hiep03

Intern

Cấu hình Remote VPN cho phép người dùng kết nối vào hệ thống nội bộ sử dụng AD (Active Directory) và User Local tạo trên Palo Alto NGFW

Mục lục:I. Mở đầu

II. Lý Thuyết

A. Remote access VPN là gì ?

B. Các phương thức xác thực người dùng

C. Kiến trúc GlobalProtect VPN trên Palo Alto Firewall: Lý thuyết và Nguyên lý hoạt động

III. Mô hìnhIV. Triển khai

A. Tạo các tài khoản và kết nối tới AD Server

V. Tổng kếtI. Mở đầu

Trong bối cảnh công nghệ thông tin ngày càng phát triển, nhu cầu làm việc từ xa và truy cập hệ thống nội bộ qua Internet trở nên phổ biến, đặc biệt đối với các doanh nghiệp có nhân sự làm việc ngoài văn phòng hoặc di chuyển thường xuyên. Tuy nhiên, việc truy cập từ xa thông qua mạng Internet công cộng tiềm ẩn nhiều rủi ro về bảo mật như nghe lén, đánh cắp dữ liệu hoặc truy cập trái phép.Để giải quyết vấn đề này, giải pháp Remote VPN được sử dụng nhằm tạo ra một kênh kết nối an toàn giữa người dùng từ xa và hệ thống mạng nội bộ doanh nghiệp. Remote VPN cho phép người dùng kết nối vào mạng nội bộ thông qua các cơ chế mã hóa và xác thực, giúp đảm bảo tính bảo mật, toàn vẹn và an toàn thông tin trong quá trình truyền dữ liệu.

Bài viết này sẽ triển khai giải pháp Remote Access VPN trên Palo Alto NGFW. Bao gồm lý thuyết, kiến trúc và luồng hoạt động khi triển khai VPN cho hai đối tượng người dùng: Nhân viên công ty (sử dụng Active Directory) và Đối tác (sử dụng Local User).

II. Lý Thuyết

A. Remote access VPN là gì ?

Remote Access VPN (Mạng riêng ảo truy cập từ xa) là công nghệ cho phép người dùng cá nhân kết nối an toàn đến mạng nội bộ (LAN) của tổ chức thông qua Internet.Khi kết nối được thiết lập, một "đường hầm" (tunnel) được mã hóa sẽ hình thành giữa thiết bị của người dùng (Laptop, Smartphone) và thiết bị biên của doanh nghiệp (thường là NGFW). Mọi dữ liệu truyền qua đường hầm này đều được bảo vệ khỏi sự nghe lén và tấn công.

Có hai giao thức chính thường được sử dụng:

- SSL/TLS VPN: Phổ biến nhất, dễ sử dụng, chỉ cần trình duyệt hoặc VPN Client nhẹ, hoạt động trên nền tảng HTTPS.

- IPsec VPN: Thường dùng cho kết nối Site-to-Site nhưng cũng có thể dùng cho Client-to-Site, yêu cầu phần mềm Client chuyên dụng.

B. Các phương thức xác thực người dùng

Để đảm bảo chỉ những người được cấp quyền mới có thể vào hệ thống, NGFW cần thực hiện bước Authentication (Xác thực). Dưới đây là hai phương pháp chính:1. Xác thực qua Active Directory (AD) - Dành cho nhân viên nội bộ

Hầu hết các doanh nghiệp quản lý danh tính nhân viên tập trung thông qua Microsoft Active Directory (AD).Cơ chế: NGFW không lưu trữ mật khẩu người dùng. Thay vào đó, nó đóng vai trò trung gian, chuyển tiếp thông tin đăng nhập đến Domain Controller (DC) để kiểm tra.

Giao thức kết nối: NGFW thường giao tiếp với AD qua giao thức LDAP (Lightweight Directory Access Protocol) hoặc RADIUS.

Ưu điểm:

- Đồng bộ: Người dùng dùng chung User/Pass đăng nhập Windows để vào VPN.

- Quản lý tập trung: Khi nhân viên nghỉ việc, Admin chỉ cần khóa tài khoản trên AD, quyền VPN sẽ tự động mất.

- Phân quyền nhóm: Có thể map các Group trong AD (ví dụ: IT, HR, Sales) vào các Policy VPN khác nhau trên Firewall.

2. Xác thực qua Local User - Dành cho Vendor/Guest

Một giải pháp khác được tích hợp sẵn trong Palo Alto NGFWCơ chế: Tài khoản (Username/Password) được tạo và lưu trữ trực tiếp trên cơ sở dữ liệu (Database) của thiết bị NGFW.

Ưu điểm:

- Độc lập: Không phụ thuộc vào Server AD. Nếu Server AD sập, Local User vẫn vào được (thường dùng cho Admin dự phòng).

- Nhanh chóng: Dễ dàng tạo nhanh cho nhu cầu truy cập ngắn hạn.

- Cách ly: Đảm bảo người ngoài không có tài khoản trong Domain Controller của công ty.

C. Kiến trúc GlobalProtect VPN trên Palo Alto Firewall: Lý thuyết và Nguyên lý hoạt động

1. GlobalProtect là gì ?

Khác với VPN truyền thống chỉ đơn thuần tạo đường hầm kết nối, GlobalProtect (GP) trên Palo Alto là một giải pháp bảo mật mở rộng. Nó bao gồm 3 thành phần chính hoạt động phối hợp:- GlobalProtect Client (Agent): Phần mềm cài trên máy tính người dùng (Windows/Mac/Mobile).

- GlobalProtect Portal: Dùng để xác thực danh tính và cấp phát cấu hình. Cung cấp link tải phần mềm Agent nếu máy client chưa cài.

- GlobalProtect Gateway: Thuộc về Data plane, đây là nơi traffic thực tế chảy qua. Đây chính là nơi thiết lập đường hầm, cấp phát IP ảo và thực thi chính sách bảo mật (Security Policy). Nghĩa là dựa trên các security rule (ví dụ: Allow VPN to DMZ) để quyết định cho gói tin đi tiếp hay drop nó.

2. Các thành phần xác thực

AD-Server (IP: 192.168.50.10) nằm trong vùng DMZ sau Switch. Đây là cốt lõi của việc xác thực người dùng nội bộ.a. Server Profile - LDAP Profile

Để Firewall Palo Alto (tại site B) có thể giao tiếp được với AD Server, chúng ta cần cấu hình LDAP Server Profile.Cần cung cấp các thông số cơ bản như:

- Địa chỉ IP (AD Server), cổng kết nối (389 không mã hóa, 636 SSL nếu như AD Server hỗ trợ)

- Base DN: Phạm vi tìm kiếm user (ví dụ DC=company, DC=vn).

b. Authentication Profile

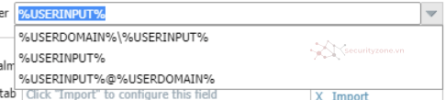

Đây là cầu nối giữa dịch vụ VPN và cơ sở dữ liệu người dùng.Ví dụ: Khi user nhập domain\user, Auth Profile sẽ trỏ về LDAP Server Profile đã tạo ở trên. Firewall sẽ hỏi AD Server về người dùng và mật khẩu có đúng không.

c. Authentication Sequence (Cơ chế dự phòng)

Palo Alto cho phép tạo một chuỗi kiểm tra. Ví dụ:- Kiểm tra trên AD Server trước.

- Nếu AD Server chết (down) hoặc không tìm thấy user. Tự động chuyển sang kiểm tra Local Database.

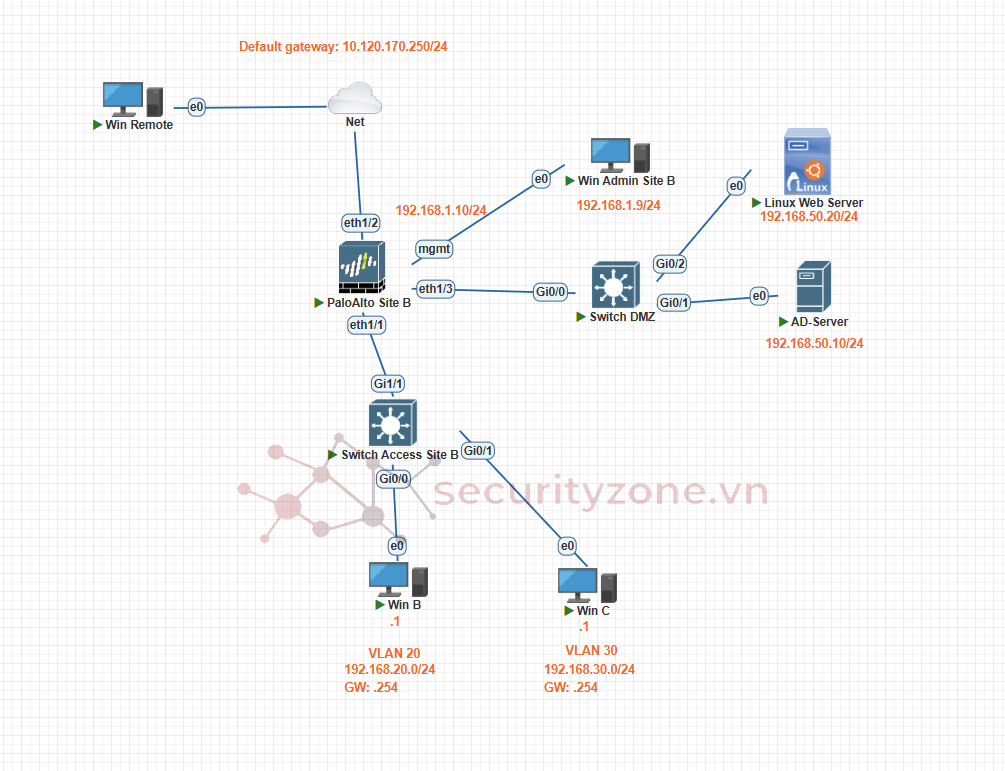

III. Mô hình

Trong sơ đồ mạng chúng ta đang có, mục tiêu là cho phép người dùng từ bên ngoài (Internet/Net) kết nối an toàn vào hệ thống để truy cập tài nguyên máy chủ (như Linux Web Server hay AD Server nằm trong vùng DMZ) hoặc mạng nội bộ. Trên thiết bị Palo Alto Networks, giải pháp này gọi là GlobalProtect.

IV. Triển khai

Theo như sơ đồ để cấu hình được Remote Access VPNMình sẽ thực hiện các bước sau:

A. Tạo các tài khoản và kết nối tới AD Server

- Tạo tài khoản trong AD cho Palo Alto với quyền đọc và xem thông tin

- Tạo tài khoản người dùng remote trong AD

- Tạo tài khoản Local User để remote trong Firewall

- Tạo LDAP Profile dùng để chứa các tham số kết nối tới AD

- Tạo Zone và Tunnel ảo cho Remote Access VPN

- Tạo Authentication Profile cho xác thực bằng AD

- Tạo Authentication Profile cho xác thực bằng Local DB (Firewall)

- Tạo Authentication Sequence

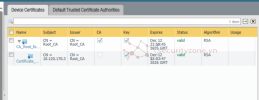

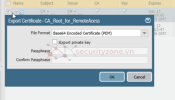

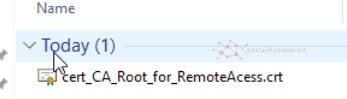

- Tạo Certificates

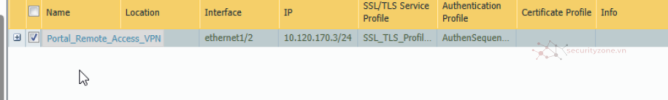

- Tạo SSL/TLS Service Profile

- Tạo GlobalProtect > Portal

- Tạo GlobalProtect > Gateway

- Tạo Security Policy cho phép Zone Remote Access VPN tới Web Server (Zone DMZ)

- Từ User Remote thiết lập các điều kiện để kết nối VPN tới firewall

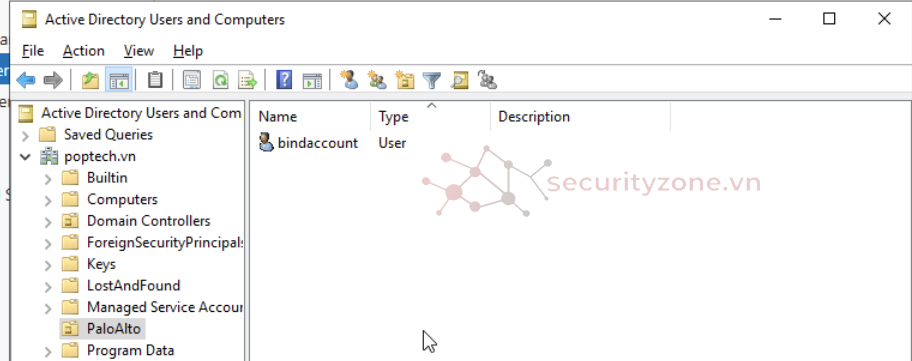

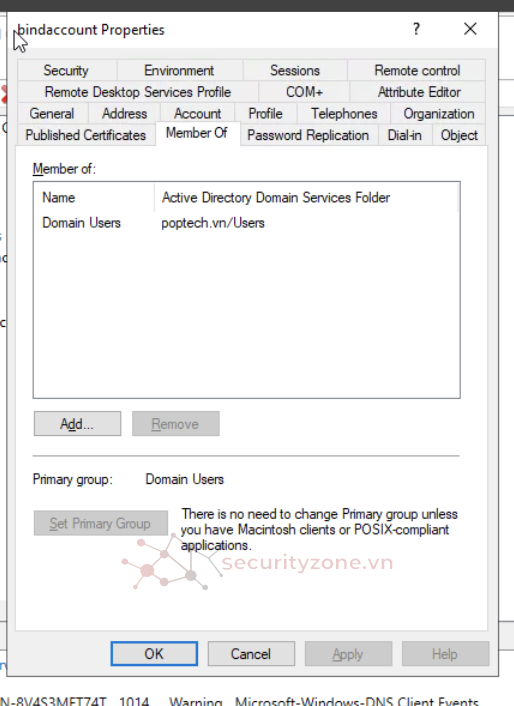

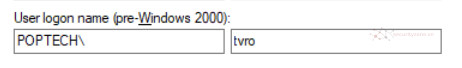

1. Tạo tài khoản trong AD cho Palo Alto với quyền đọc

Thuộc Group “Domain Users” tài khoản chỉ có quyền đọc không có quyền quản trị.

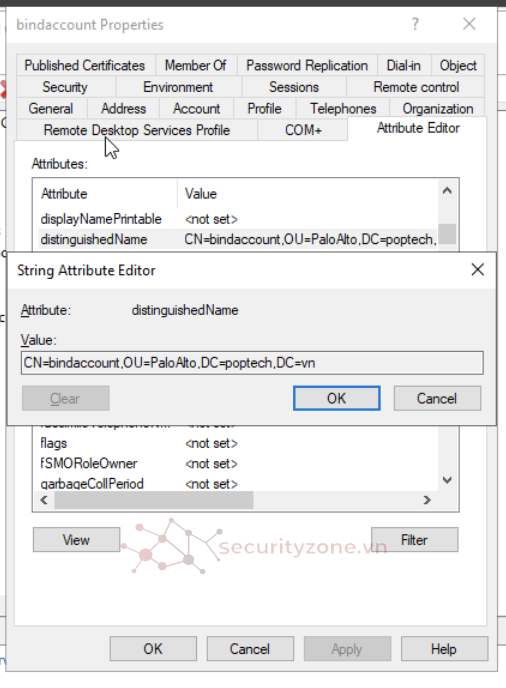

Sau đó chúng ta sẽ bật View > Advanced Features để xem DN

Thông số này sẽ được sử dụng sau để cấu hình trong Firewall

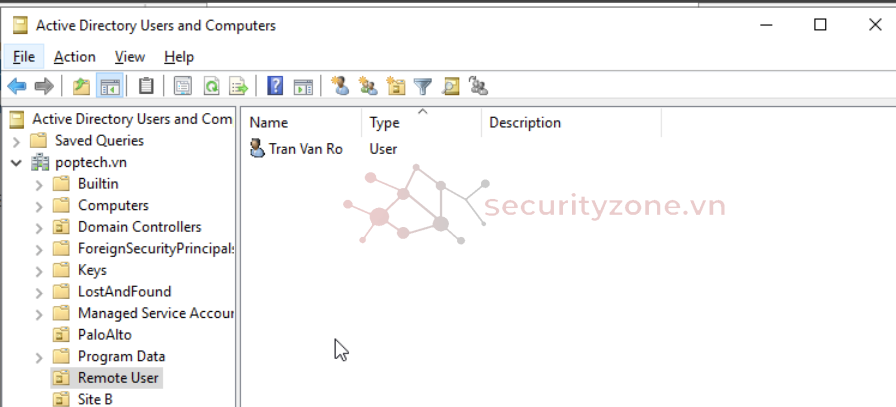

2. Tạo tài khoản người dùng Remote trong AD

3. Tạo tài khoản Local User để remote trong Firewall

Device > Local User Database > Users > Add

Tài khoản này sẽ dùng cho xác thực User Local

4. Tạo LDAP Profile dùng để chứa các tham số kết nối tới AD

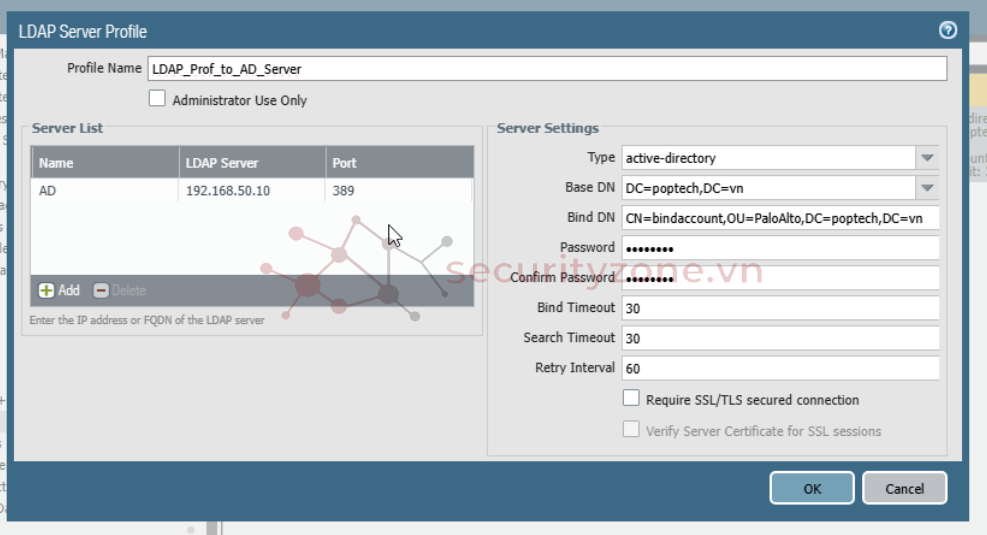

Device > Server Profiles > LDAP > Add

Ở phần Server List add mới và thêm địa chỉ IP của AD Server vào Port mặc định là 389 (không mã hóa), có thể dùng 636 cho LDAP bảo mật qua SSL/TLS.

Phần Bind DN các bạn lấy ở bước 1 điền vào.

Base DN là thư mục mà AD sẽ bắt đầu truy vấn

Password là mật khẩu đã tạo cho tài khoản bindaccount trong AD

Bind timeout là giới hạn thời gian (tính bằng giây) được áp dụng khi bắt đầu kết nối tới máy chủ thư mục (Directory Server) mặc định là 30. Tức là thời gian chờ phản hồi từ AD kể từ khi bắt đầu gửi yêu cầu kết nối.

Search Timeout tương tự nhưng là thời gian thực hiện tìm kiếm thông tin trong thư mục (vd thông tin về User).

Retry Interval: Xác định khoảng thời gian (tính bằng giây) mà hệ thống sẽ đợi trước khi thử kết nối lại với máy chủ LDAP sau một lần thử thất bại trước đó.

Require SSL/TLS secured connection (yêu cầu kết nối SSL/TLS) dùng khi muốn tường lửa sử dụng SSL/TLS để giao tiếp với máy chủ, phụ thuộc vào Port. Tuy nhiên do chưa cấu hình hỗ trợ SSL/TLS cho AD nên mình bỏ tick. Chỉ sử dụng Plain text.

Check kết nối LDAP và lấy danh sách trong Group người dùng Remote

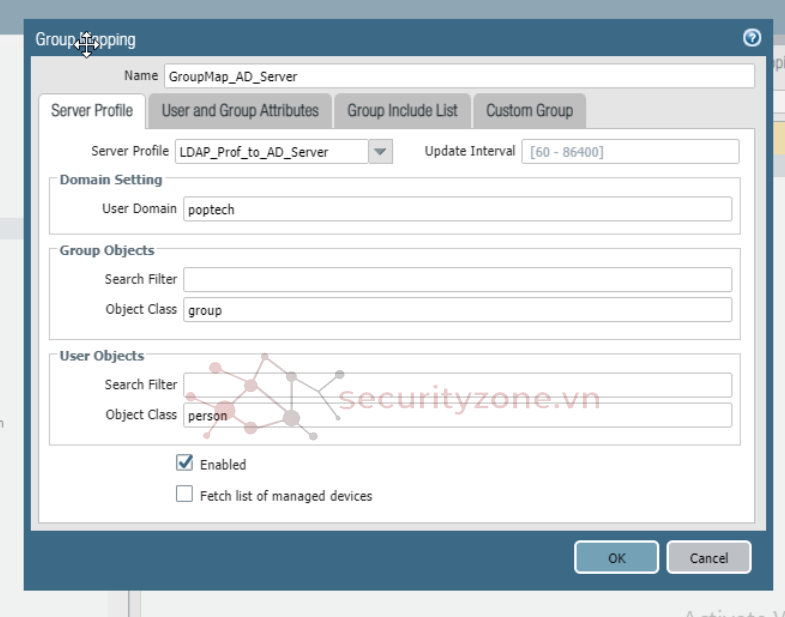

Device > User Identification > Tab Group Mapping Setting > Add

Chọn LDAP Profile

Commit luôn nhé

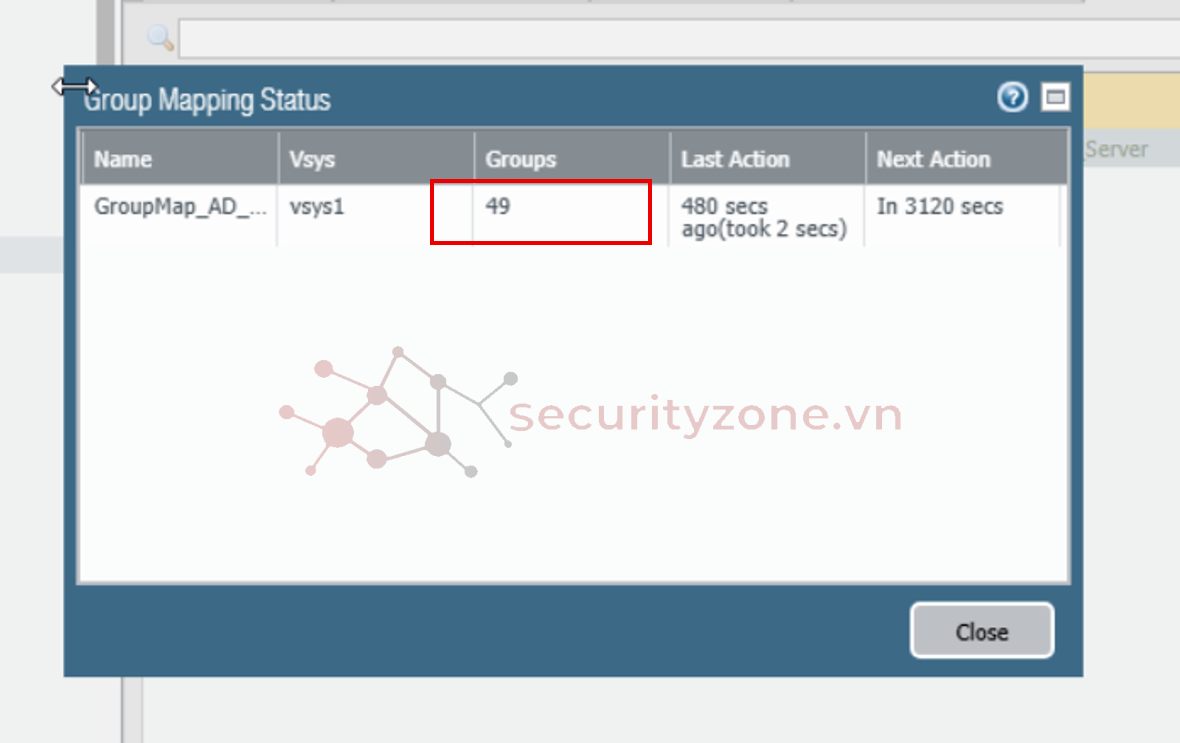

Sau đó check Group Mapping Status

Chứng tỏ là đã kết nối thành công đến AD Server và lấy được các Group về

V. Tổng kết

Trong bài viết này, chúng ta đã tập trung trình bày cơ sở lý thuyết, kiến trúc và các thành phần xác thực liên quan đến việc triển khai Remote Access VPN trên Palo Alto NGFW, bao gồm hai mô hình xác thực phổ biến là Active Directory cho người dùng nội bộ và Local User cho đối tác hoặc khách bên ngoài. Đồng thời, bài viết cũng giới thiệu tổng quan về kiến trúc GlobalProtect, vai trò của Portal, Gateway và cách firewall tương tác với AD Server thông qua LDAP.Những nội dung trên đóng vai trò là nền tảng cần thiết để hiểu rõ luồng hoạt động và cơ chế xác thực của Remote VPN trước khi đi vào cấu hình chi tiết. Dựa trên phần lý thuyết và mô hình đã xây dựng, bài viết tiếp theo sẽ tập trung vào quá trình cấu hình thực tế GlobalProtect VPN trên Palo Alto NGFW.

Đính kèm

-

1767011827467.png63 KB · Lượt xem: 0

1767011827467.png63 KB · Lượt xem: 0 -

1767011868799.png24.5 KB · Lượt xem: 0

1767011868799.png24.5 KB · Lượt xem: 0 -

1767011868774.png95.3 KB · Lượt xem: 0

1767011868774.png95.3 KB · Lượt xem: 0 -

1767011868781.png49.6 KB · Lượt xem: 0

1767011868781.png49.6 KB · Lượt xem: 0 -

1767011868794.png9.8 KB · Lượt xem: 0

1767011868794.png9.8 KB · Lượt xem: 0 -

1767011868789.png86 KB · Lượt xem: 0

1767011868789.png86 KB · Lượt xem: 0 -

1767011868811.png57.1 KB · Lượt xem: 0

1767011868811.png57.1 KB · Lượt xem: 0 -

1767011868805.png62.9 KB · Lượt xem: 0

1767011868805.png62.9 KB · Lượt xem: 0 -

1767011868823.png59.6 KB · Lượt xem: 0

1767011868823.png59.6 KB · Lượt xem: 0 -

1767011868817.png86.8 KB · Lượt xem: 0

1767011868817.png86.8 KB · Lượt xem: 0 -

1767011868879.png55.1 KB · Lượt xem: 0

1767011868879.png55.1 KB · Lượt xem: 0 -

1767011868846.png40.5 KB · Lượt xem: 0

1767011868846.png40.5 KB · Lượt xem: 0 -

1767011868828.png74.8 KB · Lượt xem: 0

1767011868828.png74.8 KB · Lượt xem: 0 -

1767011868835.png78.8 KB · Lượt xem: 0

1767011868835.png78.8 KB · Lượt xem: 0 -

1767011868840.png58.6 KB · Lượt xem: 0

1767011868840.png58.6 KB · Lượt xem: 0 -

1767011868921.png28.8 KB · Lượt xem: 0

1767011868921.png28.8 KB · Lượt xem: 0 -

1767011868852.png88.8 KB · Lượt xem: 0

1767011868852.png88.8 KB · Lượt xem: 0 -

1767011868859.png108.9 KB · Lượt xem: 0

1767011868859.png108.9 KB · Lượt xem: 0 -

1767011868885.png83.7 KB · Lượt xem: 0

1767011868885.png83.7 KB · Lượt xem: 0 -

1767011868892.png101.3 KB · Lượt xem: 0

1767011868892.png101.3 KB · Lượt xem: 0 -

1767011868910.png93.3 KB · Lượt xem: 0

1767011868910.png93.3 KB · Lượt xem: 0 -

1767011868904.png94.1 KB · Lượt xem: 0

1767011868904.png94.1 KB · Lượt xem: 0 -

1767011868866.png140.4 KB · Lượt xem: 0

1767011868866.png140.4 KB · Lượt xem: 0 -

1767011868898.png104.8 KB · Lượt xem: 0

1767011868898.png104.8 KB · Lượt xem: 0 -

1767011868873.png119.9 KB · Lượt xem: 0

1767011868873.png119.9 KB · Lượt xem: 0 -

1767011868916.png113.6 KB · Lượt xem: 0

1767011868916.png113.6 KB · Lượt xem: 0 -

1767011868932.png103.8 KB · Lượt xem: 0

1767011868932.png103.8 KB · Lượt xem: 0 -

1767011868927.png138.2 KB · Lượt xem: 0

1767011868927.png138.2 KB · Lượt xem: 0 -

1767011868943.png62.4 KB · Lượt xem: 0

1767011868943.png62.4 KB · Lượt xem: 0 -

1767011868938.png77 KB · Lượt xem: 0

1767011868938.png77 KB · Lượt xem: 0 -

1767011868953.png47.3 KB · Lượt xem: 0

1767011868953.png47.3 KB · Lượt xem: 0 -

1767011868959.png50.3 KB · Lượt xem: 0

1767011868959.png50.3 KB · Lượt xem: 0 -

1767011868948.png67 KB · Lượt xem: 0

1767011868948.png67 KB · Lượt xem: 0 -

1767011868963.png12.9 KB · Lượt xem: 0

1767011868963.png12.9 KB · Lượt xem: 0 -

1767011868969.png113.1 KB · Lượt xem: 0

1767011868969.png113.1 KB · Lượt xem: 0 -

1767011868984.png85.2 KB · Lượt xem: 0

1767011868984.png85.2 KB · Lượt xem: 0 -

1767011868975.png102 KB · Lượt xem: 0

1767011868975.png102 KB · Lượt xem: 0 -

1767012014544.png55.1 KB · Lượt xem: 0

1767012014544.png55.1 KB · Lượt xem: 0 -

1767012014552.png83.7 KB · Lượt xem: 0

1767012014552.png83.7 KB · Lượt xem: 0 -

1767012014560.png101.3 KB · Lượt xem: 0

1767012014560.png101.3 KB · Lượt xem: 0 -

1767012014568.png104.8 KB · Lượt xem: 0

1767012014568.png104.8 KB · Lượt xem: 0 -

1767012014576.png94.1 KB · Lượt xem: 0

1767012014576.png94.1 KB · Lượt xem: 0 -

1767012014583.png93.3 KB · Lượt xem: 0

1767012014583.png93.3 KB · Lượt xem: 0

Sửa lần cuối:

Bài viết liên quan

Bài viết mới