hiep03

Intern

Triển khai Remote VPN với Active Directory và User Local bằng Palo Alto NFGW

Mục lục:I. Mở đầu

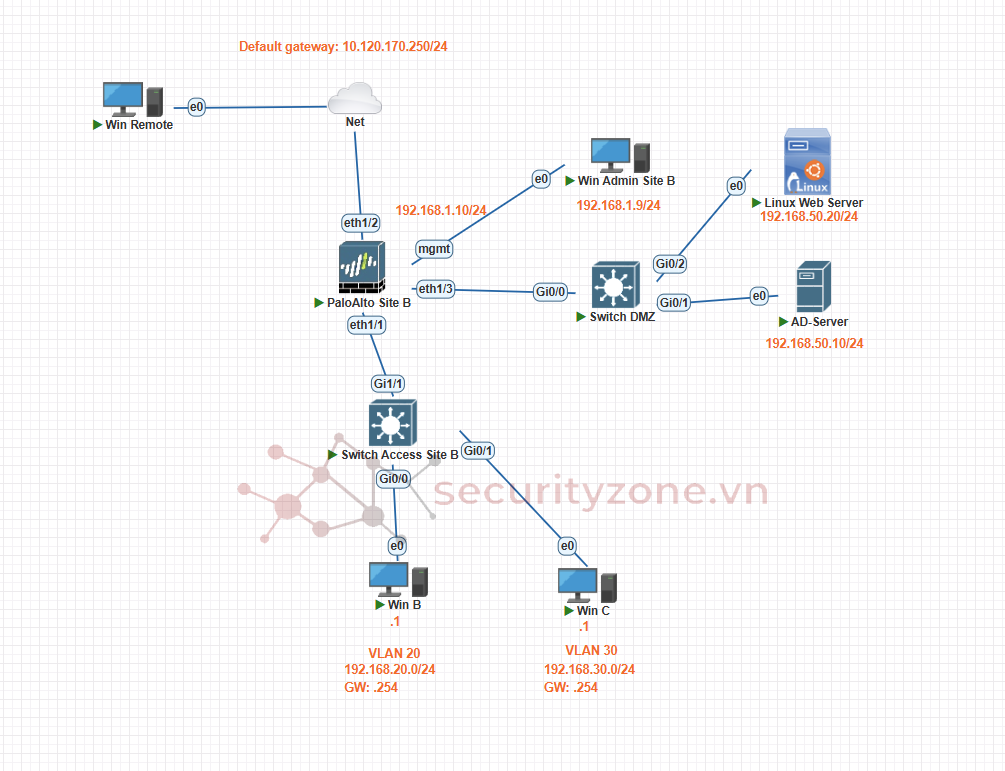

II. Mô hình

III. Triển khai

B. Cấu hình Remote Access VPN bằng Globalprotect

IV. Kiểm tra

V. Tổng kết

I. Mở đầu

Ở bài viết trước, chúng ta đã tìm hiểu tổng quan về Remote Access VPN, các phương thức xác thực người dùng bằng Active Directory và Local User, cũng như là GlobalProtect trên Palo Alto NGFW. Những nội dung đó đóng vai trò làm nền tảng để hiểu rõ cách Remote VPN vận hành trong môi trường doanh nghiệp.Tiếp nối bài viết trước, bài viết này sẽ tập trung vào triển khai và cấu hình thực tế Remote Access VPN (GlobalProtect) trên Palo Alto NGFW. Nội dung chính bao gồm việc cấu hình Portal, Gateway, chứng chỉ, cơ chế xác thực người dùng, cũng như xây dựng các security policy cần thiết để người dùng từ xa có thể truy cập an toàn vào hệ thống nội bộ. Thông qua bài viết này, chúng ta sẽ nắm được quy trình cấu hình Remote VPN một cách đầy đủ và có thể áp dụng trong các mô hình thực tế.

II. Mô hình

III. Triển khai

B. Cấu hình Remote Access VPN bằng Globalprotect

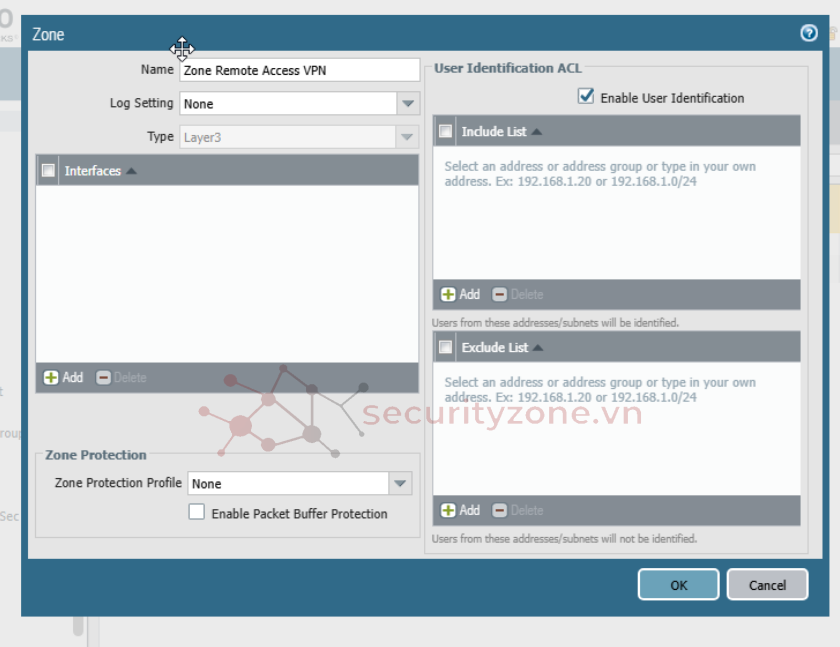

5. Tạo Zone và Tunnel ảo cho Remote Access VPN

Tick enable user identification để bật xác thực người dùng trên interface ảo này

Cấu hình Interface tunnel ảo

Network > Interfaces > Tunnel

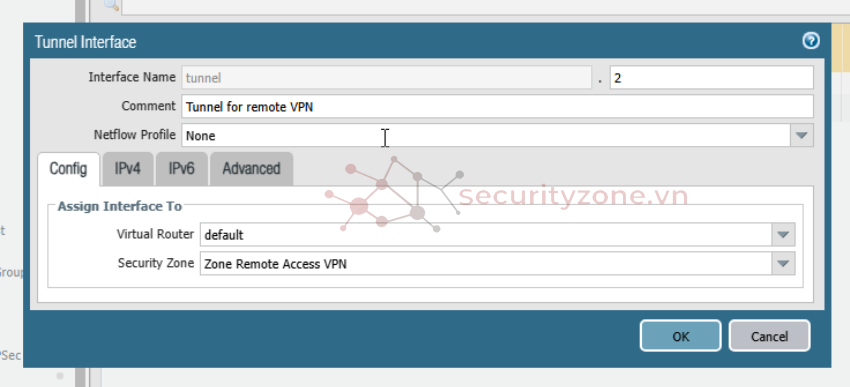

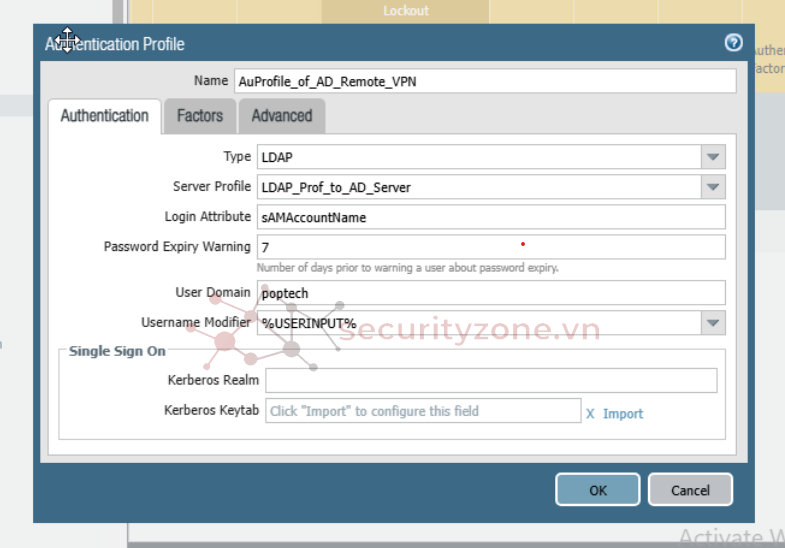

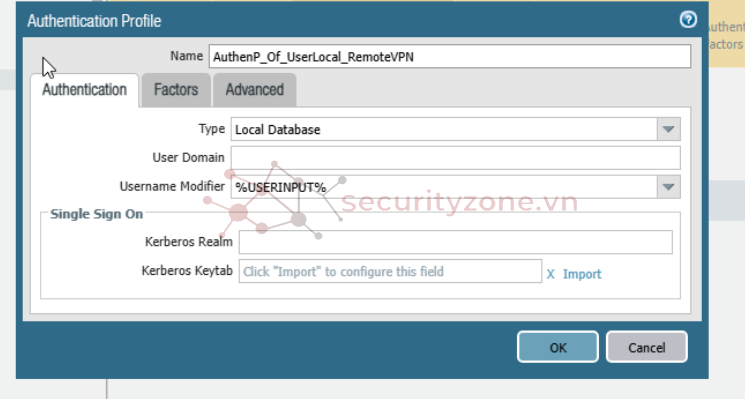

6. Tạo Authentication Profile cho xác thực bằng AD

Tiếp theo tạo Authentication Profile

Device > Authentication Profile > Add

Chọn Type LDAP

Server Profile chọn Profile đã tạo ở bước 4

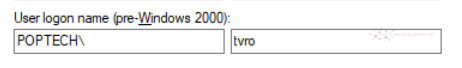

Login attribute là dùng thuộc tính nào của người dùng để đối chiếu username khi đăng nhập. Ở đây sử dụng thuộc tính sAMAccountName

Ví dụ trong đây sAMAccountName = tvpro để đối chiếu với username

Username Modifier là công cụ để sửa tên mà người dùng gõ trước khi mang nó đi xác thực

Có các dạng sau

Ở đây mình sẽ giữ nguyên User Input vì đã đối chiếu với sAMAccountName rồi

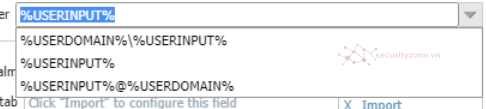

Qua tab Advanced

Lúc này Allow List sẽ có Group đã lấy từ AD về chọn group remote user

Khi một người dùng thực hiện xác thực, tường lửa sẽ so khớp tên người dùng và nhóm của họ với các mục trong Allow List. Nếu không thêm mục nào, sẽ không có người dùng nào có thể xác thực được.

Commit

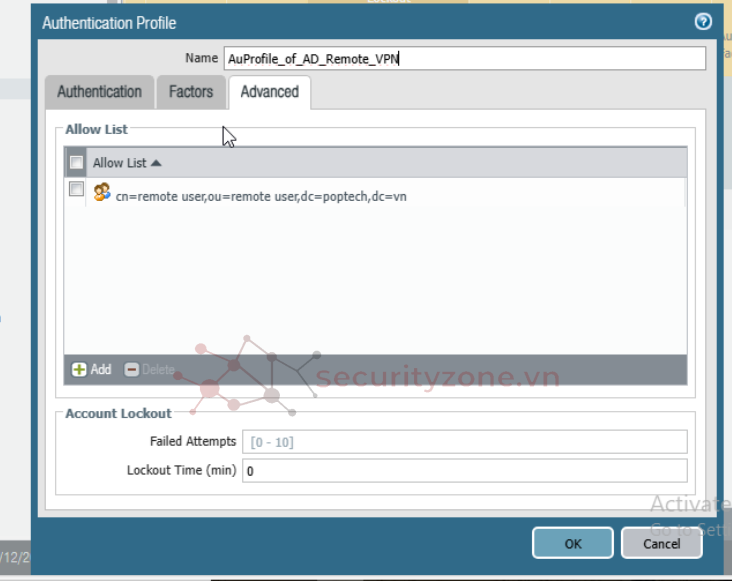

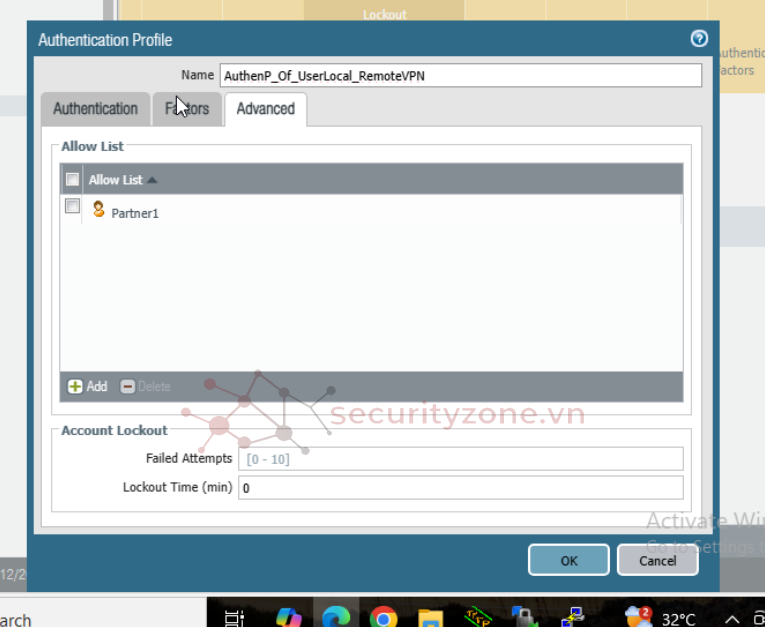

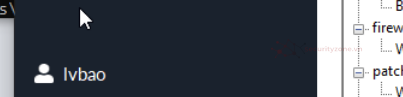

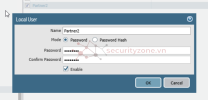

7. Tạo Authentication Profile cho xác thực bằng Local DB (Firewall)

Tab Advanced chọn tài khoản đã tạo ở bước 3

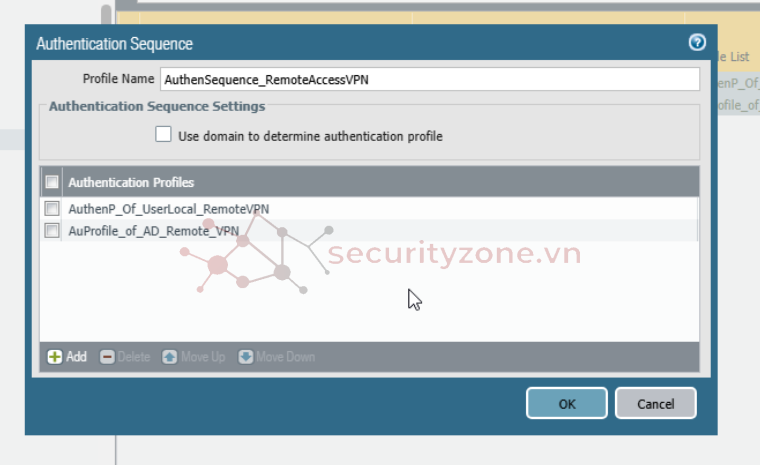

8. Tạo Authentication Sequence

Để User Local lên trước để xác minh trong DB Firewall trước không có mới tìm trong AD

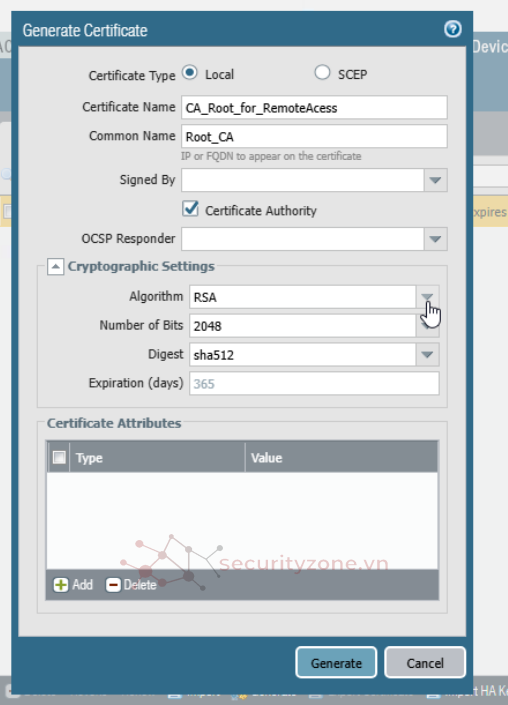

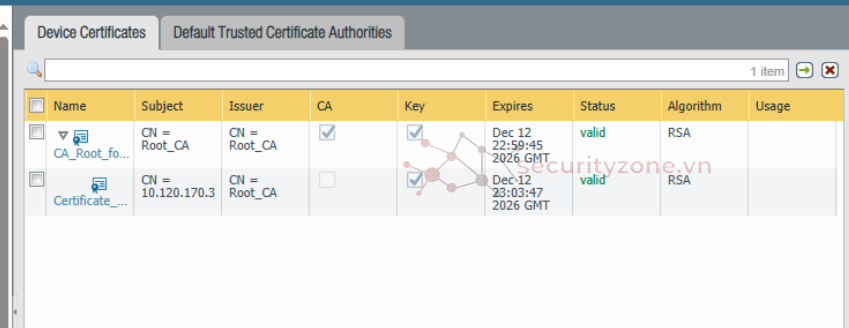

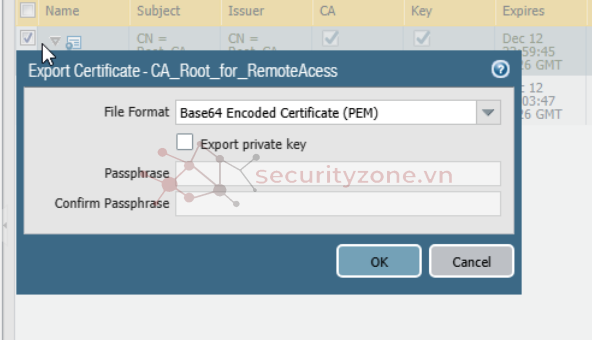

9. Tạo Certificates

Đầu tiên tạo Root CA (Đóng vai trò là chứng chỉ gốc tin cậy để ký cho các chứng chỉ khác)

Device > Certificate Management > Certificates > Generate

Tick Certificate Authority để firewall tự ký

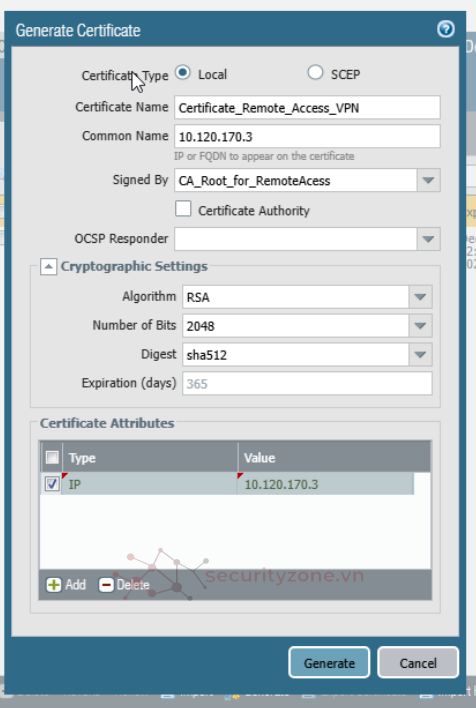

Tiếp tục Generate thêm một Certificate nữa cái này sau này sẽ dùng cho SSL/TLS Profile để thiết lập kết nối bảo mật

Dùng Root CA để ký và Common name dùng IP WAN mà User Remote truy cập tới

Sau khi tạo xong

Certificate này có công dụng kích hoạt giao thức https, định danh máy chủ, tạo tunnel VPN,...

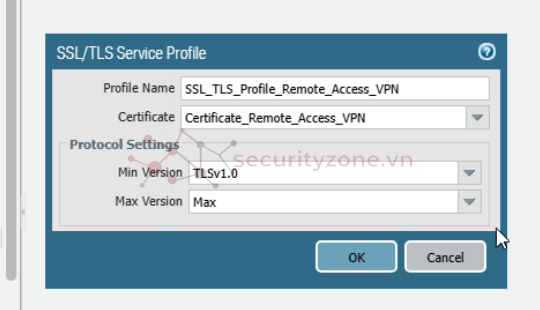

10. Tạo SSL/TLS Service Profile

Device > Certificate Management > SSL/TLS Service Profile

Chọn certificate đã tạo ở bước 9

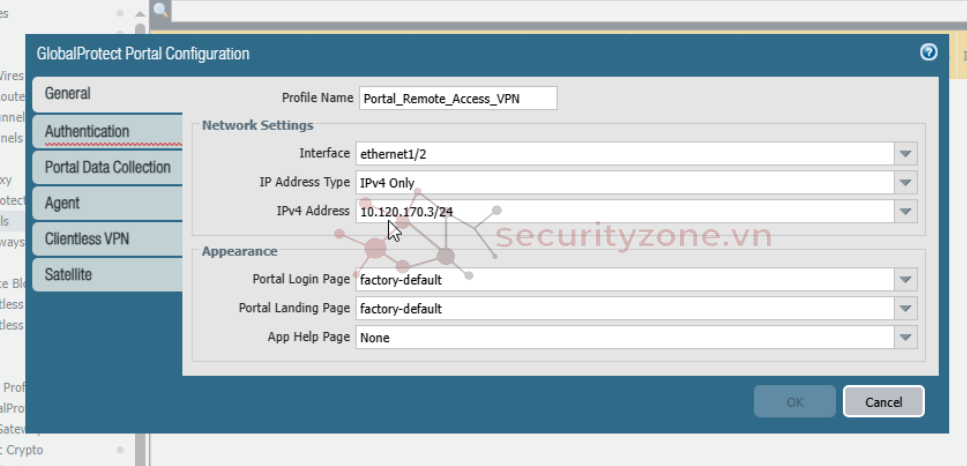

11. Tạo GlobalProtect > Portals

Portals có chức năng xác thực người dùng và gửi các tham số để người dùng kết nối tới Gateway

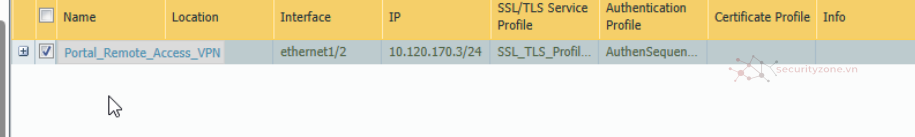

Network > GlobalProtect > Portals > Add

Cấu hình IP WAN để người dùng kết nối tới được Portal để xác thực

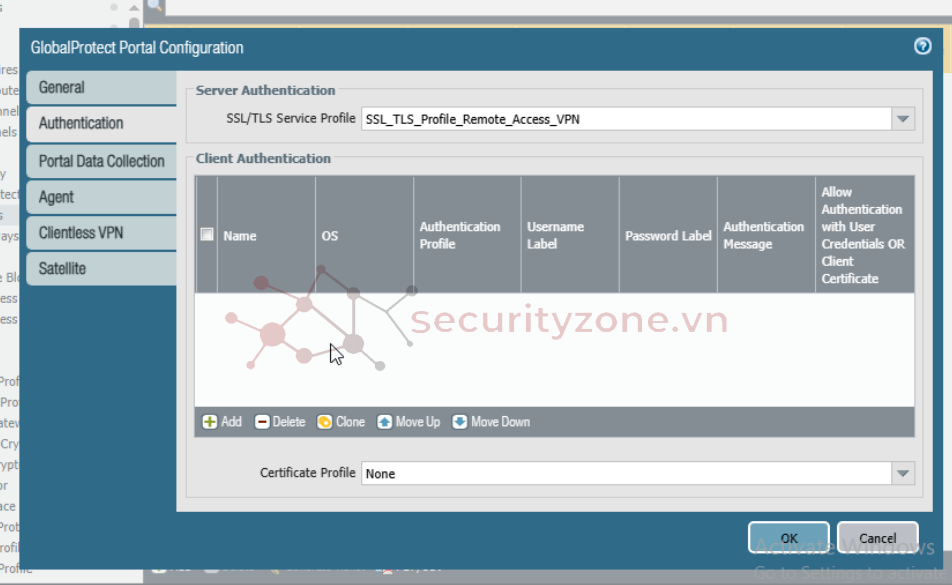

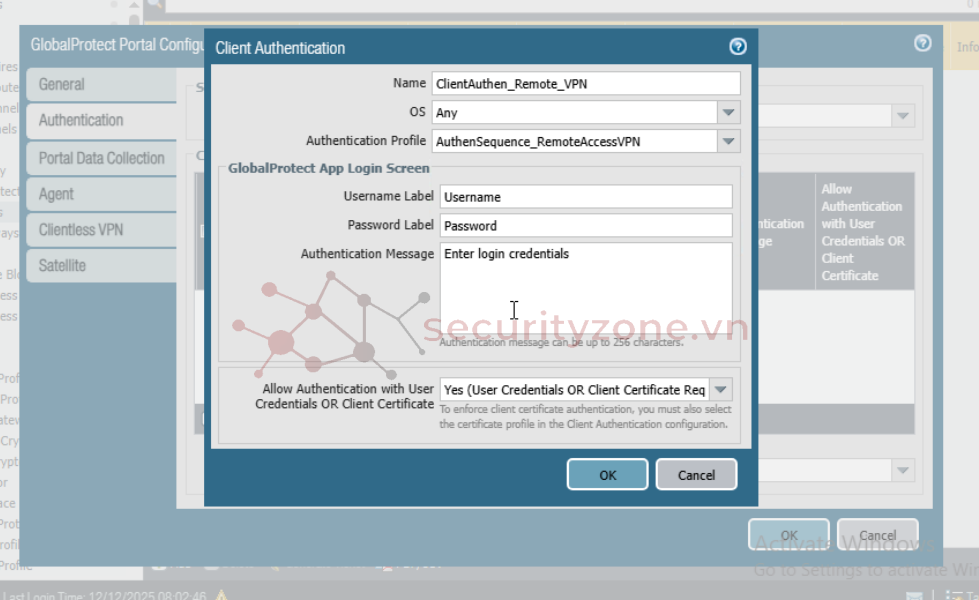

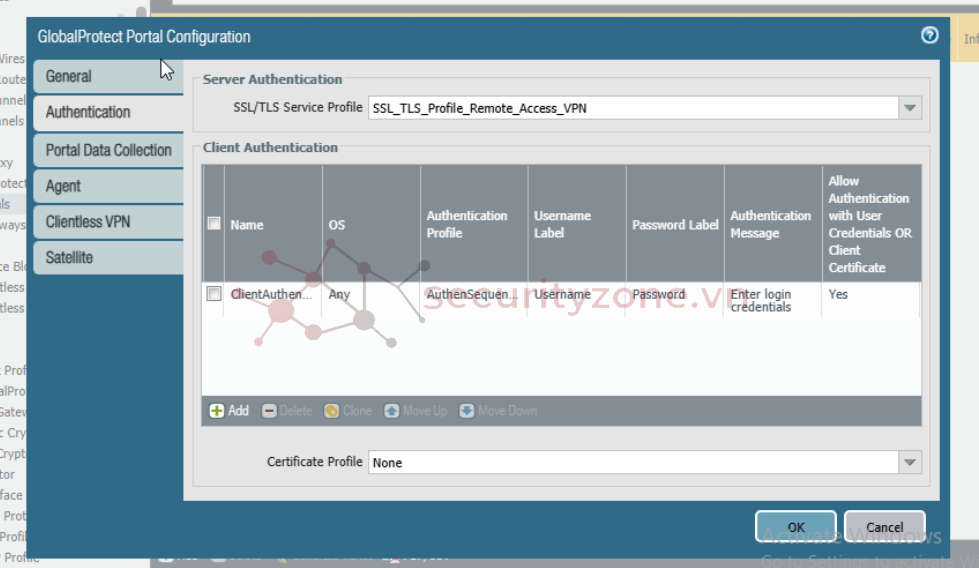

Xuống tab Authentication

Chọn SSL/TLS Profile đã tạo ở bước 9

Add Authentication chọn Profile Sequence đã tạo để xác minh cả AD và Local User

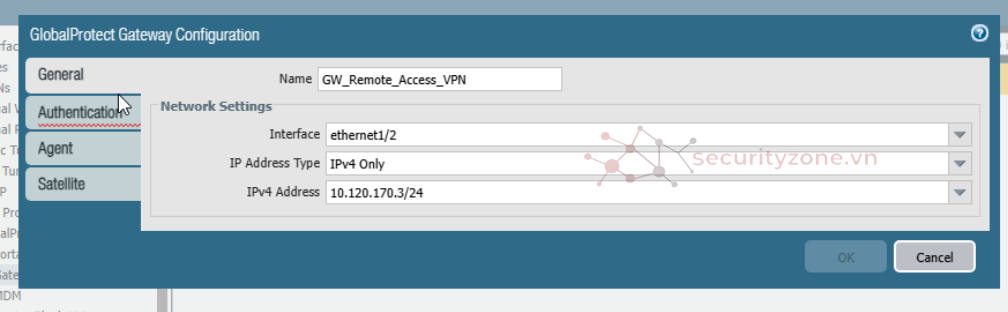

12. Tạo GlobalProtect > Gateways

Network > GlobalProtect > Gateways > Add

Dùng cổng WAN này cho Gateway luôn

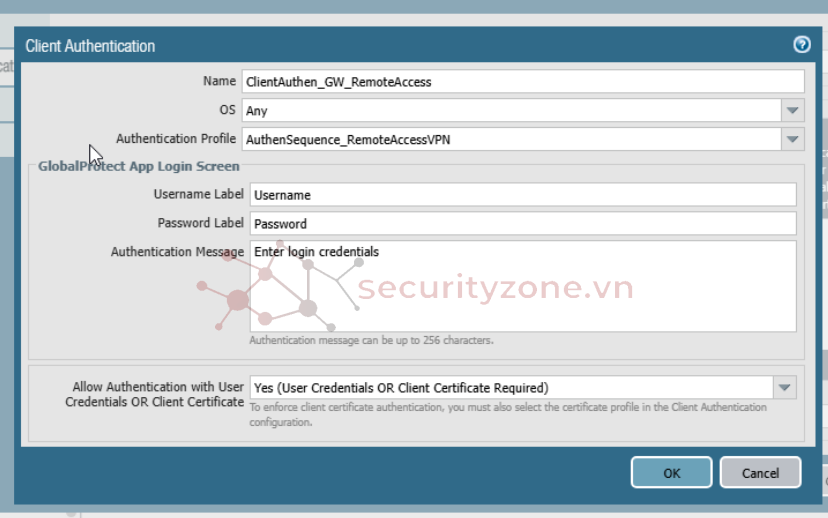

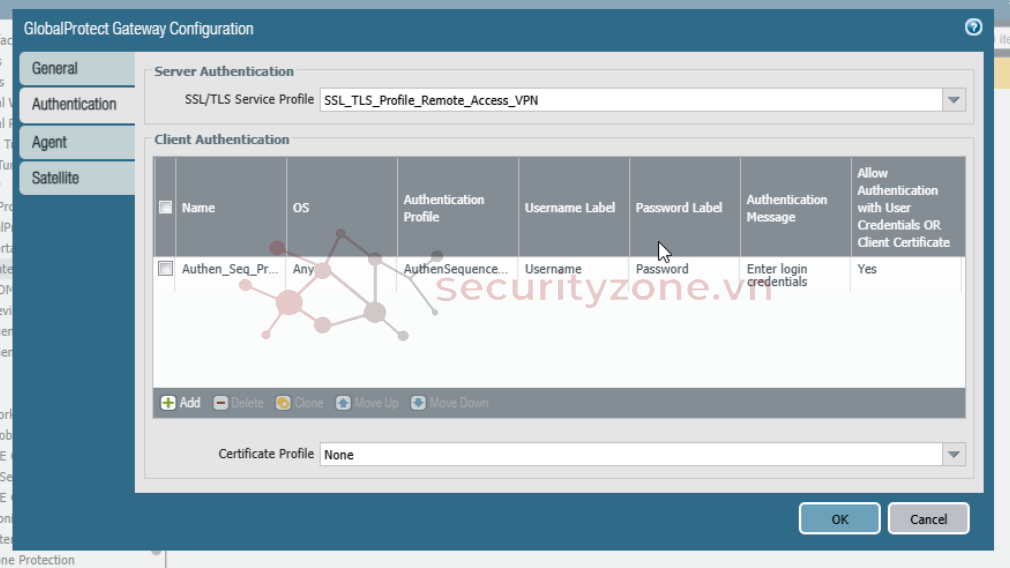

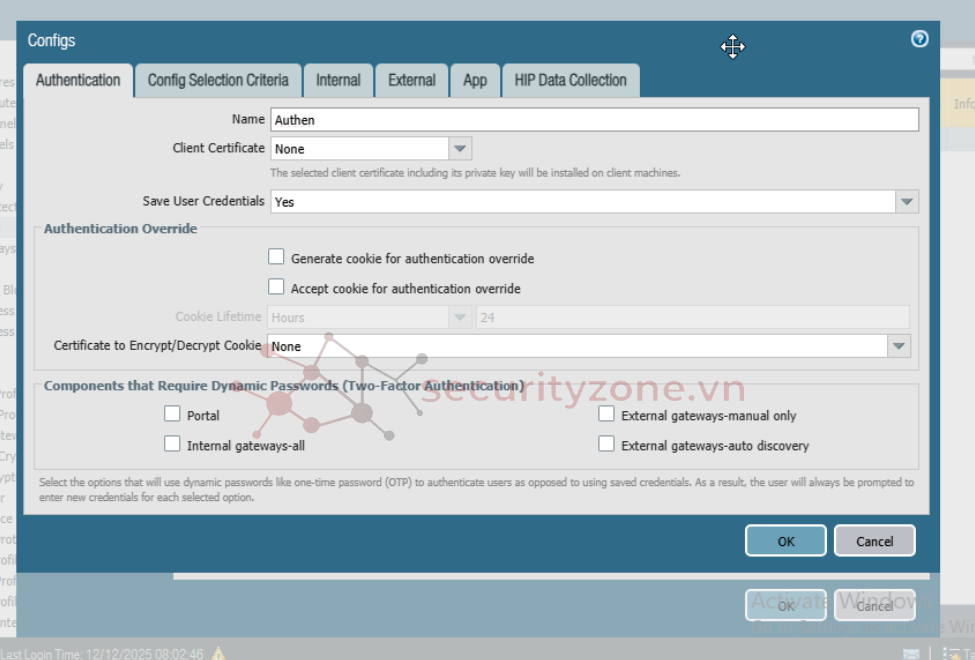

Xuống tab Authentication > Add (Tương tự như cấu hình Authen trong Portal)

Chọn Profile Authen Sequence đã tạo ở bước trước để xác minh cho cả tài khoản AD và cả User Local (FW)

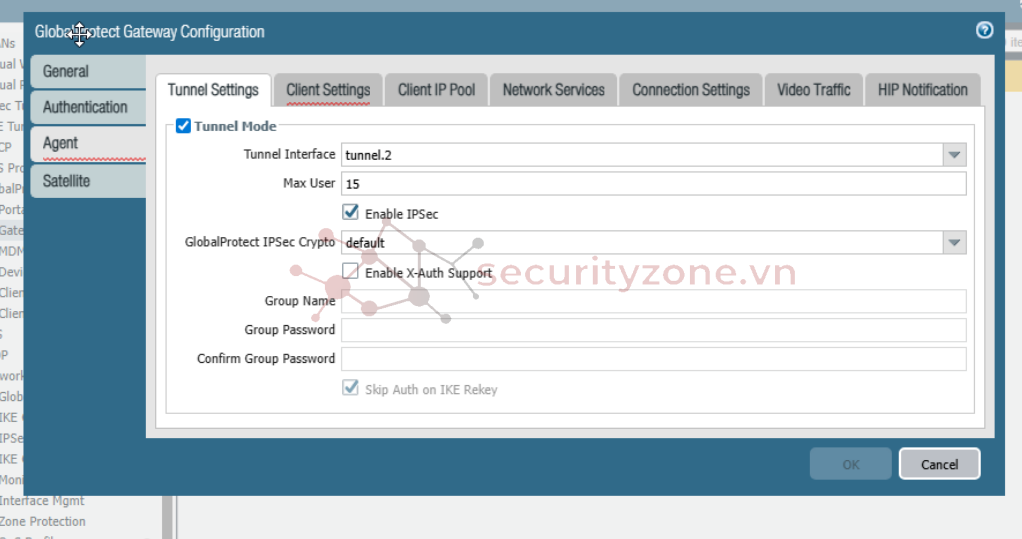

Xuống tab Agent

Chọn tunnel đã tạo

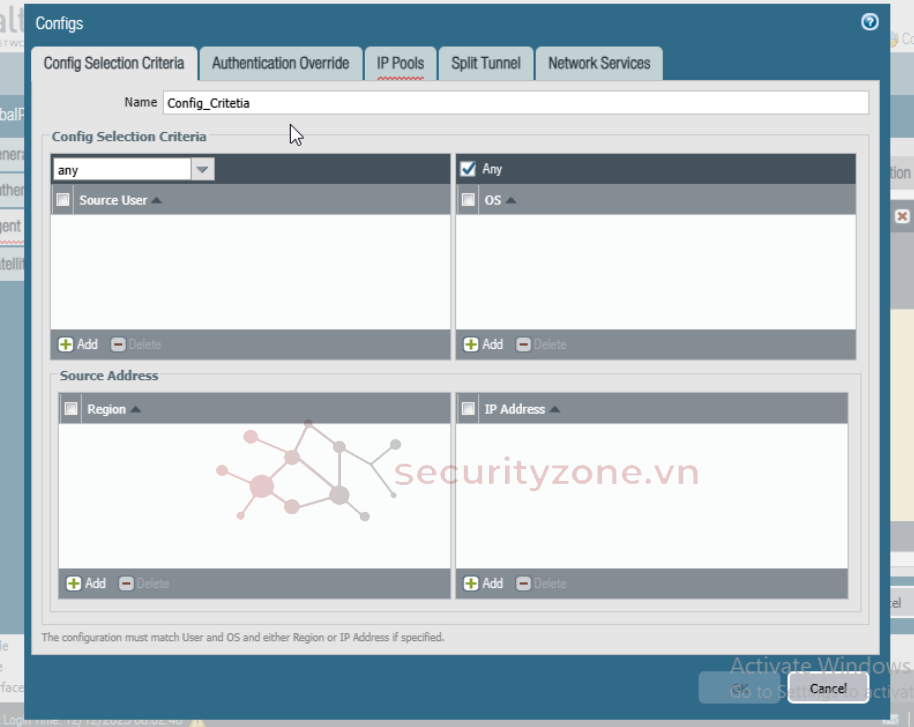

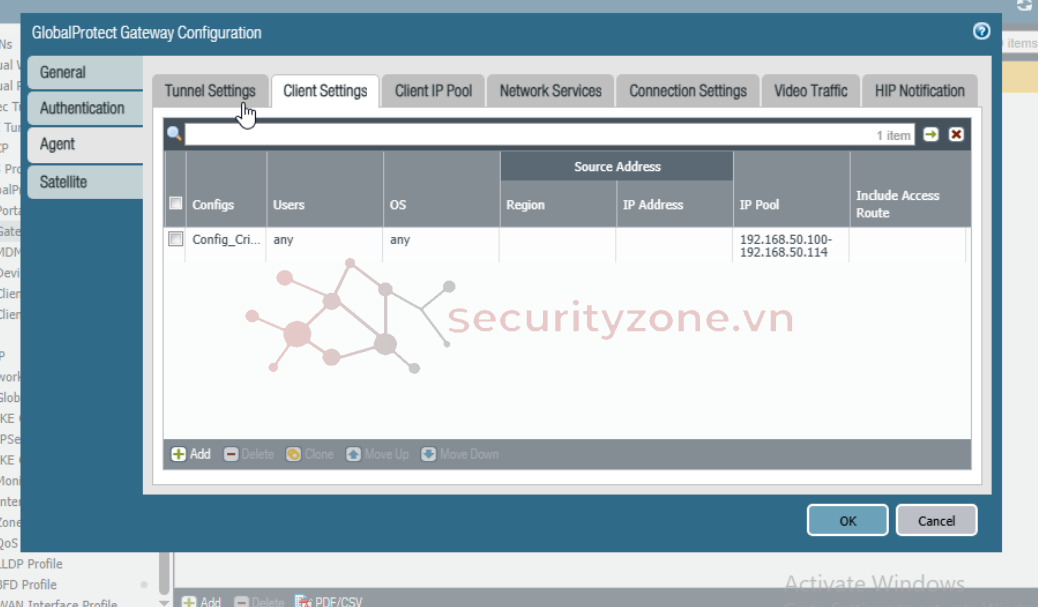

Qua tab Client Setting

Tab này cấu hình thêm các điều kiện để cho phép tunnel mình chỉ điền tên

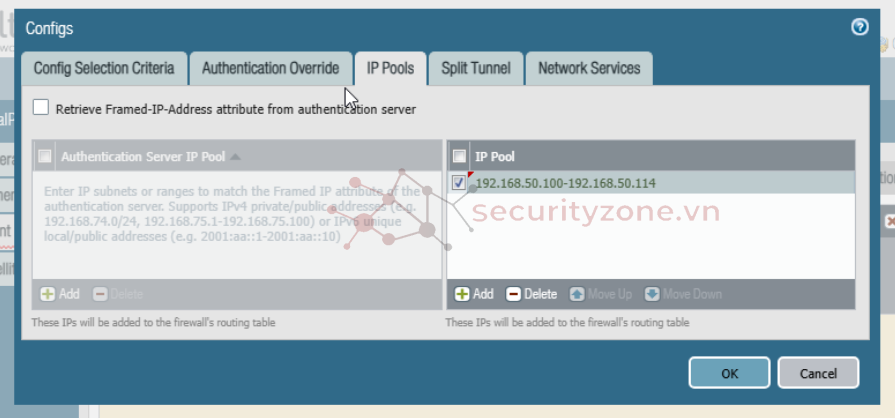

Sau đó qua IP Pools

Cái này để cấu hình IP cấp phát cho User nếu thành công tạo tunnel

ok

Bây giờ quay lại Portal để cấu hình thêm Gateway cung cấp cho user khi đăng nhập thành công

vào lại portal đã tạo trước đó

Vào tab Agent

Add

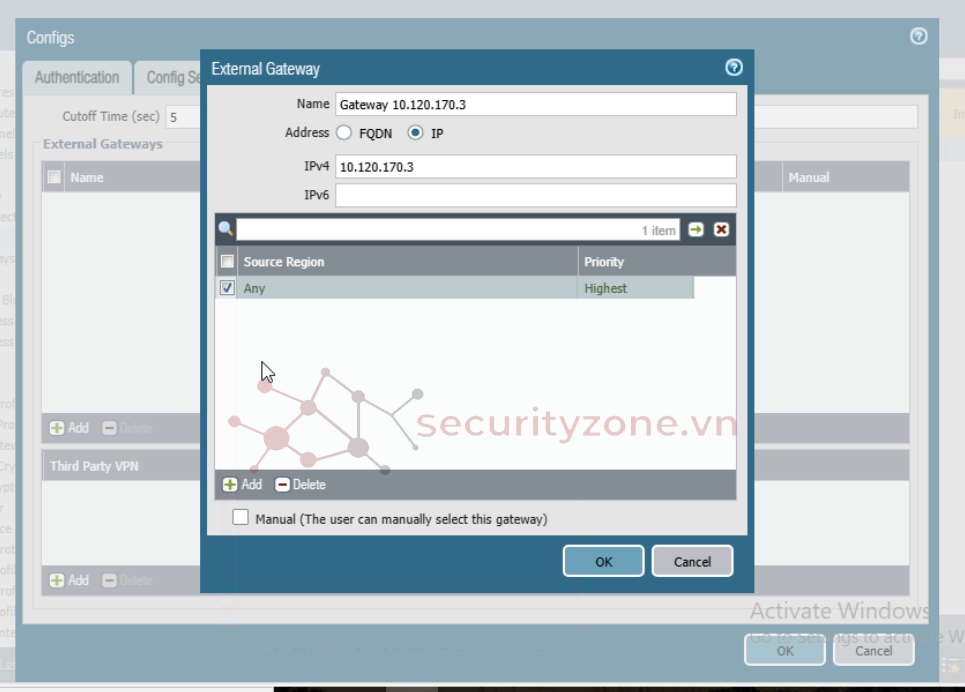

Qua Tab External Gateway để cung cấp các gateway có thể kết nối tới khi người dùng ở ngoài mạng công ty

Add

External Gateway điền địa chỉ IP của Gateway đã tạo

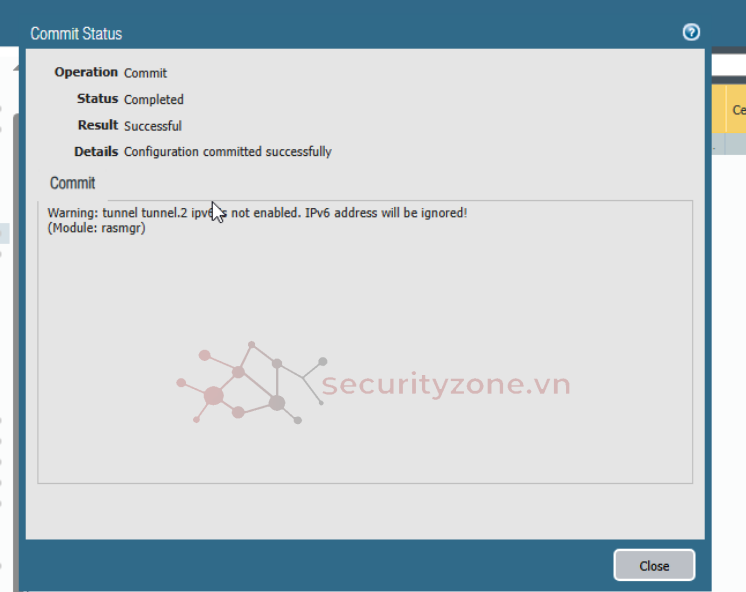

Commit

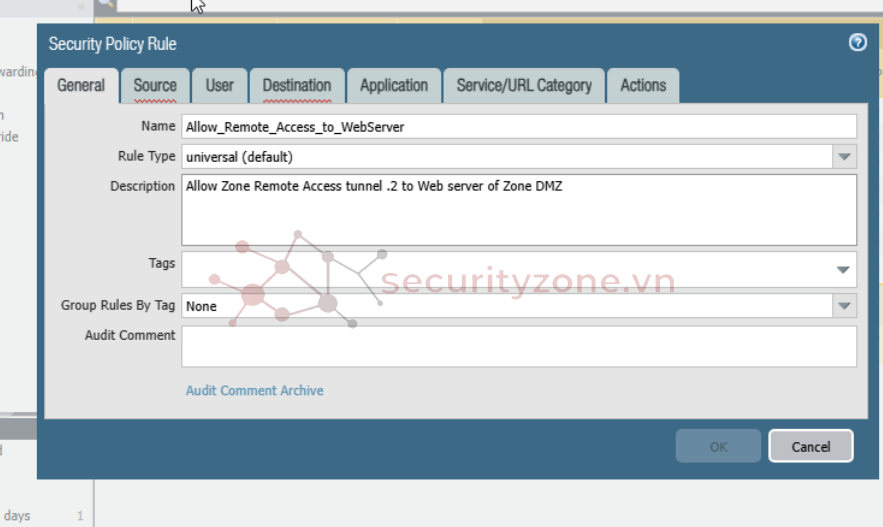

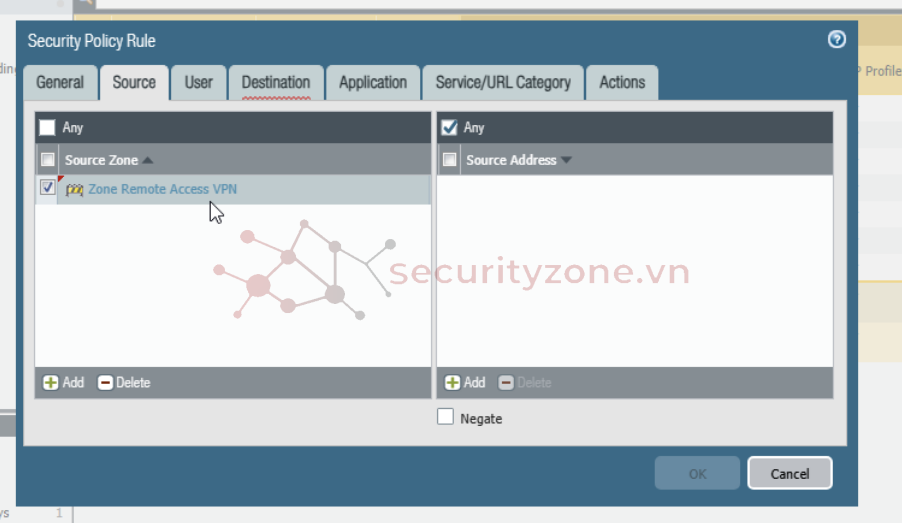

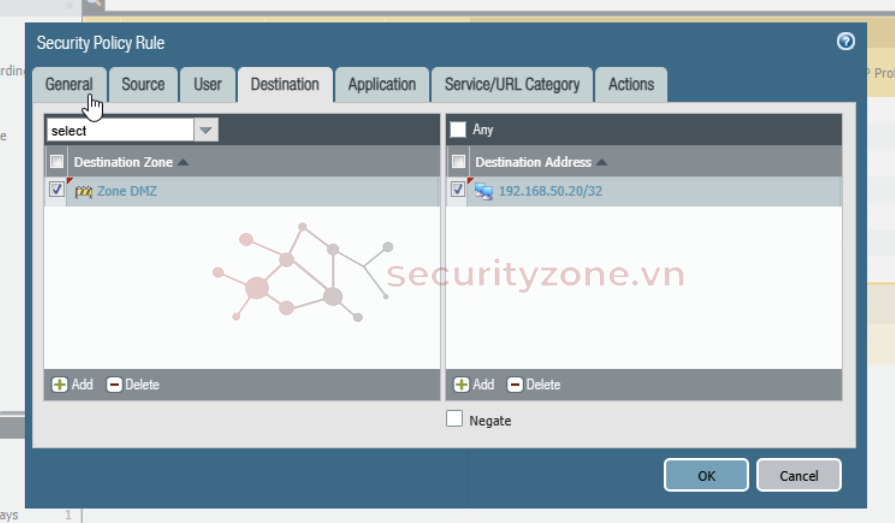

13. Tạo Security Policy cho phép Zone Remote Access VPN tới Web Server (Zone DMZ)

Commit

14. Từ User Remote thiết lập các điều kiện để kết nối VPN tới firewall

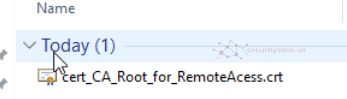

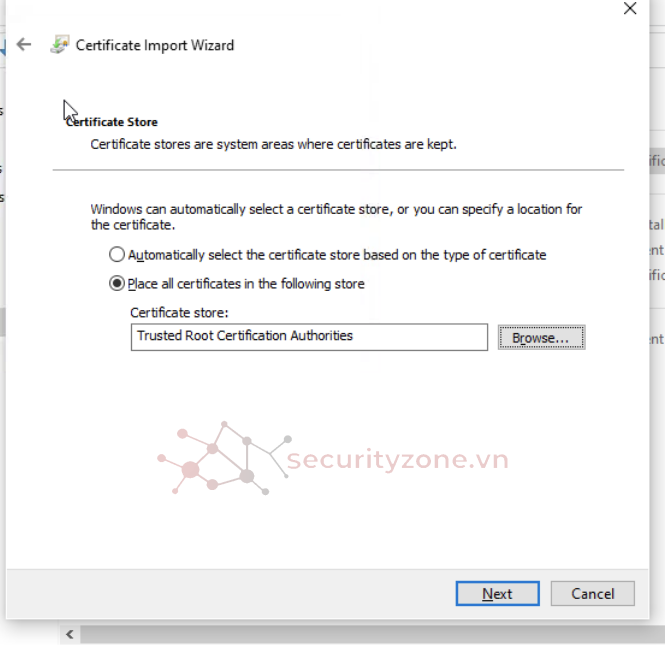

Xuất chứng chỉ Root từ firewall ra để install vào trong máy Win vì nếu không có chứng chỉ máy win sẽ có đó là kết nối không an toàn và không cho phép VPN.

Từ Firewall

Lấy chứng chỉ CA này đưa vào máy Client Remote

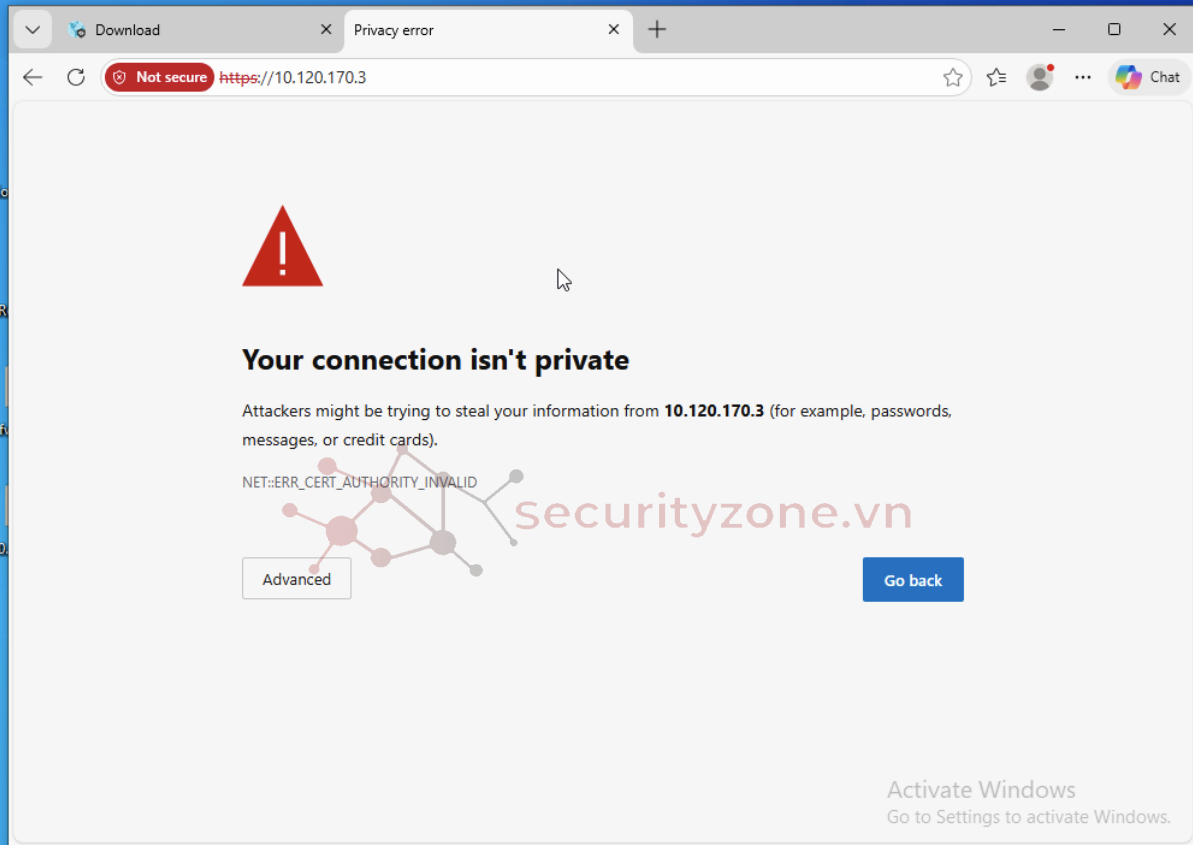

Hiện tại kết nối đang Not Secure

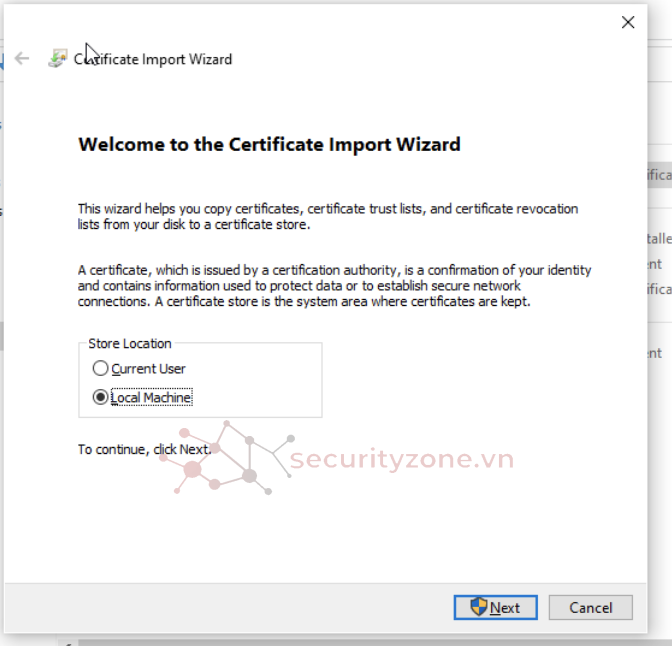

Tiến hành install Certificate

Kết nối https thành công

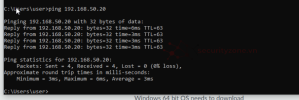

IV. Kiểm tra

Mình sẽ thực hiện 4 kịch bản kiểm tra:- Đăng nhập tài khoản từ Local User

- Đăng nhập tài khoản từ AD trong Group Remote User

- Đăng nhập tài khoản trong AD nhưng nằm ngoài Group Remote

- Đăng nhập từ toàn khoản Local User mới tạo và thêm vào Authen Profile sau đó đăng nhập lại

V. Tổng kết

Trong bài viết này, chúng ta đã triển khai cấu hình thực tế Remote Access VPN sử dụng GlobalProtect trên Palo Alto NGFW, dựa trên nền tảng lý thuyết và mô hình đã trình bày ở bài trước. Toàn bộ quy trình cấu hình được thực hiện từ việc tạo tunnel, zone, cơ chế xác thực, chứng chỉ, Portal, Gateway cho đến việc xây dựng các security policy cần thiết.Qua bài triển khai này, có thể khẳng định rằng GlobalProtect trên Palo Alto NGFW không chỉ là một giải pháp VPN truy cập từ xa, mà còn là một nền tảng bảo mật toàn diện, cho phép doanh nghiệp kiểm soát chặt chẽ người dùng, luồng truy cập và phạm vi tài nguyên được phép sử dụng trong môi trường làm việc từ xa.

Đính kèm

-

1767013489981.png56.5 KB · Lượt xem: 0

1767013489981.png56.5 KB · Lượt xem: 0 -

1767013489958.png76.6 KB · Lượt xem: 0

1767013489958.png76.6 KB · Lượt xem: 0 -

1767013489975.png200.6 KB · Lượt xem: 0

1767013489975.png200.6 KB · Lượt xem: 0 -

1767013489967.png275.1 KB · Lượt xem: 0

1767013489967.png275.1 KB · Lượt xem: 0 -

1767013489994.png52.9 KB · Lượt xem: 0

1767013489994.png52.9 KB · Lượt xem: 0 -

1767013490062.png10.3 KB · Lượt xem: 0

1767013490062.png10.3 KB · Lượt xem: 0 -

1767013489988.png58.8 KB · Lượt xem: 0

1767013489988.png58.8 KB · Lượt xem: 0 -

1767013490076.png34.2 KB · Lượt xem: 0

1767013490076.png34.2 KB · Lượt xem: 0 -

1767013490038.png56.2 KB · Lượt xem: 0

1767013490038.png56.2 KB · Lượt xem: 0 -

1767013490032.png50.6 KB · Lượt xem: 0

1767013490032.png50.6 KB · Lượt xem: 0 -

1767013490008.png106.8 KB · Lượt xem: 0

1767013490008.png106.8 KB · Lượt xem: 0 -

1767013490001.png91.1 KB · Lượt xem: 0

1767013490001.png91.1 KB · Lượt xem: 0 -

1767013490051.png62.1 KB · Lượt xem: 0

1767013490051.png62.1 KB · Lượt xem: 0 -

1767013490057.png99 KB · Lượt xem: 0

1767013490057.png99 KB · Lượt xem: 0 -

1767013490027.png143.5 KB · Lượt xem: 0

1767013490027.png143.5 KB · Lượt xem: 0

Sửa lần cuối:

Bài viết liên quan

Bài viết mới