hiep03

Intern

Cấu hình tính năng ngăn chặn tấn công DoS trên Palo Alto NGFW và Kiểm tra

Mục lục:I. Mở đầu

II. Mô hình mạng

III. Triển khai

A. Tấn công DoS SYN Flood

B. Cấu hình chức năng chống DoS trên Palo Alto

C. Kiểm tra

IV. Tổng kết

I. Mở đầu

Trong quá trình vận hành hệ thống mạng, các hình thức tấn công từ chối dịch vụ (DoS) luôn tiềm ẩn nhiều rủi ro, gây ảnh hưởng đến hiệu năng và tính ổn định của dịch vụ. DoS có thể khiến hệ thống bị quá tải, gián đoạn truy cập và làm giảm trải nghiệm của người dùng.Với tường lửa Palo Alto Networks, người quản trị có thể cấu hình các tính năng bảo vệ nhằm hạn chế và ngăn chặn các cuộc tấn công DoS. Bài viết này sẽ giới thiệu tổng quan về việc cấu hình tính năng ngăn chặn tấn công DoS trên Palo Alto với kiểu tấn công SYN Flood và thực hiện kiểm tra để đánh giá hiệu quả của các cơ chế bảo vệ trong môi trường mạng.

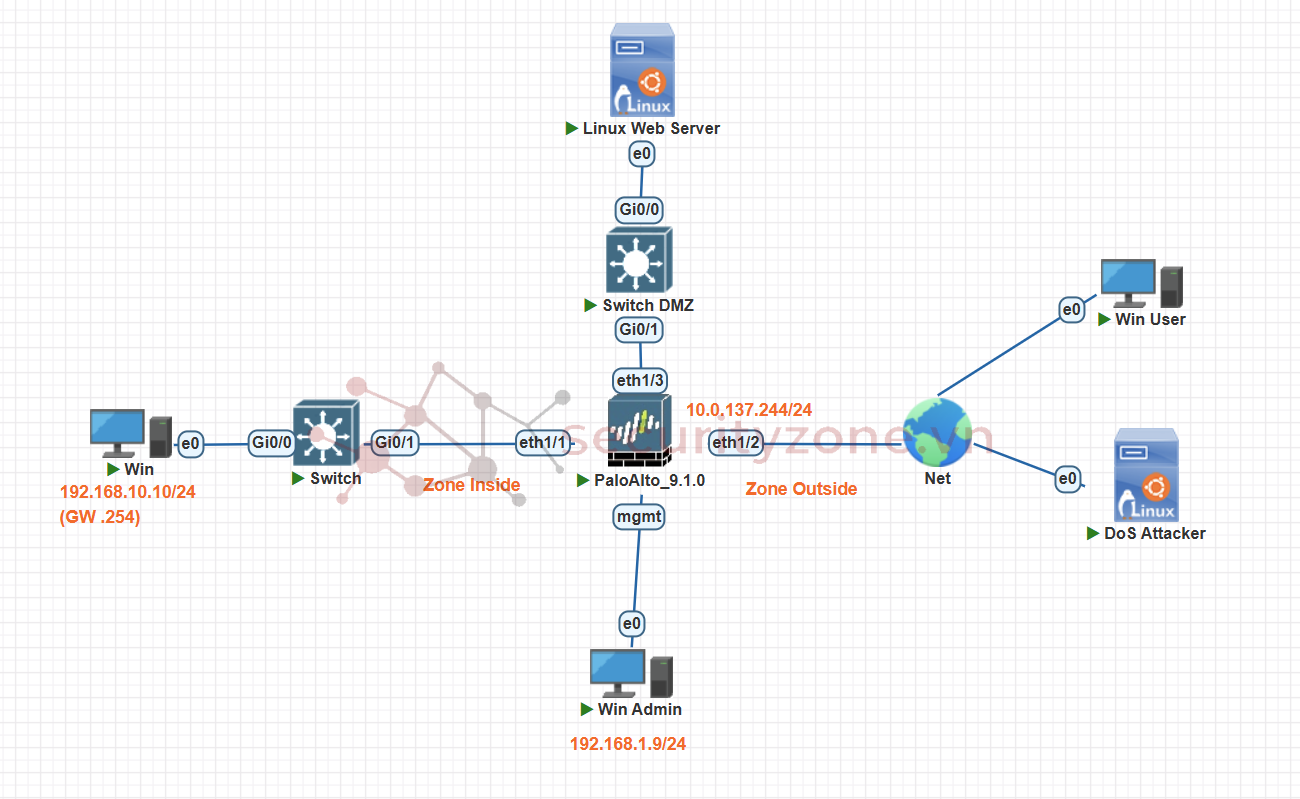

II. Mô hình mạng

III. Triển khai

A. Tấn công DoS SYN Flood

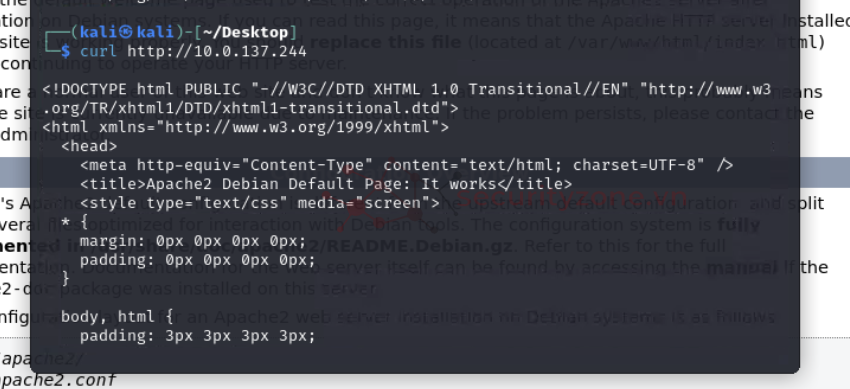

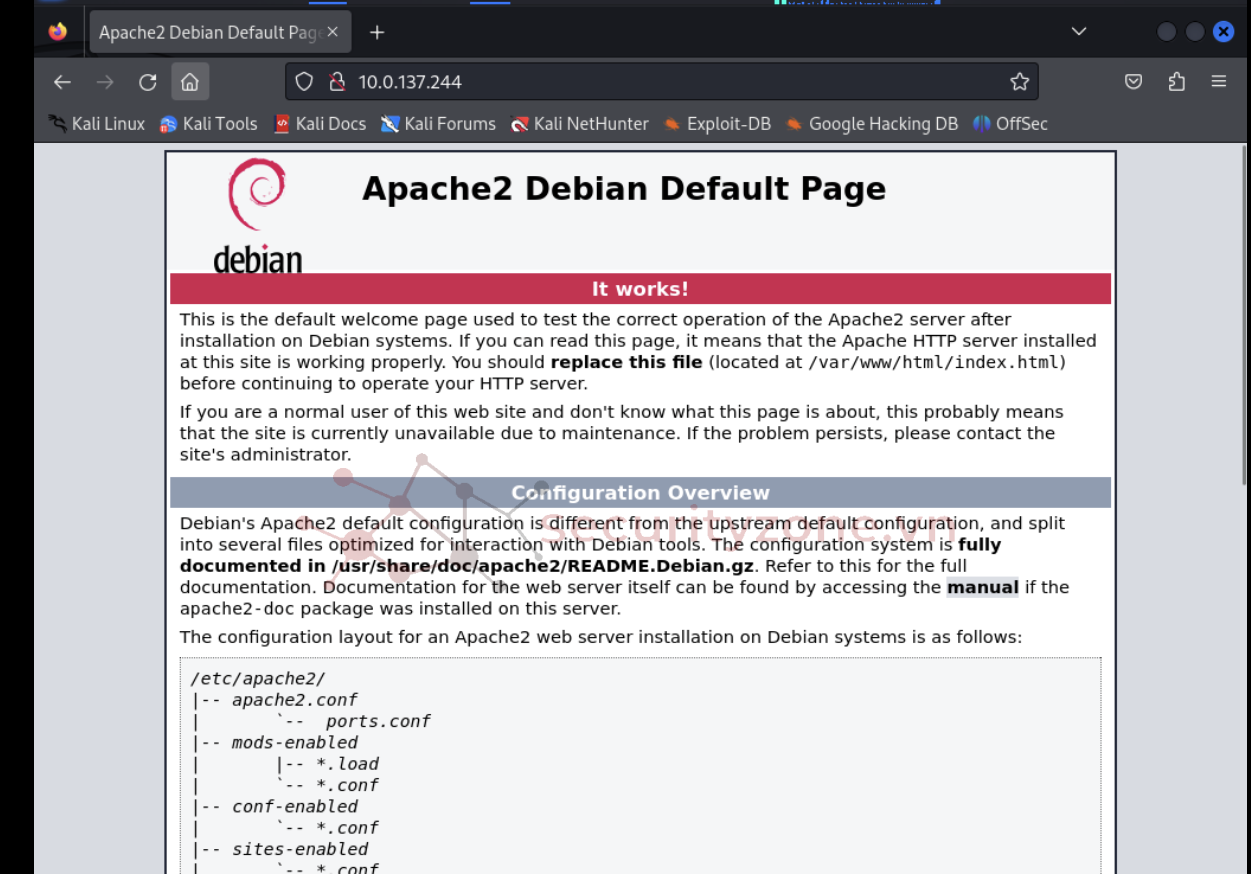

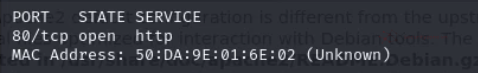

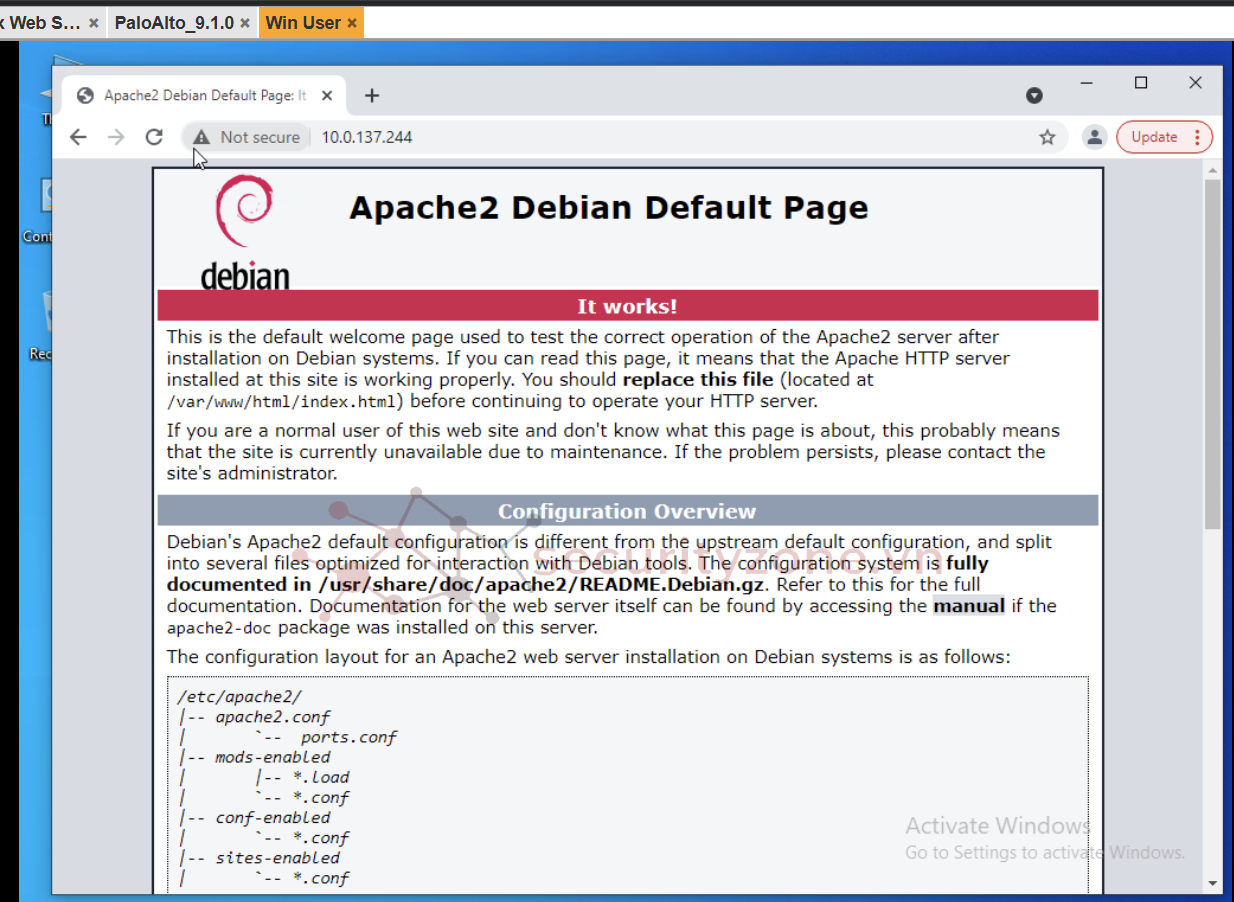

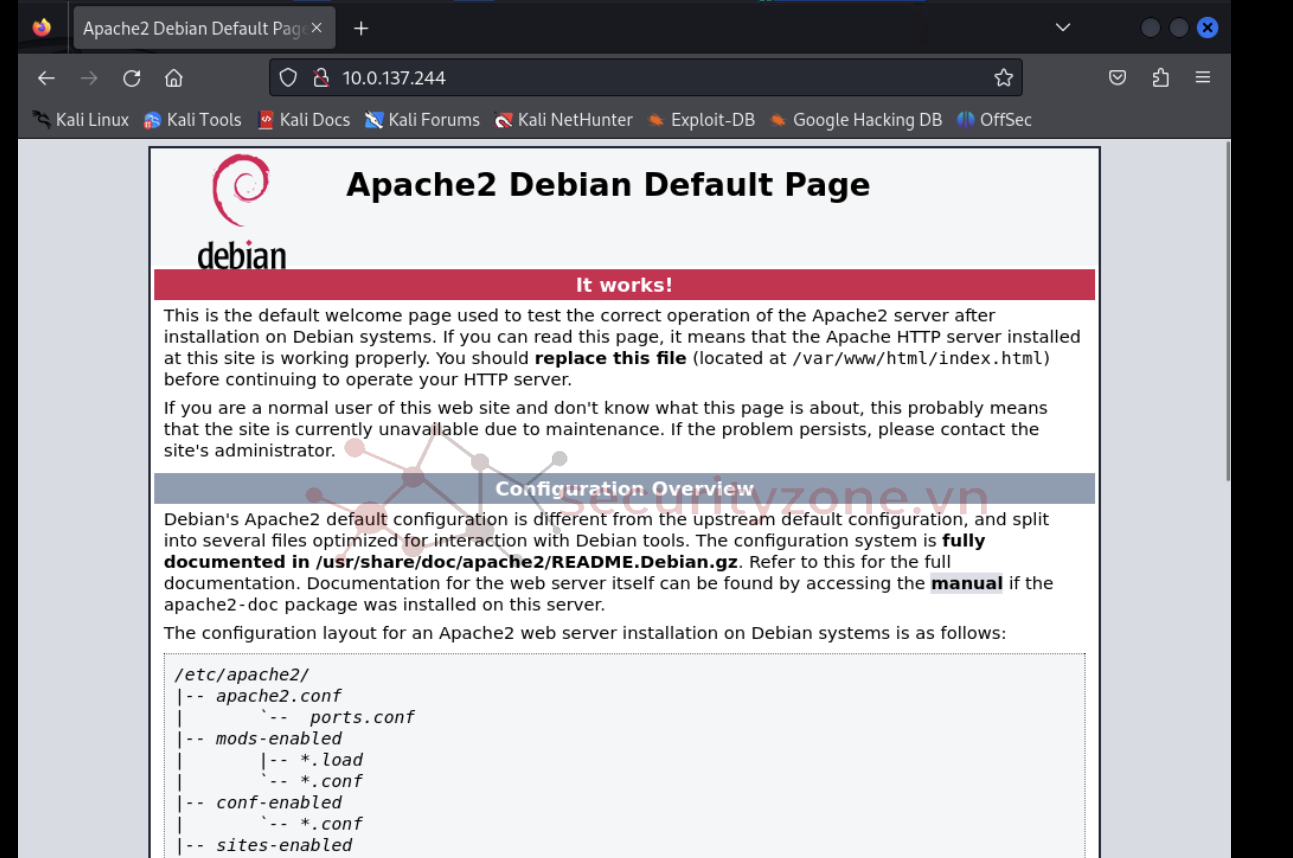

Từ máy Attacker truy cập được web

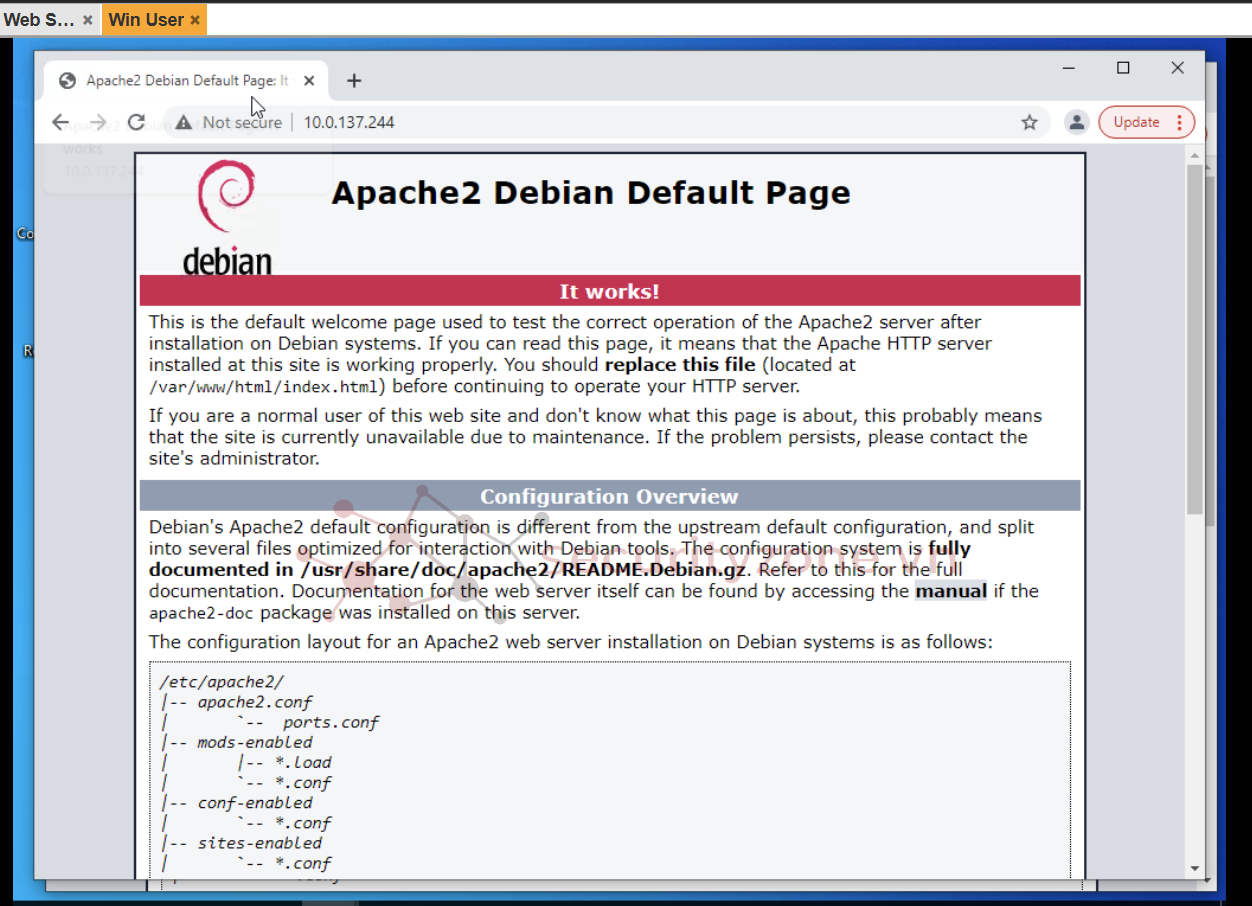

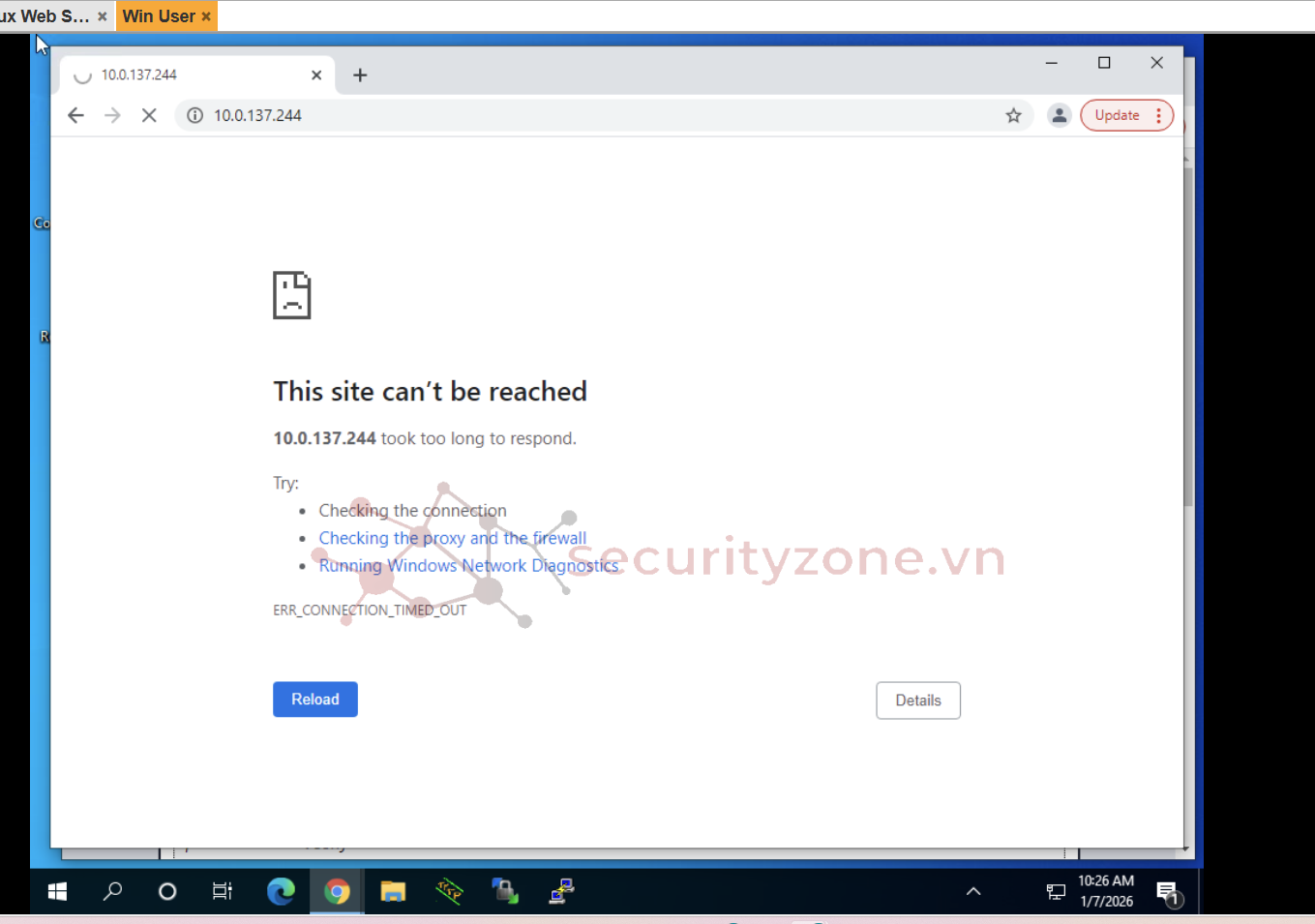

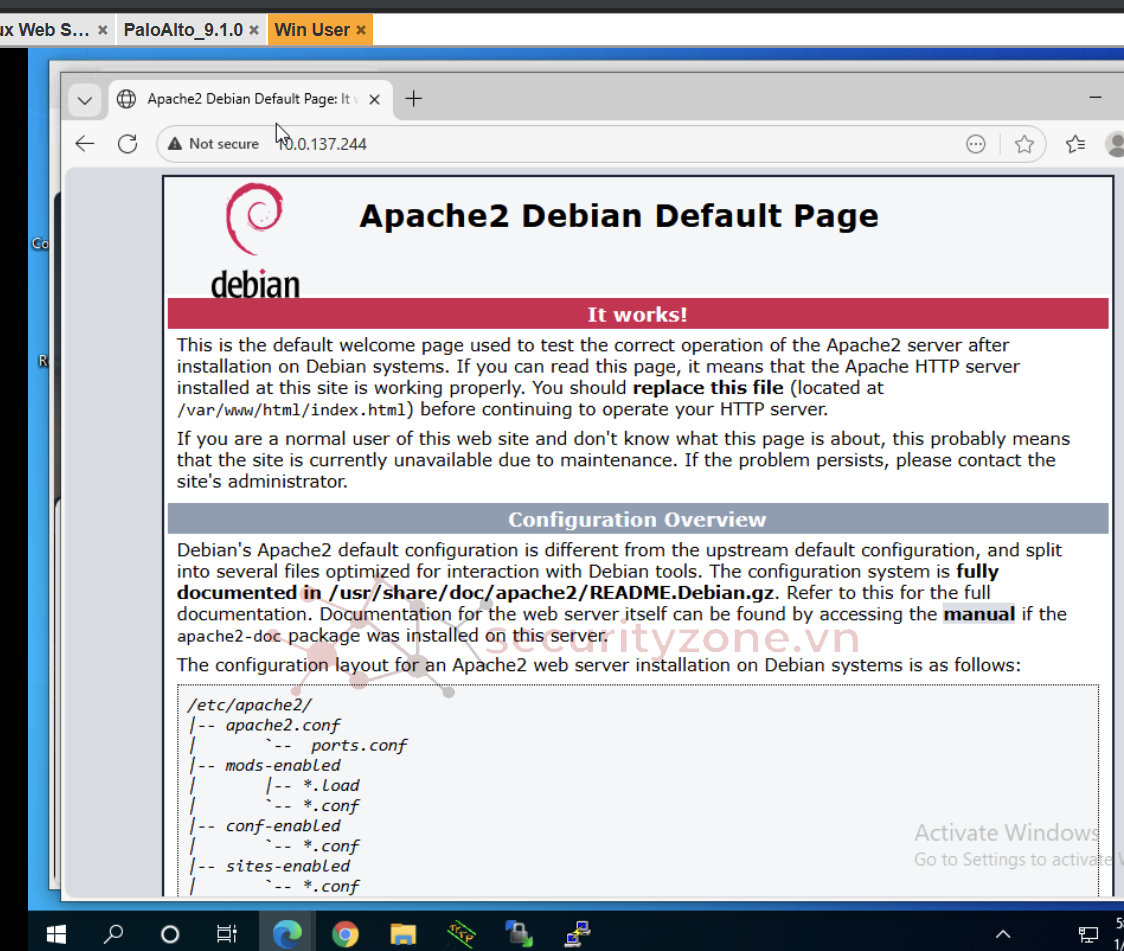

Từ Win User vô được

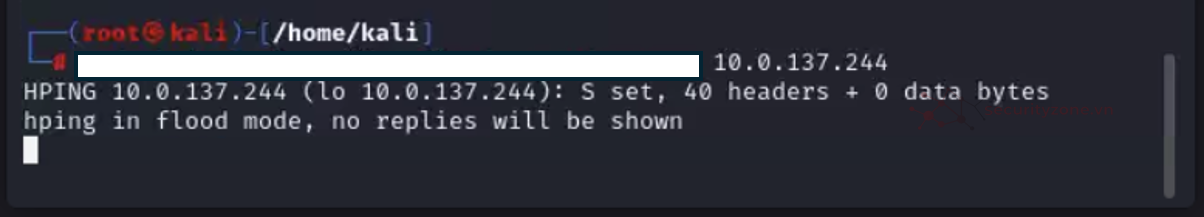

Hiện tại Port 80 đang mở mình sẽ tiến hành tấn công SYN Flood bằng công cụ hping3

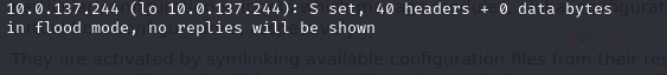

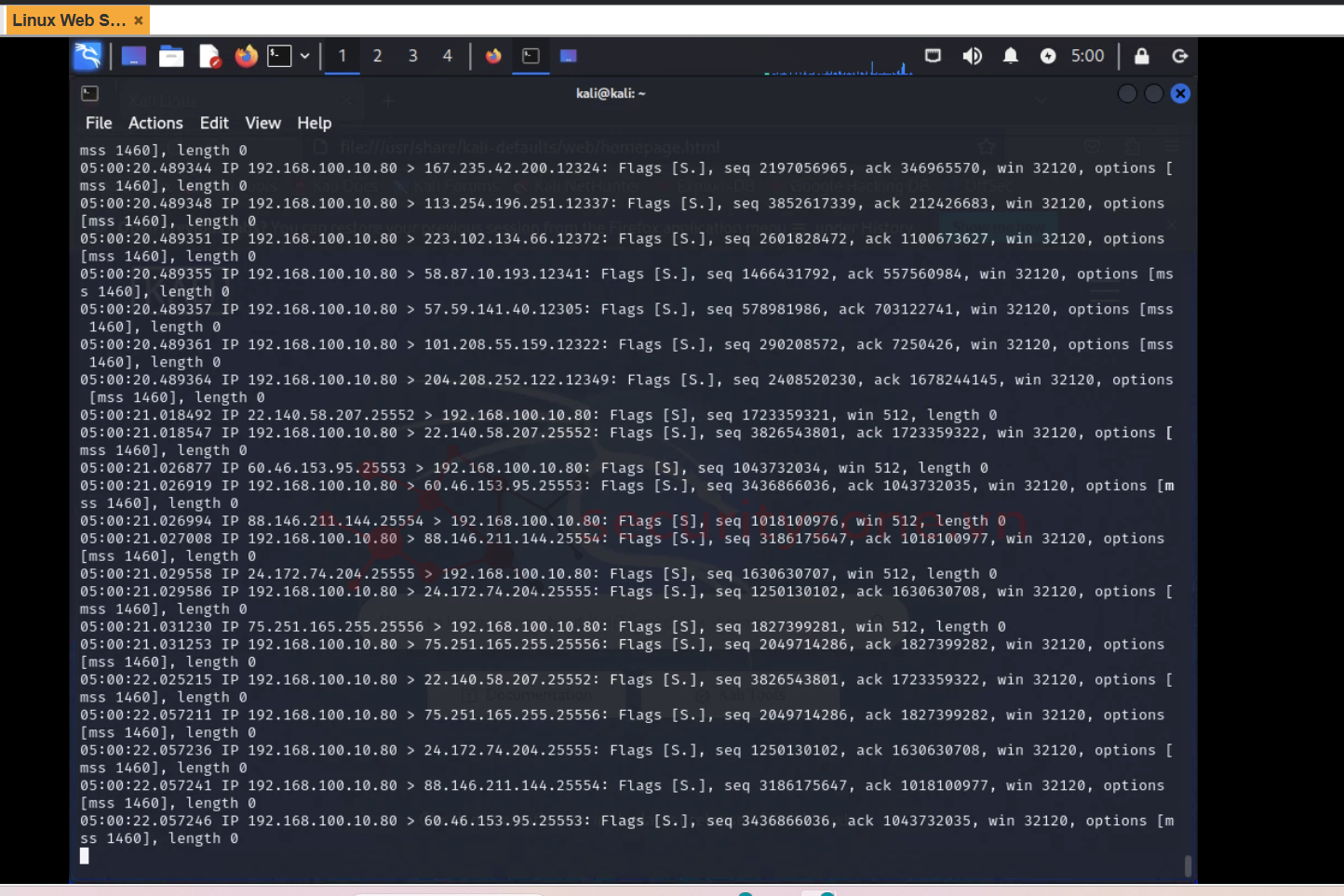

Xem log của web server

Chỉ có gói SYN gửi tới từ các Source khác nhau và Server phản hồi SYN-ACK [S.]

Tuy nhiên không có gói ACK máy chủ phải duy trì nhiều kết nối half-open connections để chờ bước ACK, làm tiêu tốn tài nguyên hệ thống, gây chậm dịch vụ và dẫn đến từ chối dịch vụ (DoS).

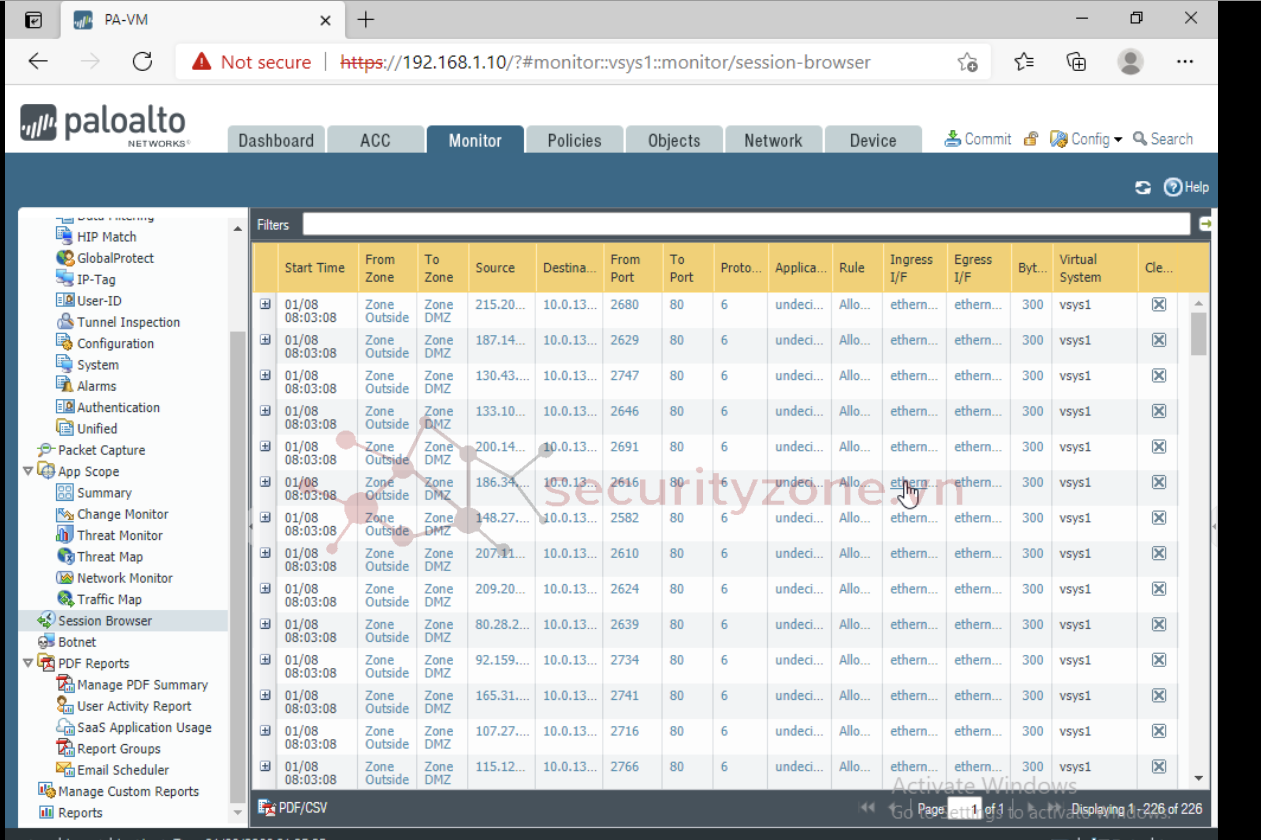

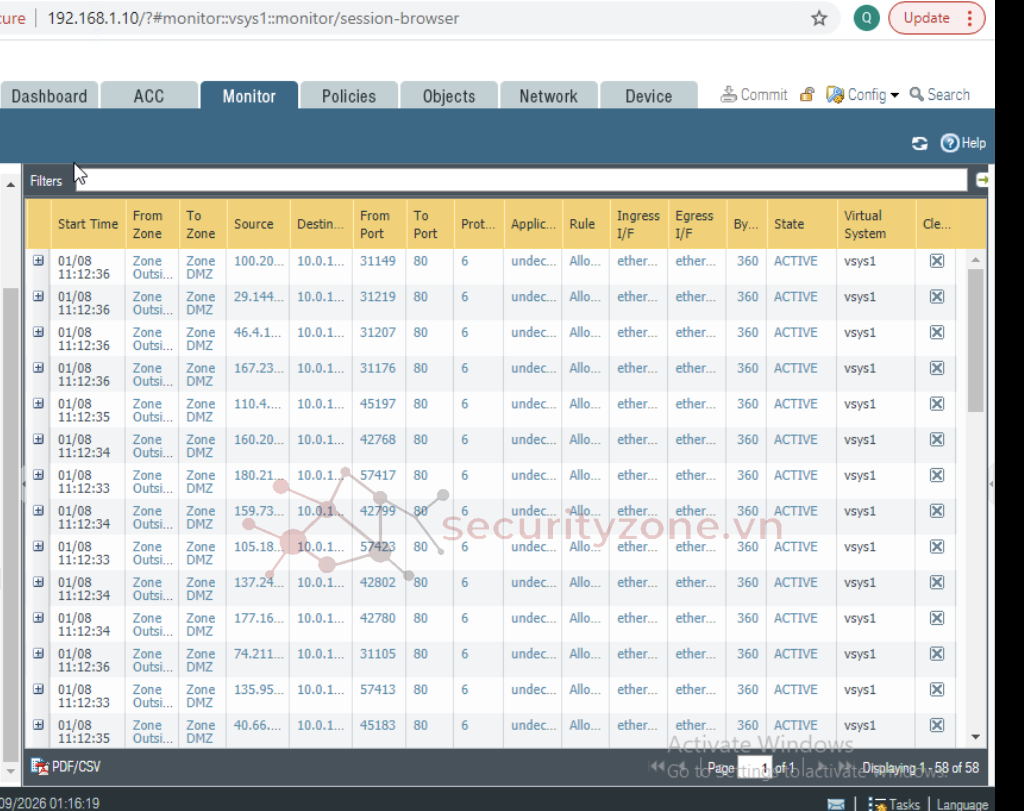

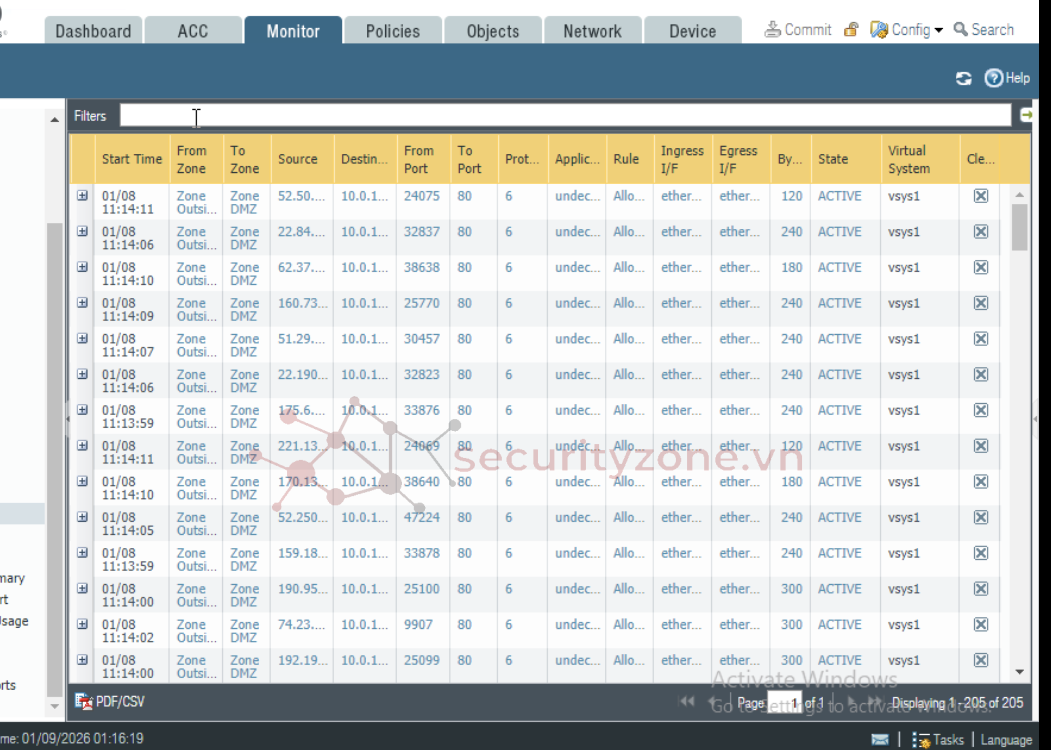

Xem log Session trong Palo Alto

Tăng nhanh

B. Cấu hình chức năng chống DoS trên Palo Alto

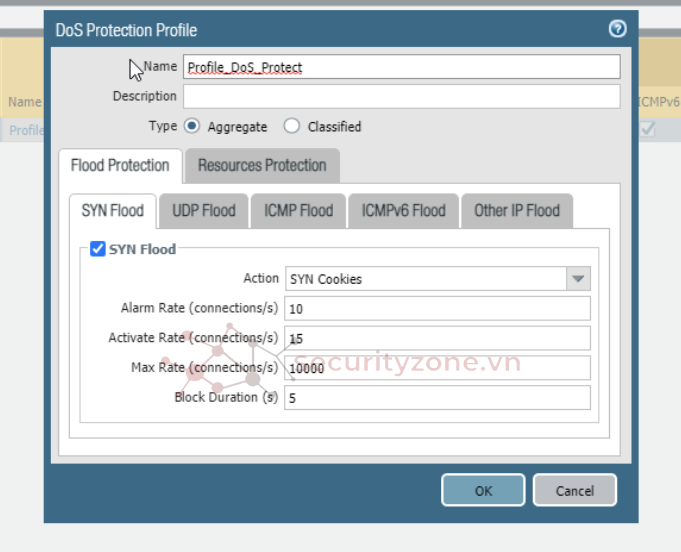

Object > Security Profiles > DoS Protection

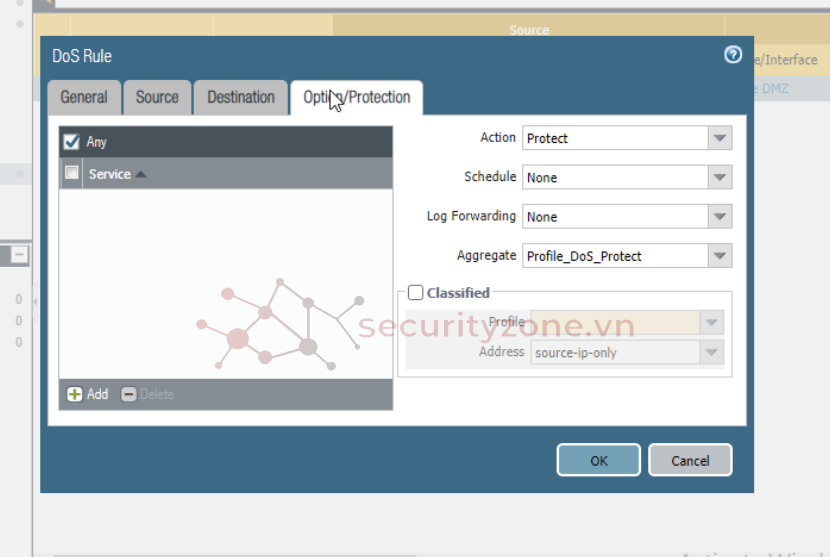

Với:

- Type Aggregate xem xét trên toàn bộ lưu lượng và Classified xem xét theo từng IP

- Alarm Rate là ngưỡng cảnh bảo

- Activate Rate là ngưỡng hành động

- Max Rate khi đạt tới ngưỡng này sẽ chặn đứng mọi kết nối

- Block Duration nghĩa là chặn đối tượng này trong thời gian tương ứng

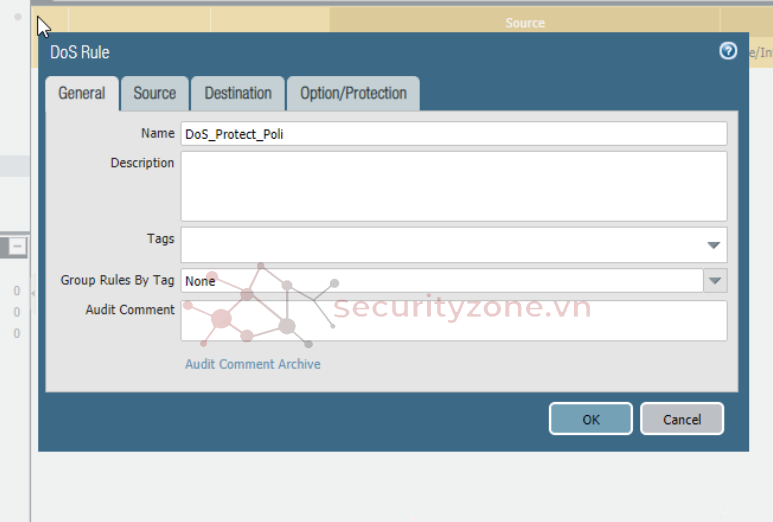

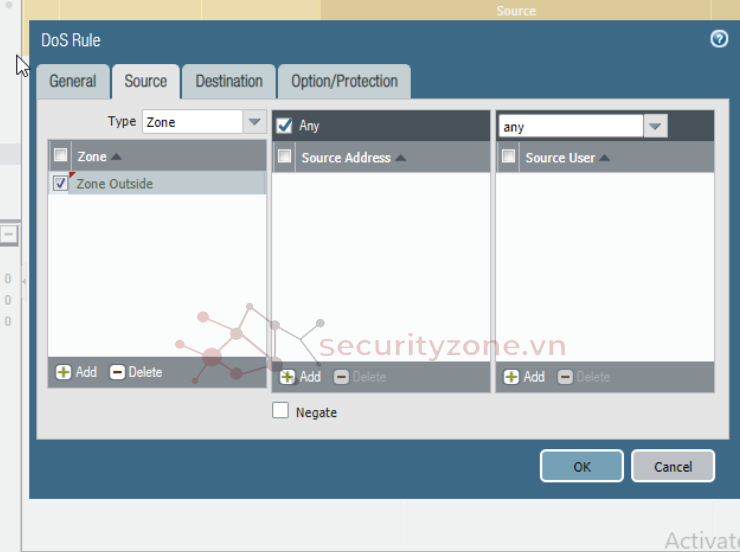

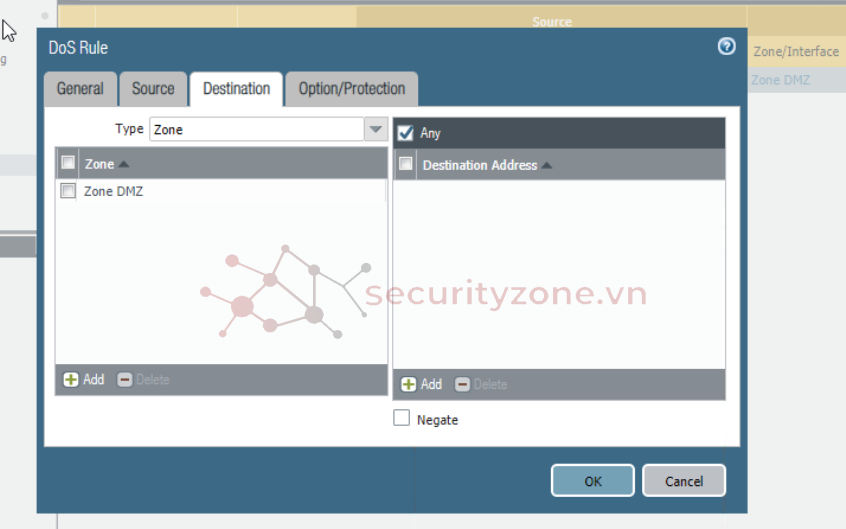

Policies > DoS Protection > Add

Chọn Profile nãy tạo

Commit

C. Kiểm tra

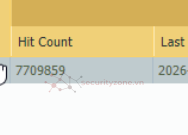

Giờ tấn công và xem lại policy Dos Protection

Hit count là số lần rule này khớp và được áp dụng vào traffic thực tế

Truy cập lại không bị time out nữa

Chờ thêm 1 lúc nữa

Thử lại

Vẫn vô được

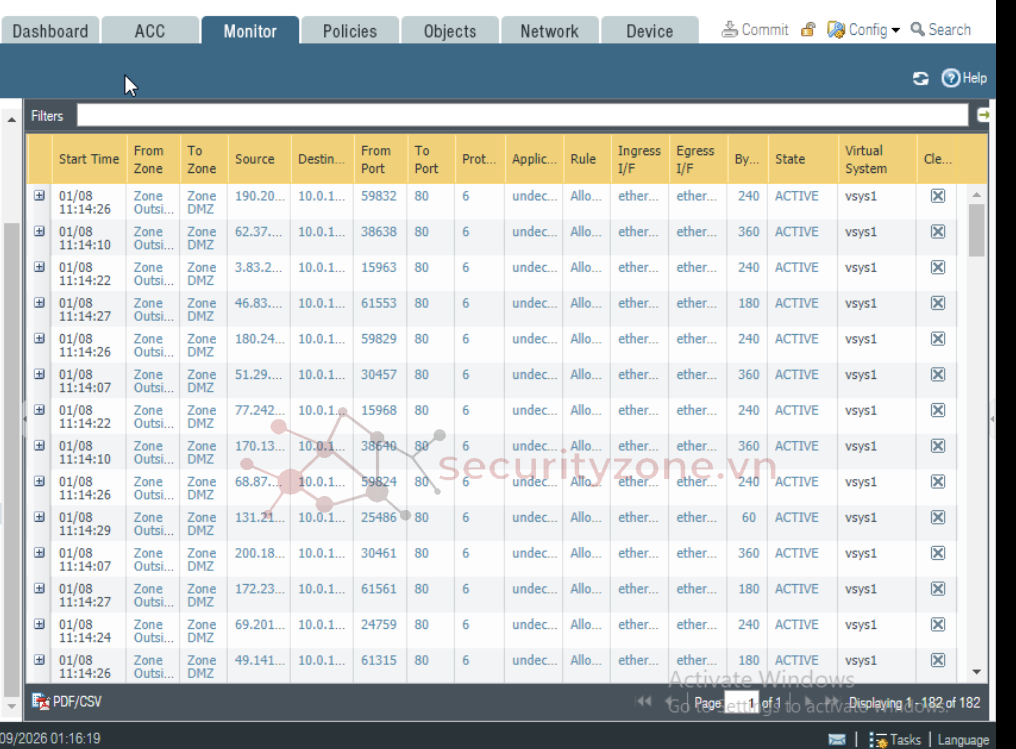

Session browser bây giờ chỉ dao động trong khoảng 50 đến 220 và không tăng liên tục nữa

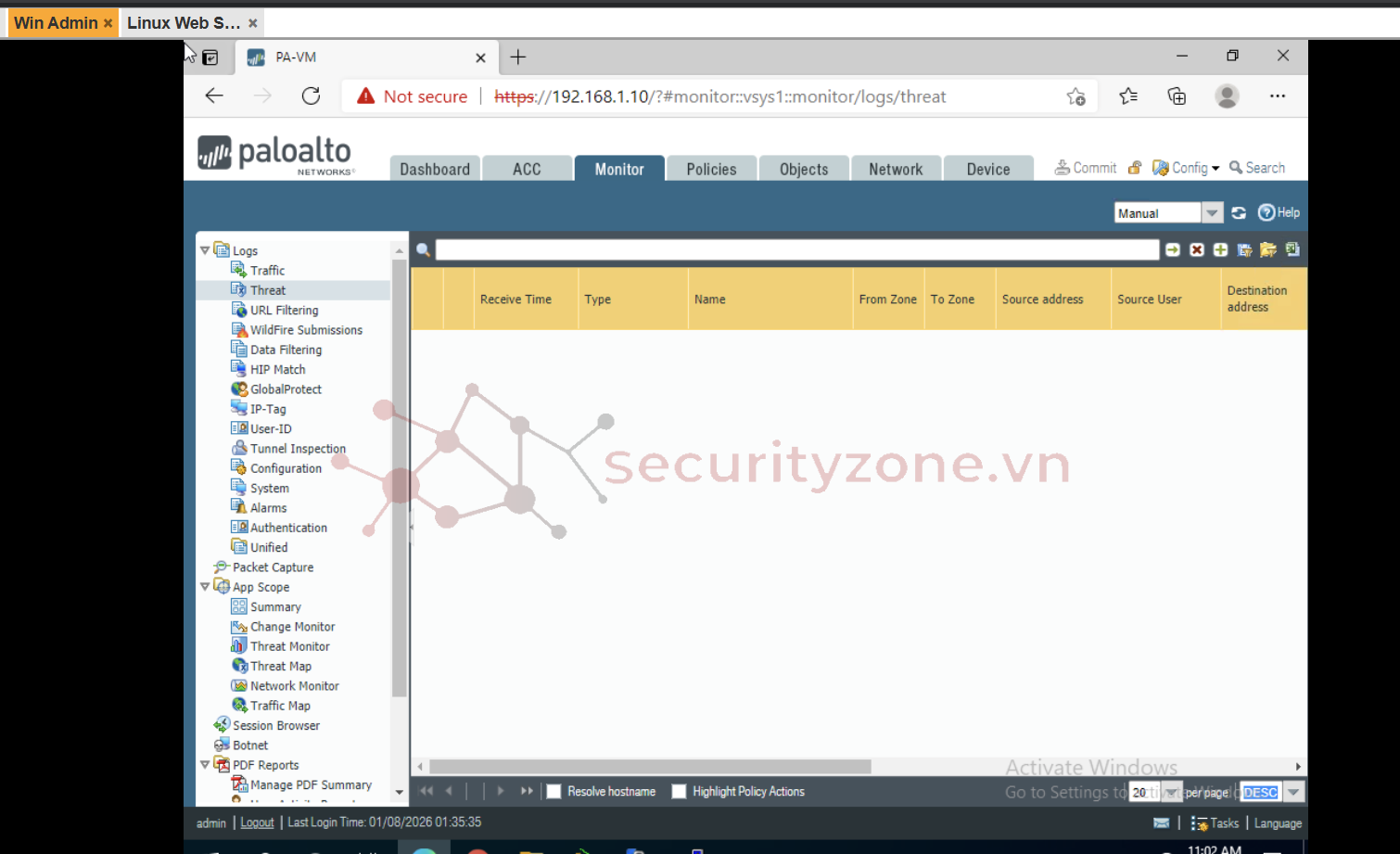

Các bạn có thể xem cảnh báo tại đây tuy nhiên bản VM Palo Alto 9.1.0 của mình không thấy hiện

IV. Tổng kết

Kết quả kiểm tra cho thấy sau khi áp dụng chính sách DoS Protection, số lượng session được duy trì ở mức ổn định, người dùng hợp lệ vẫn có thể truy cập dịch vụ bình thường, đồng thời tường lửa Palo Alto đóng vai trò hiệu quả trong việc bảo vệ hệ thống trước các cuộc tấn công DoS. Điều này cho thấy việc triển khai các cơ chế phòng chống DoS là cần thiết và quan trọng trong việc nâng cao tính an toàn và độ tin cậy của hạ tầng mạng.Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới