hiep03

Intern

Cấu hình tính năng SSL Decryption để giải mã traffic

Mục lục:I. Mở đầu

II. Lý thuyết

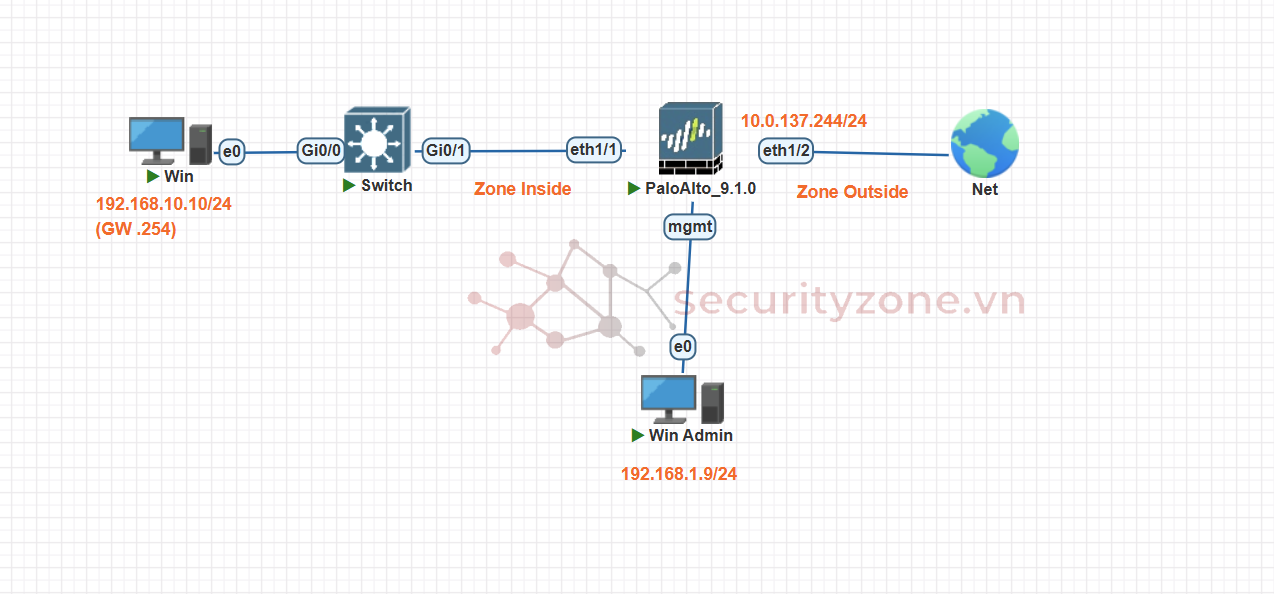

III. Mô hình

IV. Triển khai

V. Tổng kết

I. Mở đầu

Mã hóa lưu lượng là tiêu chuẩn bắt buộc của Internet hiện đại, tuy nhiên điều này cũng vô tình tạo ra những “điểm mù” đối với các hệ thống phòng thủ. Để khai thác tối đa sức mạnh của một thiết bị Next-Generation Firewall như Palo Alto, việc cấu hình SSL Decryption (giải mã SSL) là bước đi không thể thiếu. Cơ chế này cho phép firewall soi chiếu, phân tích và ngăn chặn các mối đe dọa ẩn mình bên trong lưu lượng HTTPS.Trong các bài viết [IV.1] và [IV.2], mình đã triển khai giám sát lưu lượng dựa trên Application (App-ID) và URL. Tuy nhiên, để thực hiện các chính sách chuyên sâu hơn đối với những hành vi được ẩn trong lưu lượng mã hóa, các cơ chế trên là chưa đủ. Do toàn bộ traffic được bọc trong HTTPS, firewall về cơ bản chỉ nhận diện đây là kết nối TLS và không thể can thiệp vào các hành động cụ thể bên trong. Vì vậy, việc cấu hình SSL Decryption là cần thiết để giải mã lưu lượng và cho phép áp dụng các chính sách bảo mật chi tiết hơn.

II. Lý thuyết

SSL Forward ProxyĐược biết đến trong Palo Alto như là một giải pháp để giải mã và kiểm tra lưu lượng SSL/TLS từ người dùng nội bộ ra Internet. Giải mã SSL Foward Proxy giúp chặn phần mềm độc hại được ngụy trang dưới dạng lưu lượng truy cập mã hóa SSL xâm nhập vào mạng doanh nghiệp.

Khi bật chế độ này NGFW sẽ đóng vai trò như 1 proxy chuyển tiếp, tạo ra 2 phiên kết nối riêng biệt: Một là từ client đến Firewall, và còn lại là giữa NGFW với máy đích.

Chứng chỉ được FW sử dụng để đại diện cho server khi client kết nối tới và đại diện cho client khi server kết nối tới. Qua đó tự thiết lập chính nó như một bên thứ ba đáng tin cậy.

Kết quả là máy client tin rằng nó đang giao tiếp trực tiếp với máy chủ, và máy chủ cũng tin rằng nó đang giao tiếp trực tiếp với client. Tất cả lưu lượng web đều đi qua NGFW, tại đây thiết bị sẽ áp dụng các hồ sơ giải mã (decryption profiles) cũng như các quy tắc và hồ sơ chính sách bảo mật (Security policy rules and profiles) cho luồng lưu lượng đó.

III. Mô hình

IV. Triển Khai

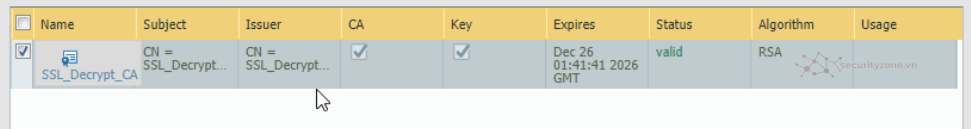

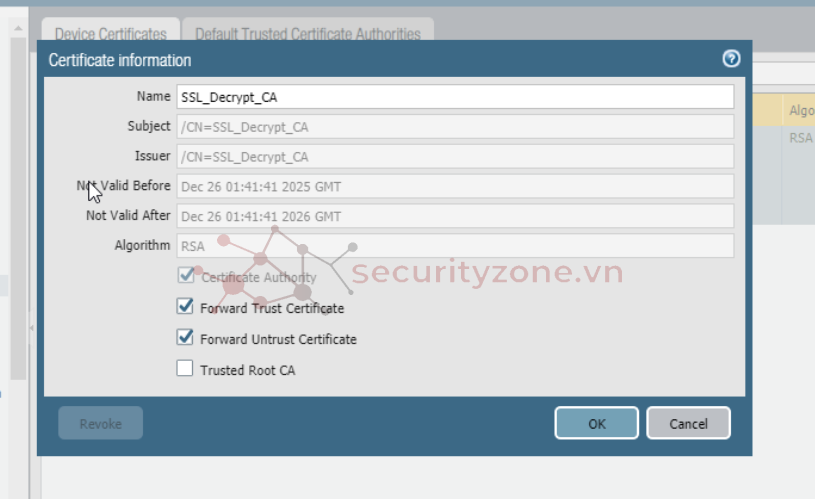

Các bước cấu hình chung ban đầu sẽ như sau:1. Tạo 1 chứng chỉ CA (Certificate Authority)

Sau đấy tick 2 mục Foward này để FW kí certificate cho cả web trust và untrust

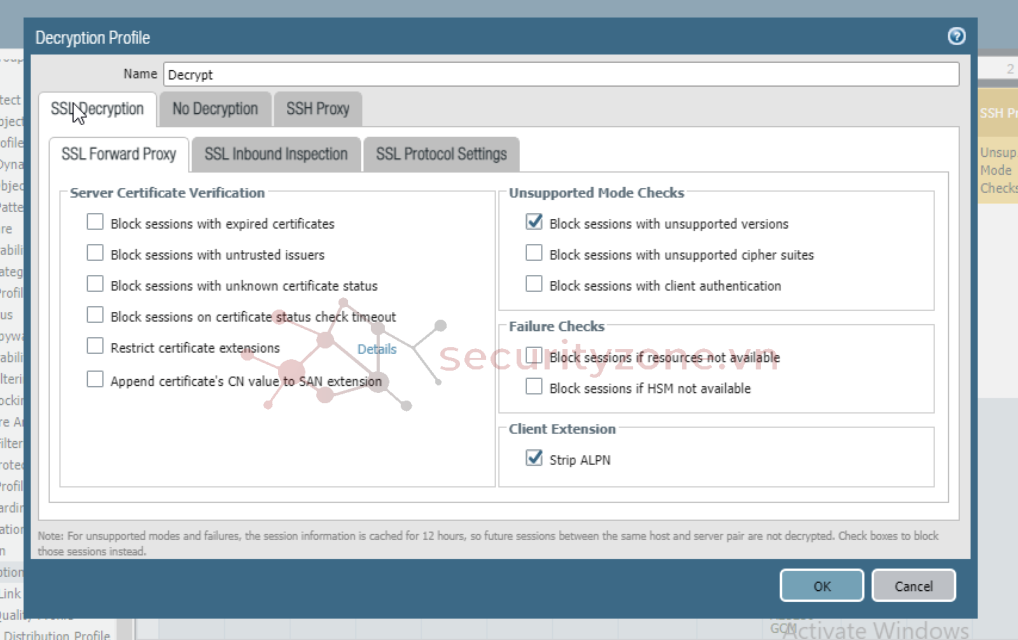

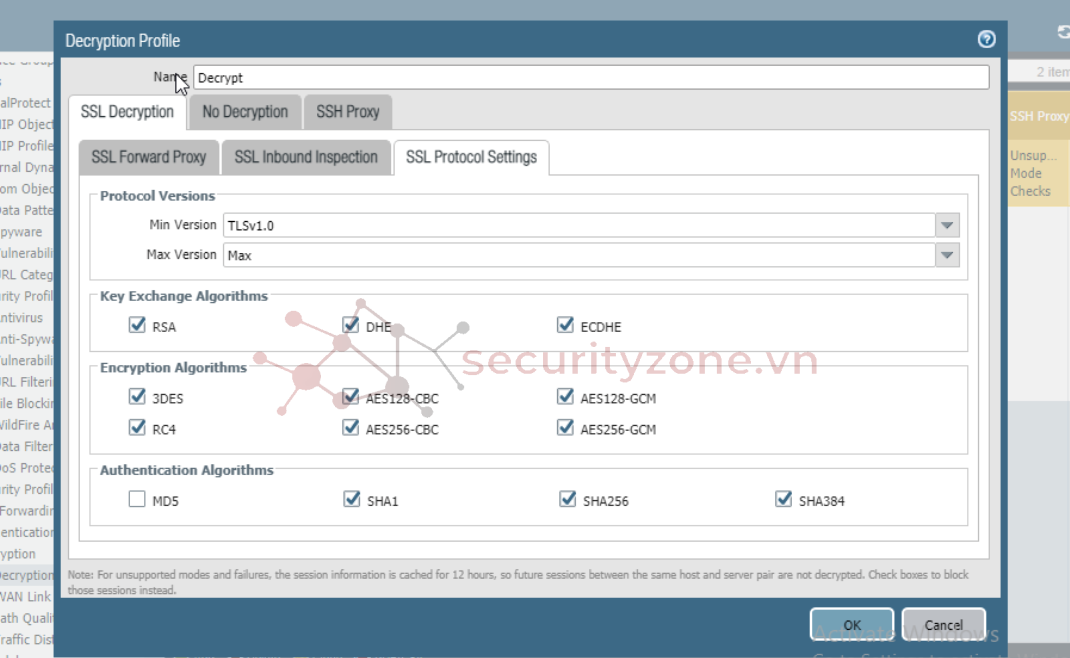

2. Tạo Decryption Profile

Objects > Decryption > Decryption Profile > Add

Đây là quy tắc ra lệnh cho tường lửa thực hiện việc giải mã.

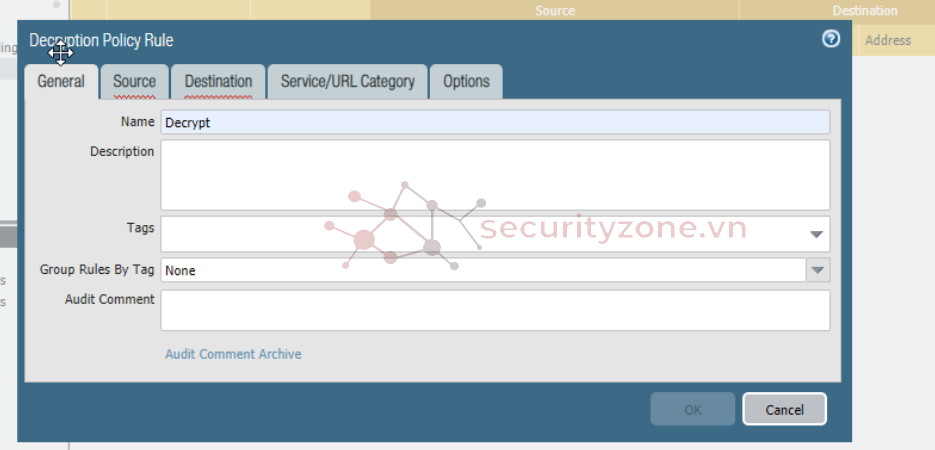

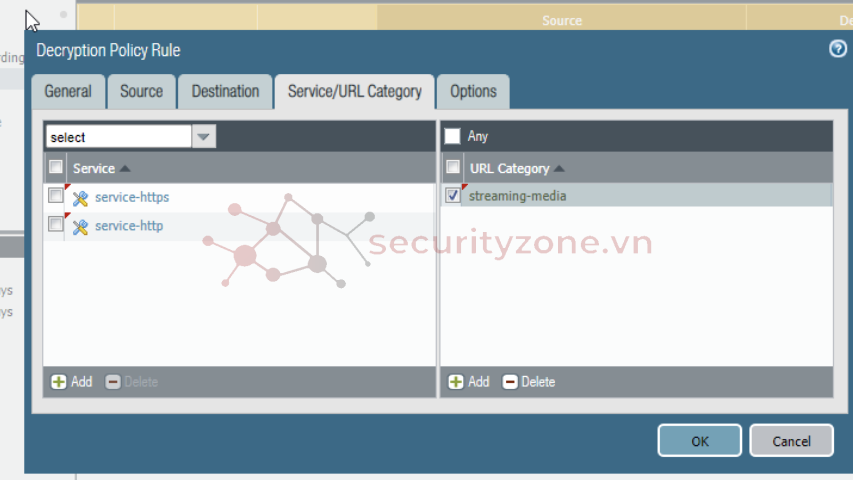

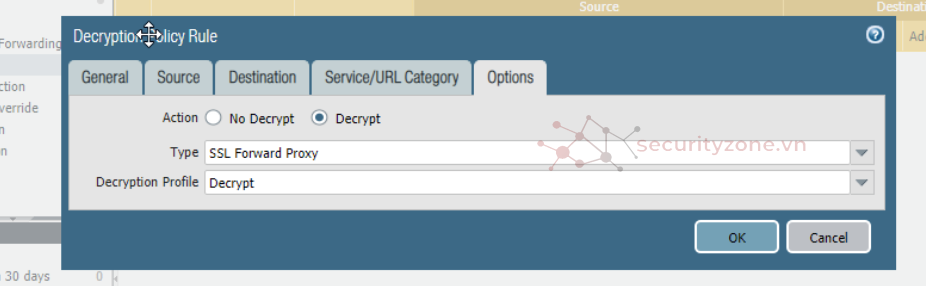

3. Định nghĩa quy tắc chính sách giải mã (Decryption Policy Rule)

Policies > Decryption > Add

Commit

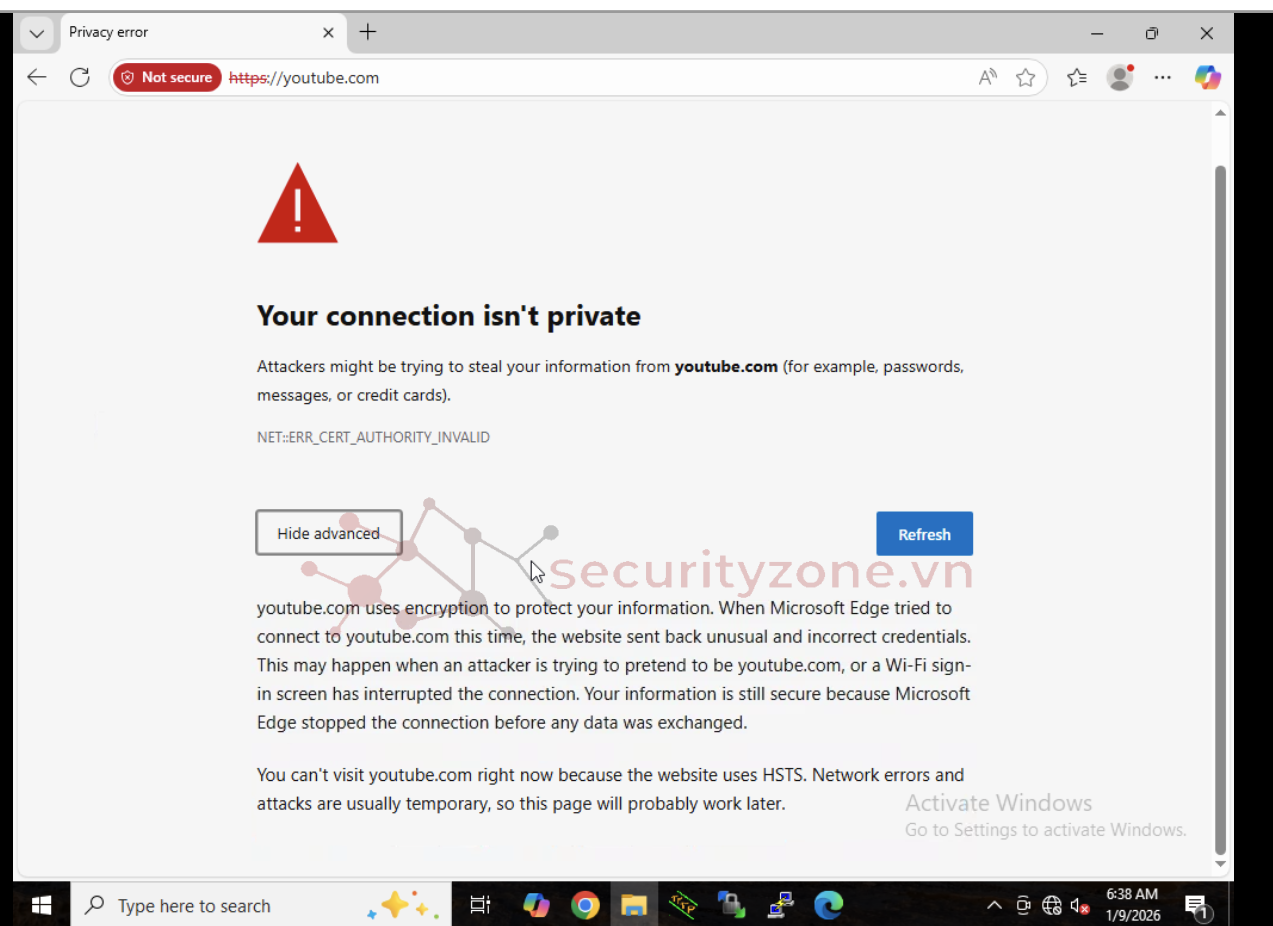

Vào máy Win truy cập youtube

Không vào được do FW đang năm ở trung gian để kí chứng chỉ

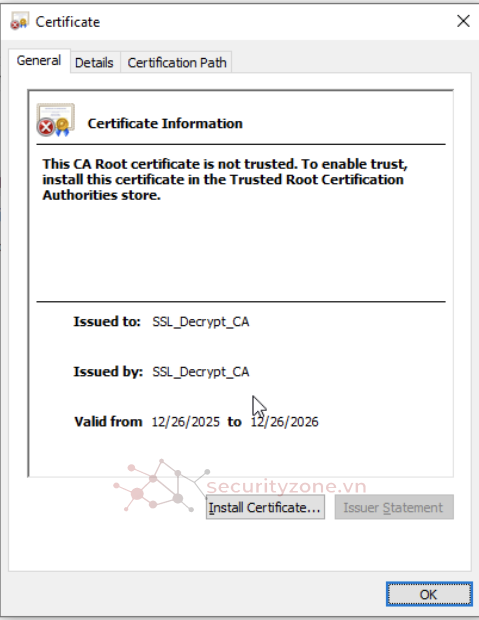

Bước tiếp theo cần đưa CA của FW vào trust certificate trong máy win

3. Cài Certificate vào máy win

Cài vào đây

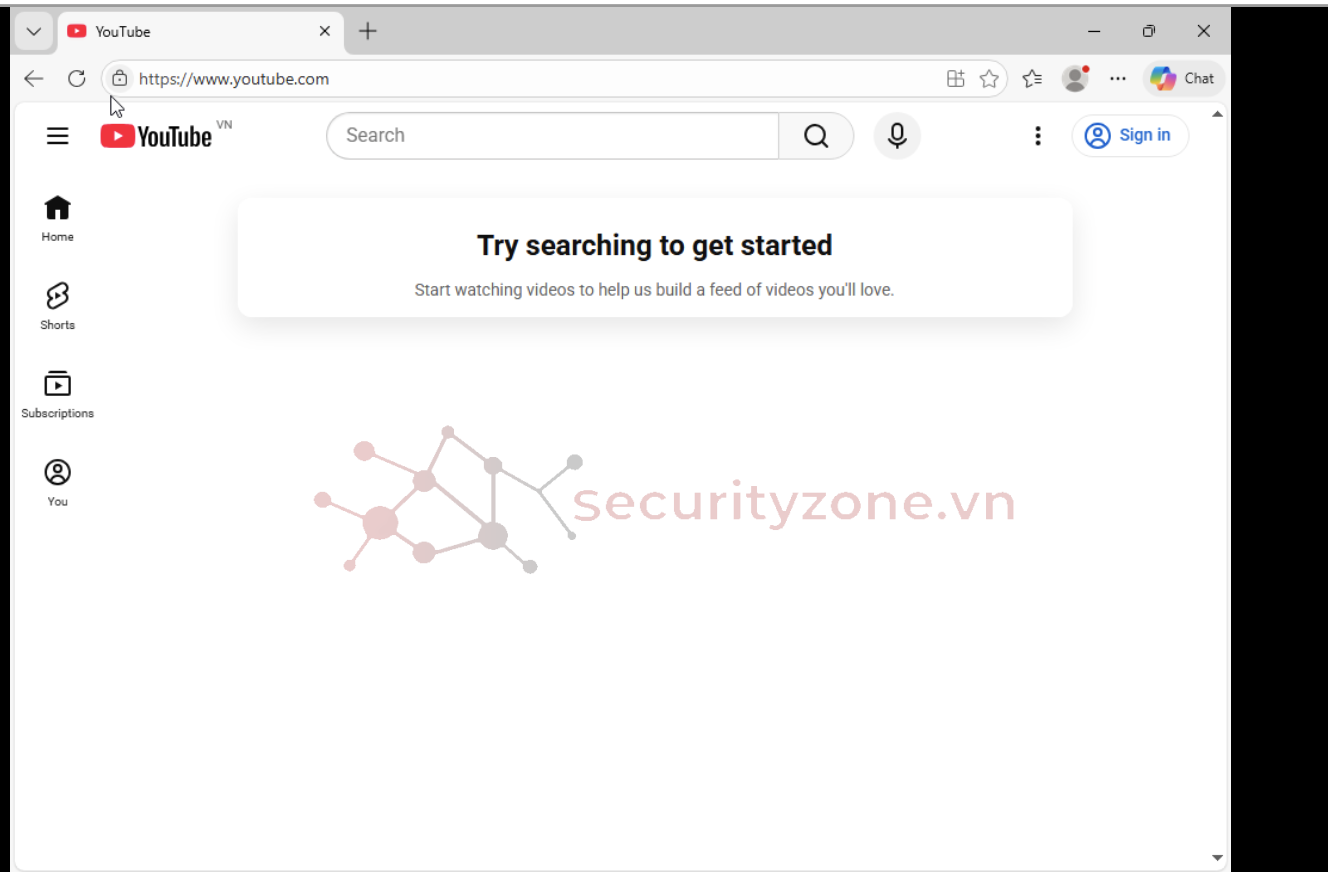

Bây giờ đã vào được lại youtube

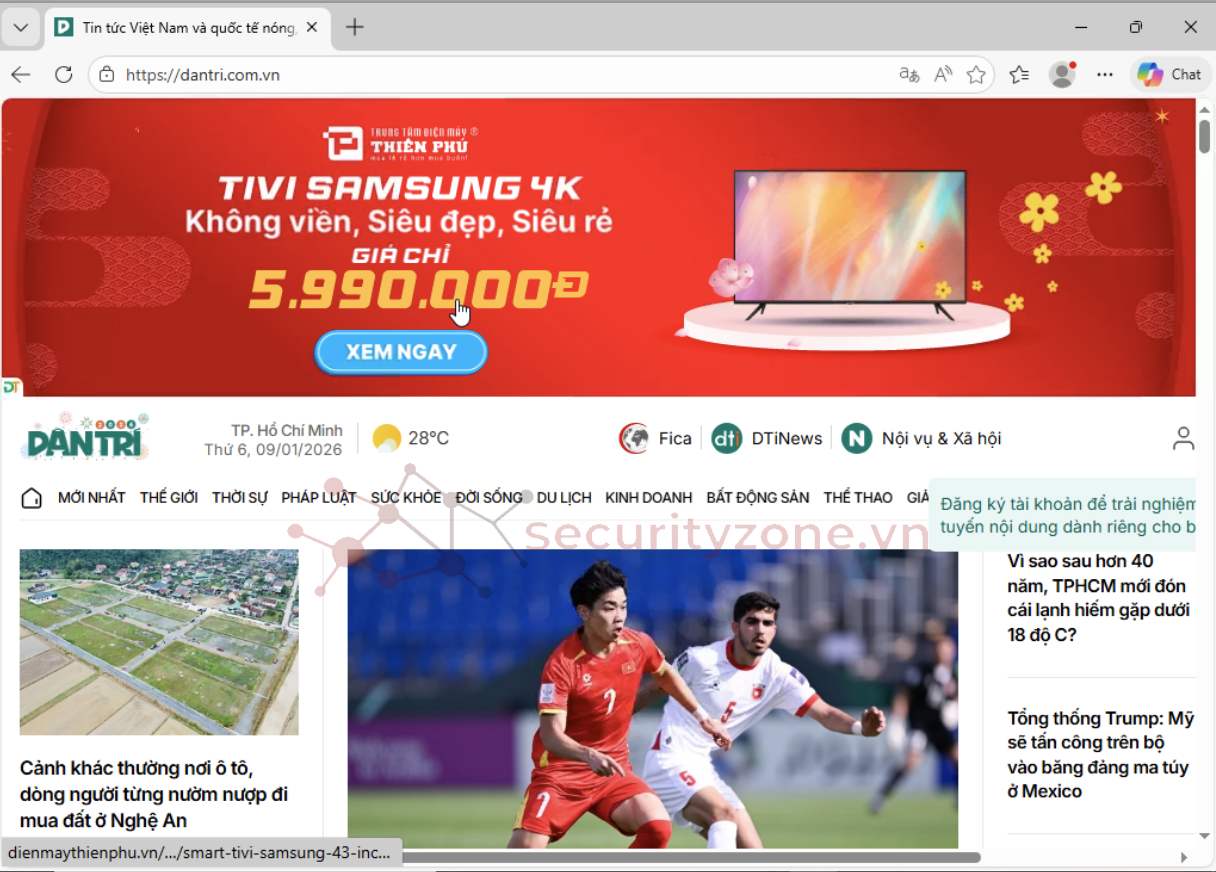

Vào web khác

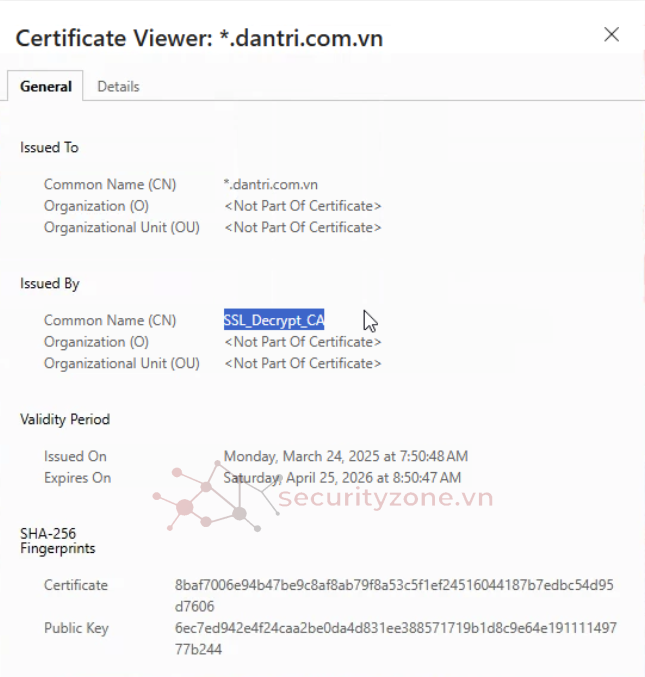

Hiện tại https đang được kí bởi CA đã tạo trong FW

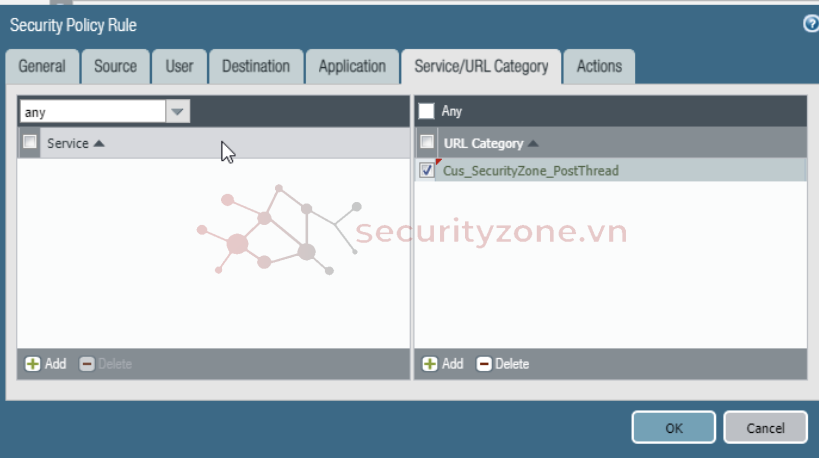

4. Chặn chức năng post bài của Security Zone

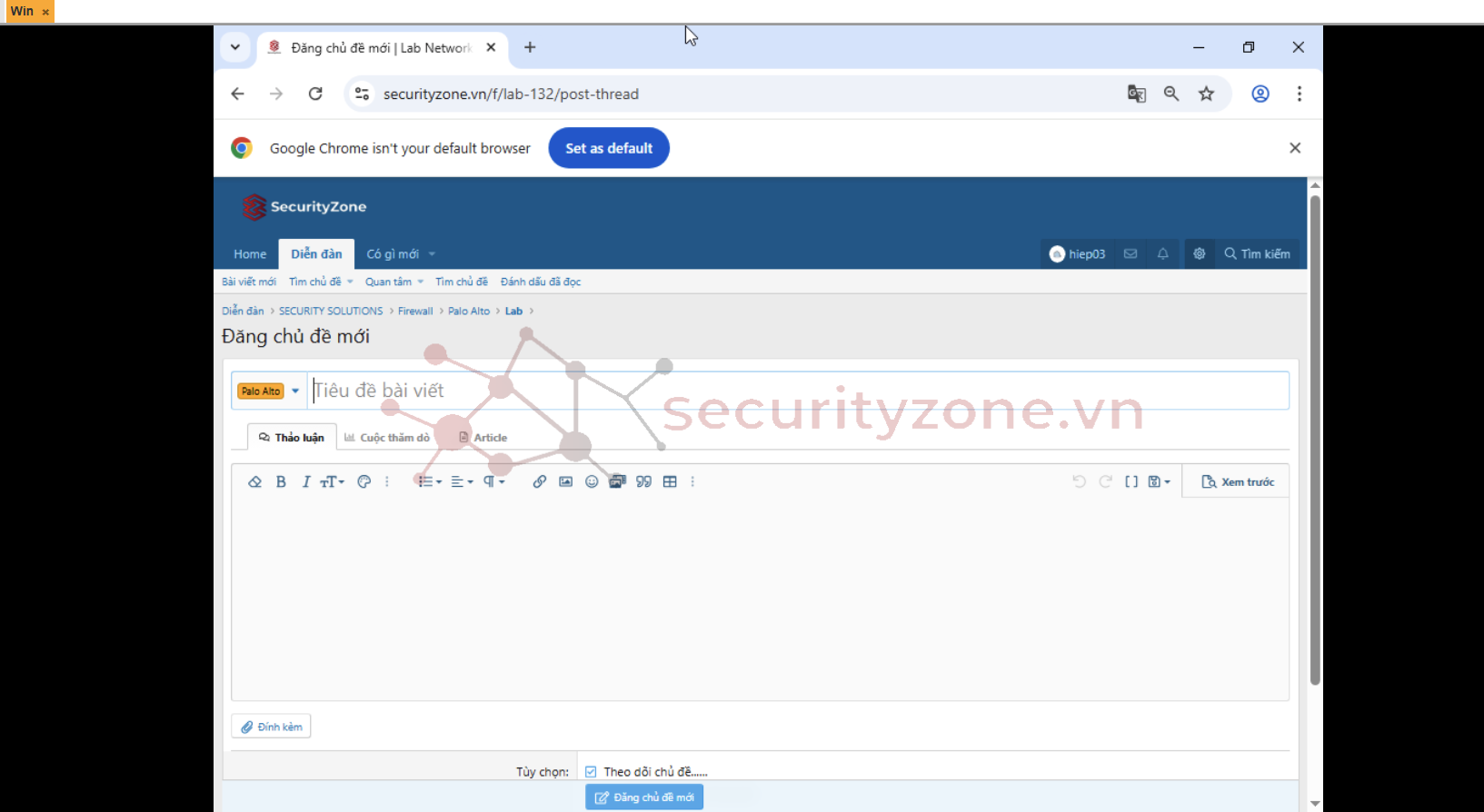

Bây giờ vào phần đăng bài đã bị chặn

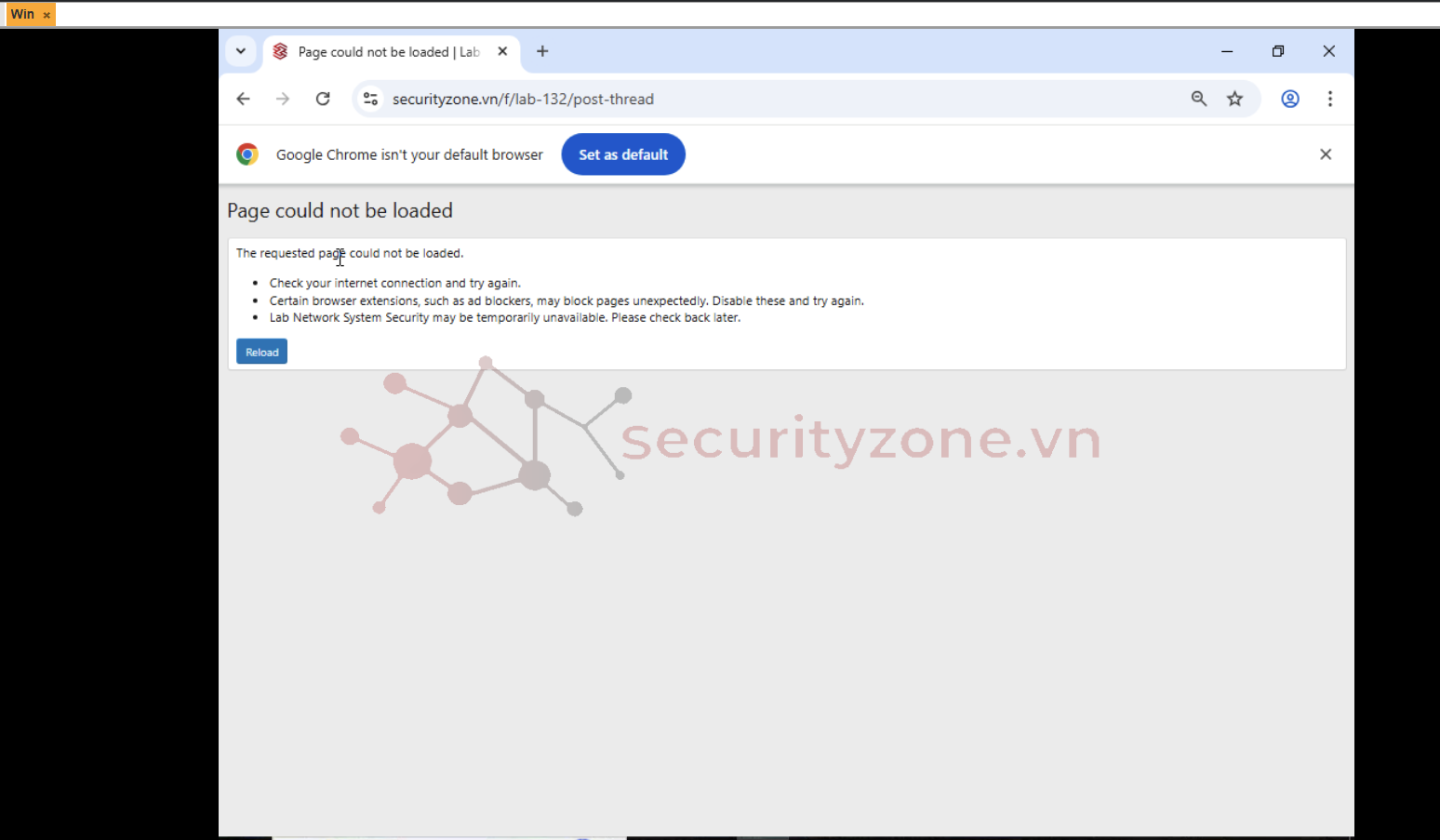

Bây giờ disable Policy Decryption và vào lại phần post bài

mặc dù có rule nhưng không chặn được bởi vì

Khi không giải mã SSL thì Palo Alto sẽ không thấy /f/lab-132/post-thread

V. Tổng kết

Qua quá trình triển khai, có thể thấy SSL Forward Proxy Decryption đóng vai trò quan trọng trong việc loại bỏ điểm mù bảo mật của lưu lượng HTTPS. Khi bật SSL Decryption, Palo Alto NGFW có khả năng giải mã và kiểm tra chi tiết nội dung bên trong kết nối mã hóa, từ đó áp dụng các chính sách bảo mật chuyên sâu như URL Filtering theo đường dẫn và chức năng cụ thể.Kết quả kiểm tra cho thấy việc chặn chức năng đăng bài trên website SecurityZone chỉ hoạt động khi chính sách Decryption được kích hoạt. Khi tắt SSL Decryption, firewall không còn nhìn thấy đường dẫn URL nằm trong HTTPS, dẫn đến việc không thể chặn dù rule vẫn tồn tại.

Điều này khẳng định rằng SSL Decryption là điều kiện bắt buộc để triển khai các chính sách kiểm soát chuyên sâu, như chặn đăng nhập, chặn upload, hay giới hạn hành vi người dùng trên các ứng dụng và website sử dụng HTTPS.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới