root

Moderator

Lab access-list established keyword cisco

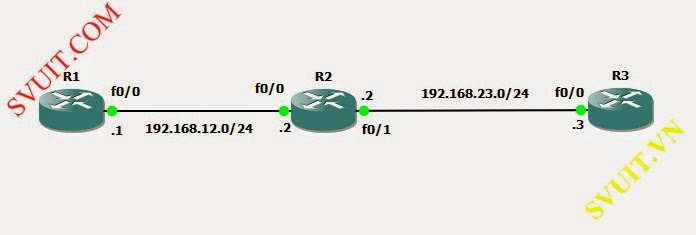

I. Mô hình Lab access-list established keyword cisco

- Đấu nối thiết bị theo mô hình Lab access-list established keyword cisco

II. Triển khai Lab access-list established keyword cisco

1. Cấu hình IP và routing

- Cấu hình IP và định tuyến tĩnh trên R1

Mã:

R1(config)#interface f0/0

R1(config-if)#ip address 192.168.12.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.12.2

Mã:

R2(config)#interface f0/0

R2(config-if)#ip address 192.168.12.2 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#interface f0/1

R2(config-if)#ip address 192.168.23.2 255.255.255.0

R2(config-if)#no shutdown

Mã:

R3(config)#interface f0/0

R3(config-if)#ip addres

R3(config-if)#ip address 192.168.23.3 255.255.255.0

R3(config-if)#no shutdown

R3(config)#ip route 0.0.0.0 0.0.0.0 192.168.23.2

Mã:

R3(config)#ip http server

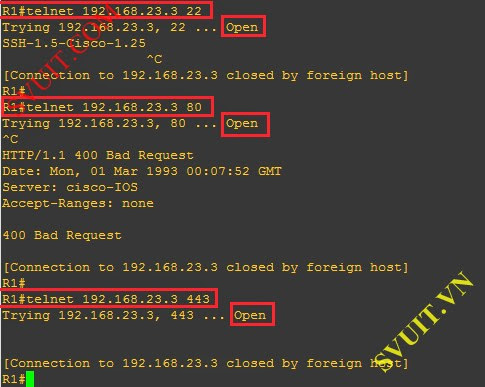

R3(config)#ip http secure-server- Trên R1 thực hiện telnet vào R3 với port 22,80 và 443 để kiểm tra thì thấy kết nối được.

2. Cấu hình Keyworld Established

- Trên R2 cấu hình ACL vào áp vào interface f0/0 theo chiều IN

Mã:

R2(config)#access-list 100 permit tcp any 192.168.23.0 0.0.0.255 eq 443 established

R2(config)#access-list 100 permit tcp any 192.168.23.0 0.0.0.255 eq 22 established

R2(config)#access-list 100 deny ip any any

R2(config)#interface f0/0

R2(config-if)#ip access-group 100 in- ở đây bạn không thể telnet vào port 443 và 22 vì nó sử dụng giao thức UDP mà Established không chặn được UDP(nó chỉ có tác dụng với TCP). Nên ACL đầu(permit …eq 443, 22) không hiệu quả. Lúc này nó sẽ chạy xuống ACL “deny ip any any” . Nên kết quả là bạn telnet đến R3 với port 22 và 443 là không được.

- Ngược lại thì port 80 chạy giao thức TCP nên lúc này ACL “permit …eq 80” áp phê nên bạn có thể telnet đến R3 với port 80.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới