root

Moderator

Cấu hình Access Control List trên Cisco

ACL - Access Control List: thường được được gọi tắt là Access List rất thường được sử dụng trong các hệ thống Network.

Access Control List là một danh sách gồm nhiều dòng. Khi được sử dụng, Access control list sẽ thực thi từng dòng từ trên xuống dưới. Dòng nào phù hợp với các điều kiện thì Access Control List sẽ thực thi dòng đó và các dòng còn lại sẽ bị bỏ qua. Dòng cuối cùng của Access Control List là "deny". Nghĩa là nếu các dòng trong Access Control List không có dòng nào được thực thi thì nó sẽ thực thi dòng cuối cùng là "deny" tất cả.

I. Sơ đồ và yêu cầu cho bài lab cấu hình Access Control List

1. Sơ đồ

- mô hình triển khai bài lab cấu hình Access Control List trên hệ thống Cisco

2.Yêu cầu

- Thiết lập sơ đồ

- Cấu hình cơ bản trên các thiết bị

- Đặt IP theo sơ đồ. Mô tả các interface đấu nối

- Trên Switch

- Sw1 tạo 3 VLAN

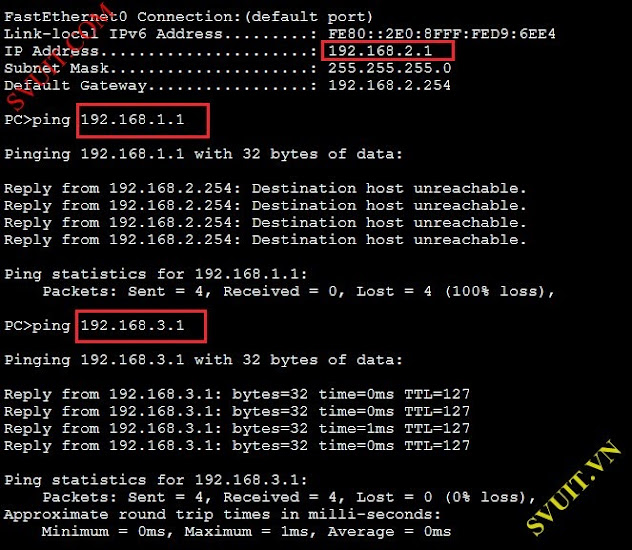

- VLAN 1: 192.168.1.0/24 (F0/1 - F0/7)

- VLAN 2: 192.168.2.0/24 (F0/8 - F0/15)

- VLAN 3: 192.168.3.0/24 (F0/16 - F0/23)

- Sw2 tạo VLAN 4: 192.168.4.0/24 (F0/1 - F0/23)

- R2 chạy định tuyến và cấp IP cho VLAN 4

- Viết Access control list

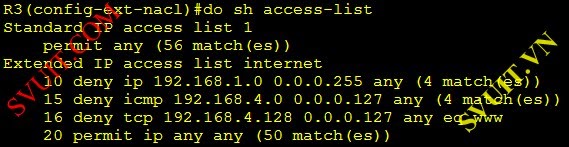

- Cấm PC của VLAN 1 và VLAN 2 liên lạc với nhau

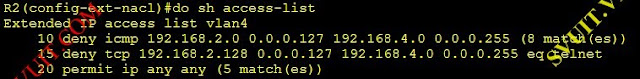

- Trên VLAN 2:

- Cấm range: 192.168.2.1 --> 192.168.2.127 ping đến VLAN 4

- Cấm range: 192.168.2.128 trở đi telnet đến PC thuộc VLAN 4

- Cấm PC thuộc VLAN 4 telnet đến R1

- Cấm VLAN 1,2,3 đi internet. VLAN đi được internet

- Trên VLAN 4

- Cấm Range 192.168.4.1 --> 192.168.4.127 ping ra internet, còn lại cho phép

- Cấm range 192.168.4.128 trở đi ra internet bằng web, còn lại cho phép

- [Lab 11.1] Cấu hình Access List cho Router

- [Lab 13.1] Cấu hình HSRP and Spanning tree root

- [Lab 12] Lab cấu hình NAT cho Router Cisco

- [Bài 20] Hướng dẫn cấu hình ACL Router Cisco

- [Bài 21] Tìm hiểu về Network Address Translation

- [Bài 11] Tìm hiểu các giao thức định truyến mạng

Sửa lần cuối:

Bài viết liên quan

Bài viết mới