Mục Lục

I. Cấu hình tính năng Host Discovery thông qua Scan Template

II. Cấu hình tính năng Host Discovery thông qua Policy Template

III. Cấu hình xóa các Scan

Lưu ý: phiên bản Tenable Nessus được sử dụng trong chuổi series này là bản Professional 10.6.4 được dựng trên Windows Server 2022

I. Cấu hình tính năng Host Discovery thông qua Scan Template

Host Discovery cho phép thực thực hiện quét đơn giản để khám phá các host đang hoạt động và port open trên chúng. Khởi chạy quá trình quét này để xem số lượng các host trên mạng và thông tin liên quan như địa chỉ IP, FQDN, hệ điều hành và port open (nếu có). Sau khi có danh sách host, có thể chọn host nào muốn thực hiện các quá trình quét lỗ hổng cụ thể. Khuyến nghị thực hiện quét định kỳ Host Discovery hàng tuần nếu hệ thống không có giải pháp về quản lý asset trong hệ thống.

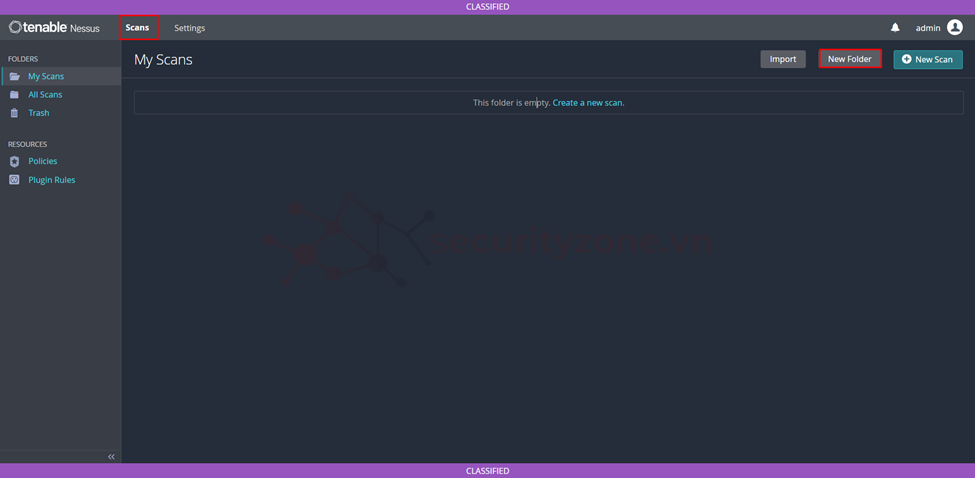

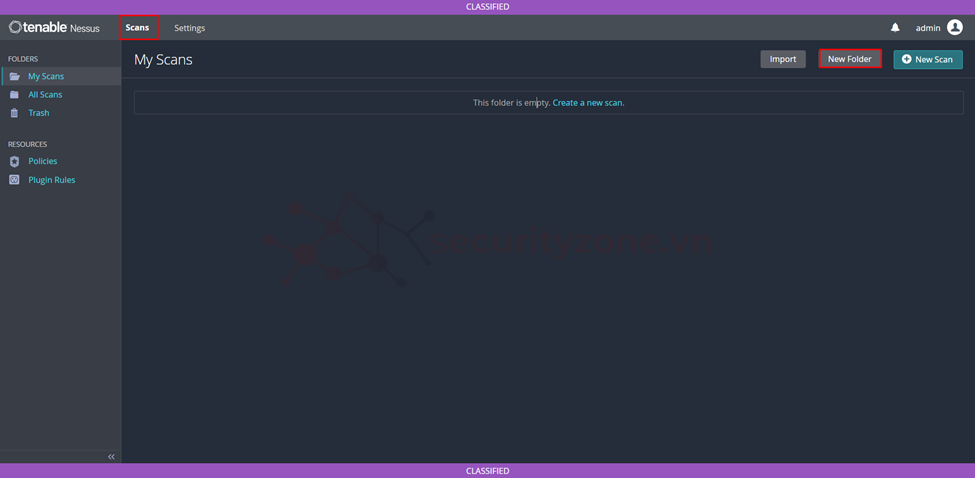

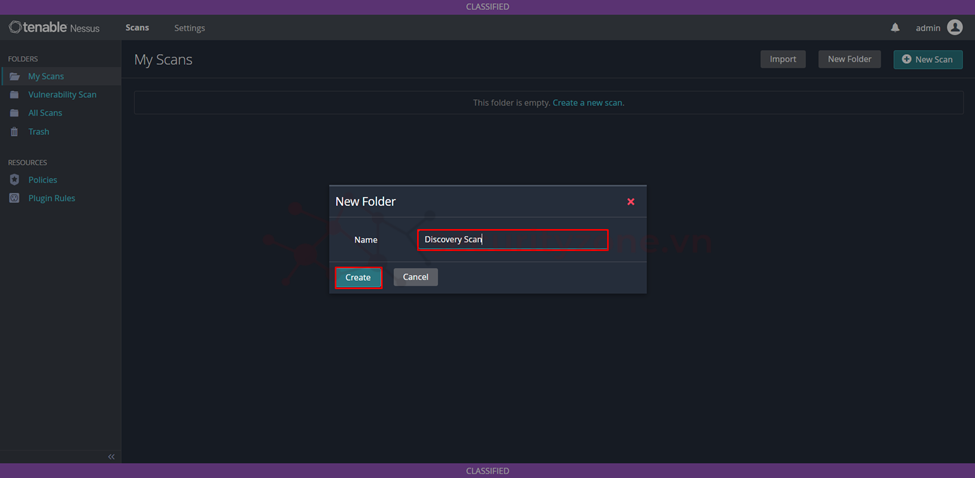

Tenable Nessus hỗ trợ việc tạo các thư mục để nhóm các Scan lại tùy vào mục và chức năng của Scan và chứa tròn 1 Folder. Để tạo Folder tiến hành vào Scans > chọn New Folder.

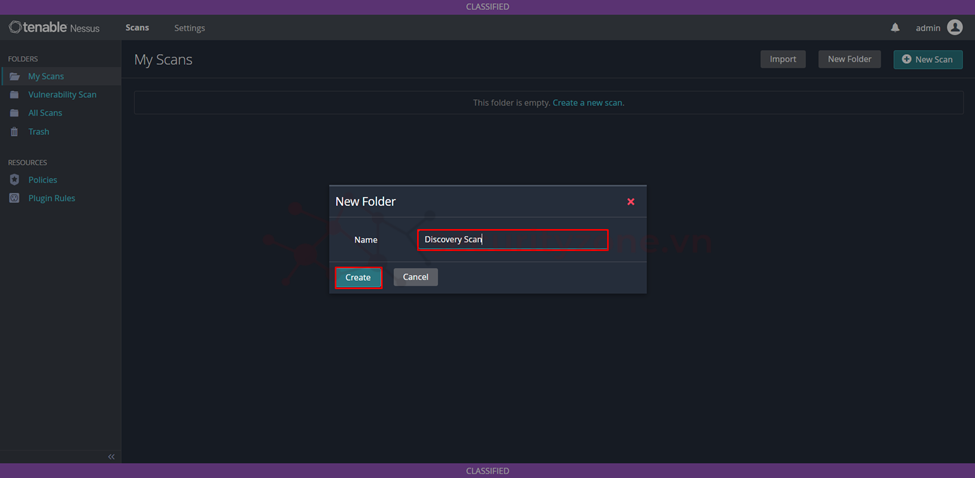

Sau đó tiến hành điền tên Folder, nên đặt tên Folder theo chức năng của các Scan chứa trong nó.

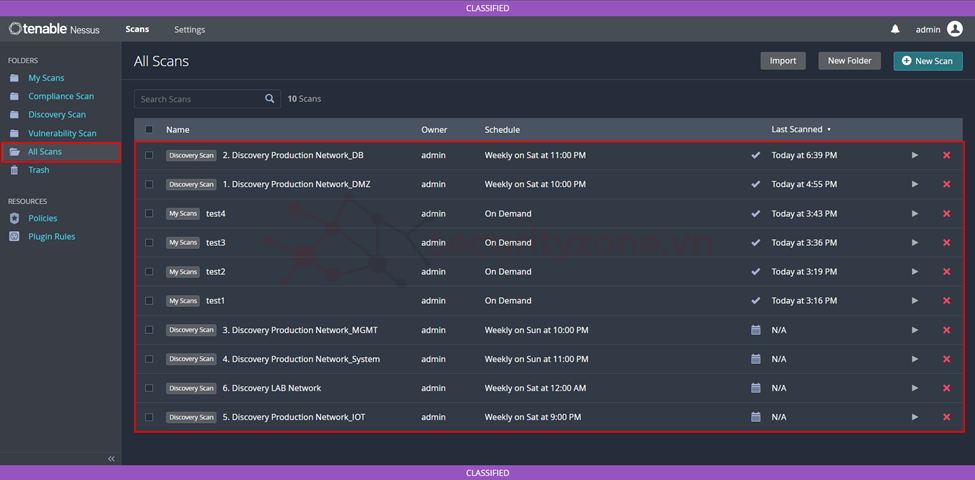

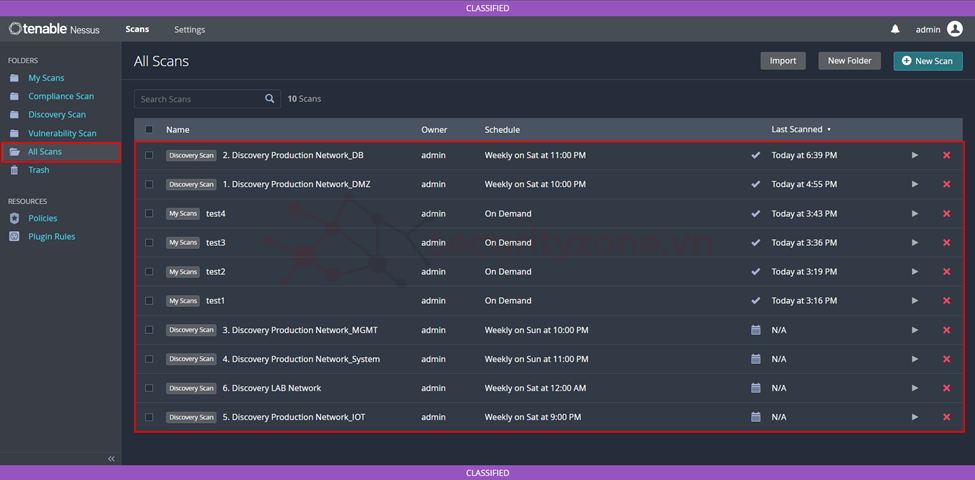

Tất cả các Scan mặc định sẽ nằm trong Folder All Scans (do hệ thống tạo và không thể xóa)

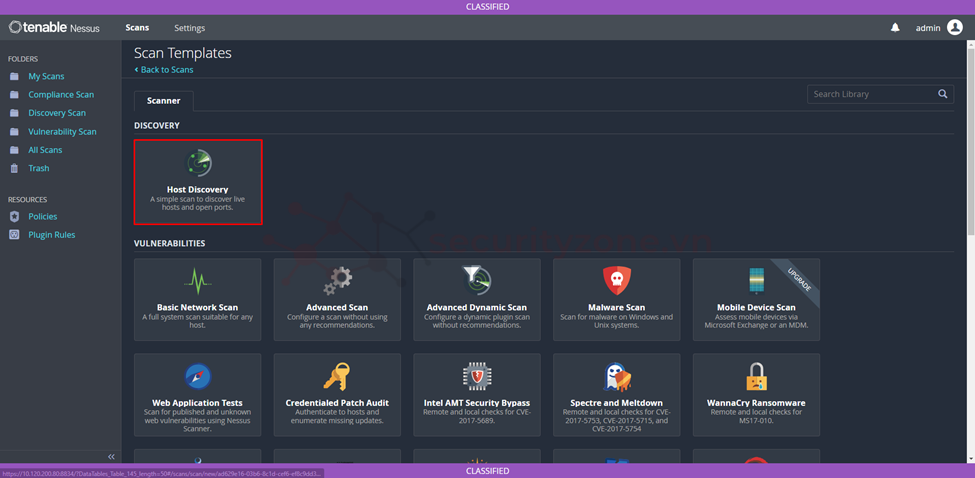

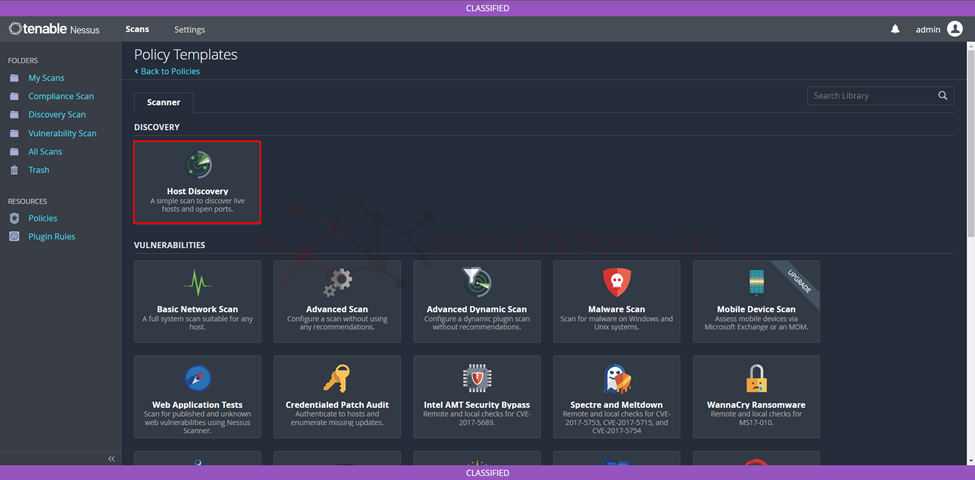

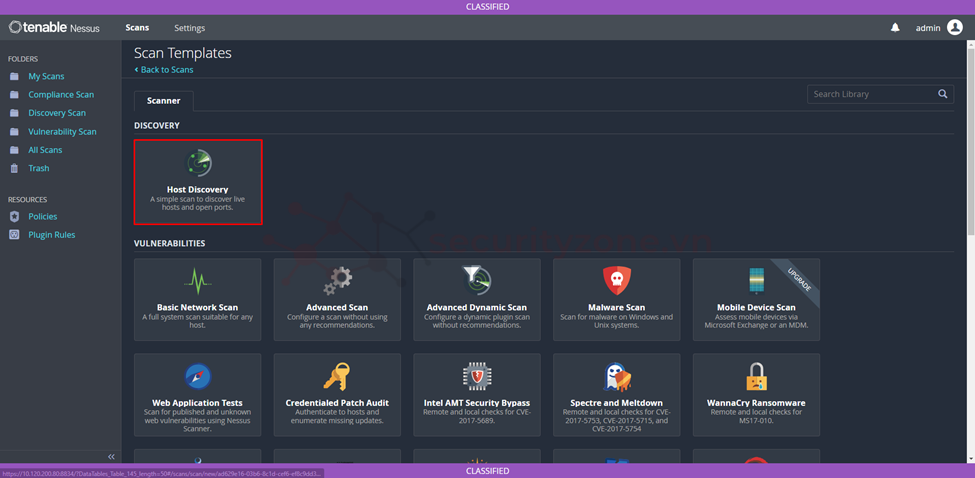

Hệ thống Tenable sẽ tự định nghĩa các Scan template dựa vào chức năng của chúng và tùy vào phiên bản Nessus mà các template có thể được hỗ trợ nhiều hơn. Tiến hành chọn Host Discovery.

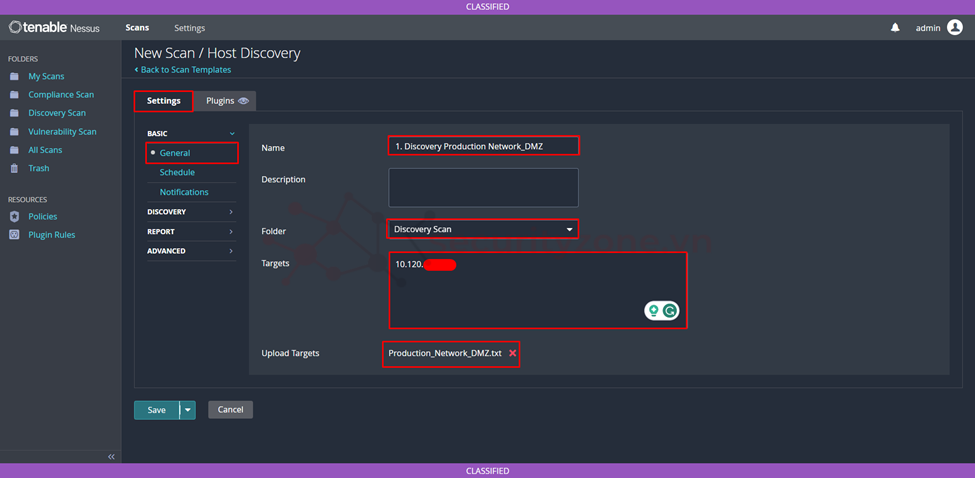

Tiếp theo tại phần Settings > BASIC > General tiến hành cấu hình các thông tin cơ bản cho Scan bao gồm:

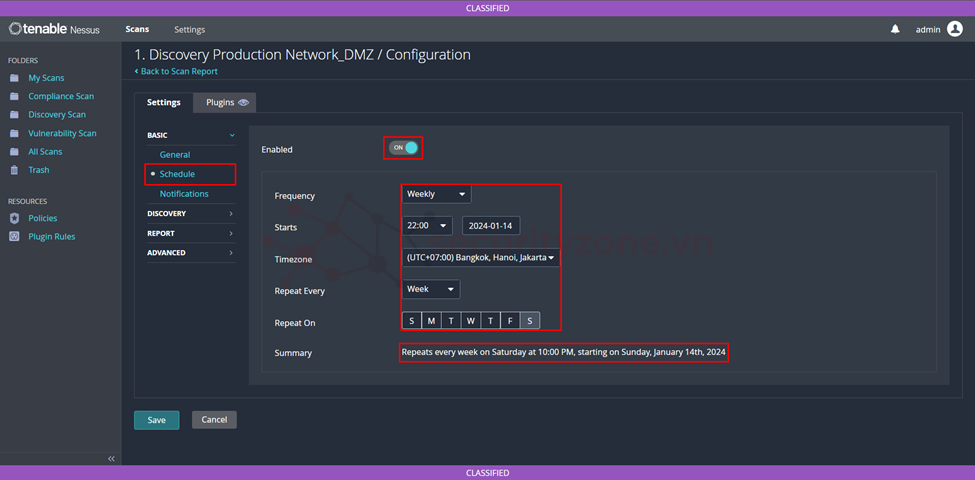

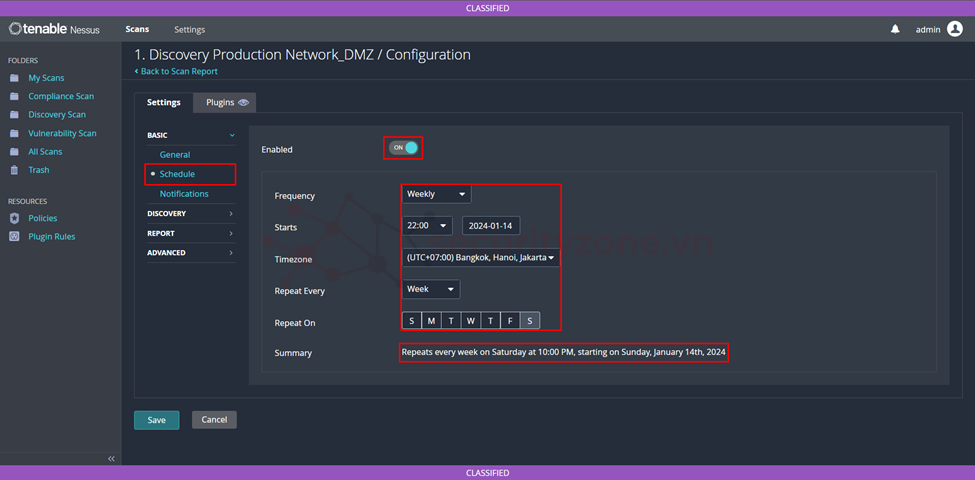

Tiếp theo tại phần Schedule cho phép cấu hình thông tin hen giờ quét tiến hành chọn Enable để cho phép đặt lịch hẹn quét. Có thể cấu hình lịch quét 1 lần tại 1 khoảng thời gian nhất định hoặc định kỳ quét theo ngày, tuần, tháng , năm. Trong bài lab này sẽ tiến hành quét định kỳ hàng tuần vào thứ 7 lúc 22h.

Lưu ý: để kiểm tra thông tin hẹn giờ sau khi cấu hình nên xem Summary.

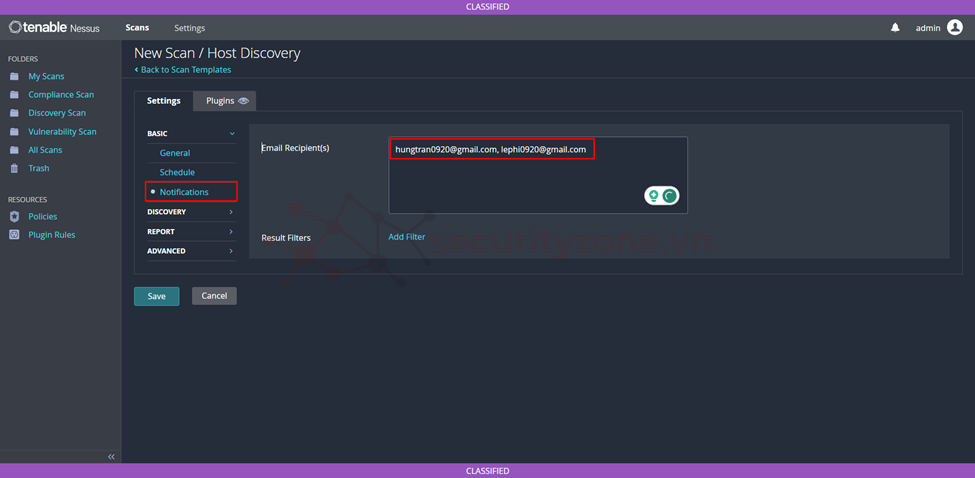

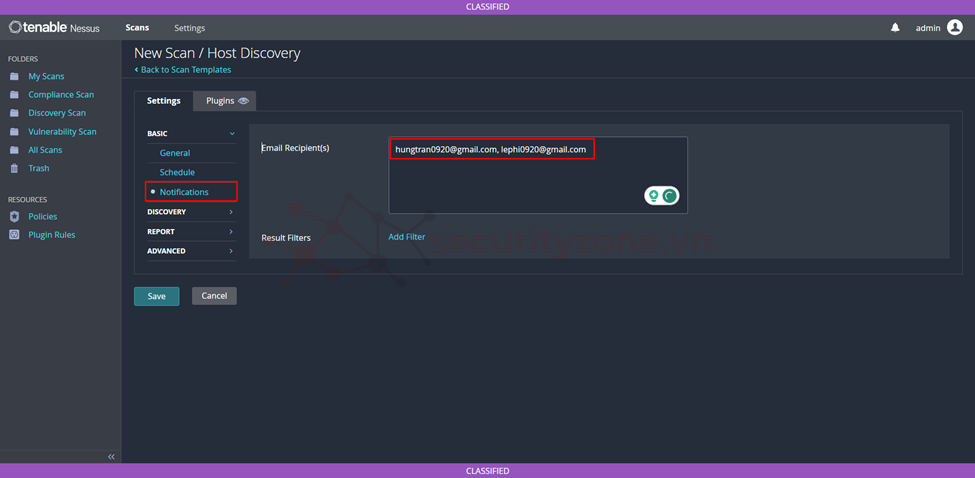

Tiếp theo tại phần Notification cho phép Nessus tiến hành gửi email sau khi quá trình quét hoàn tất nếu muốn cấu hình nhiều email nhận kết quả thì giữa các email cần có dấu ",", tại đây cũng hỗ trợ lọc các nội dung sẽ được gửi tới email tại phần Result Filters. Để tính năng này hoạt động cần đảm bảo cấu hình SMTP server trong phần Settings.

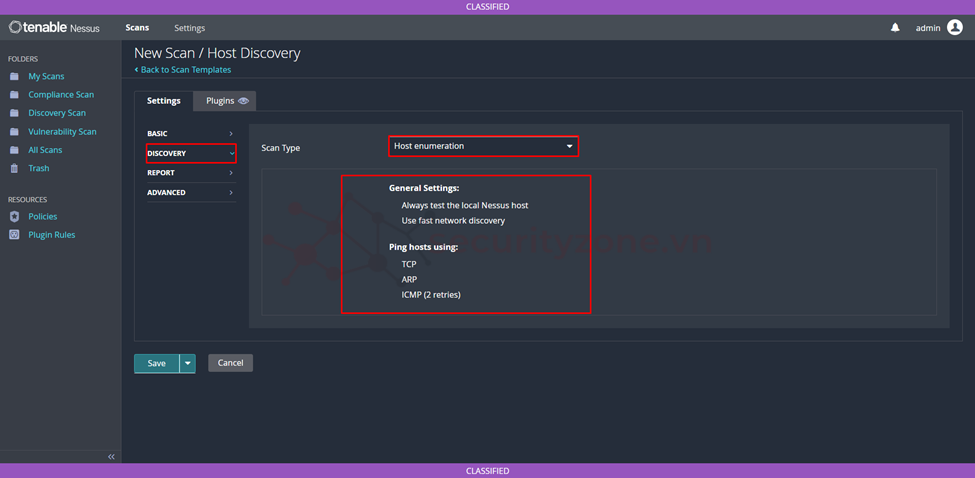

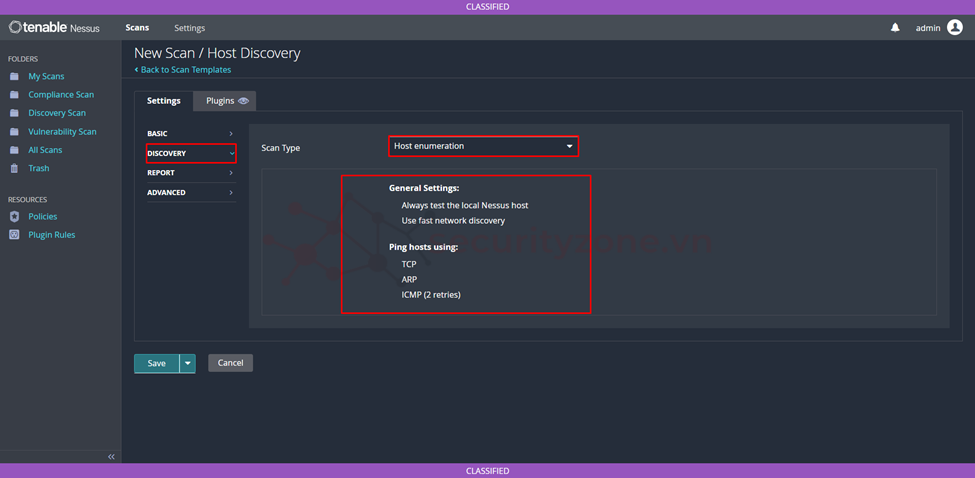

Tại phần DISCOVERY tiến hành chọn Scan Type để cho phép Nessus phát hiện host có đang hoạt động hay không, gồm các loại sau:

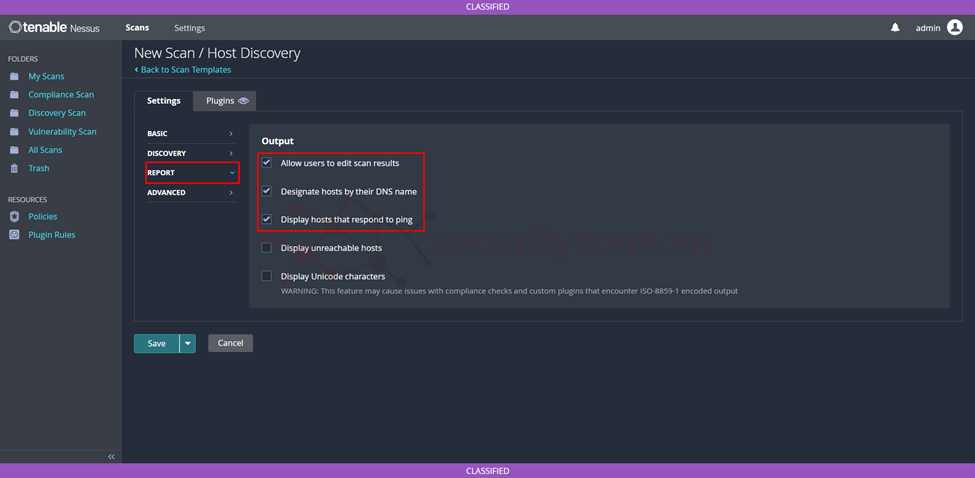

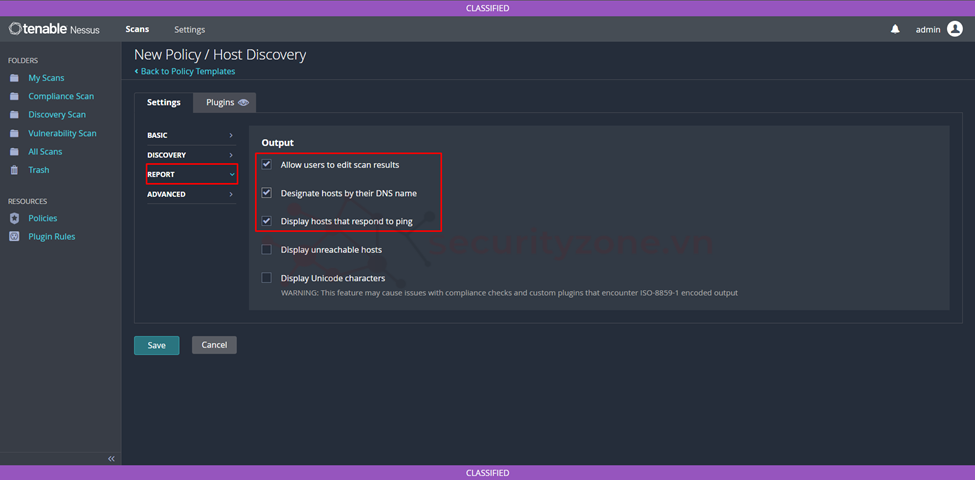

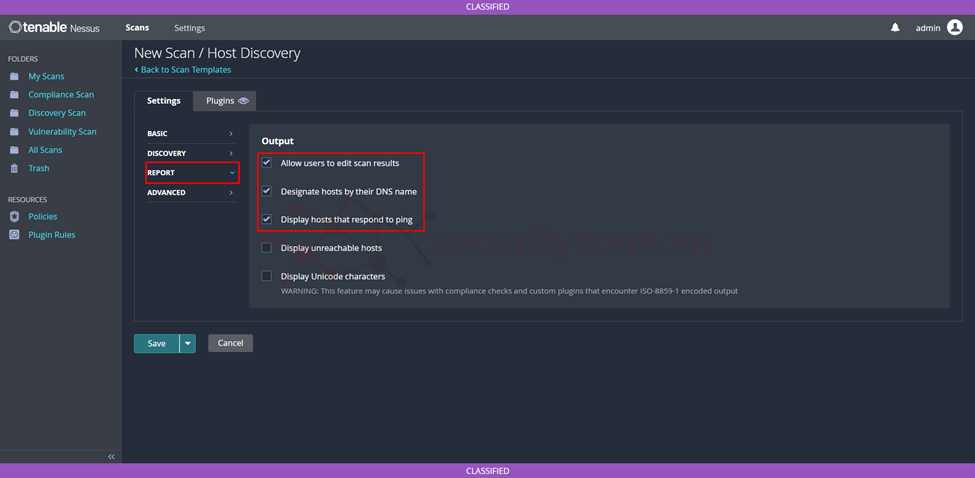

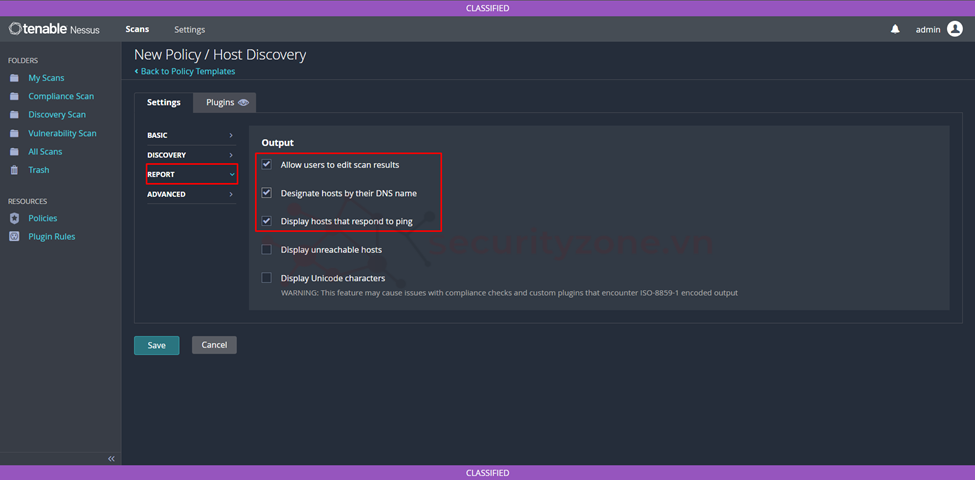

Tại phần REPORT cho phép điều chỉnh các thông số sau khi quét xong một số thông tin:

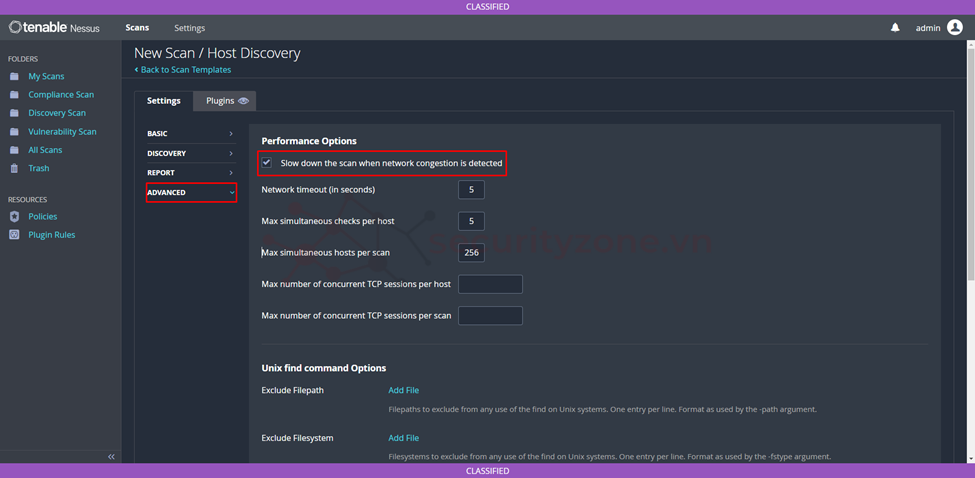

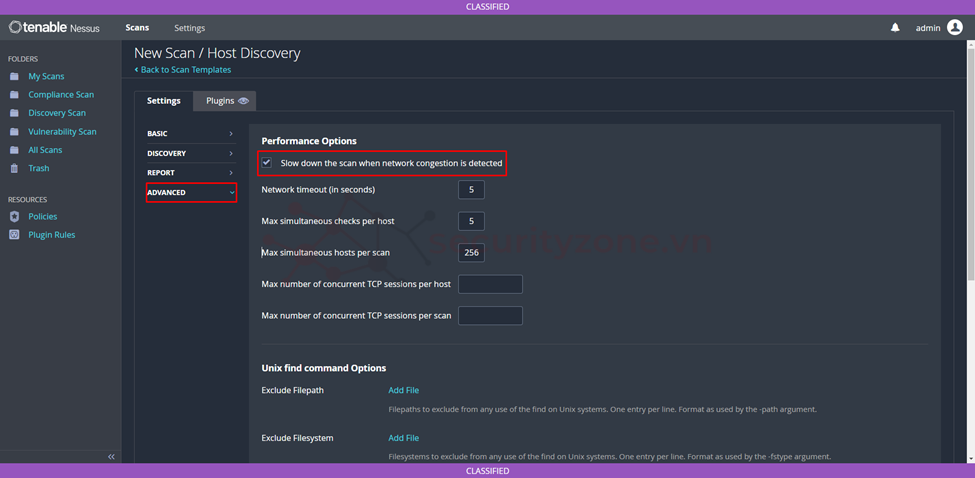

Tại phần ADVANCED cho phép cấu hình các thông tin liên quan đến hiệu suất Scan như: cho chậm thực hiên quét chậm lại khi phát hiện hệ thống bị nghẽn, số lượng kiểm tra tối đa trên host, số lượng host tối đa quét đồng thời,...

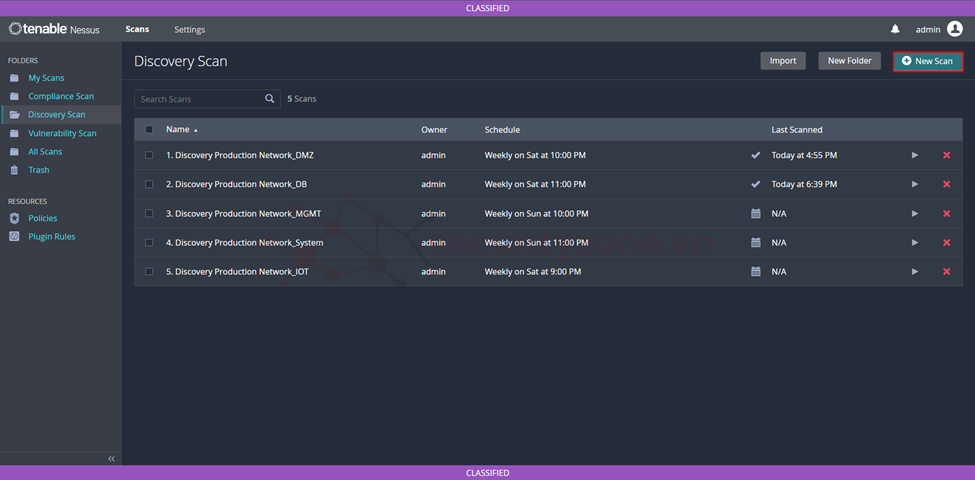

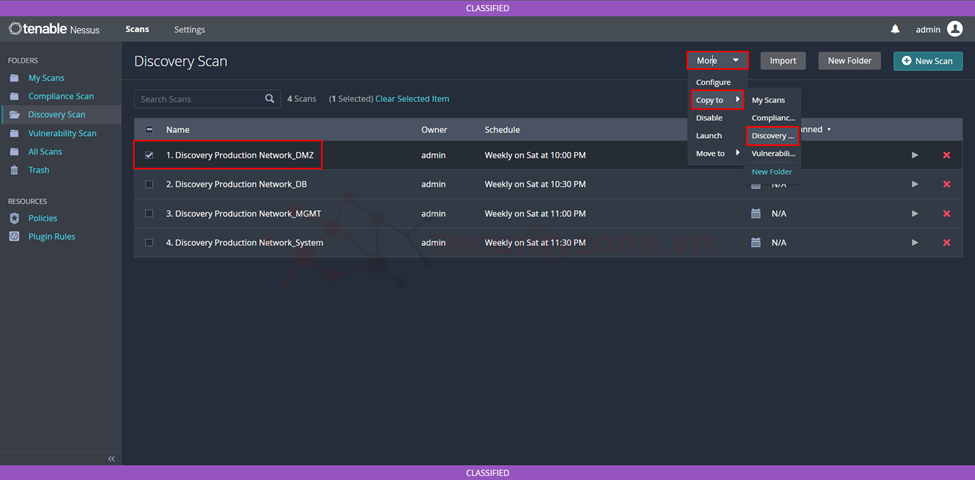

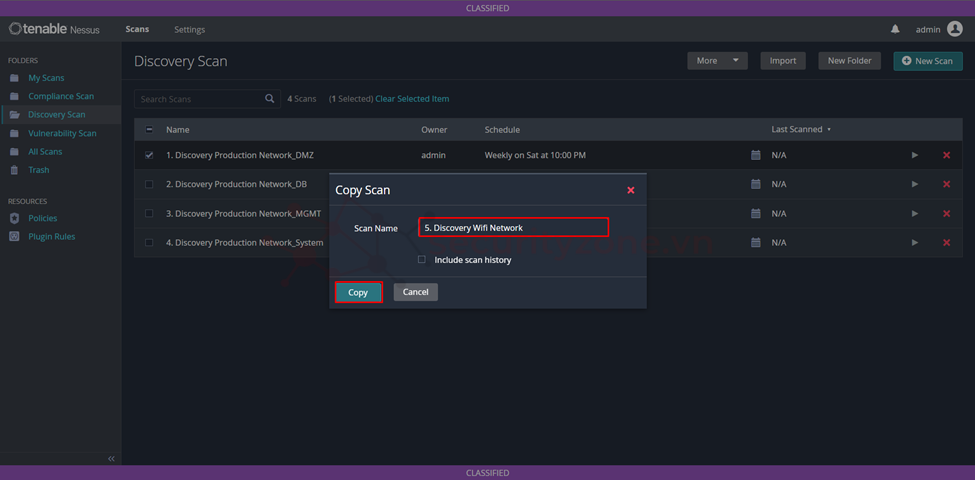

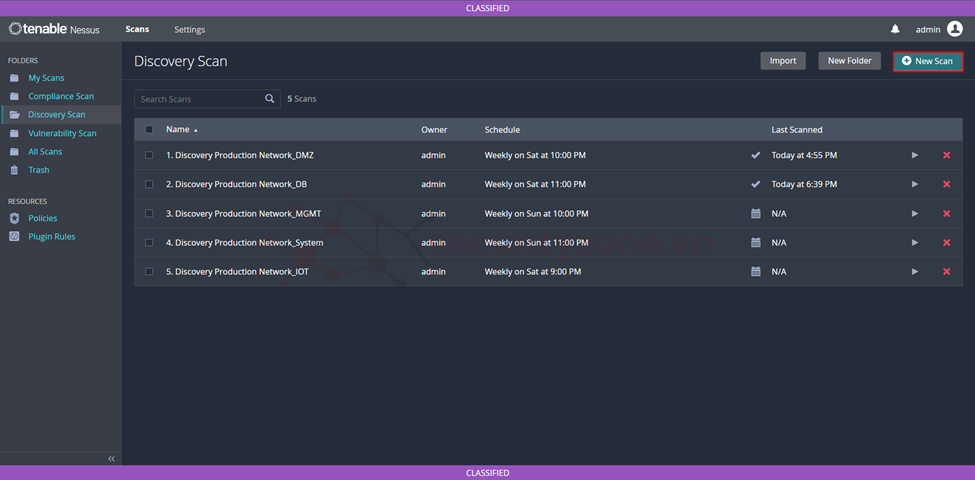

Tiến hành tạo thêm các Discovery Scan để chia nhỏ số lượng host cần quét theo chức năng và vị trí. Tenable Nessus hỗ trợ copy từ 1 Scan cũ sang Scan mới để đẩy nhanh quá trình tạo Scan với chung thông số. Để cấu hình tiến hành chọn Scan muốn copy > chọn More > Copy to > chọn Folder chứa Scan mới > đặt tên cho Scan mới.

Lưu ý: khi copy thì giá trị target sẽ giống nhau giữa 2 Scan, nên cần điều chỉnh lại giá trị này. Việc copy cũng hỗ trợ copy luôn kết quả Scan trước đó.

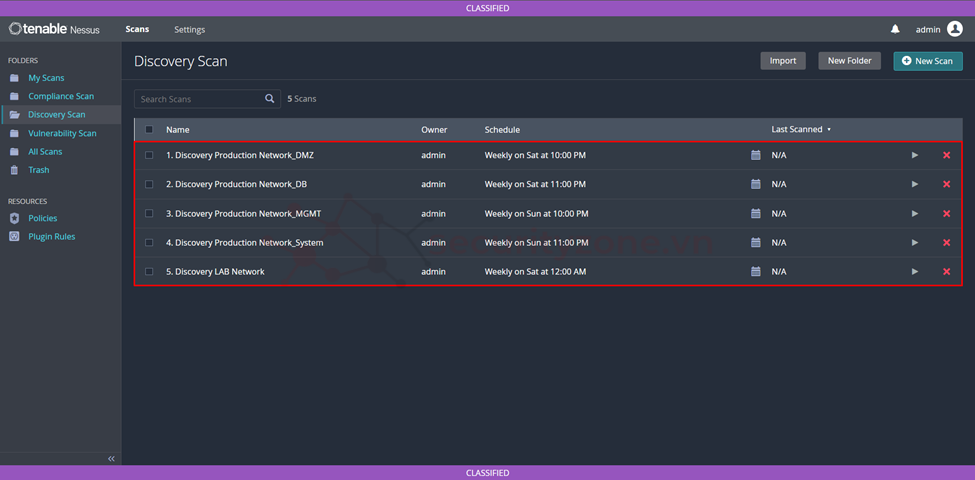

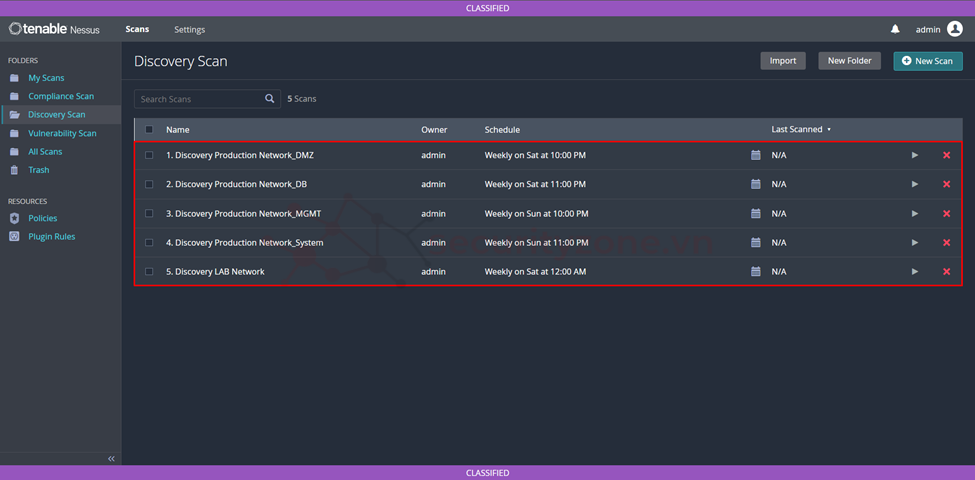

Tiếp tục tạo thêm các Discovery Scan như hình bên dưới để phân chia các host cần quét theo phân vùng chức năng.

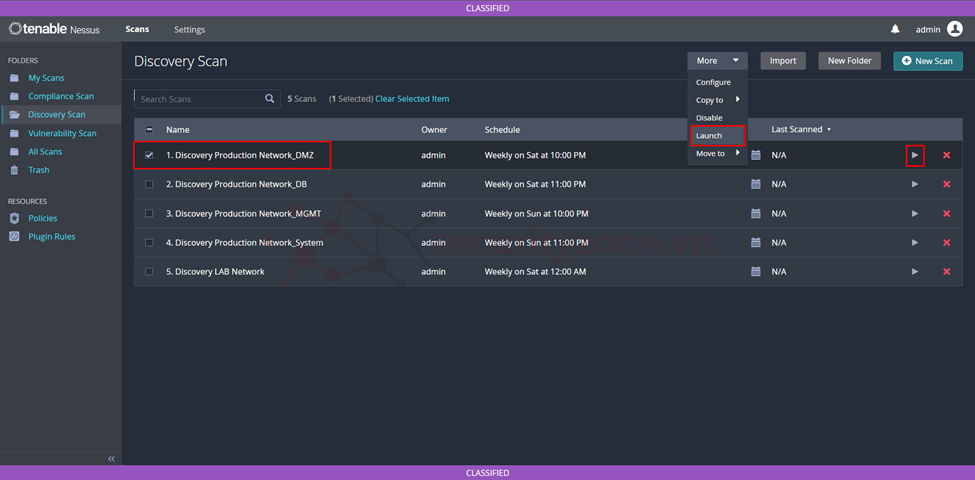

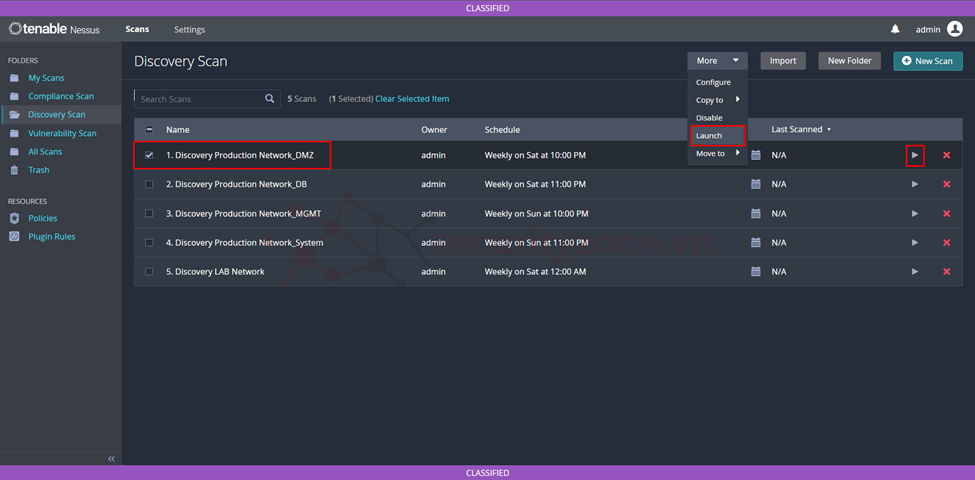

Để kích hoạt Scan tiến hành chọn Scan muốn chạy > More > Lauch hoặc có thể chọn biểu tượng start như hình.

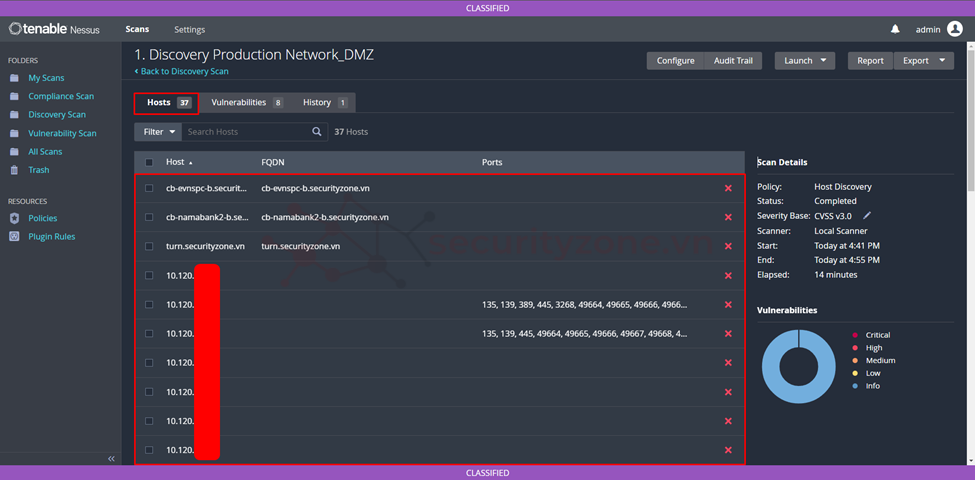

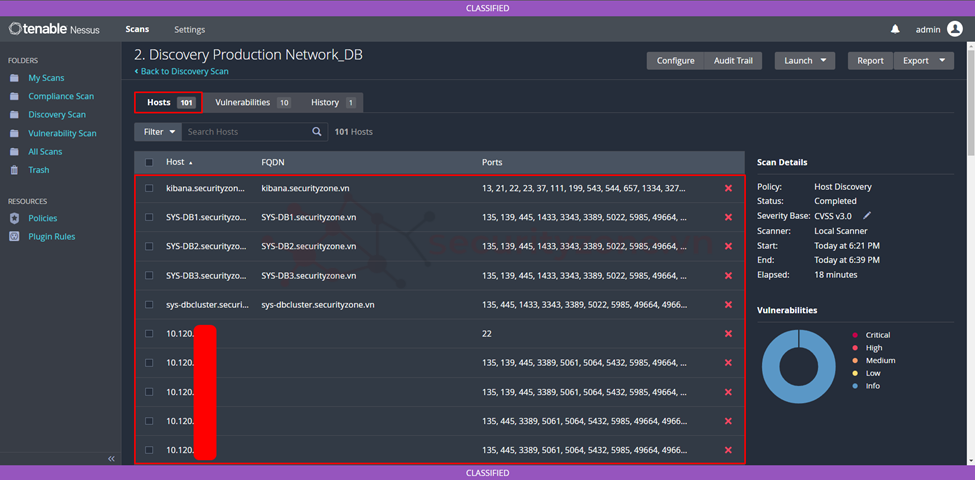

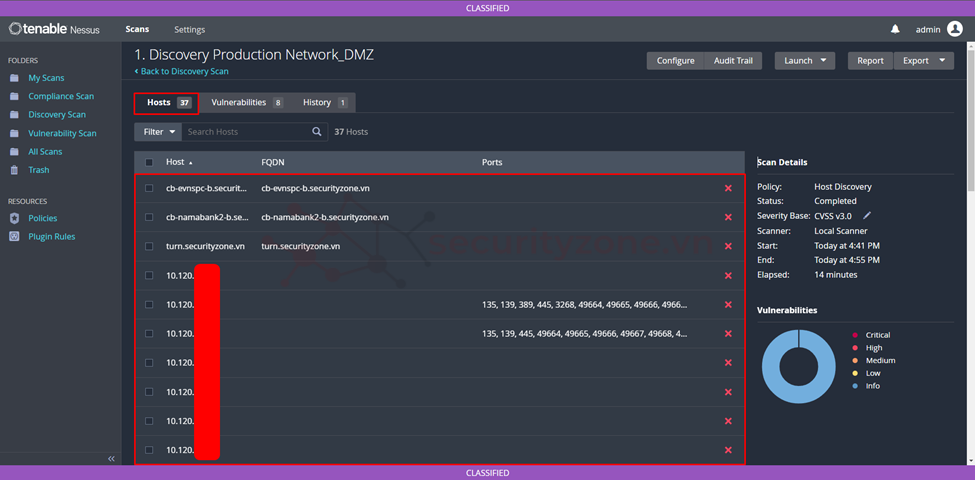

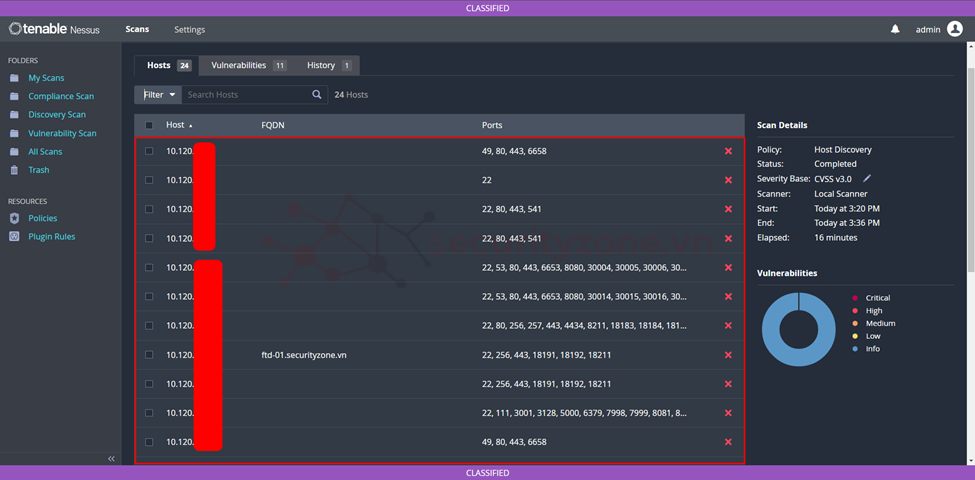

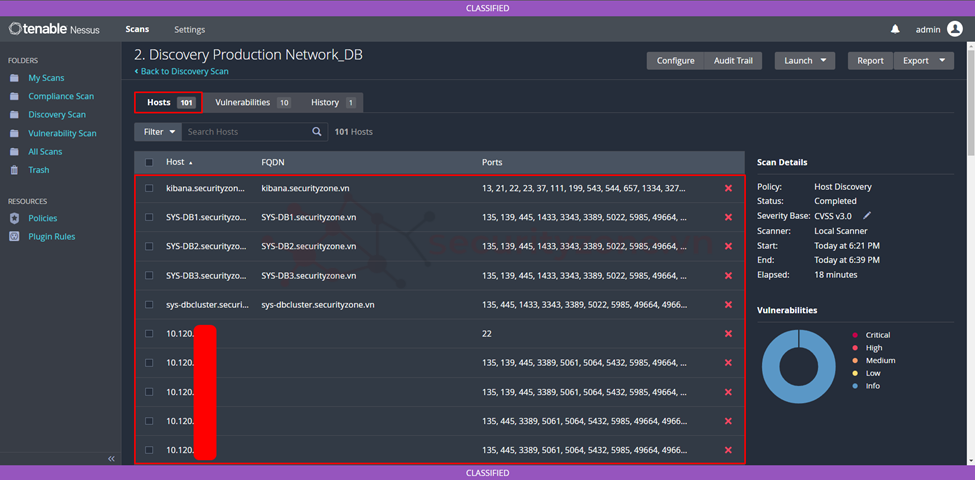

Sau khi quá trình Scan hoàn tất tiến hành vào Scan sẽ trả ra kết quả các host đang hoạt động các kết quả này hiển thị trong tab Hosts. Tùy vào loại Scan mà các thông tin của host cũng khác nhau, với Scan Host enumeration thì kết quả gồm: IP của host (có thể là hostname khi cấu hình trong phần REPORT), FQDN và các port đang hoạt động (các port thông dụng).

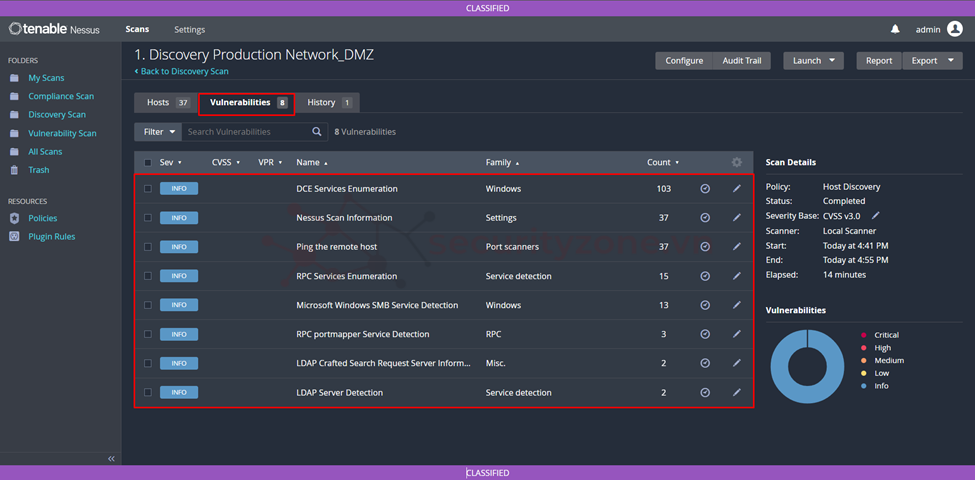

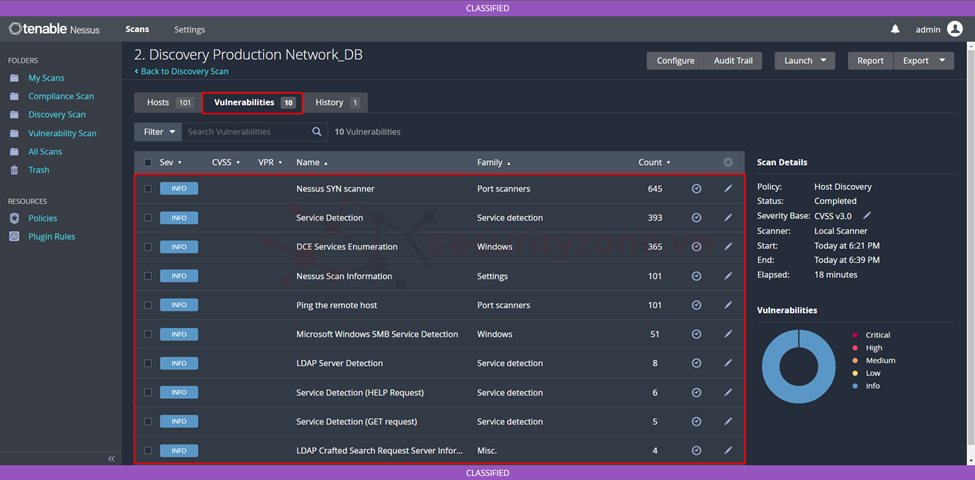

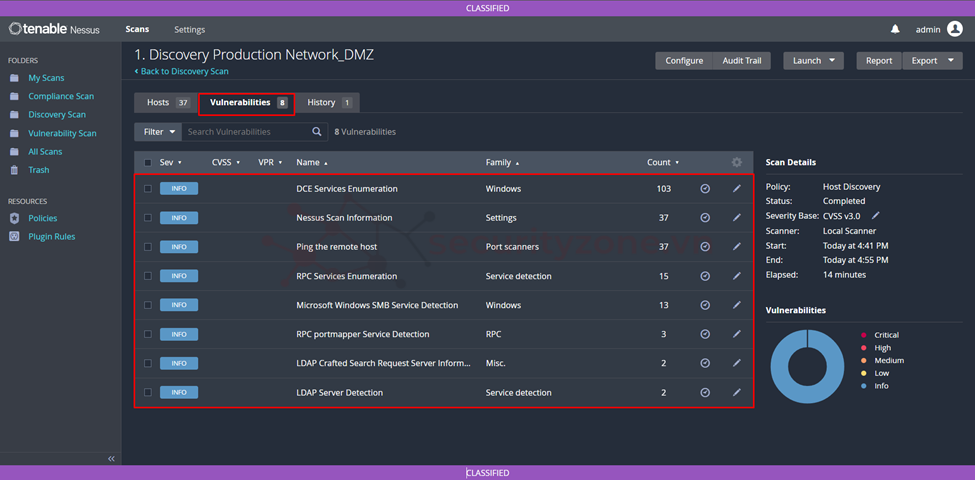

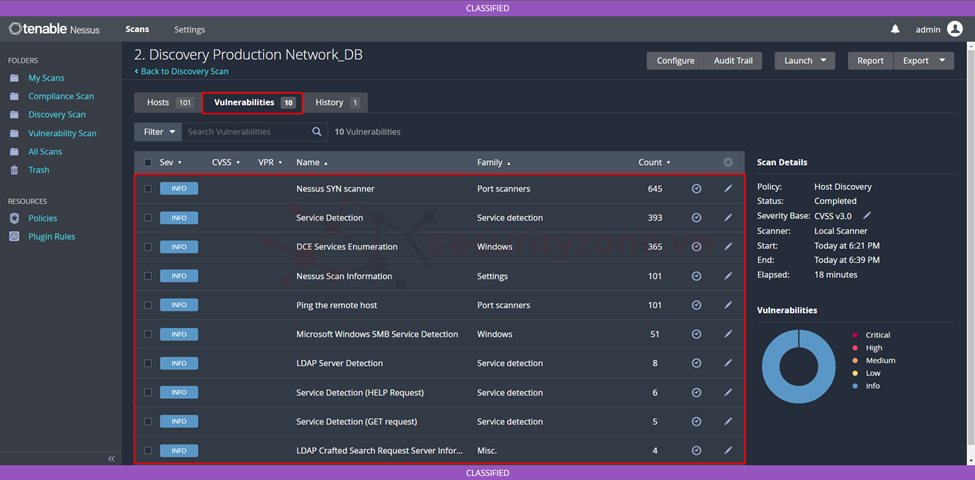

Tab Vulnerabilities hiển thị các thông tin về lỗ hổng và các plugin trên Nessus dùng để phát hiện ra lỗ hổng đó. Các thông tin plugin sử dụng sẽ được xếp hạng dựa vào Severity, đồng thời cũng cho biết số lần sử dụng plugin ở cột Count, tên plugin khi để chuột tới tên sẽ hiện plugin ID ở cột Name, cột Family cho biết plugin này thuộc nhóm nào.

Lưu ý: có thể điều chỉnh severity cho các plugin thủ công bằng cách chọn vào biểu tượng pencil và cũng có thể áp dụng nó cho tất cả Scan sau này. Ngoài ra, còn có thể không cho plugin hiển thị trong kết quả Scan trong một khoảng thời gian bằng cách chọn biểu tượng clock.

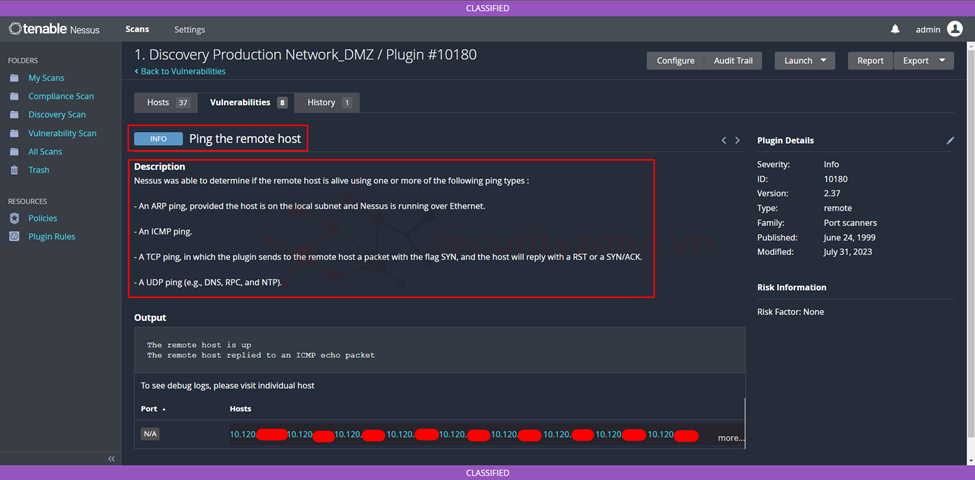

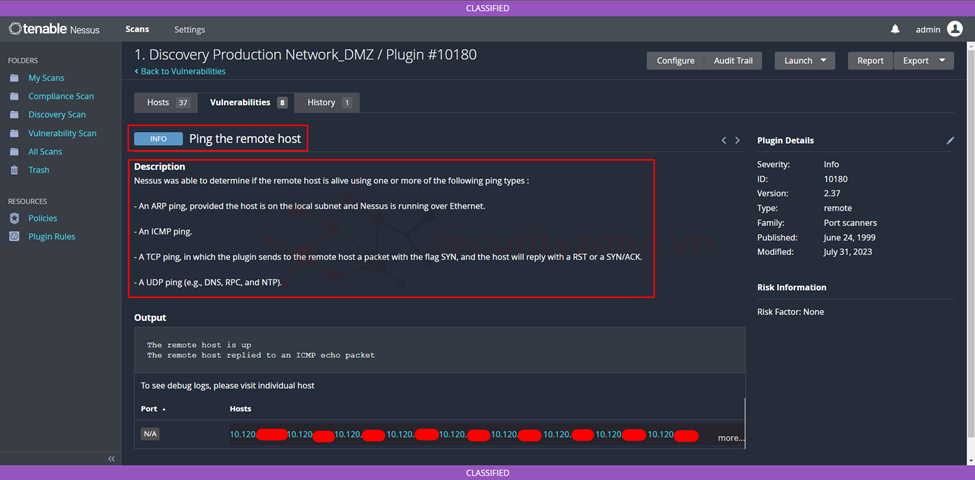

Khi chọn chi tiết vào một plugin sẽ thấy được thông tin chi tiết của nó, cũng như các host match với plugin và giá trị output của plugin.

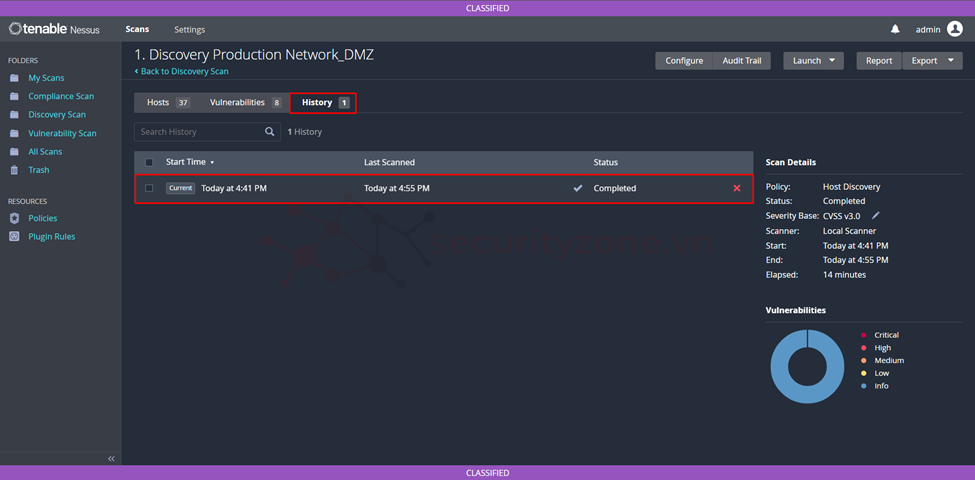

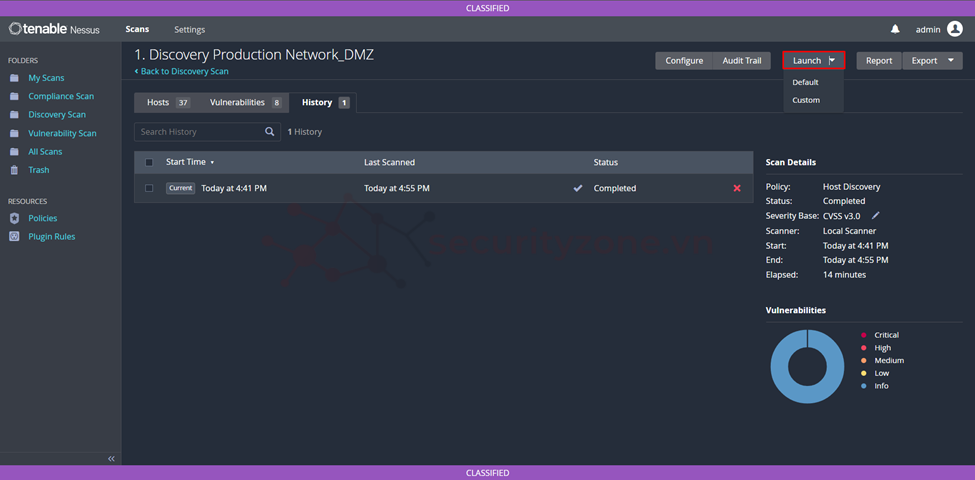

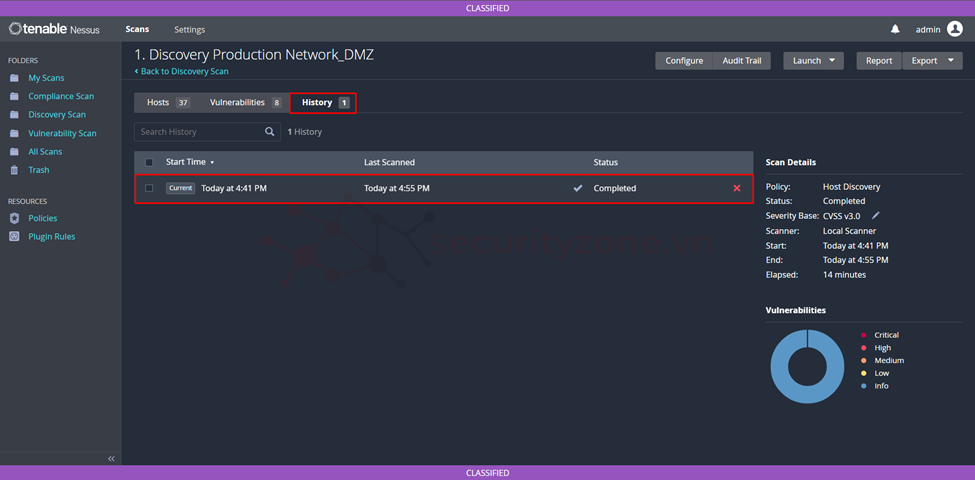

Tại tab History sẽ cho biết lịch sử các lần quét bao gồm thời gian bắt đầu, kết thúc và trạng thái quét.

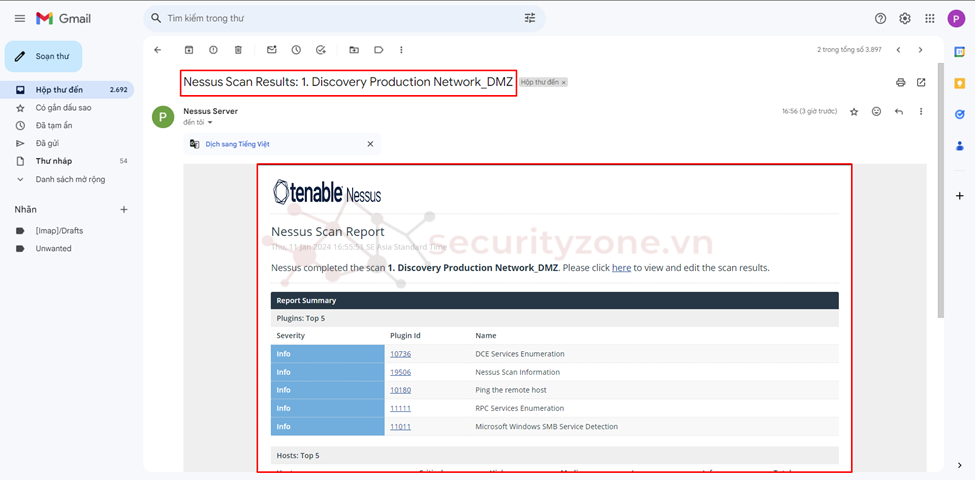

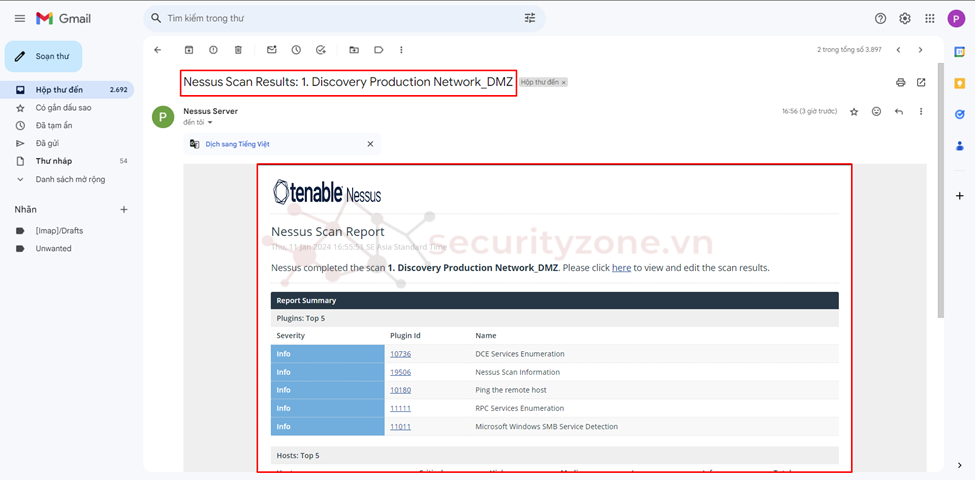

Nếu trong lúc cấu hình các thông tin của Scan có cấu hình Notification thì sau khi quá trình quét hoàn tất sẽ có email gửi đến như hình bên dưới.

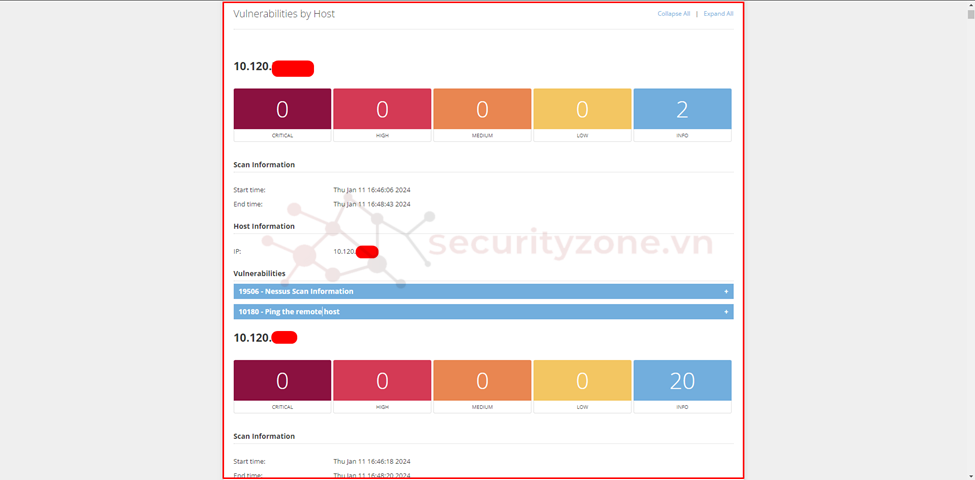

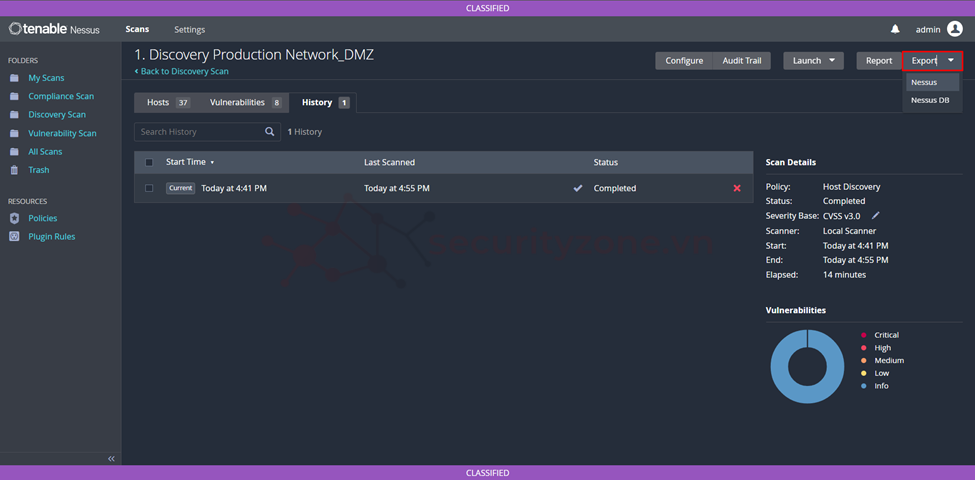

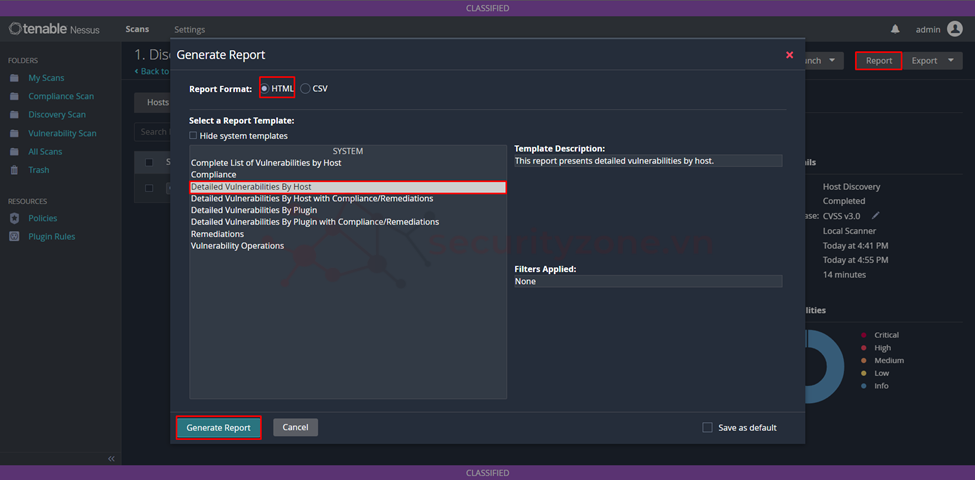

Ngoài ra, cũng có thể cấu hình trên kết quả Scan bao gồm export kết quả Scan bằng cách chọn Export > Nessus > chọn định dạng và thông tin trình bày rồi chọn Generate Report.

Lưu ý: để Nessus cho phép export định dạng pdf cần cấu hình cài đặt Oracle Java hoặc OpenJDK trước khi cài đặt Tenable Nessus. Nếu install Oracle Java hoặc OpenJDK sau khi cài đặt Tenable Nessus thì cần re-install lại Tenable Nessus

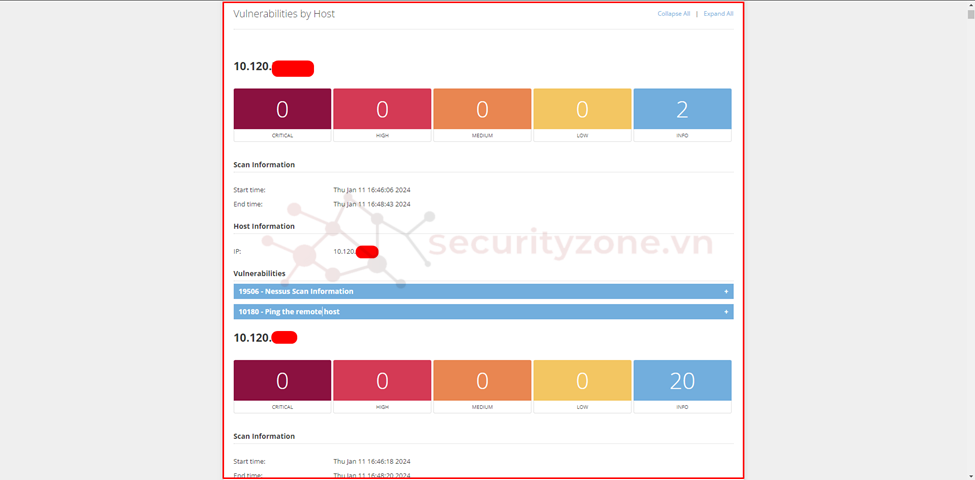

Sau khi hoàn tất hệ thống sẽ tự động tải file xuống và kết quả sẽ như hình bên dưới.

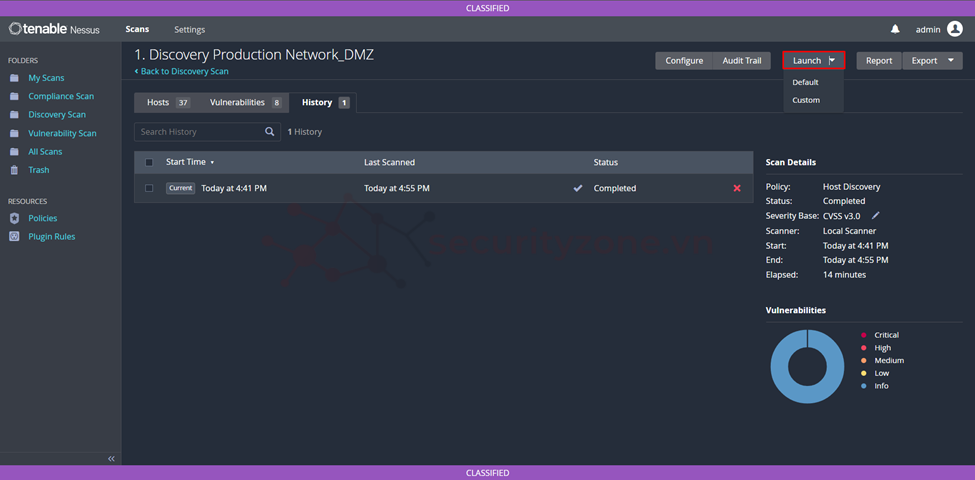

Để chạy lại Scan tiến hành chọn Lauch, nếu chọn default sẽ tiến hành scan các host như cấu hình trong phần target còn nếu chọn Custom sẽ cho phép điều chỉnh lại giá trị target.

Như đã đề cập mỗi loại Scan sẽ có các phương thức hoạt động khác nhau và kết quả trả về cũng khác nhau được liệt kê bằng cách hình bên dưới.

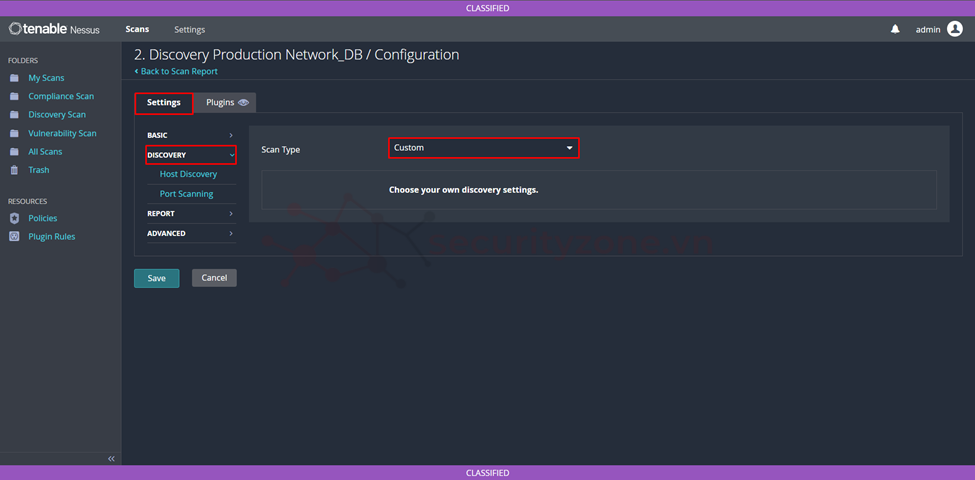

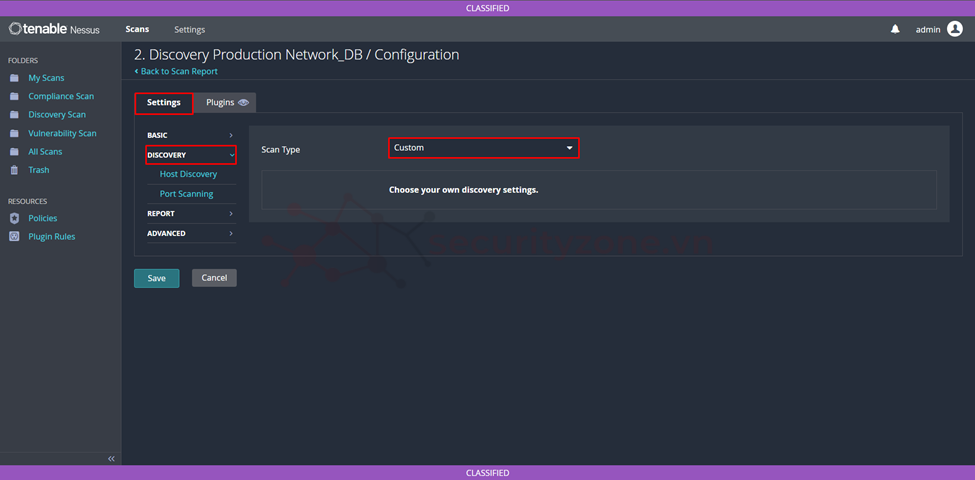

Khi hỗ trợ cấu hình phương thức Scan trong Host Discovery Nessus hỗ trợ cấu hình phương thức custom để phù hợp với yêu cầu hệ thống, cấu hình tại DISCOVERY > chọn Scan Type là Custom.

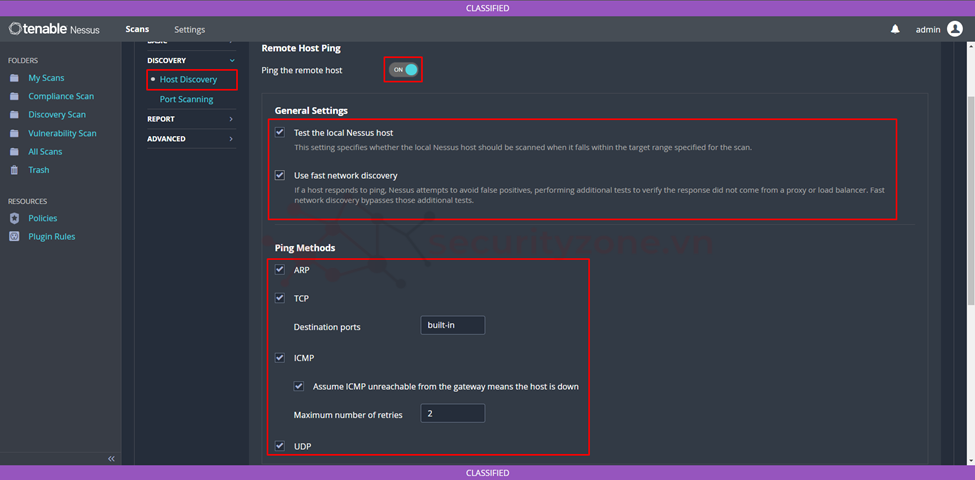

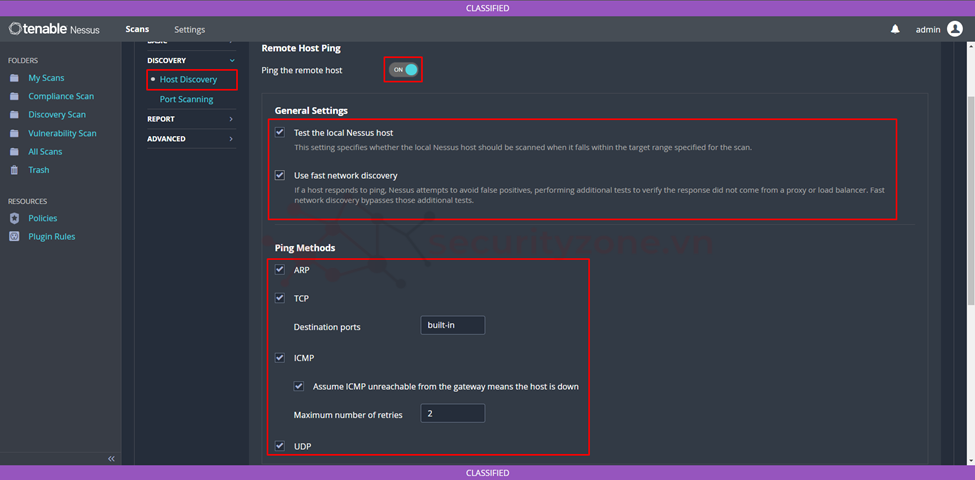

Tiếp theo tại phần Host Discovery sẽ cấu hình các phương thức để Nessus ping tới các target bao gồm:

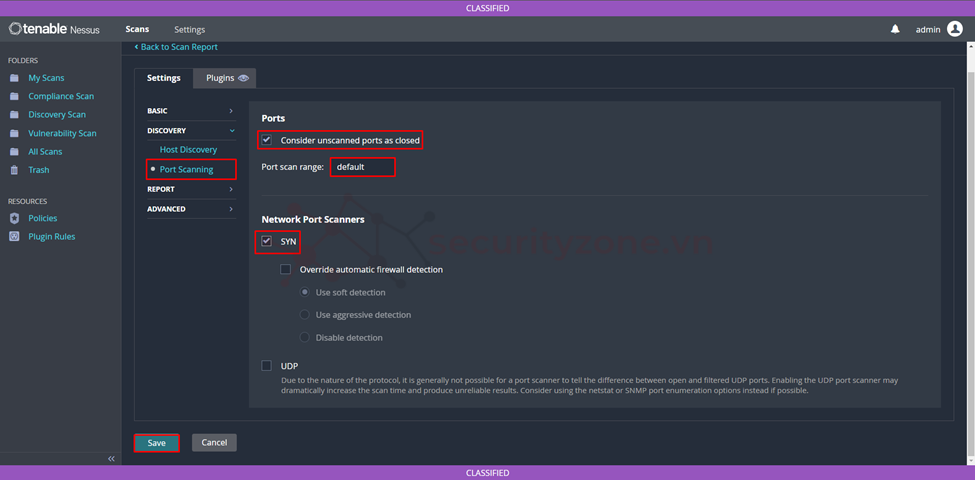

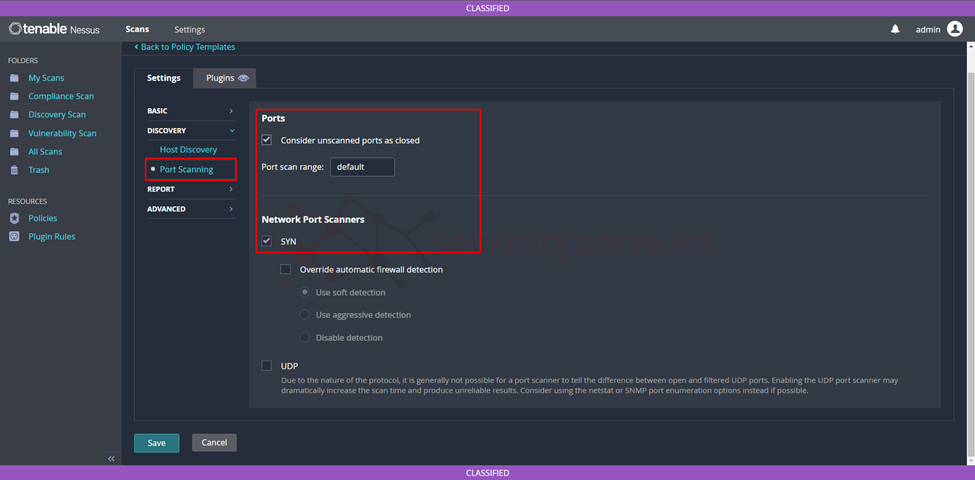

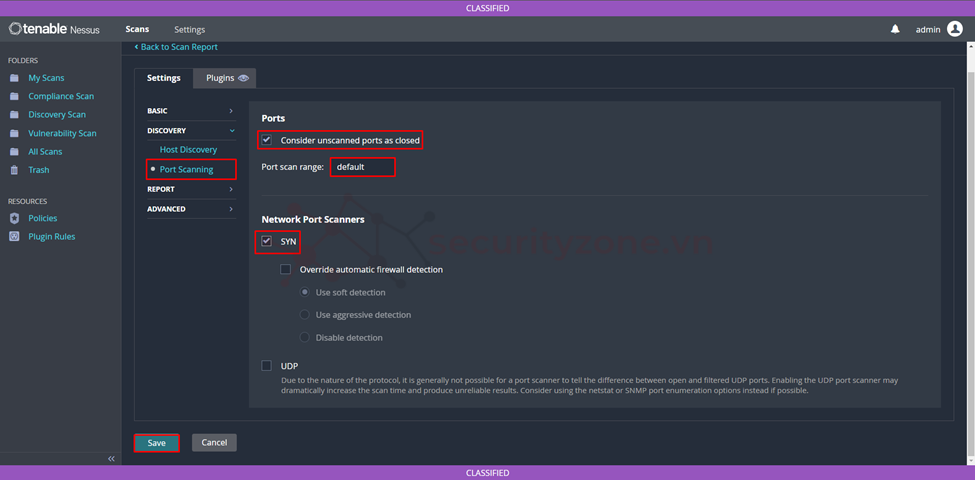

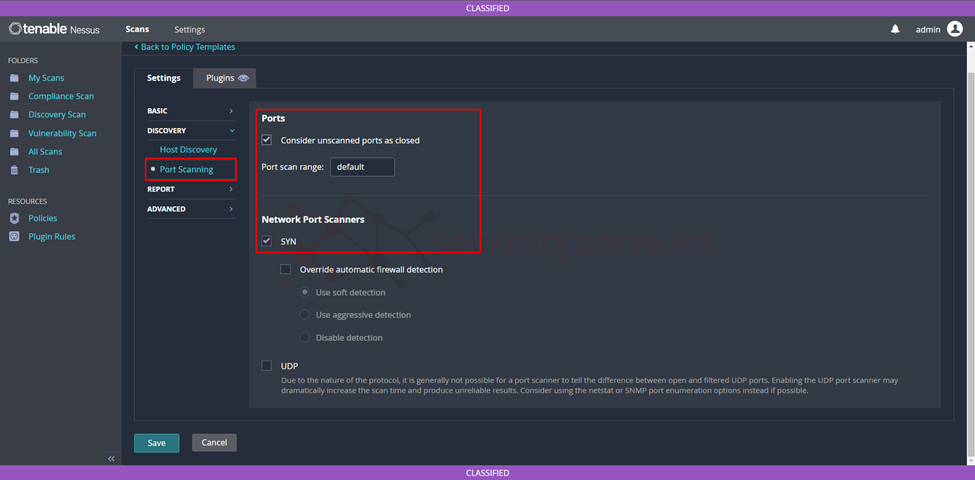

Tiếp theo tại phần Port Scanning cho phép phát hiện các port đang Up của target bao gồm:

Sau khi chạy Scan và hoàn thành nó kết quả trả có thông số ở cột Hosts như hình bên dưới.

Tại cột Vulnerabilities liệt kê các plugin đã được sử dụng và số lần sử dụng của chúng.

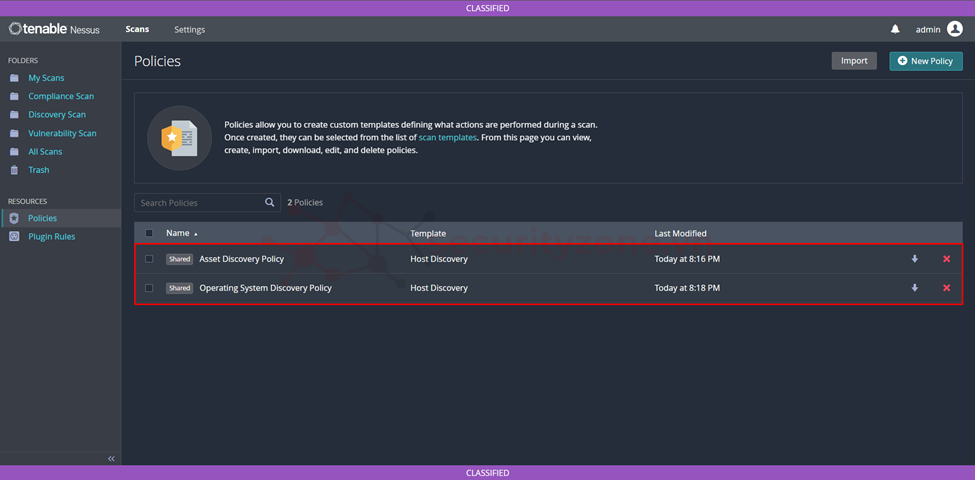

II. Cấu hình tính năng Host Discovery thông qua Policy Template

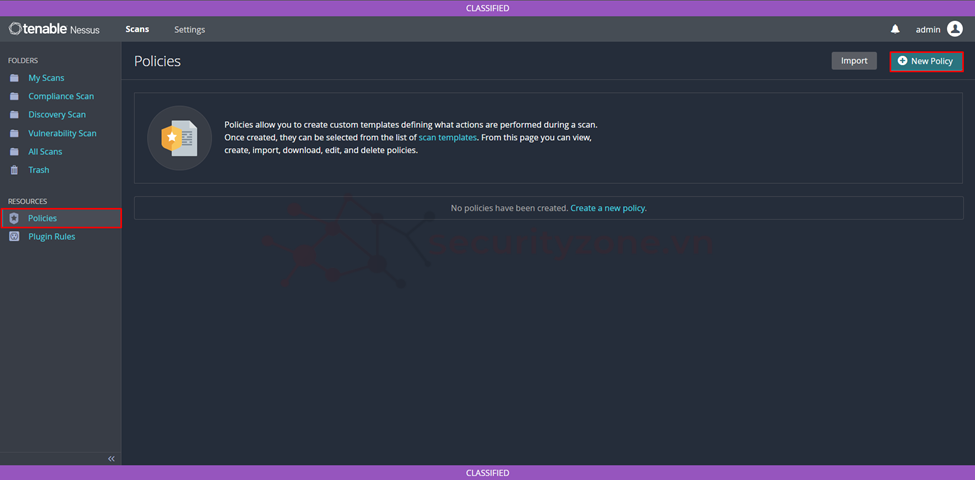

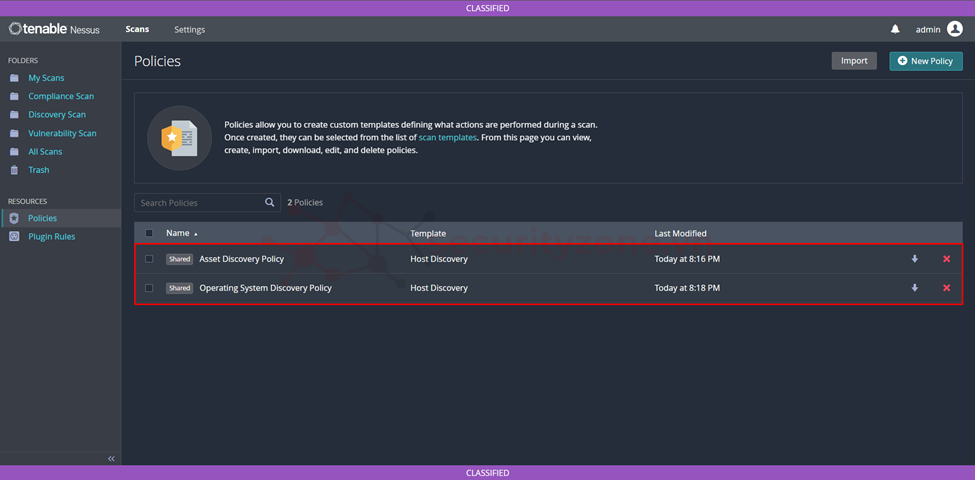

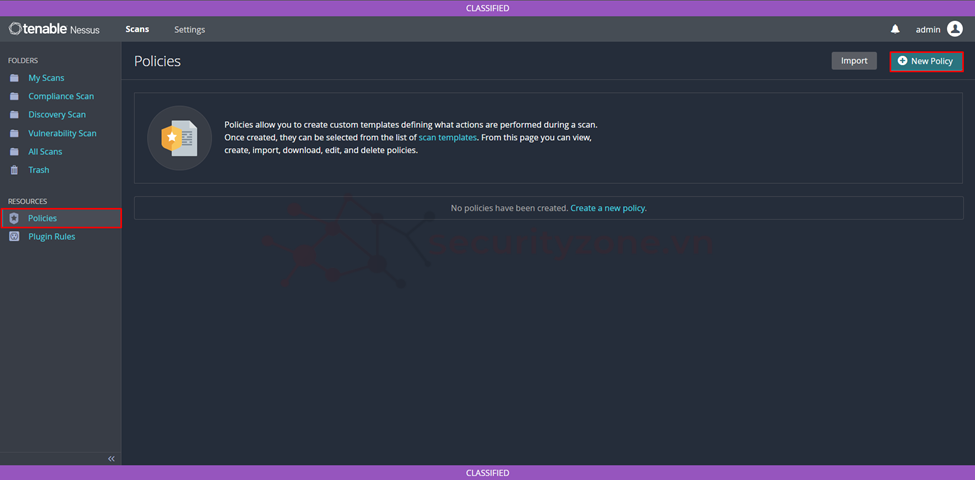

Policy là một tập hợp các tùy chọn cấu hình được xác định trước liên quan đến việc thực hiện quét. Sau khi tạo policy, có thể chọn policy đó làm mẫu khi tạo scan. Để cấu hình vào phần Scans > Policies > chọn New Policy.

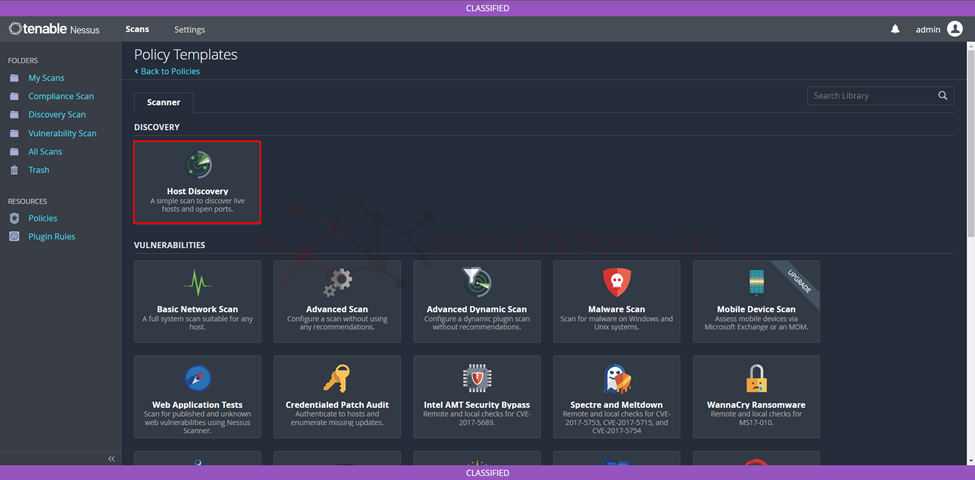

Tiến hành chọn Policy Templates Host Discovery như hình bên dưới.

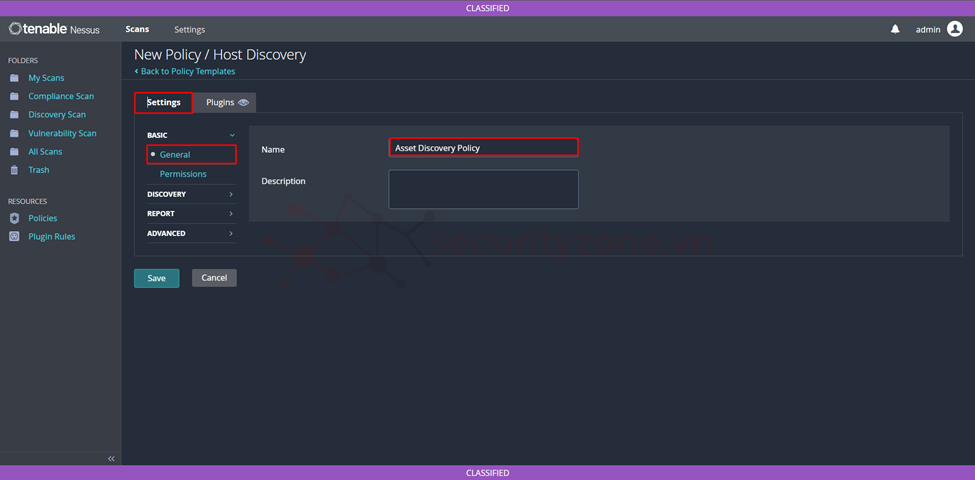

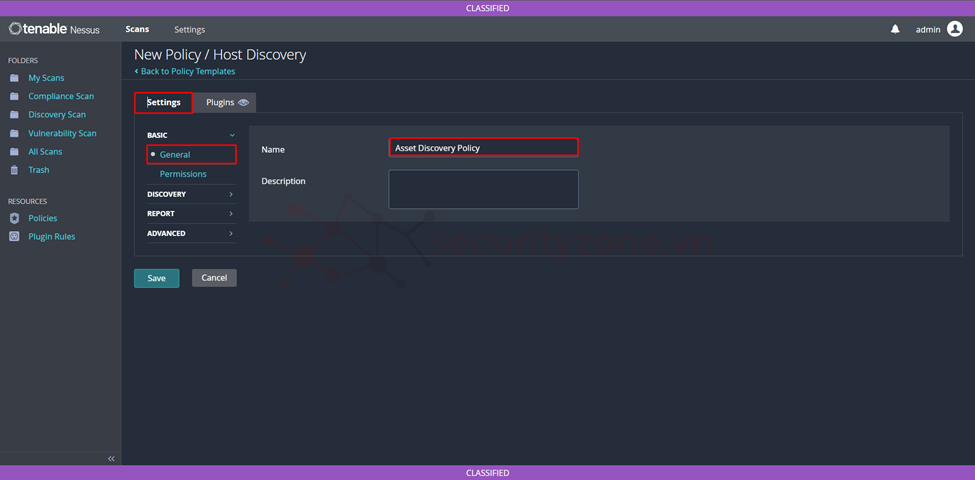

Tại phần Settings > BASIC > General tiến hành điền tên cho Policy.

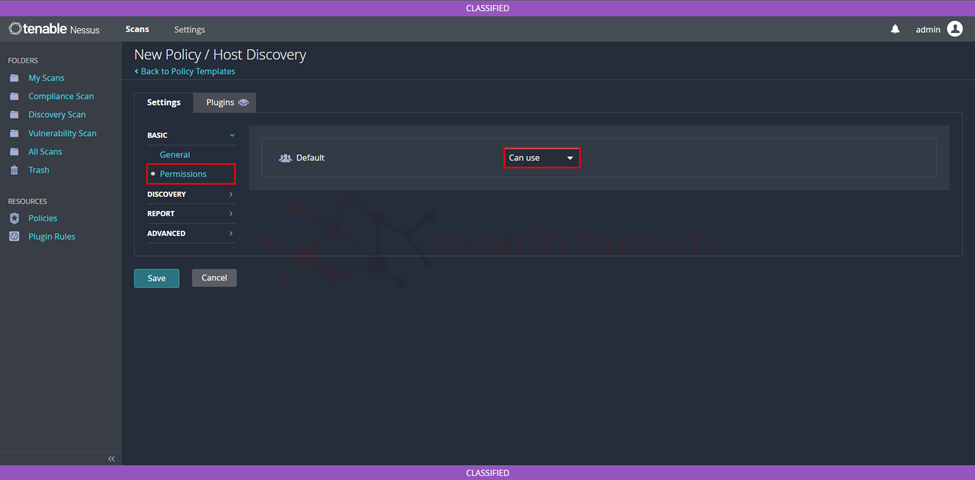

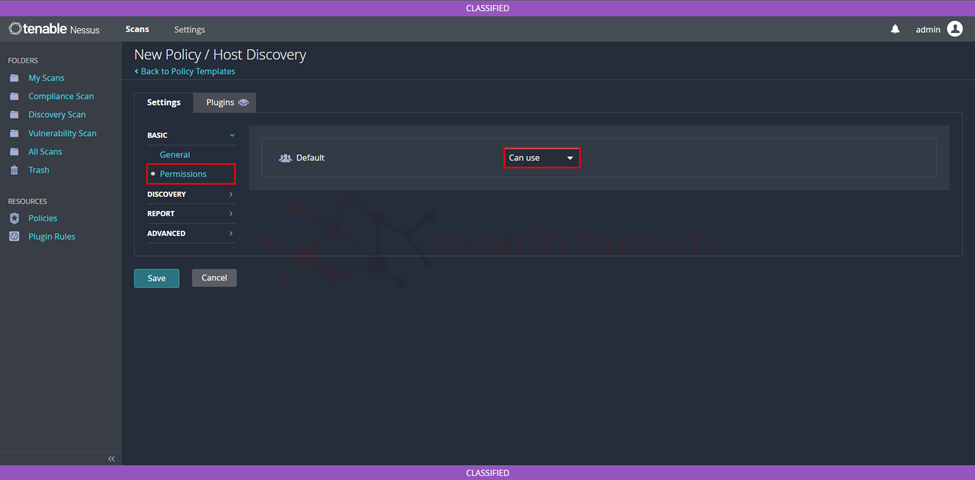

Tiếp theo tại phần Permissions cho phép chia sẻ chính sách với những người dùng khác bằng cách đặt quyền cho người dùng hoặc nhóm. Khi chỉ định quyền cho một nhóm, quyền đó sẽ áp dụng cho tất cả người dùng trong nhóm.

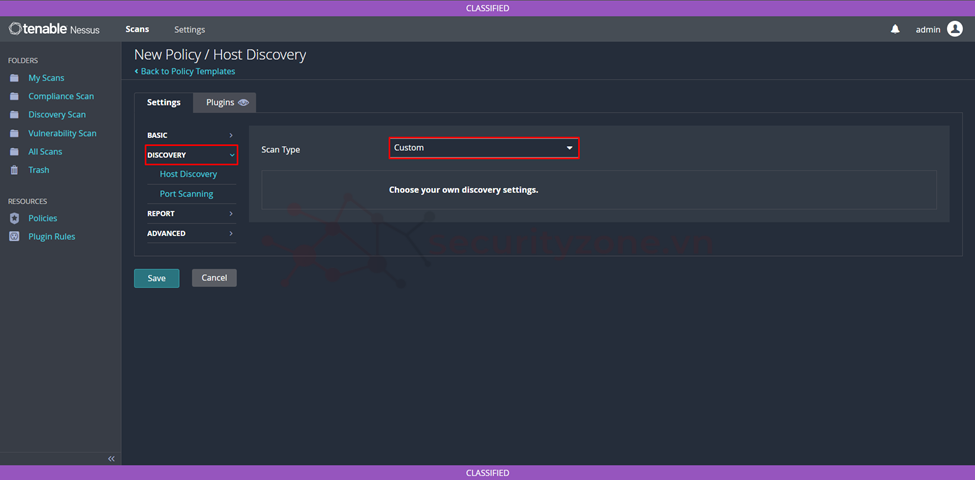

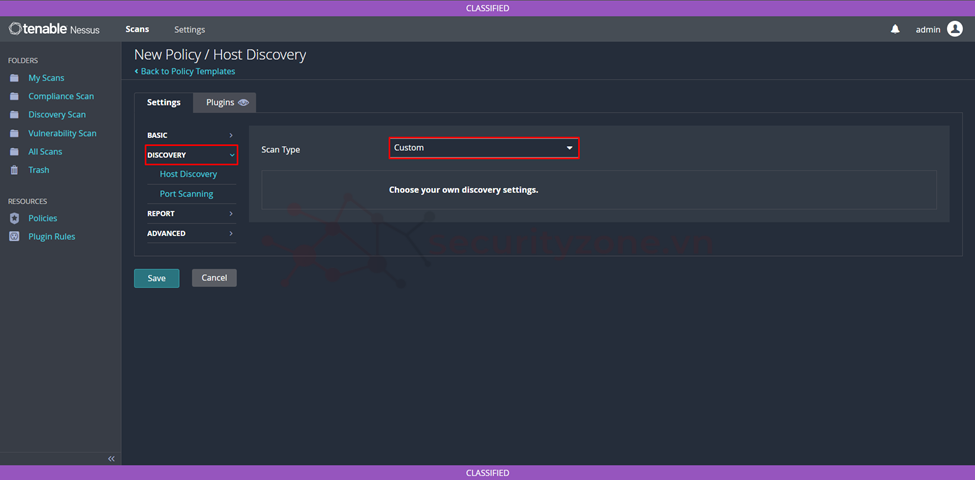

Tại phần DISCOVERY tiến hành chọn phương thức ở đây sẽ chọn Custom.

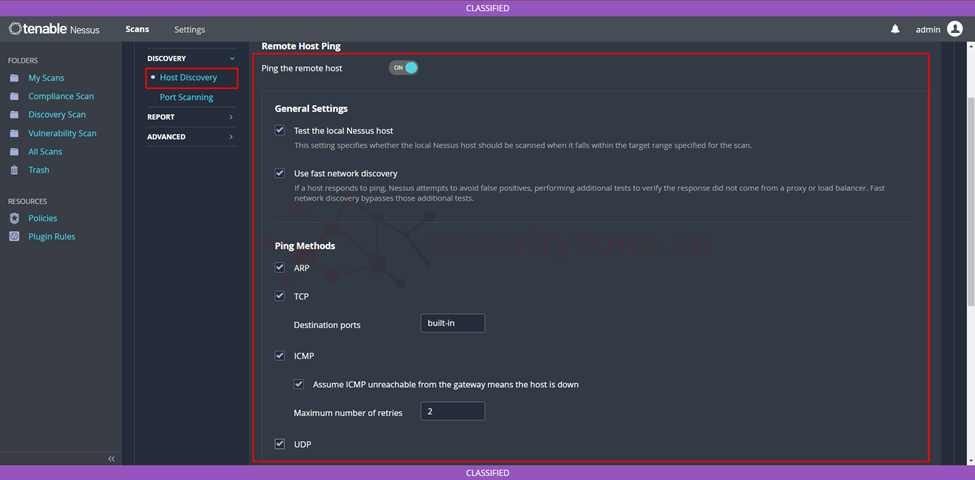

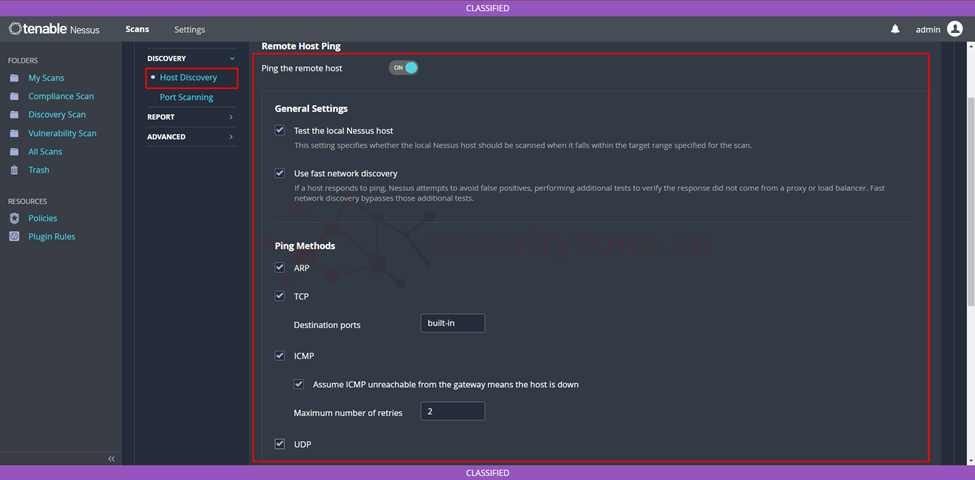

Tiếp theo tại phần Host Discovery sẽ cấu hình các phương thức để ping tới các host như hình bên dưới.

Tiếp theo tại phần Port Scanning sẽ cấu hình các phương thức để xác định các port open trên host như hình bên dưới.

Tiếp theo tại phần REPORT sẽ cấu hình điều chỉnh các thông số trong kết quả sau khi hoàn thành quá trình quét như hình bên dưới.

Sau khi đã cấu hình xong các thông tin tiến hành tạo thêm các Policy cho phù hợp với yêu cầu của hệ thống.

Để mapping Policy với Scan tiến hành tạo một Scan mới.

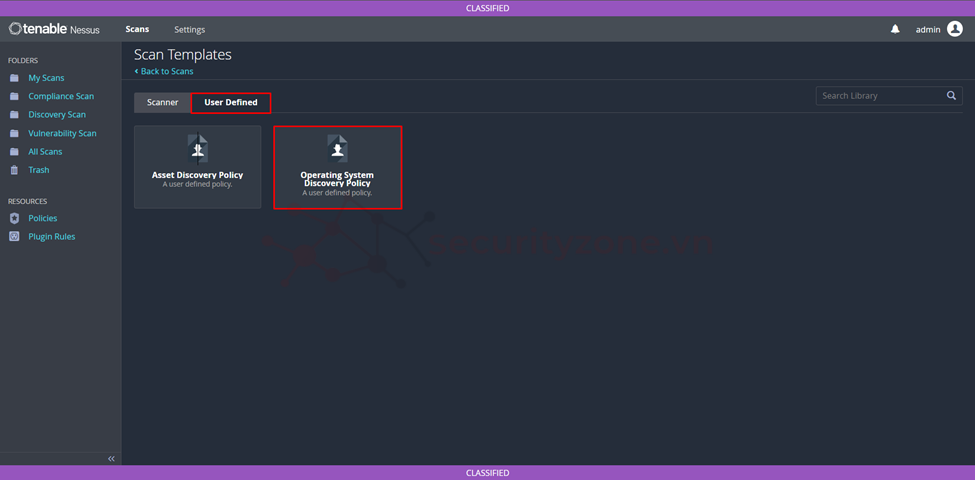

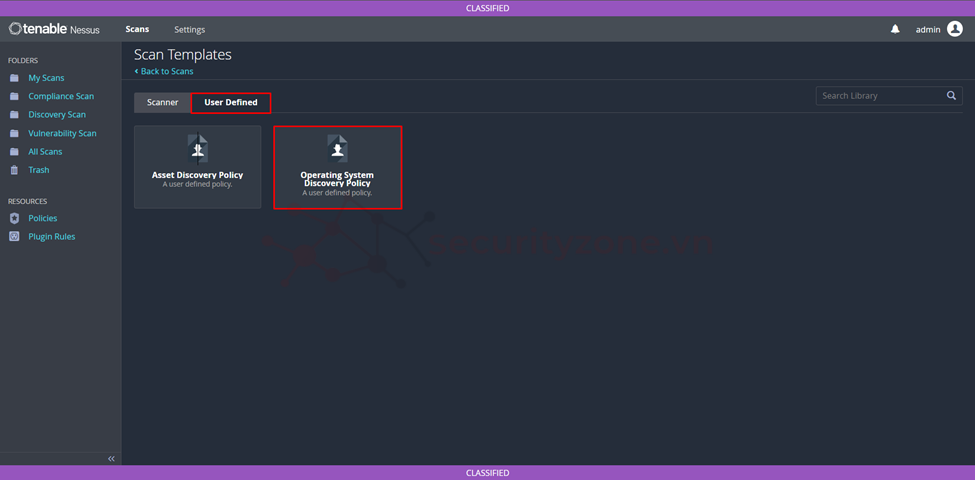

Tại phần Scan Templates thay vì chọn các template được hệ thống định nghĩa tiến hành chọn qua tab User Defined và chọn Policy phù hợp như hình bên dưới.

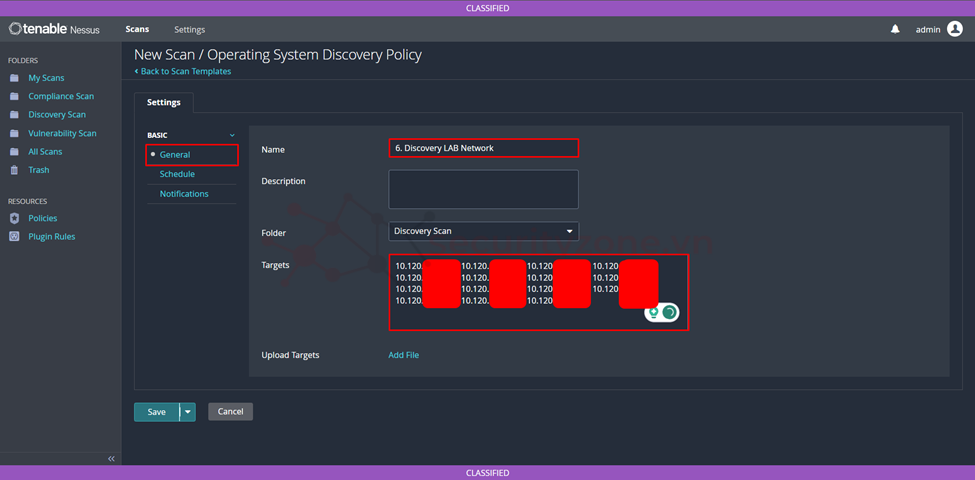

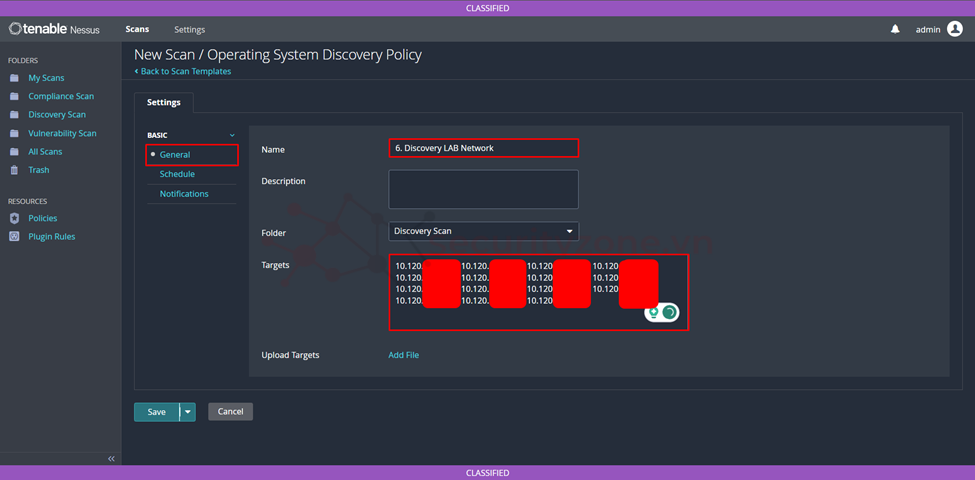

Tiếp theo tại phần General tiến hành điền tên cho Scan cũng như cấu hình các target host sẽ quét như hình bên dưới.

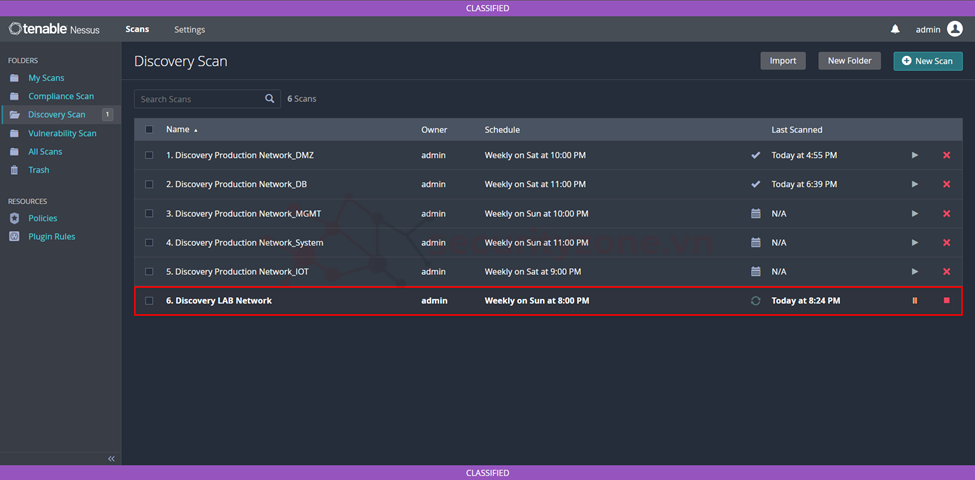

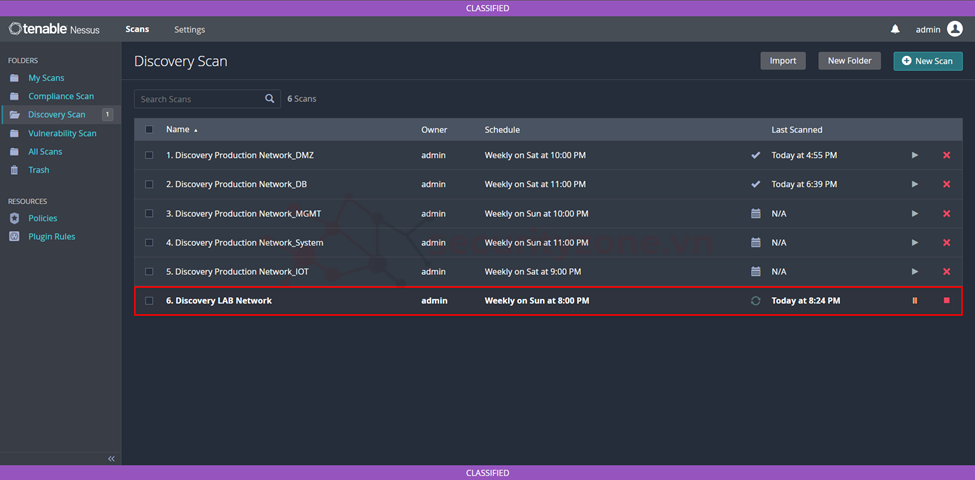

Sau khi cấu hình xong sẽ được kết quả một Scan như hình bên dưới.

Lưu ý: khi sử dụng Policy cho Scan chỉ có thể thay đổi các thông tin Scan (như Phương thức Scan, report,...) trong Policy mà Scan sử dụng.

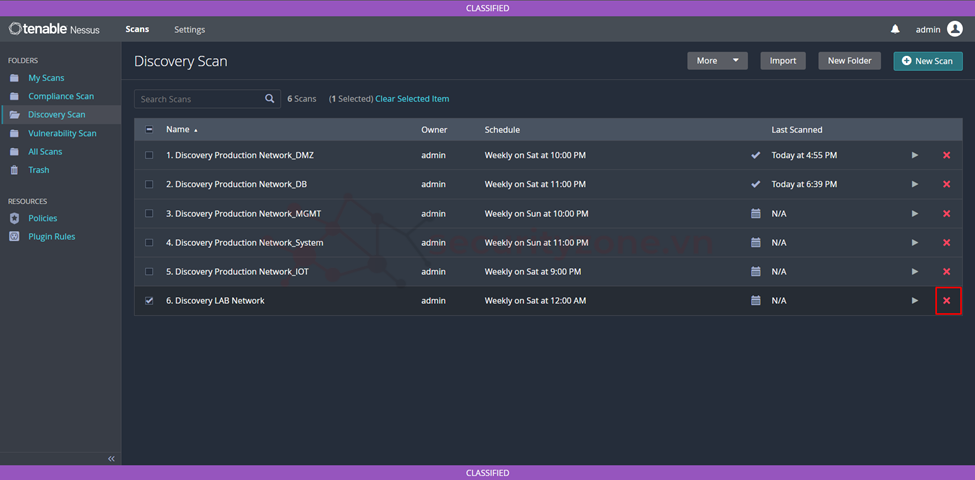

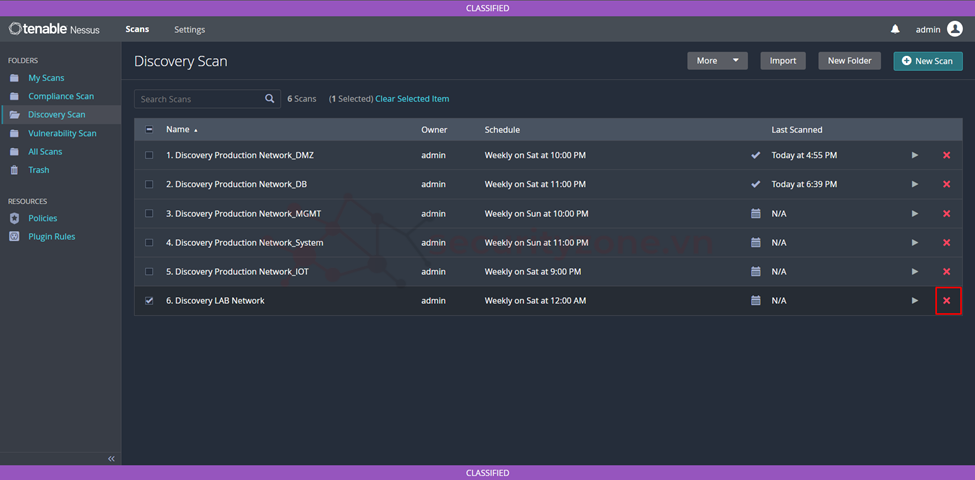

III. Cấu hình xóa các Scan

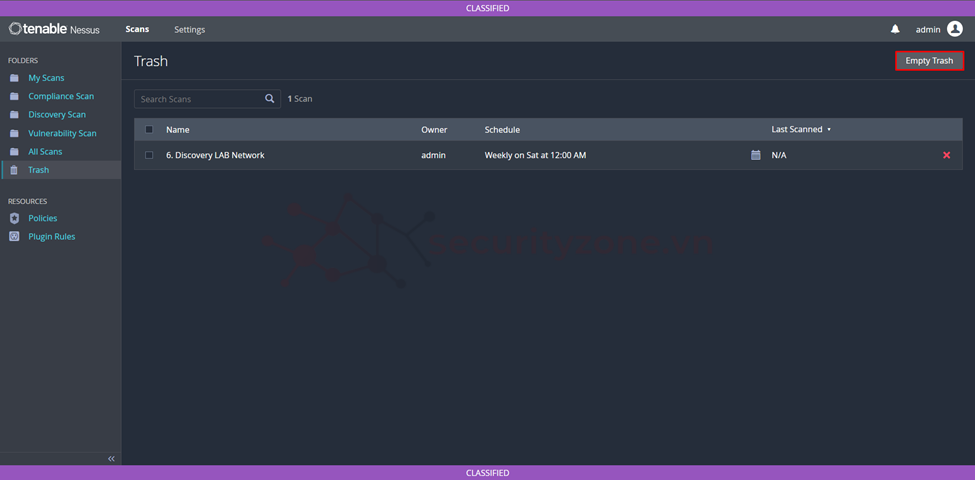

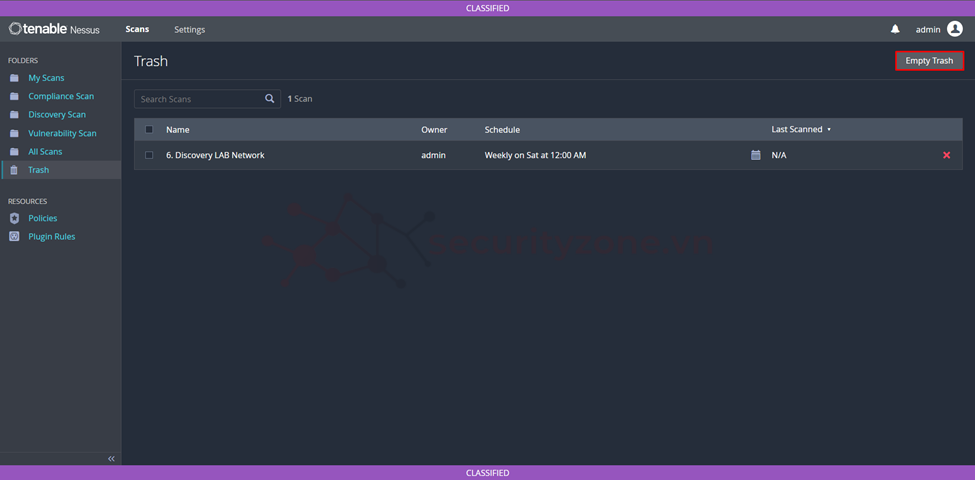

Để xóa một Scan tiến hành chọn Scan cần xóa và chọn vào biểu tượng dấu "X" như hình bên dưới.

Lúc này Scan sẽ tự dộng chuyển vào mục Trash để xóa hoàn toàn tiến hành chọn vào Scan và chọn biểu tượng "X" hoặc chọn Empty Trash để xóa hết tất cả Scan đangở trongthùng rác.

I. Cấu hình tính năng Host Discovery thông qua Scan Template

II. Cấu hình tính năng Host Discovery thông qua Policy Template

III. Cấu hình xóa các Scan

[LAB-3] Cấu hình quét Discovery các thiết bị trong hệ thống trên Tenable Nessus Professional

Lưu ý: phiên bản Tenable Nessus được sử dụng trong chuổi series này là bản Professional 10.6.4 được dựng trên Windows Server 2022

I. Cấu hình tính năng Host Discovery thông qua Scan Template

Host Discovery cho phép thực thực hiện quét đơn giản để khám phá các host đang hoạt động và port open trên chúng. Khởi chạy quá trình quét này để xem số lượng các host trên mạng và thông tin liên quan như địa chỉ IP, FQDN, hệ điều hành và port open (nếu có). Sau khi có danh sách host, có thể chọn host nào muốn thực hiện các quá trình quét lỗ hổng cụ thể. Khuyến nghị thực hiện quét định kỳ Host Discovery hàng tuần nếu hệ thống không có giải pháp về quản lý asset trong hệ thống.

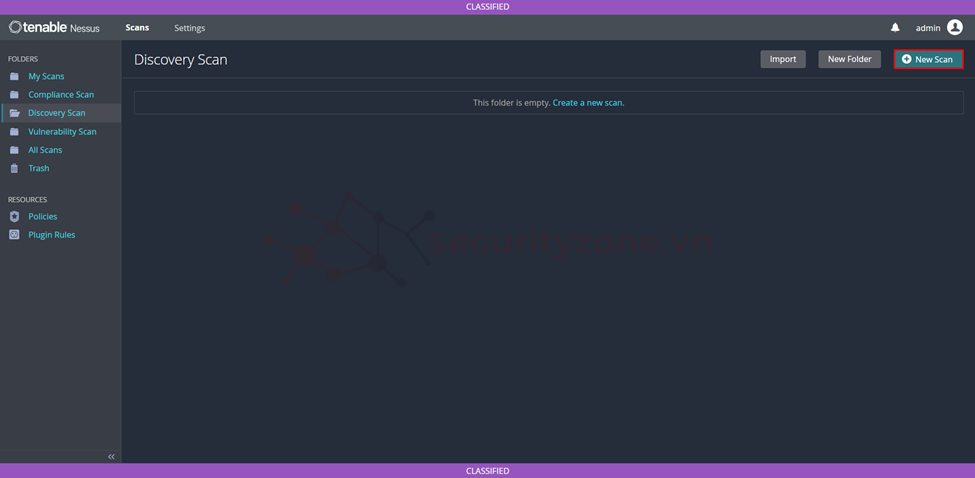

Tenable Nessus hỗ trợ việc tạo các thư mục để nhóm các Scan lại tùy vào mục và chức năng của Scan và chứa tròn 1 Folder. Để tạo Folder tiến hành vào Scans > chọn New Folder.

Sau đó tiến hành điền tên Folder, nên đặt tên Folder theo chức năng của các Scan chứa trong nó.

Tất cả các Scan mặc định sẽ nằm trong Folder All Scans (do hệ thống tạo và không thể xóa)

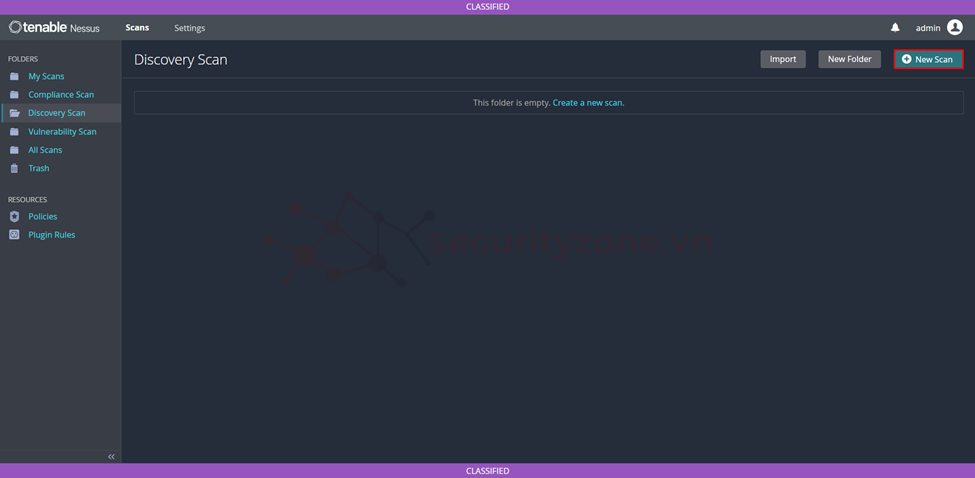

Để tiến hành tạo một Host Discovery Scan tiến hành vào Scans > chọn Folder phù hơp > chọn New Scan.

Hệ thống Tenable sẽ tự định nghĩa các Scan template dựa vào chức năng của chúng và tùy vào phiên bản Nessus mà các template có thể được hỗ trợ nhiều hơn. Tiến hành chọn Host Discovery.

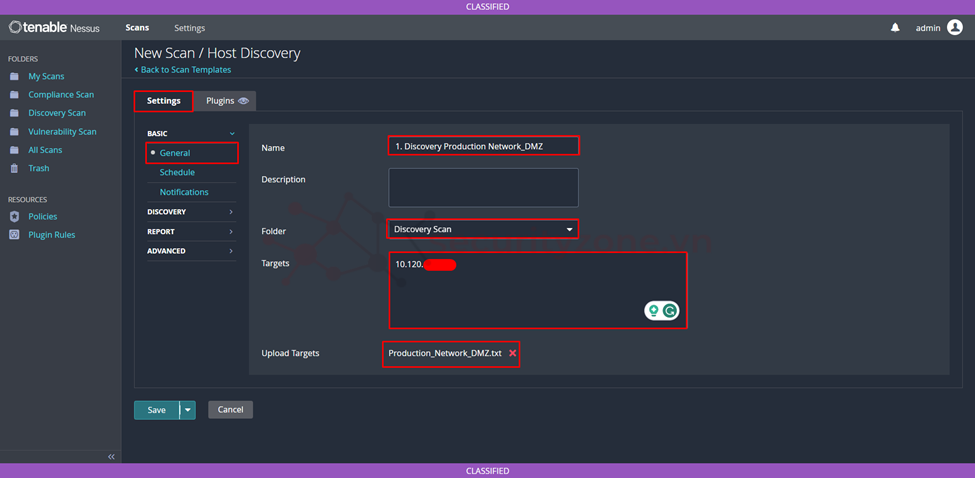

Tiếp theo tại phần Settings > BASIC > General tiến hành cấu hình các thông tin cơ bản cho Scan bao gồm:

- Name: tên của Scan

- Descriptions: mô tả chi tiết cho Scan

- Folder: vị trí thư mục chứa Scan

- Targets: địa chỉ IP muốn quét

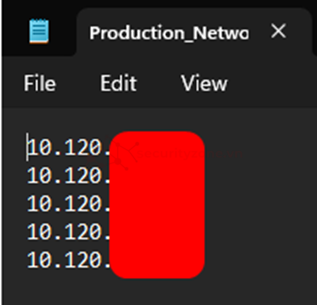

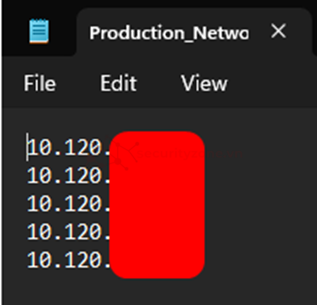

- Định dạng tệp ASCII.

- Chỉ có một giá trị trên mỗi dòng

- Không có khoảng trống thừa ở cuối dòng

- Không có dòng bổ sung sau giá trị cuối cùng

Tiếp theo tại phần Schedule cho phép cấu hình thông tin hen giờ quét tiến hành chọn Enable để cho phép đặt lịch hẹn quét. Có thể cấu hình lịch quét 1 lần tại 1 khoảng thời gian nhất định hoặc định kỳ quét theo ngày, tuần, tháng , năm. Trong bài lab này sẽ tiến hành quét định kỳ hàng tuần vào thứ 7 lúc 22h.

Lưu ý: để kiểm tra thông tin hẹn giờ sau khi cấu hình nên xem Summary.

Tiếp theo tại phần Notification cho phép Nessus tiến hành gửi email sau khi quá trình quét hoàn tất nếu muốn cấu hình nhiều email nhận kết quả thì giữa các email cần có dấu ",", tại đây cũng hỗ trợ lọc các nội dung sẽ được gửi tới email tại phần Result Filters. Để tính năng này hoạt động cần đảm bảo cấu hình SMTP server trong phần Settings.

Tại phần DISCOVERY tiến hành chọn Scan Type để cho phép Nessus phát hiện host có đang hoạt động hay không, gồm các loại sau:

- Host enumeration: sử dụng các giao thức TCP , ARP, ICMP (2 retries) để xác định thông tin IP, FQDN và port up.

- OS Identification: sử dụng các giao thức TCP , ARP, ICMP để xác định thông tin IP, FQDN, port up và thông tin OS của host.

- Port scan (common ports): sử dụng các giao thức TCP , ARP, ICMP (2 retries) để xác định IP, FQDN đối với port up (đối với các port thông dụng) sử dụng thêm netstat nếu cung cấp thông tin truy cập host hoặc sử dụng cơ chế SYN scanner (thực hiện 3-way handshake nhưng không hoàn thành nó chỉ gửi gói SYN nếu host có phản hồi lại thì chứng tỏ port đang up)

- Port scan (all ports): sử dụng các giao thức TCP , ARP, ICMP (2 retries) để xác định IP, FQDN đối với port up (đối với tất cả port từ 1-65535) sử dụng thêm netstat nếu cung cấp thông tin truy cập host hoặc sử dụng cơ chế SYN scanner (thực hiện 3-way handshake nhưng không hoàn thành nó chỉ gửi gói SYN nếu host có phản hồi lại thì chứng tỏ port đang up)

- Custom: tùy chỉnh cấu hình ping và scan port tùy vào yêu cầu hệ thống

- ICMP: tiến hành ping từ Nessus tới các host nhưng có thể bị firewall filter hoặc khi host bật firewall internal (ví dụ khi windows firewall được bật thì sẽ không cho phép gói ICMP tới được host)

- ARP: Ping host bằng địa chỉ MAC của nó thông qua Giao thức ARP. Điều này chỉ hoạt động trên mạng cục bộ.

- TCP: Ping host bằng cách sử dụng TCP

Tại phần REPORT cho phép điều chỉnh các thông số sau khi quét xong một số thông tin:

- Allow users to edit scan results: cho phép người quản trị xóa các mục khỏi báo cáo khi được bật.

- Designate hosts by their DNS name: sử dụng tên host thay vì địa chỉ IP để báo cáo đầu ra.

- Display hosts that respond to ping: báo cáohost phản hồi thành công với ping.

- Display unreachable hosts: khi được bật, các host không phản hồi yêu cầu ping sẽ được đưa vào báo cáo bảo mật dưới dạng host chết. Không bật tùy chọn này cho các khối IP lớn.

Tại phần ADVANCED cho phép cấu hình các thông tin liên quan đến hiệu suất Scan như: cho chậm thực hiên quét chậm lại khi phát hiện hệ thống bị nghẽn, số lượng kiểm tra tối đa trên host, số lượng host tối đa quét đồng thời,...

Tiến hành tạo thêm các Discovery Scan để chia nhỏ số lượng host cần quét theo chức năng và vị trí. Tenable Nessus hỗ trợ copy từ 1 Scan cũ sang Scan mới để đẩy nhanh quá trình tạo Scan với chung thông số. Để cấu hình tiến hành chọn Scan muốn copy > chọn More > Copy to > chọn Folder chứa Scan mới > đặt tên cho Scan mới.

Lưu ý: khi copy thì giá trị target sẽ giống nhau giữa 2 Scan, nên cần điều chỉnh lại giá trị này. Việc copy cũng hỗ trợ copy luôn kết quả Scan trước đó.

|

|

Để kích hoạt Scan tiến hành chọn Scan muốn chạy > More > Lauch hoặc có thể chọn biểu tượng start như hình.

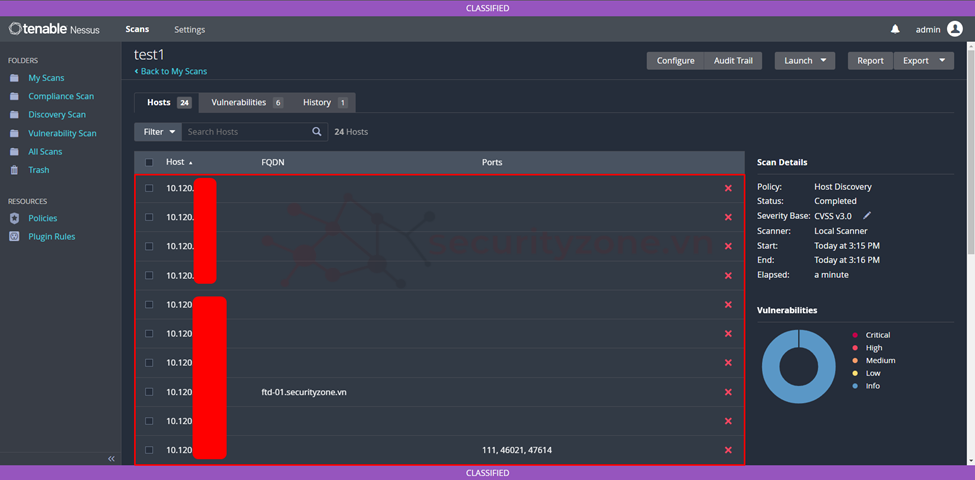

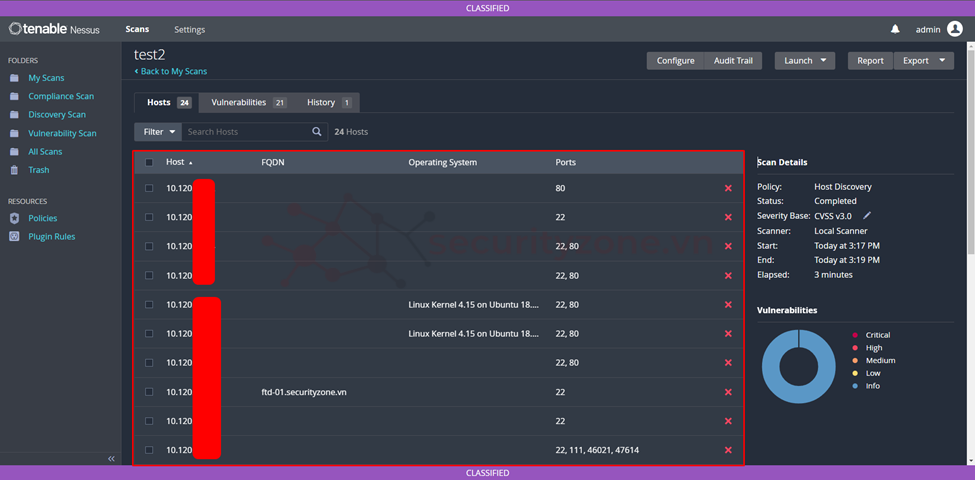

Sau khi quá trình Scan hoàn tất tiến hành vào Scan sẽ trả ra kết quả các host đang hoạt động các kết quả này hiển thị trong tab Hosts. Tùy vào loại Scan mà các thông tin của host cũng khác nhau, với Scan Host enumeration thì kết quả gồm: IP của host (có thể là hostname khi cấu hình trong phần REPORT), FQDN và các port đang hoạt động (các port thông dụng).

Tab Vulnerabilities hiển thị các thông tin về lỗ hổng và các plugin trên Nessus dùng để phát hiện ra lỗ hổng đó. Các thông tin plugin sử dụng sẽ được xếp hạng dựa vào Severity, đồng thời cũng cho biết số lần sử dụng plugin ở cột Count, tên plugin khi để chuột tới tên sẽ hiện plugin ID ở cột Name, cột Family cho biết plugin này thuộc nhóm nào.

Lưu ý: có thể điều chỉnh severity cho các plugin thủ công bằng cách chọn vào biểu tượng pencil và cũng có thể áp dụng nó cho tất cả Scan sau này. Ngoài ra, còn có thể không cho plugin hiển thị trong kết quả Scan trong một khoảng thời gian bằng cách chọn biểu tượng clock.

Khi chọn chi tiết vào một plugin sẽ thấy được thông tin chi tiết của nó, cũng như các host match với plugin và giá trị output của plugin.

Tại tab History sẽ cho biết lịch sử các lần quét bao gồm thời gian bắt đầu, kết thúc và trạng thái quét.

Nếu trong lúc cấu hình các thông tin của Scan có cấu hình Notification thì sau khi quá trình quét hoàn tất sẽ có email gửi đến như hình bên dưới.

Ngoài ra, cũng có thể cấu hình trên kết quả Scan bao gồm export kết quả Scan bằng cách chọn Export > Nessus > chọn định dạng và thông tin trình bày rồi chọn Generate Report.

Lưu ý: để Nessus cho phép export định dạng pdf cần cấu hình cài đặt Oracle Java hoặc OpenJDK trước khi cài đặt Tenable Nessus. Nếu install Oracle Java hoặc OpenJDK sau khi cài đặt Tenable Nessus thì cần re-install lại Tenable Nessus

|

|

Để chạy lại Scan tiến hành chọn Lauch, nếu chọn default sẽ tiến hành scan các host như cấu hình trong phần target còn nếu chọn Custom sẽ cho phép điều chỉnh lại giá trị target.

Như đã đề cập mỗi loại Scan sẽ có các phương thức hoạt động khác nhau và kết quả trả về cũng khác nhau được liệt kê bằng cách hình bên dưới.

Host enumeration | OS Identification |

|

|

Port scan (all ports) |

|

Khi hỗ trợ cấu hình phương thức Scan trong Host Discovery Nessus hỗ trợ cấu hình phương thức custom để phù hợp với yêu cầu hệ thống, cấu hình tại DISCOVERY > chọn Scan Type là Custom.

Tiếp theo tại phần Host Discovery sẽ cấu hình các phương thức để Nessus ping tới các target bao gồm:

- Ping the remote host: nếu được bật, máy quét sẽ ping các host từ xa trên nhiều cổng để xác định xem chúng có hoạt động hay không. Khi ping VMware guest systems thì tính năng này cần phải được tắt.

- Test the local Nessus host: khi được bật, sẽ bao gồm máy chủ Nessus cục bộ trong quá trình quét. Điều này được sử dụng khi máy chủ Nessus nằm trong phạm vi mạng mục tiêu để quét.

- Use Fast Network: bỏ qua các quá trình kiểm tra thêm host không phải là proxy hoặc bộ cân bằng tải khi được bật

- ARP: Ping host bằng địa chỉ MAC của nó thông qua Giao thức ARP. Điều này chỉ hoạt động trên mạng cục bộ.

- TCP: Ping host bằng cách sử dụng TCP

- Destination ports: các cổng đích có thể được cấu hình để sử dụng các cổng cụ thể cho ping TCP. Điều này chỉ định danh sách các cổng được kiểm tra thông qua ping TCP. Có thể nhập một port, một dãy port hoặc built-in (sử dụng các cổng được liệt kê theo link sau)

- ICMP: tiến hành ping từ Nessus tới các host nhưng có thể bị firewall filter hoặc khi host bật firewall internal

- Assume ICMP unreachable from the gateway means the host is down: khi một ping được gửi đến host không hoạt động, gateway của nó có thể trả về một tin nhắn kICMP unreachable. Khi tùy chọn này được bật, khi Nessus nhận được thông báo ICMP Unreachable, nó coi máy chủ được nhắm mục tiêu đã chết. Cách tiếp cận này giúp tăng tốc độ khám phá trên một số mạng. (một số cấu hình firewall sẽ gửi gói ICMP Unreachable khi traffic bị vi phạm chính sách đều này có thể tạo ra trường hợp host up nhưng bị nhận định là down)

- Maximum number of retries: chỉ định số lần thử ping lại host từ xa.

- UDP: ping host bằng giao thức UDP. UDP là một giao thức không trạng thái, nghĩa là giao tiếp không được thực hiện bằng các hộp thoại bắt tay. Giao tiếp dựa trên UDP không phải lúc nào cũng đáng tin cậy và do tính chất của các dịch vụ UDP và thiết bị sàng lọc nên không phải lúc nào chúng cũng có thể được phát hiện từ xa.

Tiếp theo tại phần Port Scanning cho phép phát hiện các port đang Up của target bao gồm:

- Consider Unscanned Ports as Closed: khi được bật, nếu một cổng không chỉ định trong pham vi quét, Nessus sẽ coi cổng đó đã đóng.

- Port Scan Range: chỉ định phạm vi cổng được quét, có thể cấu hình một port, một dãy port, default (khoảng 4,790 port thông dụng) hoặc all (quét tất cả port từ 0 - 65,536 )

- SYN: Sử dụng trình quét Tenable Nessus SYN tích hợp sẵn để xác định các cổng TCP mở trên host đích. Quá trình quét SYN không hoàn thành quá trình TCP 3-way handshake đầy đủ. Nessus gửi gói SYN đến cổng, chờ phản hồi SYN-ACK và xác định trạng thái cổng dựa trên phản hồi hoặc thiếu phản hồi.

- Override automatic firewall detection: cài đặt này có thể được bật nếu bật tùy chọn TCP hoặc SYN. Khi được bật, cài đặt này sẽ ghi đè tính năng phát hiện tường lửa tự động, lúc này hỗ trợ cấu hình Use aggressive detection (cố gắng chạy plugin ngay cả khi cổng có vẻ bị đóng. Khuyến cáo không nên sử dụng nó trong hệ thống Production), Use soft detection (vô hiệu hóa khả năng giám sát tần suất reset và xác định xem có giới hạn nào được định cấu hình bởi thiết bị downstream network hay không) và Disable detection (tắt tính năng phát hiện Firewall)

- UDP: tùy chọn này sử dụng máy quét UDP Tenable Nessus tích hợp để xác định các cổng UDP mở trên mục tiêu.

Sau khi chạy Scan và hoàn thành nó kết quả trả có thông số ở cột Hosts như hình bên dưới.

Tại cột Vulnerabilities liệt kê các plugin đã được sử dụng và số lần sử dụng của chúng.

II. Cấu hình tính năng Host Discovery thông qua Policy Template

Policy là một tập hợp các tùy chọn cấu hình được xác định trước liên quan đến việc thực hiện quét. Sau khi tạo policy, có thể chọn policy đó làm mẫu khi tạo scan. Để cấu hình vào phần Scans > Policies > chọn New Policy.

Tiến hành chọn Policy Templates Host Discovery như hình bên dưới.

Tại phần Settings > BASIC > General tiến hành điền tên cho Policy.

Tiếp theo tại phần Permissions cho phép chia sẻ chính sách với những người dùng khác bằng cách đặt quyền cho người dùng hoặc nhóm. Khi chỉ định quyền cho một nhóm, quyền đó sẽ áp dụng cho tất cả người dùng trong nhóm.

Tại phần DISCOVERY tiến hành chọn phương thức ở đây sẽ chọn Custom.

Tiếp theo tại phần Host Discovery sẽ cấu hình các phương thức để ping tới các host như hình bên dưới.

Tiếp theo tại phần Port Scanning sẽ cấu hình các phương thức để xác định các port open trên host như hình bên dưới.

Tiếp theo tại phần REPORT sẽ cấu hình điều chỉnh các thông số trong kết quả sau khi hoàn thành quá trình quét như hình bên dưới.

Sau khi đã cấu hình xong các thông tin tiến hành tạo thêm các Policy cho phù hợp với yêu cầu của hệ thống.

Để mapping Policy với Scan tiến hành tạo một Scan mới.

Tại phần Scan Templates thay vì chọn các template được hệ thống định nghĩa tiến hành chọn qua tab User Defined và chọn Policy phù hợp như hình bên dưới.

Tiếp theo tại phần General tiến hành điền tên cho Scan cũng như cấu hình các target host sẽ quét như hình bên dưới.

Sau khi cấu hình xong sẽ được kết quả một Scan như hình bên dưới.

Lưu ý: khi sử dụng Policy cho Scan chỉ có thể thay đổi các thông tin Scan (như Phương thức Scan, report,...) trong Policy mà Scan sử dụng.

III. Cấu hình xóa các Scan

Để xóa một Scan tiến hành chọn Scan cần xóa và chọn vào biểu tượng dấu "X" như hình bên dưới.

Lúc này Scan sẽ tự dộng chuyển vào mục Trash để xóa hoàn toàn tiến hành chọn vào Scan và chọn biểu tượng "X" hoặc chọn Empty Trash để xóa hết tất cả Scan đangở trongthùng rác.

Attachments

Last edited: