Cấu hình VLAN tagging trên các giao diện để phân chia mạng logic

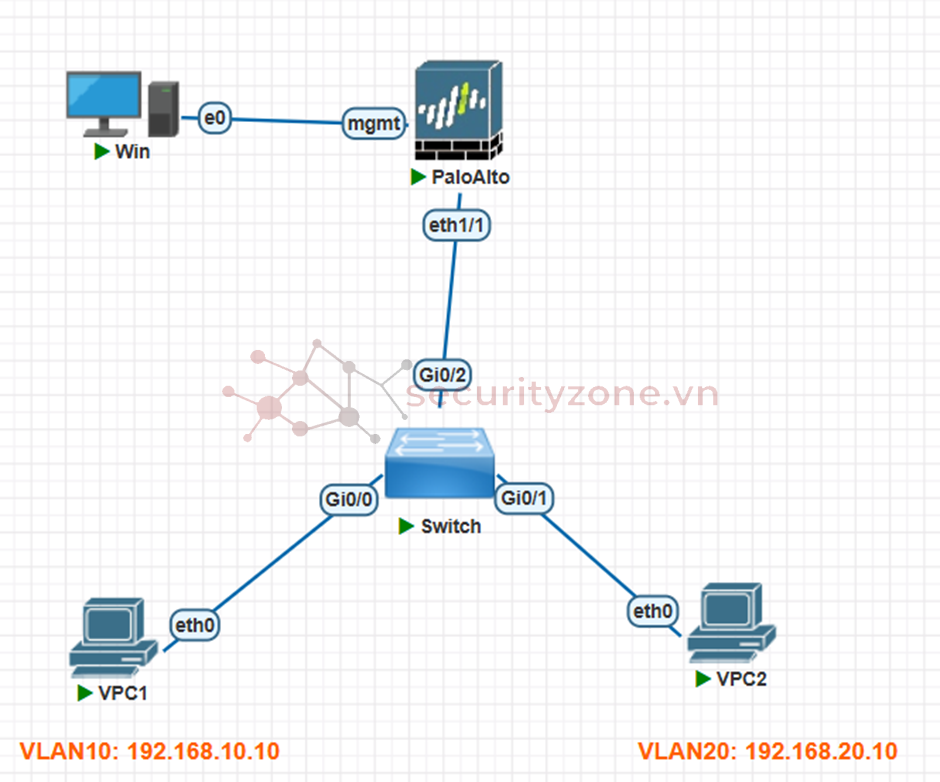

1. Mô hình

Trong mô hình này ta sử dụng hai VPC cấu hình ở hai VLAN khác nhau (VLAN10 và VLAN20) để thực hiện VLAN tagging trên Firewall Palo Alto.

Trên thiết bị Palo Alto, khi cấu hình một Virtual Wire (VWire) – nghĩa là ta thực hiện kết nối firewall theo kiểu inline (trực tiếp) giữa hai thiết bị mạng mà không cần IP hoặc định tuyến – có thể dùng sub-interfaces để hỗ trợ VLAN tagging (802.1Q tagging).

- Subinterface là một giao diện con (logical interface) được tạo từ một interface vật lý.

- Mỗi subinterface có thể gắn với một VLAN ID nhất định (tức là một “tag”), cho phép firewall phân biệt lưu lượng theo từng VLAN.

2. Thực hành cấu hình

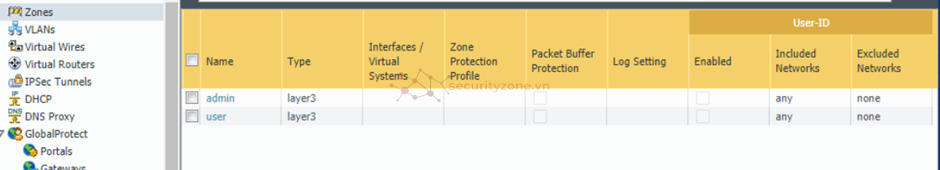

- Đầu tiên ta cần tạo hai zone là "admin" và "user" tương ứng với hai VLAN như hình dưới đây.

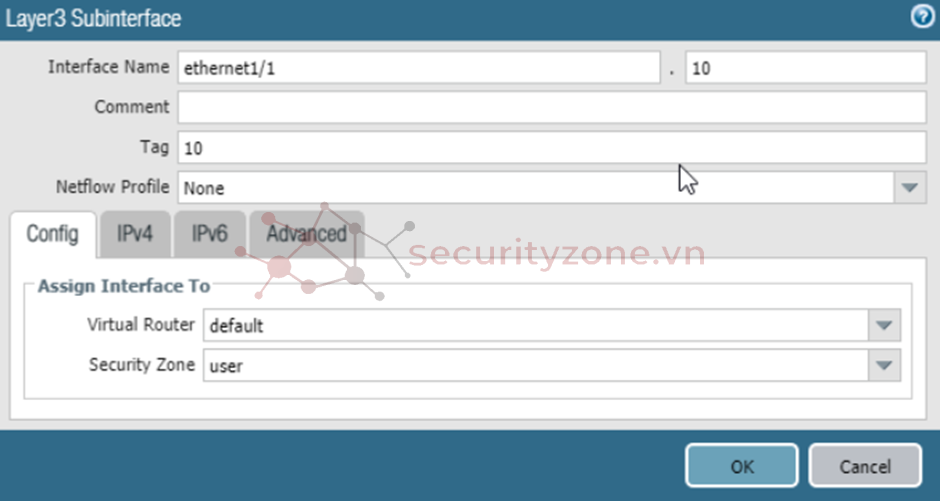

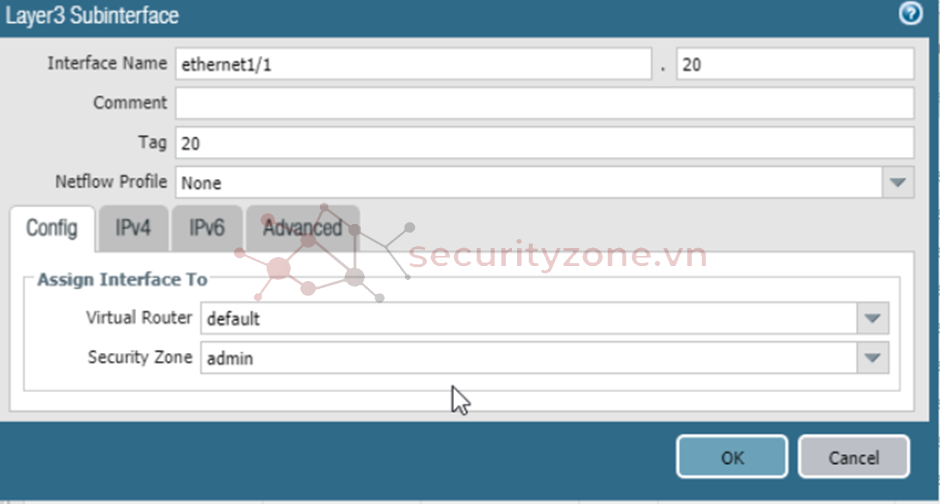

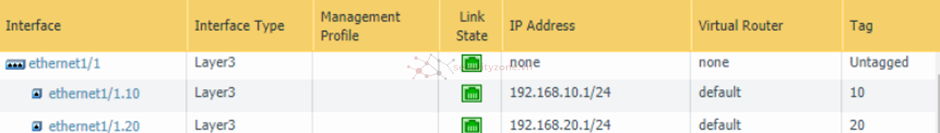

Tiếp theo ta thực hiện tạo hai sub-interfaces trên Interface eth1/1 để quản lý VLAN, gán tag vlan cho từng sub-interface.

Sau khi tạo sub-interface xong kết quả hiển thị như hình sau.

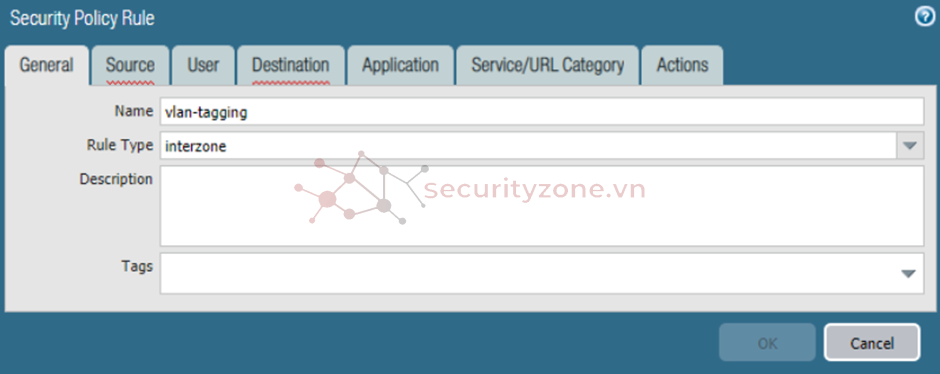

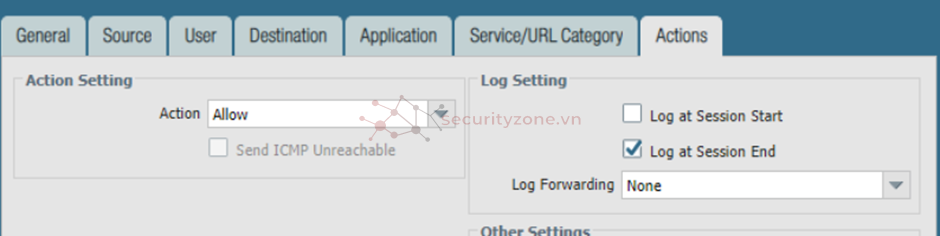

- Tiếp đến ta cần thực hiện tạo Policy để quản lý VLAN tagging, bởi có hai zone nên cần chọn "Interzone" trong phần "Rule Type".

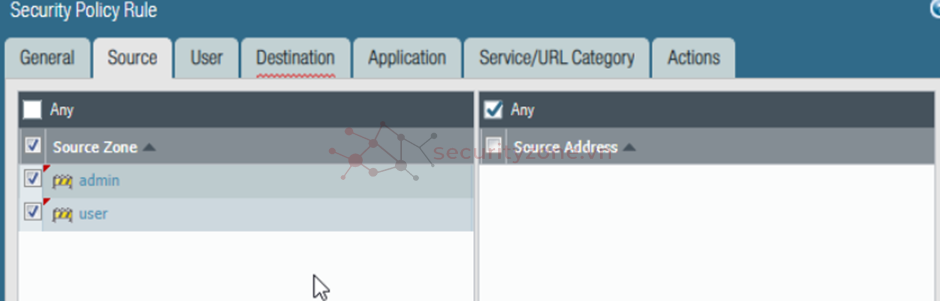

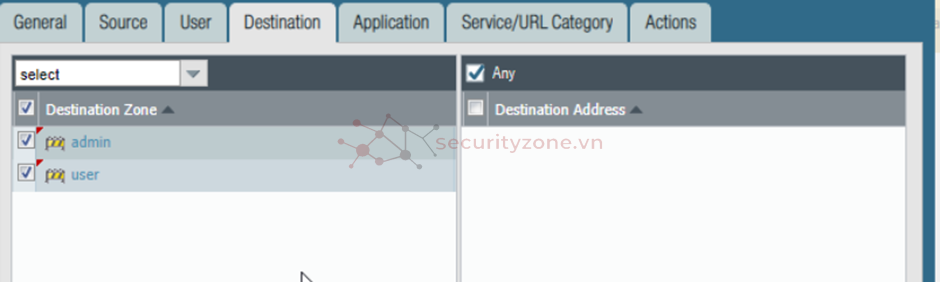

Policy này đơn giản là cho phép việc giao tiếp giữa cả hai zone Admin và User nên cả phần Source lẫn Destination đều lựa chọn cả hai. Ngoài ra ta cũng có thể tạo các rule cho phép chỉ một zone được gửi các gói tin cho zone còn lại hoặc chặn giao tiếp từ một zone đến zone còn lại tùy theo nhu cầu.

Cho phép việc giao tiếp giữa hai zone.

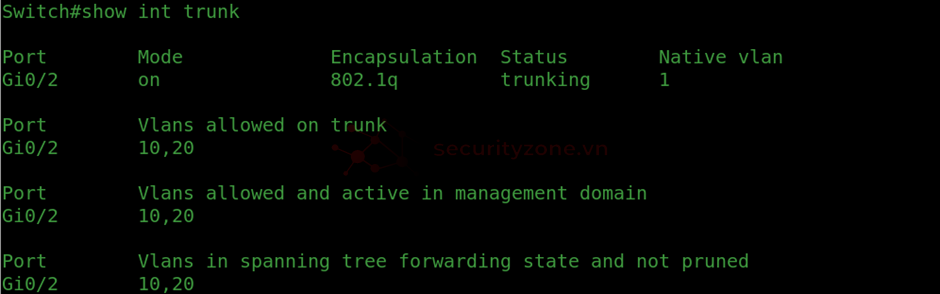

- Trên Switch ta sẽ thực hiện cấu hình các đường Access và Trunking cho việc kết nối các VLAN như mã dưới đây.

Mã:

switch(config)#vlan 10

switch(config-vlan)#exit

switch(config)#vlan 20

switch(config-vlan)#exit

switch(config)#int Gi0/1

switch(config-if)#switchport mode access

switch(config-if)#switchport access vlan 20

switch(config-if)#exit

switch(config)#int Gi0/0

switch(config-if)#switchport mode access

switch(config-if)#switchport access vlan 10

switch(config-if)#exit

switch(config)#int Gi0/2

switch(config-if)#switchport trunk encapsulation dot1q

switch(config-if)#switchport mode trunk

switch(config-if)#switchport trunk allowed vlan 10,20

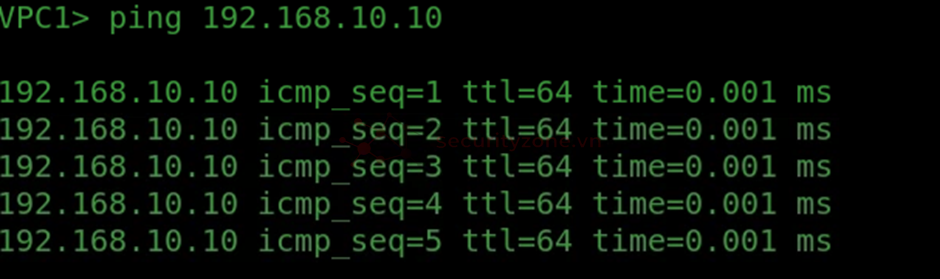

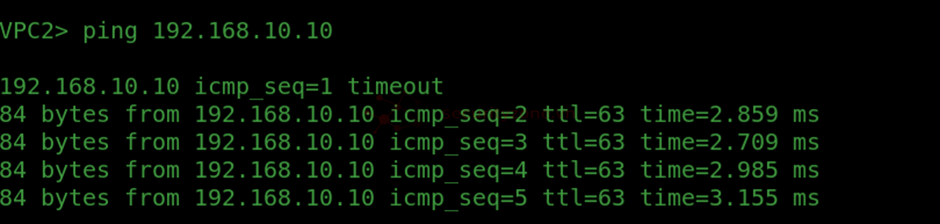

- Cuối cùng là ta thử cho các VPC ping đến nhau để kiểm tra giao tiếp giữa các VLAN.

Kết luận

Việc cấu hình VLAN Tagging trên các subinterface của Virtual Wire trong firewall Palo Alto là một bước quan trọng giúp phân chia mạng logic một cách hiệu quả, đồng thời nâng cao khả năng kiểm soát truy cập và bảo mật nội bộ. Thay vì để lưu lượng giữa các VLAN đi trực tiếp qua switch hoặc router mà không có lớp bảo vệ, tường lửa được chèn vào như một "người gác cổng thông minh", kiểm tra, lọc và ghi nhận mọi hoạt động giữa các phân vùng mạng. Tóm lại, VLAN Tagging kết hợp với Virtual Wire Subinterfaces là một giải pháp tối ưu để kết nối an toàn, giám sát toàn diện, mà vẫn đảm bảo tính đơn giản trong triển khai và tính hiệu quả trong vận hành hệ thống mạng doanh nghiệp hiện đại.

Đính kèm

Bài viết liên quan

Bài viết mới