PREPARE ESXI HOST(TRANSPORT NODE) SỬ DỤNG VDS

Tài liệu này hướng dẫn cài Prepare ESXi host (Transport Node) sử dụng vDS.

1. Mô hình và yêu cầu của bài lab

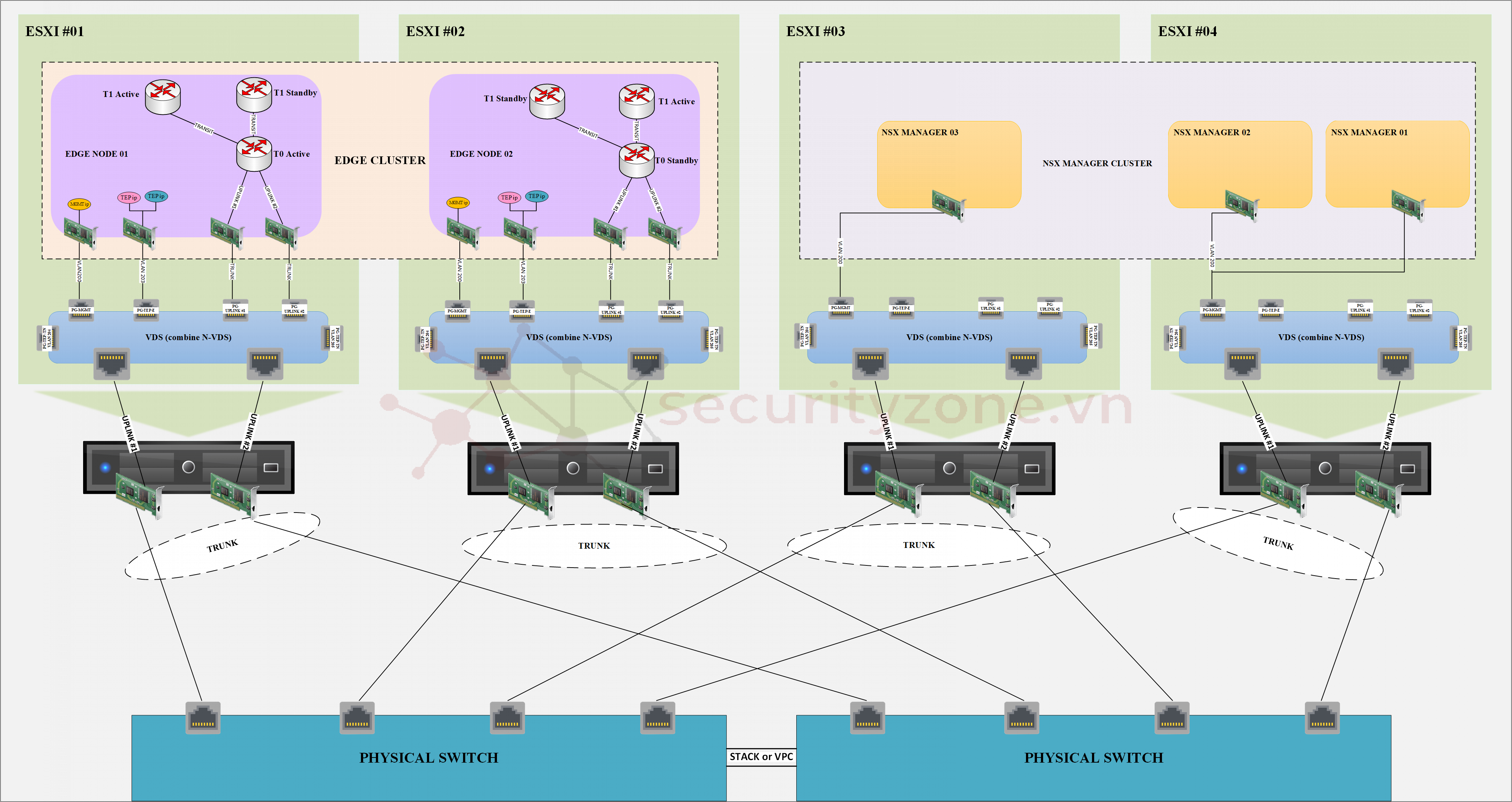

a. Mô hình bài lab

b. Yêu cầu bài lab

- Tạo Uplink Profile và tạo IP Pool cho Transport Node TEP

- Prepare ESXi host dùng vDS

a. Tạo Uplink Profile và IP Addess Pool cho ESXi host

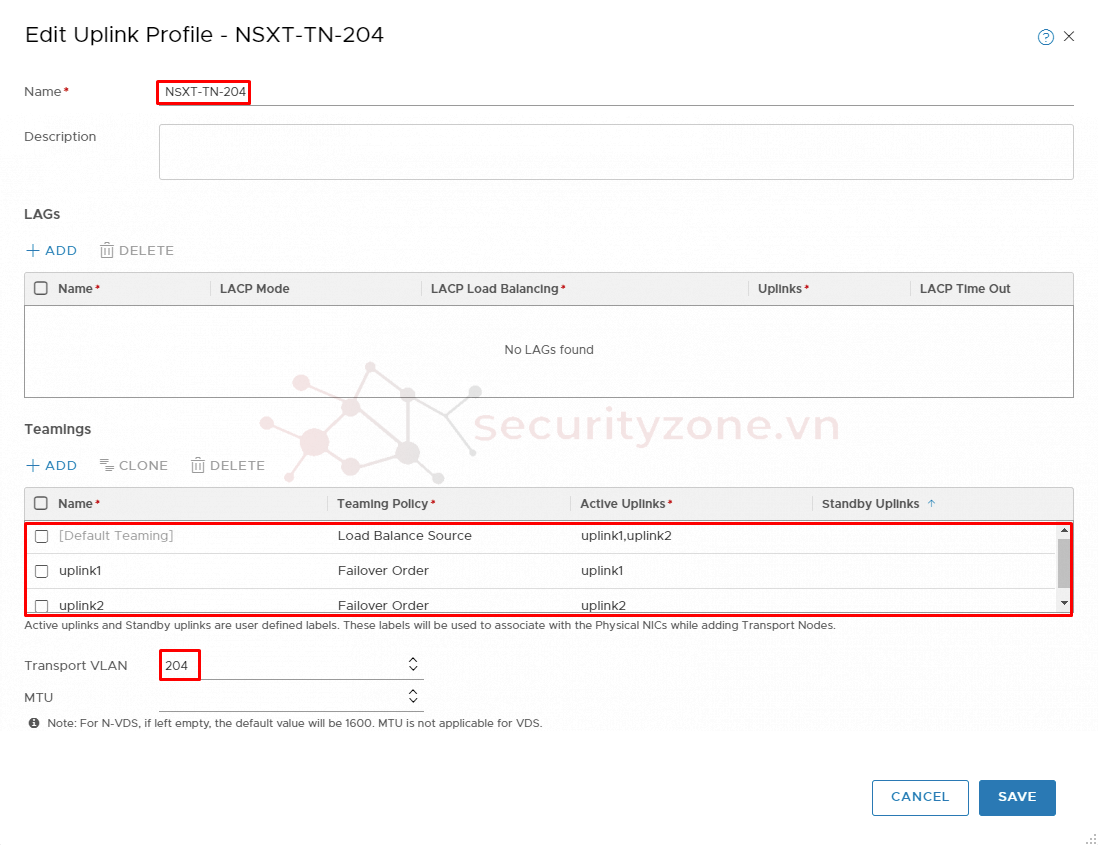

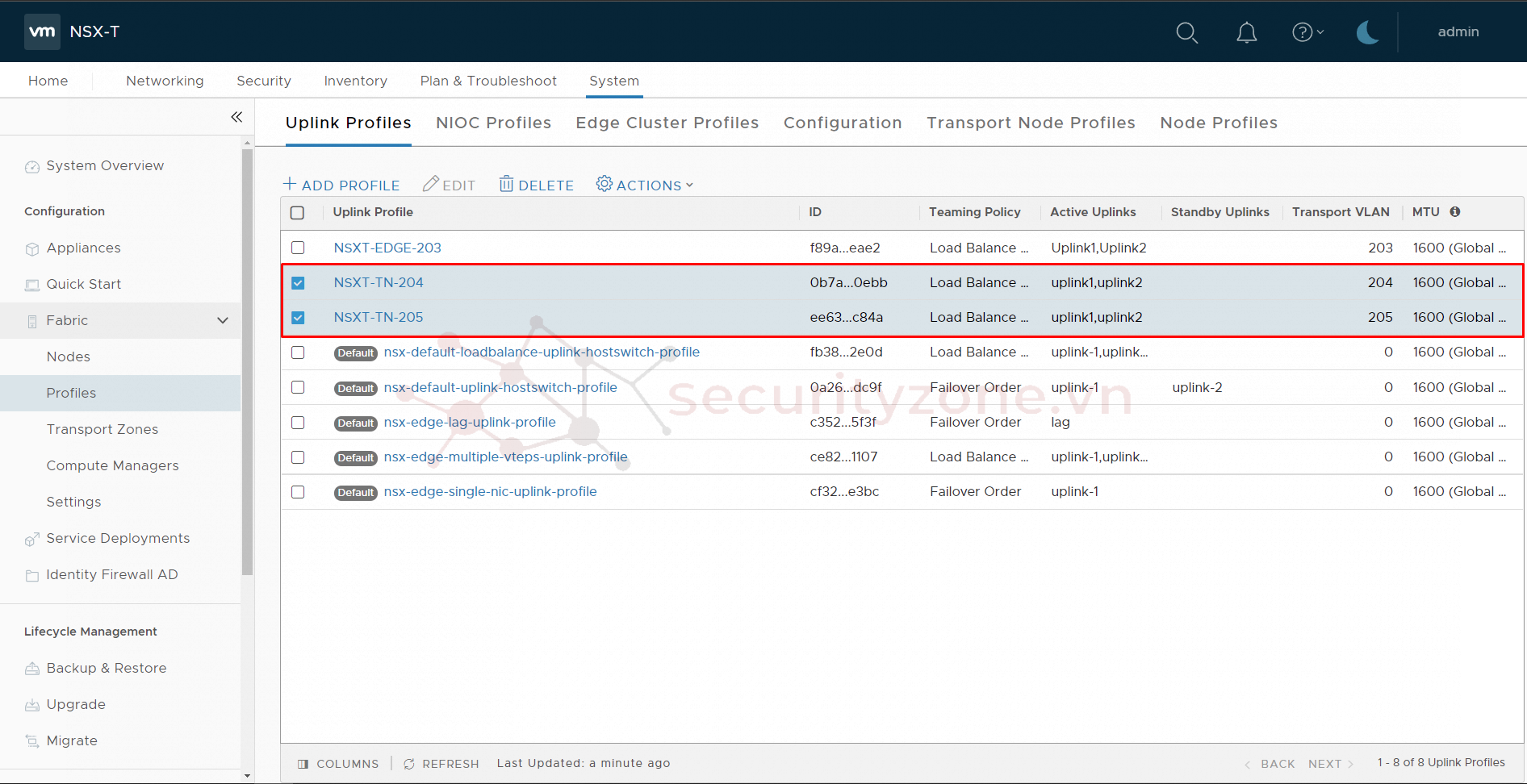

Đầu tiên ta sẽ vào phần System->Fabric->Profiles->Uplink Profiles->ADD PROFILE tại đây ta sẽ chọn ADD Teamings (vì không cấu hình LACP) sau đó điền các thông tin:- Name: tên cho Teaming có thể đặt tùy ý

- Teaming Policy: sẽ có 3 loại Failover Order (chỉ chạy 1 uplink khi uplink đó fail sẽ chạy uplink tiếp theo), Load Balance Source (cho phép sử dụng 2 uplink cùng lúc), Load Balance Source MAC Address (load balancing dựa vào việc hash source MAC)

- Active Uplink: là tên của Uplink

- Transport Vlan: vlan dùng cho TEP của ESXi host ở đây là 204

- MTU: mặc định sẽ là 1600

- Name: tên cho LAG

- LACP Mode: Mode cho LACP recommand nên để Active thay vì Passive

- LACP Load Balancing: ở đây sẽ có lựa chọn như: Source MAC address, Destination MAC address, Source and destination MAC address, Source and destination IP address and VLAN, Source and destination MAC address, IP address and TCP/UDP port trong bài lab này ta sẽ chọn Source and destination IP address and VLAN (nó sẽ hash source, destination ip và vlan để lựa chọn uplink nào sẽ forward traffic)

- Uplinks: số lượng cổng LACP

- LACP Time Out: sẽ có 2 lựa chọn slow và fast tùy theo physical switch cấu hình mà lựa chọn cho phù hợp

- Lúc này phần Teaming bạn sẽ chọn Failover Order và điền tên của LAG trong phần Active Uplinks

Ta làm tương tự để ADD uplink profile cho TEP vlan 205

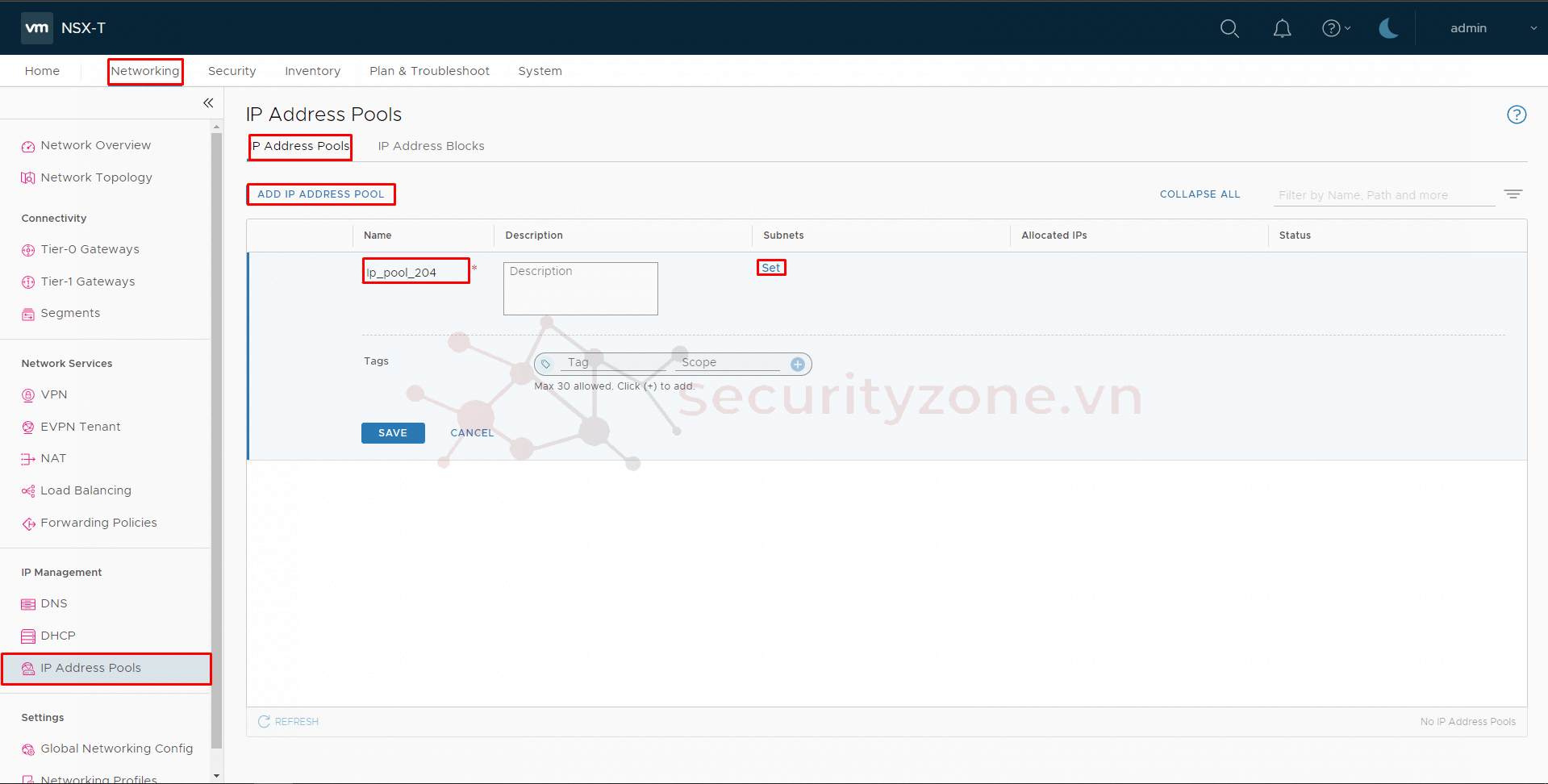

Sau đó ta sẽ tạo IP Address Pools cho các Transport Node TEP bằng cách vào phần Networking->IP Address Pools->ADD IP ADDRESS POOL rồi điền tên cho Pool đồng thời nhấn Set để cấu hình ip

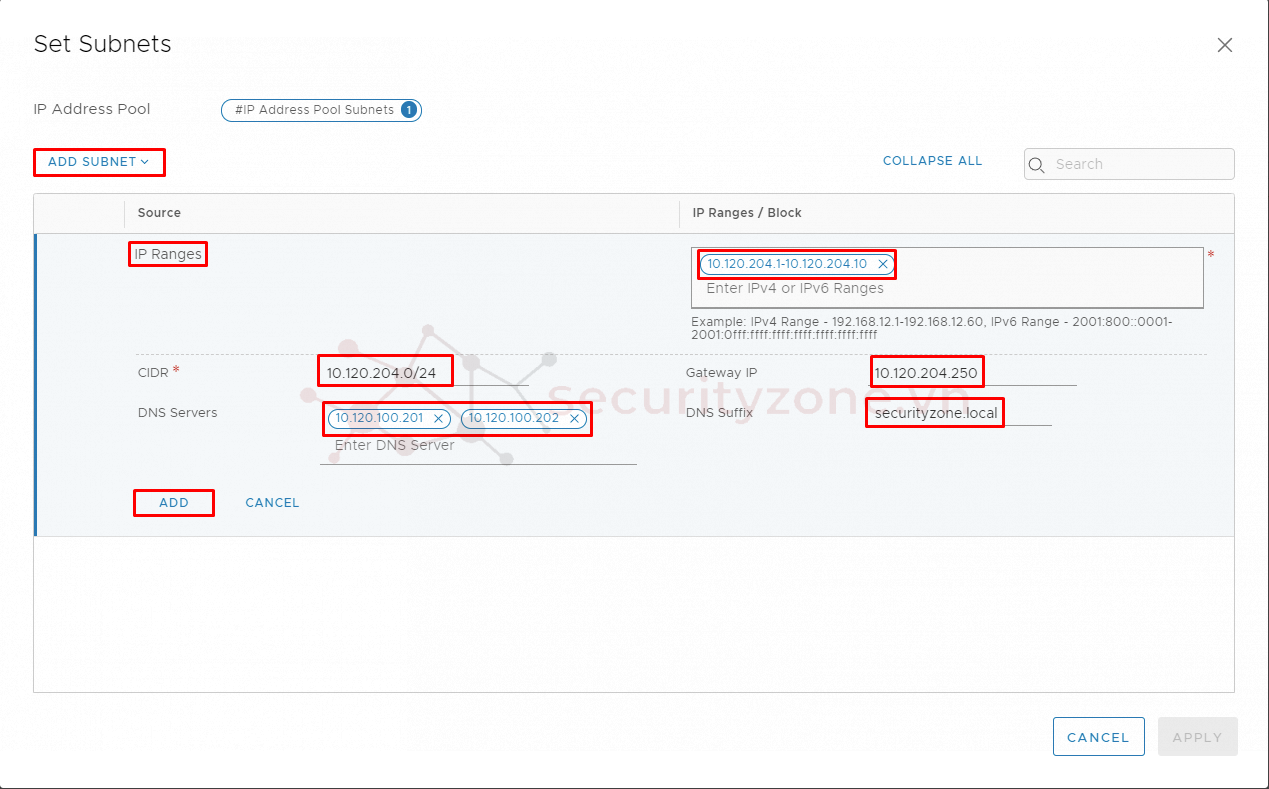

Sau khi nhấn Set sẽ xuất hiện tab để điền các thông tin như:

- Ta sẽ chọn ADD SUBNET để chọn IP Ranges

- Phần IP Ranges / Block: ta sẽ điền range ip cấp cho TEP

- CIDR: ta sẽ điền subnet của dãy ip cấp cho TEP

- Gateway IP: gateway để TEP có thể liên lạc giữa các host (vì trong bài lab này ta deploy theo mô hình two-tier hierarchical)

- DNS Servers: thông tin dns server cho TEP

- DNS Suffix: thông tin domain cho TEP

Lưu ý: Nếu dùng mô hình two-tier hierarchical mà traffic đi qua Firewall ta cần mở các port sau:

- 3784/UDP, 3785/UDP dùng cho BFD session giữa các TEP

- 6081/UDP dùng để cho traffic GENEVE di chuyển qua các host

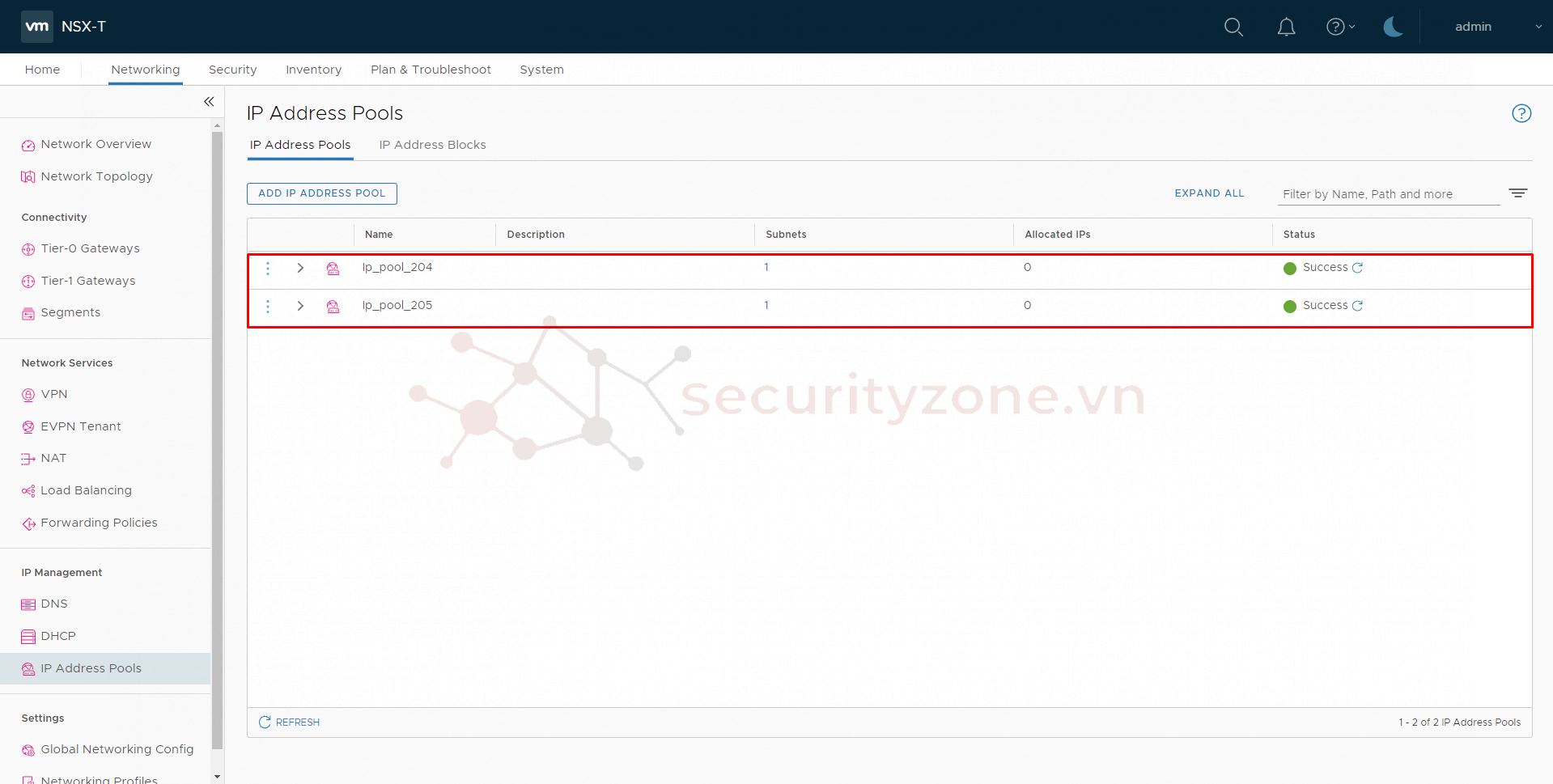

Ta làm tương tự cho TEP vlan 205

Lưu ý: Phần Status phải là Success thì IP Address Pool mới được coi là Add thành công

b. Prepare ESXi host dùng vDS

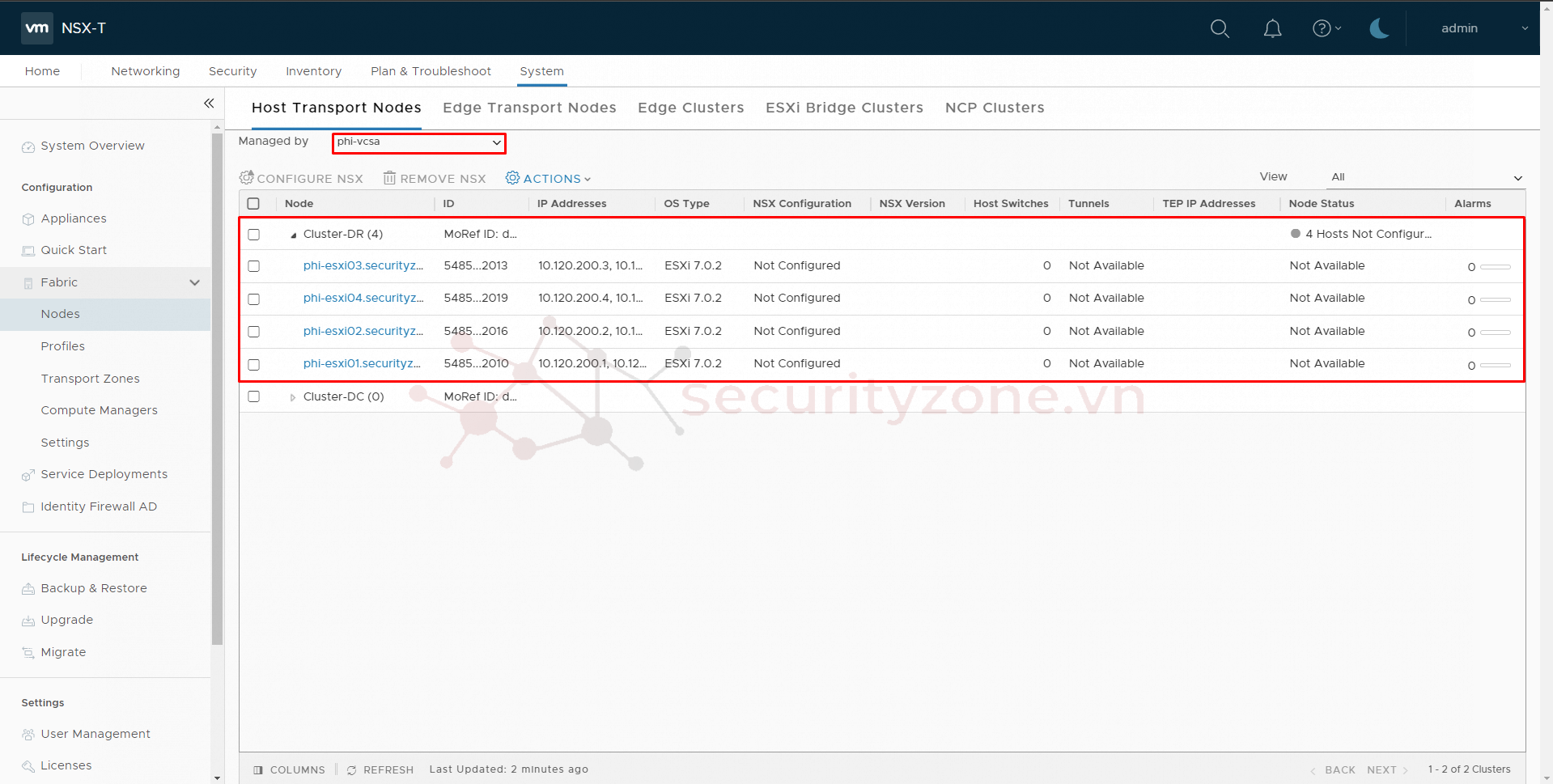

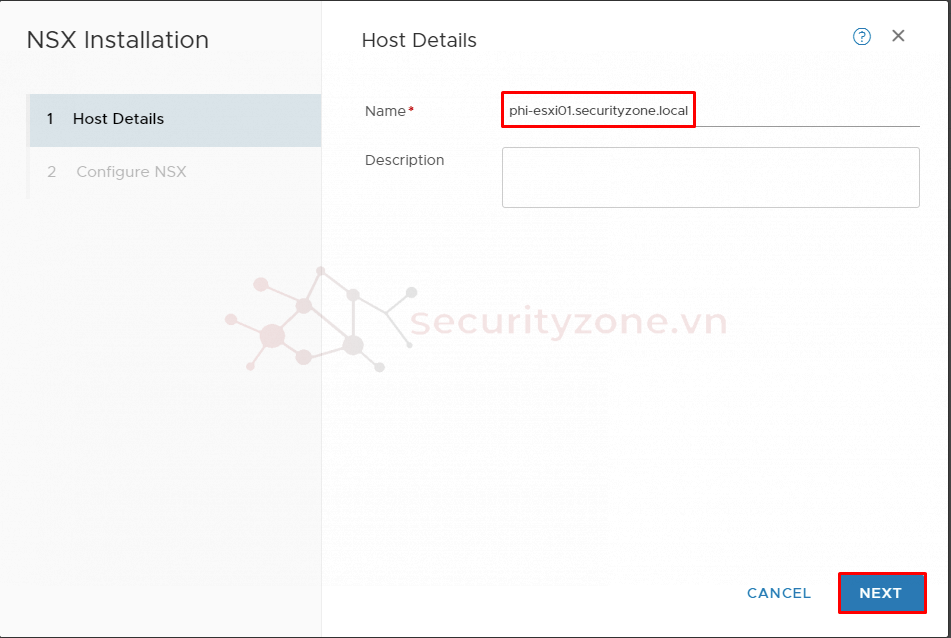

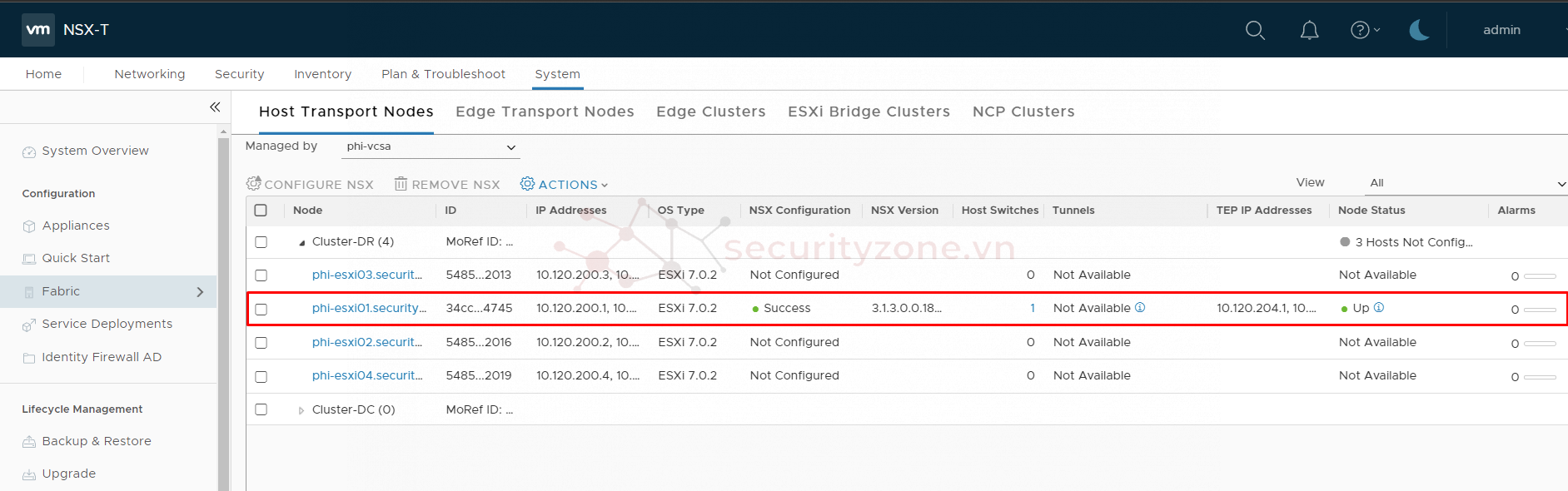

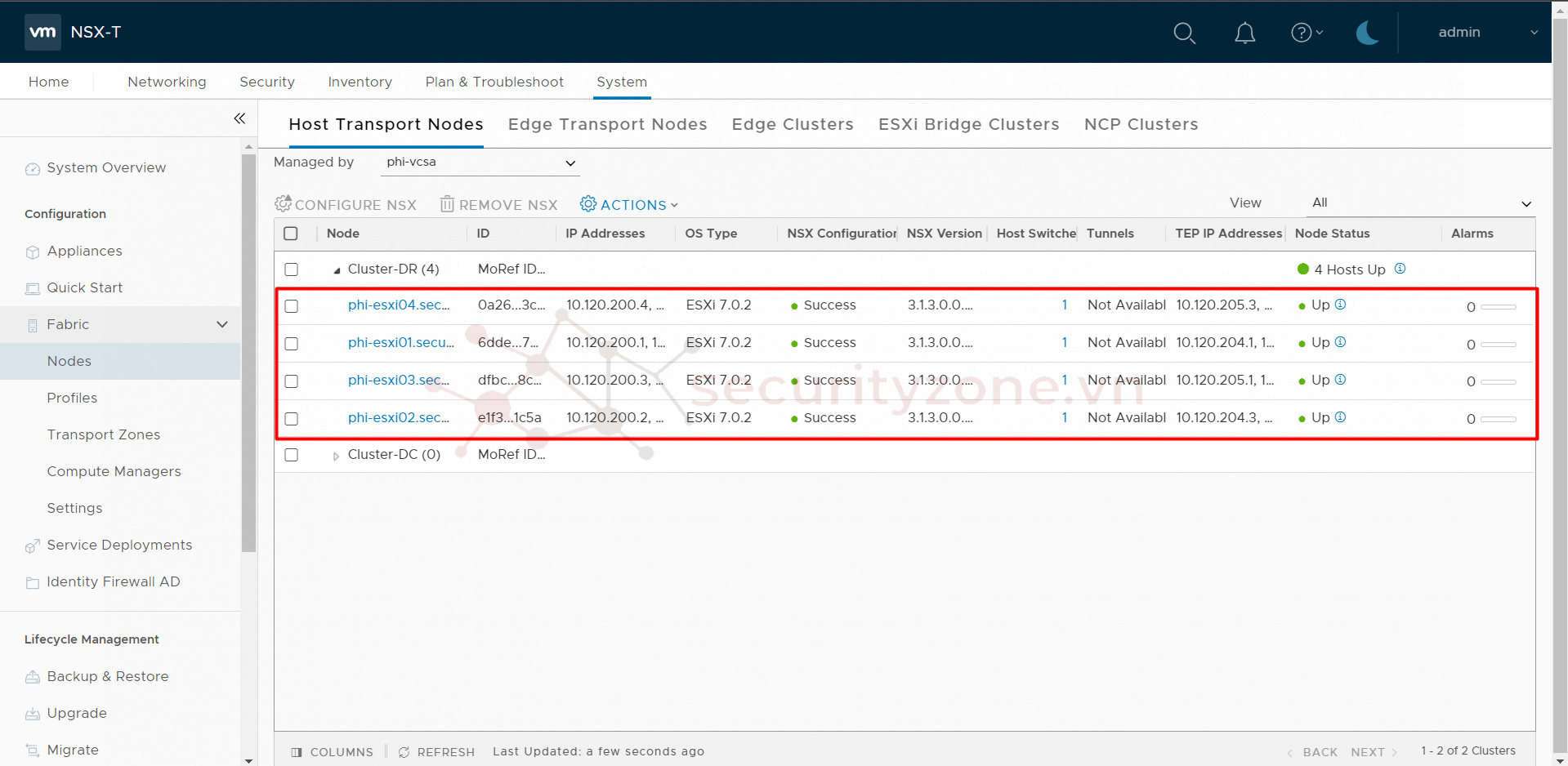

Ta sẽ vào phần System->Fabric->Nodes->Host Transport Nodes ta sẽ chon theo vcenter đã add lúc này ta sẽ thấy được các host trong cluster

Sau đó ta tiến hành cấu hình NSX cho host ở đây có 2 cách:

- Cấu hình cho tất cả các node có trong cluster (tất cả các node cho chung 1 Transport Node Profile )

- Cấu hình cho từng node trong cluster (ta có thể custom Transport Node Profile cho từng host)

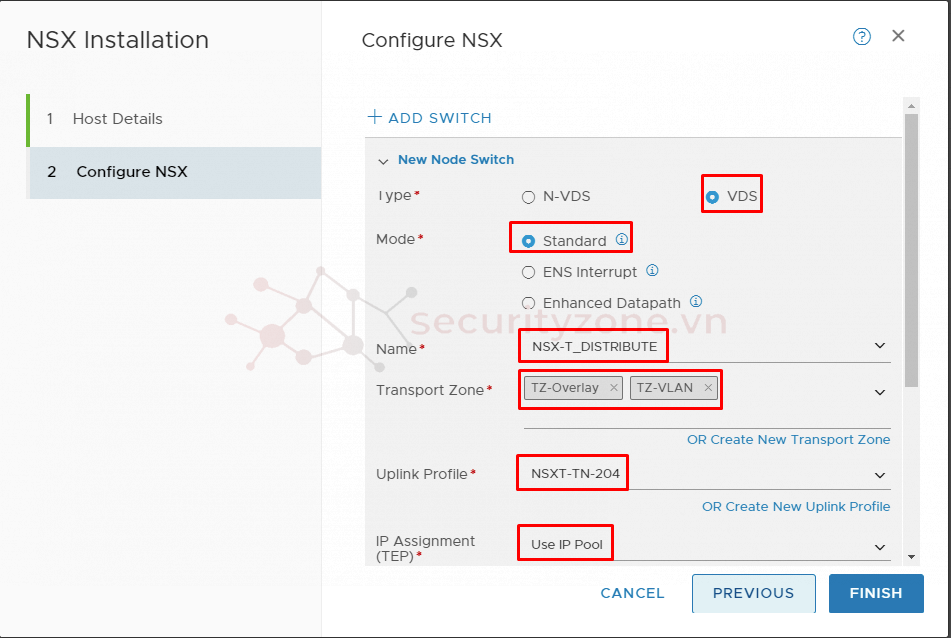

Trong phần Configure NSX ta sẽ điền các thông tin:

- Type: có 2 kiểu N-VDS và VDS ta sẽ chọn VDS vì nó sẽ dùng chung VDS đang có trên vcenter mà không phải tạo riêng 1 VDS (N-VDS sẽ làm tiêu tốn thêm uplink của server)

- Mode: Standard (hỗ trợ trên tất cả hypervisors được NSX-T Data Center hỗ trợ), Enhanced Datapath (chỉ hỗ trợ cho ESXi v6.7 U2 hoặc cao hơn chế độ này cung cấp hiệu suất mạng nhanh hơn nhưng yêu cầu các node phải dùng VMXNET3 vNIC), ENS Interrupt (là biến thể của Enhanced Datapath)

- Name: tên của VDS trên vCenter muốn dùng cùng NSX-T

- Transport Zone: chọn các zone cho phép chạy trên Transport Node ở đây ta sẽ chọn cả overlay và vlan

- Uplink Profile: đã cấu hình ở trên

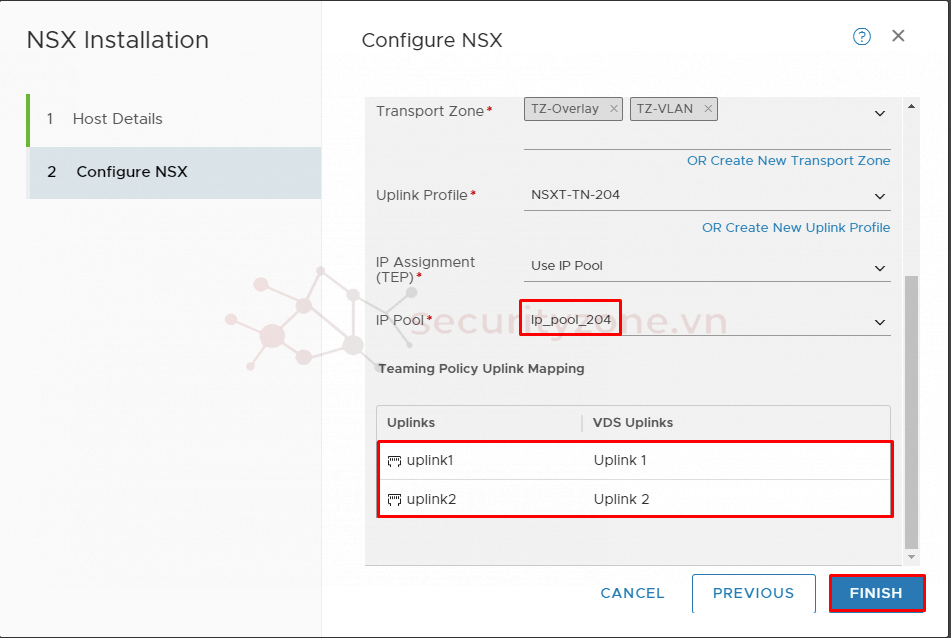

- IP Assignment (TEP): ta sẽ chọn Use IP Pool hoặc DHCP

- Teaming Policy Uplink Mapping: sẽ tự xuất hiên phần Uplinks khi ta chọn Uplink Profile

- VDS Uplinks: ta chọn các uplink trên VDS theo mong muốn

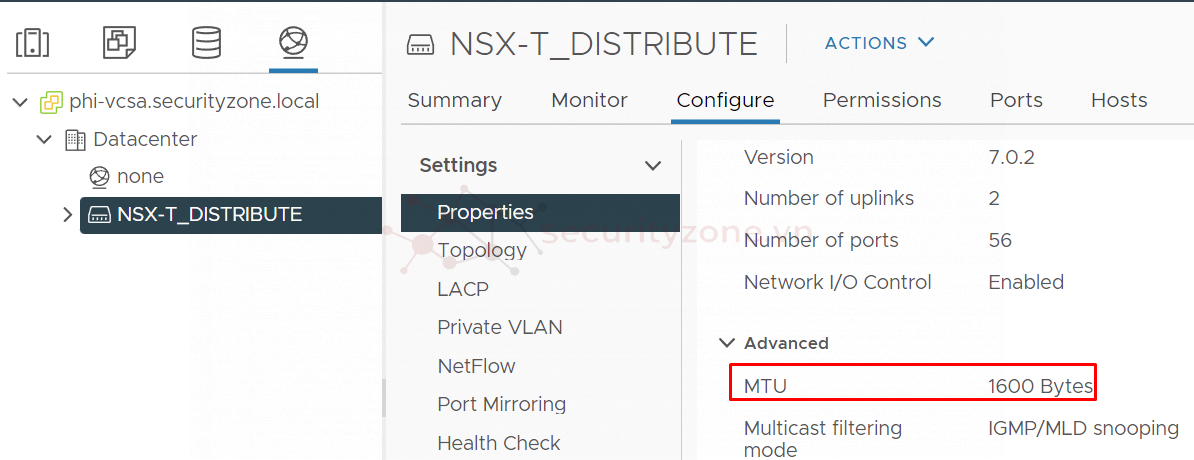

Lưu ý: MTU trên VDS phải lớn hơn hoặc bằng 1600 thì mới chạy được overlay

Sau khi cài đặt xong NSX ta sẽ được kết quả như hình sau

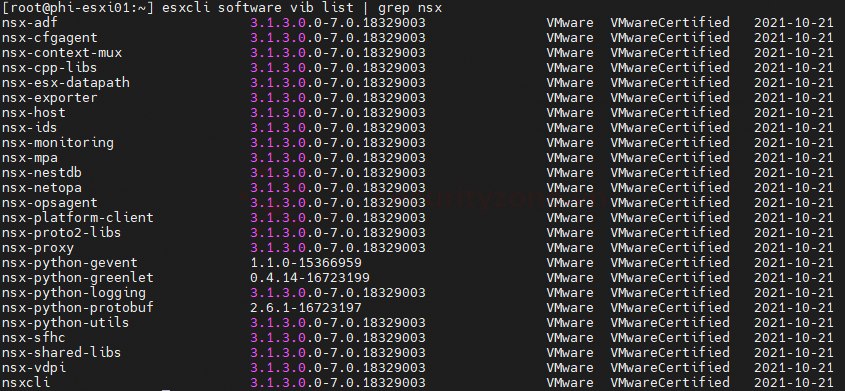

SSH vào host và kiểm tra các vibs được cài dùng cho NSX bằng lệnh: esxcli software vib list | grep nsx

Ta sẽ làm tương tự với các host còn lại host02 sẽ dùng TEP vlan 204 còn host03 và host04 sẽ dùng TEP vlan 205

Phi

Đính kèm

-

1634835904682.png166.9 KB · Lượt xem: 0

1634835904682.png166.9 KB · Lượt xem: 0 -

1634836674368.png646.4 KB · Lượt xem: 0

1634836674368.png646.4 KB · Lượt xem: 0 -

1634838428608.png137.3 KB · Lượt xem: 0

1634838428608.png137.3 KB · Lượt xem: 0 -

1634838535086.png141 KB · Lượt xem: 0

1634838535086.png141 KB · Lượt xem: 0 -

1634839702325.png596.5 KB · Lượt xem: 0

1634839702325.png596.5 KB · Lượt xem: 0 -

1634840280861.png440.4 KB · Lượt xem: 0

1634840280861.png440.4 KB · Lượt xem: 0 -

1634840775281.png283.3 KB · Lượt xem: 0

1634840775281.png283.3 KB · Lượt xem: 0 -

1634840817333.png176.1 KB · Lượt xem: 0

1634840817333.png176.1 KB · Lượt xem: 0 -

1634840855751.png206.8 KB · Lượt xem: 0

1634840855751.png206.8 KB · Lượt xem: 0

Sửa lần cuối:

Bài viết liên quan

Bài viết mới