root

Moderator

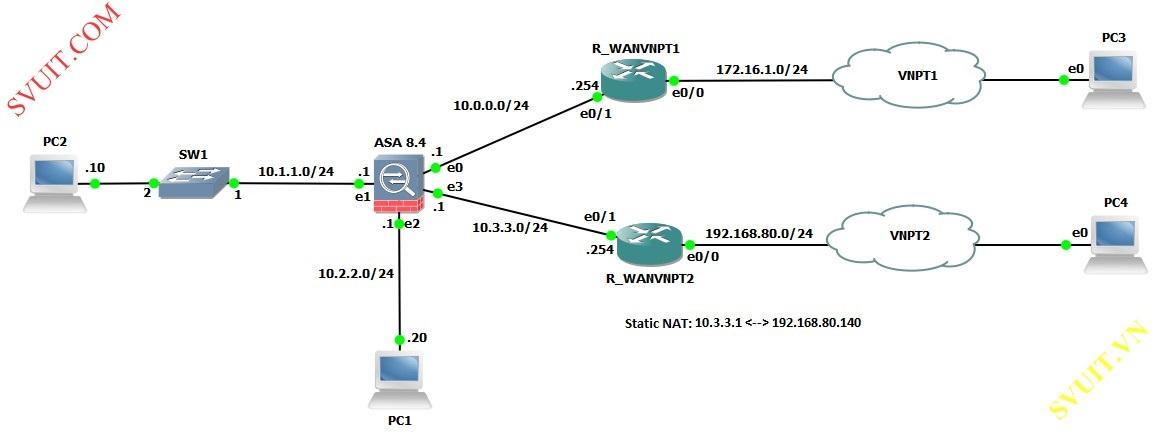

1. Mô hình

1. Router R_internet

2. Router R_VPN

3. Cấu hình ASA

II. Cấu hình VPN trên ASA

1. Trên Router R_VPN

2. Cấu hình VPN trên ASA

Xong pharse 1 bây giờ chúng ta sẽ chuyển qua Pharse 2 cấu hình IPSEC

3. Client quay VPN

Kết luận

- Mô hình triển khai

- Yêu cầu:

- Client trong inside truy cập ra internet thông qua Router R_internet

- Client ngoài internet thực hiện VPN client to site đến đầu e0/2 của ASA thông qua IP public 1xx.1xx.1xx.225 nằm trên Router R_VPN

1. Router R_internet

- Cấu hình IP cho các interface, route, NAT…

| interface GigabitEthernet0/0 description “connect to Router ISP” ip address 172.16.1.101 ip nat outside ! interface GigabitEthernet0/1 description “Connect to interface e0 ASA” ip address 10.0.0.254 255.255.255.0 ip nat inside ip virtual*reassembly in ! // Thực hiện NAT overload access*list 1 permit any ip nat inside source list 1 interface Ethernet0/0 overload //Thực hiện route inside ASA ip route 10.1.1.0 255.255.255.0 10.0.0.1 |

- Router ping ra internet thành công

| R_WANVNPT1#ping 8.8.8.8 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 2/5/13 ms |

2. Router R_VPN

- Cấu hình tương tự như R_VPN

| interface GigabitEthernet0/0 description “connect to Router ISP” ip address 172.168.80.136 ip nat outside ! interface GigabitEthernet0/1 description “Connect to interface e3 ASA” ip address 10.3.3.254 255.255.255.0 ip nat inside ip virtual*reassembly in ! // Thực hiện NAT overload access*list 1 permit any ip nat inside source list 1 interface Ethernet0/0 overload |

- Router R_VPN ping ra internet thành công

| R_WANVNPT2#ping 8.8.8.8 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 47/54/64 ms |

3. Cấu hình ASA

- Để sử dụng cả 2 đường WAN

- 1 đường dùng cho các client trong inside ASA ra internet thông qua Router R_WANVNPT1

- 1 đường dùng cho các client ngoài internet quay VPN vào ASA thông qua Router R_WANVNPT2

- Ở part 1 mình đã nói rõ về vấn đề đường đi của gói tin khi sử dụng 2 đường WAN với ASA. Và vấn đề gặp phải là ASA cho cho phép 1 default route hiển thị trên bảng định tuyến. Nên chúng ta cần 1 cách để có thể sử dụng cả 2 đường.

- Hôm nay, mình sẽ giới thiệu thêm 1 cách thứ 2 cho các bạn để có thể sử dụng cả 2 đường default route trên ASA. Đó là mình sẽ sử dụng tính năng Security Context để chia con ASA thật ra làm 2 ASA ảo để có thể tạn dụng đường kết nối của cả 2 đường WAN.

- Đầu tiền là cần bật tính năng Security Context lên trên ASA

| ciscoasa(config)# mode multiple |

- Gán các interface của ASA cho các Context

| ciscoasa(config)# context INTERNET ciscoasa(config-ctx)# allocate-interface g0 G0 ciscoasa(config-ctx)# allocate-interface g1 G1 ciscoasa(config-ctx)# allocate-interface g2 G2 ciscoasa(config-ctx)# config-url disk0:/INTERNET ciscoasa(config)# context VPN ciscoasa(config-ctx)# allocate-interface g1 G1 ciscoasa(config-ctx)# allocate-interface g3 G3 ciscoasa(config-ctx)# config-url disk0:/VPN.cfg |

- Kiểm tra lai cấu hình

| ciscoasa(config)# sh context Context Name Class Interfaces URL *admin default disk0:/admin.cfg INTERNET default GigabitEthernet0, disk0:/INTERNET.cfg GigabitEthernet1, GigabitEthernet2 VPN default GigabitEthernet1, disk0:/VPN.cfg GigabitEthernet3 Total active Security Contexts: 3 |

- Thực hiện cấu hình cho Context INTERNET để cho phép các client trong inside truy cập internet thông qua Router R_WANVNPT1

| ciscoasa(config)# changeto context INTERNET ciscoasa/INTERNET(config)# int G0 ciscoasa/INTERNET(config-if)# nameif outside ciscoasa/INTERNET(config-if)# ip add 10.0.0.1 255.255.255.0 ciscoasa/INTERNET(config-if)# no shutdown ciscoasa/INTERNET(config-if)# int G1 ciscoasa/INTERNET(config-if)# nameif inside ciscoasa/INTERNET(config-if)# ip add 10.1.1.1 255.255.255.0 ciscoasa/INTERNET(config-if)# no shutdown ciscoasa/INTERNET(config-if)# int G2 ciscoasa/INTERNET(config-if)# nameif DMZ ciscoasa/INTERNET(config-if)# security-level 50 ciscoasa/INTERNET(config-if)# ip add 10.2.2.1 255.255.255.0 ciscoasa/INTERNET(config-if)# no shutdown ciscoasa/INTERNET(config)# route outside 0 0 10.0.0.254 ciscoasa/INTERNET(config)# fixup protocol icmp |

- Kiểm tra cấu hình ASA và ping ra internet thành công

| ciscoasa/INTERNET(config-if)# sh int ip brief Interface IP-Address OK? Method Status Protocol G0 10.0.0.1 YES manual up up G1 10.1.1.1 YES manual up up G2 10.2.2.1 YES manual up up ciscoasa/INTERNET(config-if)# sh nameif Interface Name Security G0 outside 0 G1 inside 100 G2 DMZ 50 ciscoasa/VPN(config)# ping 8.8.8.8 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds: !!!!! Success rate is 100 perc |

- Tiếp theo là cấu hình trên Context VPN để cho client ngoài internet có thể quay VPN vào ASA qua đường Router R_WANVNPT2

| ciscoasa(config)# changeto context VPN ciscoasa/VPN(config)# int G1 ciscoasa/VPN(config-if)# nameif inside ciscoasa/VPN(config-if)# ip add 10.1.1.2 255.255.255.0 ciscoasa/VPN(config-if)# no shut ciscoasa/VPN(config-if)# int G3 ciscoasa/VPN(config-if)# nameif outside ciscoasa/VPN(config-if)# ip add 10.3.3.1 255.255.255.0 ciscoasa/VPN(config-if)# no shutdown ciscoasa/VPN(config)# route outside 0 0 10.3.3.254 ciscoasa/VPN(config)# fixup protocol icmp |

- Kiểm tra security context VPN

| ciscoasa/VPN(config-if)# sh int ip brief Interface IP-Address OK? Method Status Protocol G3 10.3.3.1 YES manual up up G1 10.1.1.2 YES manual up up ciscoasa/VPN(config)# ping 8.8.8.8 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds: !!!!! Success rate is 100 perc |

II. Cấu hình VPN trên ASA

1. Trên Router R_VPN

- các bạn thực hiện cấu hình NAT static cho 1 IP public với IP trên interface e0/2 của ASA

| // IP ASA: 10.3.3.1 // IP public: 192.168.80.140 R_WANVNPT2(config)#ip nat inside source static 10.3.3.1 192.168.80.140 |

- Client ngoài internet ping tới IP public thành công

| PC4> ping 192.168.80.140 192.168.80.140 icmp_seq=1 ttl=254 time=2.672 ms 192.168.80.140 icmp_seq=2 ttl=254 time=2.510 ms 192.168.80.140 icmp_seq=3 ttl=254 time=2.727 ms 192.168.80.140 icmp_seq=4 ttl=254 time=2.513 ms 192.168.80.140 icmp_seq=5 ttl=254 time=2.487 ms |

- Các bạn có thể show ip nat translation trên Router R_VPN để kiểm tra bảng trạng thái NAT của Router để thấy rõ vấn đề hơn

| R_WANVNPT2#sh ip nat translations Pro Inside global Inside local Outside local Outside global udp 192.168.80.140:48481 10.3.3.1:48481 192.168.80.137:48480 192.168.80.137:48480 --- 192.168.80.140 10.3.3.1 --- --- |

2. Cấu hình VPN trên ASA

- Phần còn lại là các bạn cấu hình VPN trên ASA nhé.

- Các bạn có thể xem lại ở đây: http://svuit.vn/showthread.php?562-Lab-16-4-IPSEC-VPN-Client-to-site-in-ASA-8-4

- Và lưu ý chỉnh sửa 1 chút cho phù hợp nhé (sửa những phần mà mình đã highlight nhé)

- Bước 1( Pharse 1): Cấu hình chính sách IKEV1

| ASA(config)# crypto ikev1 policy 10 ASA(config-ikev1-policy)# authentication pre-share ASA(config-ikev1-policy)# encryption 3des ASA(config-ikev1-policy)# hash md5 ASA(config-ikev1-policy)# group 2 ASA(config-ikev1-policy)# lifetime 86400 // Enable chính sách này trên interface outside2 ASA(config)# crypto ikev1 enable outside2 |

Xong pharse 1 bây giờ chúng ta sẽ chuyển qua Pharse 2 cấu hình IPSEC

- Bước 2: Cấu hình chính sách IPSEC

| ASA(config)# crypto ipsec ikev1 transform-set MYSET esp-3des esp-md5-hmac |

- Bước 3: Tạo Dynamic map

| ASA(config)# crypto dynamic-map DYNAMIC-MAP 10 set ikev1 transform-set MYSET |

- Bước 4: Gán Dynamic map vào Crypto map và đưa vào cổng outside

| ASA(config)# crypto map MYMAP 10 ipsec-isakmp dynamic DYNAMIC-MAP ASA(config)# crypto map MYMAP interface outside2 |

- Bước 5: Tạo pool IP để cấp cho các client remote VPN

| ASA(config)# ip local pool MYPOOL 10.0.0.2-10.0.0.20 mask 255.255.255.0 |

- Bước 6: Tạo 1 group-policy và cấu hình

| ASA(config)# group-policy REMOTE-VPN internal ASA(config)# group-policy REMOTE-VPN attributes ASA(config-group-policy)# default-domain value svuit.com ASA(config-group-policy)# address-pools value MYPOOL |

- Bước 7: Cấu hình Tunnel-group

| ASA(config)# tunnel-group REMOTE-VPN type remote-access ASA(config)# tunnel-group REMOTE-VPN general-attributes // Đưa group-policy vào trong tunnel-group ASA(config-tunnel-general)# default-group-policy REMOTE-VPN //Xác định thuộc tính của IPSEC và đặt pre-shared key ASA(config)# tunnel-group REMOTE-VPN ipsec-attributes ASA(config-tunnel-ipsec)# ikev1 pre-shared-key 0 svuit |

- Bước 8: Tạo user và pass cho user remote-VPN

| ASA(config)# username svuit password svuit.com |

3. Client quay VPN

- Client thực hiện quay VPN với Group: REMOTE-VPN và Host là public thành công 1xx.1xx.1xx.226

- Client bên trong inside ping ra internet thành công và nó đi qua Router R_WANVNPT1

| PC2> ping 8.8.8.8 8.8.8.8 icmp_seq=1 ttl=58 time=6.907 ms 8.8.8.8 icmp_seq=2 ttl=58 time=6.173 ms 8.8.8.8 icmp_seq=3 ttl=58 time=11.852 ms 8.8.8.8 icmp_seq=4 ttl=58 time=7.880 ms 8.8.8.8 icmp_seq=5 ttl=58 time=33.167 ms |

| R_WANVNPT1#sh ip nat translations Pro Inside global Inside local Outside local Outside global icmp 172.16.1.101:99 10.1.1.10:99 8.8.8.8:99 8.8.8.8:99 udp 172.16.1.101:42464 10.1.1.10:42464 8.8.8.8:42465 8.8.8.8:42465 udp 172.16.1.101:49297 10.1.1.10:49297 172.16.1.105:49298 172.16.1.105:49298 udp 172.16.1.101:64224 10.1.1.10:64224 8.8.8.8:64225 8.8.8.8:64225 icmp 172.16.1.101:64610 10.1.1.10:64610 8.8.8.8:64610 8.8.8.8:64610 icmp 172.16.1.101:64866 10.1.1.10:64866 8.8.8.8:64866 8.8.8.8:64866 icmp 172.16.1.101:65122 10.1.1.10:65122 8.8.8.8:65122 8.8.8.8:65122 icmp 172.16.1.101:65378 10.1.1.10:65378 8.8.8.8:65378 8.8.8.8:65378 |

Kết luận

- Với bài lab trên thì các bạn có thể triển khai được nhiều được WAN cho ASA bằng cách chia sub_interface và gán vào các context

Bài viết liên quan

Bài viết mới