VPN Site-to-Site: Cấu hình VPN IPsec giữa hai văn phòng.

- VPN site-to-site là việc kết nối của mạng nội bộ ở 2 site của công ty với nhau thông qua 1 đường kết nối có cấu hình, thông số thành phàn chung với nhau cũng như là các policy cần thiết

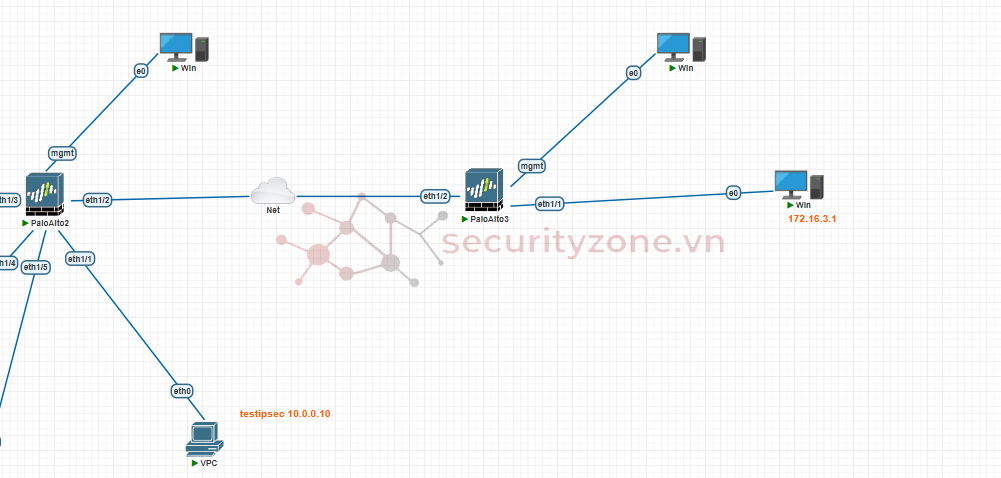

- Ta có mô hình sau để thực hiện cấu hình site to site

- Địa chỉ của site2(paloalto2):

- eth1/2: WAN 10.120.170.221/24

- eth1/1: Gateway LAN 10.0.0.1/24

- VPC:10.0.0.10/24

- Địa chỉ của site3(paloalto3):

- eth1/2: WAN 10.120.170.223/24

- eth1/1: Gateway LAN: 172.16.3.100/24

- Win: 172.16.3.1/24

- Đầu tiên ta sẽ cấu hình interface tunnel cho mô hình

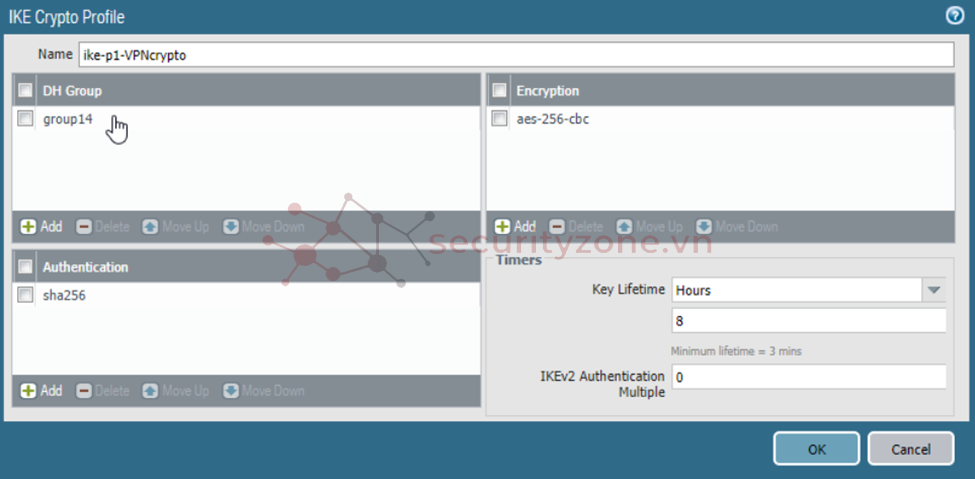

- Tiếp đến ta sẽ cấu hình IKE (Internet Key Exchange) Crypto Profile

- Ta sẽ chon DH group (Diffie-Hellman Group) các thống số group này có dộ dài và mức dộ bảo mật khác nhau càng cao thì bảo mật sẽ càn tốt nhưng tốn nhiều tài nguyên và CPU hơn ở đây ta chọn group14

- Authentication là thuật toán hàm băm dùng để xác thực gói tin trong quá tình đàm phán ta chọn sha256

- Encryption mã hóa dữ liệu ta chọn aes-256-cbc

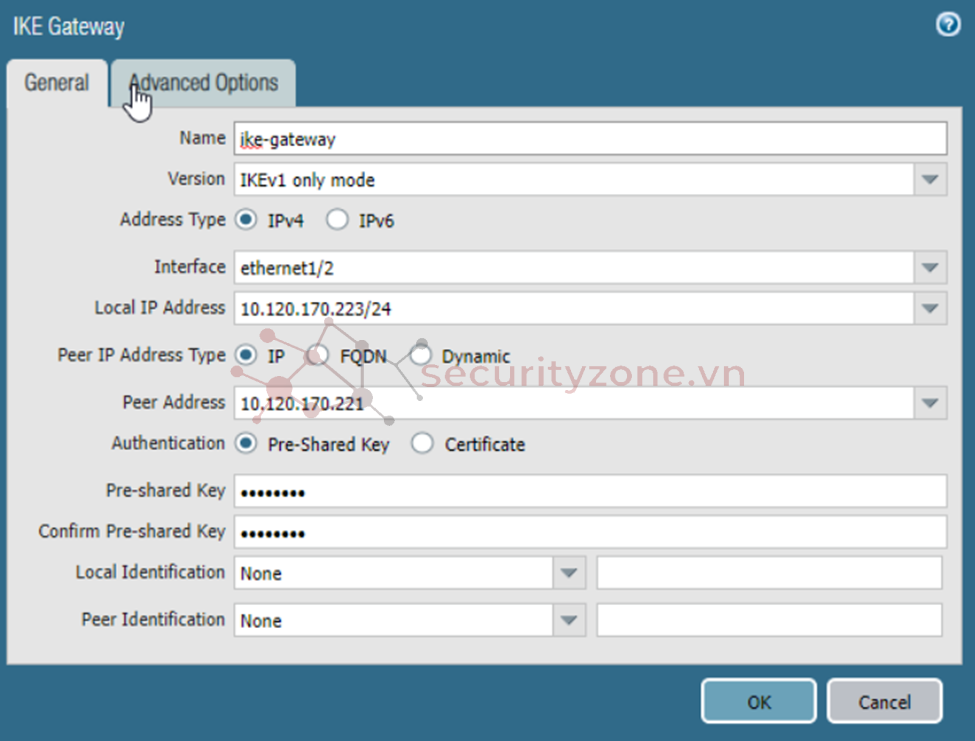

- Tạo IKE Gateway tạo ra một cổng kết nối để chia sẽ thông tin và xác thực với nhau

- Ở đây ta sử dụng Version là IKEv1 đây là thành phần giúp trao đổi thông tin khi thiết lập

- Local AD sẽ là địa chỉ WAN

- Peer Address sẽ là đại chỉ site còn lại

- Chon Pre-sharekey để trao đổi thông tin key với nhau lưu ý key sẽ cần phải đặt giống nhau ở cả 2 site

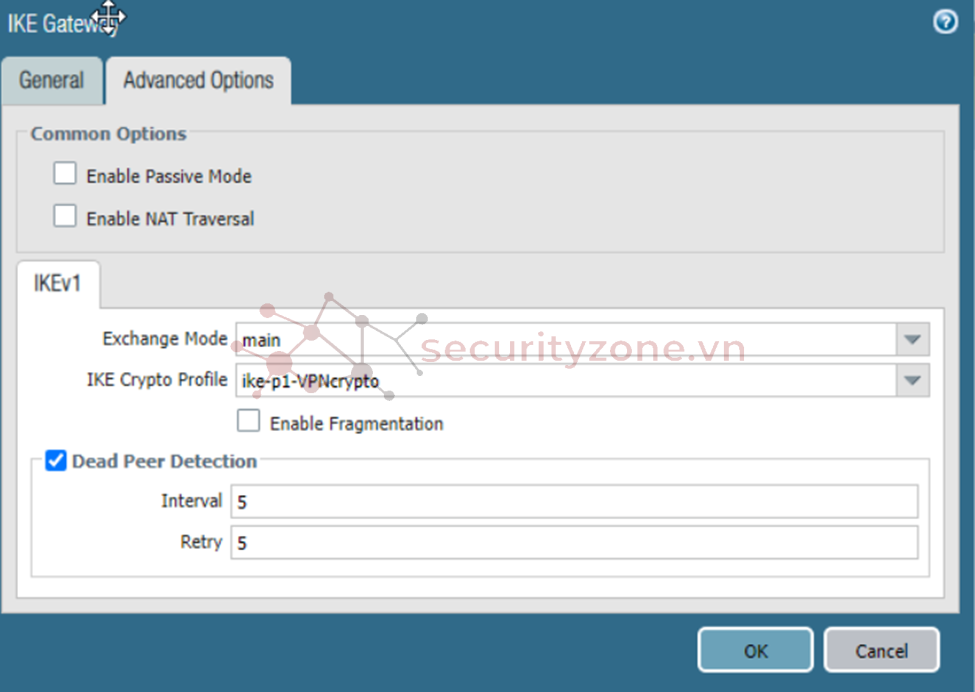

- Ở phần này ta sẽ chọn mode là main nó sẽ giúp bảo mật hơn trong quá trình trao đổi key những sẽ chậm hơn Aggressive Mode

- Chọn IKE profile mà ta đã tạo trước đó

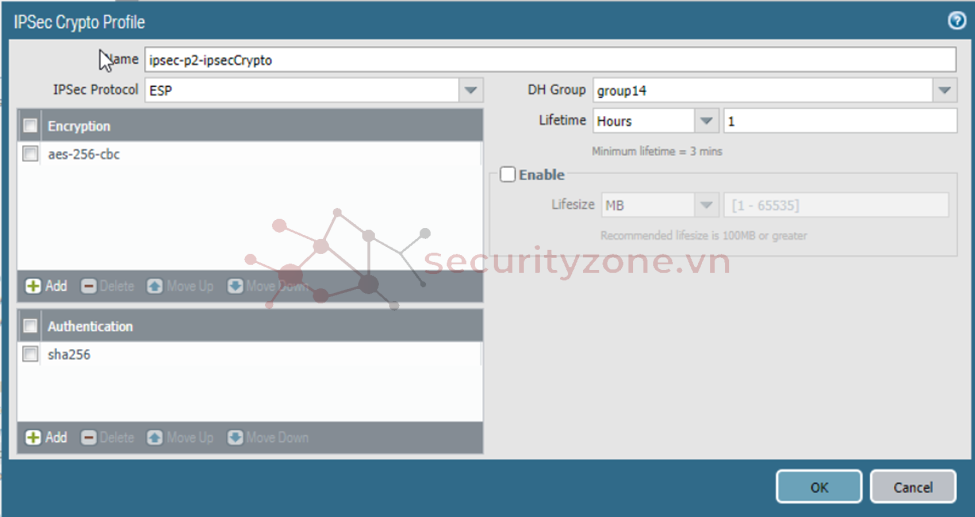

- Tạo IPSec Crypto profile nó sẽ giúp ta mã hóa và xác thực lưu lượng đi qua tunnel

- Ta chọn giao thực ESP để mã hóa và xác thực dữ liệu, AH chỉ xác thực không mã hóa

- Chọn dạng mã hóa là aes-256-cbc

- Xác thực là sha256

- DH Group là 14

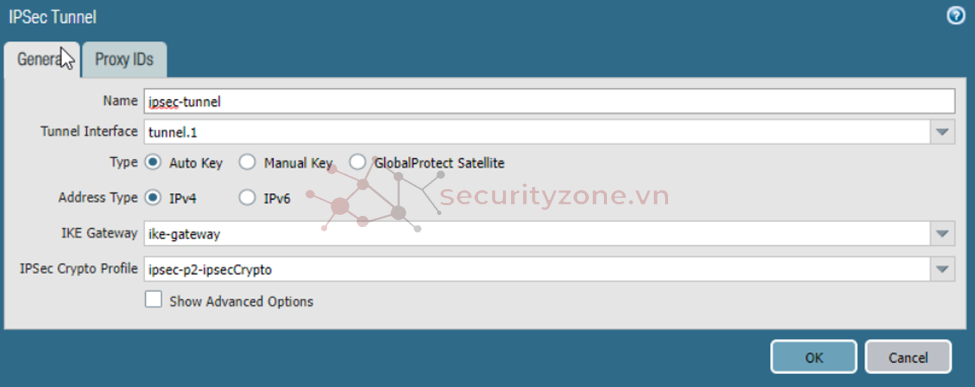

- Tạo ip sẽ tunnel đây là bược tạo đường kết nối giữa 2 site

- Chọn interface mà ta đã tạo trước đó đây là là interface để giao tiếp giữa 2 site

- Type ta chọn autokey kiểu này sẽ dùng IKE để thương lượng khóa

- Address là IPv4

- Chọn IKE Gateway và IPSec profile đã tạo

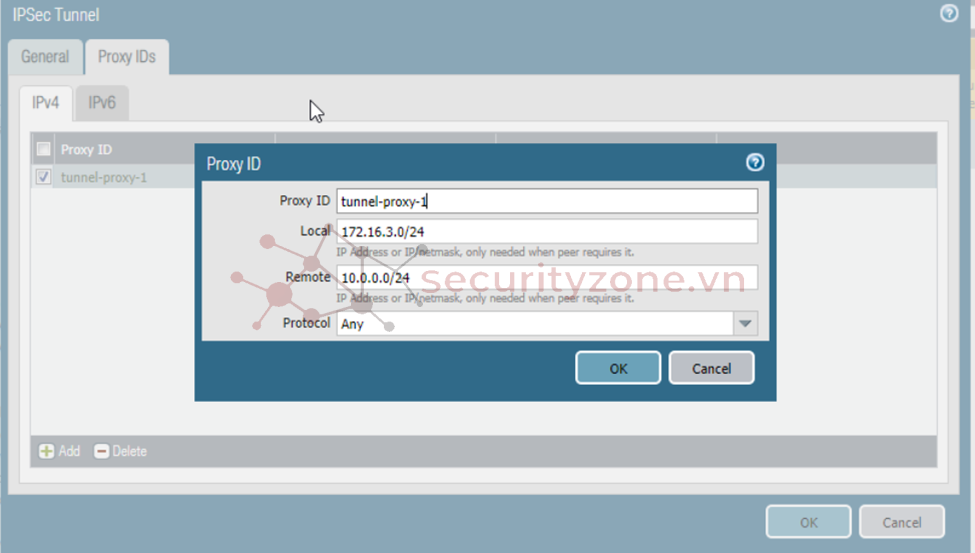

- Trong ProxyID

- Tạo một proxy ID mới với local là địa chỉ LAN của site2 và Remote là LAN site3

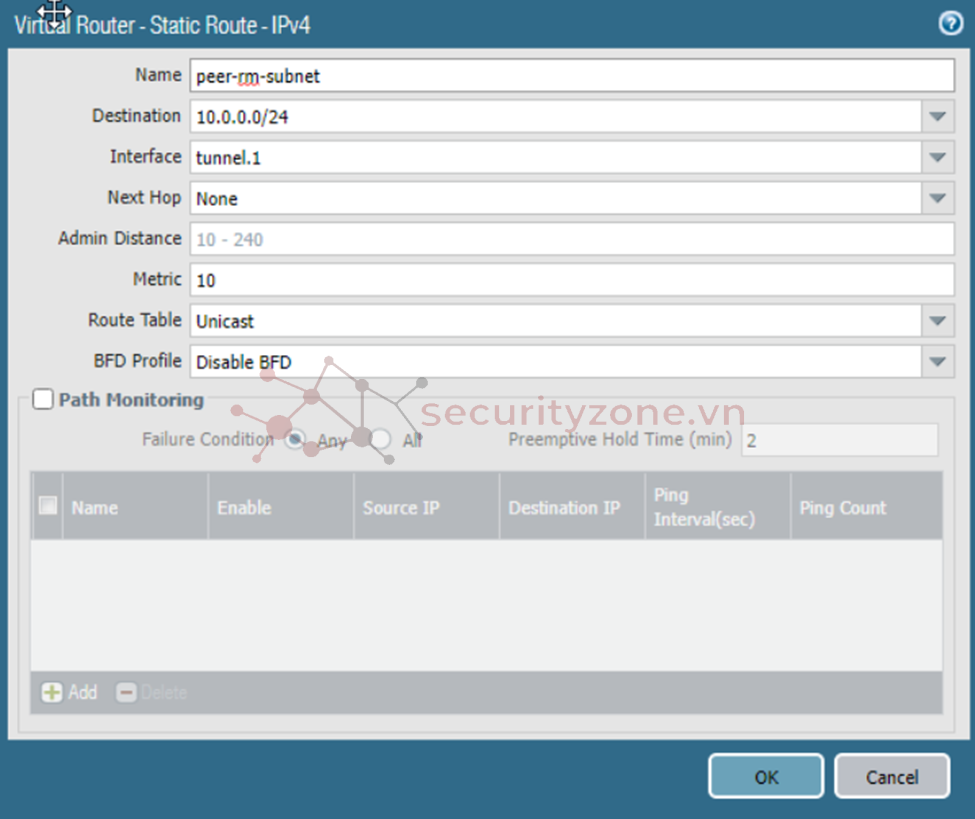

- Tiếp đến cào Virtual router và tạo một static route

- Setup policy cho cấu hình

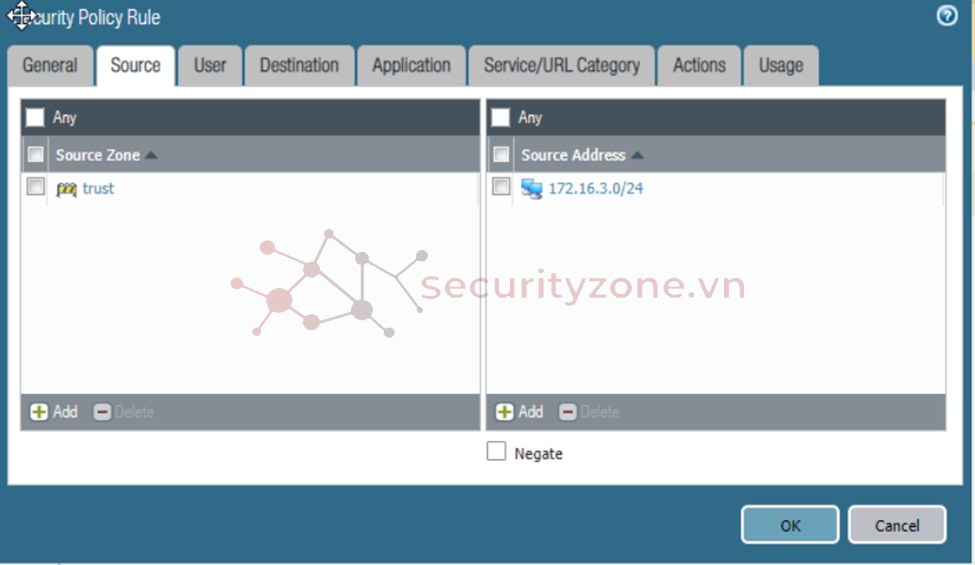

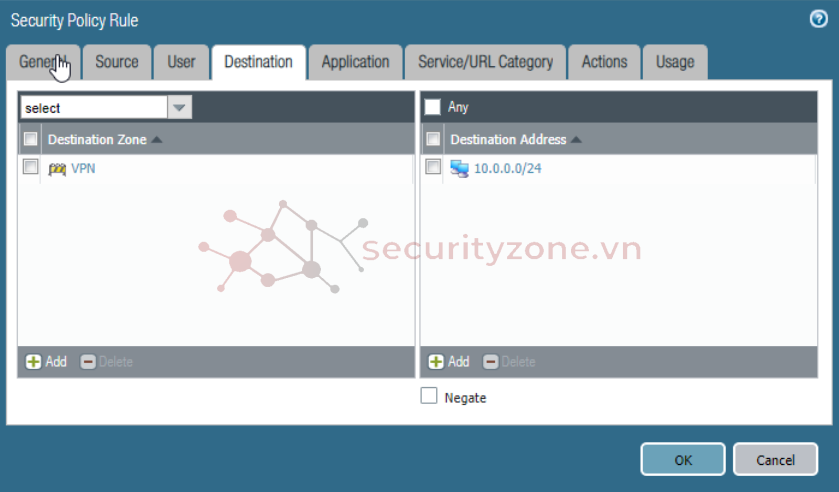

- Policy allow vpn traffic out

- Source sẽ là địa chỉ LAN site3

- Destination địa chỉ LAN site2

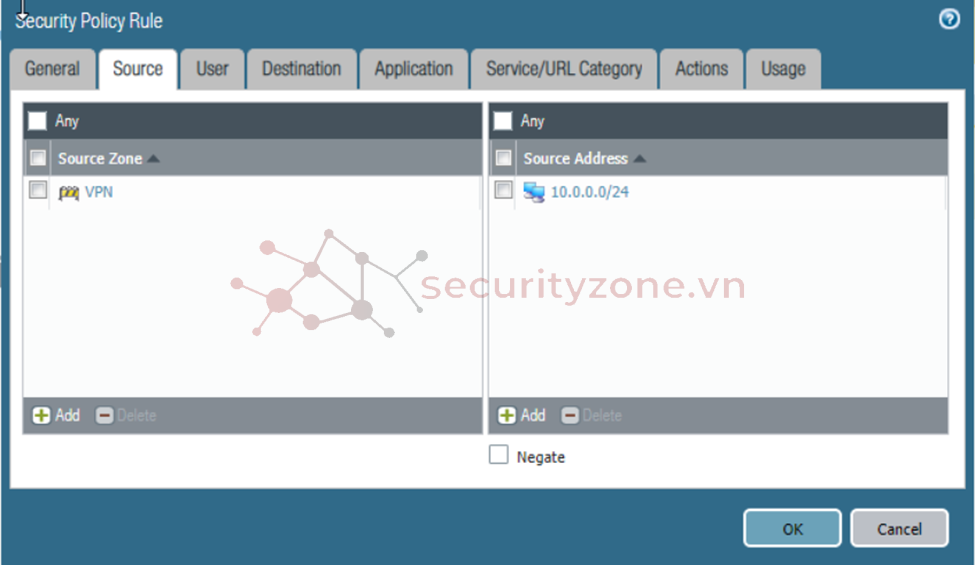

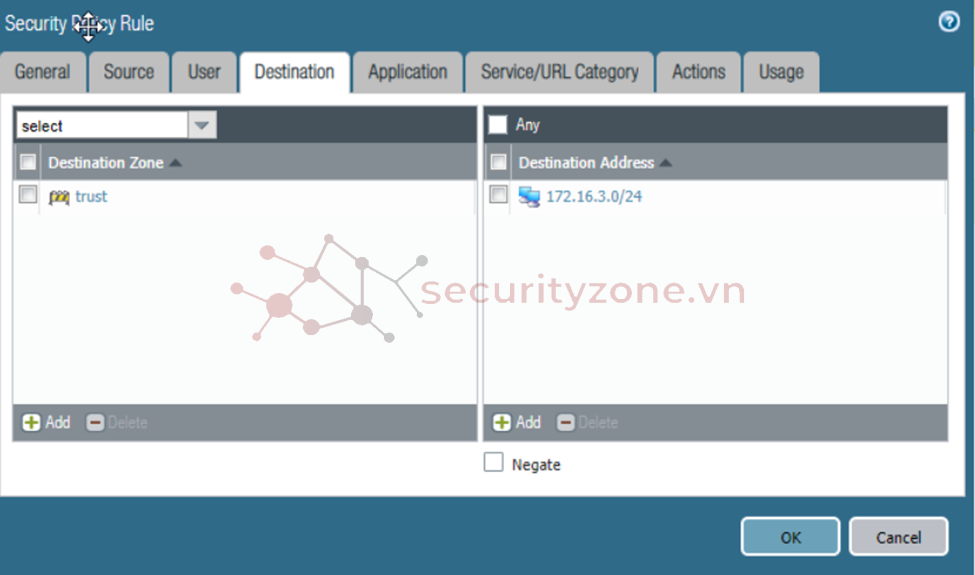

- Allow vpn traffic in

- Source LAN site 2

- Destination LAN site3

- Sau khi cau hinh ta commit lai

- Cấu hình các thông số cần thiết đối với site còn lại

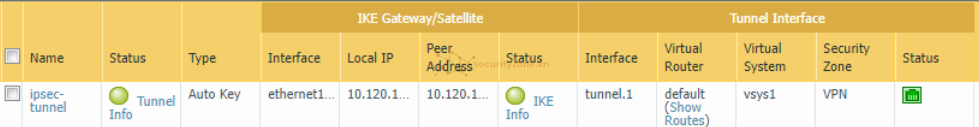

- Sau khi cả 2 fw được commit có thể thấy status của ipsec đã lên

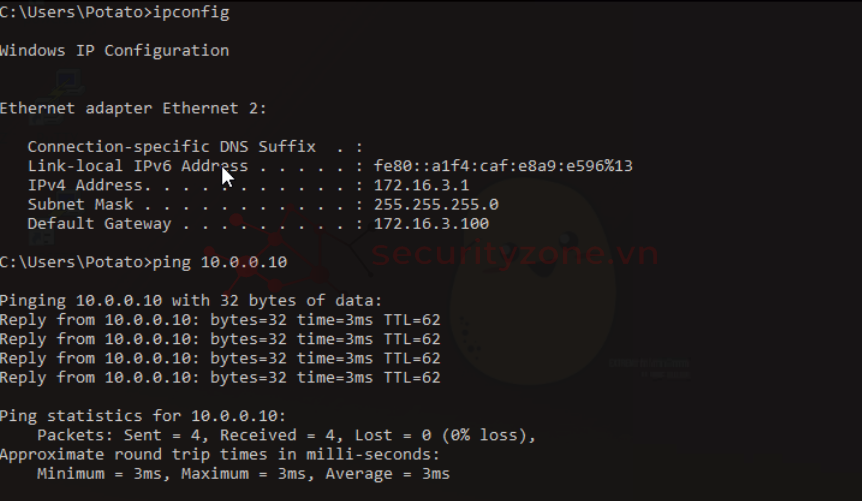

- Kiểm tra kết nối giữ 2 máy

- Ping từ VPC sang Win

- Ping từ Win sang VPC

Bài viết liên quan

Bài viết mới