Cấu hình firewall Sophos đi Internet, tính năng đẩy log qua AMF,ATP và quản trị tập chung trên Sophos Central

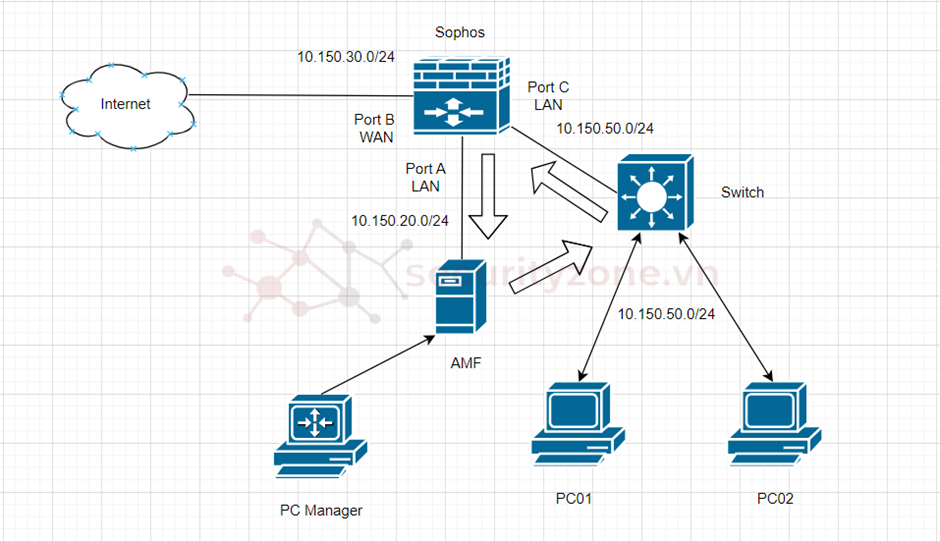

Mô hình triển khai

- Cấu hình firewall Sophos đi Internet

- Cấu hình đẩy log từ Sophos tới AMF sec của Allied

- Cấu hình tính năng chăn Anti-virus ATP

- Cấu hình quản trị tập trung trên Sophos Cental

1.1 Cấu hình Interface

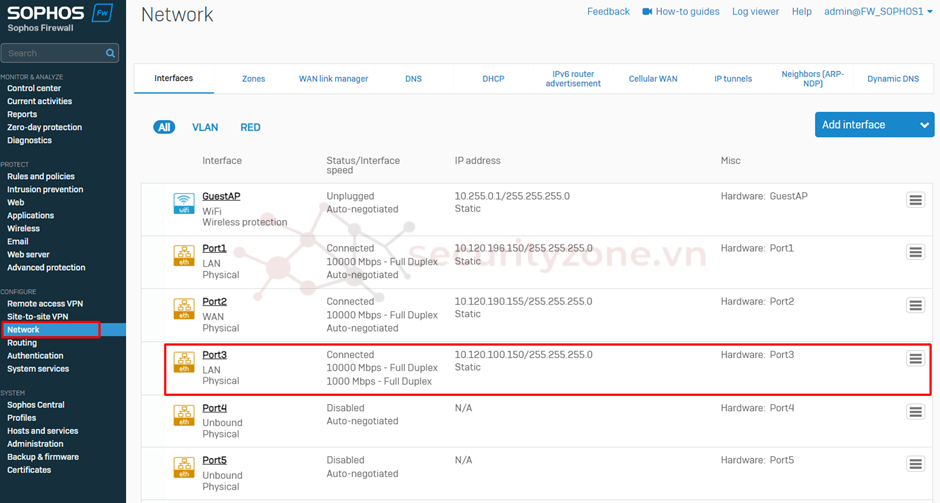

- Ở phần Configure chọn network, sau đó sẽ hiển thị các port có trong firewall

- Chọn port muốn cấu hình (lưu ý: Trước khi cấu hình IP trên port thì nên kiểm tra xem port đó có gắn đúng các mạng mà ta muốn hay không bằng cách check địa chỉ MAC trên port)

- Trên đây sẽ chọn port 3 cần cấu hình

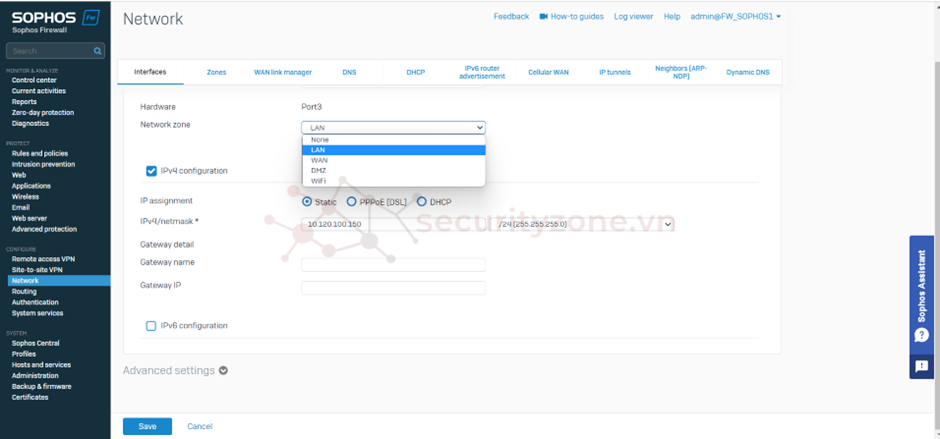

- Bấm chọn và ở network zone sẽ có 4 option là LAN,WAN,DMZ,WIFI

- Chọn option mà bạn muốn cấu hình trên port này

- IP assignment: có 3 option là Stastic, DHCP, PPPoE. Chọn option phù hợp

- Gateway: chỉ dành cho net work zone là WAN.

- Nhấn Save để lưu cấu hình

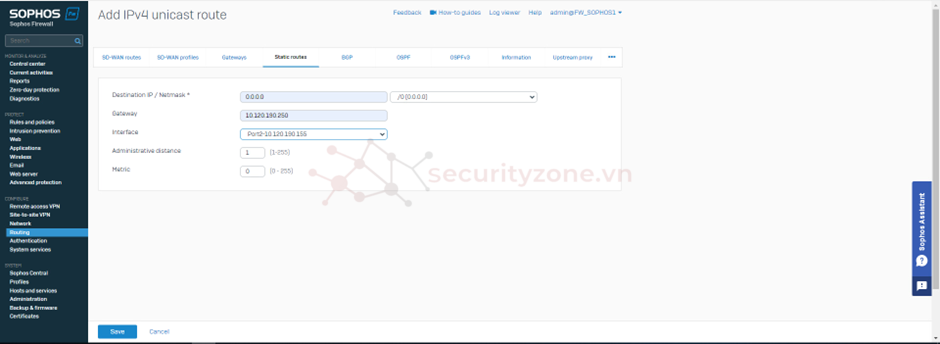

- Cấu hình Default Route

- Destination IP/Netmask: nhập 0.0.0.0/0(để đi tới tất cả các lớp mạng)

- Gateway: nhập địa chỉ IP nexthop, với cổng WAN quay PPPoE thì các bạn chỉ cần chọn mục Interface

- Interface: chọn cổng WAN

1.2 Cấu hình Policy

Mặc định tất cả các dòng Firewall sẽ không cho phép các zone, vlan... khác nhau truy cập lẫn nhau. Để cho phép traffic từ các vùng mạng khác nhau có thể access thì chúng ta cần tạo policy và permit các traffic này.

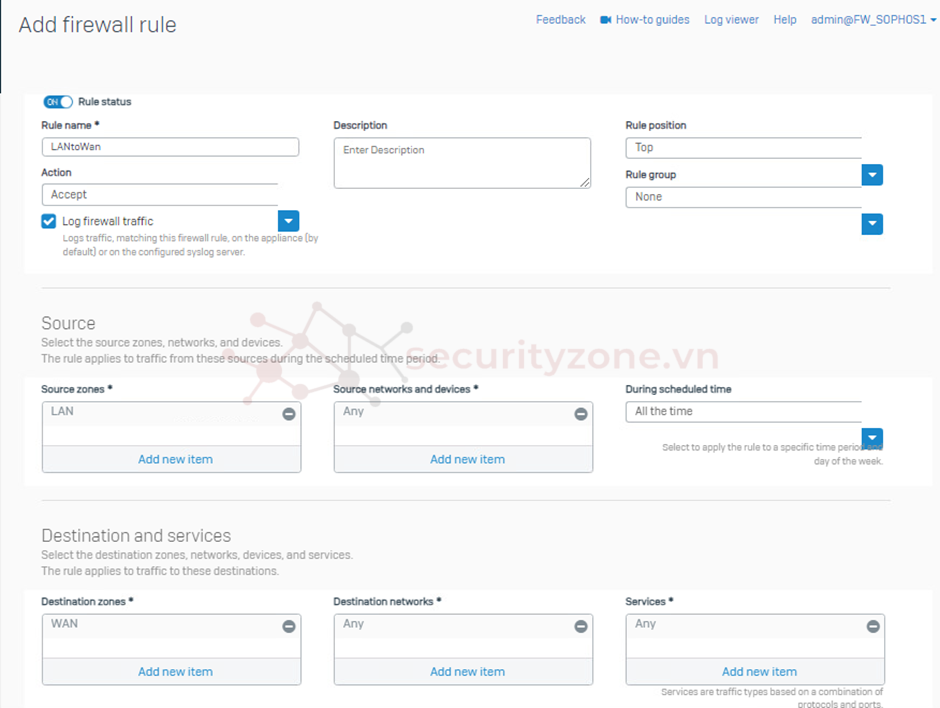

Cấu hình Policy cho phép zone LAN truy cập Internet

Truy cập PROTECT > Rules and policies, trong table Firewall rules chọn Add firewall rule > New firewall rule

- Rule status: chọn ON để bật policy này.

- Rule name: đặt tên cho rule đang tạo.

- Description: viết mô tả cho rule.

- Rule position: vị trí của rule, nếu có nhiều rule được tạo trong 1 group, firewall sẽ thực hiện kiểm tra từ trên xuống.

- Rule group: chọn group để nhóm các rule liên quan lại. Ví dụ các rule có cùng nguồn và cùng đích sẽ được gán chung 1 group để dễ quản lý.

- Log firewall traffic: tích chọn để cho phép firewall ghi lại nhật ký của các traffic matching với rule đang tạo.

- Source

- Source zone: chọn zone nguồn, ở đây chúng ta đang tạo policy cho các port LAN đã gán vào zone LAN ở phần trên nên sẽ chọn mục này là LAN.

- Source networks and devices: Chọn Add new item, chọn Add > Network, sau đó tạo các network tương ứng với các dải mạng.

- During scheduled time: chọn thời gian rule có hiệu lực. Chọn All the time.

- Destination and services:

- Destination zones: chọn zone WAN.

- Destination networks: chọn Any để cho phép truy cập mọi IP trên internet.

- Services: chọn Any để cho phép truy cập tất cả dịch vụ trên Internet.

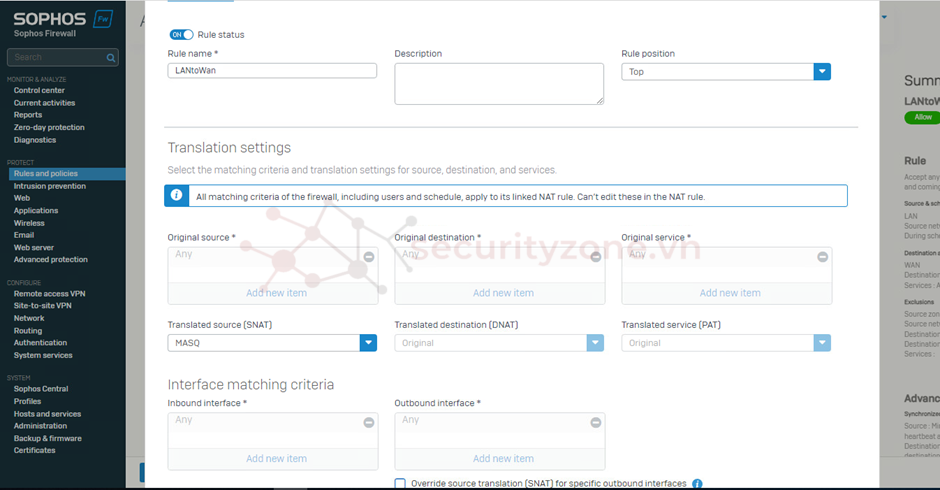

Kích chọn Create Linked NAT rule. Trong phần Translated Source (SNAT), các bạn chọn là MASQ, còn lại các thông số khác để các thông số mặc định, chọn Save để tạo NAT rule cho các IP local đi qua cổng WAN sẽ được NAT qua IP public để truy cập internet.

Sau khi đã cấu hình xong policy trên thì bấm Save để lưu cấu hình.

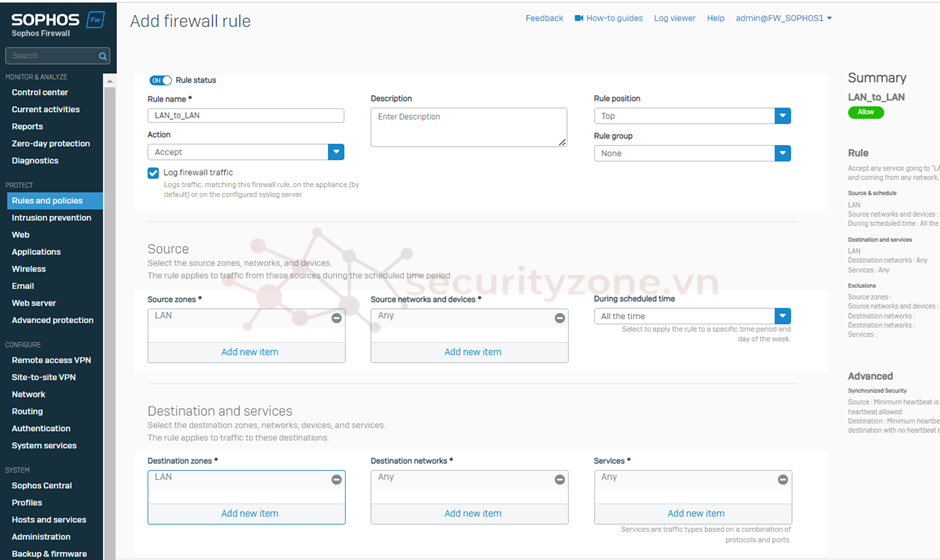

Cấu hình các member trong zone LAN có thể truy cập lẫn nhau

- Source

- Source zone: chọn zone nguồn, ở đây chúng ta đang tạo policy cho các port LAN đã gán vào zone LAN ở phần trên nên sẽ chọn mục này là LAN.

- Source networks and devices: Chọn Add new item, chọn Add > Network, sau đó tạo các network tương ứng với các dải mạng hoặc có thể để Any như trên

- During scheduled time: chọn thời gian rule có hiệu lực. Chọn All the time.

- Destination and services:

- Destination zones: chọn zone LAN.

- Destination networks: chọn Any để cho phép truy cập mọi IP trên Zone LAN

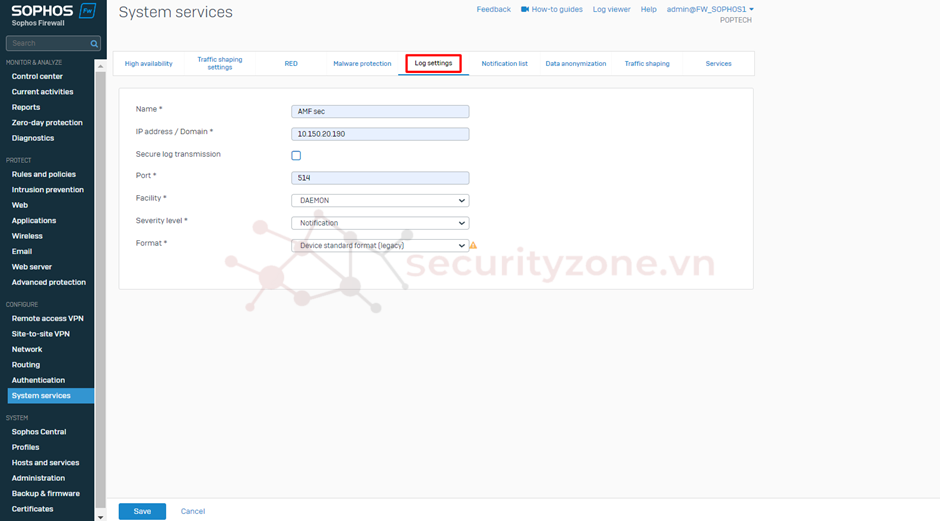

2. Cấu hình đẩy log về AMF sec của Allied Telesis

Để cấu hình cần đăng nhập vào trang quản trị của Sophos Firewall.

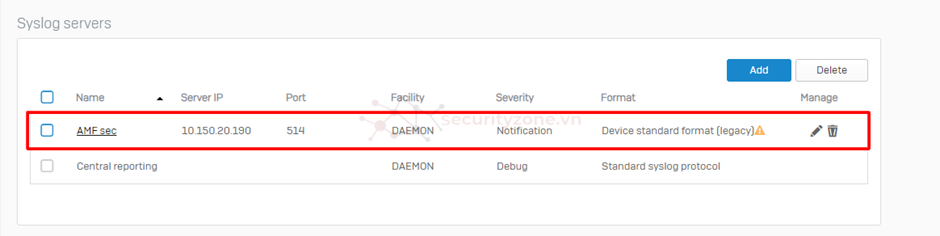

Vào System Services > Log Settings và nhấn Add.

Cấu hình Syslog Server cho AMF sec với các thông tin sau:

- Name: AMFsec.

- IP address /Domain*: nhập IP của AMF sec.

- Port*: nhập 514.( Port này là port dùng để đẩy log tới thiết bị khác)

- Facility*: chọn DAEMON.

- Security level*: Chọn Notification.

- Format*:chọn Device Standard Format.

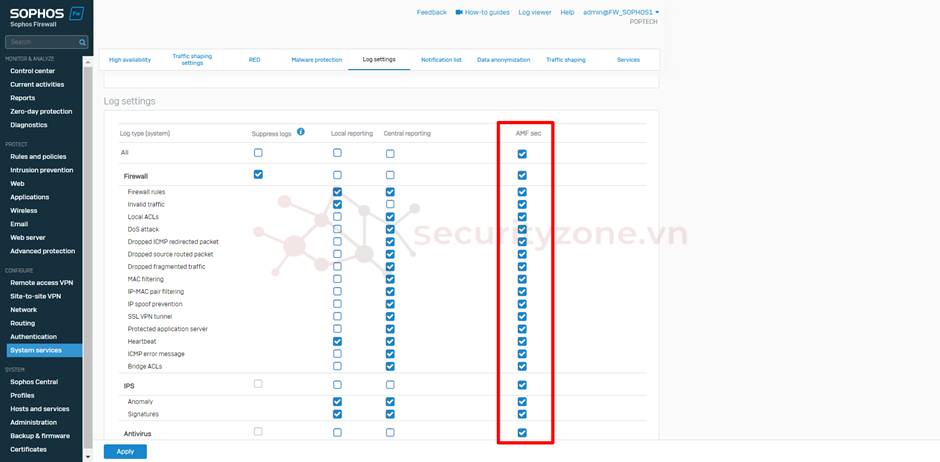

Sau khi đã cấu hình xong đến mục Log setting, tích chọn các log type muốn đẩy qua bên AMF sec, ở đây sẽ chọn tất cả các log type.

- Nhấn Apply để lưu cấu hình

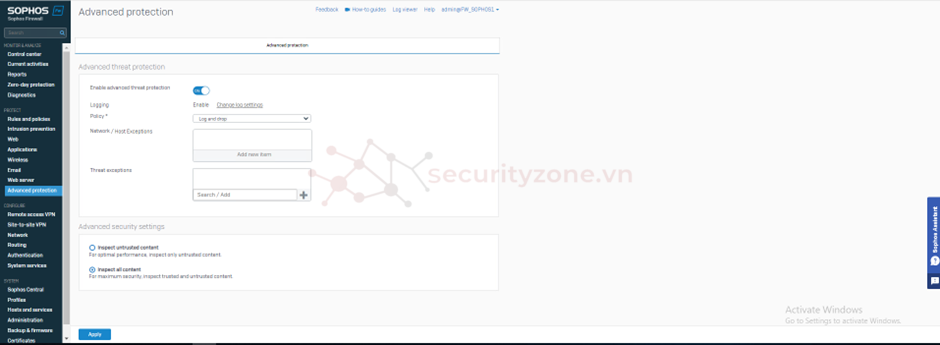

3. Cấu hình tính năng ATP trên firewall Sophos

Bật tính năng ATP trên Sophos firewall

- Đi đến mục PROTECT -> Chọn mục Advanced threat -> Chọn mục Advanced threat protection

- Bật Enable advanced threat protection

- Ở mục Logging: Giữ nguyên cấu hình mặc định

- Ở mục Policy: Chọn Log and drop

- Nhấn Apply

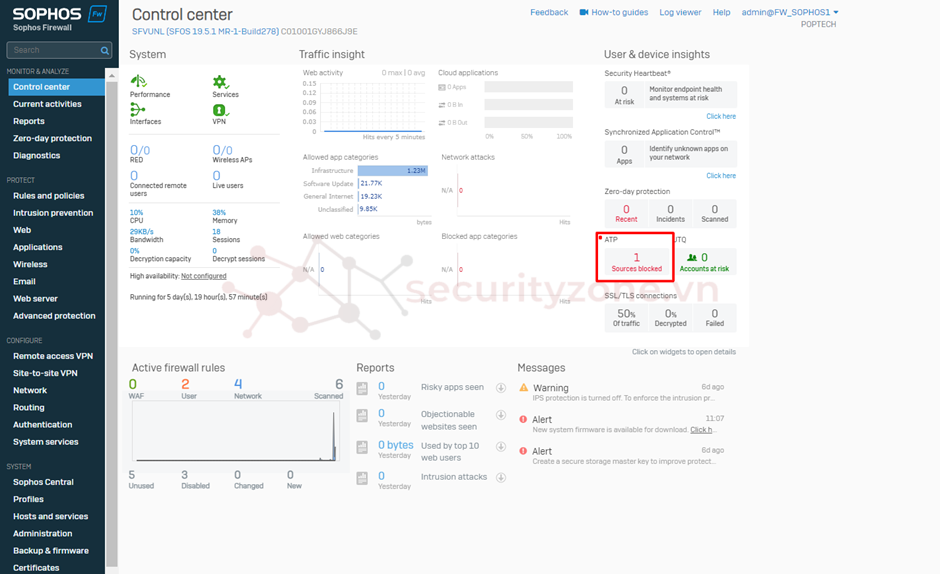

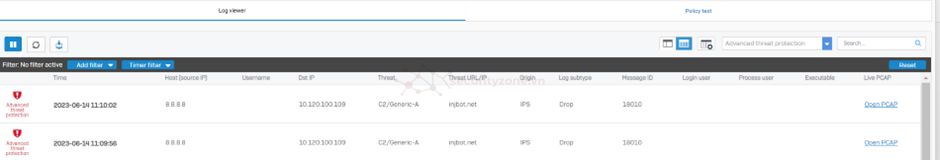

- Ở Monitor và Analyze, ta thấy ATP đang blocked một source ảnh hưởng tới bảo mật

- Để xem chi tiết tính năng ATP ngăn chặn từ những nguồn nào ta vào mục Log viewer-> chọn Avanced threat protection sẽ hiển thị chi tiết thông tin về log đã chặn

4. Cấu hình quản trị tập trung trên Sophos Central

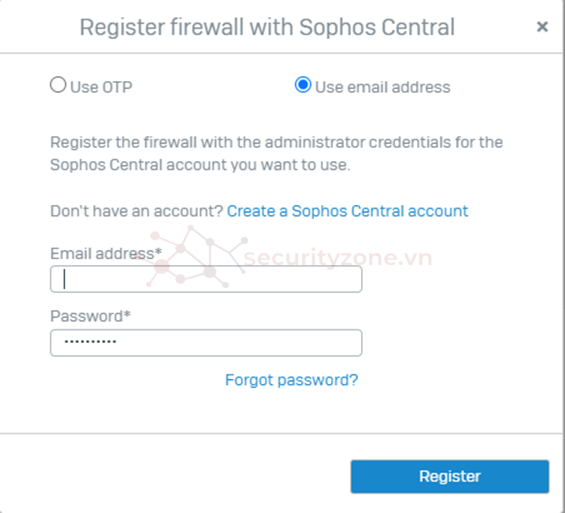

Thực hiện đăng nhập tài khoản Sophos Central trên Sophos XG

- Đi đến mục PROTECT -> Chọn mục Central synchronization -> Nhấn Register

- Nhập tài khoản Sophos Central của bạn -> Nhấn Register

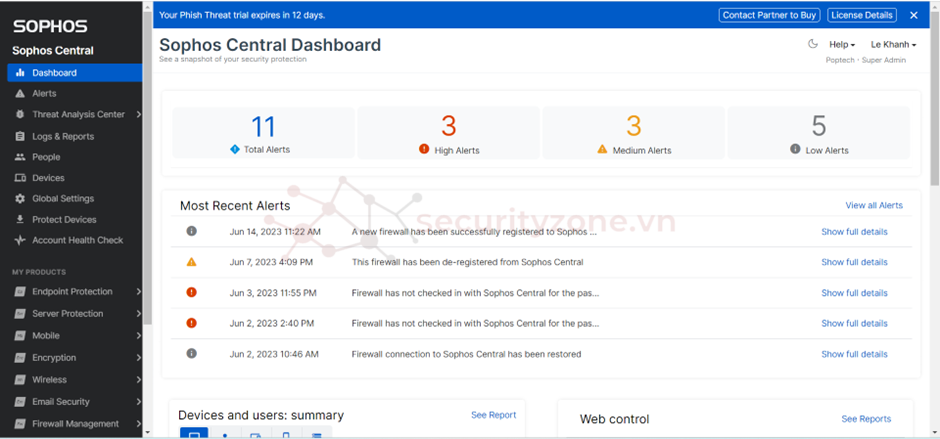

Đây là giao diện sau khi đã login vào.

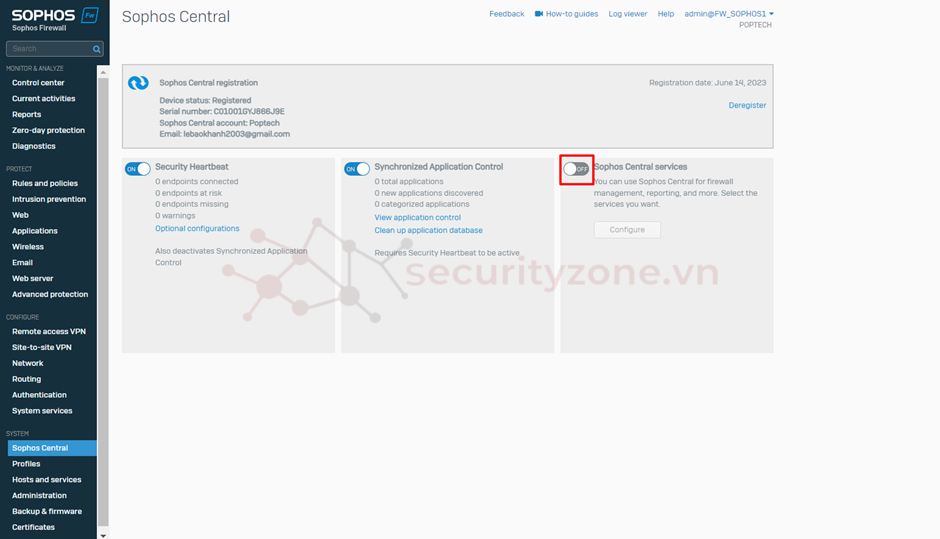

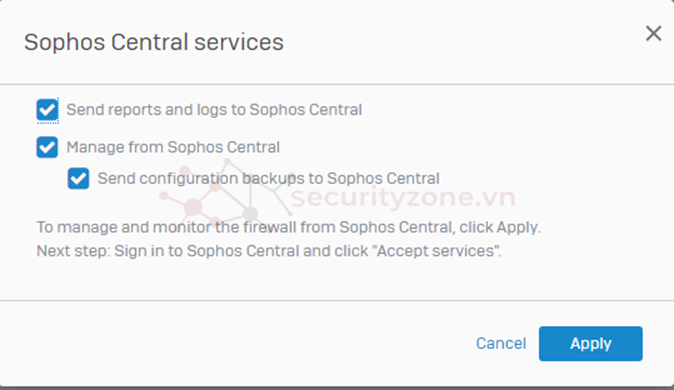

Bật tính năng Firewall Management trên Sophos XG

- Bật Sophos Central services

- Chọn tất cả các mục -> Nhấn Apply

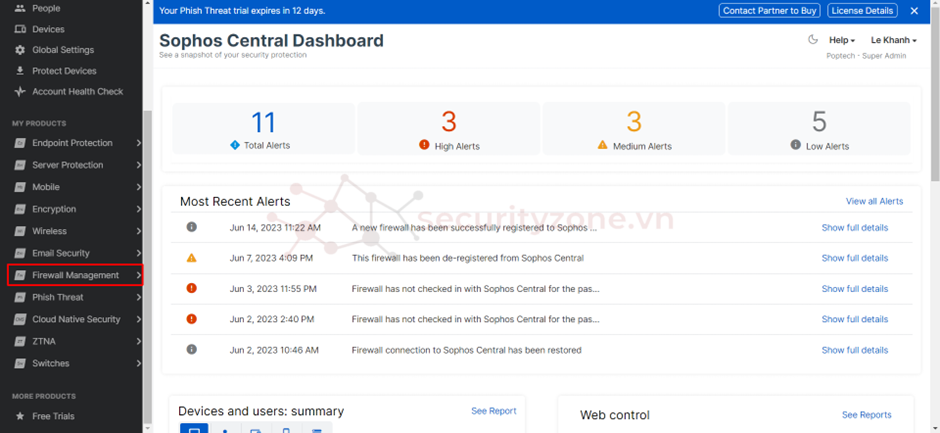

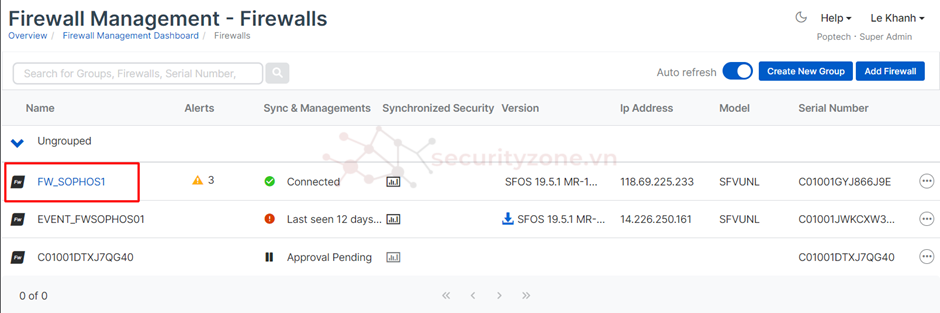

Accept Service Firewall Management trên Sophos Central

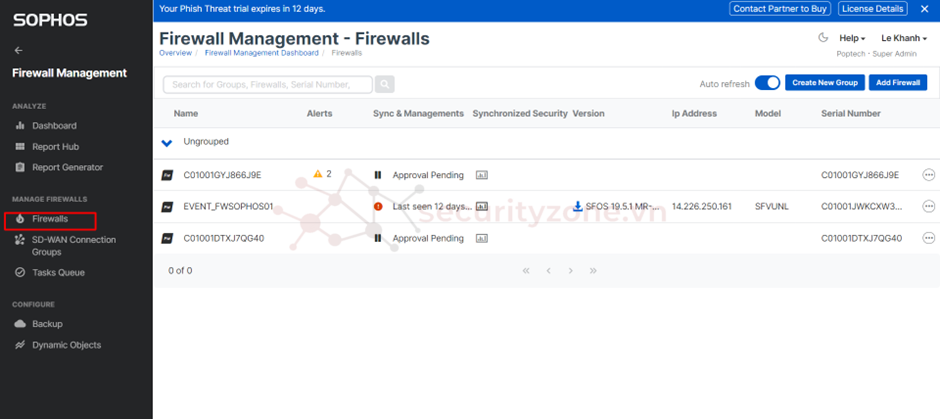

- Trên Sophos Central -> Chọn Firewall Management

- Chọn mục Firewalls

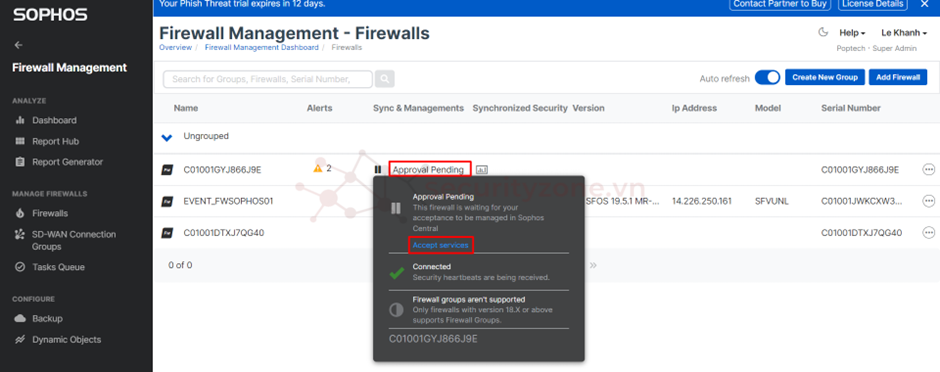

- Bấm vào Approval Pending -> Nhấn Accept services

Ta thấy đã hiện Connected, việc tích hợp đã hoàn tất

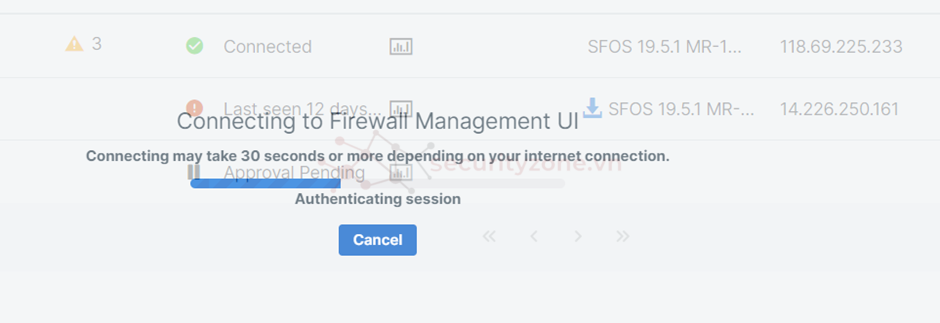

Thực hiện truy cập firewall từ trên Sophos Central

- Bấm vào firewall mà bạn muốn truy cập

- Chờ kết nối tới firewall Sophos trong 30s

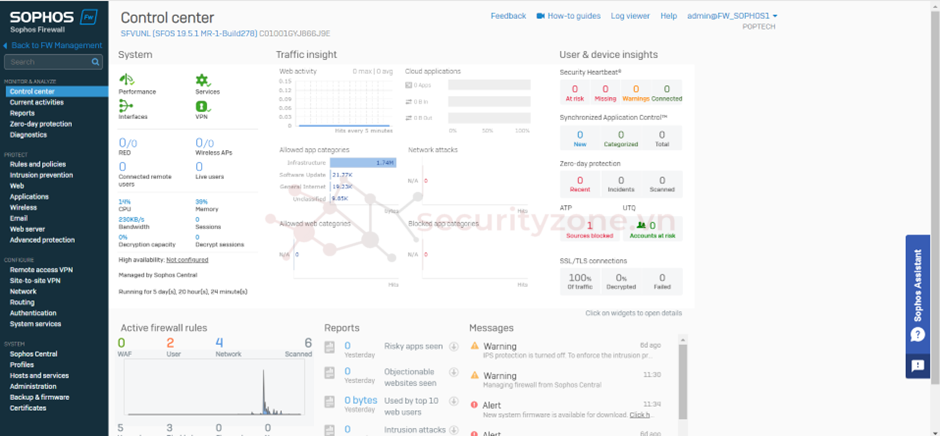

Đây là giao diện sau khi truy cập từ Sophos central, ta có thể back lại bằng cách chọn back to FW Management

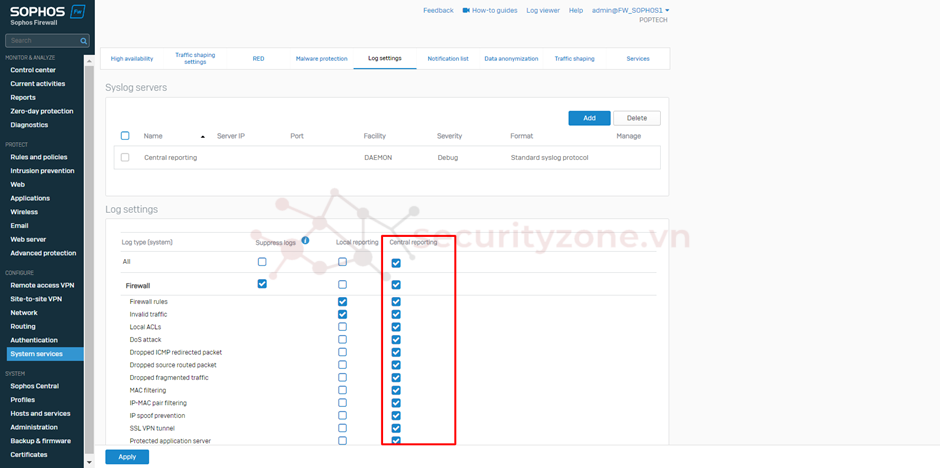

Cấu hình lưu report của Sophos firewall lên Sophos Central

- Trên Sophos firewall vào mục System services -> Chọn mục Log settings -> Tick chọn tất cả ở mục Central reporting -> Nhấn Apply

Last edited by a moderator: