Tìm hiểu Firewal và kiến trúc, các thành phần của Firewall và so sánh một số hãng Firewall

Trong bối cảnh các mối đe dọa mạng ngày càng tinh vi – từ tấn công DDoS, ransomware cho đến khai thác lỗ hổng zero-day – việc bảo vệ hệ thống mạng không còn là lựa chọn, mà là yêu cầu bắt buộc. Trong số các công nghệ bảo mật, Firewall (tường lửa) luôn đóng vai trò then chốt, là lớp chốt chặn đầu tiên ngăn ngừa lưu lượng không mong muốn truy cập vào hệ thống. Bài viết này sẽ nói về kiến trúc và thành phần của Firewall cũng như đưa ra so sánh về công nghệ tường lửa của một số hãng nổi tiếng.

1. Firewall là gì?

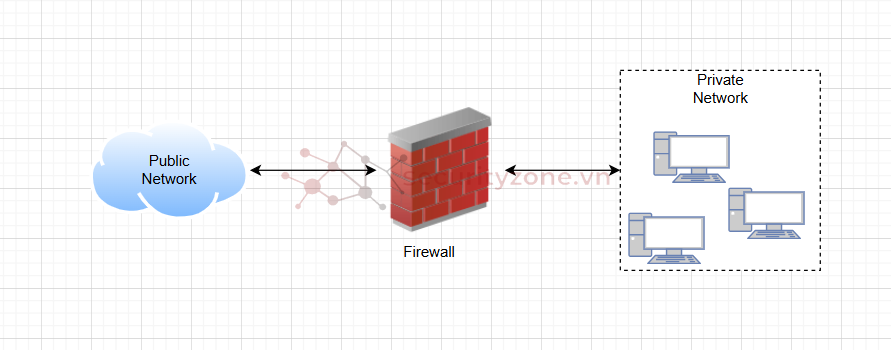

Firewall (tường lửa) là một hệ thống bảo mật mạng giúp theo dõi, kiểm soát và lọc luồng lưu lượng dữ liệu ra/vào một hệ thống mạng. Firewall hoạt động như một cổng báo, giúp phát hiện và ngăn chặn những truy cập không mong muốn từ bên ngoài hoặc bên trong.

Hình 1: Tổng quan Firewall

2. Phân loại Firewall

Dựa theo mô hình hoạt động ta có thể phân loại Firewall như sau:

- Packet Filtering Firewall

- Hoạt động tại tầng Network (L3) và Transport (L4)

- Dựa vào IP nguồn/đích, port và protocol để quyết định chấp nhận hoặc từ chối gói tin

- Hiệu suất cao nhưng thiếu khả năng phân tích sâu

- Theo dõi trạng thái của phiên kết nối (TCP handshake...)

- Ra quyết định dựa trên ngữ cảnh kết nối (stateful context)

- Cân bằng tốt giữa hiệu năng và bảo mật

- Hoạt động ở tầng Application (L7)

- Đóng vai trò trung gian giữa client và server

- Phân tích nội dung sâu, hỗ trợ kiểm tra các giao thức như HTTP, FTP, DNS

- Tích hợp nhiều công nghệ: Stateful Inspection, Deep Packet Inspection (DPI), IDS/IPS, Antivirus, SSL Inspection, URL Filtering...

- Hỗ trợ xác định theo ứng dụng (App-ID), người dùng (User-ID), nội dung (Content-ID)

- Tích hợp tốt với mô hình Zero Trust, bảo mật đám mây và IoT

3. Kiến trúc và thành phần Firewall

Firewall có thể được triển khai ở các khu vực như:

- Tại biên mạng (Perimeter): giữa mạng nội bộ và Internet

- Giữa các vùng mạng (Internal segmentation): ví dụ giữa mạng nhân sự và mạng tài chính

- Trên đám mây (Cloud firewall): như AWS WAF, Azure Firewall

- Host-based firewall: như Windows Defender Firewall, bảo vệ từng máy

- Control Plane: Thiết lập chính sách, quản lý cấu hình

- Data Plane: Xử lý và lọc lưu lượng theo chính sách

- Management Plane: Giao diện điều khiển, logging, monitoring

- Packet Filter: Đây là thành phần cơ bản, kiểm tra các gói tin (packets) và ra quyết định dựa trên các thông tin như địa chỉ IP, port, và giao thức. Trong các firewall đơn giản, chức năng này có thể giúp phân loại lưu lượng mạng cơ bản.

- Stateful Inspection: Các firewall hiện đại sử dụng kỹ thuật stateful inspection, theo dõi trạng thái của kết nối mạng. Thành phần này giúp nhận diện và xử lý các gói tin trong bối cảnh của một kết nối (ví dụ như quá trình bắt tay TCP). Nó giúp Firewall đưa ra quyết định chính xác hơn về việc liệu một gói tin có thuộc về một kết nối hợp lệ hay không.

- Proxy: Thành phần Proxy Firewall đóng vai trò trung gian giữa máy khách và máy chủ. Khi có yêu cầu từ một phía, Firewall Proxy thay mặt máy khách gửi yêu cầu đến máy chủ, đồng thời cũng kiểm tra và lọc nội dung của gói tin. Điều này đặc biệt hữu ích trong việc bảo vệ các ứng dụng, như HTTP, FTP, và DNS.

- NAT (Network Address Translation): NAT cho phép Firewall thay đổi địa chỉ IP trong các gói tin, thường là nhằm mục đích bảo mật hoặc tối ưu hóa hiệu suất. NAT giúp ẩn địa chỉ IP thật của các máy trong mạng nội bộ, tạo ra một lớp bảo vệ giữa mạng nội bộ và mạng ngoài.

- IDS/IPS (Intrusion Detection/Prevention System): Hệ thống IDS/IPS giúp phát hiện và ngăn chặn các hành vi tấn công. IDS giúp giám sát lưu lượng và báo cáo các mối đe dọa, trong khi IPS không chỉ phát hiện mà còn tự động chặn các mối đe dọa.

- VPN (Virtual Private Network): Thành phần này giúp tạo các kết nối an toàn và mã hóa giữa các hệ thống hoặc mạng. Với VPN, Firewall có thể bảo vệ lưu lượng giữa các kết nối từ các điểm xa, giúp bảo mật mạng nội bộ khi sử dụng kết nối công cộng như Internet.

- Anti-malware và Anti-virus: Các công cụ chống malware và virus thường được tích hợp vào Firewall để quét các gói tin và phát hiện phần mềm độc hại trước khi chúng có thể xâm nhập vào hệ thống mạng.

- Application Layer Filtering: Thành phần này phân tích lưu lượng ở tầng ứng dụng (Layer 7). Nó có khả năng phân tích sâu hơn, nhận diện và kiểm tra các giao thức ứng dụng như HTTP, FTP, DNS, và email. Đây là một trong những tính năng quan trọng trong các Next-Generation Firewalls (NGFW).

- Logging and Reporting: Firewall thường cung cấp khả năng ghi lại các sự kiện và cảnh báo (logs). Các báo cáo này giúp quản trị viên theo dõi tình hình bảo mật và xác định các sự cố bảo mật xảy ra trong mạng.

4. So sánh một số hãng nổi tiếng

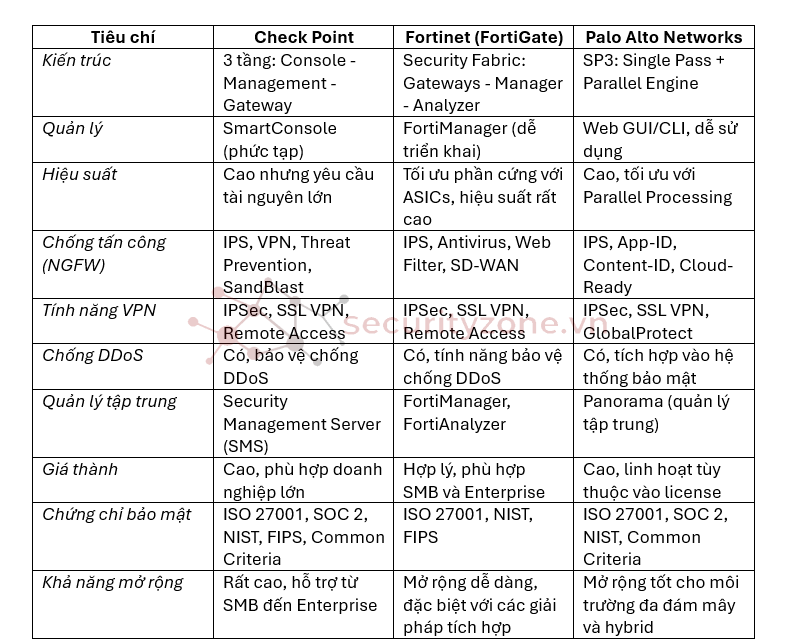

Chúng ta sẽ tiến hành so sánh một số tiêu chí của 3 hãng cung cấp Firewall nổi tiếng là Checkpoint, Fortinet và Palo Alto

Hình 2: So sánh một số tiêu chí

Tiếp theo ta tìm hiểu thêm về một số ưu nhược điểm các thiết bị của các hãng trên:

- Về Check Point

- Ưu điểm:

- Bảo mật mạnh mẽ: Check Point cung cấp các tính năng bảo mật toàn diện như IPS, VPN, SandBlast, Threat Prevention.

- Quản lý tập trung tốt: Với SmartConsole và Security Management Server, việc quản lý và giám sát bảo mật trở nên dễ dàng và tập trung.

- Khả năng mở rộng cao: Phù hợp với các tổ chức lớn và môi trường doanh nghiệp phức tạp.

- Quản lý chính sách chi tiết: Check Point cho phép cấu hình và kiểm soát chính sách bảo mật một cách chi tiết.

- Nhược điểm:

- Chi phí cao: Đây là giải pháp tường lửa cao cấp, phù hợp với các doanh nghiệp lớn, nhưng chi phí đầu tư và bảo trì có thể khá đắt.

- Giao diện quản lý phức tạp: Các công cụ quản lý như SmartConsole có thể khó sử dụng và đòi hỏi kỹ năng cao để cấu hình.

- Yêu cầu tài nguyên hệ thống lớn: Các tính năng bảo mật mạnh mẽ có thể đòi hỏi phần cứng và tài nguyên mạng lớn.

- Ưu điểm:

- Hiệu suất cao: FortiGate sử dụng phần cứng tối ưu hóa với ASICs, giúp tăng hiệu suất và giảm độ trễ trong quá trình xử lý lưu lượng.

- Giải pháp bảo mật toàn diện: Bao gồm IPS, VPN, Antivirus, Web Filtering, SD-WAN, và nhiều tính năng khác.

- Giá cả hợp lý: FortiGate có giá thành hợp lý, phù hợp cho cả SMB và doanh nghiệp lớn.

- Dễ triển khai và sử dụng: FortiManager có giao diện thân thiện và dễ sử dụng, đặc biệt trong việc triển khai các giải pháp bảo mật cho các mạng nhỏ và trung bình.

- Nhược điểm:

- Quản lý tập trung có thể hạn chế: Mặc dù dễ sử dụng, nhưng việc quản lý tập trung trên FortiManager có thể gặp một số hạn chế về tính năng khi so với các giải pháp khác.

- Ít tính năng sâu hơn: Một số tính năng bảo mật không chi tiết hoặc mạnh mẽ như các đối thủ, ví dụ như khả năng phân tích ứng dụng (App-ID) có thể không mạnh bằng Palo Alto.

- Cần tùy chỉnh để tối ưu: Các thiết lập bảo mật mặc định có thể không đủ mạnh mẽ trong những môi trường phức tạp.

- Ưu điểm:

- Bảo mật tiên tiến: Các tính năng bảo mật mạnh mẽ như App-ID, Content-ID, và khả năng bảo vệ Cloud-Ready giúp Palo Alto bảo vệ mạng trong các môi trường đám mây và hybrid.

- Next-Generation Firewall: Đây là một trong những giải pháp NGFW hàng đầu, cung cấp khả năng phân tích ứng dụng và giám sát hành vi người dùng.

- Zero Trust và Cloud-Security: Hỗ trợ triển khai Zero Trust và bảo mật đám mây, giúp bảo vệ các ứng dụng và dữ liệu quan trọng.

- Giao diện quản lý trực quan: Panorama cung cấp giao diện quản lý dễ sử dụng, rất phù hợp cho các môi trường phức tạp và phân tán.

- Nhược điểm:

- Chi phí cao: Palo Alto có giá khá cao, đặc biệt đối với các doanh nghiệp nhỏ và vừa.

- Phức tạp khi cấu hình: Các tính năng bảo mật mạnh mẽ có thể yêu cầu kỹ năng cao và thời gian để cấu hình tối ưu.

- Yêu cầu phần cứng mạnh mẽ: Để tận dụng hết các tính năng và hiệu suất của Palo Alto, bạn cần phần cứng mạnh mẽ, điều này có thể dẫn đến chi phí cao thêm cho tổ chức.

Kết luận

Firewall là một phần quan trọng trong việc bảo vệ mạng khỏi các mối đe dọa từ bên ngoài và bên trong. Việc lựa chọn firewall phù hợp phụ thuộc vào quy mô, yêu cầu bảo mật, ngân sách và môi trường hoạt động của từng doanh nghiệp. Do đó, cần đánh giá kỹ lưỡng các yếu tố như yêu cầu bảo mật, quy mô, ngân sách và khả năng triển khai để đưa ra quyết định đúng đắn khi tiến hành lựa chọn firewall.

Bài viết liên quan

Bài viết mới