hiep03

Intern

Cấu hình tính năng IPS ngăn chặn các cuộc tấn công Palo Alto NGFW

Mục lục:I. Mở đầu

1. Cấu hình Anti-Spyware (Chống phần mềm gián điệp)

2. Cấu hình Vulnerability Protection

II. Cấu hình

I. Mở đầu

Trong môi trường mạng hiện đại, các cuộc tấn công ngày càng trở nên tinh vi khi lợi dụng chính những ứng dụng và giao thức hợp lệ để xâm nhập và khai thác hệ thống. Những hình thức tấn công như khai thác lỗ hổng ứng dụng, malware, command injection hay kết nối điều khiển từ xa (C2) có thể dễ dàng ẩn mình trong lưu lượng mạng thông thường, đặc biệt là lưu lượng đã được mã hóa.Với Palo Alto Networks Next-Generation Firewall (NGFW), tính năng Intrusion Prevention System (IPS) đóng vai trò quan trọng trong việc phát hiện và ngăn chặn các hành vi tấn công ngay từ lớp mạng. Thông qua việc cấu hình các Security Profile như Anti-Spyware và Vulnerability Protection, firewall có khả năng phân tích lưu lượng, nhận diện các dấu hiệu xâm nhập và chủ động chặn các mối đe dọa trước khi chúng gây ảnh hưởng đến hệ thống.

II. Cấu hình

1. Cấu hình Anti-Spyware (Chống phần mềm gián điệp)

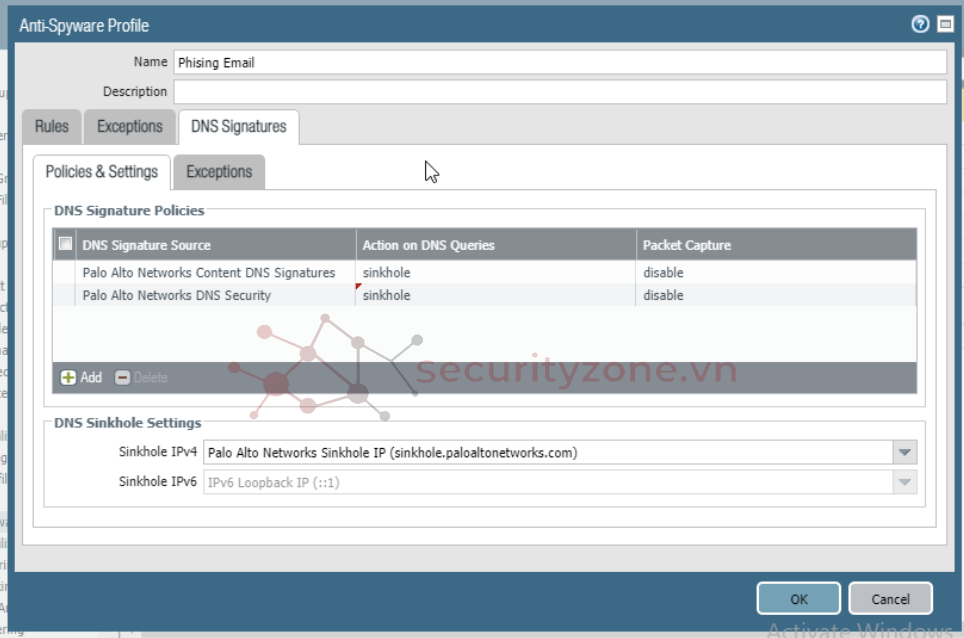

Object > Security Profiles > Anti-SpywareProfile này sẽ giúp cho Palo Alto phát hiện các kết nối do Spyware hoặc các loại malware command-and-control (C2) khởi tạo từ các máy tính hay máy chủ trong mạng.

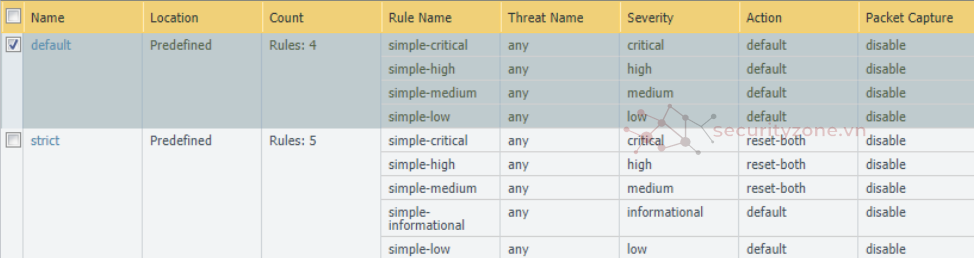

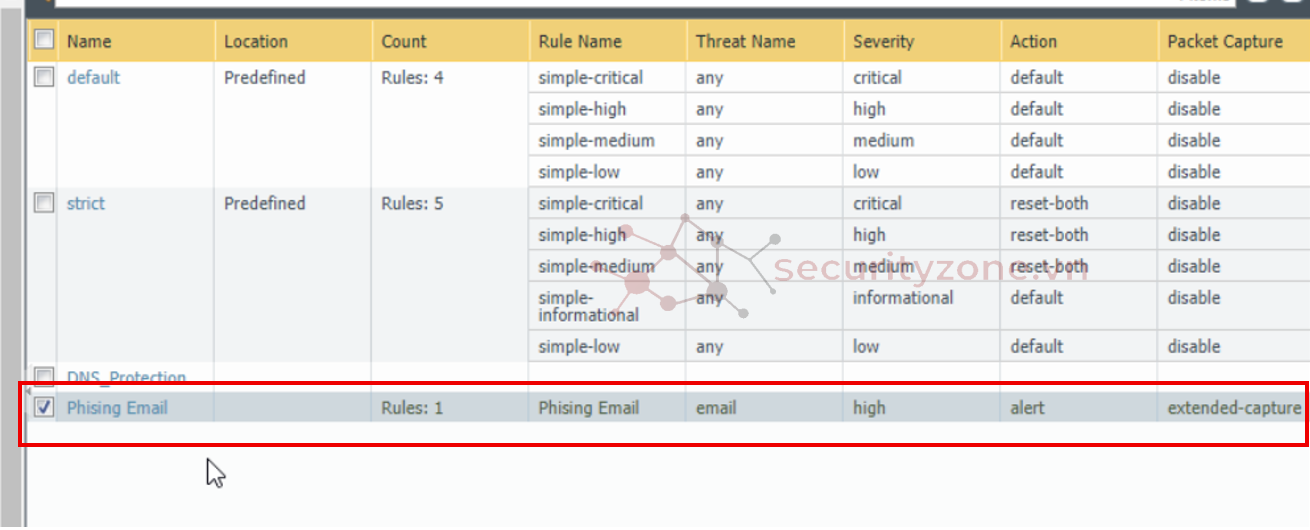

Mặc định có 2 profile được tạo sẵn trong Palo Alto

Default — Profile mặc định: Sử dụng hành động mặc định (default action) mà Palo Alto đã gán sẵn cho từng signature ở các mức nghiêm trọng critical, high, medium, low. Profile này không xử lý các sự kiện ở mức informational.

Strict — Profile nghiêm ngặt: Ghi đè (override) hành động mặc định của signature đối với các mối đe dọa mức critical, high, medium và buộc phải dùng hành động reset-both (ngắt kết nối cả hai chiều). Còn với mức low và informational thì vẫn giữ nguyên hành động mặc định.

Có thể cấu hình thêm Profile khác bằng các Add

Về phần Rules

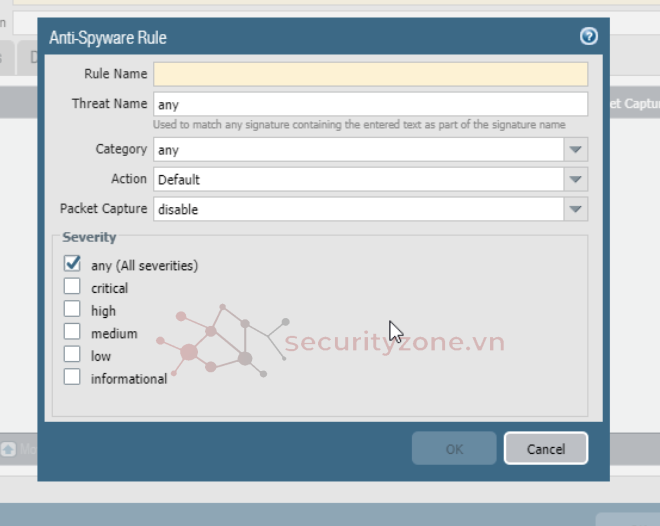

có thể Add thêm các Rule mới

- Threat Name (tên mối đe dọa): nếu để any thì sẽ khớp tất cả các signature. Nhập từ khóa (ví dụ Zeus, C2, DNS-Tunnel) thì chỉ sẽ áp dụng cho signature có từ khóa đó trong tên.

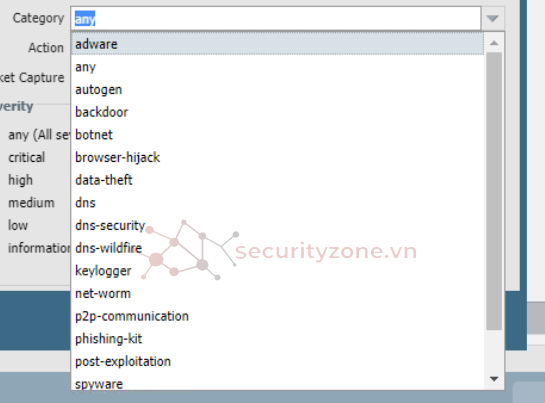

- Category: Chọn một danh mục cụ thể. Phạm vi chọn rộng hơn ví dụ adware, spyware, bonet, backdoor, C2,...) chọn any để áp dụng cho mọi danh mục.

- Action chọn hành động khi signature khớp với quy tắc:

- Default: Dùng hành động mặc định do Palo Alto gán cho signature

- Alert: Chỉ ghi log, cho qua

- Drop /Block: Chặn gói tin

- Reset-both: Ngắt kết nối cả 2 chiều

- Reset-Client / Reset server: Ngắt 1 chiều

- Packet Capture

- Disable: Không chụp

- Single-packet: chụp 1 gói tin khi phát hiện threat

- extended-capture: chụp từ 1 đến 50 gói (mặc định 5 gói) để cung cấp ngữ cảnh phân tích.

- Severity (Mức độ nghiêm trọng):

- Critial -> Infotmation: Từ cao đến thấp

- any: Áp dụng cho tất cả mức độ

- Cho phép thay đổi hành động đối với một signature cụ thể. Ví dụ: Có thể chỉ alert (ghi log) cho một số signature nhất định, còn tất cả các signature khác thì block (chặn gói tin).

- Ngoại lệ threat (threat exception) thường được cấu hình khi xảy ra false-positive.

- Để quản lý ngoại lệ dễ dàng hơn, có thể thêm ngoại lệ threat trực tiếp từ danh sách Monitor > Logs > Threat.

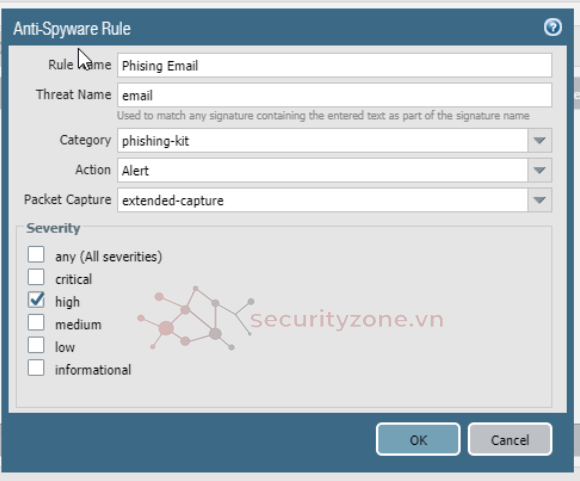

Mình sẽ thêm 1 rule cho loại phising-kit với tên khớp với email và Action Alert để cảnh báo cho quản trị viên biết rằng có phising email

.

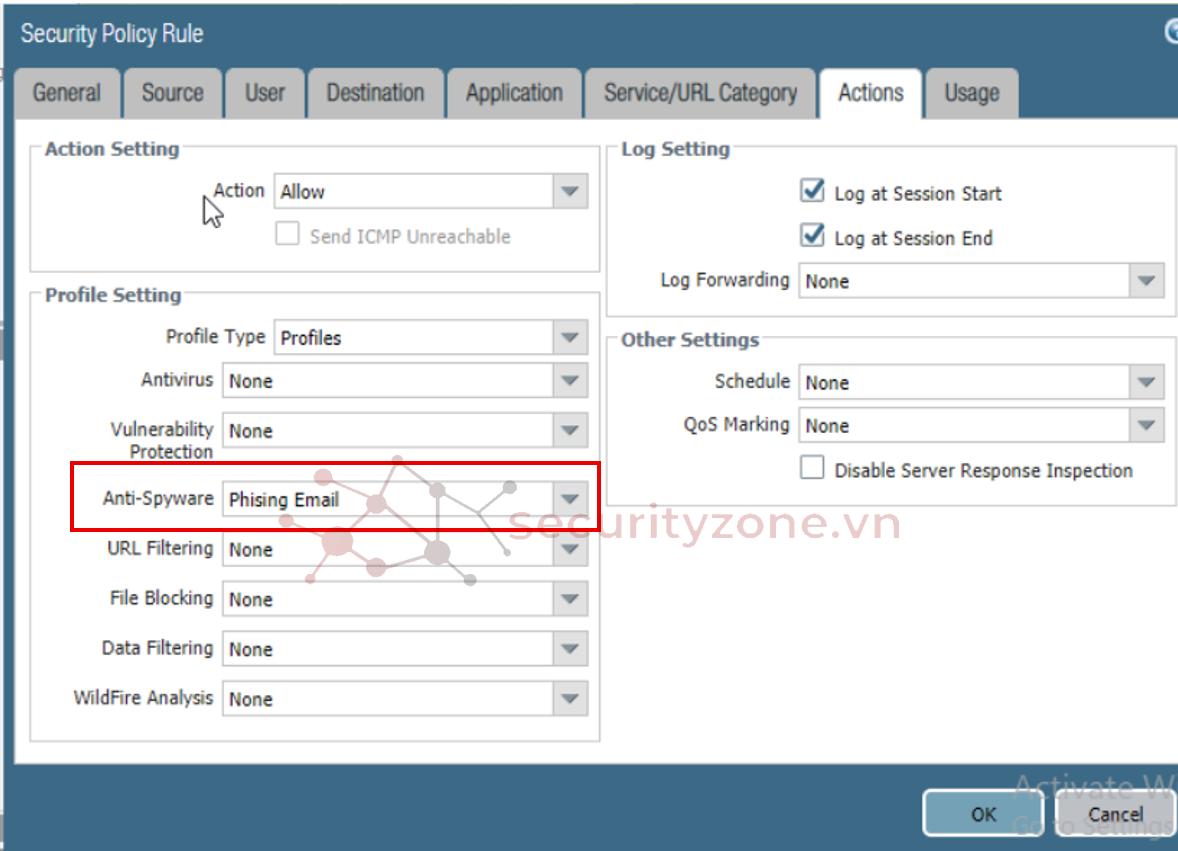

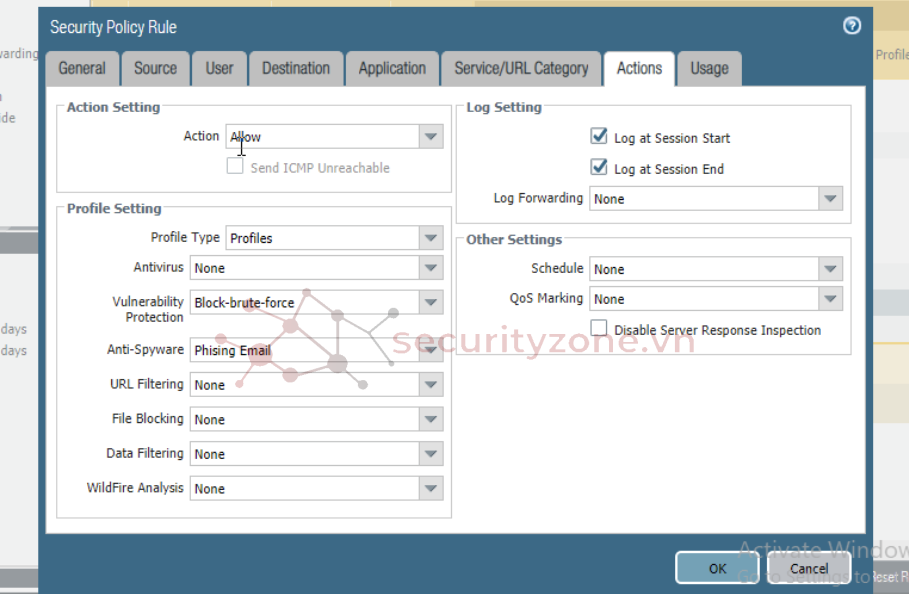

Đưa vào security rule

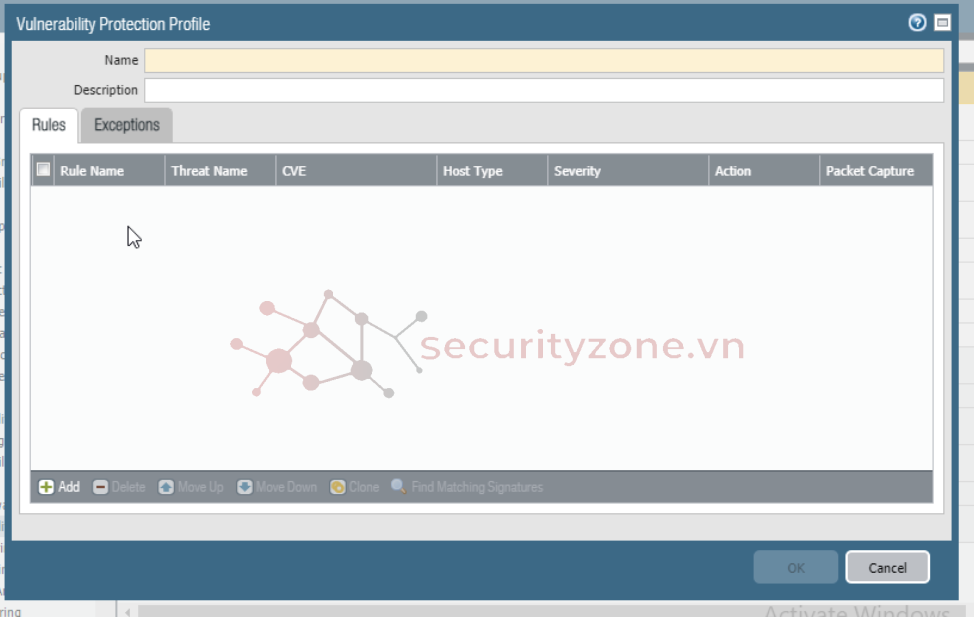

2. Cấu hình Vulnerability Protection

Được dùng để chống buffer overflows, thực thi mã bất hợp pháp, và các khác thai thác lỗ hổng khác.Tương tự Anti-Spyware Profile nó cũng có 2 profiles được định nghĩa sẵn.

Default — Profile mặc định: Áp dụng hành động mặc định cho tất cả các lỗ hổng critical, high, medium ở cả client và server. Profile này không phát hiện các sự kiện lỗ hổng low và informational. Hành động mặc định được xác định bởi content package của Palo Alto Networks trên thiết bị.

Strict — Profile nghiêm ngặt: Áp dụng block response (chặn kết nối) cho tất cả các sự kiện lỗ hổng critical, high, medium ở cả client và server, và sử dụng hành động mặc định cho các sự kiện low và informational.

Nên áp dụng Vulnerability Protection profile cho mọi Security Policy rule cho phép traffic để bảo vệ chống buffer overflow, thực thi mã bất hợp pháp, và các nỗ lực khai thác lỗ hổng client-side lẫn server-side.

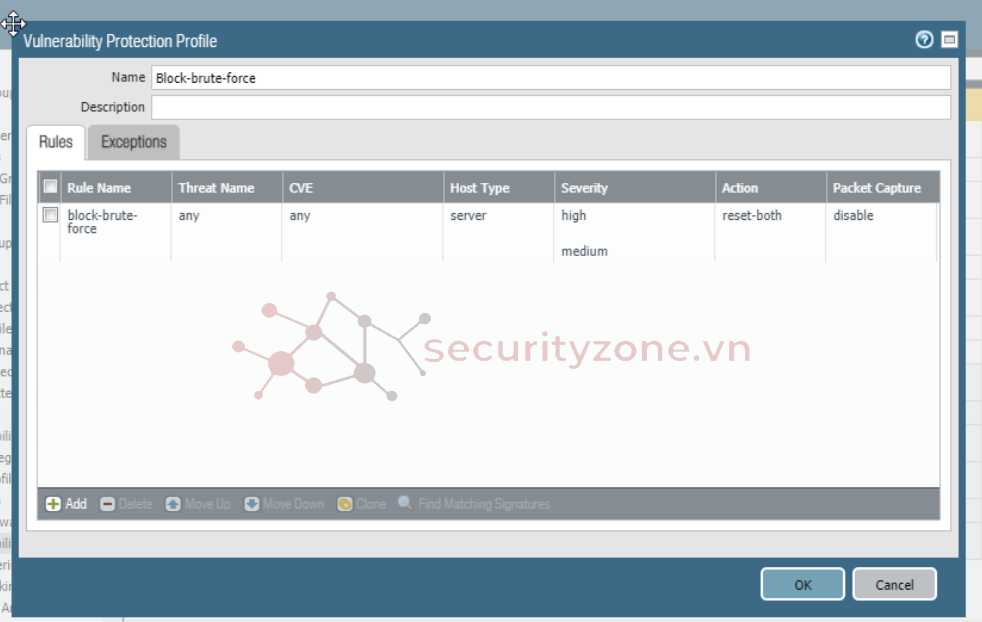

Thêm mới bằng cách Add

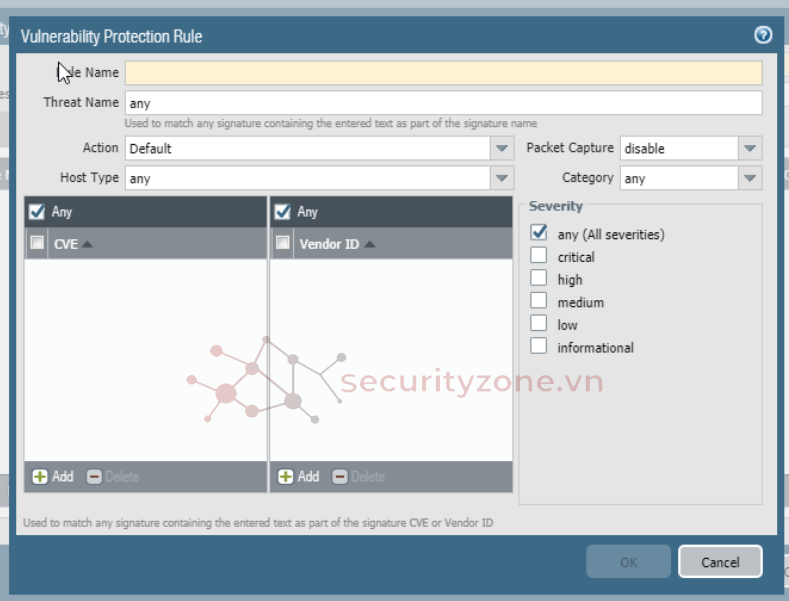

Add Rules

- Threat name: tìm khiếm signature có tên này trong chuỗi

- Category: loại lỗ hổng

- CVE: giới hạn chỉ những signature nào khớp CVE. Định dạng: CVE-yyyy-xxxx (yyyy là năm, xxxx là ID duy nhất).

- Host Type: Chỉ định loại host để giới hạn signature: client side (client), server side (server), hoặc any (cả hai).

- Severity: Mức nghiêm trọng

- Action: Chọn hành động khi rule bị kích hoạt.

- Default: dùng hành động mặc định do Palo Alto gán cho signature.

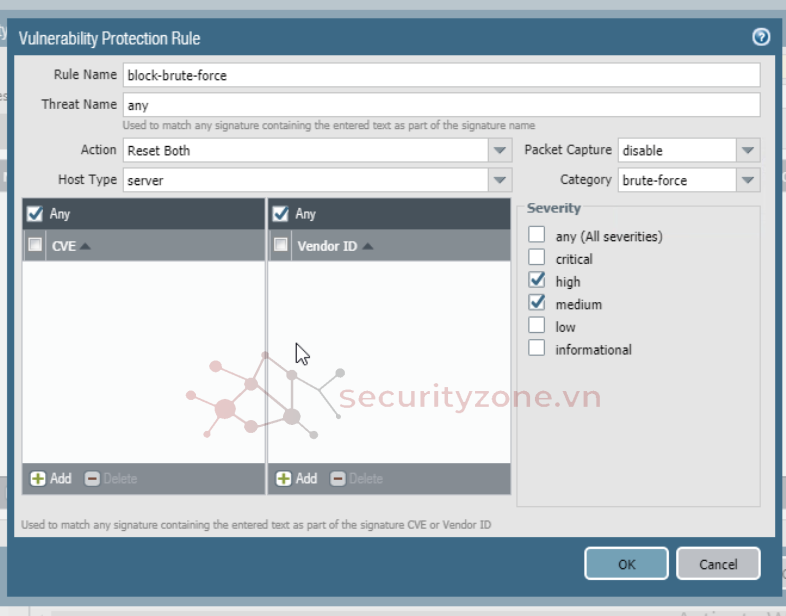

Nên: Đặt Action cho critical, high, medium (cả client và server) thành reset-both, và dùng default cho informational và low.

- Packet Capture: Chọn nếu muốn chụp gói tin khi phát hiện threat

Ví dụ tạo Rule chống Brute Force cho Server

Thêm vào security rule

Commit

Hiện tại chưa có license để test

Sửa lần cuối:

Bài viết liên quan

Bài viết mới