hiep03

Intern

Cấu hình tính năng lọc nội dung ngăn chặn thất thoát dữ liệu DLP (Data Loss Prevention)

Mục lục:I. Mở đầu

II. Điều kiện tiên quyết

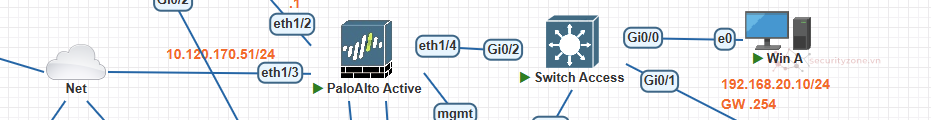

III. Mô hình

IV. Cấu hình

V. Kiểm tra

VI. Kết luận

I. Mở đầu

Trong bối cảnh doanh nghiệp ngày càng phụ thuộc vào các dịch vụ Internet và nền tảng lưu trữ đám mây, nguy cơ thất thoát dữ liệu (Data Loss / Data Leakage) trở nên phổ biến và khó kiểm soát hơn bao giờ hết. Dữ liệu nhạy cảm như tài liệu nội bộ, thông tin dự án, hay dữ liệu khách hàng có thể bị rò rỉ ra bên ngoài chỉ thông qua những thao tác rất đơn giản như upload file hoặc gửi form web.Để giải quyết bài toán này, các giải pháp DLP (Data Loss Prevention) được tích hợp trực tiếp trên firewall thế hệ mới như Palo Alto Networks đóng vai trò vô cùng quan trọng. Thông qua việc phân tích nội dung thực tế của lưu lượng mạng (sau khi giải mã SSL), firewall có thể phát hiện và ngăn chặn các hành vi truyền dữ liệu trái phép ra Internet.

Trong bài viết này, mình sẽ hướng dẫn cấu hình tính năng Data Filtering (DLP) trên firewall Palo Alto nhằm lọc nội dung và ngăn chặn thất thoát dữ liệu, áp dụng cho traffic từ máy người dùng (Win A) ra Internet, kèm theo kiểm tra thực tế để đánh giá hiệu quả.

II. Điều kiện tiên quyết

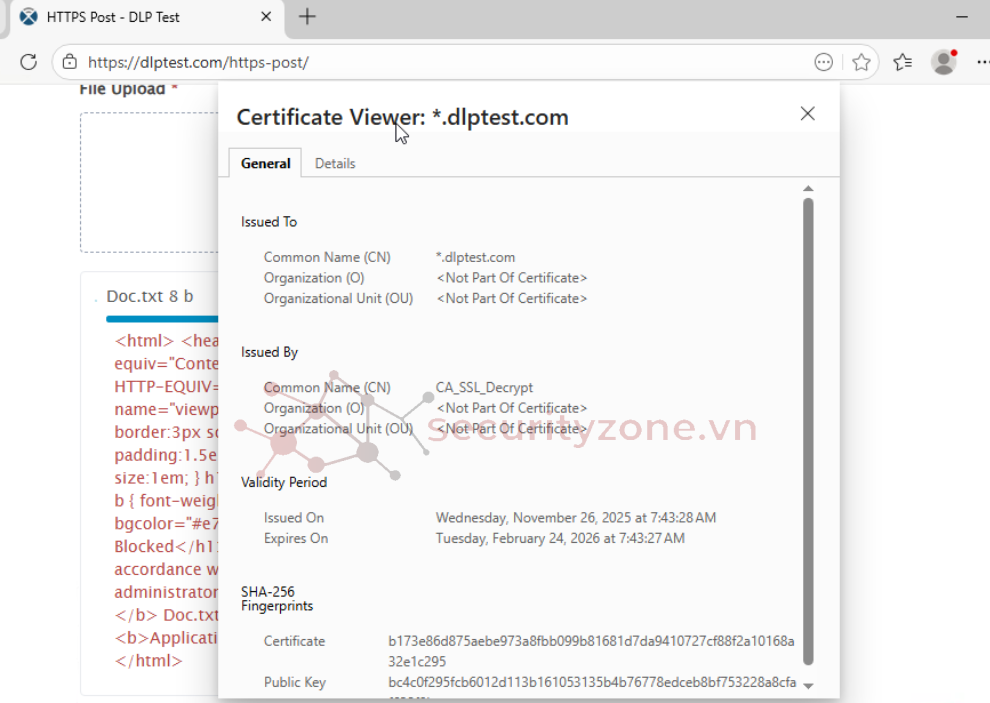

SSL Decryption: Bắt buộc phải bật giải mã SSL. Vì hầu hết dữ liệu thoát ra ngoài qua web (HTTPS), nếu không giải mã, firewall sẽ không thể đọc được nội dung bên trong để lọc dữ liệu. Phần này các bạn xem lại ở bài viết IV.4III. Mô hình

Trong mô hình này mình sẽ cấu hình Lọc nội dung cho traffic giữa Win A và Internet

IV. Cấu hình

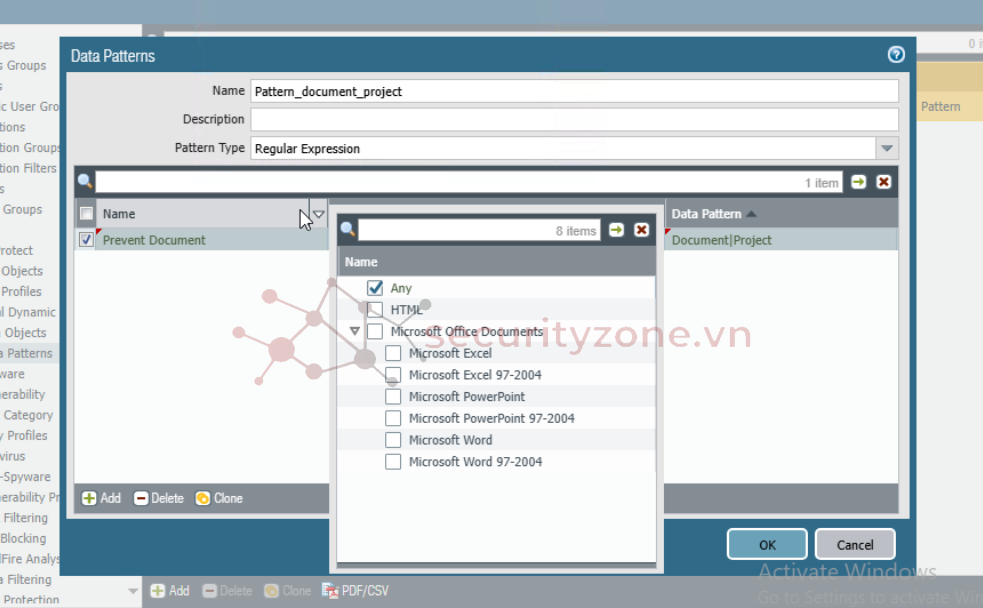

1. Thêm mẫu dữ liệu để lọc (Data Pattern)

Objects > Custom Objects > Data Patterns > Add

- Predefined: Chọn các mẫu có sẵn của Palo Alto (như Credit Card Numbers, Social Security Numbers).

- Regular Expression (Regex): Bạn tự nhập mã để tìm các mẫu cụ thể (ví dụ: định dạng số thẻ nhân viên).

- File Properties: Chặn dựa trên thuộc tính file (tên file, tác giả...).

Mình sẽ tạo mẫu tự định nghĩa để chặn tất cả web và file chứa từ Document hoặc Project

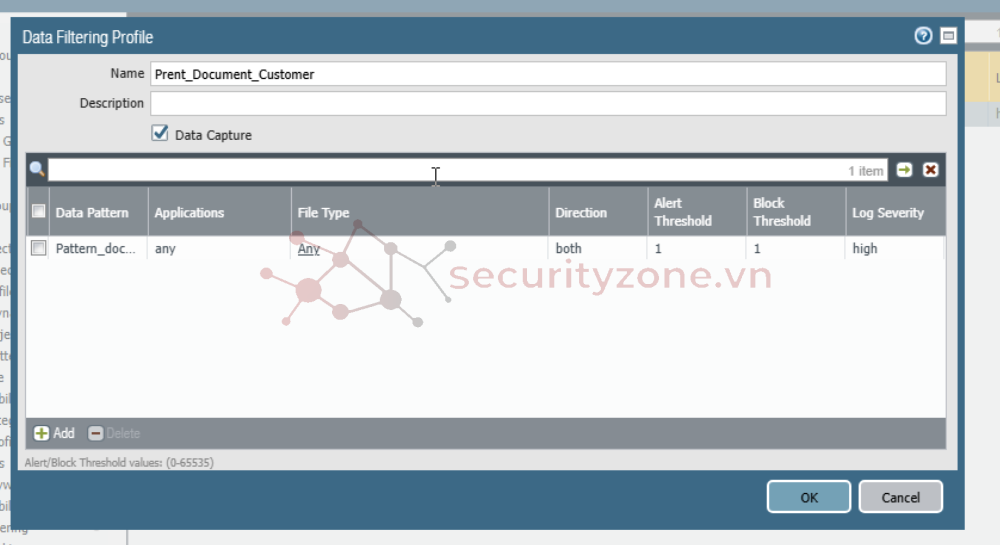

2. Tạo Bộ lọc theo mẫu đã tạo (Data Filtering)

Tiếp theo vào Security Profile > Data Filtering > AddĐưa Patern đã tạo vào

Đặt ngưỡng để chặn và cảnh báo là 1

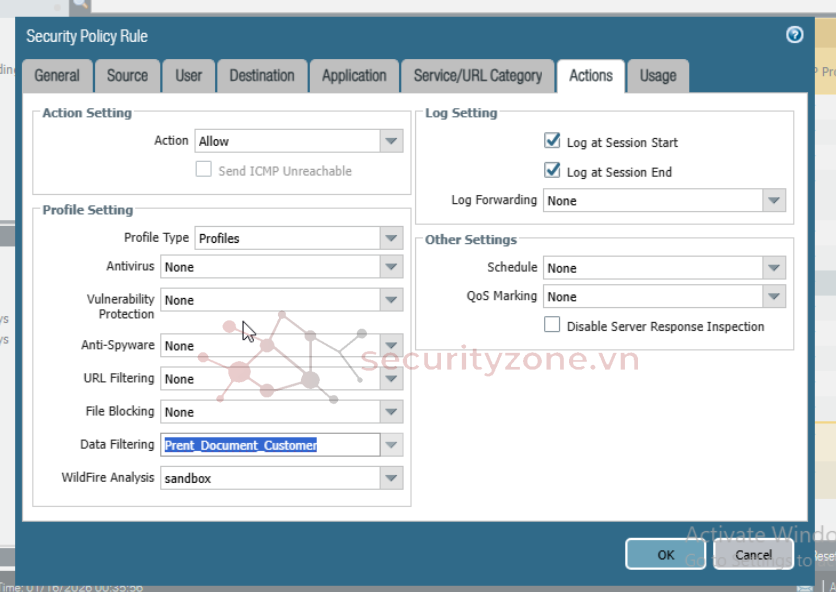

3. Add vào Security Profile

V. Kiểm tra

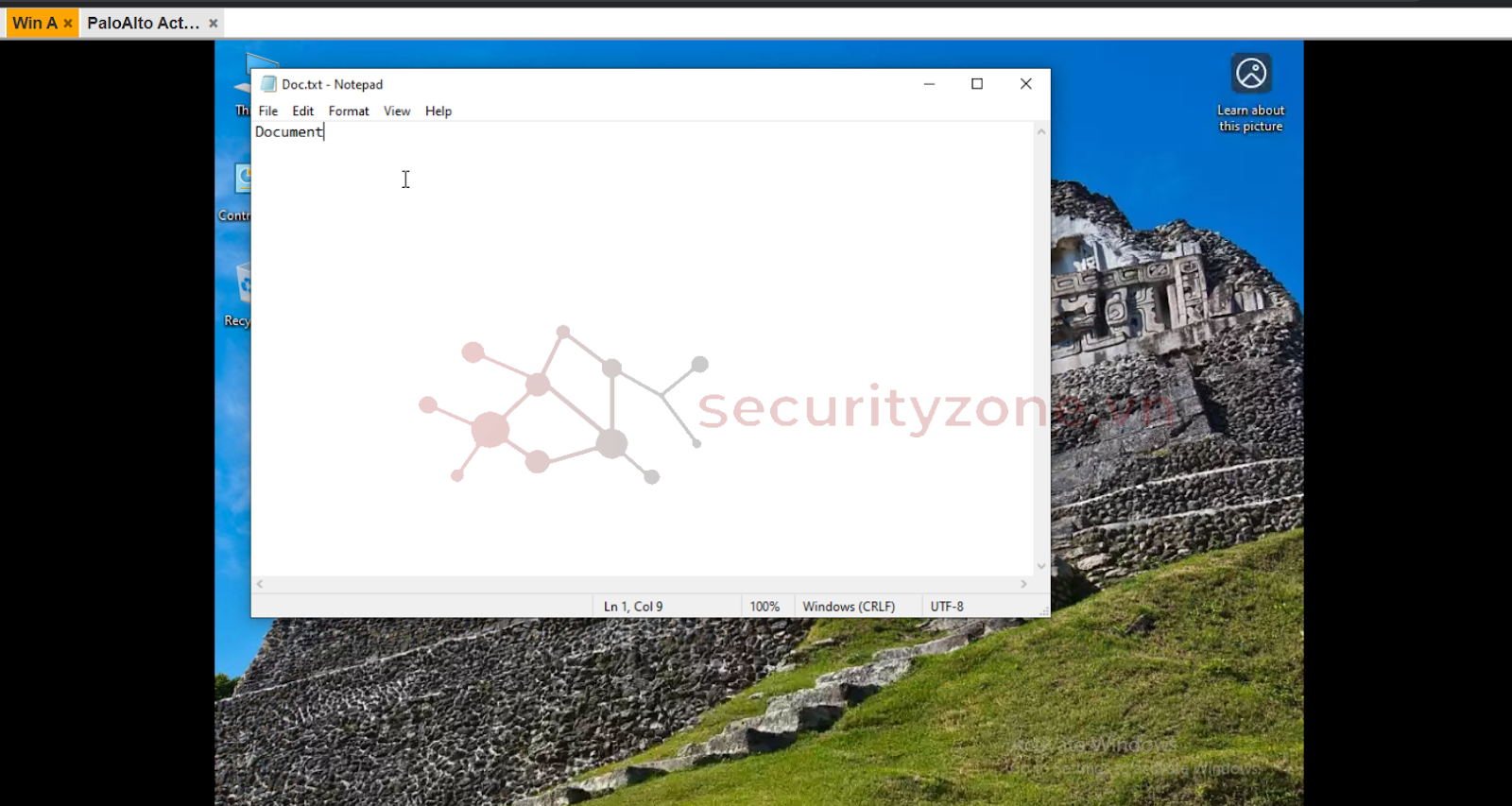

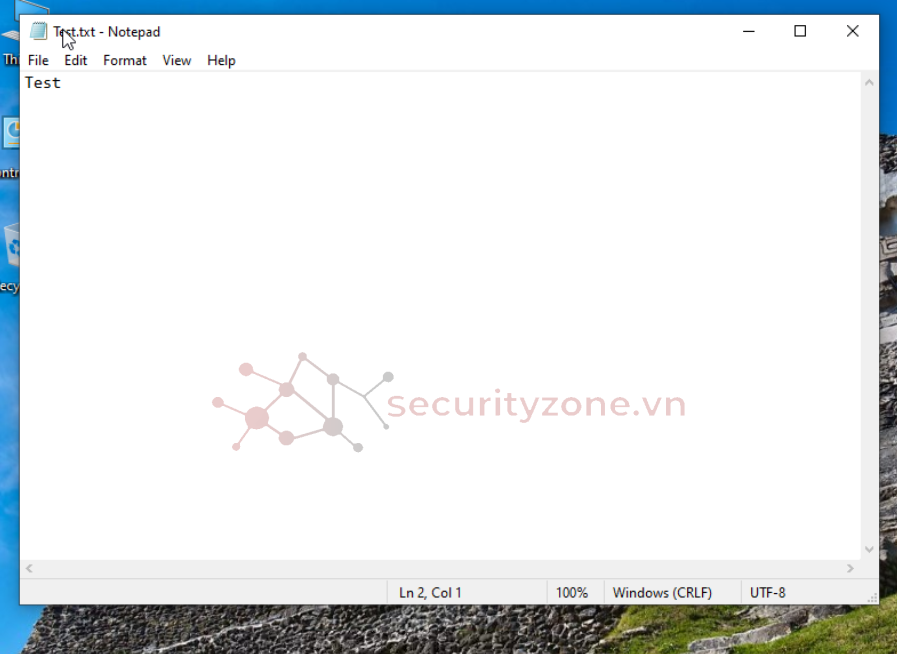

Tạo File txt chứa từ khóa Document

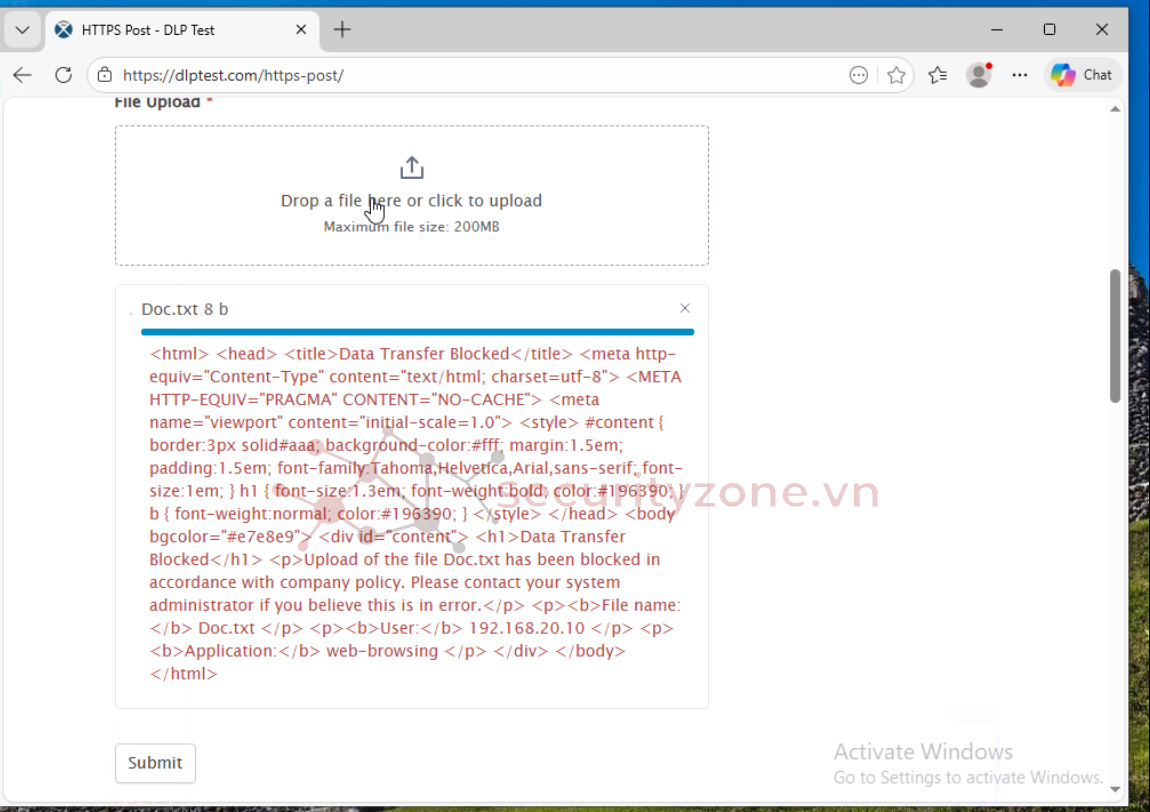

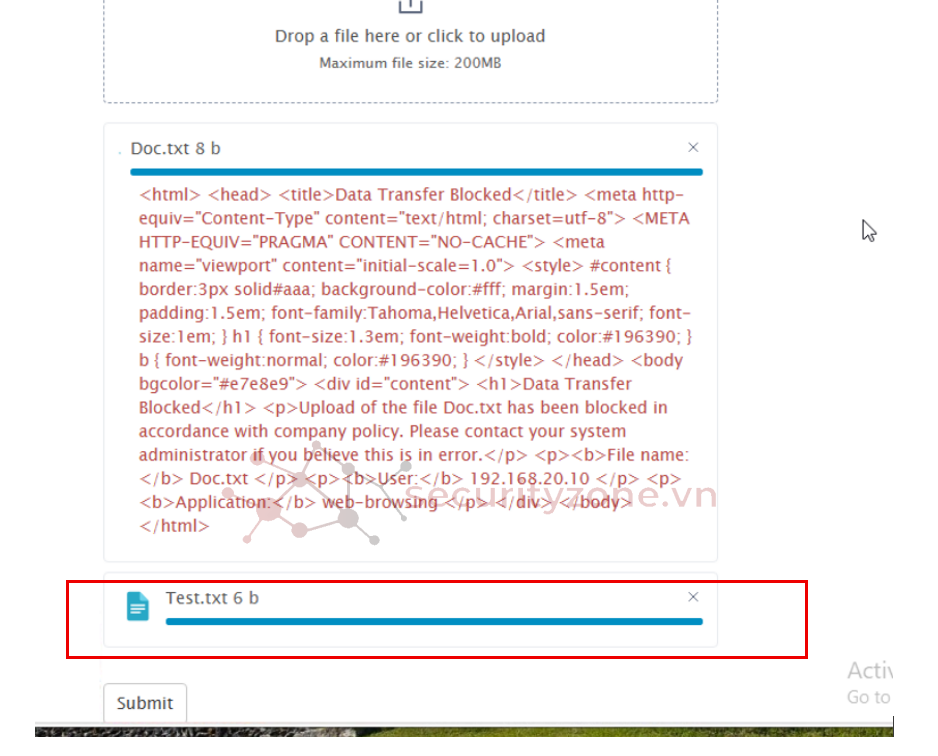

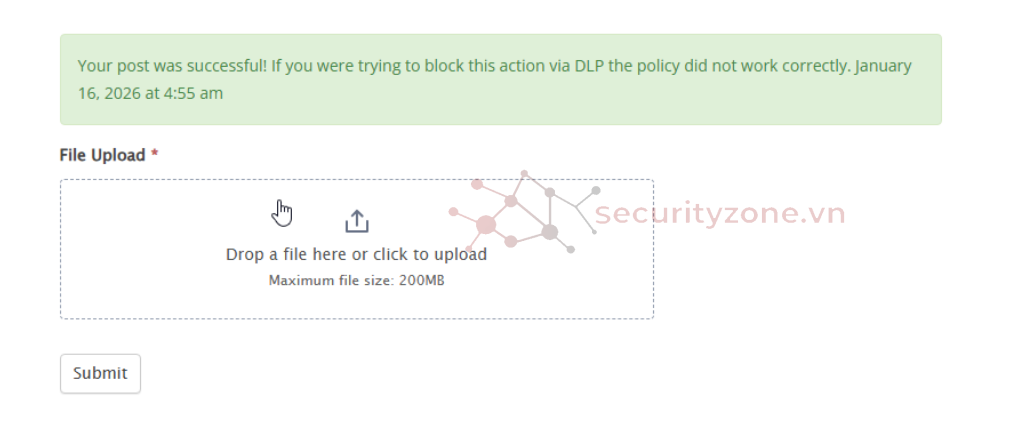

Truy cập trang web: https://dlptest.com/https-post/

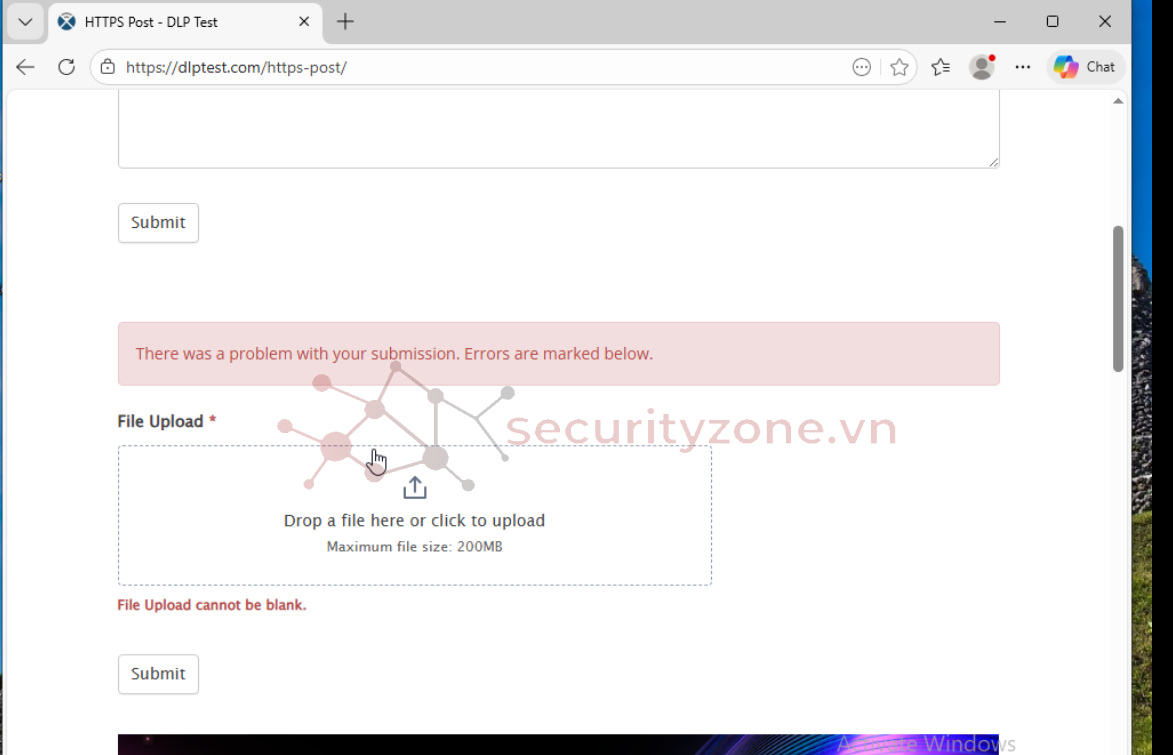

Up file lên thì bị lỗi

Khi đổi nội dung thành

Up thành công

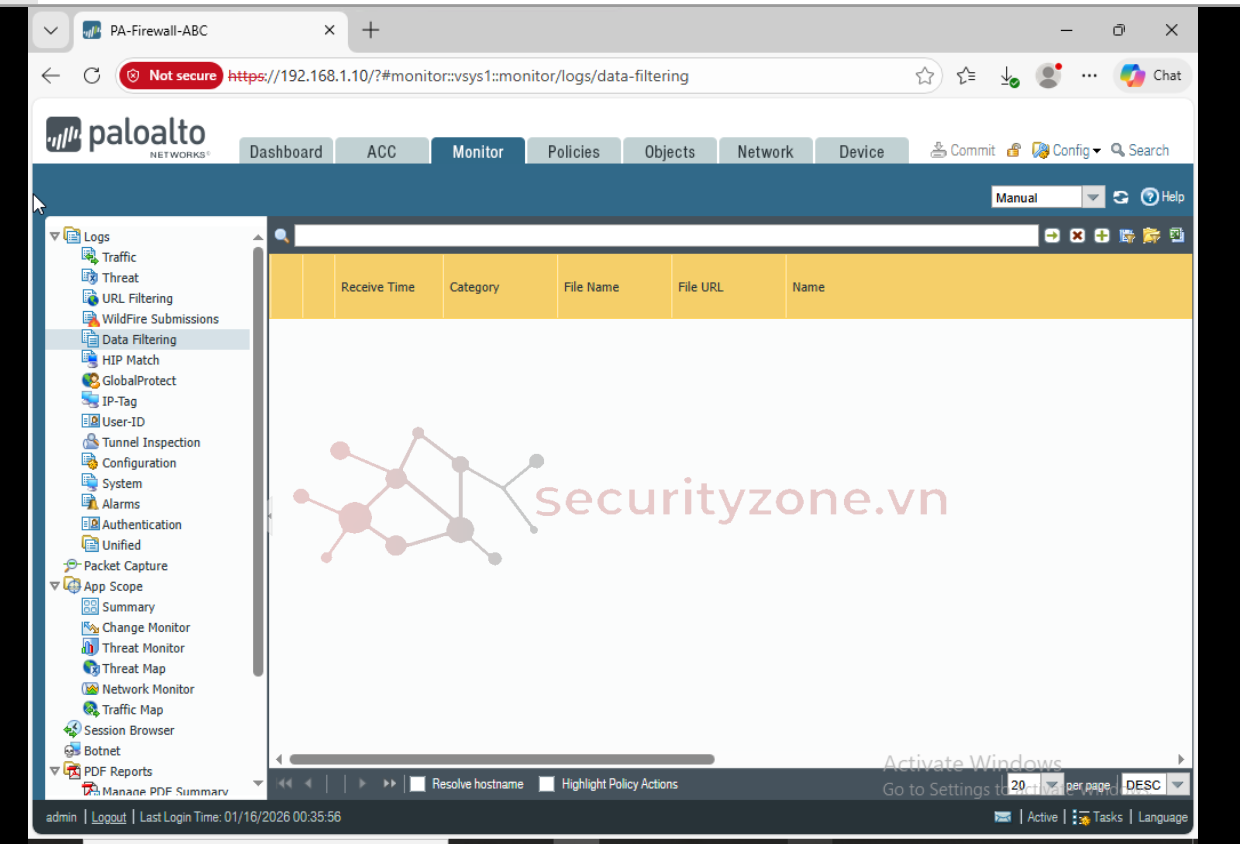

Các bạn có thể xem Data Filtering bắt được ở đây. Tuy nhiên bản mình không xem được

Tuy nhiên khi mình test với Google Drive thì vẫn up được.

Có thể do cơ chế phức tạp hơn

VI. Kết luận

Qua bài lab này, chúng ta có thể thấy rằng tính năng Data Filtering (DLP) trên Palo Alto hoạt động hiệu quả trong việc phát hiện và ngăn chặn dữ liệu nhạy cảm dựa trên nội dung thực tế, không chỉ dựa vào địa chỉ IP hay ứng dụng. Khi kết hợp với SSL Decryption, firewall có khả năng kiểm soát chi tiết các hành vi upload dữ liệu qua web HTTPS.Tuy nhiên, trong một số trường hợp phức tạp hơn như Google Drive, dữ liệu vẫn có thể được upload. cho thấy DLP không phải là giải pháp bật lên là chặn được tất cả, mà cần được điều chỉnh, kết hợp với App-ID, URL Filtering và các profile bảo mật khác để đạt hiệu quả tối ưu.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới