root

Moderator

I. VPN

1. Khái niệm:

- Là 1 kết nối riêng trên 1 hạ tầng mạng chung

- Kỹ thuật để xây dựng đường hầm thì người ta sử dụng giao thức để xây dựng như:

- Gồm 6 kiểu

2.1 Hub and spoke

- Ưu điểm: Việc triển khai đơn giản, nhẹ nhàng

- Nhược điểm: Con hub chịu tại nhiều , performance không tốt

2.2 Full mesh

- Ta có công thức tính số đường hầm VPN cần xây dựng khi dùng Full mesh n(n-1) / 2. Ví dụ cty có 4 chi nhánh thì cần 6 đường hầm, cty có 10 chi nhánh thì cần xây dựng 45 đường hầm VPN

- Ưu điểm: Tối ưu hóa đường truyền, tính backup cao

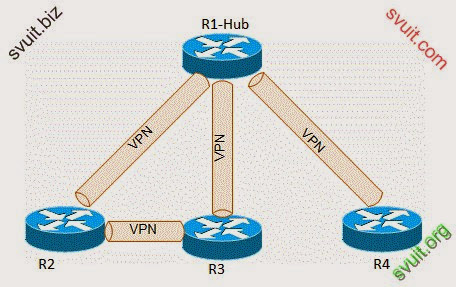

- Nhược điểm: Tốn công triển khai, khó quản lý, scability không tốt2.3 Patial mesh

- Dựa trên mô hình hub and spoke nhưng khác ở chỗ là người ta sẽ xem traffix từ các chi nhánh nào cần liên lạc VPN nhiều thì sẽ xây dựng riêng cho chi nhánh đó 1 đường VPN

- Ví dụ như mô hình dưới đây, traffic giữa VPN giữa R2 và R3 nhiều thì admin sẽ thực hiện xây dựng 1 đường hầm VPN giữa R2 và R3 để tang performance2.4 DMVPN(dynamic multipoint VPN)

- Xây xây dựa trên mô hình Hub and Spoke

- Sau đó người ta sẽ nhúng chức năng DMVPN này vào. DMVPN sẽ có chức năng là nếu:

- Xây dựng dựa trên mô hình DMVPN nhưng có thêm 2 con hub để dự phòng2.6 DMVPN dual hub and dual cloud

- Xây dựng dựa trên mô hình số 5 nhưng nó tăng tính dự phòng ISP3. Remote VPN:

- Remote VPN bao gồm:

- Site-to-site

- Client-to-site:

1. Khái niệm:

- Là 1 kết nối riêng trên 1 hạ tầng mạng chung

- Kỹ thuật để xây dựng đường hầm thì người ta sử dụng giao thức để xây dựng như:

- pptp

- L2tp

- Gre

- Vlan

- MPLS

- IPsec

- Vitual link của OSPF

- …

- Gồm 6 kiểu

2.1 Hub and spoke

- Ưu điểm: Việc triển khai đơn giản, nhẹ nhàng

- Nhược điểm: Con hub chịu tại nhiều , performance không tốt

2.2 Full mesh

- Ta có công thức tính số đường hầm VPN cần xây dựng khi dùng Full mesh n(n-1) / 2. Ví dụ cty có 4 chi nhánh thì cần 6 đường hầm, cty có 10 chi nhánh thì cần xây dựng 45 đường hầm VPN

- Ưu điểm: Tối ưu hóa đường truyền, tính backup cao

- Nhược điểm: Tốn công triển khai, khó quản lý, scability không tốt2.3 Patial mesh

- Dựa trên mô hình hub and spoke nhưng khác ở chỗ là người ta sẽ xem traffix từ các chi nhánh nào cần liên lạc VPN nhiều thì sẽ xây dựng riêng cho chi nhánh đó 1 đường VPN

- Ví dụ như mô hình dưới đây, traffic giữa VPN giữa R2 và R3 nhiều thì admin sẽ thực hiện xây dựng 1 đường hầm VPN giữa R2 và R3 để tang performance2.4 DMVPN(dynamic multipoint VPN)

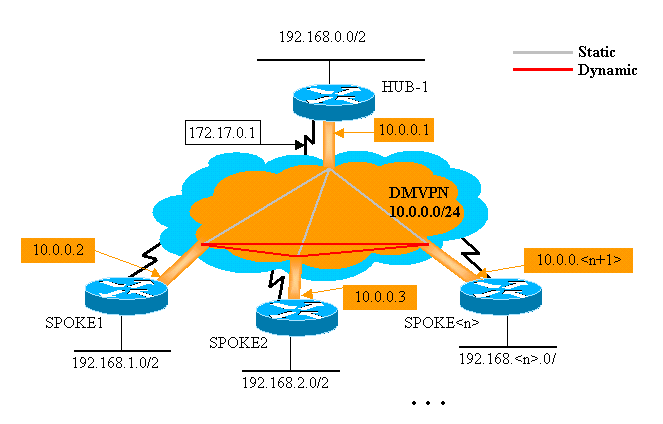

- Xây xây dựa trên mô hình Hub and Spoke

- Sau đó người ta sẽ nhúng chức năng DMVPN này vào. DMVPN sẽ có chức năng là nếu:

- R2 và R3 có traffic VPN thì tự động R2 và R3 sẽ đàm phán và xây dựng 1 đường hầm DMVPN

- Khi cuộc nói chuyện giữa R2 và R3 kết thúc thì đường hầm này cũng tự nhiên mất đi

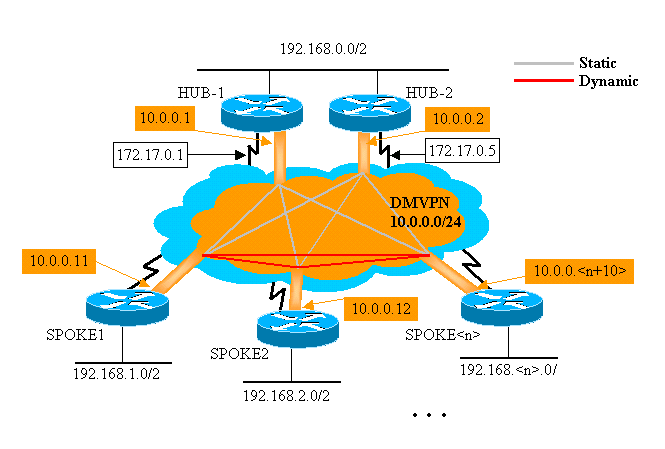

- Xây dựng dựa trên mô hình DMVPN nhưng có thêm 2 con hub để dự phòng2.6 DMVPN dual hub and dual cloud

- Xây dựng dựa trên mô hình số 5 nhưng nó tăng tính dự phòng ISP3. Remote VPN:

- Remote VPN bao gồm:

- Site-to-site

- Client-to-site:

- Cisco Easy VPN: là 1 software của Cisco dùng để quay VPN

- Web VPN: Linh động hơn, sử dụng được trên cả smart phone…

Bài viết liên quan

Bài viết mới