root

Moderator

Bài lab này mình làm theo yêu cầu một người bạn muốn mình làm IPSEC-VPN client to site trên ASA 8.2. Nếu ai có yêu cầu thì có thể gửi mô hình và yêu cầu lên forum hoặc inbox cho mình.

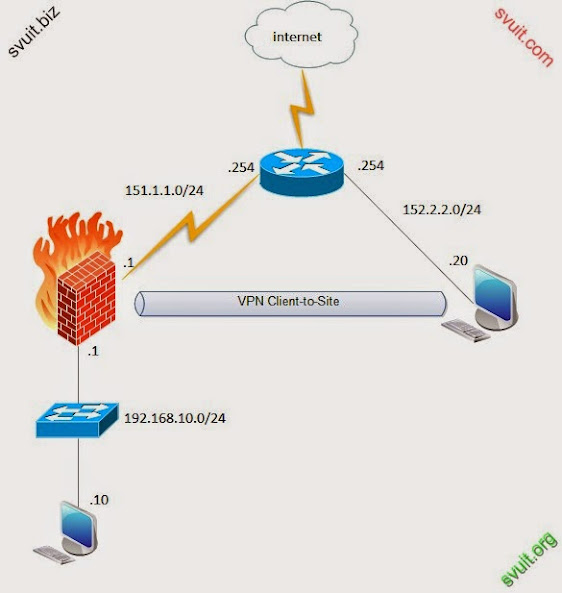

I. Mô hình và yêu cầu

1. Mô hình

2. Yêu cầu

- Cấu hình IPSEC-VPN để client ngoài internet truy cập được vào inside của ASA

- cấu hình NAT để client inside ASA ra internet bình thường

- Sơ đồ IP

II. Triển khai

1. Router ISP

- Cấu hình IP, NAT để PC vừa đi được Internet vừa VPN được

- Cấu hình IP và trỏ default-route về ISP

- Bước 1( Pharse 1): Cấu hình chính sách isakmp

- Tạo object-group và thực hiện nat overload trên ASA để các PC vùng inside đi ra internet được

-Login bằng user/pass local trên ASA

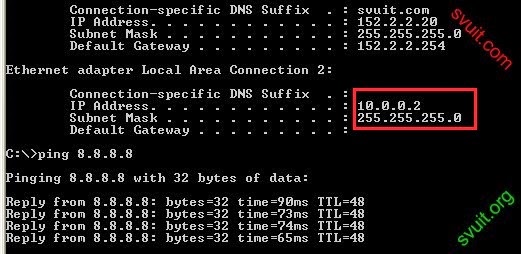

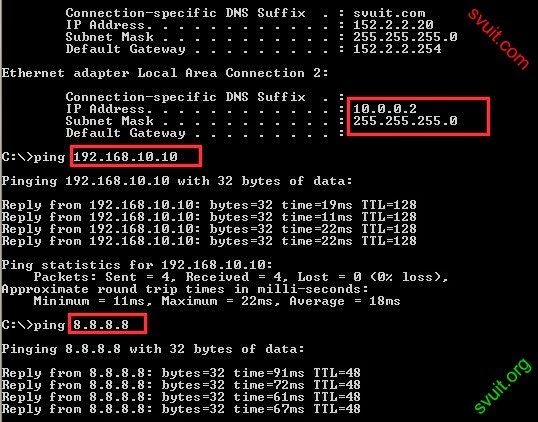

- Các bạn sẽ thấy Client VPN thành công sẽ được ASA cấp 1 IP VPN

- Show trạng thái ikev1 trên ASA

- Show trạng thái của IPSEC- Xem session VPN của client remote

I. Mô hình và yêu cầu

1. Mô hình

2. Yêu cầu

- Cấu hình IPSEC-VPN để client ngoài internet truy cập được vào inside của ASA

- cấu hình NAT để client inside ASA ra internet bình thường

- Sơ đồ IP

[TABLE="class: grid, width: 800"]

[TR]

[TD]ASA[/TD]

[TD]g0

g1[/TD]

[TD]nameif: outisde, IP: 151.1.1.1/24

nameif: inside, IP: 192.168.10.0/24[/TD]

[/TR]

[TR]

[TD]Router ISP[/TD]

[TD]f0/0

f0/1

f1/0[/TD]

[TD]IP: 151.1.1.254/24

IP: 152.2.2.254/24

IP: DHCP[/TD]

[/TR]

[TR]

[TD]PC1[/TD]

[TD][/TD]

[TD]IP: 192.168.10.10/24

Gateway: 192.168.10.1[/TD]

[/TR]

[TR]

[TD]PC2[/TD]

[TD][/TD]

[TD]IP: 152.2.2.20/24

Gateway: 152.2.2.254[/TD]

[/TR]

[/TABLE]

[TR]

[TD]ASA[/TD]

[TD]g0

g1[/TD]

[TD]nameif: outisde, IP: 151.1.1.1/24

nameif: inside, IP: 192.168.10.0/24[/TD]

[/TR]

[TR]

[TD]Router ISP[/TD]

[TD]f0/0

f0/1

f1/0[/TD]

[TD]IP: 151.1.1.254/24

IP: 152.2.2.254/24

IP: DHCP[/TD]

[/TR]

[TR]

[TD]PC1[/TD]

[TD][/TD]

[TD]IP: 192.168.10.10/24

Gateway: 192.168.10.1[/TD]

[/TR]

[TR]

[TD]PC2[/TD]

[TD][/TD]

[TD]IP: 152.2.2.20/24

Gateway: 152.2.2.254[/TD]

[/TR]

[/TABLE]

II. Triển khai

1. Router ISP

- Cấu hình IP, NAT để PC vừa đi được Internet vừa VPN được

[TABLE="class: outer_border, width: 600"]

[TR]

[TD]ISP(config-if)#int f0/0

ISP(config-if)#ip address 151.1.1.254 255.255.255.0

ISP(config-if)#no shutdown

ISP(config-if)#int f0/1

ISP(config-if)#ip address 152.2.2.254 255.255.255.0

ISP(config-if)#no shutdown

ISP(config-if)#int f1/0

ISP(config-if)#ip address dhcp

ISP(config)#ip access-list extended NAT

ISP(config-ext-nacl)#deny ip 152.2.2.0 255.255.255.0 151.1.1.1 255.255.255.0

ISP(config-ext-nacl)#permit ip any any

ISP(config)#ip nat inside source list NAT interface FastEthernet1/0 overload

ISP(config)#int f1/0

ISP(config-if)#ip nat outside

ISP(config-if)#int f0/1

ISP(config-if)#ip nat inside

ISP(config-if)#int f0/0

ISP(config-if)#ip nat inside[/TD]

[/TR]

[/TABLE]

2. Trên ASA[TR]

[TD]ISP(config-if)#int f0/0

ISP(config-if)#ip address 151.1.1.254 255.255.255.0

ISP(config-if)#no shutdown

ISP(config-if)#int f0/1

ISP(config-if)#ip address 152.2.2.254 255.255.255.0

ISP(config-if)#no shutdown

ISP(config-if)#int f1/0

ISP(config-if)#ip address dhcp

ISP(config)#ip access-list extended NAT

ISP(config-ext-nacl)#deny ip 152.2.2.0 255.255.255.0 151.1.1.1 255.255.255.0

ISP(config-ext-nacl)#permit ip any any

ISP(config)#ip nat inside source list NAT interface FastEthernet1/0 overload

ISP(config)#int f1/0

ISP(config-if)#ip nat outside

ISP(config-if)#int f0/1

ISP(config-if)#ip nat inside

ISP(config-if)#int f0/0

ISP(config-if)#ip nat inside[/TD]

[/TR]

[/TABLE]

- Cấu hình IP và trỏ default-route về ISP

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ASA(config-if)# int g0

ASA(config-if)# nameif outside

ASA(config-if)# ip address 151.1.1.1 255.255.255.0

ASA(config-if)# no shutdown

ASA(config-if)# int g1

ASA(config-if)# nameif inside

ASA(config-if)# ip address 192.168.10.1 255.255.255.0

ASA(config-if)# no shutdown

ASA(config)# route outside 0 0 151.1.1.254[/TD]

[/TR]

[/TABLE]

3. Cấu hình IPSEC-VPN client-to-site trên ASA[TR]

[TD]ASA(config-if)# int g0

ASA(config-if)# nameif outside

ASA(config-if)# ip address 151.1.1.1 255.255.255.0

ASA(config-if)# no shutdown

ASA(config-if)# int g1

ASA(config-if)# nameif inside

ASA(config-if)# ip address 192.168.10.1 255.255.255.0

ASA(config-if)# no shutdown

ASA(config)# route outside 0 0 151.1.1.254[/TD]

[/TR]

[/TABLE]

- Bước 1( Pharse 1): Cấu hình chính sách isakmp

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ASA(config)# crypto isakmp policy 10

ASA(config-ikev1-policy)# authentication pre-share

ASA(config-ikev1-policy)# encryption 3des

ASA(config-ikev1-policy)# hash md5

ASA(config-ikev1-policy)# group 2

ASA(config-ikev1-policy)# lifetime 86400

// Enable chính sách này trên interface outside

ASA(config)# crypto isakmp enable outside[/TD]

[/TR]

[/TABLE]

Xong pharse 1 bây giờ chúng ta sẽ chuyển qua Pharse 2 cấu hình IPSEC

- Bước 2: Cấu hình chính sách IPSEC[TR]

[TD]ASA(config)# crypto isakmp policy 10

ASA(config-ikev1-policy)# authentication pre-share

ASA(config-ikev1-policy)# encryption 3des

ASA(config-ikev1-policy)# hash md5

ASA(config-ikev1-policy)# group 2

ASA(config-ikev1-policy)# lifetime 86400

// Enable chính sách này trên interface outside

ASA(config)# crypto isakmp enable outside[/TD]

[/TR]

[/TABLE]

Xong pharse 1 bây giờ chúng ta sẽ chuyển qua Pharse 2 cấu hình IPSEC

[TABLE="class: outer_border, width: 600"]

[TR]

[TD]ASA(config)# crypto ipsec transform-set MYSET esp-3des esp-md5-hmac[/TD]

[/TR]

[/TABLE]

- Bước 3: Tạo Dynamic map[TR]

[TD]ASA(config)# crypto ipsec transform-set MYSET esp-3des esp-md5-hmac[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 700"]

[TR]

[TD]ASA(config)# crypto dynamic-map DYNAMIC-MAP 10 set transform-set MYSET[/TD]

[/TR]

[/TABLE]

- Bước 4: Gán Dynamic map vào Crypto map và đưa vào cổng outside[TR]

[TD]ASA(config)# crypto dynamic-map DYNAMIC-MAP 10 set transform-set MYSET[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 600"]

[TR]

[TD]ASA(config)# crypto map MYMAP 10 ipsec-isakmp dynamic DYNAMIC-MAP

ASA(config)# crypto map MYMAP interface outside[/TD]

[/TR]

[/TABLE]

- Bước 5: Tạo pool IP để cấp cho các client remote VPN[TR]

[TD]ASA(config)# crypto map MYMAP 10 ipsec-isakmp dynamic DYNAMIC-MAP

ASA(config)# crypto map MYMAP interface outside[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 700"]

[TR]

[TD]ASA(config)# ip local pool MYPOOL 10.0.0.2-10.0.0.20 mask 255.255.255.0[/TD]

[/TR]

[/TABLE]

- Bước 6: Tạo 1 group-policy và cấu hình[TR]

[TD]ASA(config)# ip local pool MYPOOL 10.0.0.2-10.0.0.20 mask 255.255.255.0[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ASA(config)# group-policy REMOTE-VPN internal

ASA(config)# group-policy REMOTE-VPN attributes

ASA(config-group-policy)# default-domain value svuit.com

ASA(config-group-policy)# address-pools value MYPOOL[/TD]

[/TR]

[/TABLE]

- Bước 7: Cấu hình Tunnel-group[TR]

[TD]ASA(config)# group-policy REMOTE-VPN internal

ASA(config)# group-policy REMOTE-VPN attributes

ASA(config-group-policy)# default-domain value svuit.com

ASA(config-group-policy)# address-pools value MYPOOL[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ASA(config)# tunnel-group REMOTE-VPN type remote-access

ASA(config)# tunnel-group REMOTE-VPN general-attributes

// Đưa group-policy vào trong tunnel-group

ASA(config-tunnel-general)# default-group-policy REMOTE-VPN

//Xác định thuộc tính của IPSEC và đặt pre-shared key

ASA(config)# tunnel-group REMOTE-VPN ipsec-attributes

ASA(config-tunnel-ipsec)# pre-shared-key svuit[/TD]

[/TR]

[/TABLE]

- Bước 8: Tạo user và pass cho user remote-VPN[TR]

[TD]ASA(config)# tunnel-group REMOTE-VPN type remote-access

ASA(config)# tunnel-group REMOTE-VPN general-attributes

// Đưa group-policy vào trong tunnel-group

ASA(config-tunnel-general)# default-group-policy REMOTE-VPN

//Xác định thuộc tính của IPSEC và đặt pre-shared key

ASA(config)# tunnel-group REMOTE-VPN ipsec-attributes

ASA(config-tunnel-ipsec)# pre-shared-key svuit[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ASA(config)# username svuit password svuit.com[/TD]

[/TR]

[/TABLE]

4. Cấu hình NAT[TR]

[TD]ASA(config)# username svuit password svuit.com[/TD]

[/TR]

[/TABLE]

- Tạo object-group và thực hiện nat overload trên ASA để các PC vùng inside đi ra internet được

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ASA(config)# nat (inside) 1 192.168.10.0 255.255.255.0

ASA(config)# global (outside) 1 interface[/TD]

[/TR]

[/TABLE]

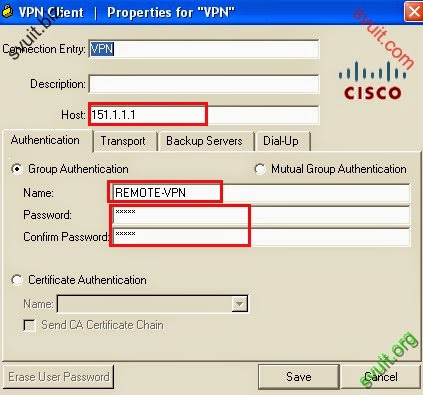

- Client thực hiện quay VPN với Group: REMOTE-VPN và Host là IP của ASA[TR]

[TD]ASA(config)# nat (inside) 1 192.168.10.0 255.255.255.0

ASA(config)# global (outside) 1 interface[/TD]

[/TR]

[/TABLE]

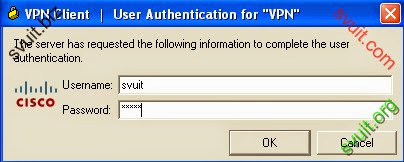

-Login bằng user/pass local trên ASA

- Các bạn sẽ thấy Client VPN thành công sẽ được ASA cấp 1 IP VPN

- Show trạng thái ikev1 trên ASA

ASA# sh crypto isakmp sa

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 152.2.2.20

Type : user Role : responder

Rekey : no State : AM_ACTIVE

ASA# sh crypto ipsec sa

interface: outside

Crypto map tag: DYNAMIC-MAP, seq num: 10, local addr: 151.1.1.1

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.0.0.10/255.255.255.255/0/0)

current_peer: 152.2.2.20, username: svuit

dynamic allocated peer ip: 10.0.0.10

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 151.1.1.1, remote crypto endpt.: 152.2.2.20

path mtu 1500, ipsec overhead 58, media mtu 1500

current outbound spi: 9D641DA5

inbound esp sas:

spi: 0xBE216DC9 (3189861833)

transform: esp-3des esp-md5-hmac none

in use settings ={RA, Tunnel, }

slot: 0, conn_id: 8192, crypto-map: DYNAMIC-MAP

sa timing: remaining key lifetime (sec): 28253

IV size: 8 bytes

replay detection support: Y

outbound esp sas:

spi: 0x9D641DA5 (2640584101)

transform: esp-3des esp-md5-hmac none

in use settings ={RA, Tunnel, }

slot: 0, conn_id: 8192, crypto-map: DYNAMIC-MAP

sa timing: remaining key lifetime (sec): 28253

IV size: 8 bytes

replay detection support: Y

Mã:

ciscoasa# sh vpn-sessiondb remote

Session Type: IPsec

Username : svuit Index : 2

Assigned IP : 10.0.0.10 Public IP : 152.2.2.20

Protocol : IKE IPsec

Encryption : 3DES Hashing : MD5

Bytes Tx : 240 Bytes Rx : 240

Group Policy : REMOTE-VPN Tunnel Group : REMOTE-VPN

Login Time : 00:40:58 UTC Tue Nov 30 1999

Duration : 0h:11m:10s

NAC Result : Unknown

VLAN Mapping : N/A VLAN : noneBài viết liên quan

Bài viết mới