Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cài đặt Certificate Service trên Windows Server 2019

III. Cấu hình External Authority (CSR) trên PAN VM-series

IV. Kiểm tra hoạt động SSL Forward Proxy trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

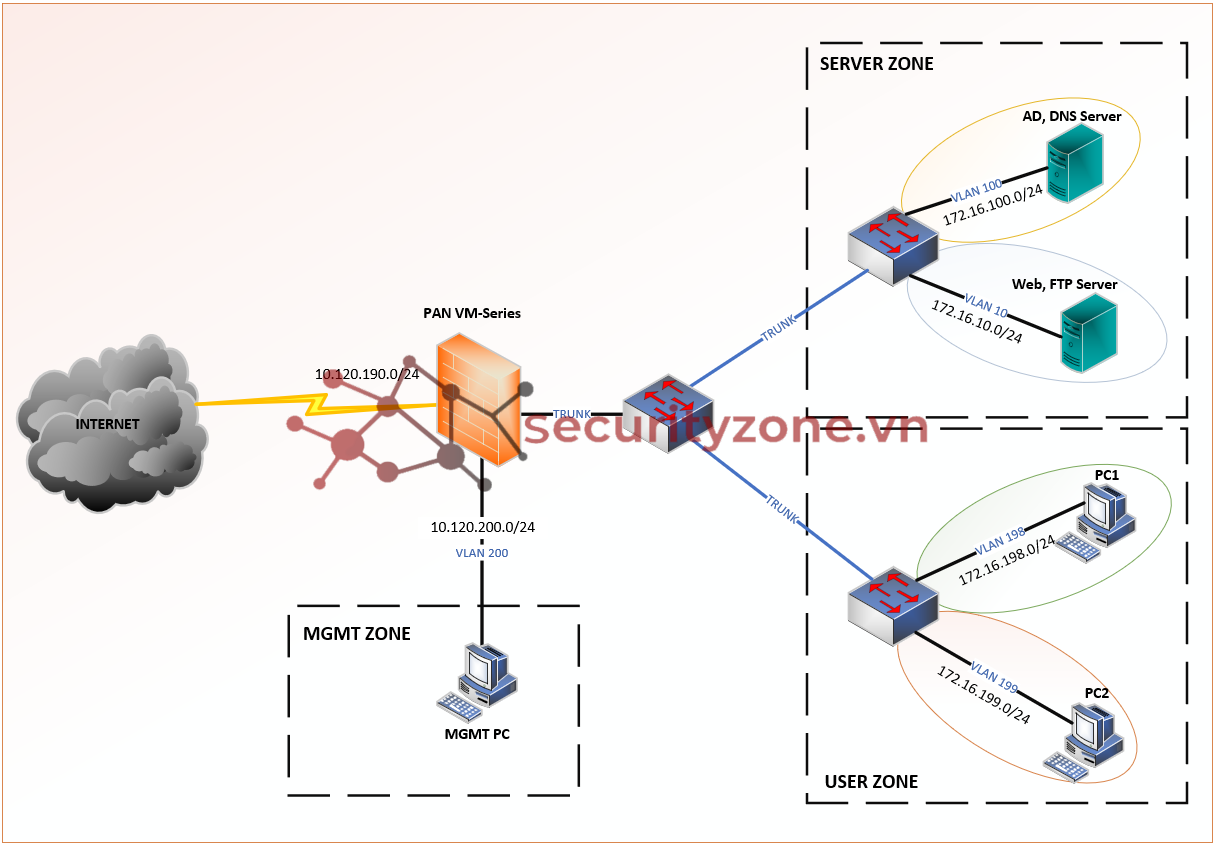

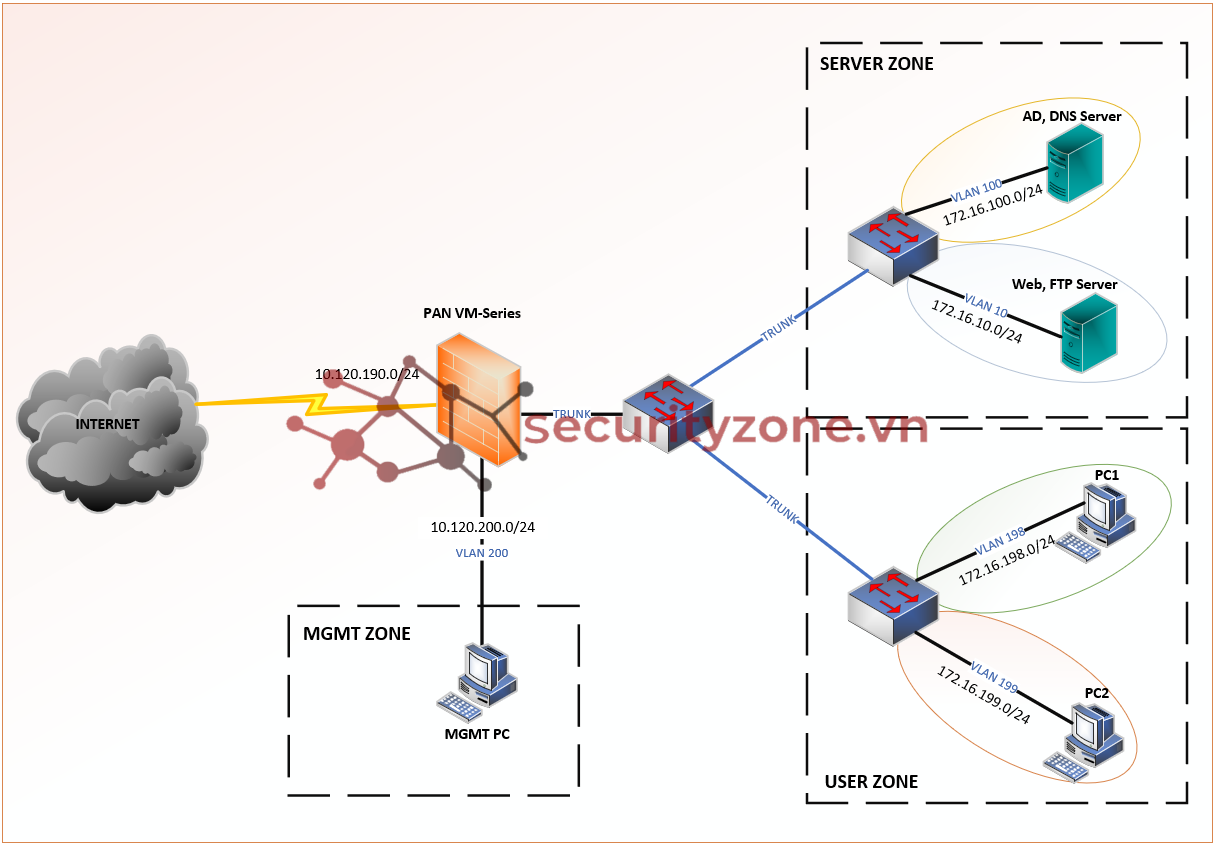

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cài đặt Certificate Service trên Windows Server 2019

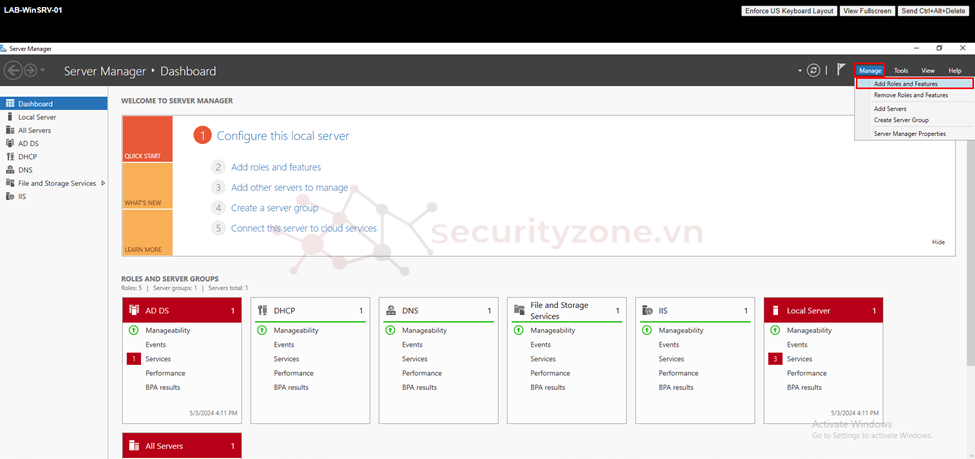

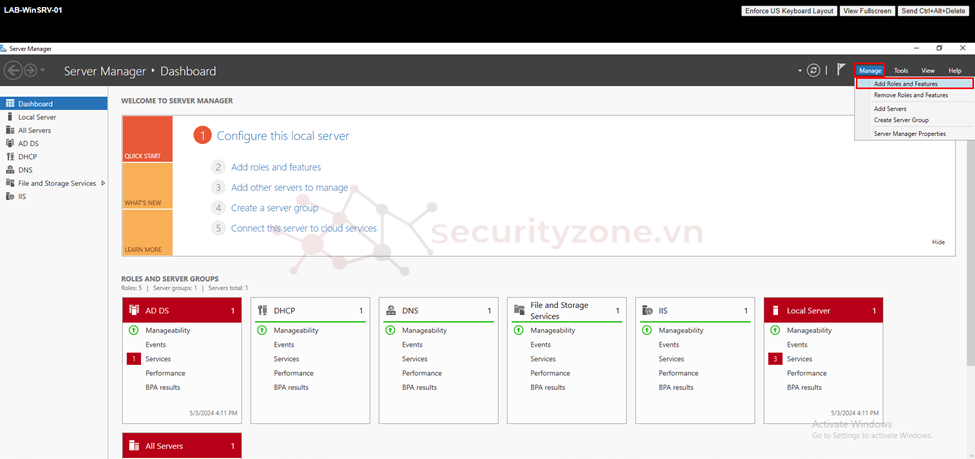

Để cài đặt Certificate Server trên Windows Server tiến hành vào phần Manage > Add Roles and Features.

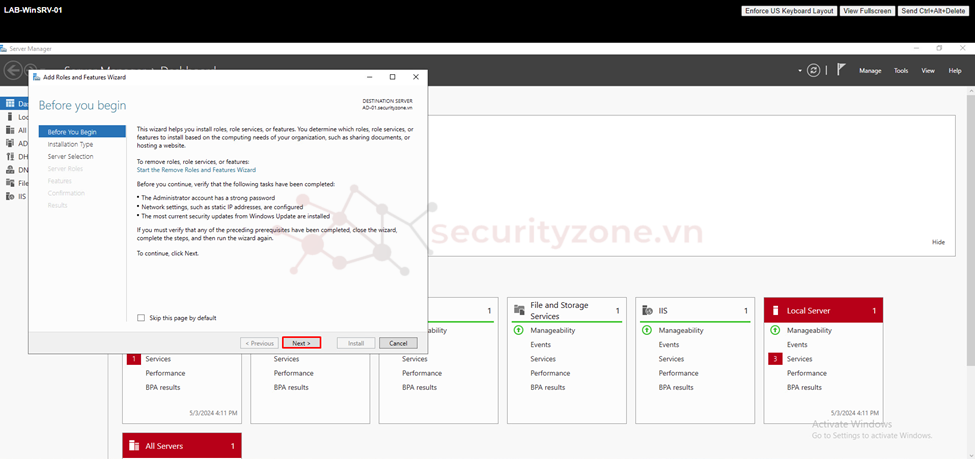

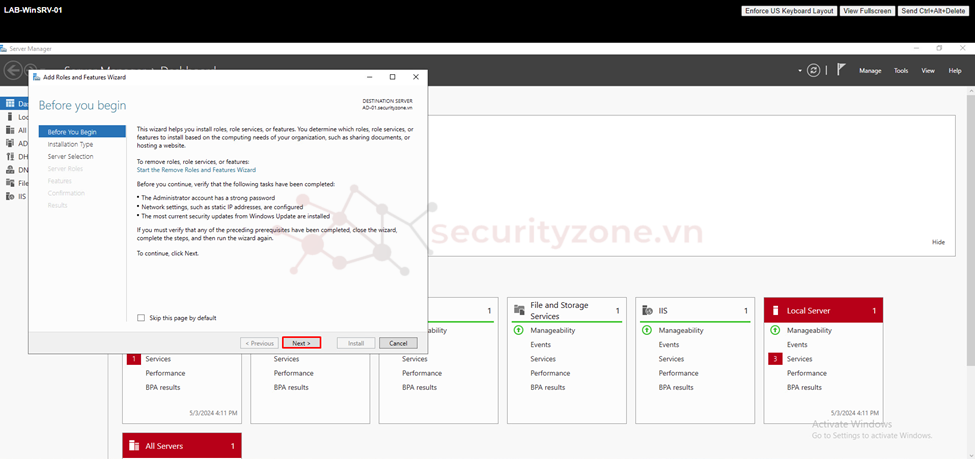

Tại phần Before You Begin tiến hành chọn Next để tiếp tục.

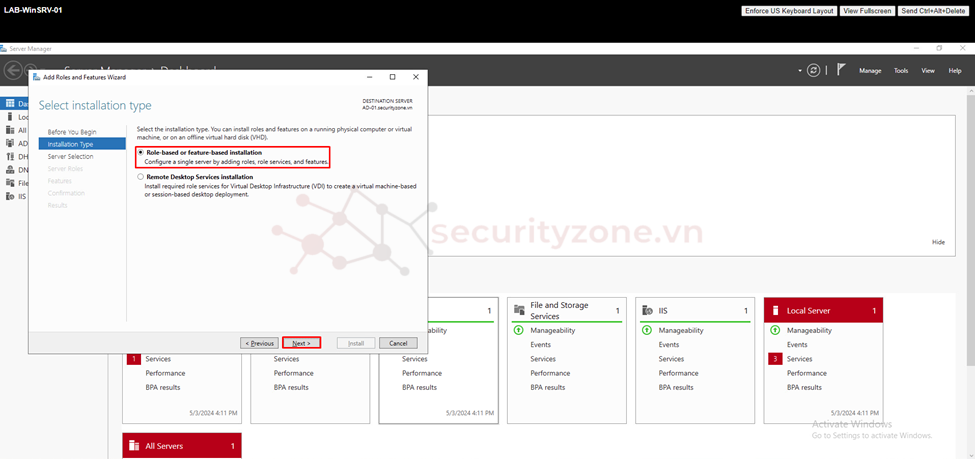

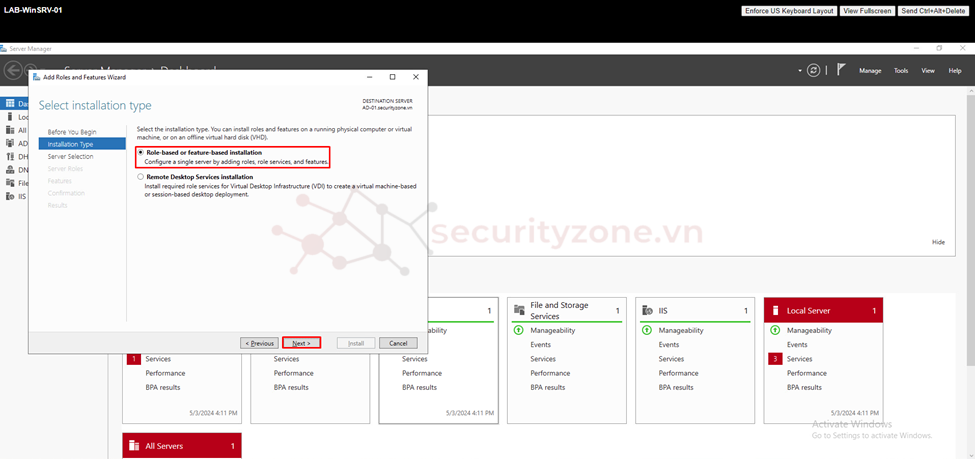

Tại phần Installation Type tiến hành chọn Role-based of feature based installation để cài đặt Certificate Service trên chính server này rồi chọn Next.

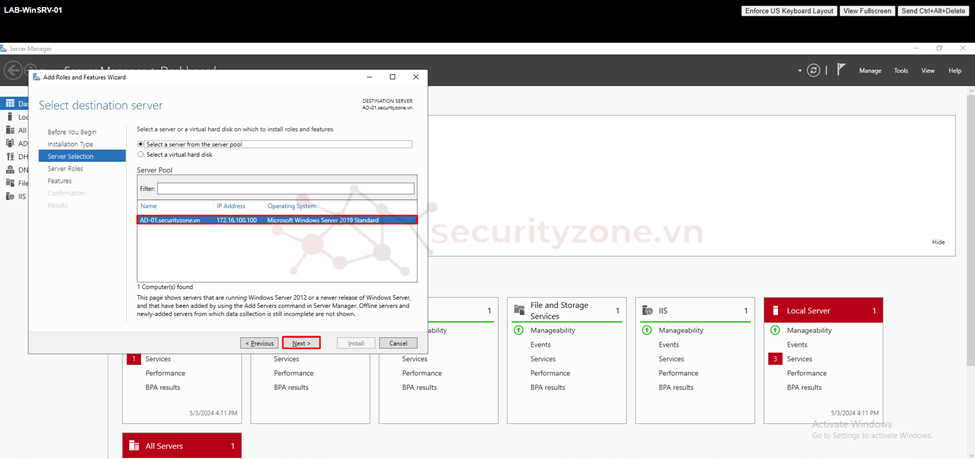

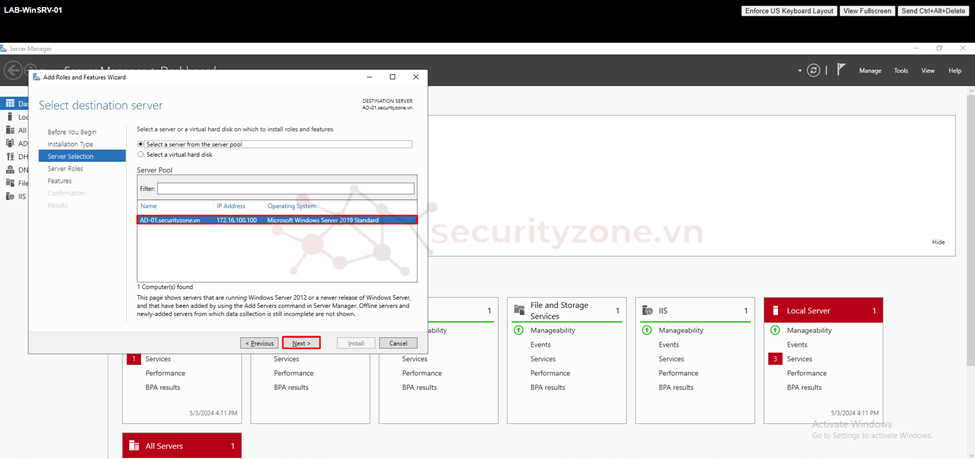

Tại phần Server Selection tiến hành chọn Server để cài đặt Certificate Serivce rồi chọn Next.

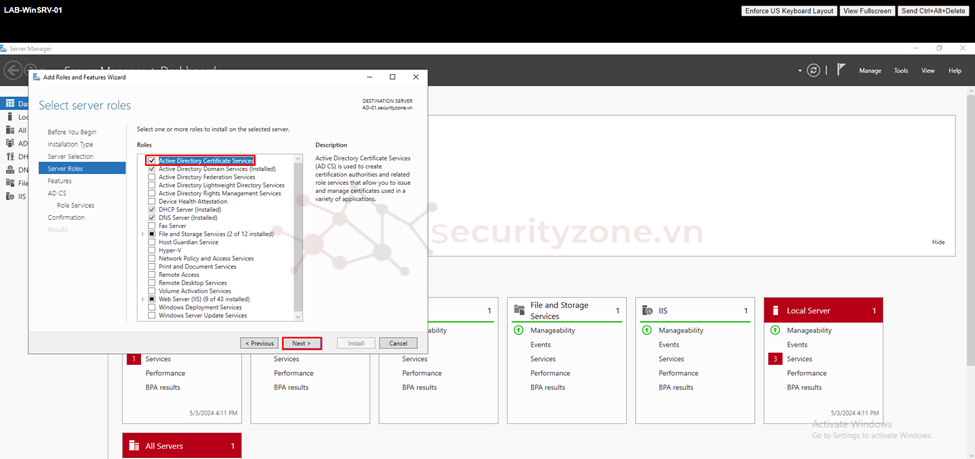

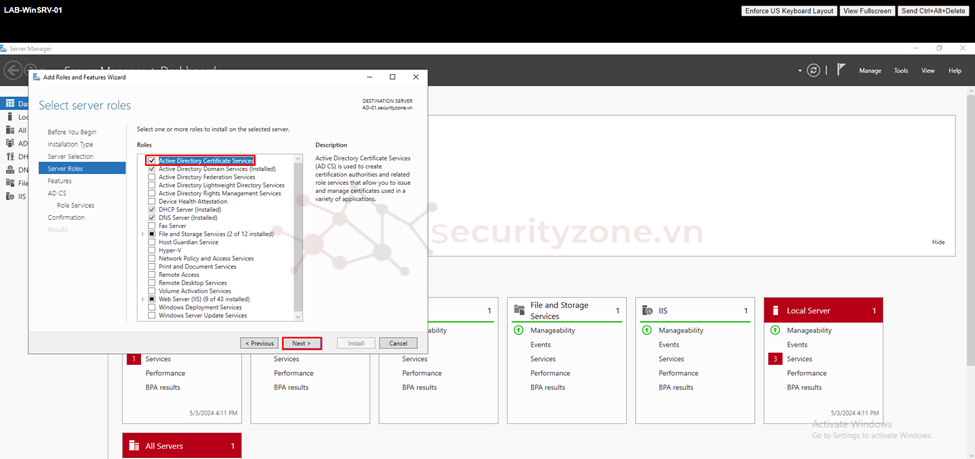

Tại phần Server Roles tiến hành chọn Active Directory Certificate Serivce rồi chọn Next.

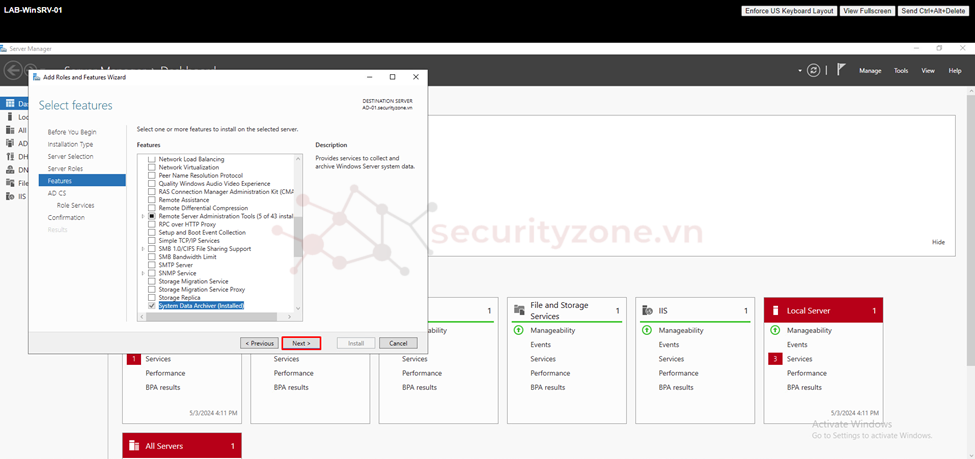

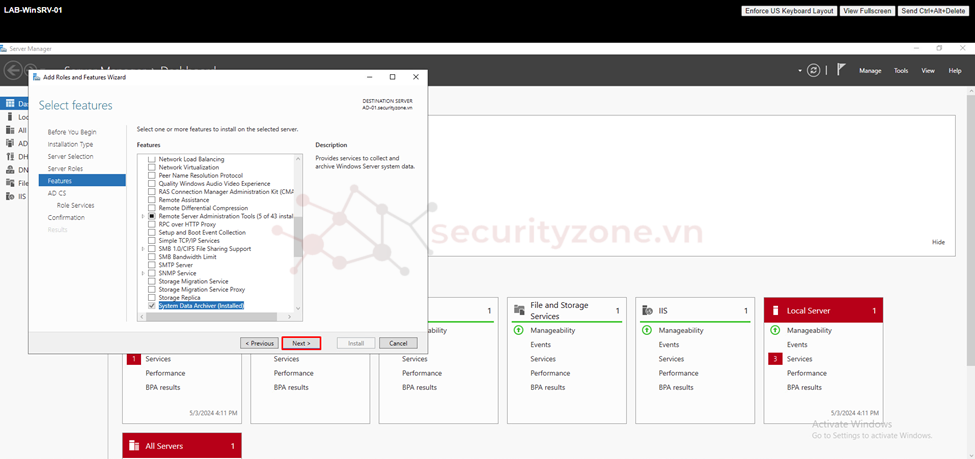

Tại phần Features không cần chọn tính năng nào thêm nữa rồi chọn Next.

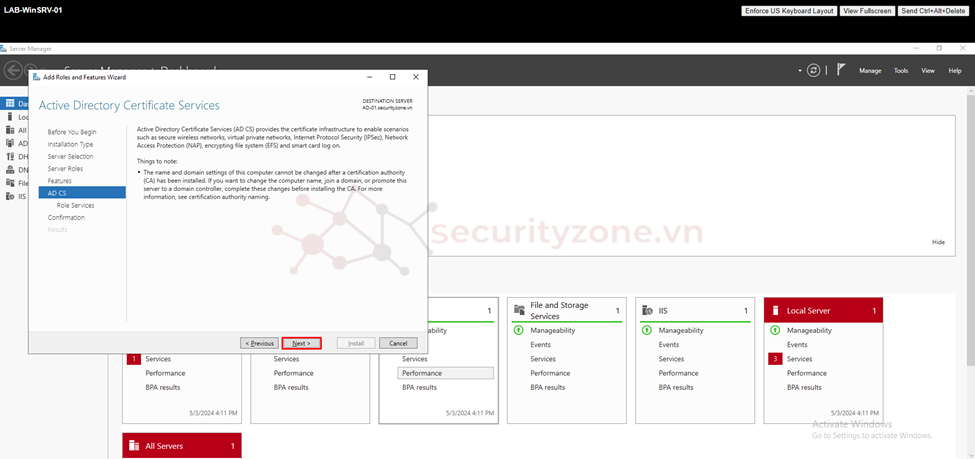

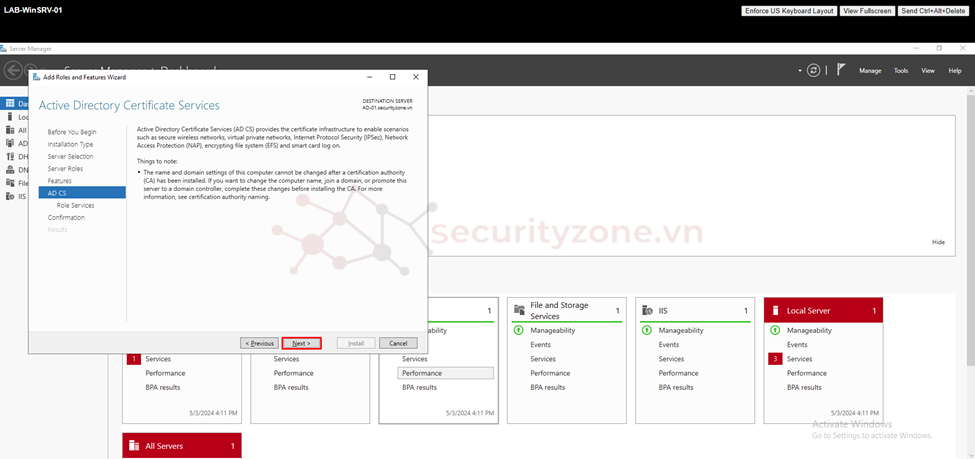

Tại phần AD CS tiếp tục chọn Next để tiến hành chọn các tính năng khi cài đặt Actice Directory Certificate Serivce.

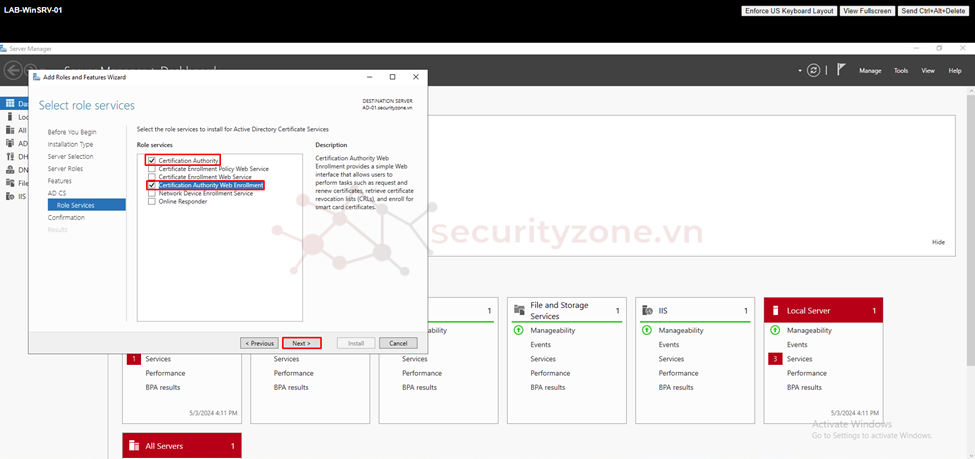

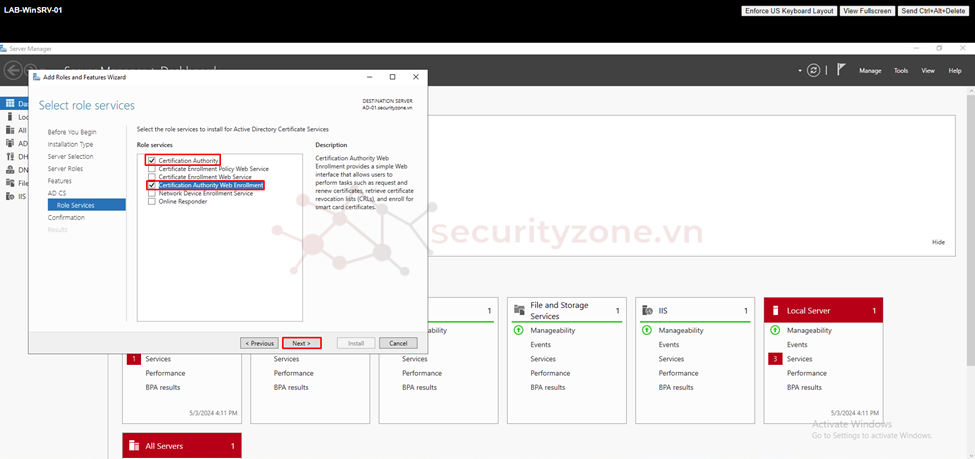

Tại phần Role Services tiến hành chọn Certification Authority và Certification Authority Web Enrollment để cài đặt certificate server cũng như cho phép việc request certificate bằng web.

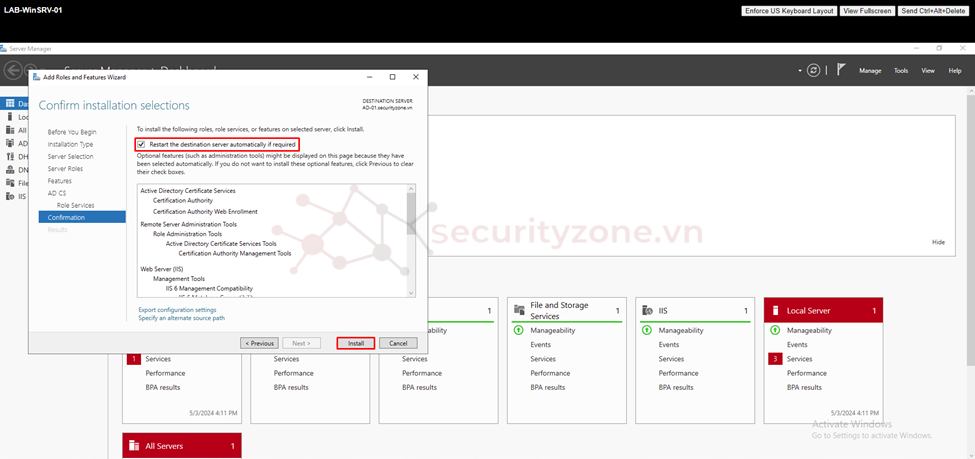

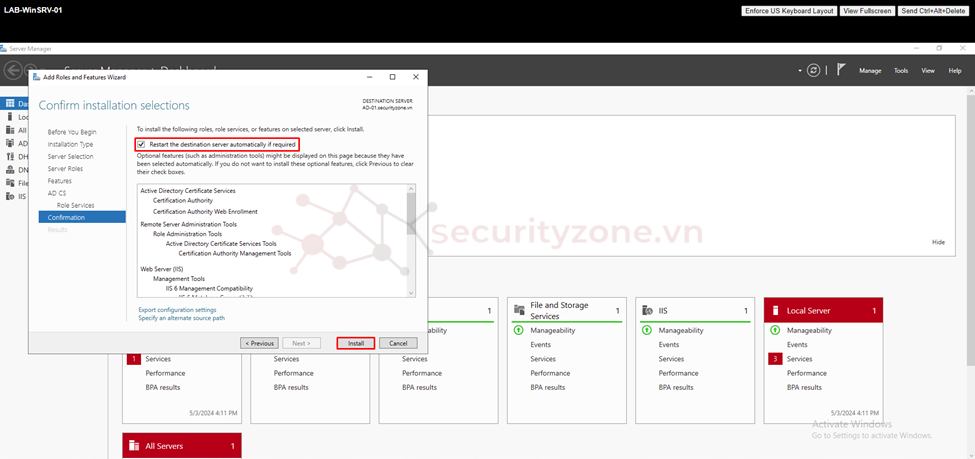

Cuối cùng phần Confirmation tiến hành chọn Install để tiến hành cài đặt Actice Directory Certificate Serivce, có thể chọn thêm option Restart the destination server automatically if required để hệ thống tự động restart thiết bị khi việc cài đặt service yêu cầu.

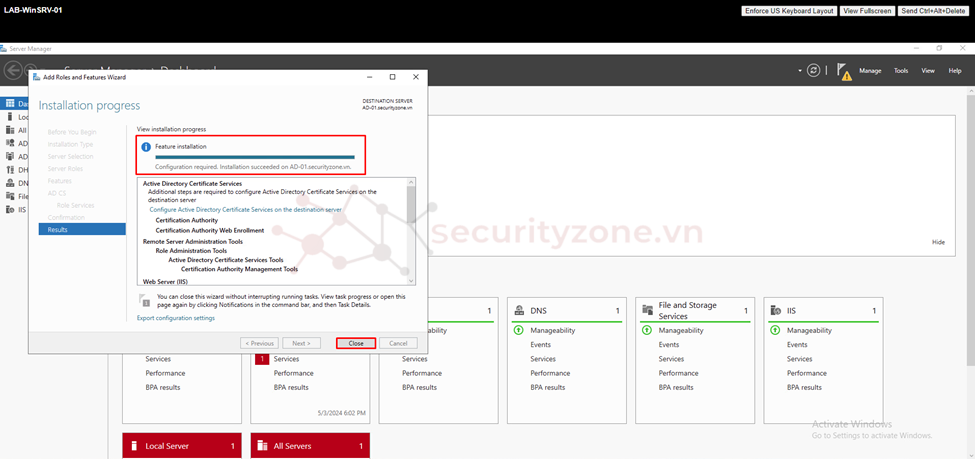

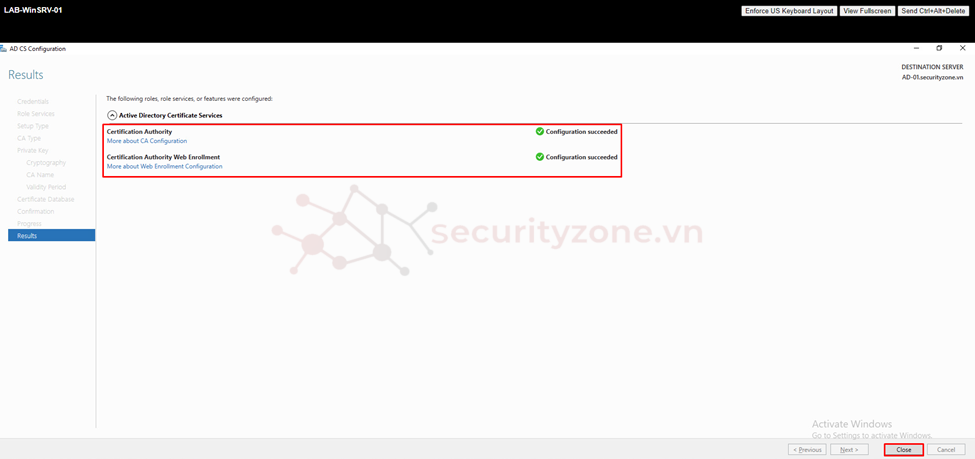

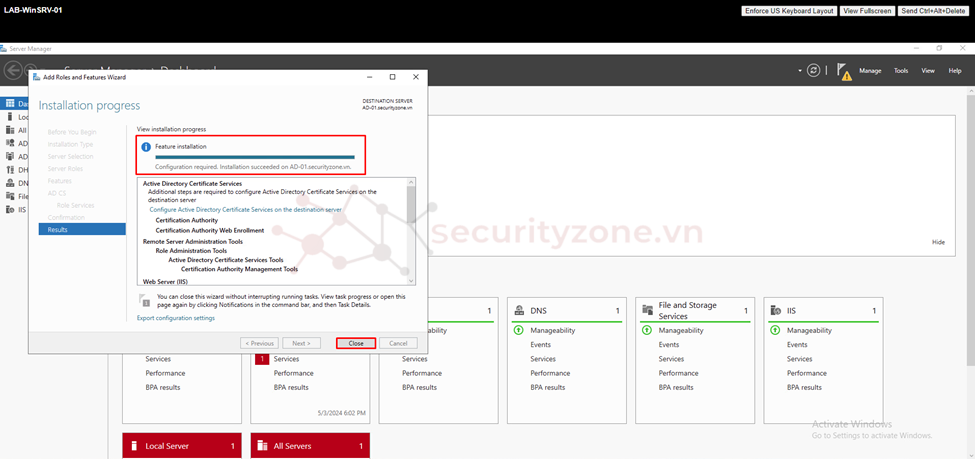

Sau khi quá trình cài đặt hoàn thành sẽ xuất hiện thông báo như hình bên dưới chọn Close để thoát ra kết quả.

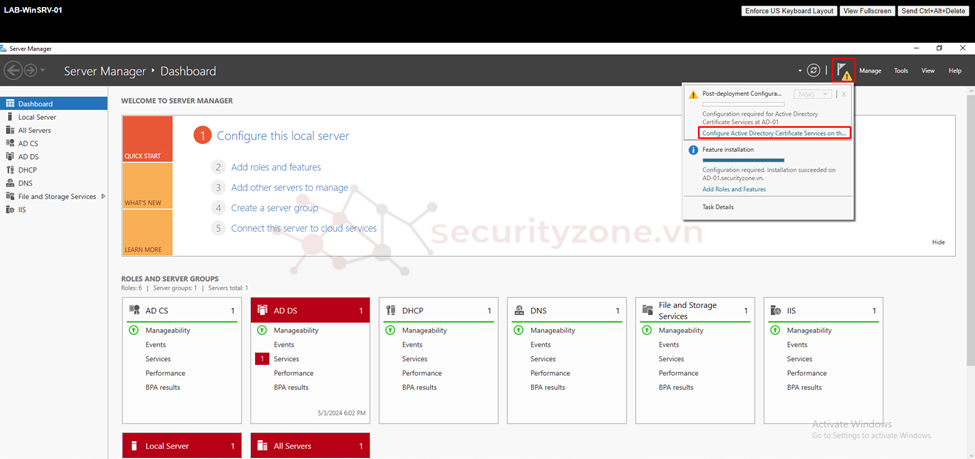

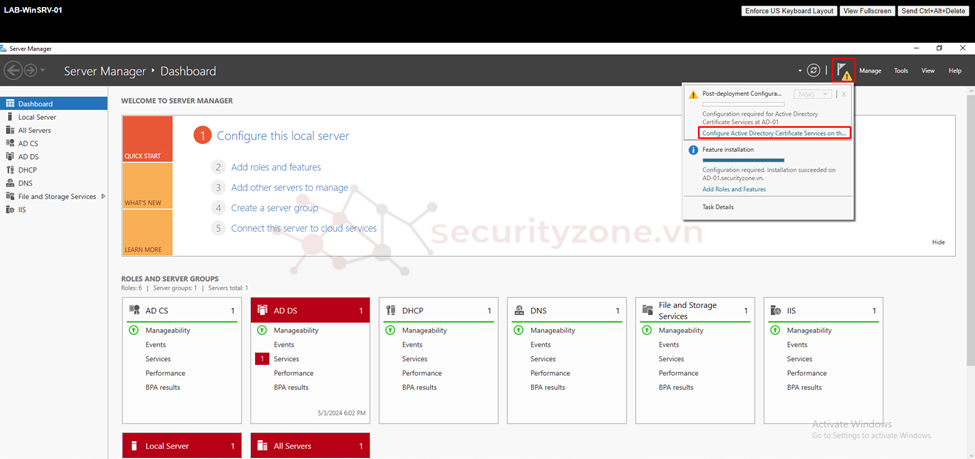

Sau khi đã cài đặt xong Actice Directory Certificate Serivce tiến hành chọn vào Configure Actice Directory Certificate Serivces...để tiến hành cài đặt các thông tin cần thiết.

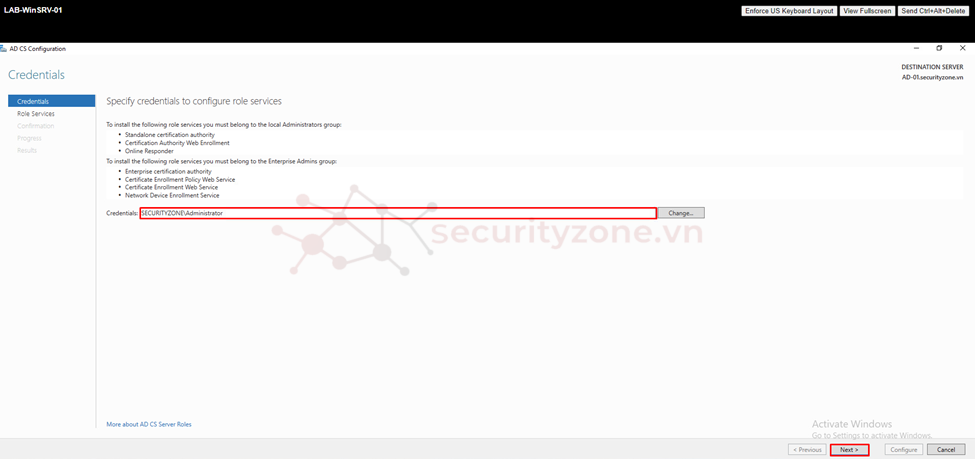

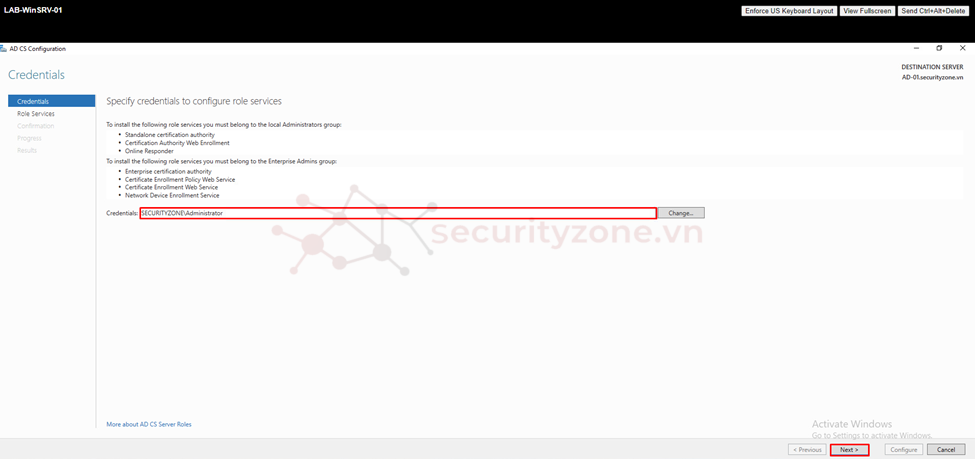

Tại phần Credentials chọn thông tin user để xác thực trước khi được cấu hình certificate ở đây sẽ chọn user Administrator rồi chọn Next.

Tại phần Role Services sẽ thấy được các dịch vụ đã cấu hình khi cài đặt được hiển thì có thể tích bỏ service không cần thiết rồi chọn Next.

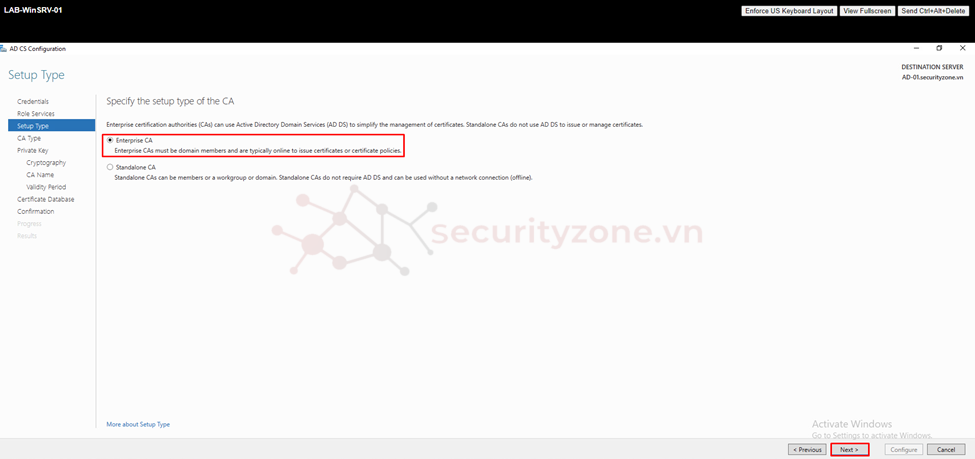

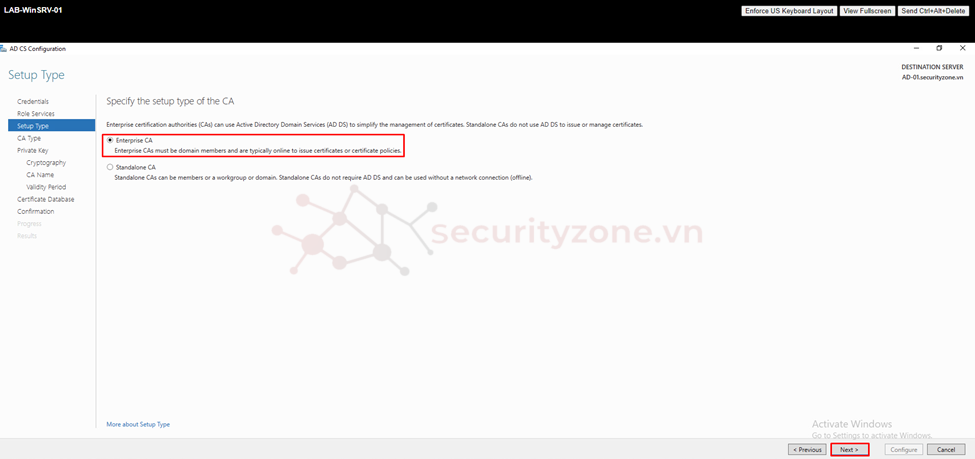

Tại phần Setup Type tiến hành chọn loại CA được cấu hình chọn Enterprise CA rồi chọn Next.

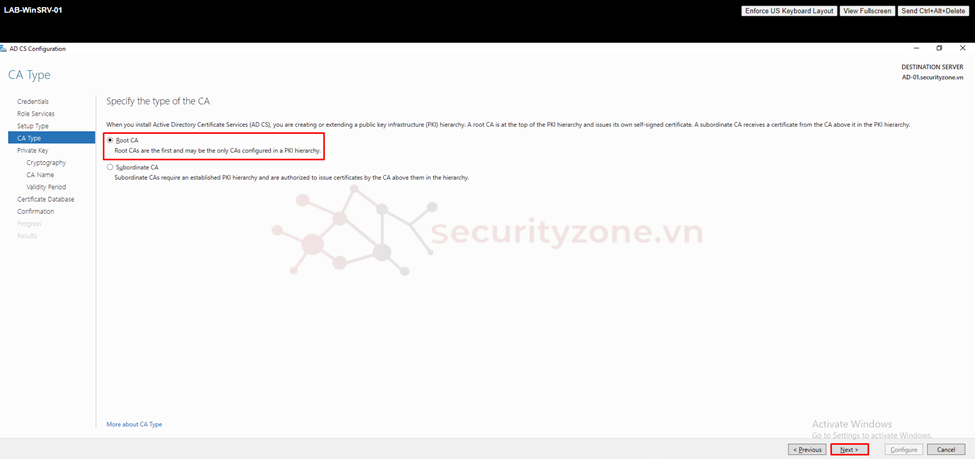

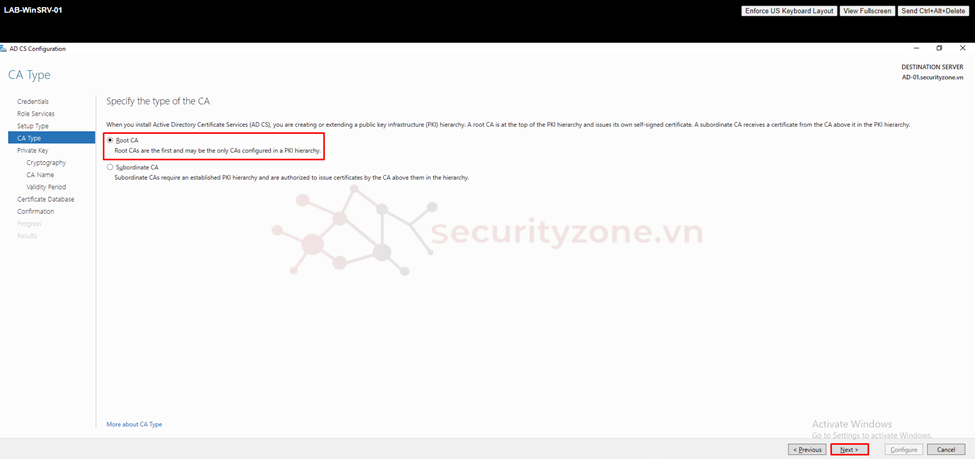

Tại phần CA Type chọn loại chứng chỉ là Root CA rồi chọn Next.

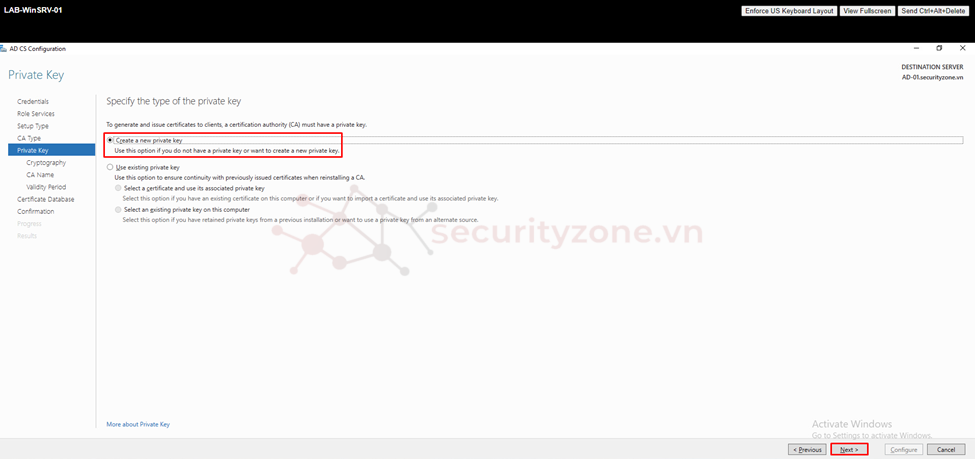

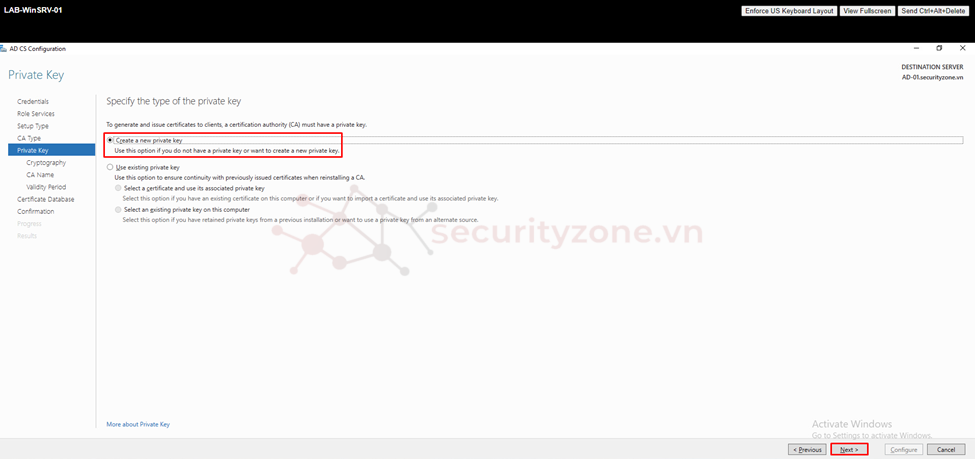

Tại phần Private Key tiến hành tạo mới bằng cách chọn Create a new private key rồi chọn Next.

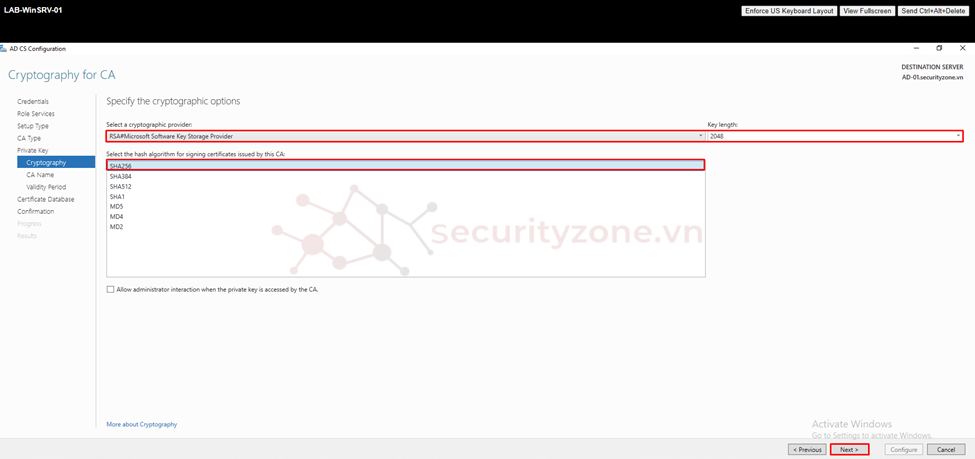

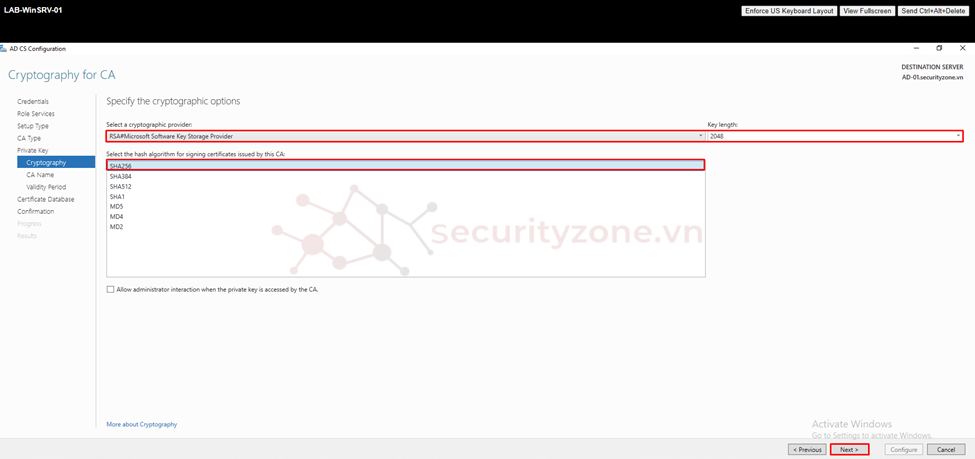

Tại phần Cryptography tiến hành chọn các thuật toán cho Certificate nến chọn thuật toán RSA với key length ít nhất là 2048 và SHA với chiều dài ít nhất là 256 để đảm bảo tính bảo mật rồi chọn Next.

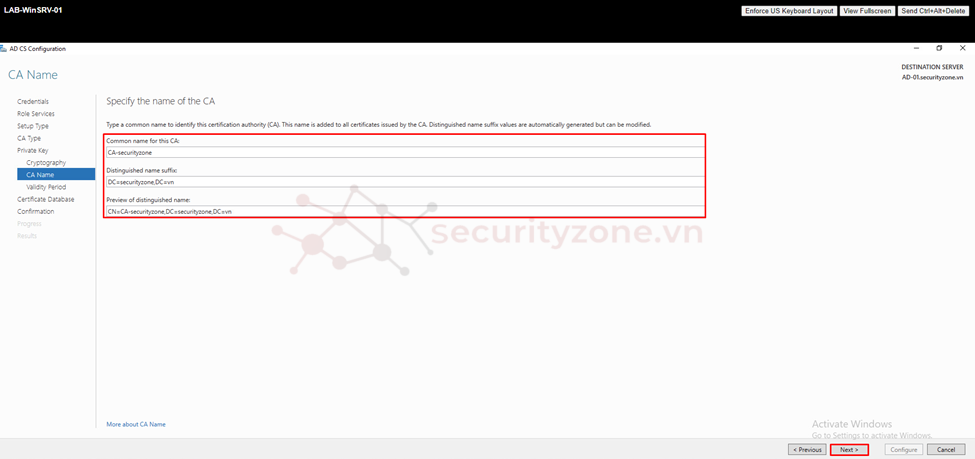

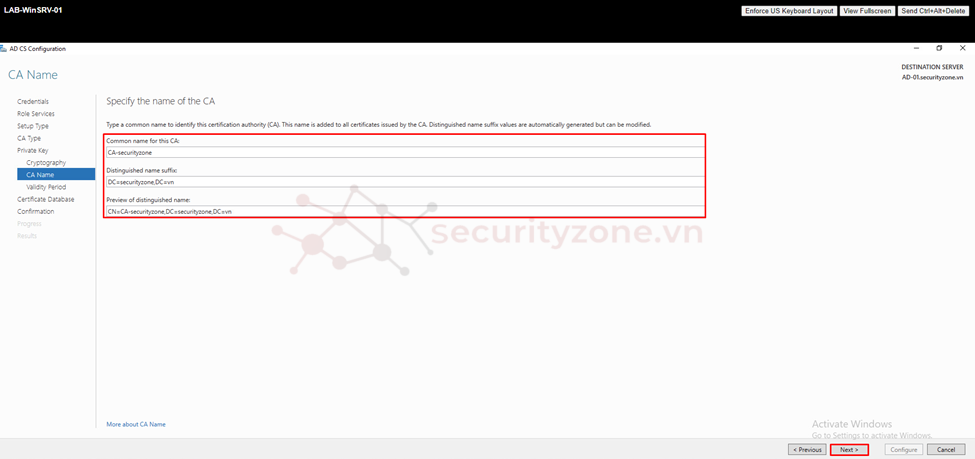

Tại phần CA name tiến hành cấu hình các thông tin nhận diện cho CA như common name, distinguished name rồi chọn Next.

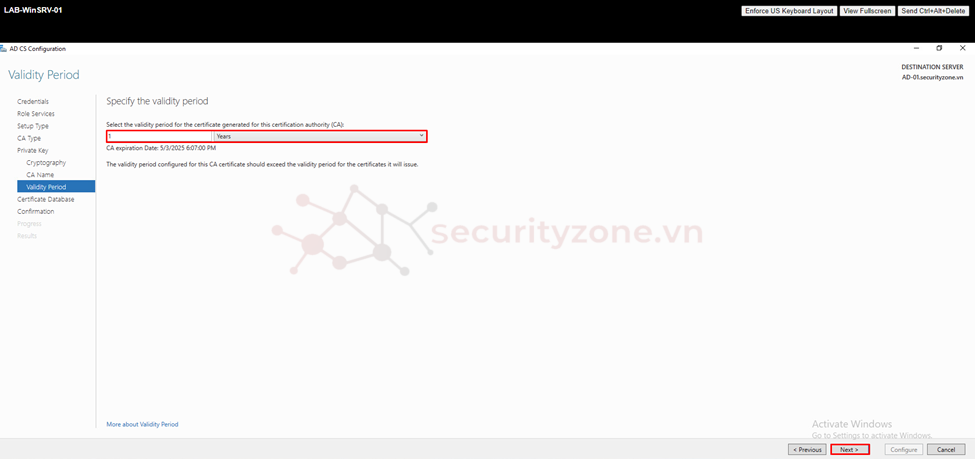

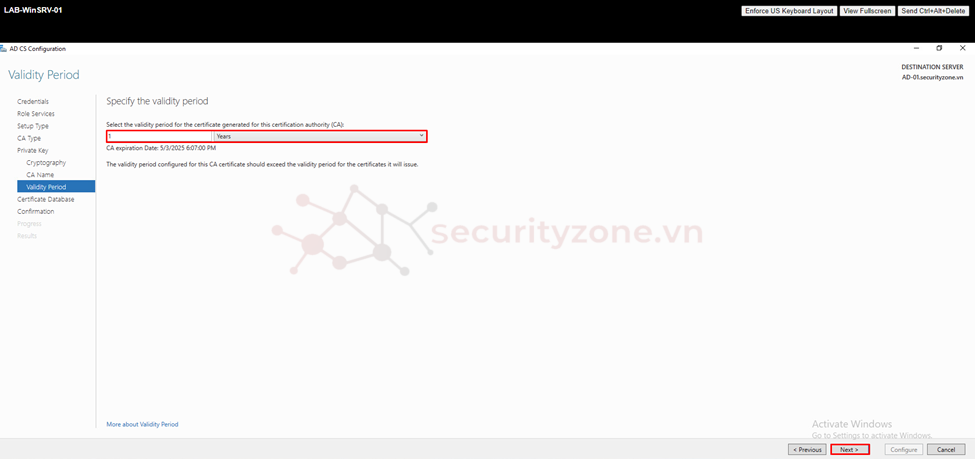

Tại phần Validty Period tiến hành chọn thời hạn cho CA certificate nên để thời hạn dưới 3 năm rồi chọn Next.

Tại phần Certificate Database tiến hành chọn vị trí lưu các certificate cũng như logs trong quá trình vận hành rồi chọn Next.

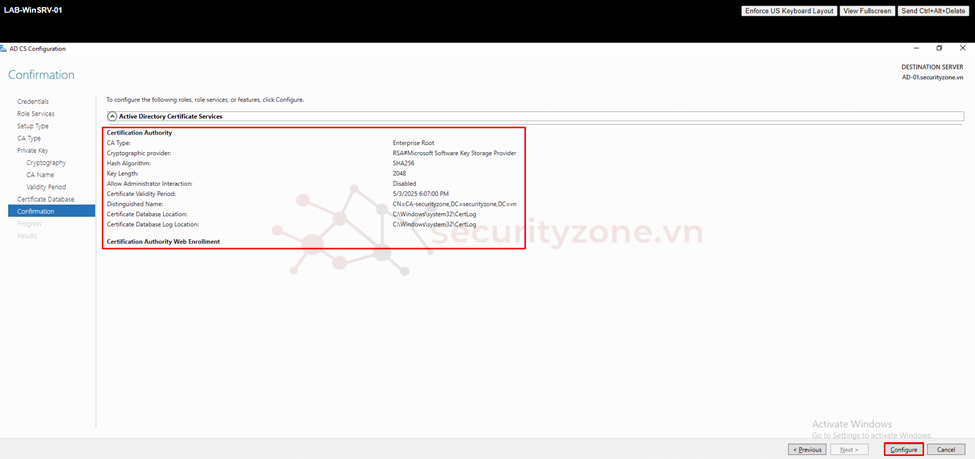

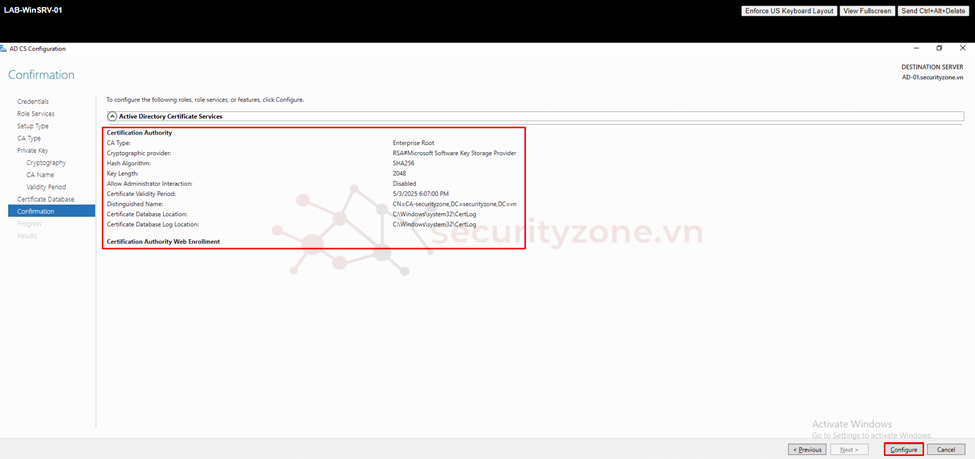

Cuối cùng tại phần Confirmation review lại các cấu hình rồi chọn Configure để cài đặt các thông tin cho Actice Directory Certificate Serivce.

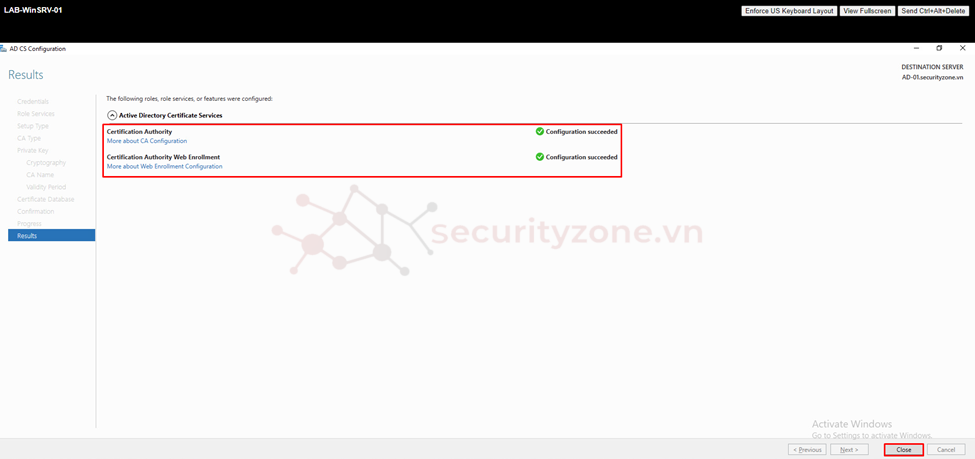

Sau khi hoàn tất các thông tin đã cài đặt sẽ được kết quả như hình bên dưới chọn Close để đóng thông báo.

III. Cấu hình External Authority (CSR) trên PAN VM-series

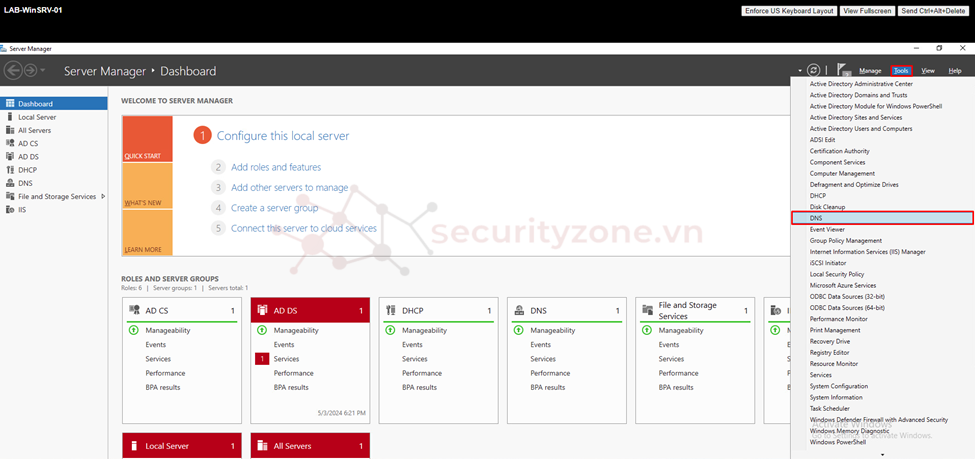

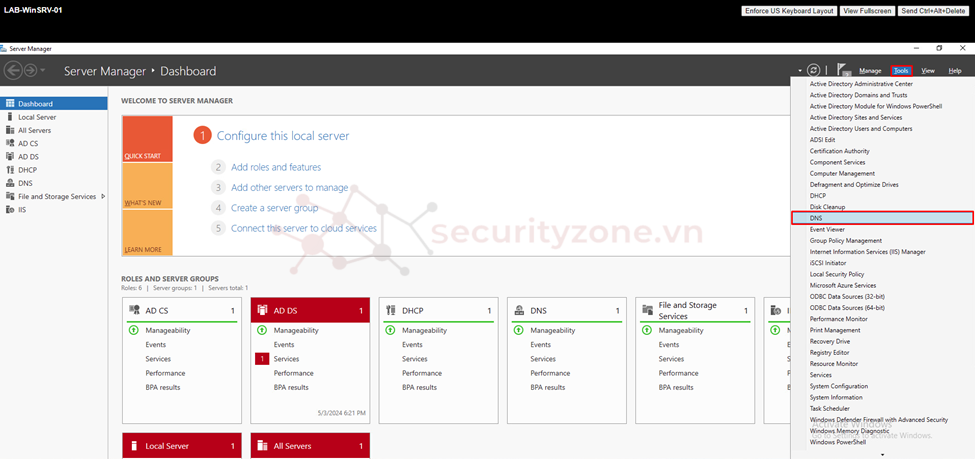

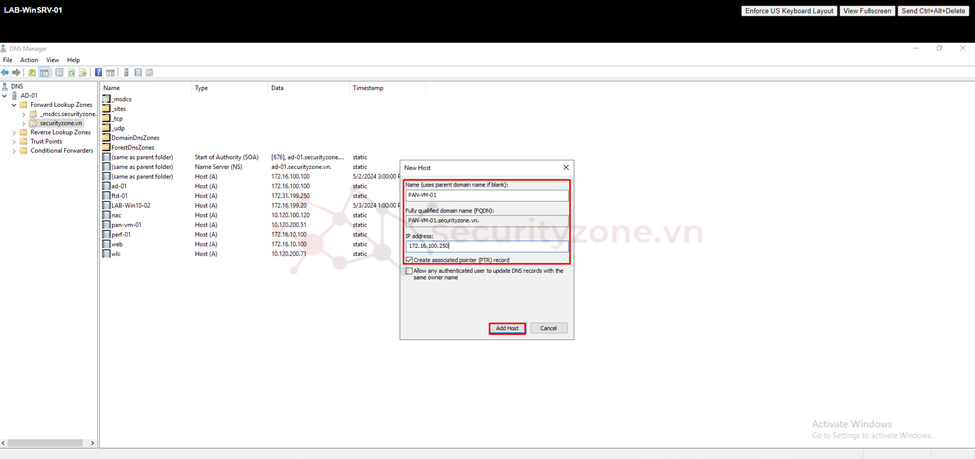

Trước khi tiến hành tạo một External Authority (CSR) trên palo alto khuyến cáo nên tạo 1 DNS record tương ứng host name của palo alto.

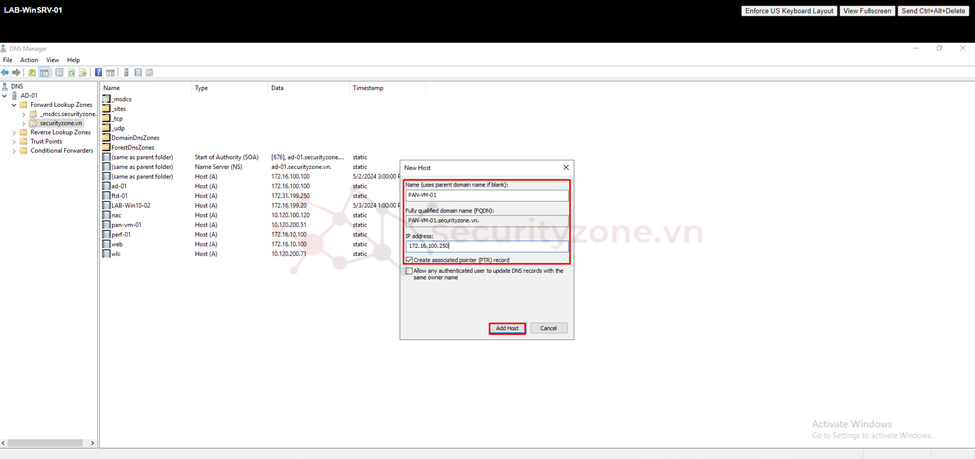

Tiến hành tạo 1 DNS record trên DNS server tương ứng với host name và IP kết nối tới DNS server của palo alto như hình bên dưới. (DNS này cũng sẽ là common name của certificate cần request trên palo alto)

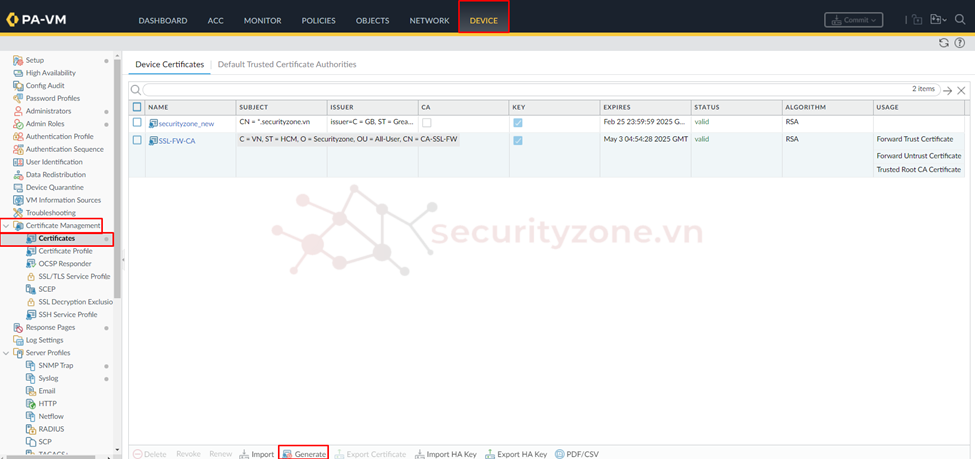

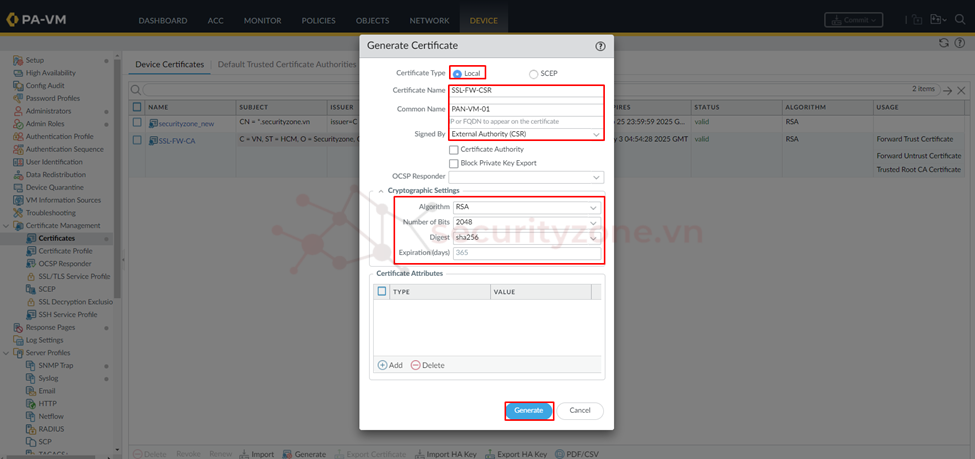

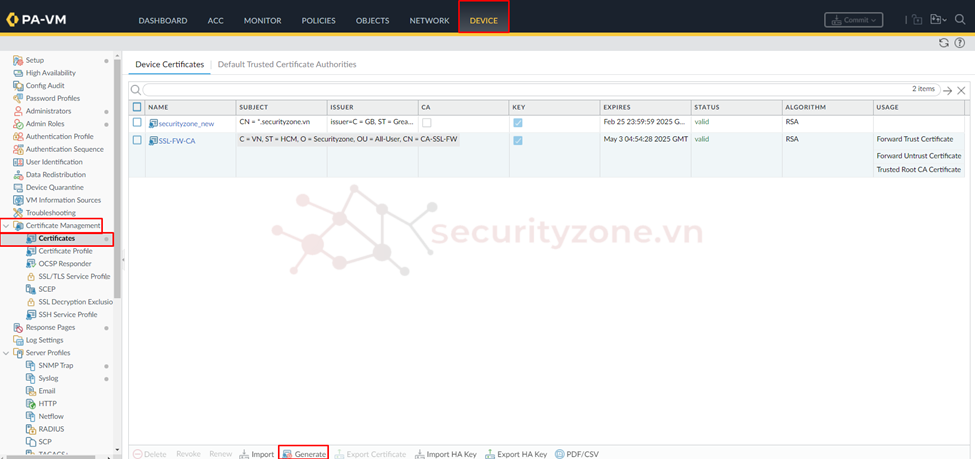

Trên Palo Alto vào phần Deivce > Certificate Management > Certificates > chọn Generate để tiến hành tạo 1 request certficate.

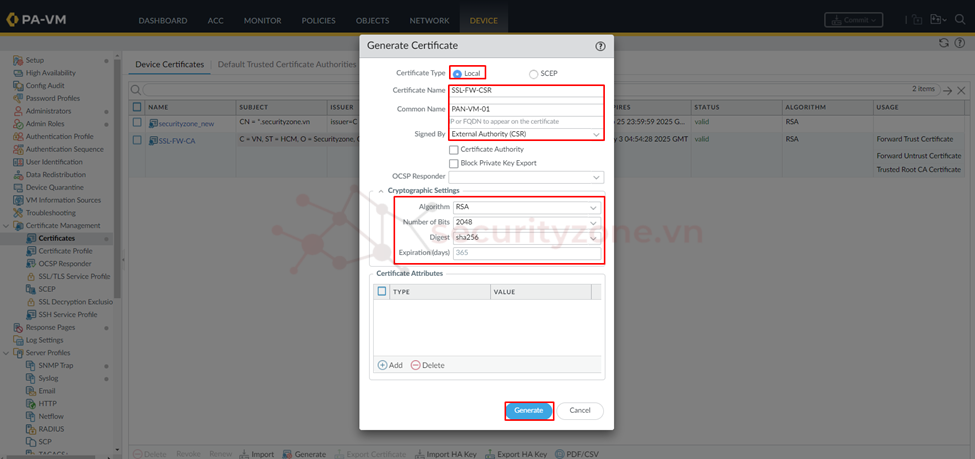

Tại họp thoại Generate Certificate tiến hành chọn loại certifcate là Local đặt tên cho certifcate và cấu hình Common Name là hostname của Palo Alto tương ứng với DNS record đã tạo cũng như các thuật toán tương tự như thuật toán đã tạo CA certificate ở trên. Phần Signed By thì chọn là External Authority (CSR) rồi nhấn Generate để tạo.

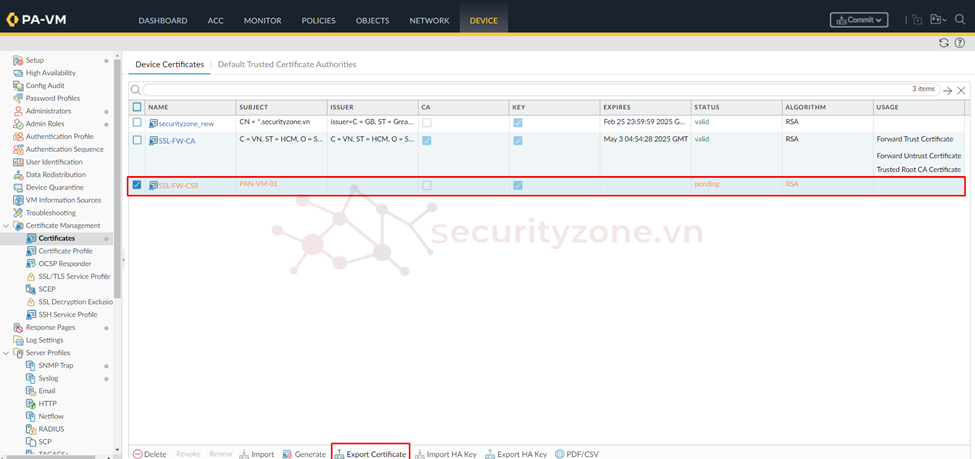

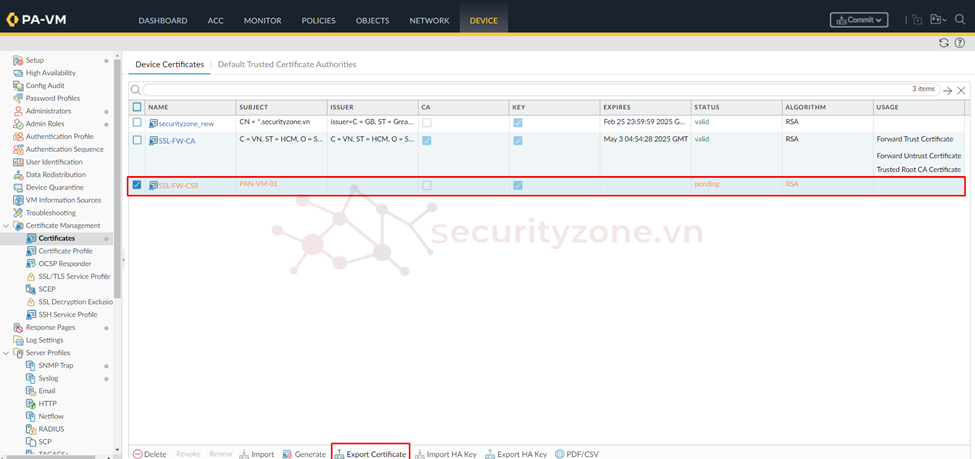

Sau khi tạo xong tiến hành chọn Export Certificate để xuất thông tin request certificate.

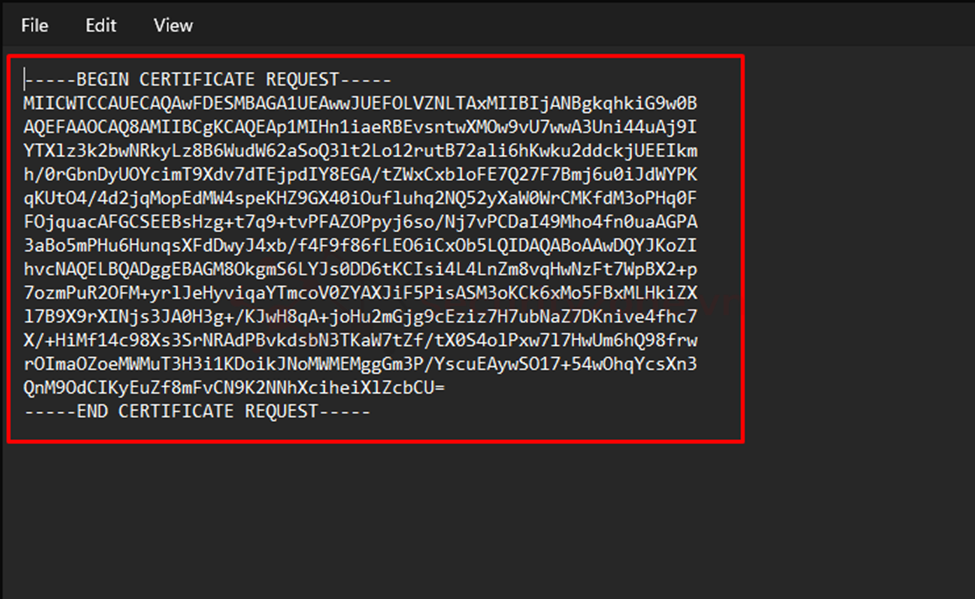

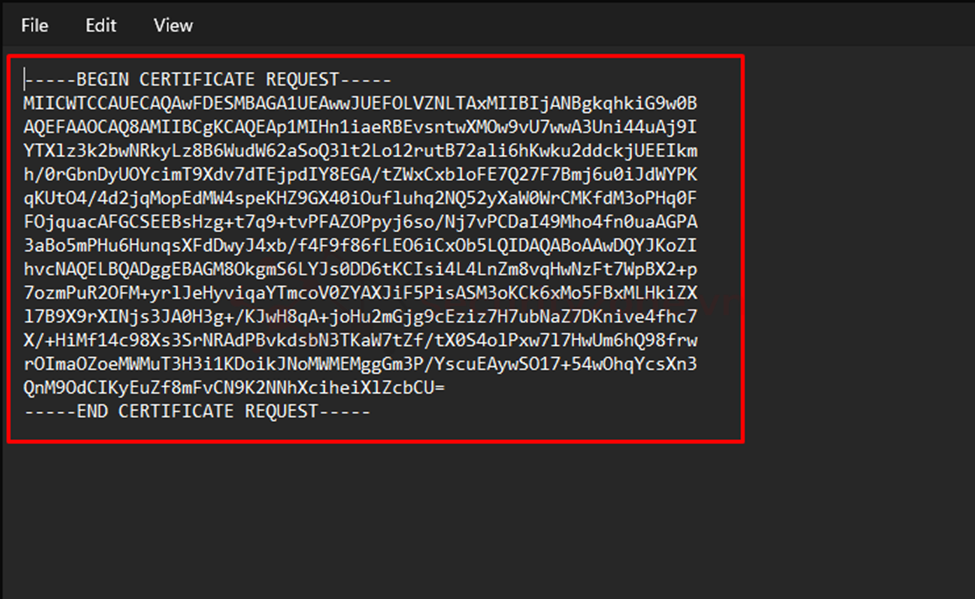

Format một certifcate request sẽ có dạng như hình bên dưới tiến hành copy toàn bộ thông tin này để sử dụng khi request trên certificate server.

Tiến hành truy cập web của certificate đã cấu hình theo đường dẫn: "http://<ip address>/certsrv/" sau đó chọn vào phần Request a certificate.

Tiếp theo tiến hành chọn advanced certificate request để cấu hình các thông tin cần để request certificate.

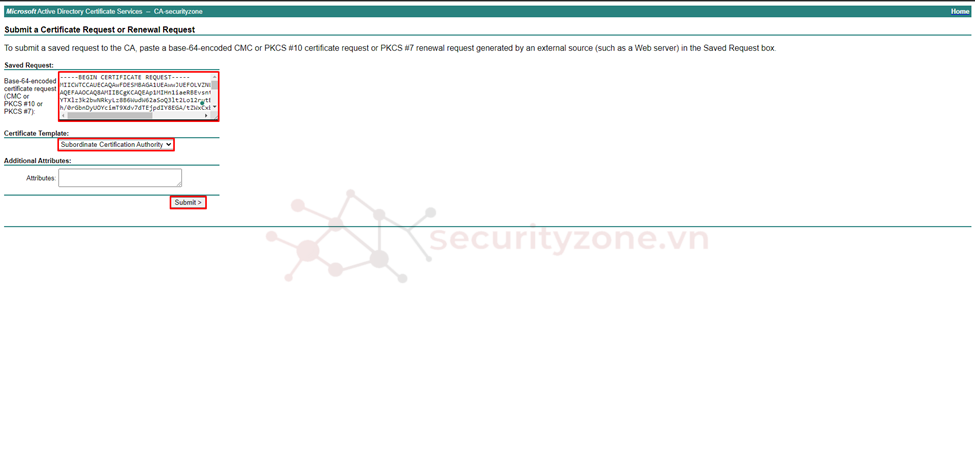

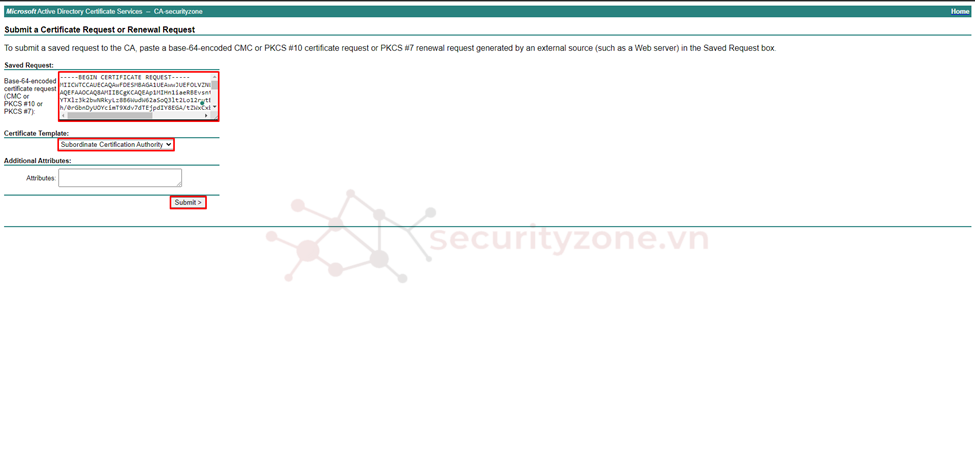

Sau đó tiến hành paste thông tin certificate request ở trên vào phần Saved Request, phần Certificate Template chọn Subordinate Certification Authority rồi chọn Submit.

Cuối cùng sau khi đã request xong tiến hành download certificate ở dạng Base 64 encoded như hình bên dưới.

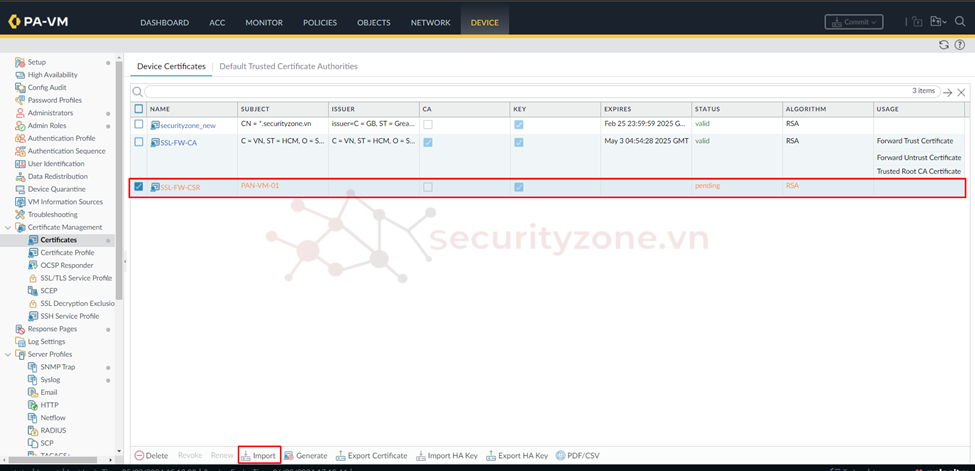

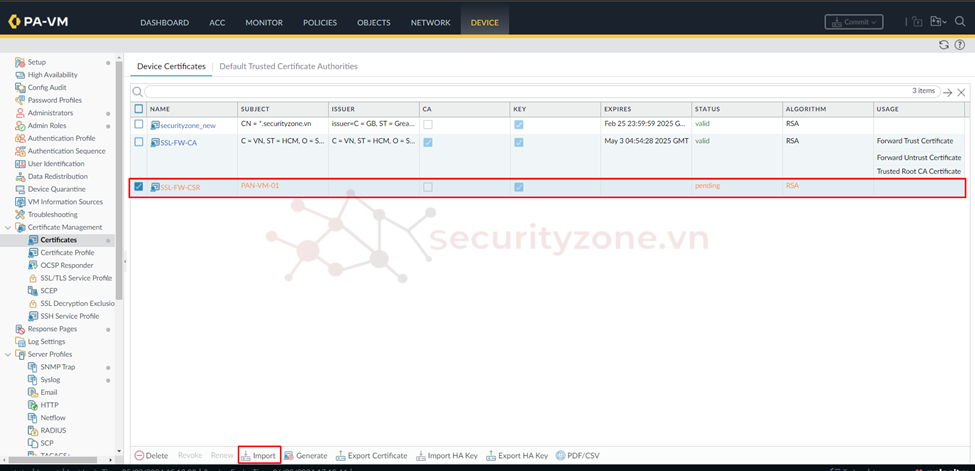

Trở lại Palo Alto chọn vào Certificate Request rồi chọn Import để upload thông tin certificate sau khi đã được request xong.

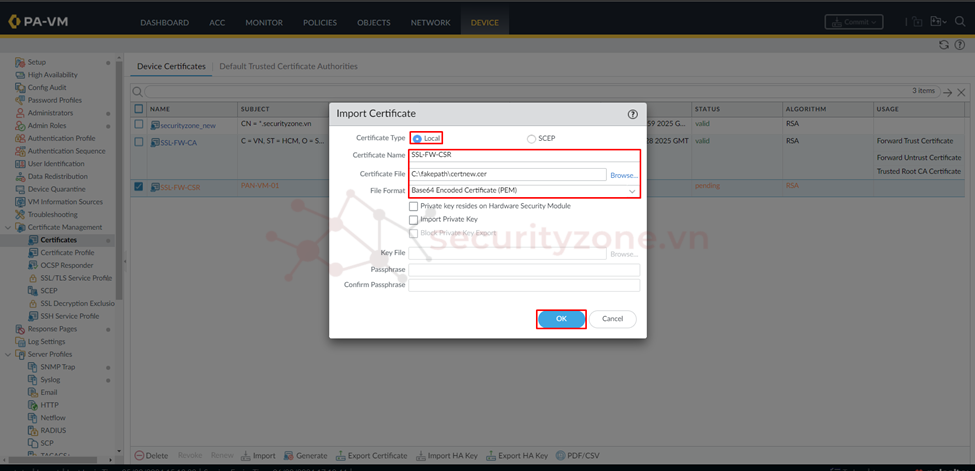

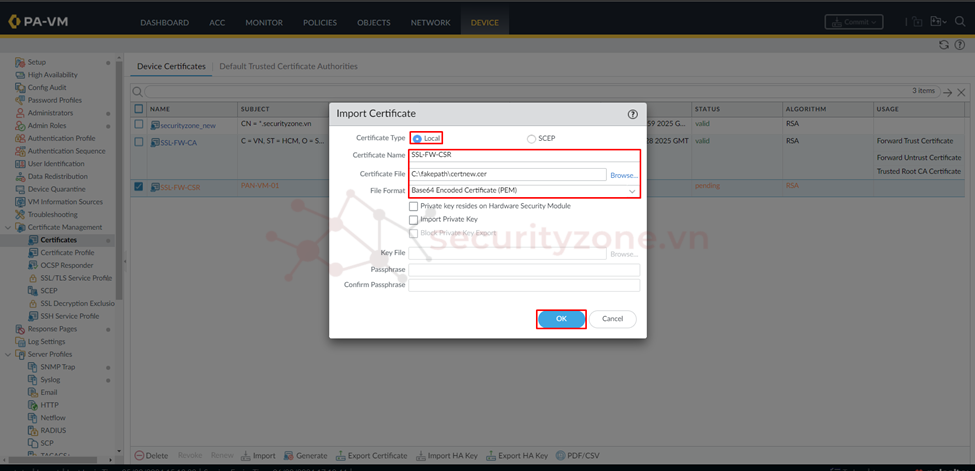

Tiến hành upload certificate đã download ở trên rồi chọn OK để hoàn tất quá trình request certificate.

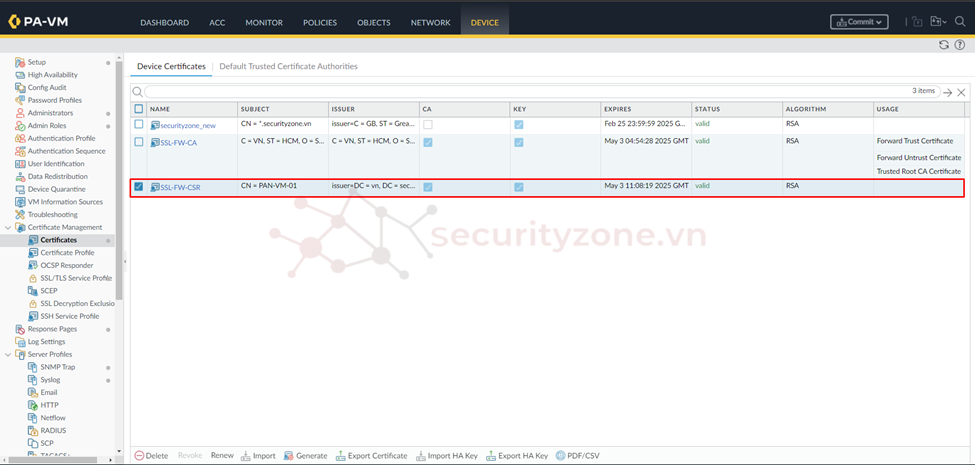

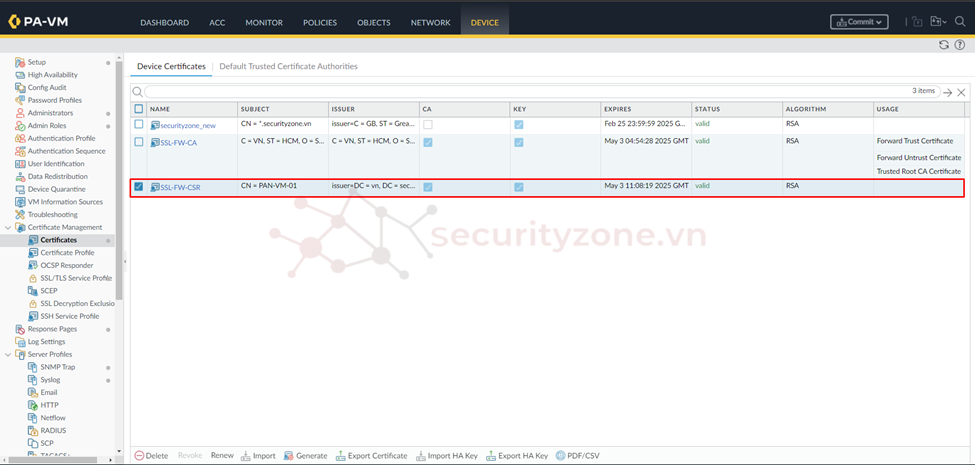

Lúc này sẽ thấy được trạng thái của certificate từ pending chuyển sang valid như hình bên dưới.

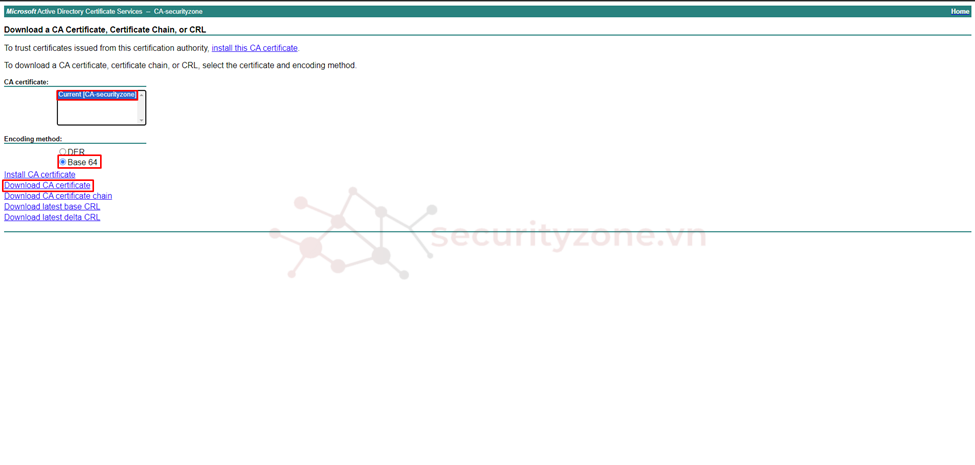

Nhưng vì certificate mới này được kí bởi CA trên Windows server nên cần tiến hành import thêm CA đó vào Palo Alto, trước hết cần truy cập lại Certificate Server chọn Download a CA certificate, certificate chain or CRL.

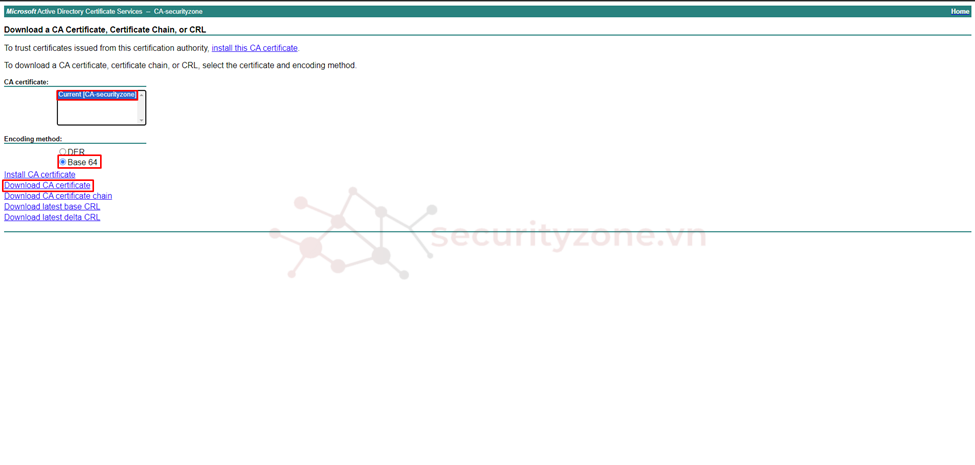

Sau đó chọn CA certificate cần download rồi chọn Download CA certificate.

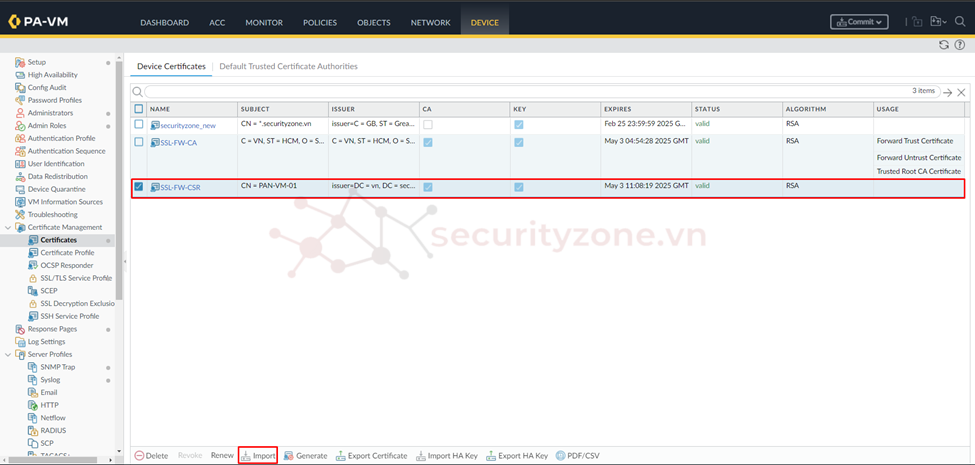

Trên Palo Alto tiếp tục chọn Import để upload CA certificate vào thiết bị.

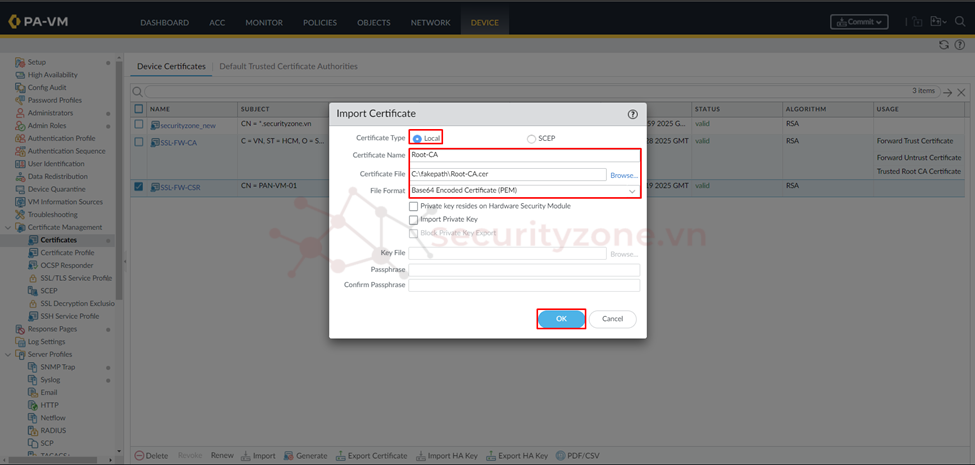

Sau khi chọn đường dẫn upload certificate tiến hanh chọn OK để bắt đầu import.

Sau khi import thành công sẽ thấy được kết quả như hình bên dưới.

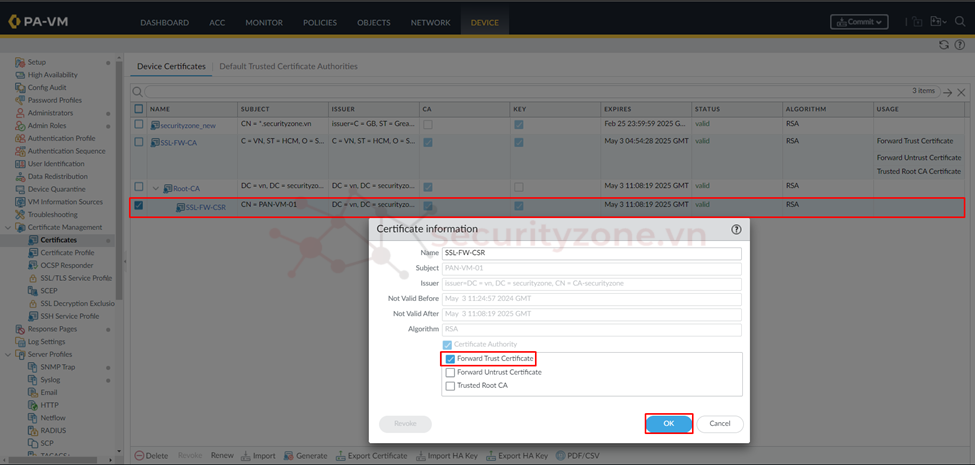

Tiến hành chuyển certificate mới được request thành Forward Trust Certificate để sử dụng cho quả trình mã hóa và giải mã của tính năng SSL Forward Proxy.

Lưu ý: đồng thời Firewall Palo Alto chỉ cho phép 1 Forward Trust Certificate và 1 Forward Untrust Certificate hoạt động và không hỗ trợ cấu hình nhiều certificate làm Forward Trust Certificate hoặc Forward Untrust Certificate.

IV. Kiểm tra hoạt động SSL Forward Proxy trên PAN VM-series

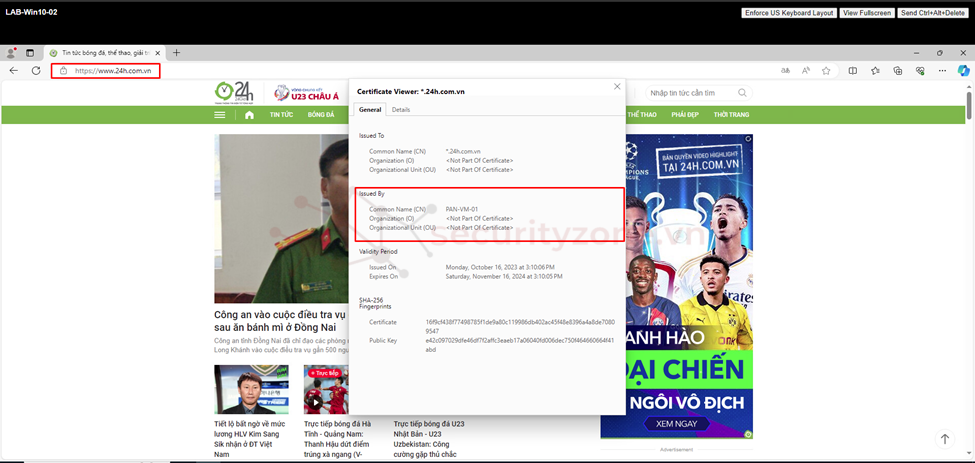

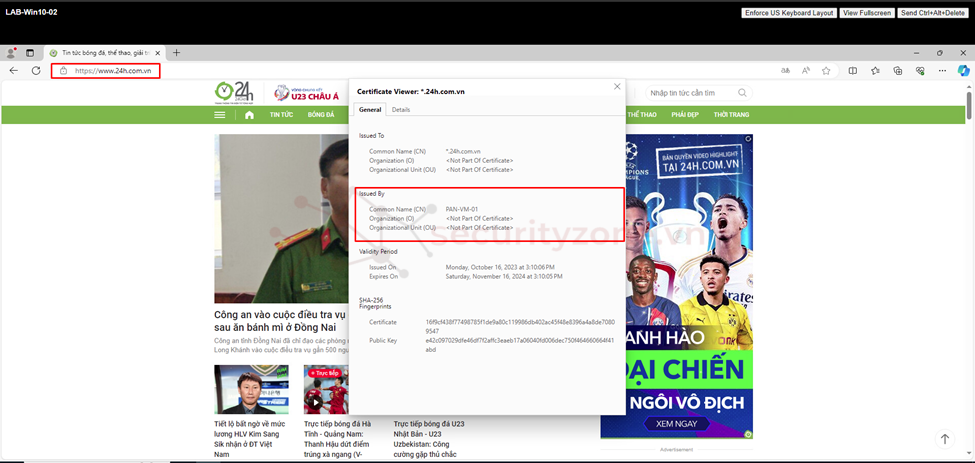

Sau khi đã hoàn tất các cấu hình ở trên tiến hành vào 1 PC thuộc subnet 172.16.199.0/24 và truy cập 1 website dùng HTTPS lúc này sẽ thấy được certificate được request sẽ được sử dụng để mã hóa kết nối.

Lưu ý: vì PC thuộc subnet 172.16.199.0/24 đã join domain nên CA certificate sẽ được install tự động trên thiết bị mà CA này dùng để ký cho certificate request trên Palo Alto nên lúc này sẽ không cần phải install thêm bất cứ certificate nào nữa để không bị cảnh báo Certificate not trusted.

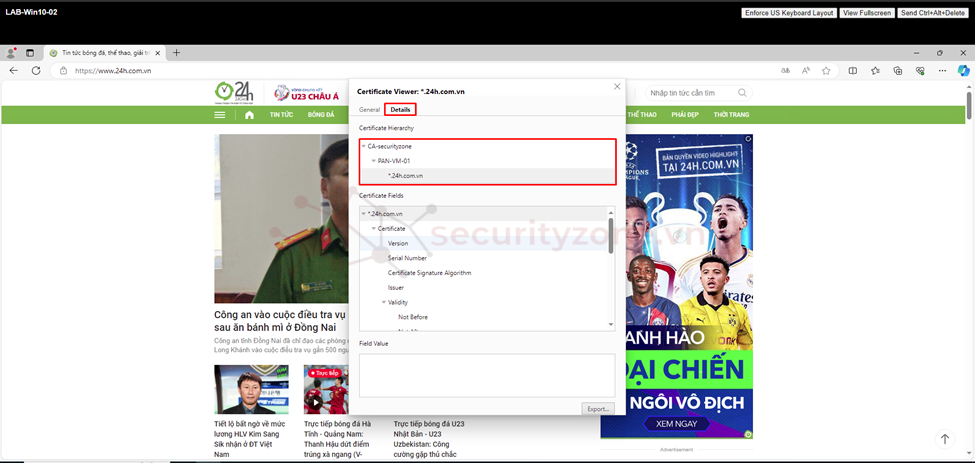

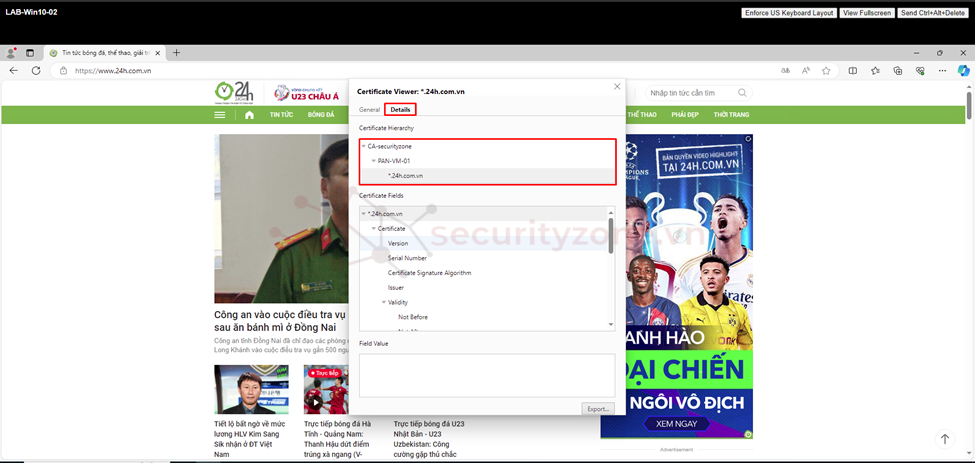

Thông tin chi tiết của certificate sẽ thấy được nó được ký bởi CA certificate rồi mới tới certificate request trên Palo Alto rồi mới tới certificate của website.

I. Giới thiệu về mô hình bài Lab

II. Cài đặt Certificate Service trên Windows Server 2019

III. Cấu hình External Authority (CSR) trên PAN VM-series

IV. Kiểm tra hoạt động SSL Forward Proxy trên PAN VM-series

[LAB-17] Cấu hình SSL Forward Proxy sử dụng External Authority (CSR) trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cài đặt Actice Directory Certificate Serivce trên AD windows server 2019 để làm Certificate Server cho PAN VM-series

- Cấu hình External Authority (CSR) trên Palo Alto để tạo Certificate mã hóa cho tính năng SSL Forward Proxy

- Kiểm tra hoạt động của tính năng SSL Forward Proxy với Certificate mới (Khi sử dụng External Authority (CSR) thì các PC đã join domain đã tự động được import CA Certificate khi tạo Actice Directory Certificate Serivce nên không cần import lại nữa)

II. Cài đặt Certificate Service trên Windows Server 2019

Để cài đặt Certificate Server trên Windows Server tiến hành vào phần Manage > Add Roles and Features.

Tại phần Before You Begin tiến hành chọn Next để tiếp tục.

Tại phần Installation Type tiến hành chọn Role-based of feature based installation để cài đặt Certificate Service trên chính server này rồi chọn Next.

Tại phần Server Selection tiến hành chọn Server để cài đặt Certificate Serivce rồi chọn Next.

Tại phần Server Roles tiến hành chọn Active Directory Certificate Serivce rồi chọn Next.

Tại phần Features không cần chọn tính năng nào thêm nữa rồi chọn Next.

Tại phần AD CS tiếp tục chọn Next để tiến hành chọn các tính năng khi cài đặt Actice Directory Certificate Serivce.

Tại phần Role Services tiến hành chọn Certification Authority và Certification Authority Web Enrollment để cài đặt certificate server cũng như cho phép việc request certificate bằng web.

Cuối cùng phần Confirmation tiến hành chọn Install để tiến hành cài đặt Actice Directory Certificate Serivce, có thể chọn thêm option Restart the destination server automatically if required để hệ thống tự động restart thiết bị khi việc cài đặt service yêu cầu.

Sau khi quá trình cài đặt hoàn thành sẽ xuất hiện thông báo như hình bên dưới chọn Close để thoát ra kết quả.

Sau khi đã cài đặt xong Actice Directory Certificate Serivce tiến hành chọn vào Configure Actice Directory Certificate Serivces...để tiến hành cài đặt các thông tin cần thiết.

Tại phần Credentials chọn thông tin user để xác thực trước khi được cấu hình certificate ở đây sẽ chọn user Administrator rồi chọn Next.

Tại phần Role Services sẽ thấy được các dịch vụ đã cấu hình khi cài đặt được hiển thì có thể tích bỏ service không cần thiết rồi chọn Next.

Tại phần Setup Type tiến hành chọn loại CA được cấu hình chọn Enterprise CA rồi chọn Next.

Tại phần CA Type chọn loại chứng chỉ là Root CA rồi chọn Next.

Tại phần Private Key tiến hành tạo mới bằng cách chọn Create a new private key rồi chọn Next.

Tại phần Cryptography tiến hành chọn các thuật toán cho Certificate nến chọn thuật toán RSA với key length ít nhất là 2048 và SHA với chiều dài ít nhất là 256 để đảm bảo tính bảo mật rồi chọn Next.

Tại phần CA name tiến hành cấu hình các thông tin nhận diện cho CA như common name, distinguished name rồi chọn Next.

Tại phần Validty Period tiến hành chọn thời hạn cho CA certificate nên để thời hạn dưới 3 năm rồi chọn Next.

Tại phần Certificate Database tiến hành chọn vị trí lưu các certificate cũng như logs trong quá trình vận hành rồi chọn Next.

Cuối cùng tại phần Confirmation review lại các cấu hình rồi chọn Configure để cài đặt các thông tin cho Actice Directory Certificate Serivce.

Sau khi hoàn tất các thông tin đã cài đặt sẽ được kết quả như hình bên dưới chọn Close để đóng thông báo.

III. Cấu hình External Authority (CSR) trên PAN VM-series

Trước khi tiến hành tạo một External Authority (CSR) trên palo alto khuyến cáo nên tạo 1 DNS record tương ứng host name của palo alto.

Tiến hành tạo 1 DNS record trên DNS server tương ứng với host name và IP kết nối tới DNS server của palo alto như hình bên dưới. (DNS này cũng sẽ là common name của certificate cần request trên palo alto)

Trên Palo Alto vào phần Deivce > Certificate Management > Certificates > chọn Generate để tiến hành tạo 1 request certficate.

Tại họp thoại Generate Certificate tiến hành chọn loại certifcate là Local đặt tên cho certifcate và cấu hình Common Name là hostname của Palo Alto tương ứng với DNS record đã tạo cũng như các thuật toán tương tự như thuật toán đã tạo CA certificate ở trên. Phần Signed By thì chọn là External Authority (CSR) rồi nhấn Generate để tạo.

Sau khi tạo xong tiến hành chọn Export Certificate để xuất thông tin request certificate.

Format một certifcate request sẽ có dạng như hình bên dưới tiến hành copy toàn bộ thông tin này để sử dụng khi request trên certificate server.

Tiến hành truy cập web của certificate đã cấu hình theo đường dẫn: "http://<ip address>/certsrv/" sau đó chọn vào phần Request a certificate.

Tiếp theo tiến hành chọn advanced certificate request để cấu hình các thông tin cần để request certificate.

Sau đó tiến hành paste thông tin certificate request ở trên vào phần Saved Request, phần Certificate Template chọn Subordinate Certification Authority rồi chọn Submit.

Cuối cùng sau khi đã request xong tiến hành download certificate ở dạng Base 64 encoded như hình bên dưới.

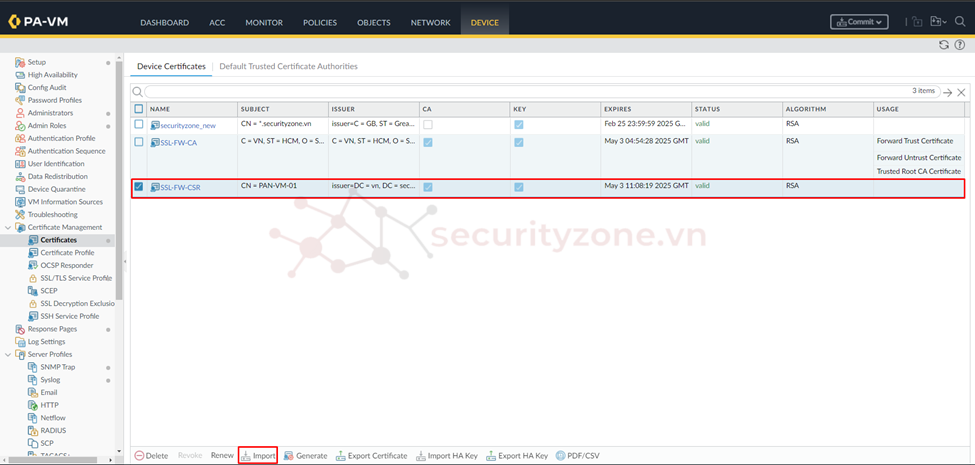

Trở lại Palo Alto chọn vào Certificate Request rồi chọn Import để upload thông tin certificate sau khi đã được request xong.

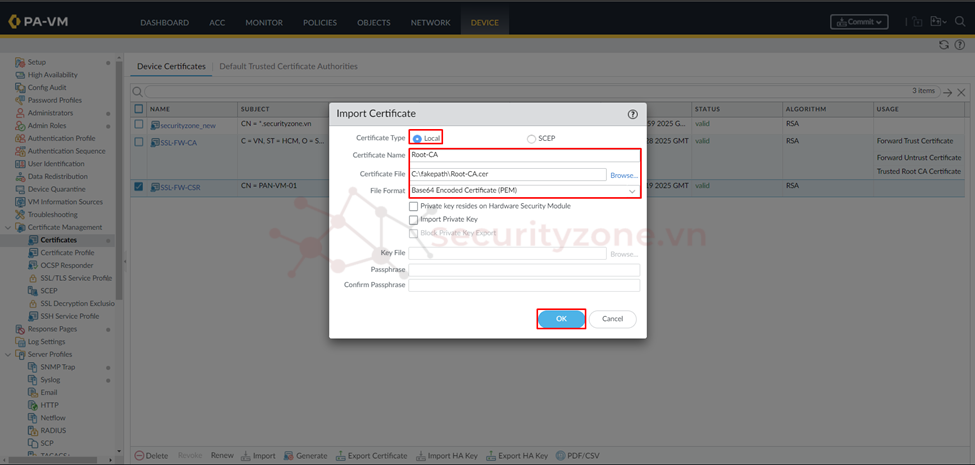

Tiến hành upload certificate đã download ở trên rồi chọn OK để hoàn tất quá trình request certificate.

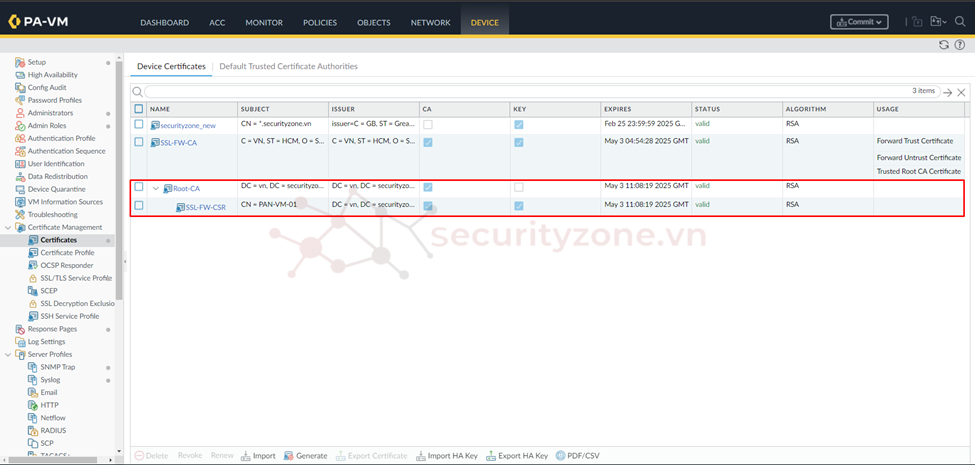

Lúc này sẽ thấy được trạng thái của certificate từ pending chuyển sang valid như hình bên dưới.

Nhưng vì certificate mới này được kí bởi CA trên Windows server nên cần tiến hành import thêm CA đó vào Palo Alto, trước hết cần truy cập lại Certificate Server chọn Download a CA certificate, certificate chain or CRL.

Sau đó chọn CA certificate cần download rồi chọn Download CA certificate.

Trên Palo Alto tiếp tục chọn Import để upload CA certificate vào thiết bị.

Sau khi chọn đường dẫn upload certificate tiến hanh chọn OK để bắt đầu import.

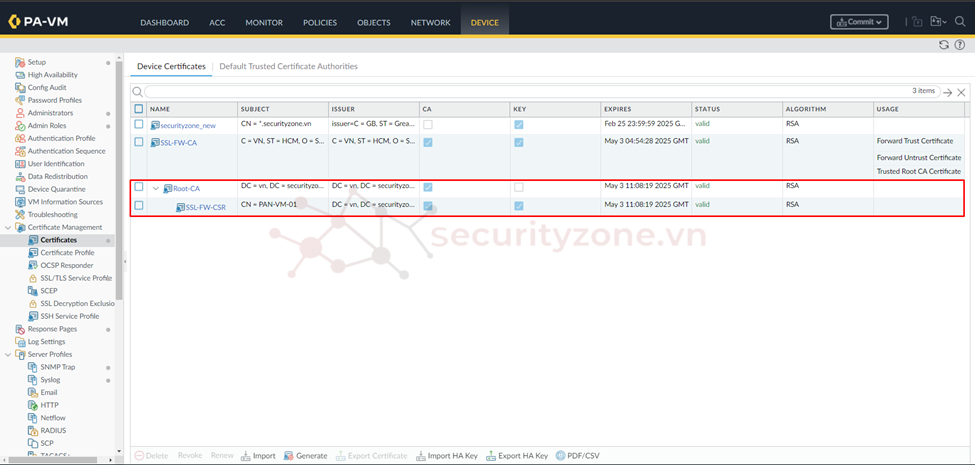

Sau khi import thành công sẽ thấy được kết quả như hình bên dưới.

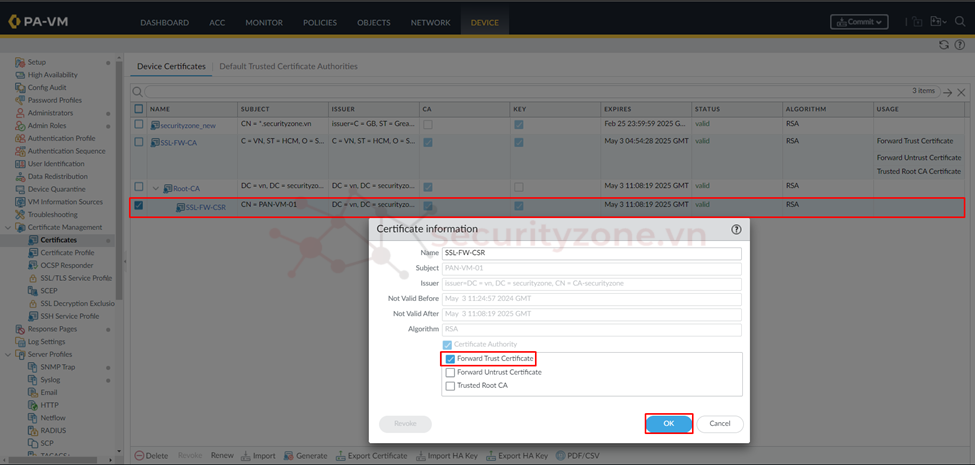

Tiến hành chuyển certificate mới được request thành Forward Trust Certificate để sử dụng cho quả trình mã hóa và giải mã của tính năng SSL Forward Proxy.

Lưu ý: đồng thời Firewall Palo Alto chỉ cho phép 1 Forward Trust Certificate và 1 Forward Untrust Certificate hoạt động và không hỗ trợ cấu hình nhiều certificate làm Forward Trust Certificate hoặc Forward Untrust Certificate.

IV. Kiểm tra hoạt động SSL Forward Proxy trên PAN VM-series

Sau khi đã hoàn tất các cấu hình ở trên tiến hành vào 1 PC thuộc subnet 172.16.199.0/24 và truy cập 1 website dùng HTTPS lúc này sẽ thấy được certificate được request sẽ được sử dụng để mã hóa kết nối.

Lưu ý: vì PC thuộc subnet 172.16.199.0/24 đã join domain nên CA certificate sẽ được install tự động trên thiết bị mà CA này dùng để ký cho certificate request trên Palo Alto nên lúc này sẽ không cần phải install thêm bất cứ certificate nào nữa để không bị cảnh báo Certificate not trusted.

Thông tin chi tiết của certificate sẽ thấy được nó được ký bởi CA certificate rồi mới tới certificate request trên Palo Alto rồi mới tới certificate của website.

Attachments

Last edited: