Đăng Duy

Intern

Mục lục

I. Mô hìnhII. Cấu hình chi tiết

1. Cấu hình để truy cập được giao diện web cho firewall

2. Cấu hình cơ bản trên firewall

3. Cấu hình LACP

4. Cấu hình VLAN

5. Cấu hình đường ra internet

6. Cho phép/chặn các PC tới server

III. Kiểm tra kết quả2. Cấu hình cơ bản trên firewall

3. Cấu hình LACP

4. Cấu hình VLAN

5. Cấu hình đường ra internet

6. Cho phép/chặn các PC tới server

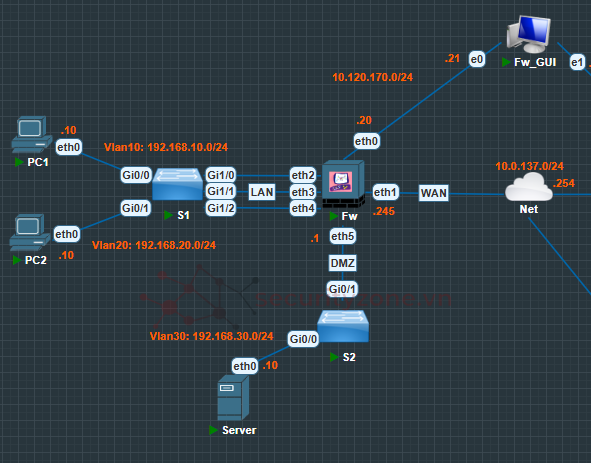

I. Mô hình

Mô hình bao gồm:

- Firewall làm trung tâm kết nối tới các mạng LAN cho các máy nội bộ, WAN đường đi ra internet, DMZ cho server và một cổng kết nối thẳng tới 1 máy để mở giao diện cấu hình trên trình duyệt.

- Trong LAN bao gồm PC1 thuộc vlan 10 và PC2 thuộc vlan 20. Switch S1 nối tới firewall qua 3 cổng để tăng băng thông và dự phòng.

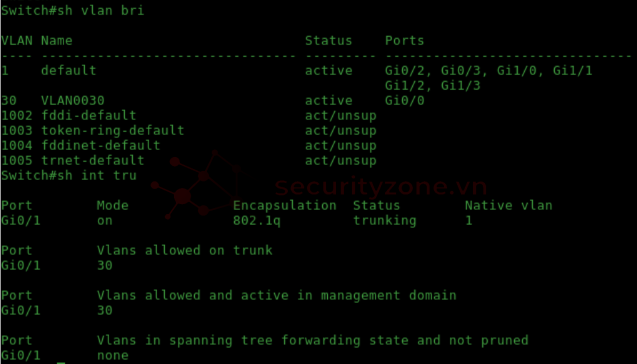

- Trong DMZ chỉ gồm máy server thuộc vlan 30.

| Firewall Checkpoint R81.20 | Fw_GUI | PC1 | PC2 | Server |

| eth0: 10.120.170.20/24 ( | e0: 10.120.170.21/24 | |||

| eth1: 10.0.137.245/24 (WAN) | ||||

| eth2-4 (LAN) VLAN10: 192.168.10.1/24 VLAN20: 192.168.20.1/24 | VLAN10: 192.168.10.10/24 | VLAN20: 192.168.20.10/24 | ||

| eth5: (DMZ) VLAN30: 192.168.30.1/24 | VLAN30: 192.168.30.10/24 |

- Cấu hình thông tin cơ bản cho firewall: tên, DNS, NTP.

- Tạo và gán các vlan cho các máy theo mô tả.

- Cấu hình dự phòng cho đường đi từ S1 tới firewall.

- Cho phép PC1 và PC2 ra được internet qua cổng WAN.

- Chỉ cho phép PC2 truy cập vào server, PC1 thì không.

Hướng giải quyết:

- Cấu hình trước cổng tới Fw_GUI để có thể truy cập giao diện web/ứng dụng cho firewall.

- Cấu hình cơ bản trên firewall.

- Tạo một cổng LACP gộp 3 cổng con trên firewall và cả switch.

- Tạo vlan 10, 20 trên port LACP (LAN) và vlan 30 trên port4 (DMZ) trong firewall, cấu hình access và trunking trên các switch.

- Cấu hình ip và định tuyến tĩnh cho eth1 để ra được internet.

- Cấu hình NAT cho các lưu lượng ra internet

- Tạo các policy cho phép vlan 10, 20 ra được internet.

- Tạo các policy cho phép PC2 và chặn PC1 tới được server.

II. Cấu hình chi tiết

1. Cấu hình để truy cập được giao diện web/ứng dụng cho firewall

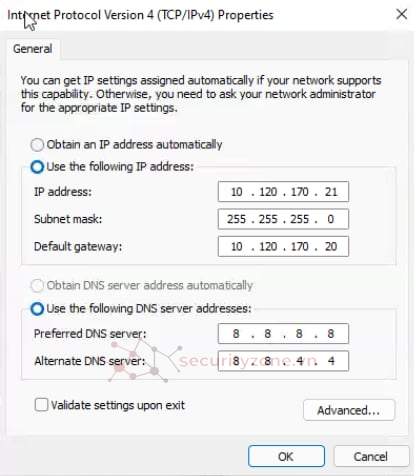

Đặt ip tĩnh trong đường mạng giữa Fw và Fw_GUI

Mã:

> set interface eth0 ipv4-address 10.120.170.20 mask-length 24

> save config

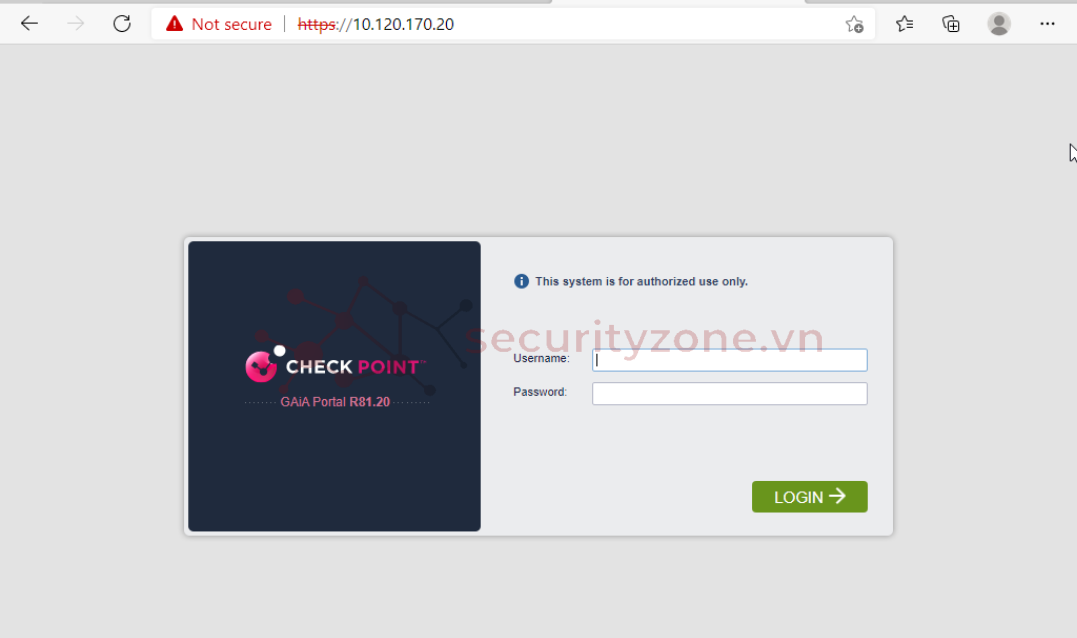

Truy cập vào ip của firewall trên trình duyệt bên máy Fw_GUI, đăng nhập tài khoản admin

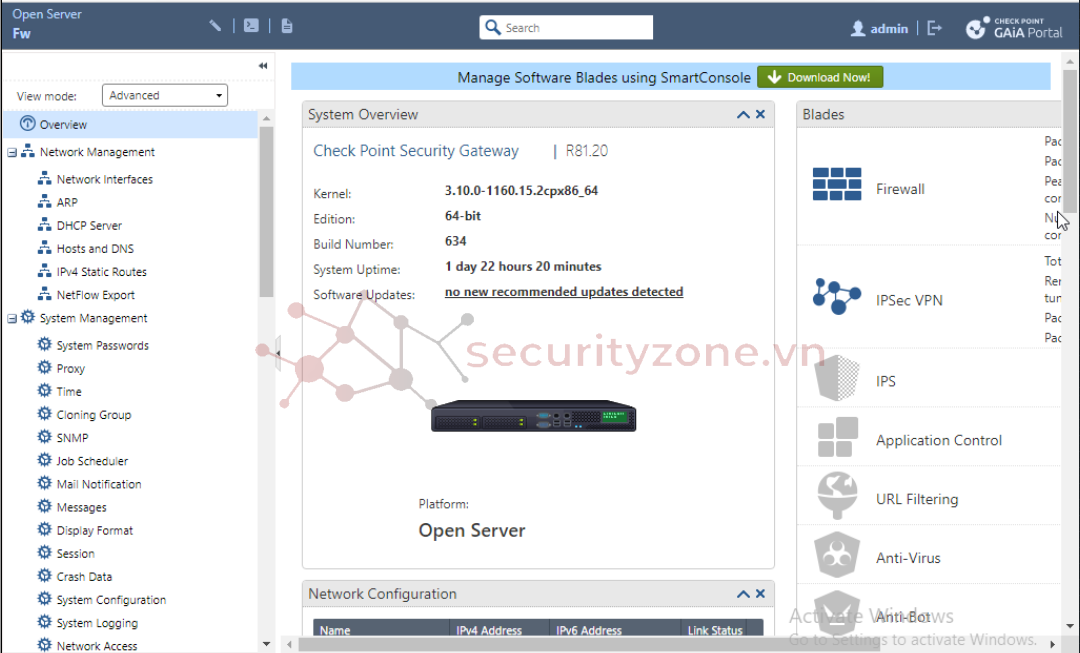

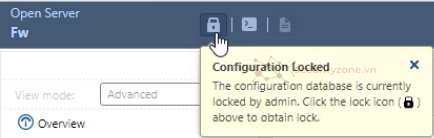

Trên GAiA Portal, mặc định sẽ bị khoá, mở khoá để tuỳ ý cấu hình

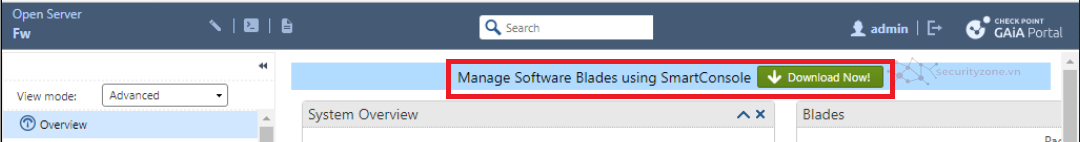

Nếu muốn cấu hình sâu hơn (policy, nat, vpn,...) ta cần tải SmartConsole, có thể tải trực tiếp từ GAiA Portal hoặc web chính chủ (đang dùng CP R81.20)

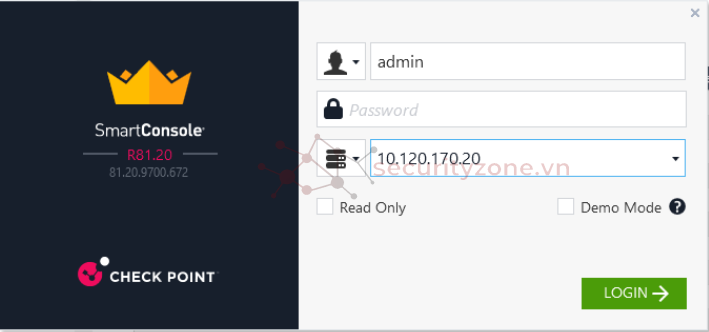

Sau khi tải về và giải nén thành công, đăng nhập tương tự với tài khoản admin kèm ip cổng eth0

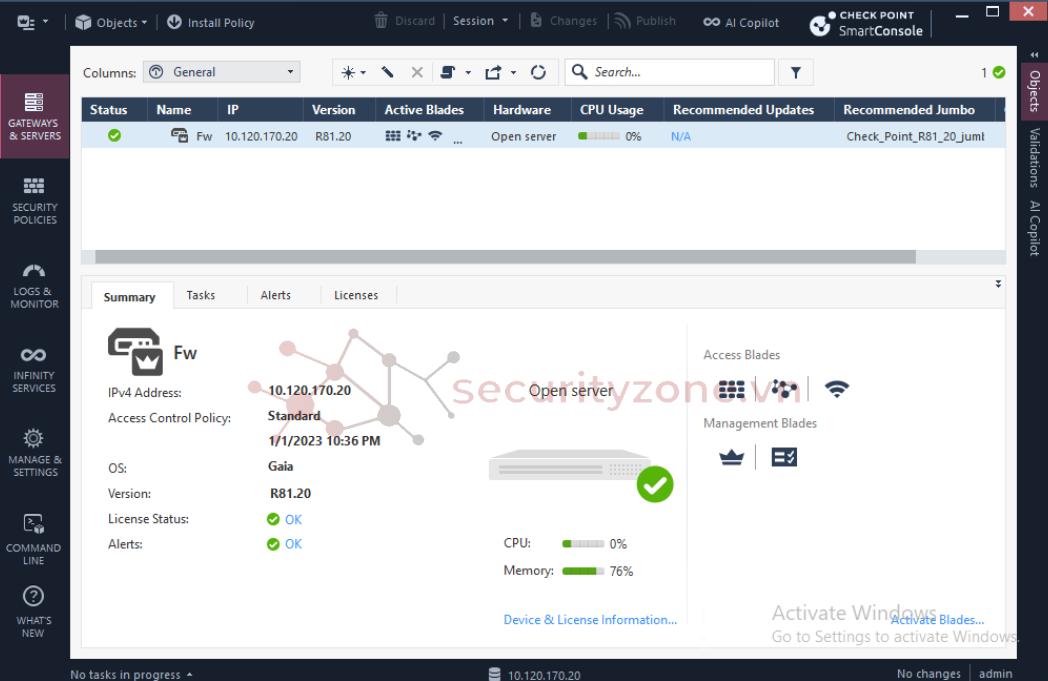

Giao diện SmartConsole

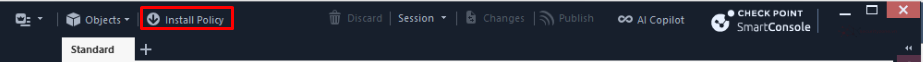

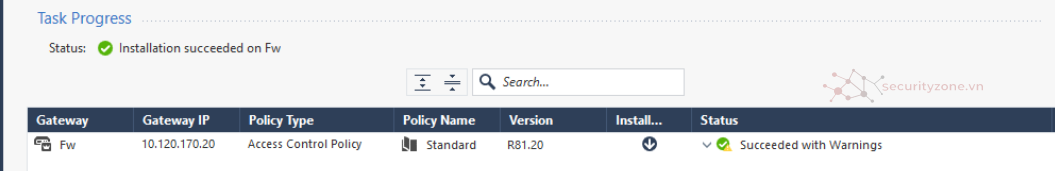

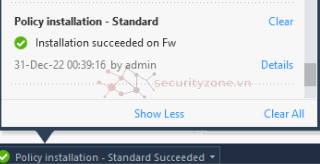

Khi thao tác trên SmartConsole, để áp dụng cấu hình, ta cần chọn install policy

Thông báo như này tức là đã thành công áp dụng cấu hình

2. Cấu hình cơ bản trên firewall

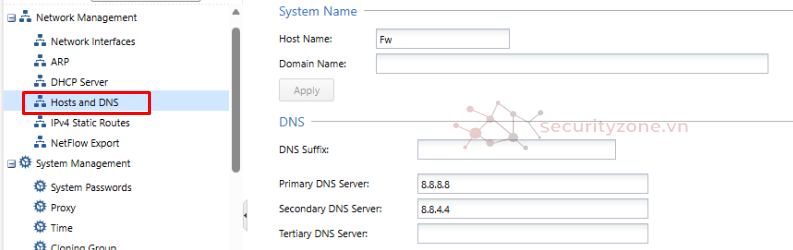

Trên GAiA Portal, vào Network Management/Hosts and DNS để cấu hình tên và DNS của firewall

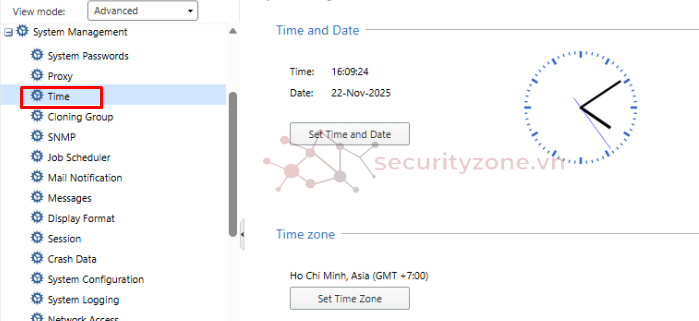

Vào System Management/Time để cấu hình thời gian, có thể đặt thủ công hoặc theo NTP

3. Cấu hình LACP

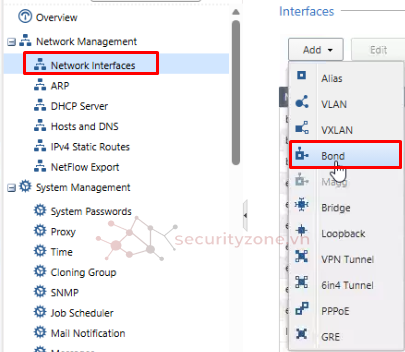

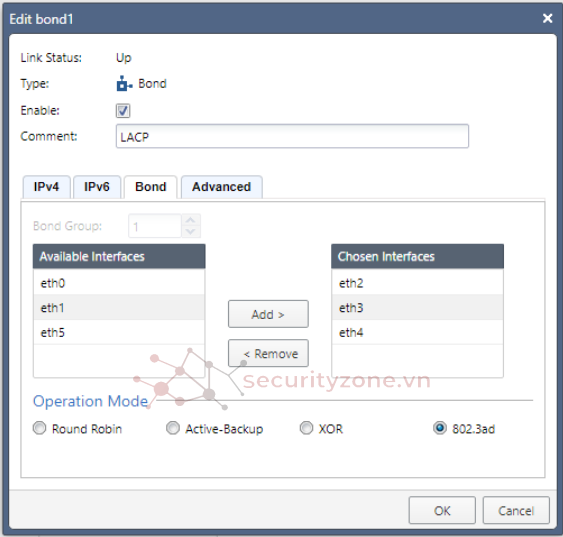

Trên firewall, vào GAiA Portal, ở Network Management/Network Interfaces, chọn Add/Bond để thêm mới cổng gộp

Chọn các cổng eth2-4 theo mô hình, chế độ 802.3ad

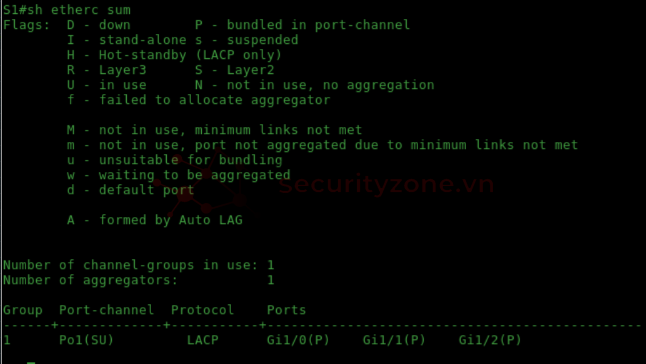

Trên switch S1 cấu hình LACP các cổng g1/0-2 (câu lệnh cấu hình tương tự cho g1/1 và g1/2)

Mã:

S1(config)# int g0/0

S1(config-if)# channel-g 1 mo ac

4. Cấu hình VLAN

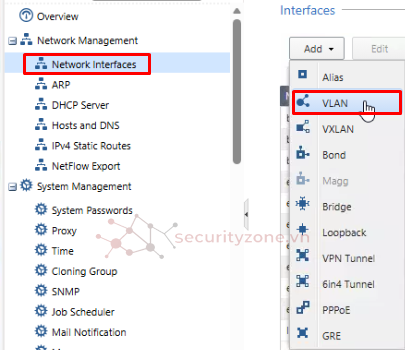

Vào GAiA Portal, ở Network Management/Network Interfaces, chọn Add/VLAN để thêm mới vlan

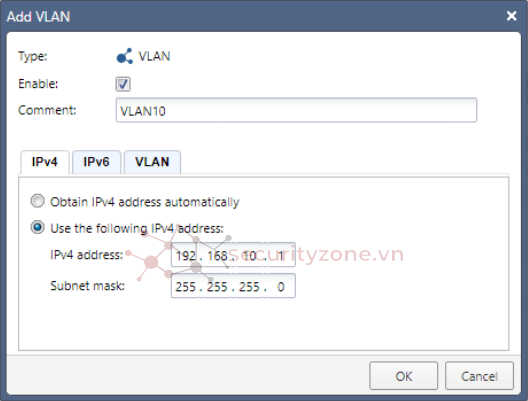

Điền vlan id, ở mục Member of chọn cổng LACP lúc nãy theo mô hình, đặt ip, subnet mask tương ứng. Tương tự với vlan 20

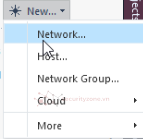

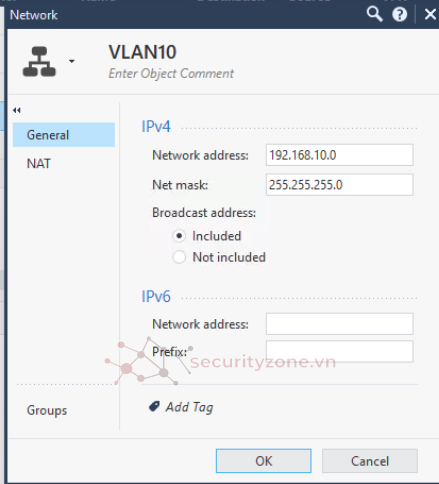

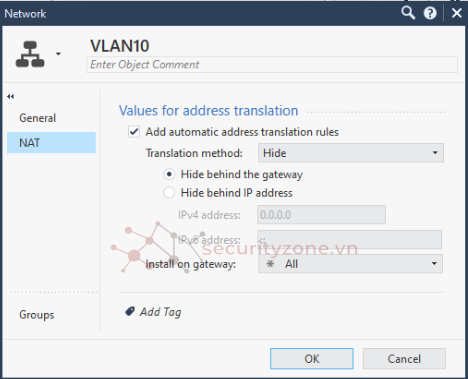

Trên SmartConsole, chọn New/network để tạo các vlan tương ứng dùng cho cấu hình policy sau này

Đặt ip và subnet mask tương ứng cho các vlan, bật NAT để có thể ra internet

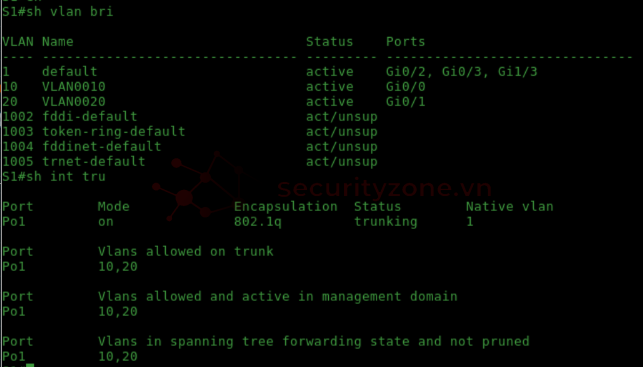

Trên S1, cấu hình access cho cổng g0/0 và g0/1 lần lượt xuống vlan 10 và vlan 20

Mã:

S1(config)# int g0/0

S1(config-if)# sw ac vl 10

S1(config-if)# int g0/1

S1(config-if)# sw ac vl 20

Mã:

S1(config)# int g1/0

S1(config-if)# sw tr encap dot

S1(config-if)# sw mo tr

S1(config-if)# sw tr al vl 10,20 //tương tự với g1/1, g1/2

Cấu hình tương tự trên S2, kiểm tra cấu hình

5. Cấu hình đường ra internet

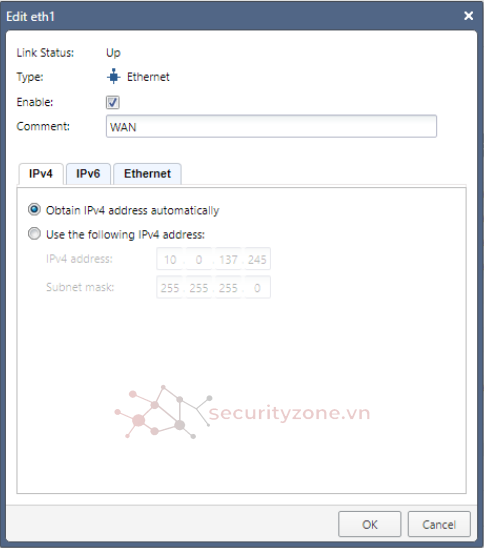

Vào GAiA Portal, ở Network Management/Network Interfaces, cấu hình ip của eth1 (cổng WAN) là dhcp

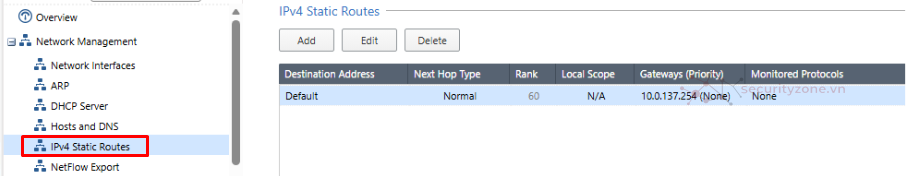

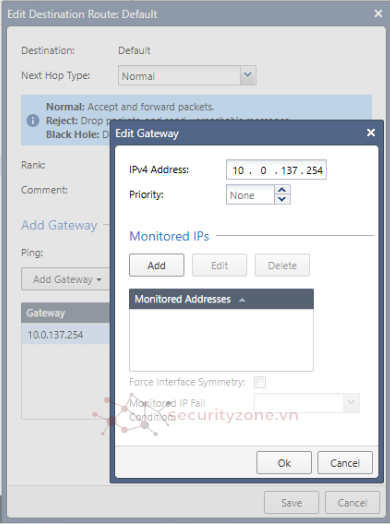

Vào GAiA Portal, ở Network Management/IPv4 Static Routes, chọn chỉnh sửa đường định tuyến mặc định

Đặt ip gateway tương ứng

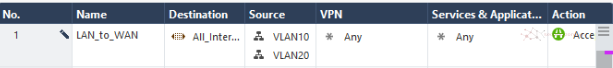

Vào SmartConsole, ở Security policies/Policy, tạo rule cho phép 2 vlan 10, 20 ra được internet. Chọn nguồn là 2 vlan 10, 20, đích là tất cả. VPN, dịch vụ để mặc định, action là accept để cho phép đi qua

6. Cho phép/chặn các PC tới server

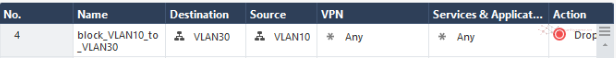

Vào SmartConsole, ở Security policies/Policy, tạo rule để chặn PC1 (vlan 10) tới server (vlan 30): đích là vlan 30, trường Action là drop. ta không cần tạo rule cho phép vlan 20 tới vlan 30 vì rule ra internet đã đặt đích là tất cả rồi.

Lưu ý cần đặt rule chặn này nằm trên rule ra internet, nếu không Checkpoint sẽ xét rule LAN_to_WAN trước sẽ cho phép PC1 vào server mà bỏ qua rule chặn có độ ưu tiên thấp hơn

Vì ở trên ta đã cấu hình NAT tự động trên các vlan, nên giờ ta cần tạo các rule để mạng nội bộ không cần NAT để giao tiếp được với nhau

Ở Security policies/NAT, tạo rule mới nằm trên các rule NAT tự động tạo khi ta cấu hình vlan, cho phép từ vlan 20 sang vlan 30 mà vẫn giữ nguyên địa chỉ

III. Kiểm tra kết quả

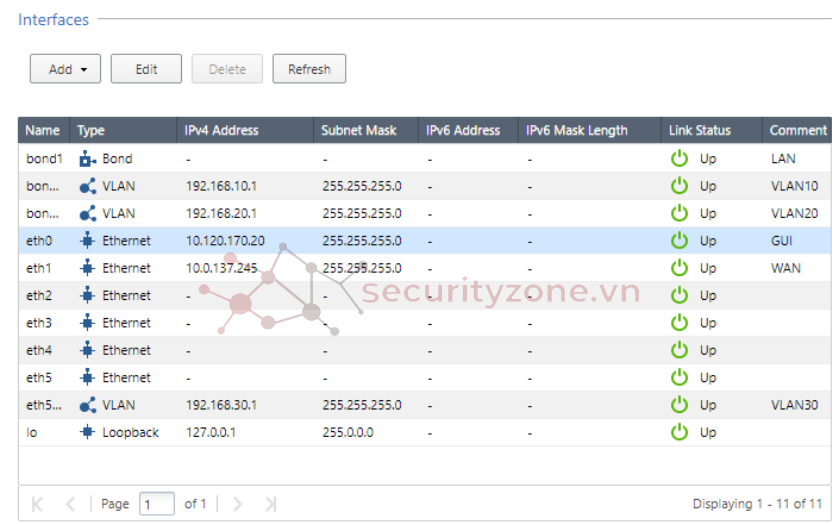

Các interface đã tạo

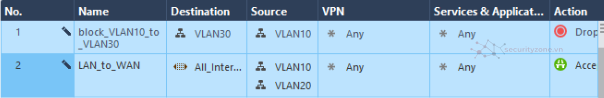

Các policy đã tạo, đặt rule chặn trên rule cho phép tất cả

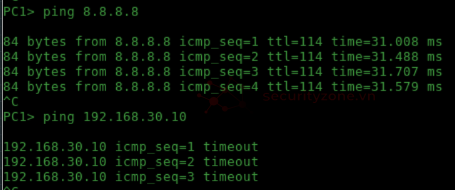

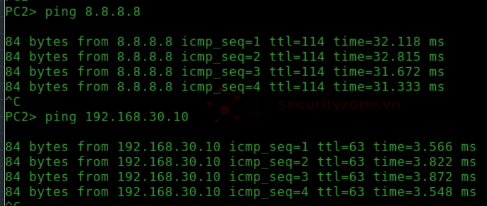

Trên các PC1, PC2, Server, đặt ip tĩnh theo lớp mạng vlan tương ứng để kiểm tra kết nối

Như vậy ta đã cấu hình thành công mô hình lab cho firewall Checkpoint với các cấu hình LACP, VLAN, interface, policy, NAT

Đính kèm

Bài viết liên quan

Bài viết mới