root

Moderator

Additional Domain

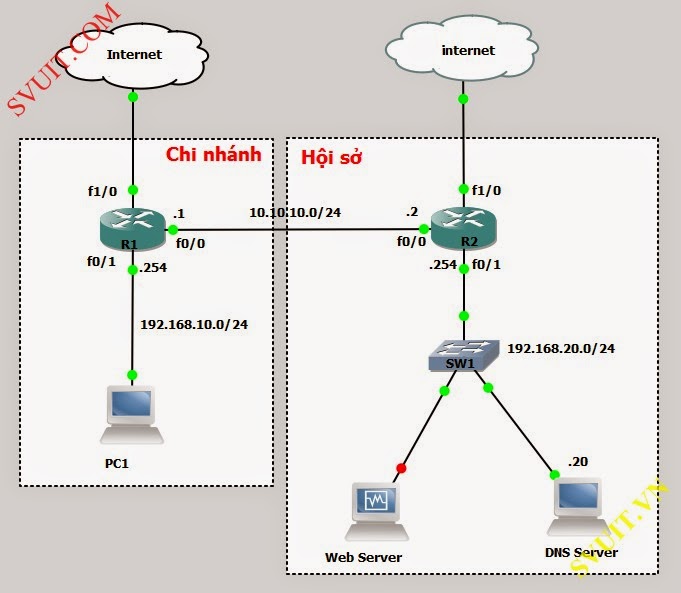

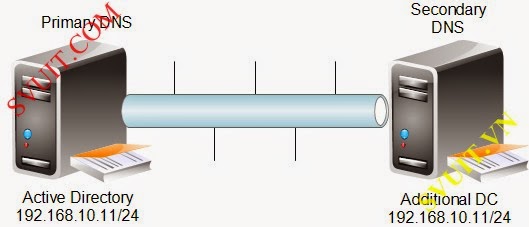

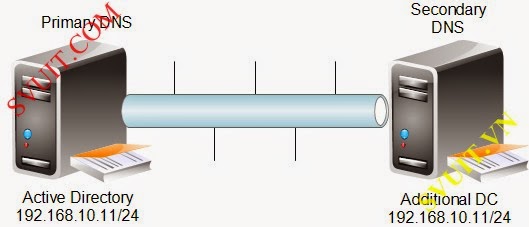

I. Mô hình

II. Cấu hình IP

III. Triển khai

1. Trên máy Primary :

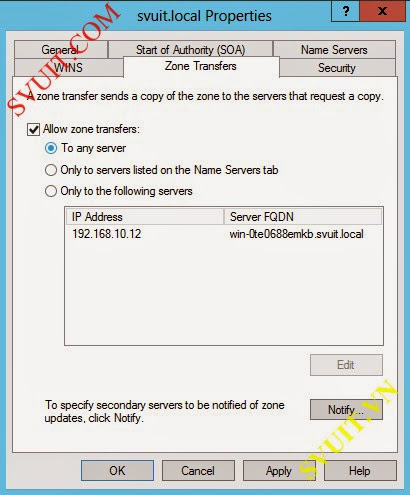

- Cho phép các Zones từ Primary transfer đến Secondary (các bạn điền IP của Secondary vào nhé)

2. Trên máy Additional

3. Nâng cấp server lên Additional Domain

IV. Kết quả

I. Mô hình

II. Cấu hình IP

[TABLE="class: grid, width: 500, align: center"]

[TR]

[TD="align: center"][/TD]

[TD="align: center"]Primary AD[/TD]

[TD="align: center"]Additional DC[/TD]

[/TR]

[TR]

[TD="align: center"]IP[/TD]

[TD="align: center"]192.168.10.11[/TD]

[TD="align: center"]192.168.10.12[/TD]

[/TR]

[TR]

[TD="align: center"]Gateway[/TD]

[TD="align: center"]192.168.10.1[/TD]

[TD="align: center"]192.168.10.1[/TD]

[/TR]

[TR]

[TD="align: center"]Primary DNS[/TD]

[TD="align: center"]192.168.10.11[/TD]

[TD="align: center"]192.168.10.11[/TD]

[/TR]

[TR]

[TD="align: center"]Secondary[/TD]

[TD="align: center"]192.168.10.12[/TD]

[TD="align: center"]192.168.10.12[/TD]

[/TR]

[/TABLE]

[TR]

[TD="align: center"][/TD]

[TD="align: center"]Primary AD[/TD]

[TD="align: center"]Additional DC[/TD]

[/TR]

[TR]

[TD="align: center"]IP[/TD]

[TD="align: center"]192.168.10.11[/TD]

[TD="align: center"]192.168.10.12[/TD]

[/TR]

[TR]

[TD="align: center"]Gateway[/TD]

[TD="align: center"]192.168.10.1[/TD]

[TD="align: center"]192.168.10.1[/TD]

[/TR]

[TR]

[TD="align: center"]Primary DNS[/TD]

[TD="align: center"]192.168.10.11[/TD]

[TD="align: center"]192.168.10.11[/TD]

[/TR]

[TR]

[TD="align: center"]Secondary[/TD]

[TD="align: center"]192.168.10.12[/TD]

[TD="align: center"]192.168.10.12[/TD]

[/TR]

[/TABLE]

- Lưu ý : để cài addtional DC cần chú ý 2 máy server phải khác SSID

III. Triển khai

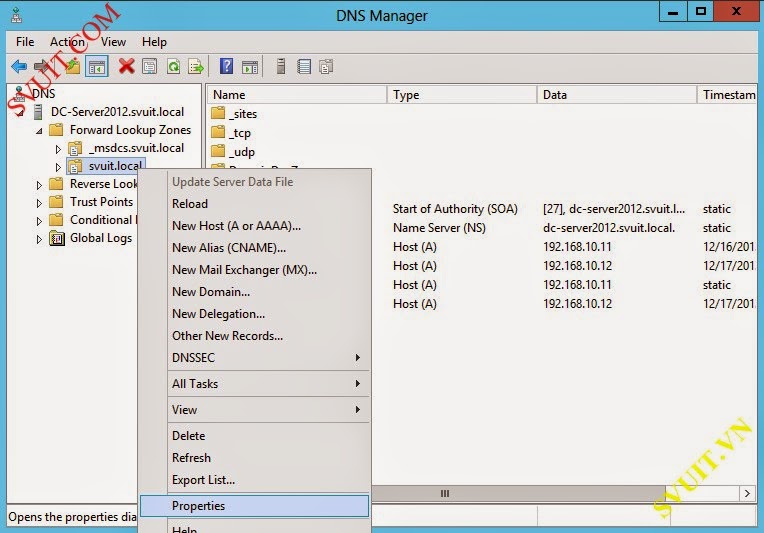

1. Trên máy Primary :

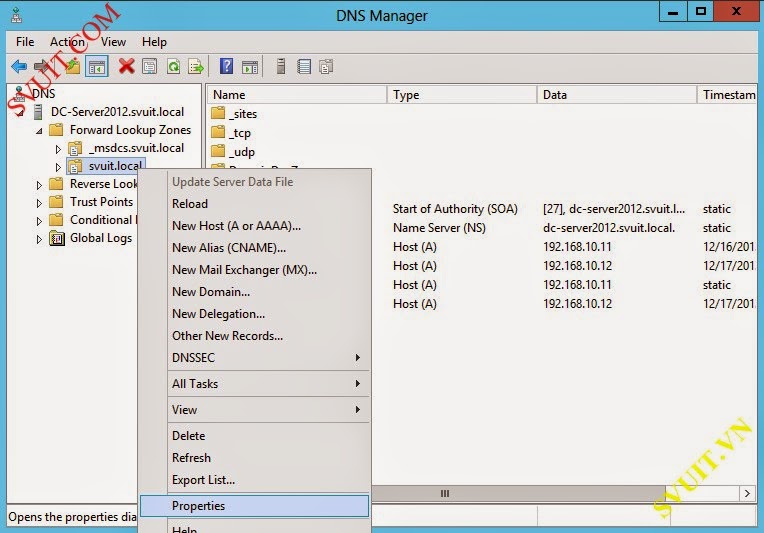

- Cho phép máy Additional transfer các zone DNS : svuit.local

- Cho phép các Zones từ Primary transfer đến Secondary (các bạn điền IP của Secondary vào nhé)

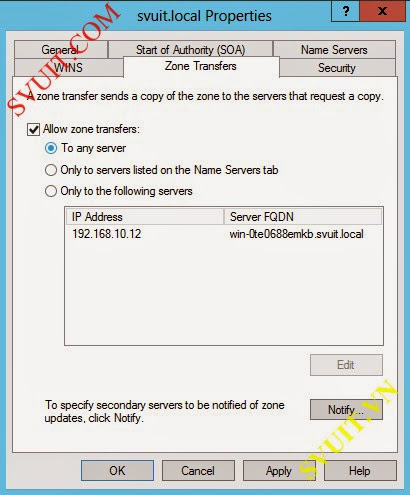

2. Trên máy Additional

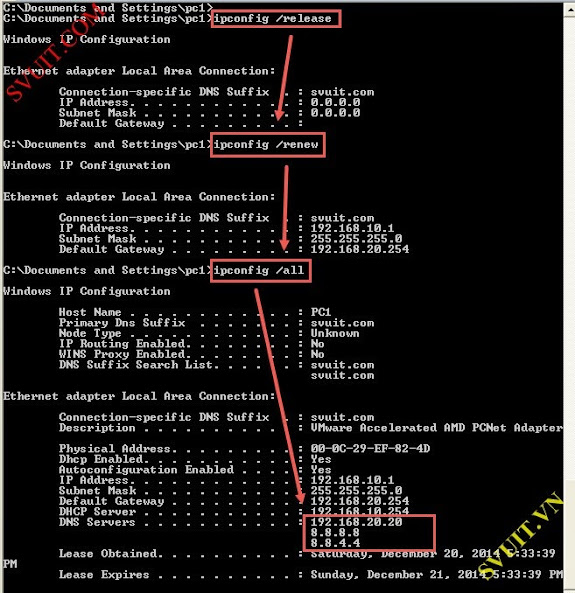

- Cấu hình IP

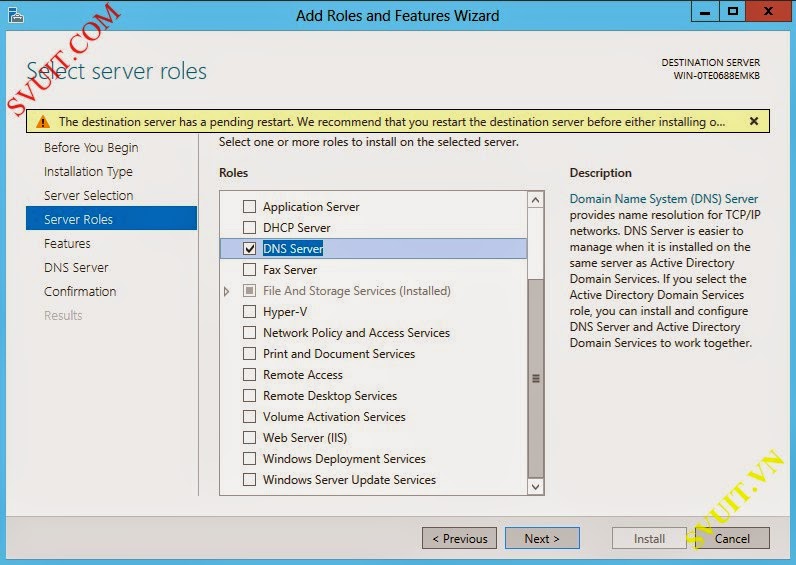

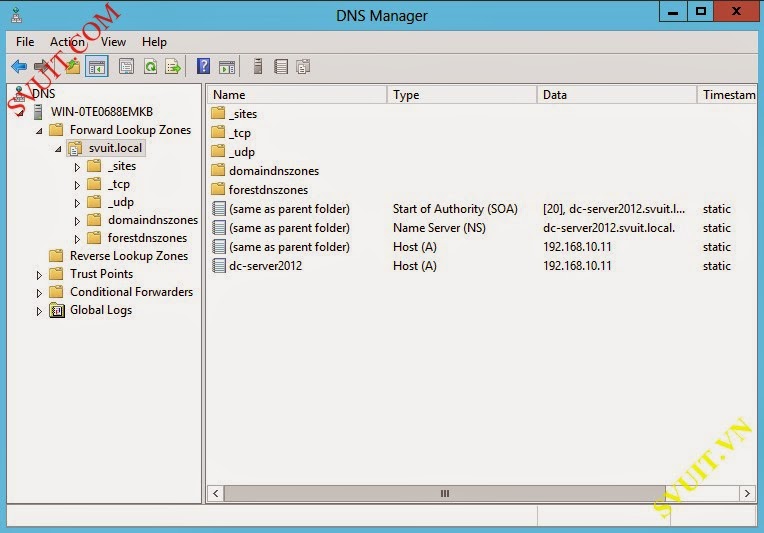

- Cài đặt DNS(các bước cài đặt các bạn xem lại part 1 nhé). Nhưng có một điểm khác là lần này chúng ta sẽ chọn Secondary zone để lấy zone svuit.local từ Primary DNS

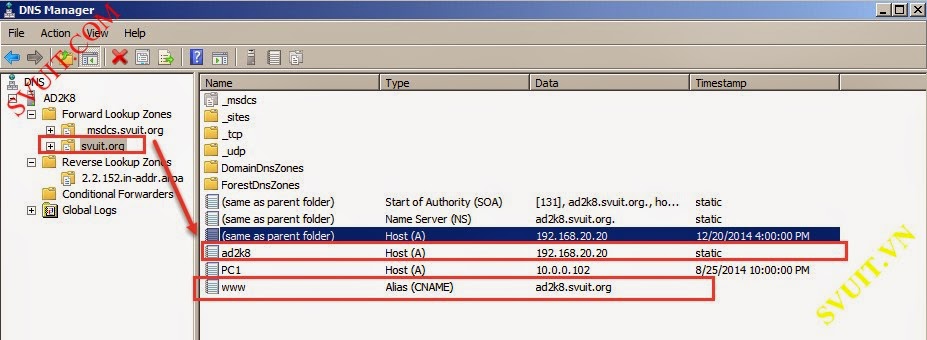

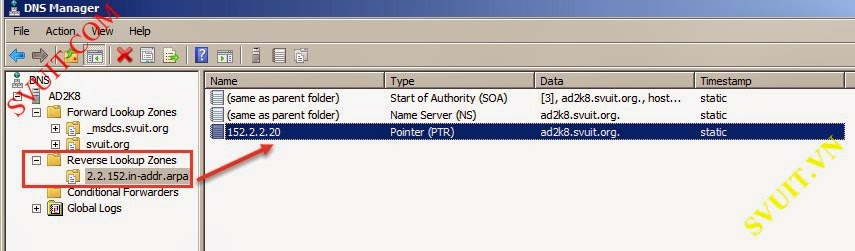

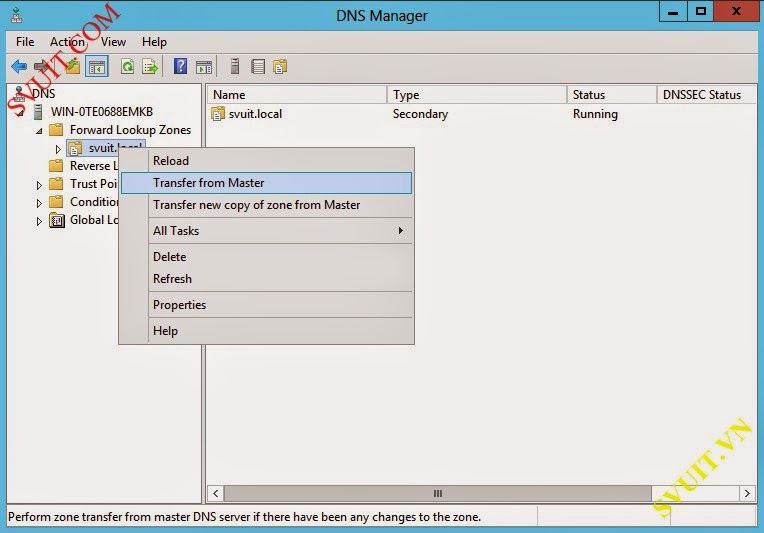

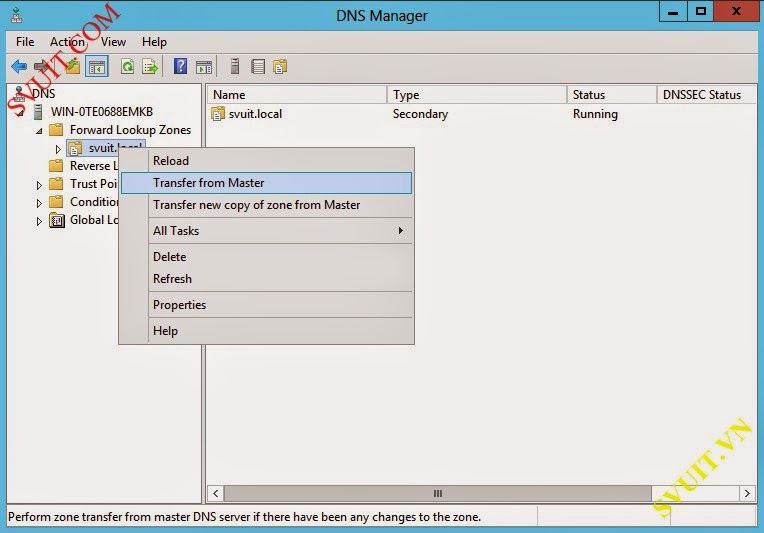

- Sau khi cài xong DNS cho Additional thì ta tiến hành transfer các zone từ primary DNS về cho Secondary DNS. Các bạn lên máy Primary và thực hiện transfer như hình dưới đây nhé

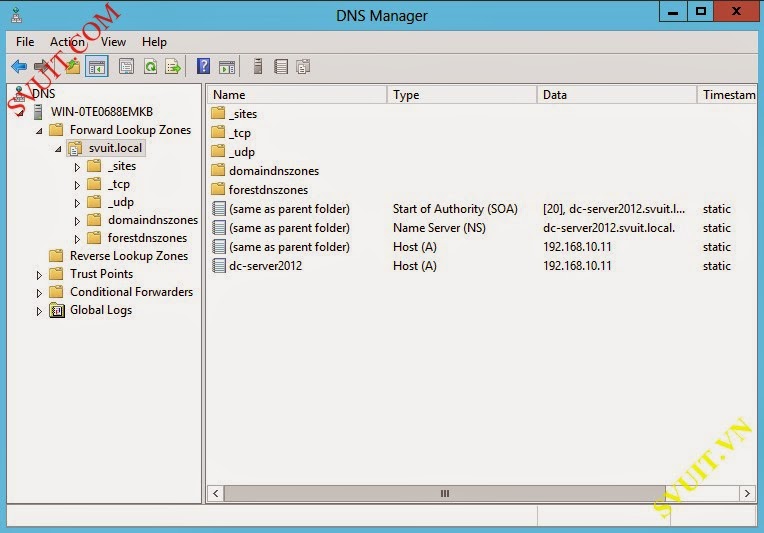

- Các bạn lên máy Secondary và Refesh để thấy kết quả của Secondary DNS đã được cập nhập từ máy chủ Primary DNS

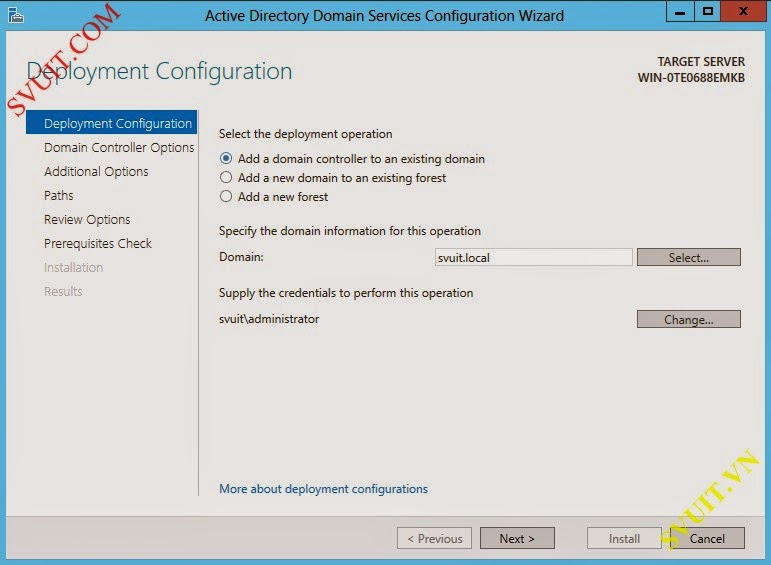

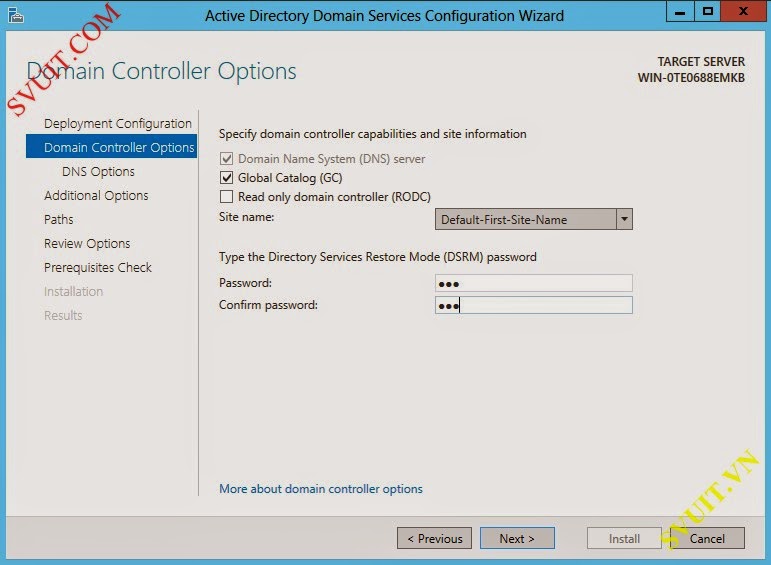

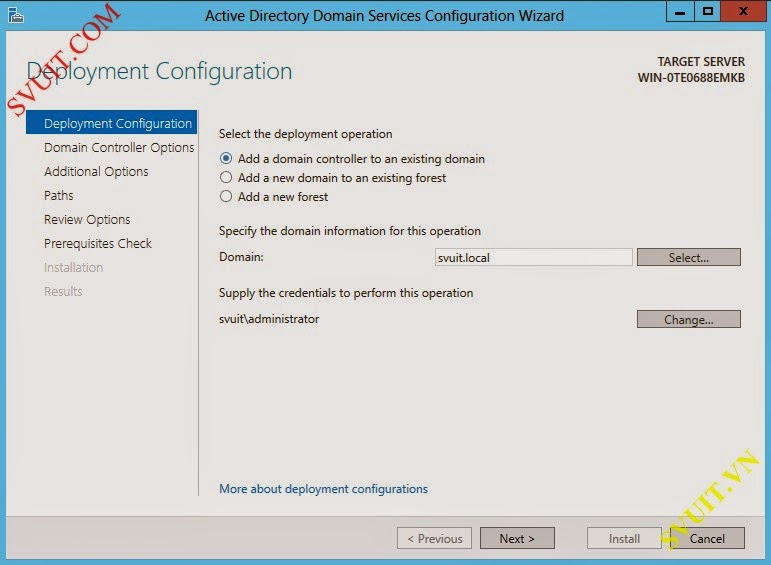

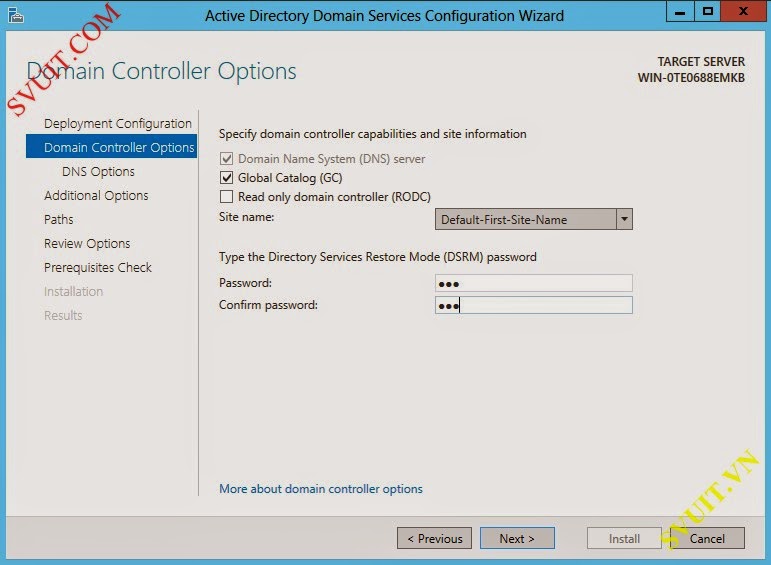

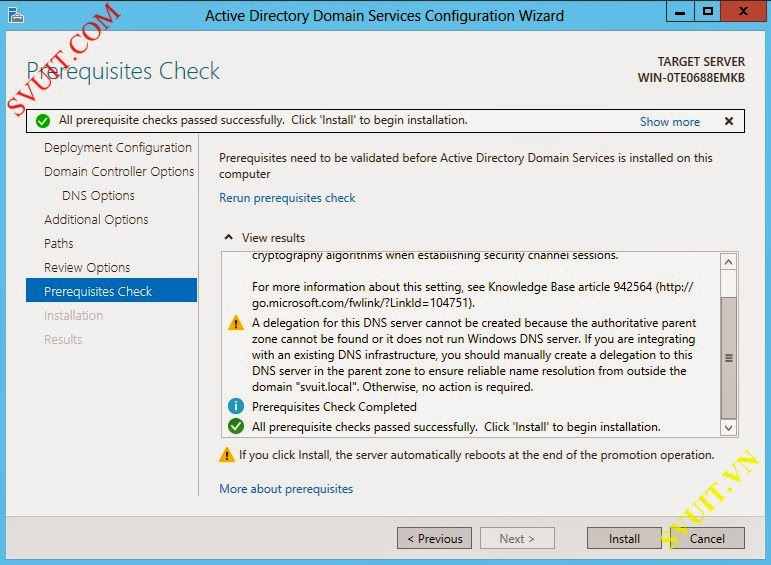

3. Nâng cấp server lên Additional Domain

- Vào Server Manage để add role Active Directory

- Ở đây ta chọn add 1 domain vào 1 hệ thống Domain có sẵn là svuit.local với user/pass là của máy Primary DC

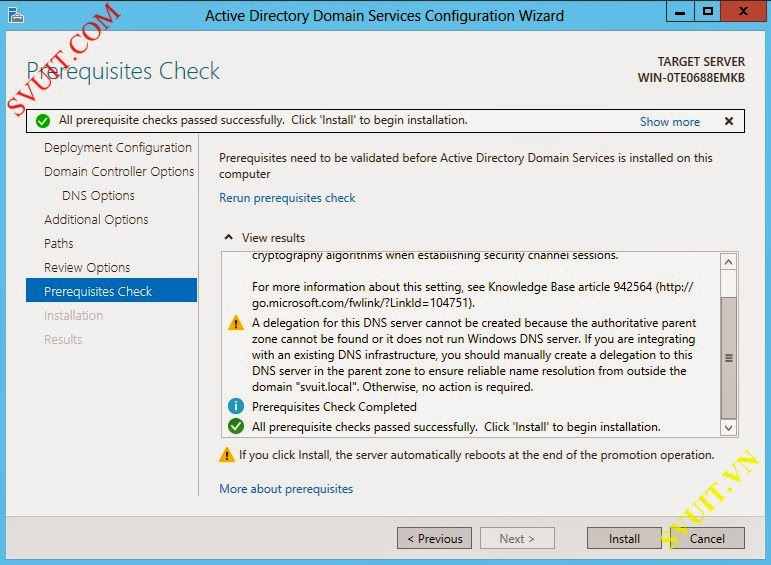

- Và ta install và chờ kết thúc quá trình và server sẽ tự khởi động lại

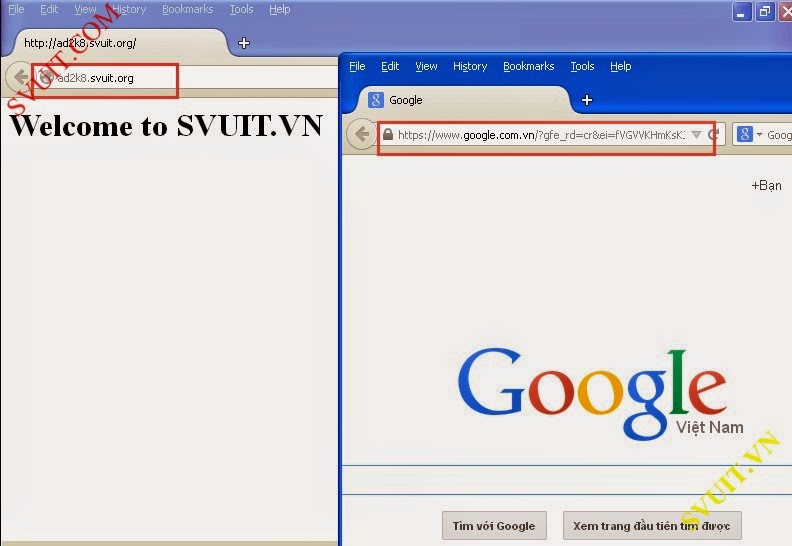

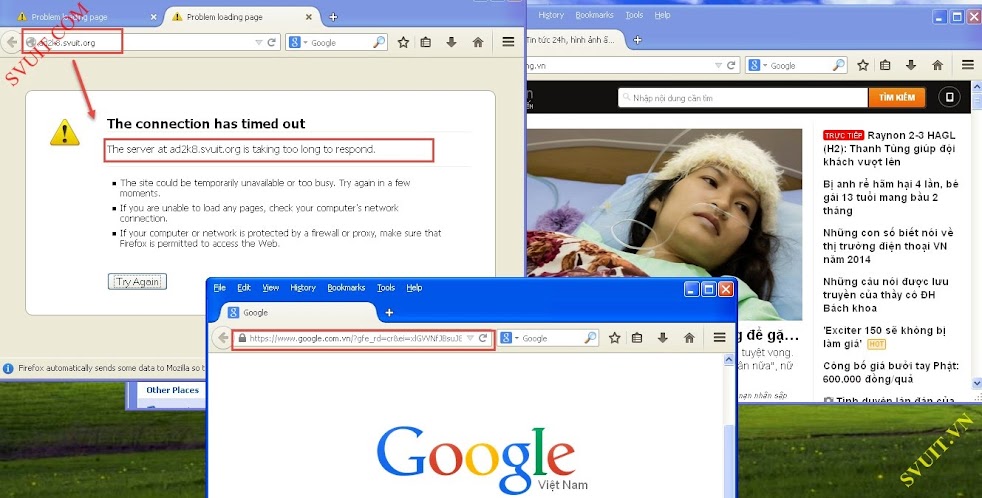

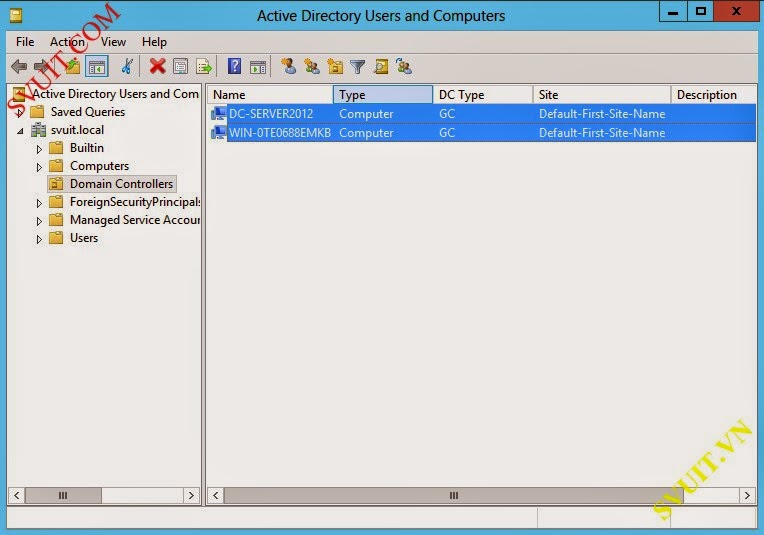

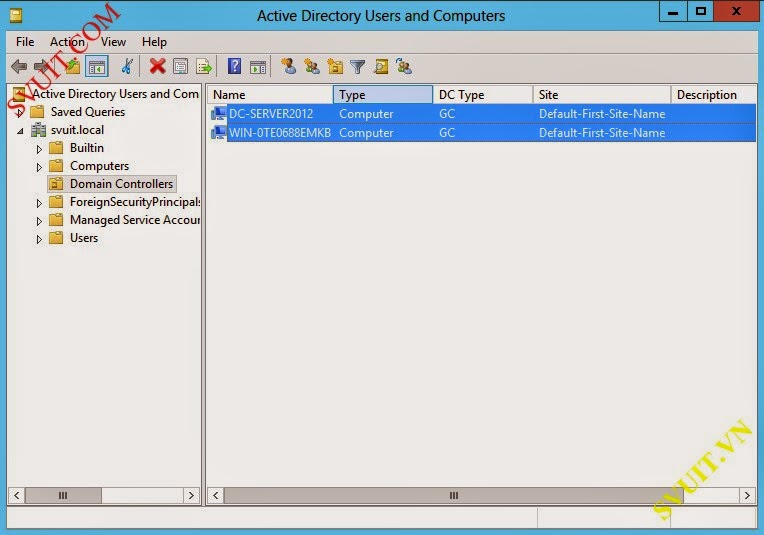

IV. Kết quả

- Sau khi cài đặt thành công chúng ta có thể vào Active Directory để kiểm tra xem là đã thấy 2 server chưa

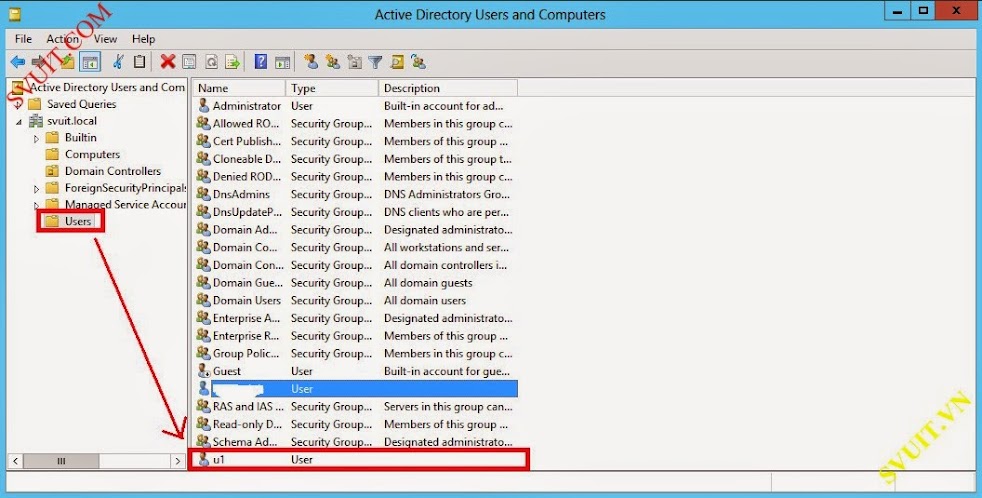

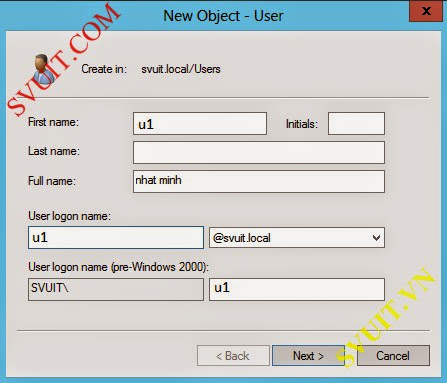

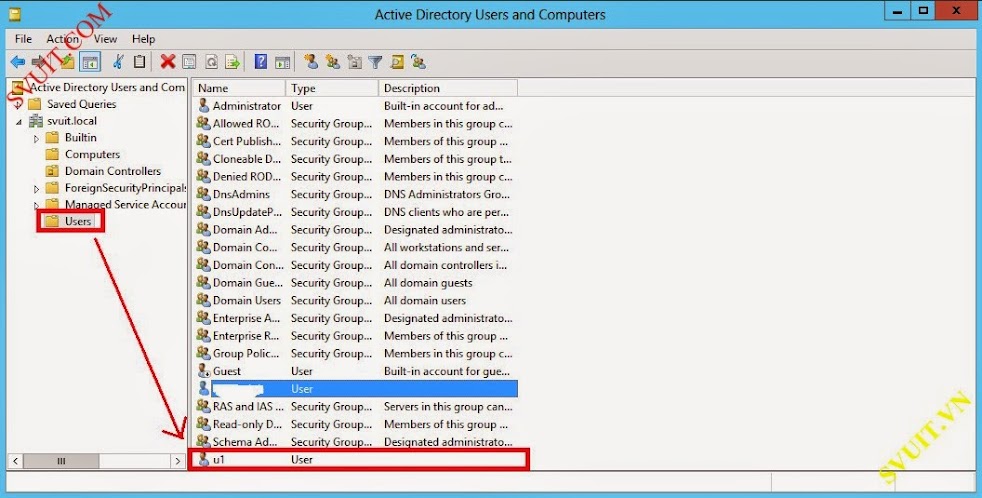

- Khi chúng ta qua máy Primary DC tạo 1 user mới thì máy chủ Additional sẽ tự động cập nhập user này qua bên nó.

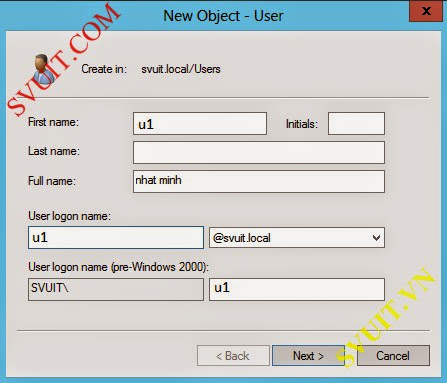

[*=1]Trên Primary DC các bạn thực hiện tạo 1 user nhé

[*=1]Các bạn quá máy Additional DC refesh để xem kết quả. Nó sẽ cập nhập user từ Primarry sang Addition nhé

Bài viết liên quan

Bài viết mới