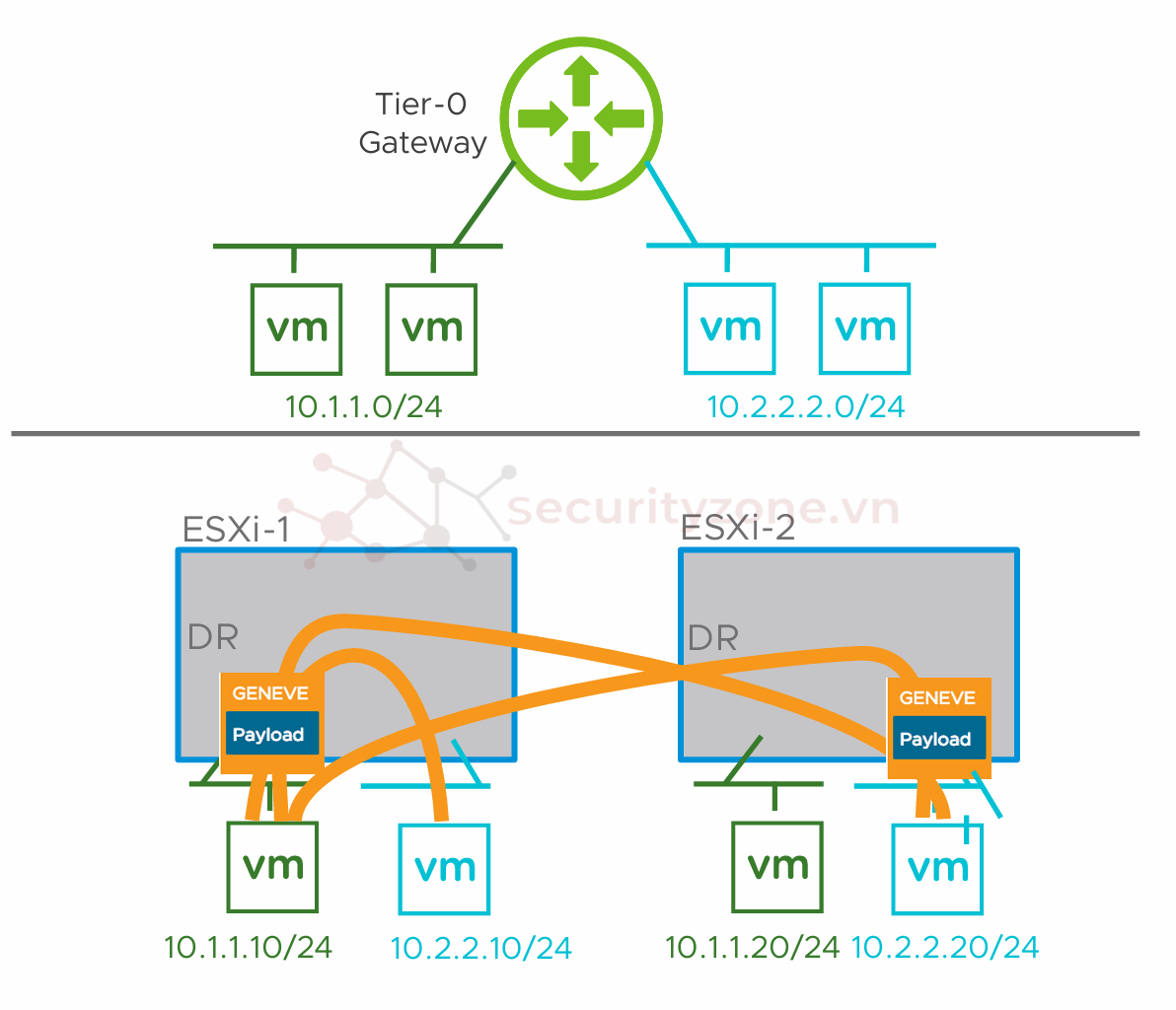

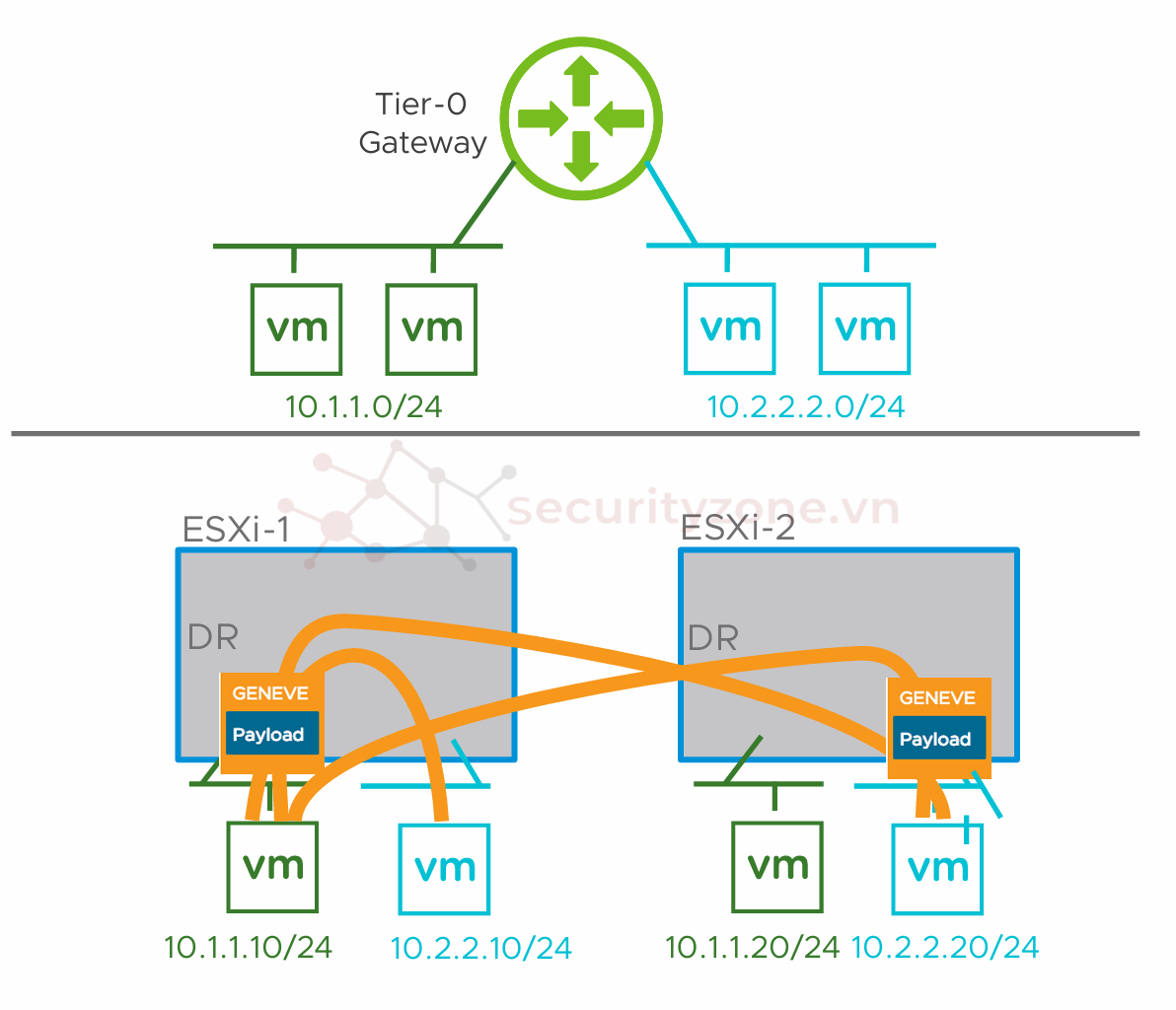

Tier-1 Gateway đóng vai trò Gateway của những Segment Overlay trong mạng NSX, nó giúp các VM có thể giao tiếp trong mạng ảo ngoài ra cũng là Gateway dùng để giao tiếp với Tier-0 Gateway nếu muốn kết nối giữa các Segment Overlay và Underlay. Trong bài viết này mình sẽ hướng dẫn các bạn cách cấu hình Tier-1 Gateway trên NSX.

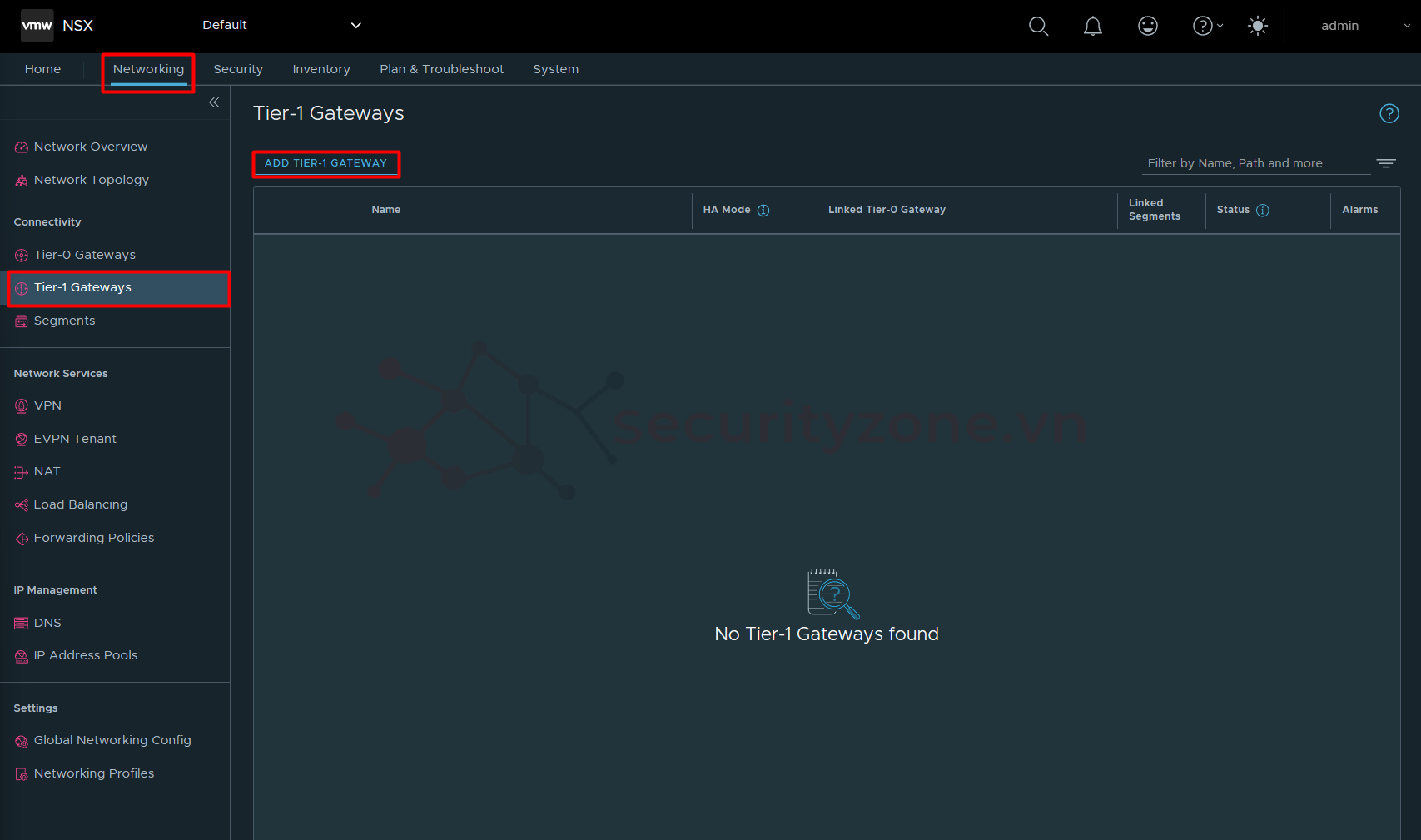

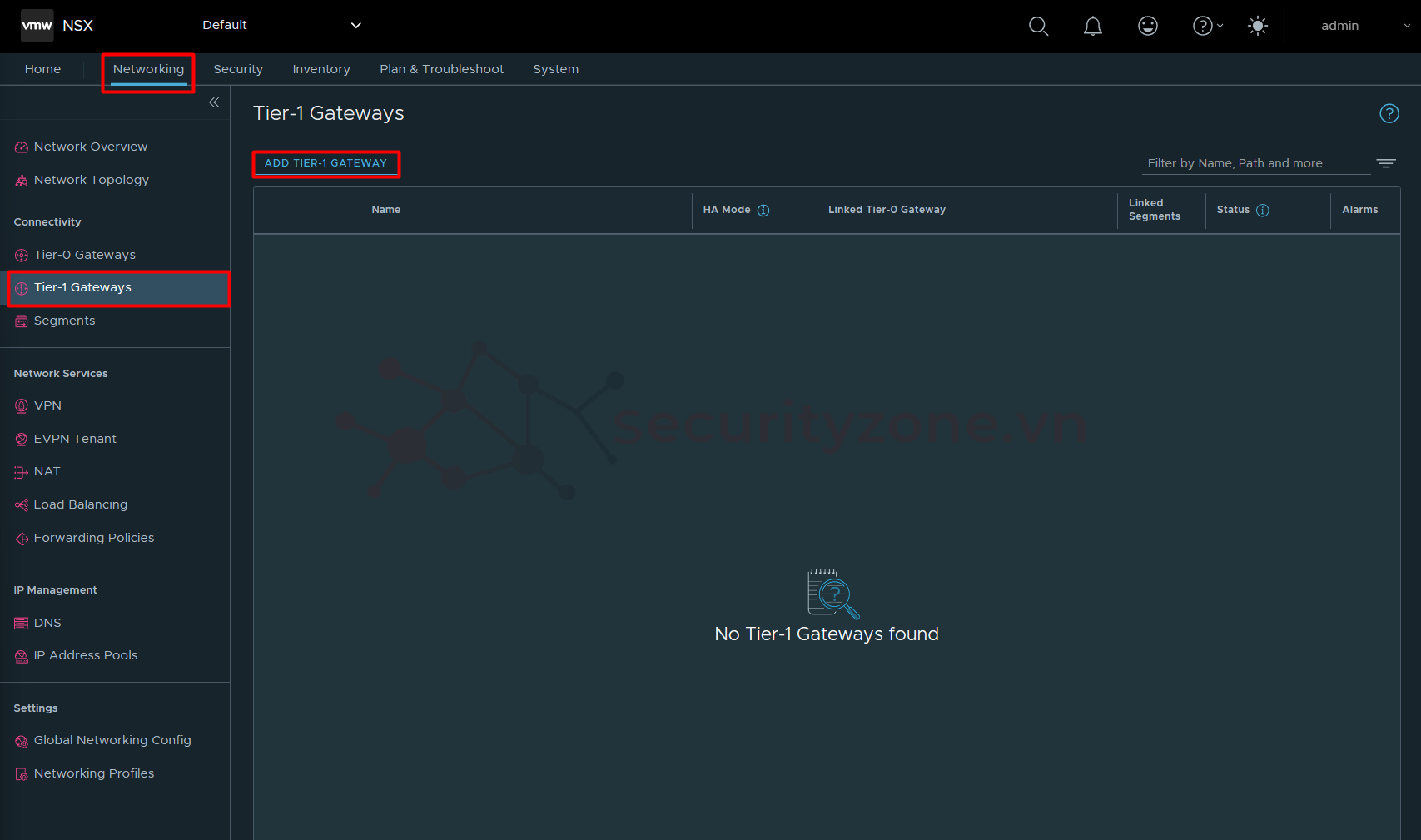

Bước 1: Truy cập vào GUI NSX Manager, vào phần Networking > Connectivity > Tier-1 Gateways > ADD TIER-1 GATEWAY:

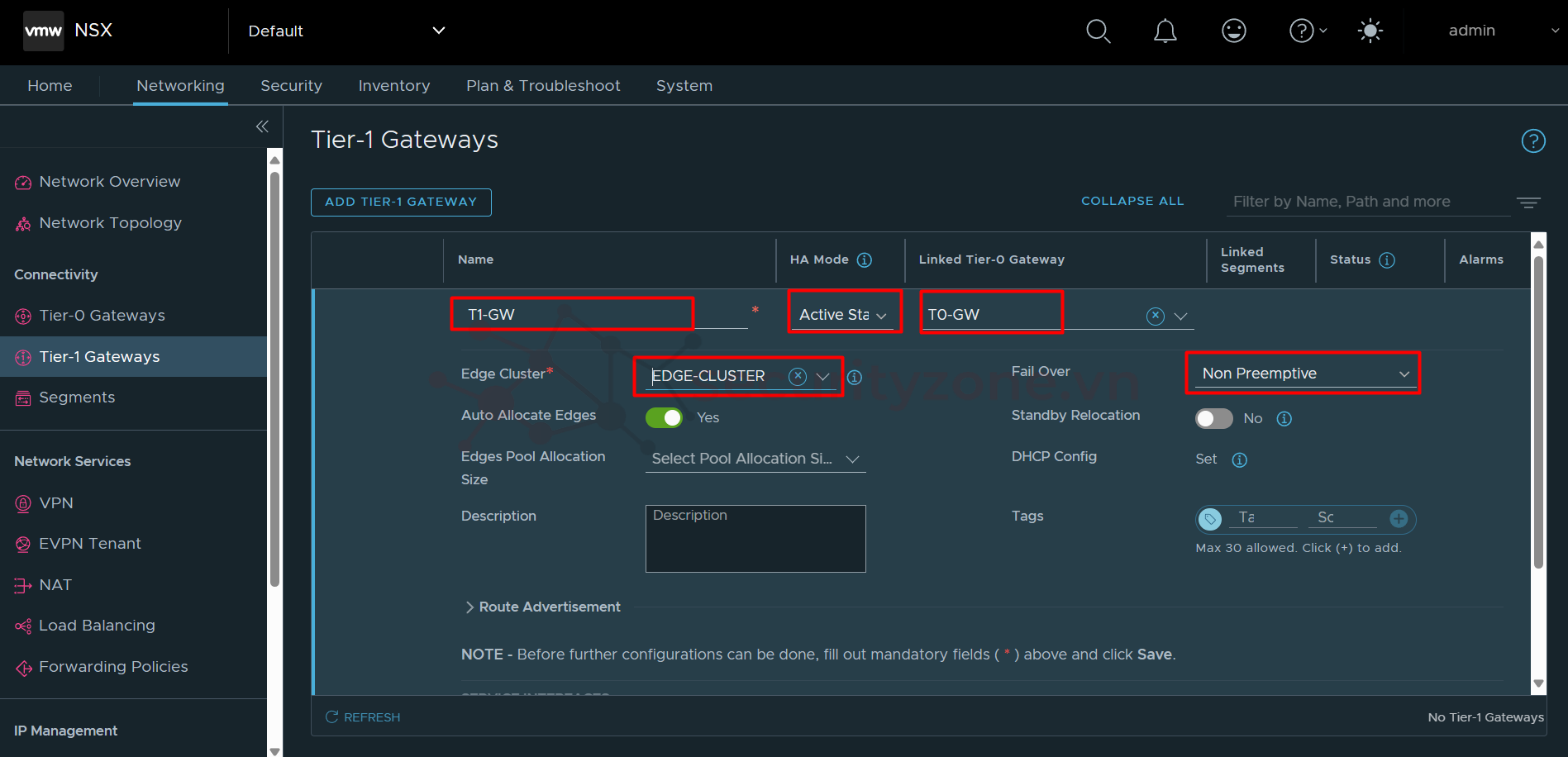

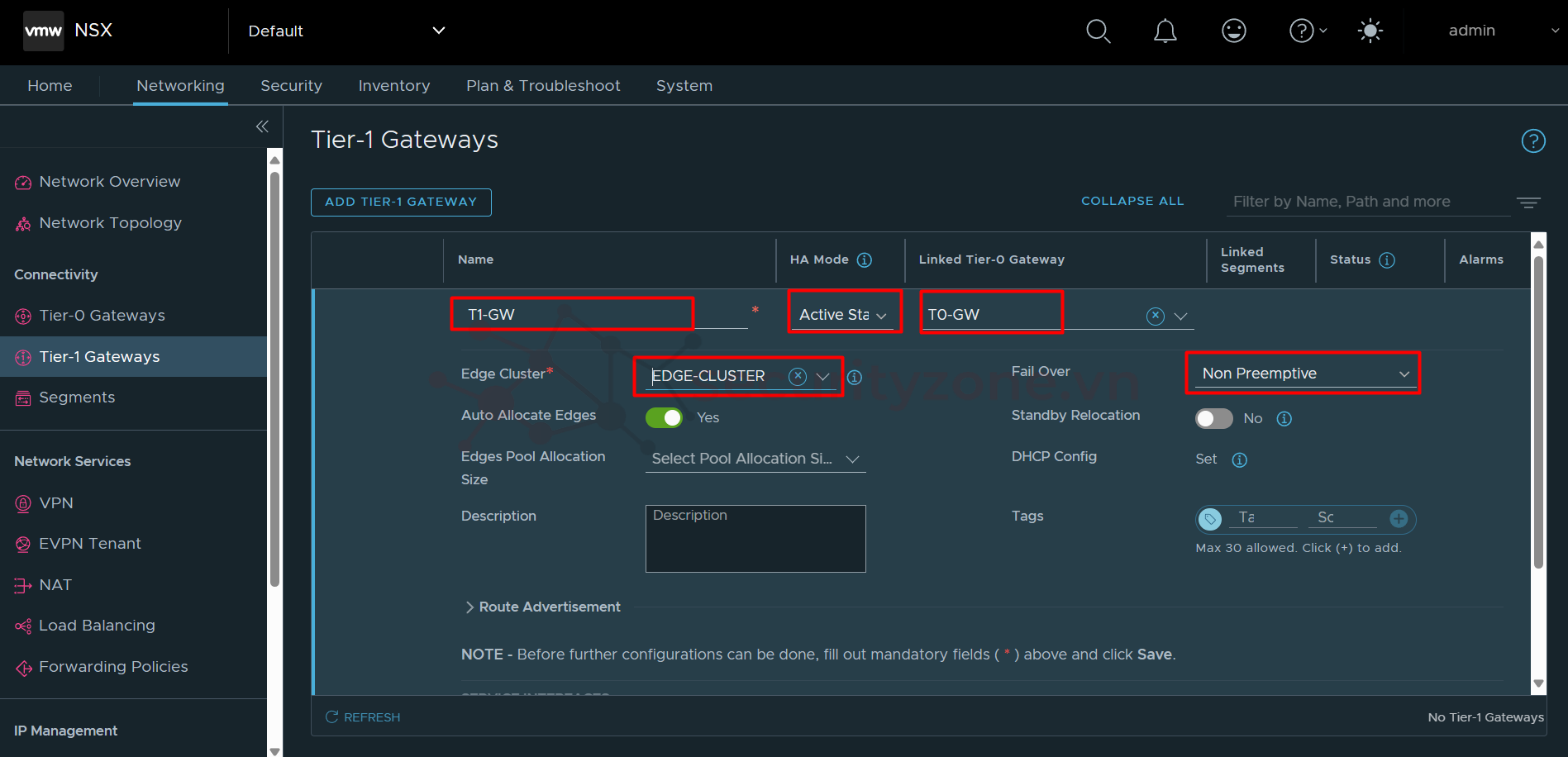

Bước 2: Cấu hình các thông tin sau cho Tier-1 Gateway:

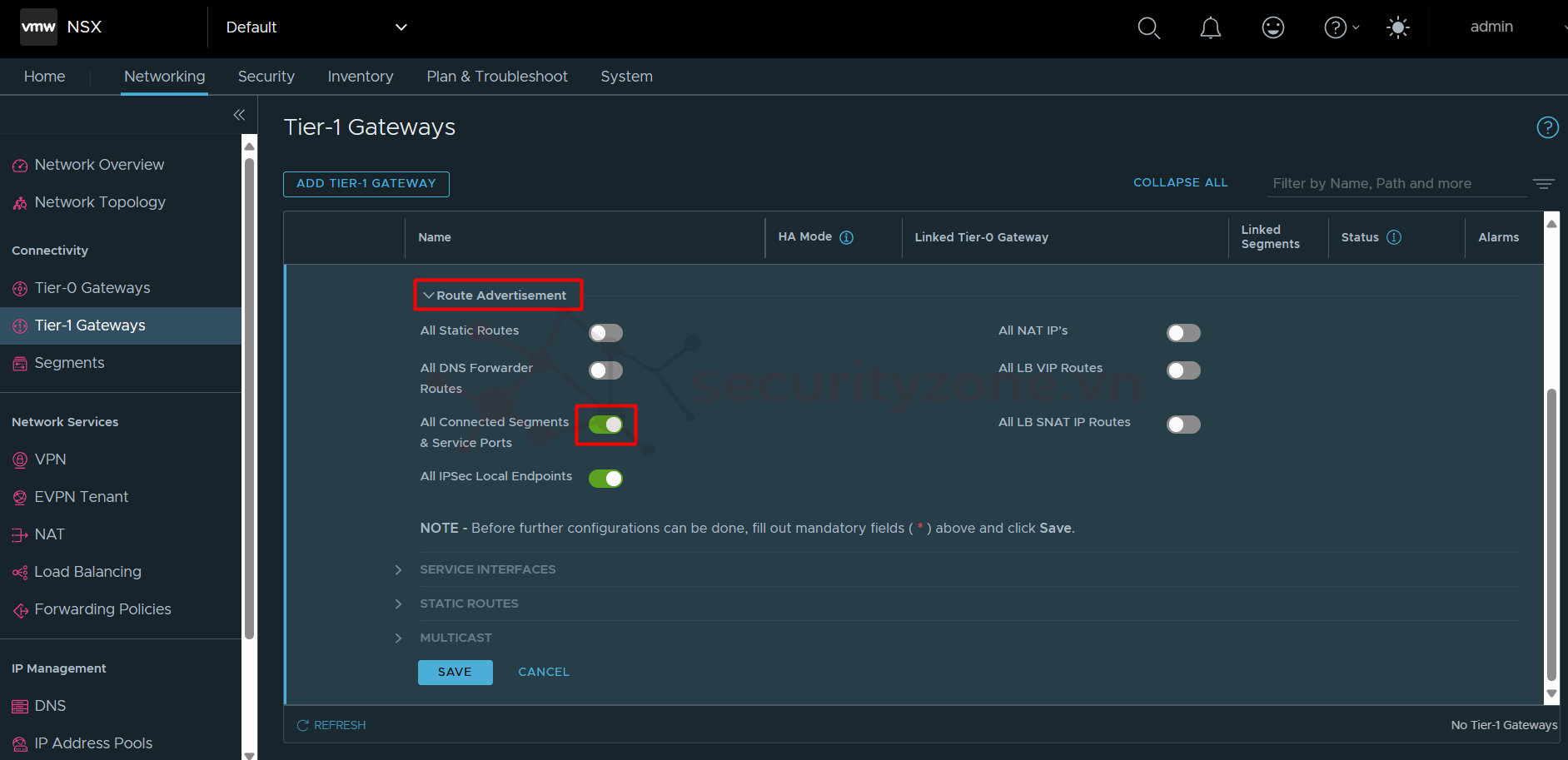

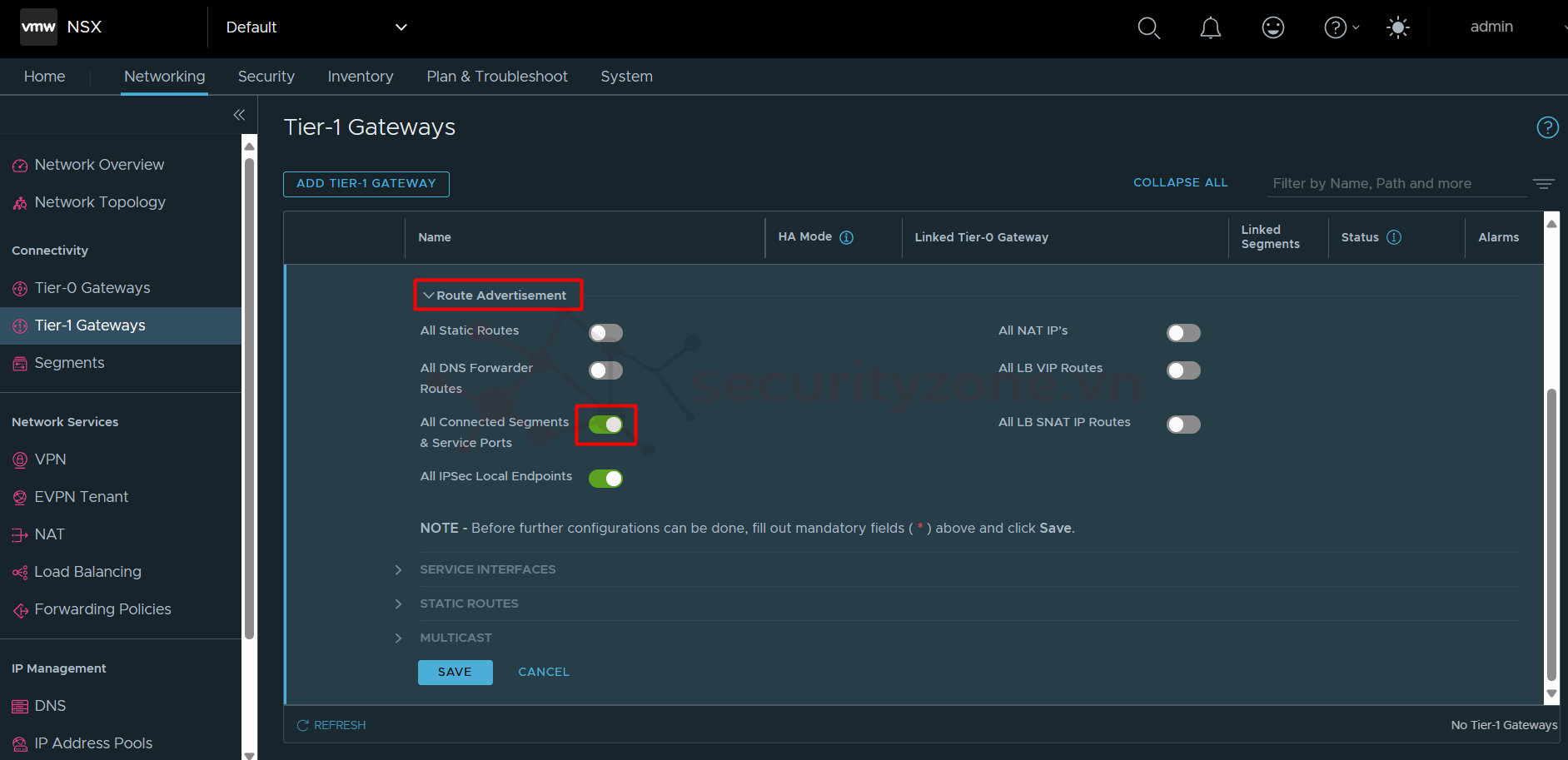

Tiếp theo ở phần Route Avertiserment, bật tính năng All Connected Segments & Service Ports, cuối cùng chọn Save:

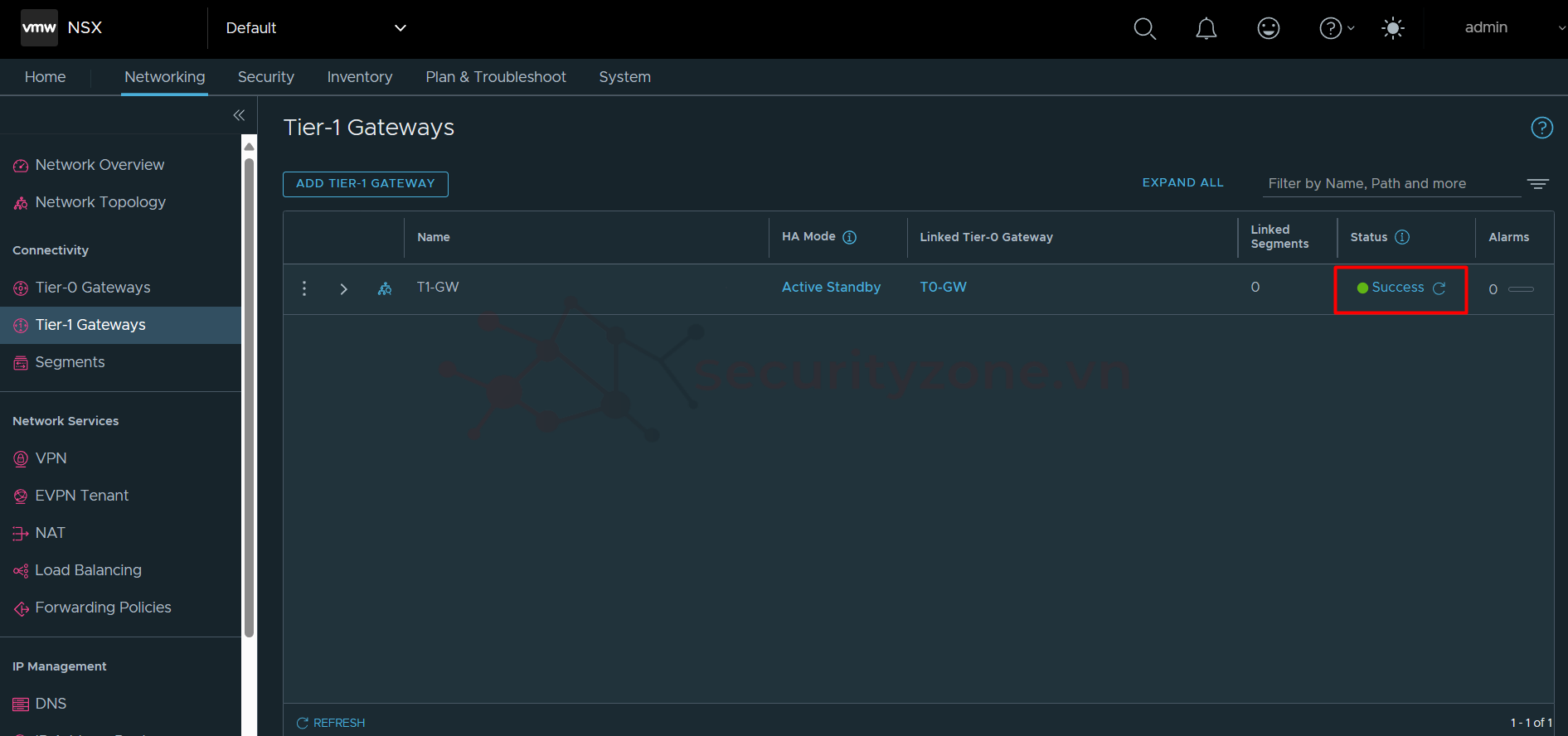

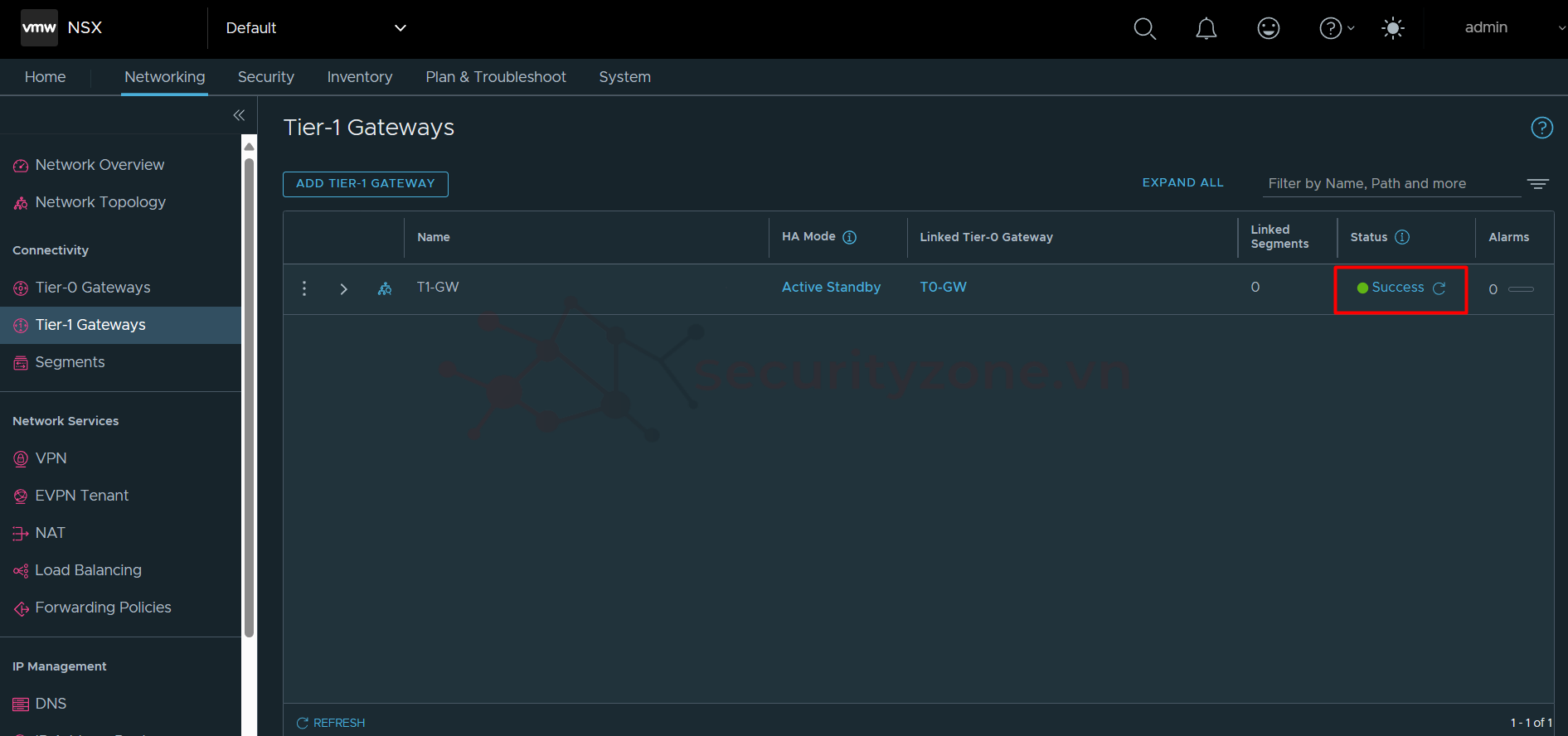

Kiểm tra thông tin Status là Success:

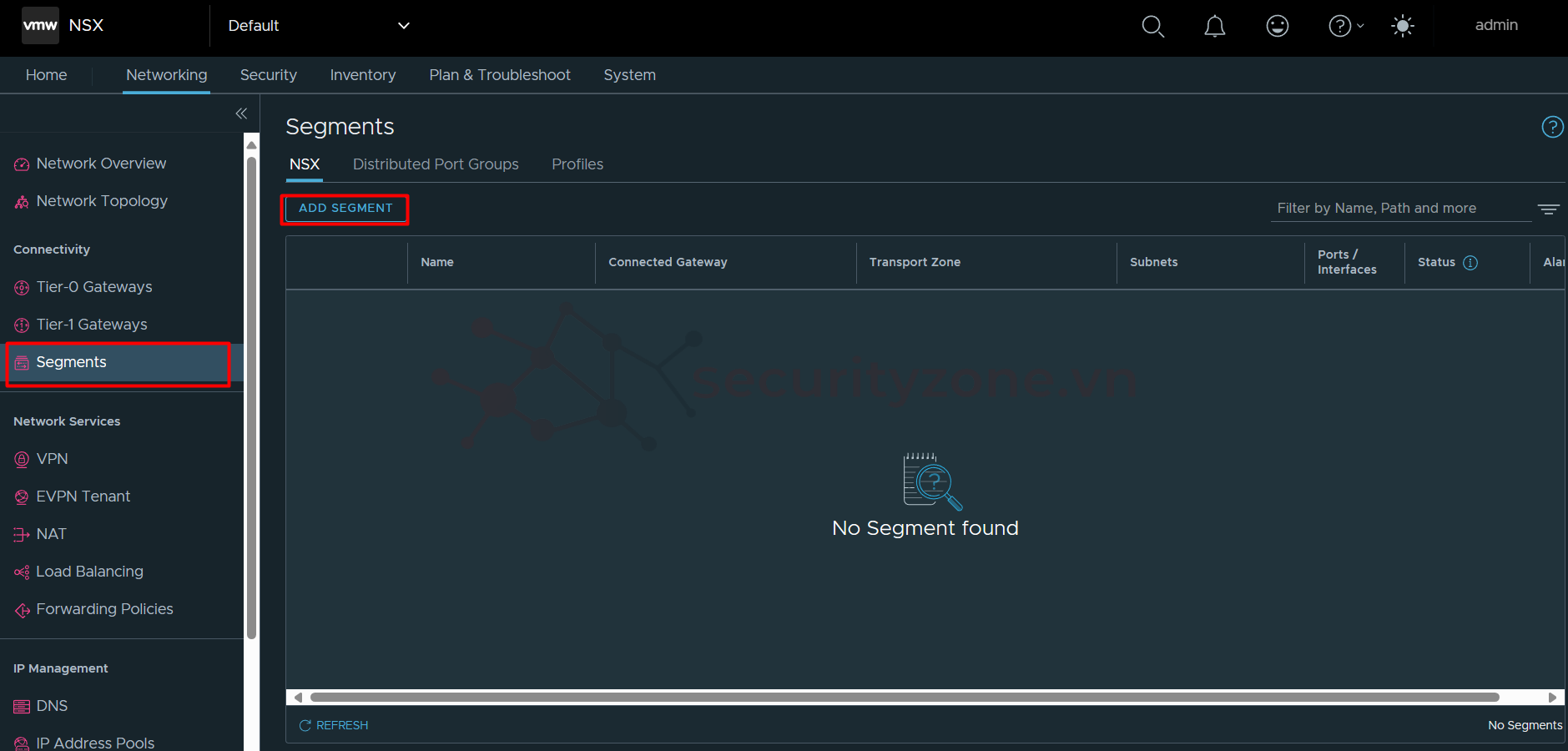

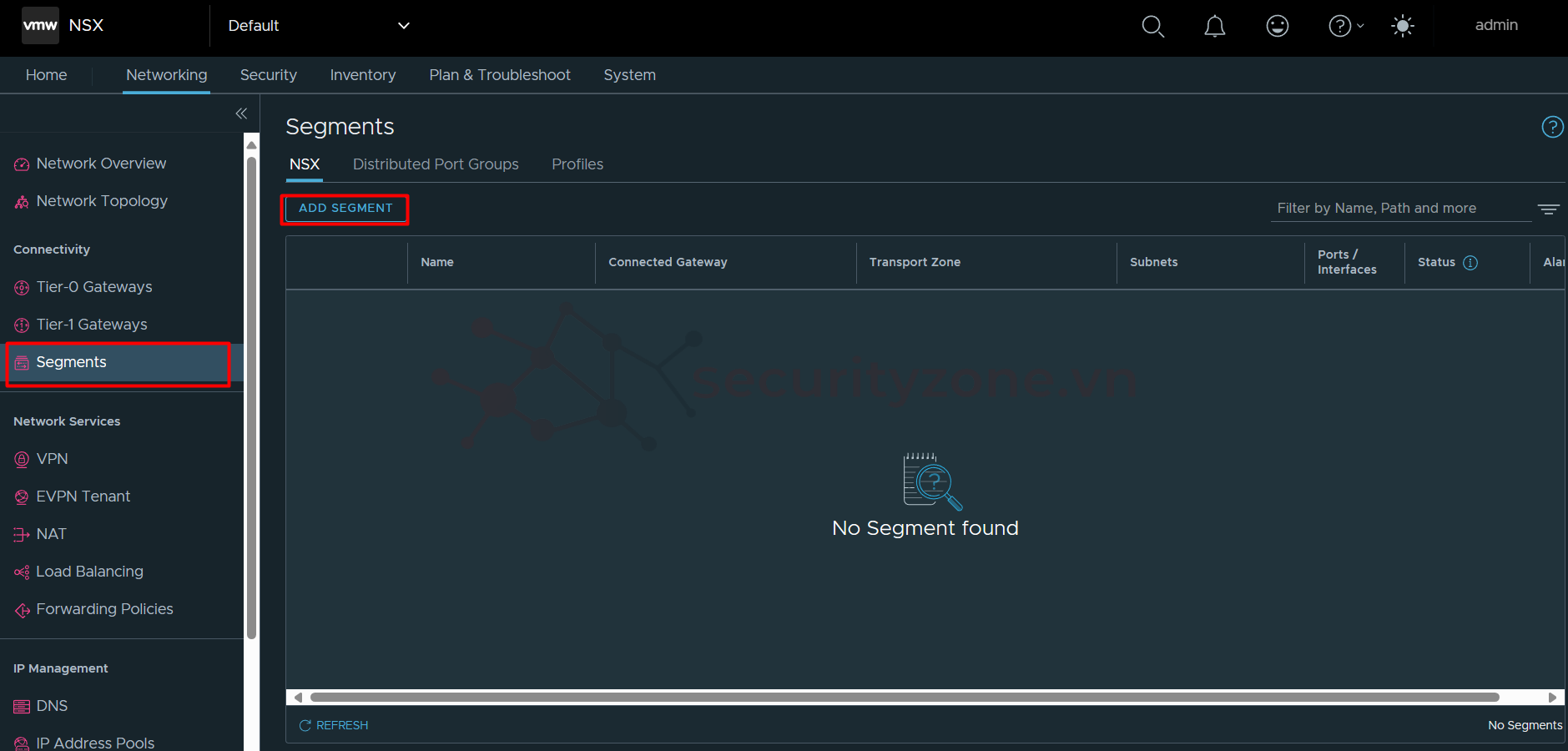

Bước 3: Tiếp tục sẽ tạo các Segment do Tier-1 Gateway quản lý, truy cập vào phần Segments > NSX > ADD SEGMENT:

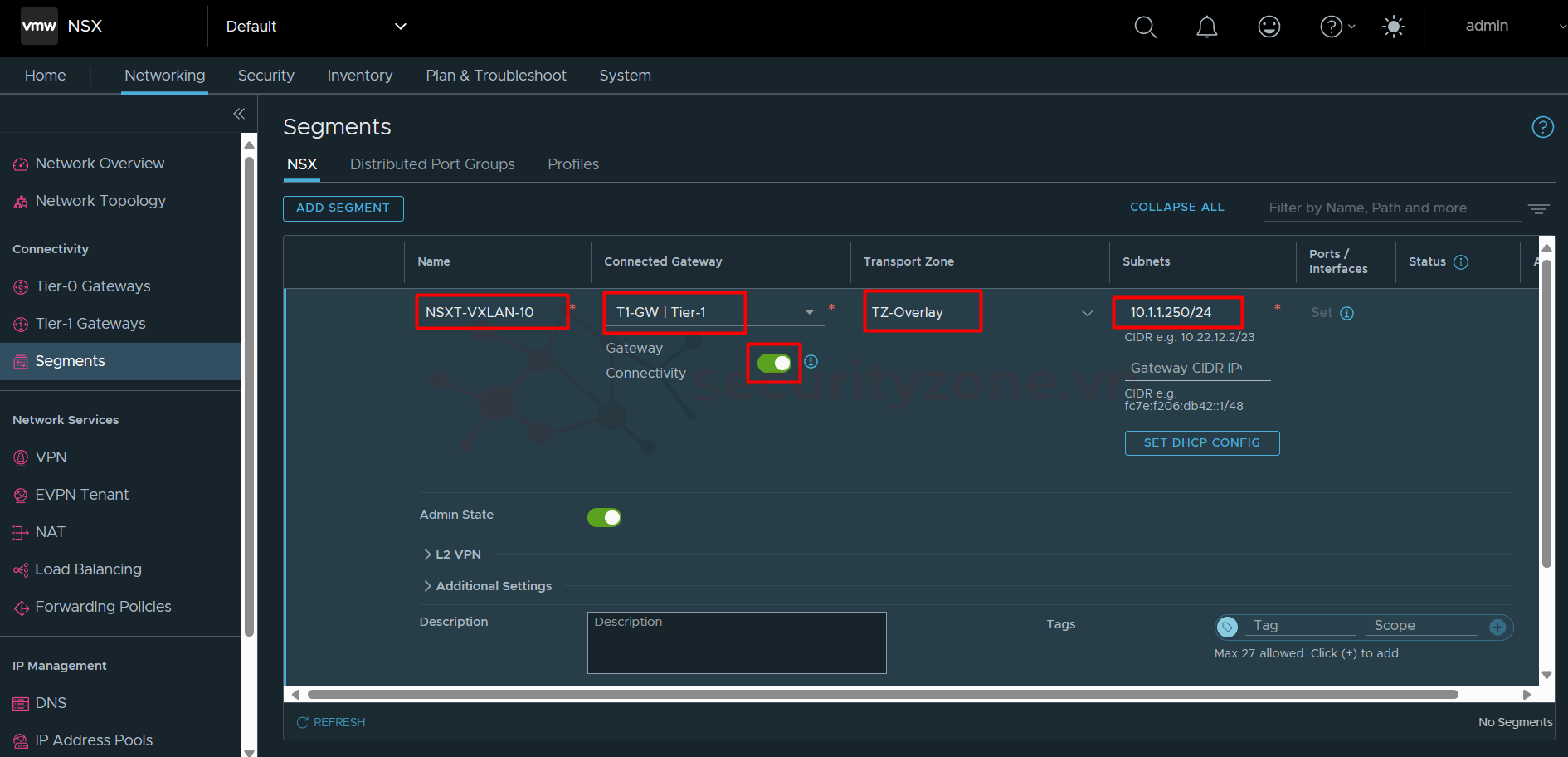

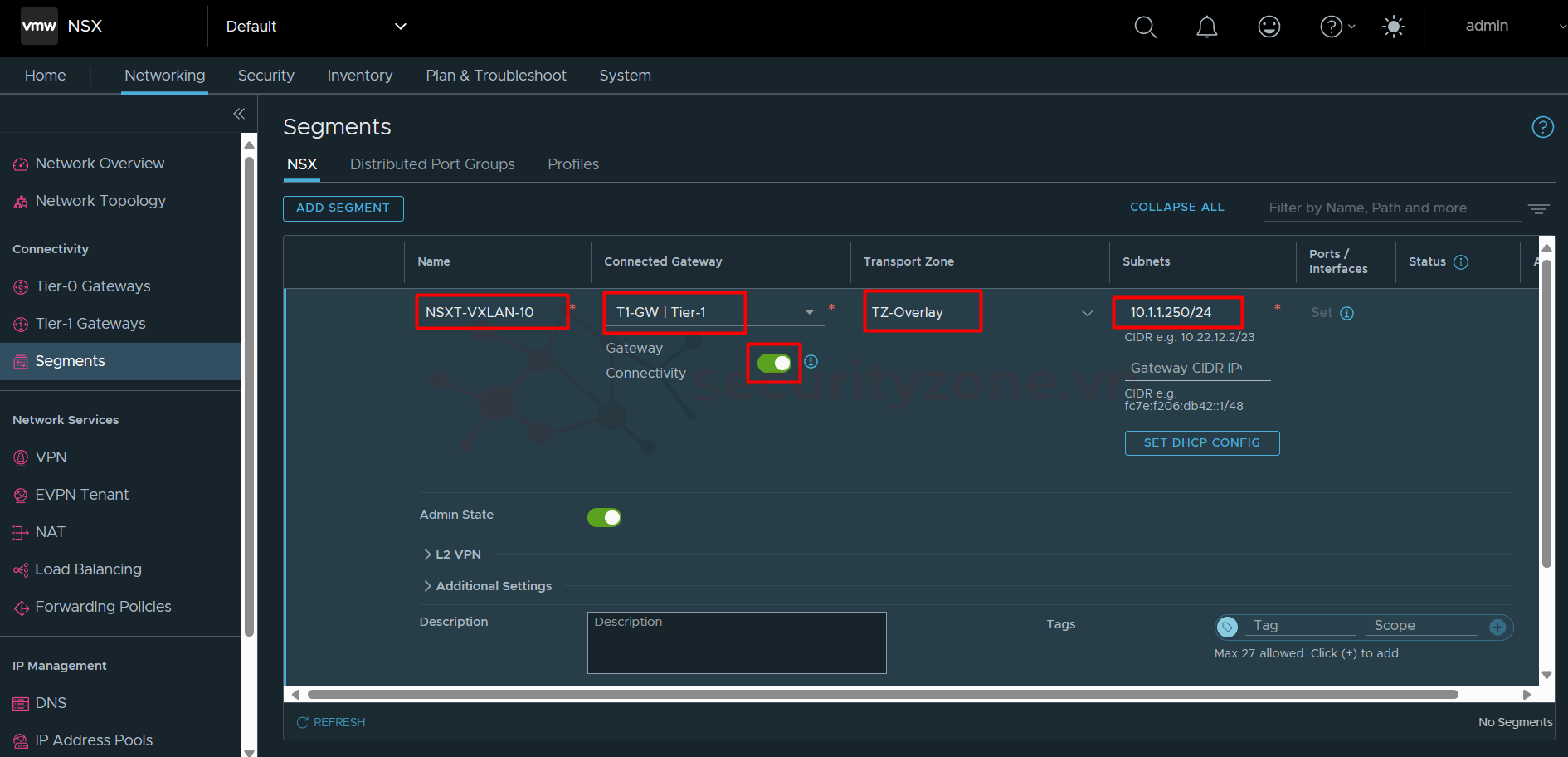

Bước 4: Cấu hình các thông tin sau cho Segment:

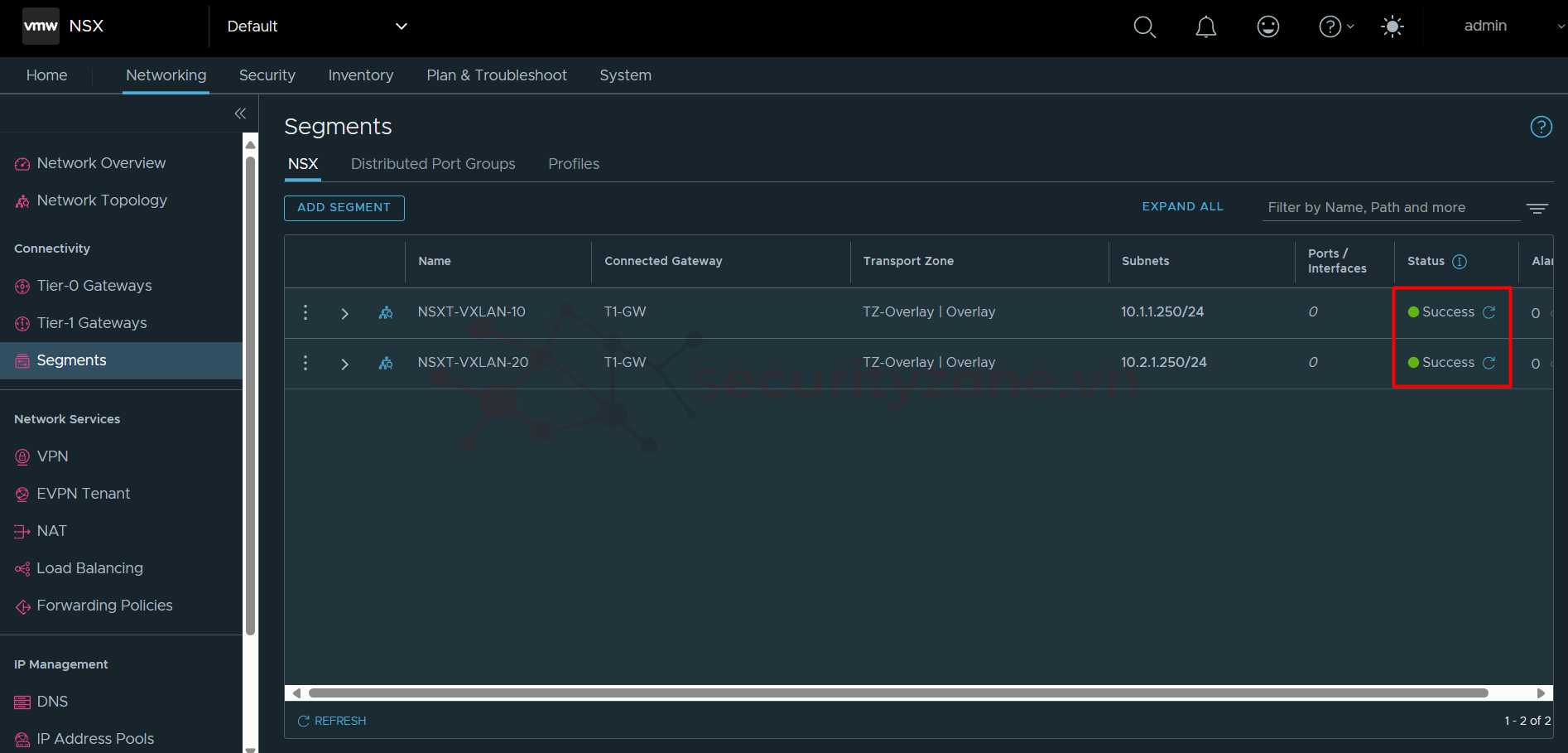

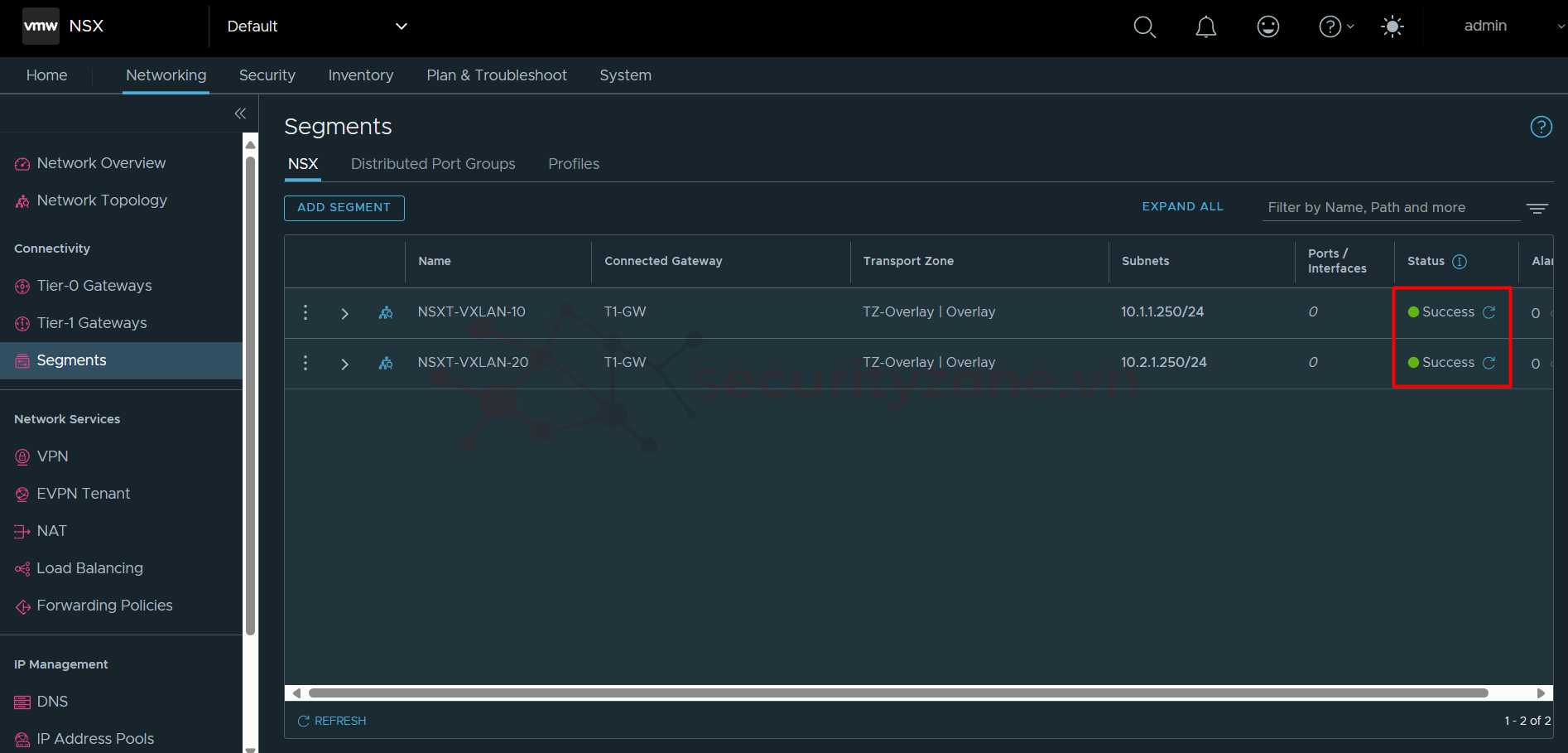

Bước 5: Cấu hình tương tự cho các Segment còn lại, đảm bảo Status là Success:

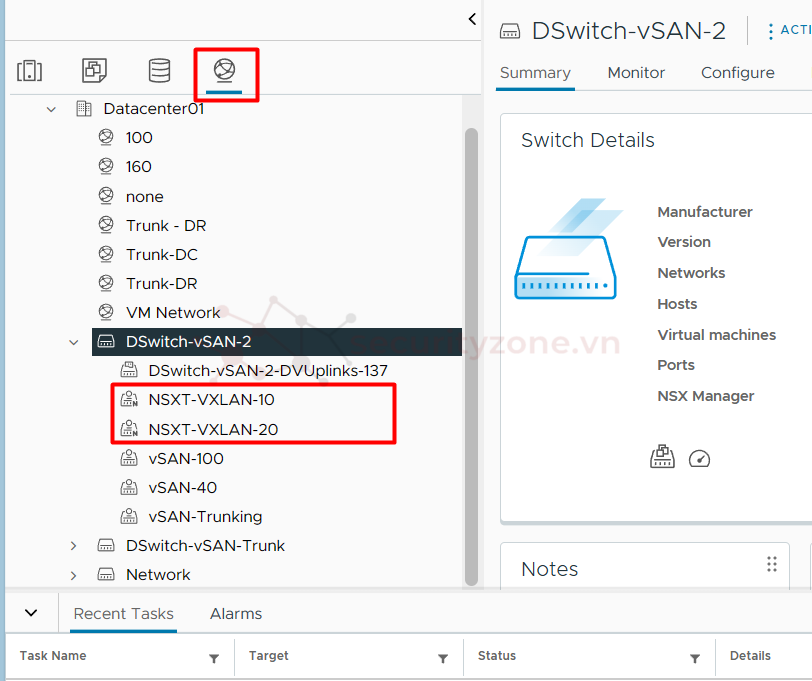

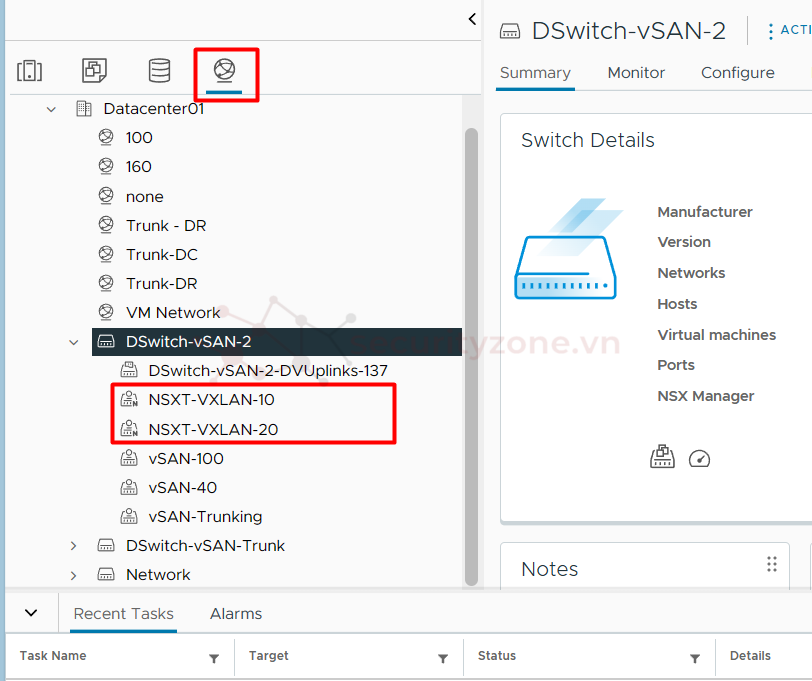

Bước 6: Sau khi khởi tạo thành công, tại các Host đã cài đặt Agent NSX ta có thể thấy đã xuất hiện các Port Group tương ứng:

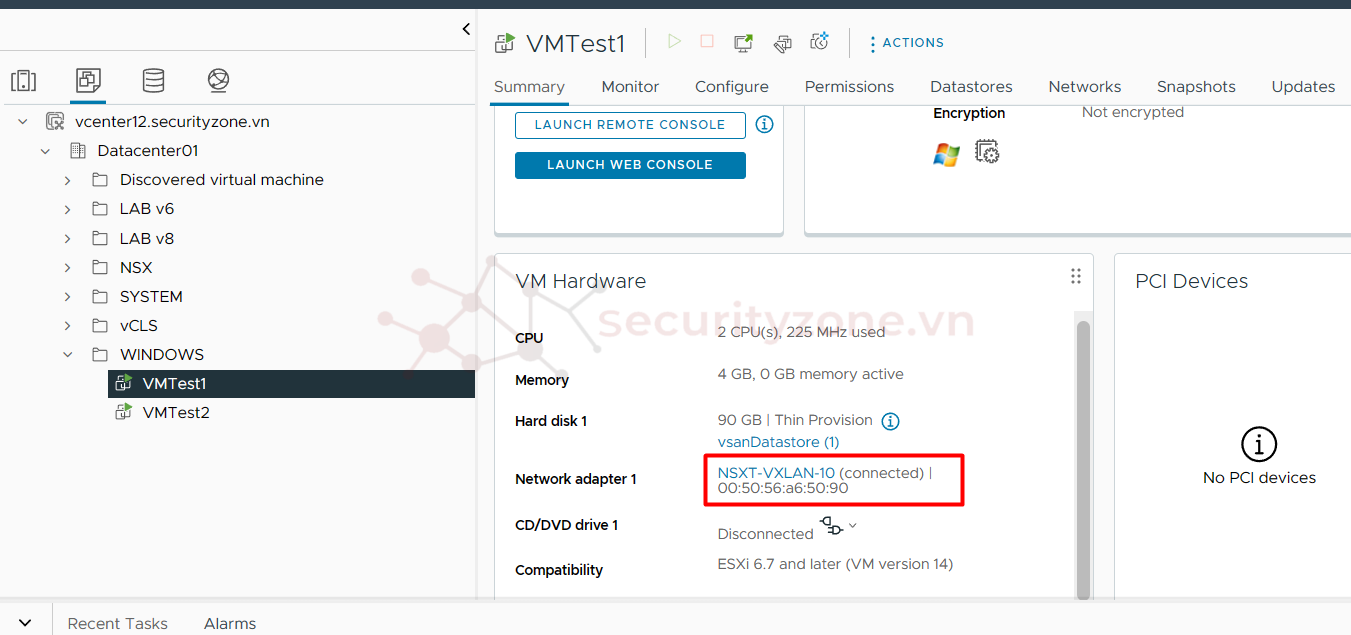

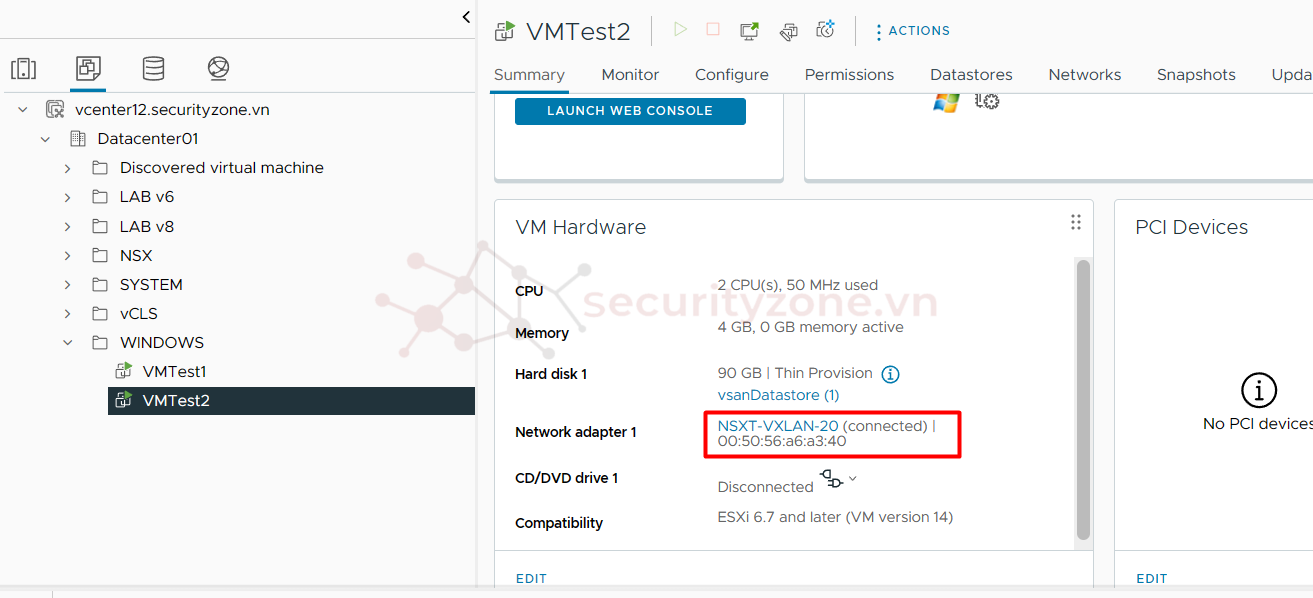

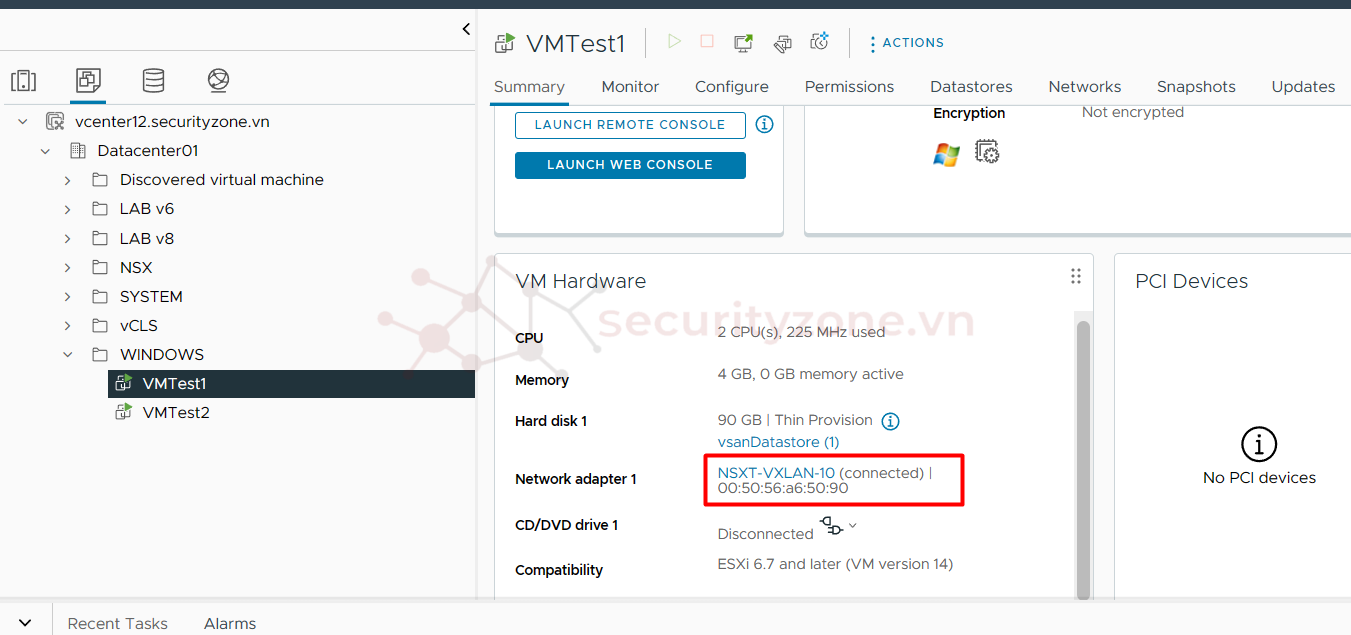

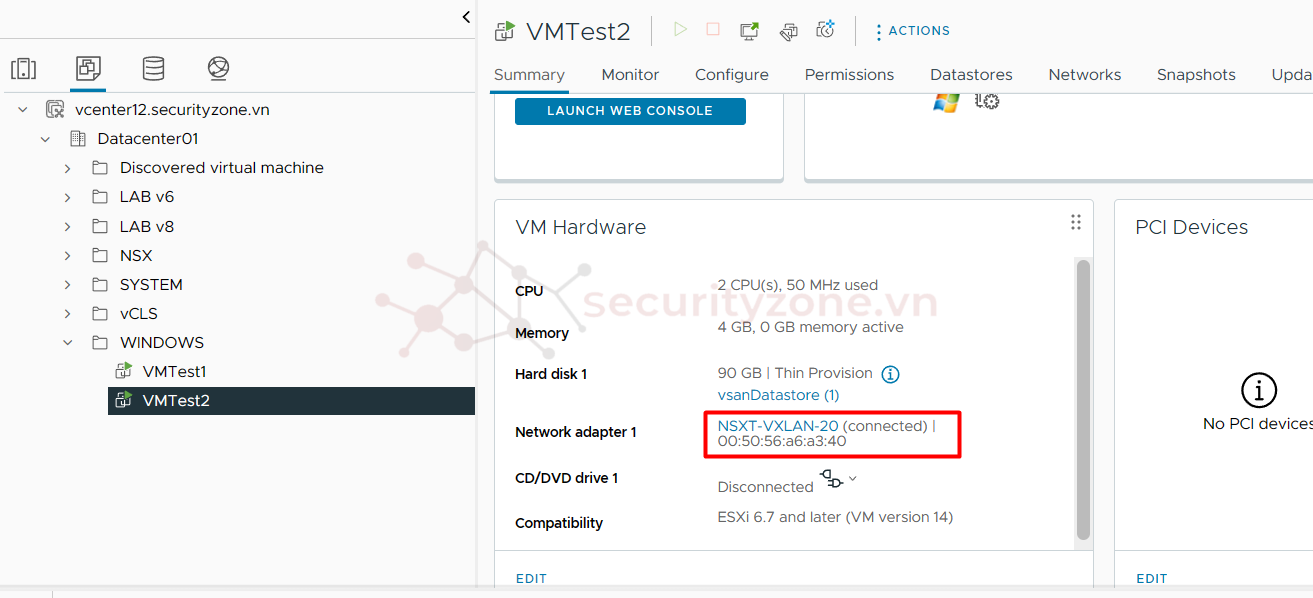

Bước 7: Tiến hành kiểm tra và đặt IP tương ứng cho 2 PC thuộc 2 lớp mạng NSX:

PC01: Sử dụng VXLAN-10 và đặt IP là 10.1.1.10/24 - Gateway: 10.1.1.250

PC02: Sử dụng VXLAN-20 và đặt IP là 10.2.1.10/24 - Gateway: 10.2.1.250

Chúc các bạn thành công :">

Bước 1: Truy cập vào GUI NSX Manager, vào phần Networking > Connectivity > Tier-1 Gateways > ADD TIER-1 GATEWAY:

Bước 2: Cấu hình các thông tin sau cho Tier-1 Gateway:

- Name: Đặt tên cho Tier-1 Gateway

- HA Mode: Có 3 mode các bạn có thể sử dụng đó là Active-Standby, Active-Active (khi chọn 2 mode này thì hệ thống sẽ tự động khởi tạo 2 Tier-1 Gateway trên cụm Edge Cluster) và Distributed Only (không sử dụng HA cho Tier-1 Gateway)

- Select Tier-0 Gateway: lựa chọn Tier-0 Gateway dùng để kết nối với hệ thống Underlay

- Edge Cluster: Trường hợp khi cấu hình HA thì cần chọn Cluster Edge muốn cấu hinh

- Fail Over: Chỉ áp dụng khi chọn HA Active-Standby, có 2 mode là Non Preemptive (không ưu tiên Tier-1 Gateway nào hơn) và Preemptive (ưu tiên 1 Tier-1 Gateway, khi Tier-1 được ưu tiên Up thì luôn đảm nhận vai trò Active trong cụm HA)

- Auto Allocate Edges: Tính năng cho cấu hình ưu tiên trong cụm Cluster Edge, tắt tính năng này thì bạn có thể tự chọn Edge Node đảm nhận vai trò ưu tiên

- Standby Relocation: Khi sử dụng tính năng này, trường hợp nếu 1 Edge Node trong cụm Cluster bị lỗi, hệ thống sẽ tự động tạo mới 1 Tier-1 Gateway trên Edge Node còn lại đang active để đảm bảo tính dự phòng cho cặp Tier-1 Gateway mọi lúc

- Edges Pool Allocation Size: Sử dụng trong trường hợp muốn cấu hình Load Balancer cho cặp Tier-1 Gateway

- DHCP Config: Tùy chọn cấu hình DHCP Server cho Tier-1 Gateway

Tiếp theo ở phần Route Avertiserment, bật tính năng All Connected Segments & Service Ports, cuối cùng chọn Save:

Kiểm tra thông tin Status là Success:

Bước 3: Tiếp tục sẽ tạo các Segment do Tier-1 Gateway quản lý, truy cập vào phần Segments > NSX > ADD SEGMENT:

Bước 4: Cấu hình các thông tin sau cho Segment:

- Name: Đặt tên cho Segment, đây cũng sẽ là VDS được sử dụng trong vCenter cho các VM của hệ thống

- Connected Gateway: Chọn Tier-1 Gateway vừa khởi tạo, đảm bảo enable phần Gateway Connectivity

- Transport Zone: Chọn Transport Zone Overlay (đảm bảo chọn đúng Profile Transport Zone như của Edge Node dùng để đặt Tier-0 Gateway)

- Subnets: Cấu hình thông tin Gateway cho lớp mạng của Segment và Tier-1 Gateway

Bước 5: Cấu hình tương tự cho các Segment còn lại, đảm bảo Status là Success:

Bước 6: Sau khi khởi tạo thành công, tại các Host đã cài đặt Agent NSX ta có thể thấy đã xuất hiện các Port Group tương ứng:

Bước 7: Tiến hành kiểm tra và đặt IP tương ứng cho 2 PC thuộc 2 lớp mạng NSX:

PC01: Sử dụng VXLAN-10 và đặt IP là 10.1.1.10/24 - Gateway: 10.1.1.250

PC02: Sử dụng VXLAN-20 và đặt IP là 10.2.1.10/24 - Gateway: 10.2.1.250

Chúc các bạn thành công :">

Attachments

-

1712843603651.png144.4 KB · Views: 0

1712843603651.png144.4 KB · Views: 0 -

1712843713042.png109.6 KB · Views: 0

1712843713042.png109.6 KB · Views: 0 -

1713240678575.png154.1 KB · Views: 0

1713240678575.png154.1 KB · Views: 0 -

1713240887049.png121 KB · Views: 0

1713240887049.png121 KB · Views: 0 -

1713240925970.png148.5 KB · Views: 0

1713240925970.png148.5 KB · Views: 0 -

1713241045464.png55.8 KB · Views: 0

1713241045464.png55.8 KB · Views: 0 -

1713241456214.png84.9 KB · Views: 0

1713241456214.png84.9 KB · Views: 0 -

1713241537921.png63.5 KB · Views: 0

1713241537921.png63.5 KB · Views: 0 -

1713241606648.png149.7 KB · Views: 0

1713241606648.png149.7 KB · Views: 0 -

1713241803328.png147.1 KB · Views: 0

1713241803328.png147.1 KB · Views: 0

Last edited: