Mục Lục:

I. Cấu hình CA certificate trên PAN VM-series cho SSL Forward Proxy

II. Cấu hình Decryption Profile trên PAN VM-series

III. Cấu hình Decryption Policy cho SSL Forward Proxy trên PAN VM-series

IV. Cấu hình SSL Forward Proxy Exception trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

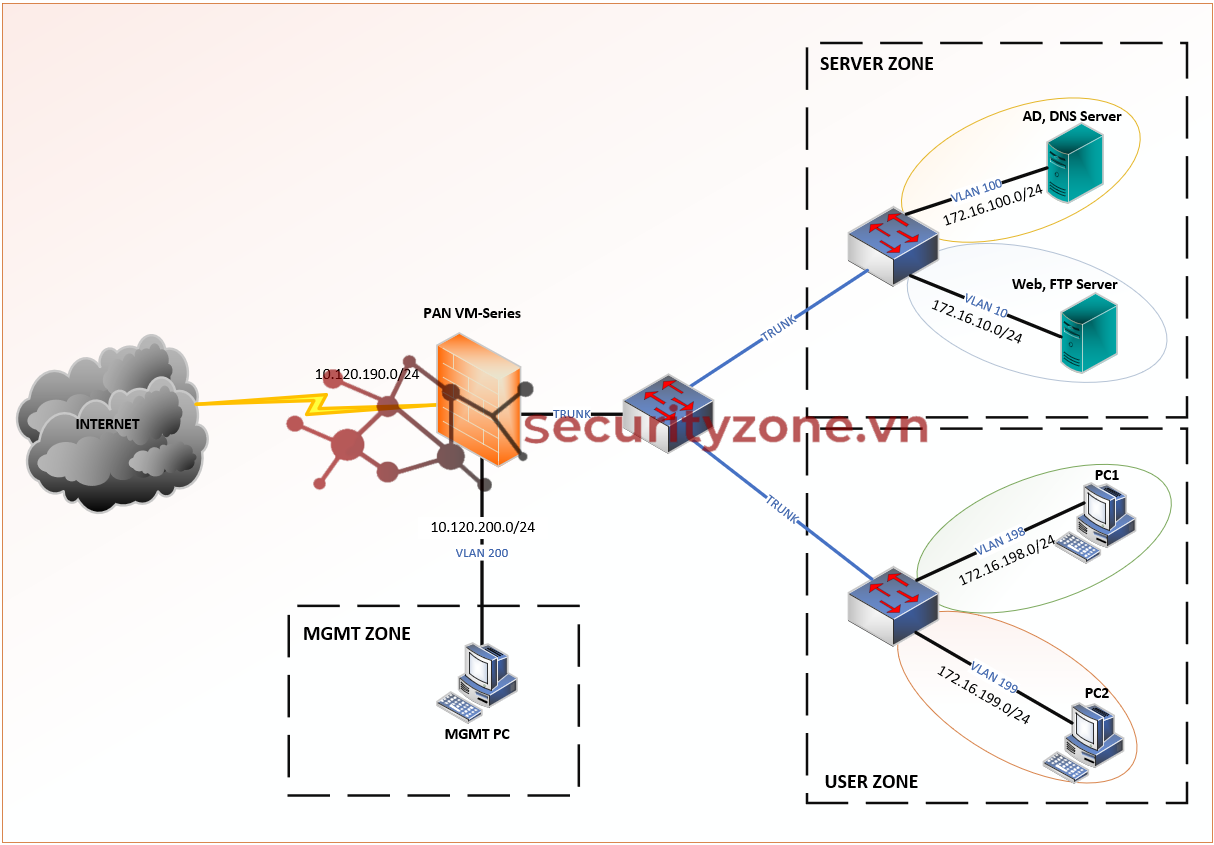

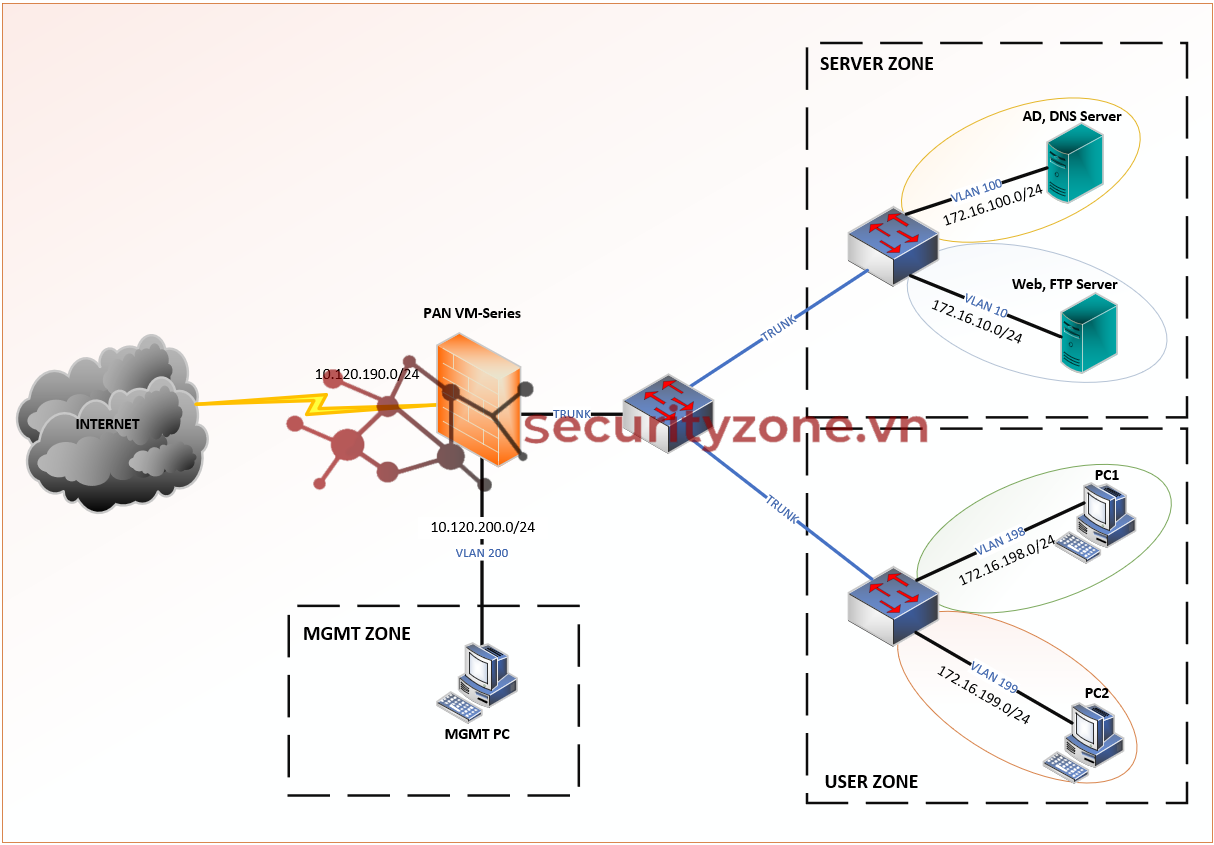

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

I. Cấu hình CA certificate trên PAN VM-series cho SSL Forward Proxy

Như mọi người biết hiện nay hầu hết các ứng dụng Internet đều sử dụng giao thức được mã hóa bằng chứng chỉ SSL/TLS để đảm bảo an toàn cho người dùng và máy chủ, ví dụ phổ biến nhất là HTTPS. Tuy nhiên, việc mã hóa này cũng tạo ra "vùng tối" cho hacker ẩn nấp, lén lút đưa mã độc, đánh cắp thông tin mà Firewall không thể phát hiện do gói tin đã được mã hóa. Hiểu được điều này, Firewall Palo Alto cung cấp tính năng SSL Forward Proxy và SSL Inspection Inbound giúp giải mã lưu lượng SSL, cho phép các ứng dụng bảo mật trên thiết bị quét sâu bên trong gói tin, tìm kiếm và ngăn chặn các mối đe dọa đến từ người dụng hoặc máy chủ giả dạng.

SSL Forward Proxy là một tính năng trong các thiết bị Firewall của Palo Alto Networks cho phép firewall giải mã (decrypt) và quét nội dung các kết nối SSL/TLS. Khi một máy tính trong mạng nội bộ cố gắng truy cập một ứng dụng bảo vệ bằng SSL/TLS. Thông qua SSL Forward Proxy, firewall sẽ tạo một kết nối SSL/TLS mới với trang web đó và giải mã dữ liệu gửi và nhận giữa máy tính và trang web. Điều này cho phép firewall kiểm tra và kiểm soát nội dung của các trang web được truy cập, bao gồm cả việc phát hiện và ngăn chặn các mối đe dọa mạng.

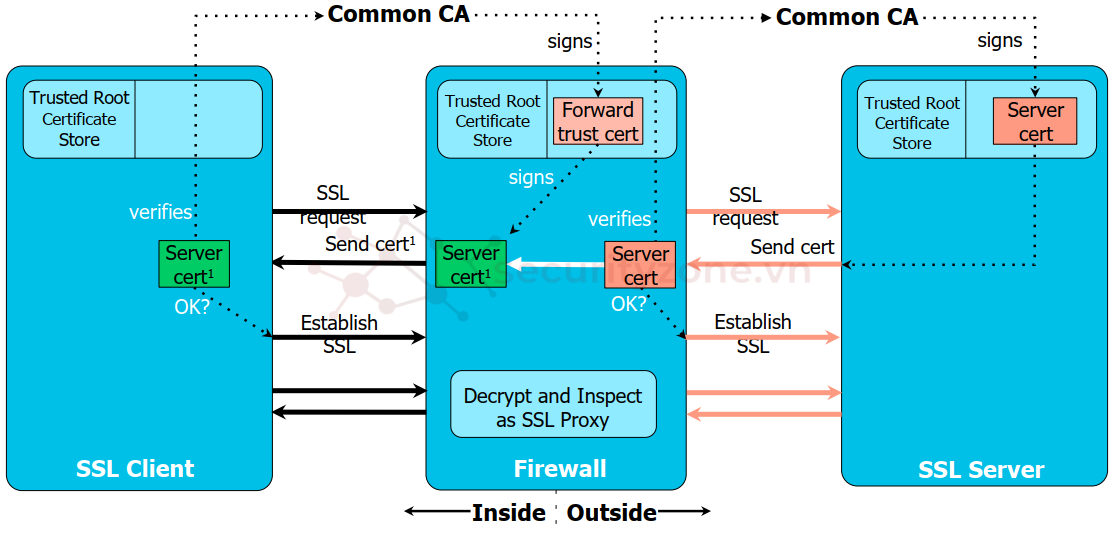

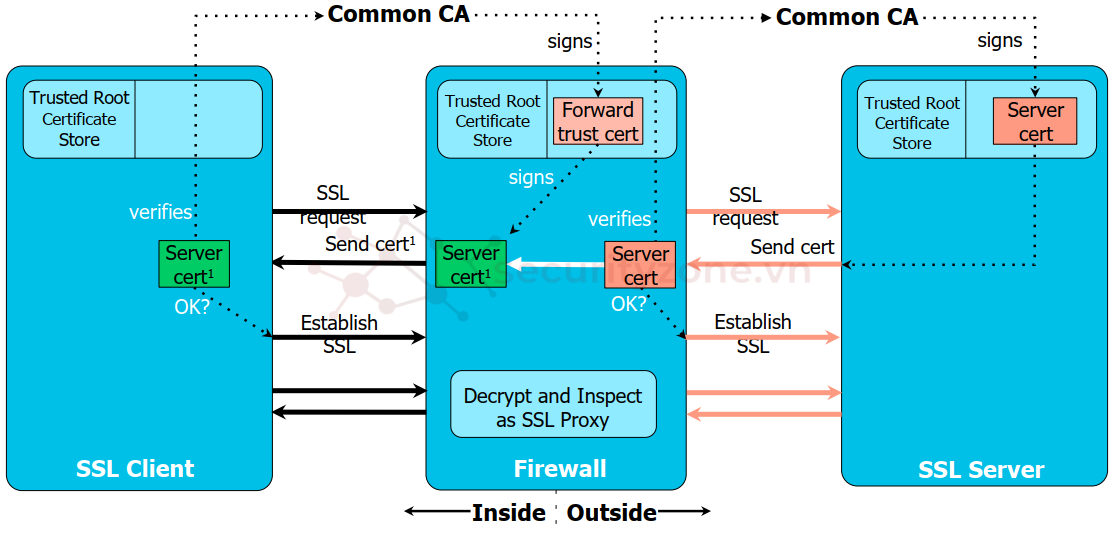

Như hình bên dưới hoạt động của SSL Forward Proxy trên Firewall sẽ theo luồng sau:

Các đặc điểm của tính năng SSL Forward Proxy bao gồm:

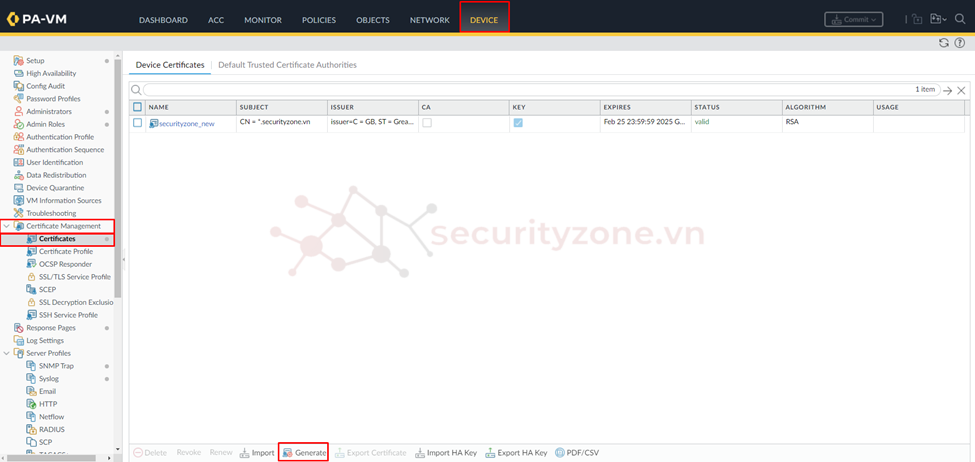

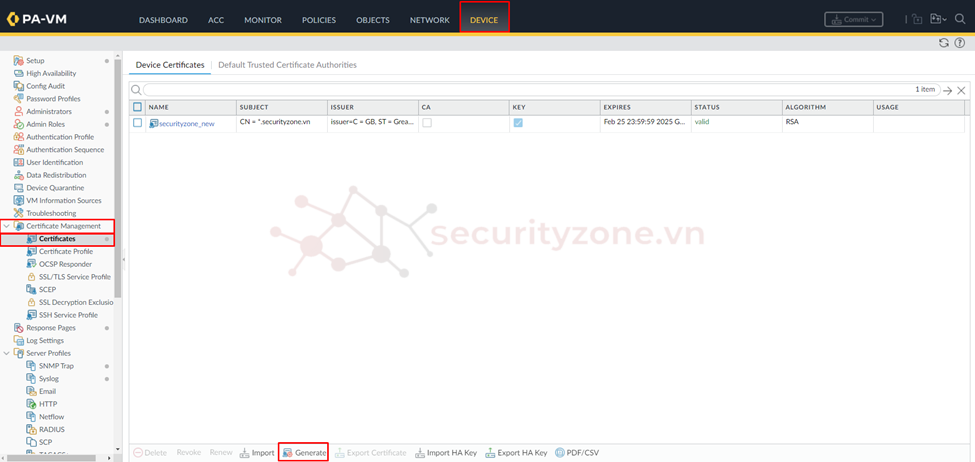

Để tính năng SSL Forward Proxy hoạt động trước tiên cần có certificate có 2 cách: một là tạo CA certificate trên Palo Alto hoặc là import certificate từ bên ngoài vào. Để Palo Alto có thể tự tạo CA Certificate tiến hành vào phần DEVICE > Certificate Management > Certificates > chọn Generate.

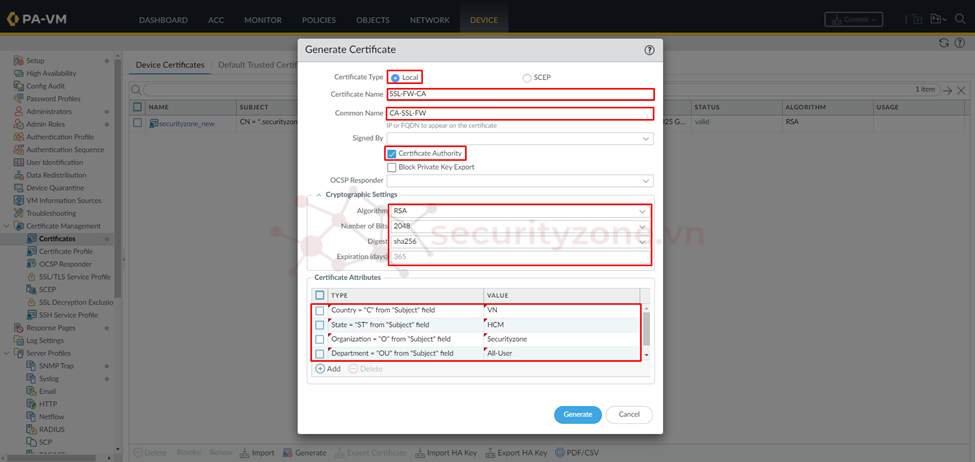

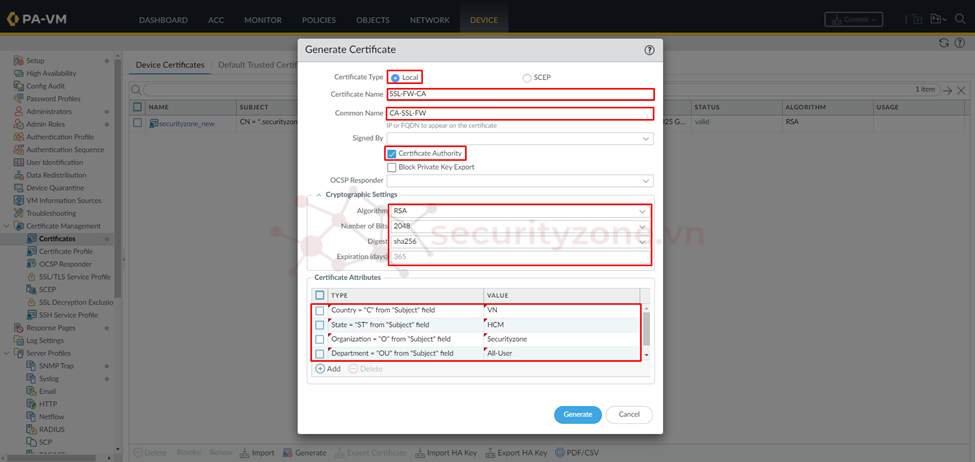

Sau đó tiến hành chọn kiểu Certificate là Local đồng thời điền tên cho nó cũng như chọn Certificate Authority để cấu hình nó làm CA certificate. Tiếp theo tiến hành cách thông tin khác bao gồm: thuật toán sử dụng cho certificate (nên dùng các thuật toán bảo mật cao như RSA với đội dài key > 1024), các đặc điểm của certificate như hình bên dưới.

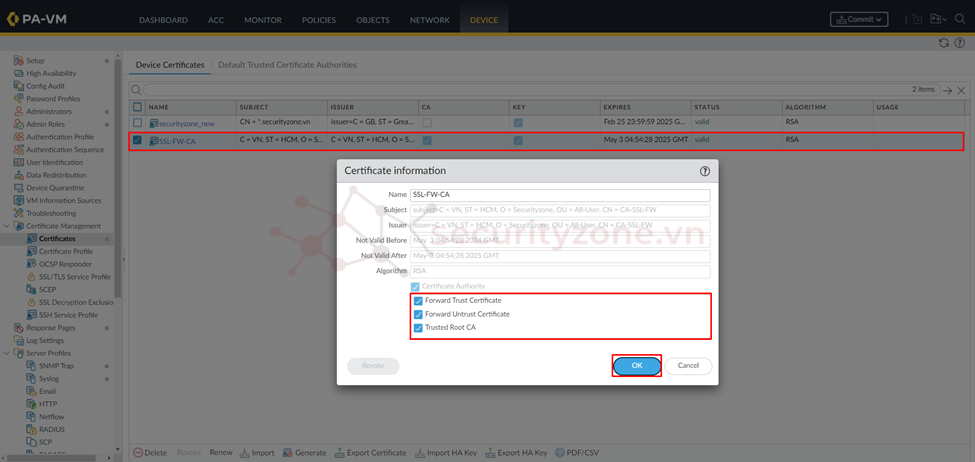

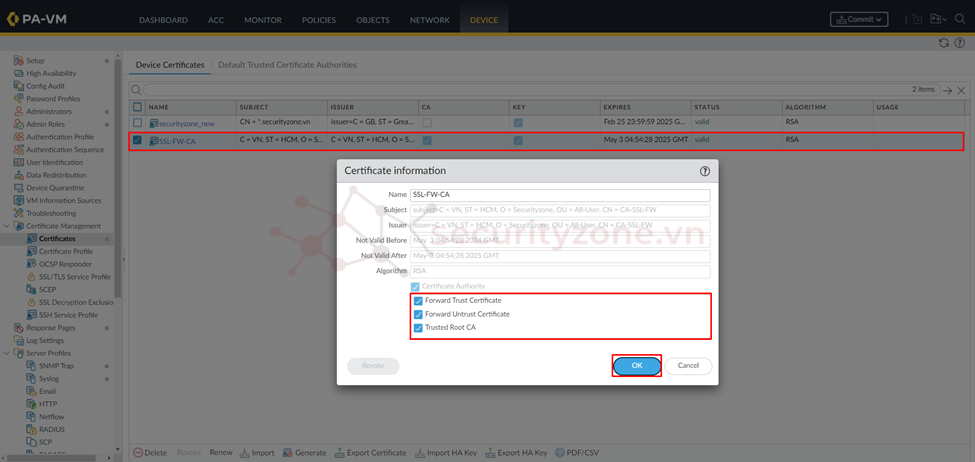

Sau khi hệ thống tạo xong CA certificate tiến hành chọn vào nó và tiến hành chọn các thông tin sau:

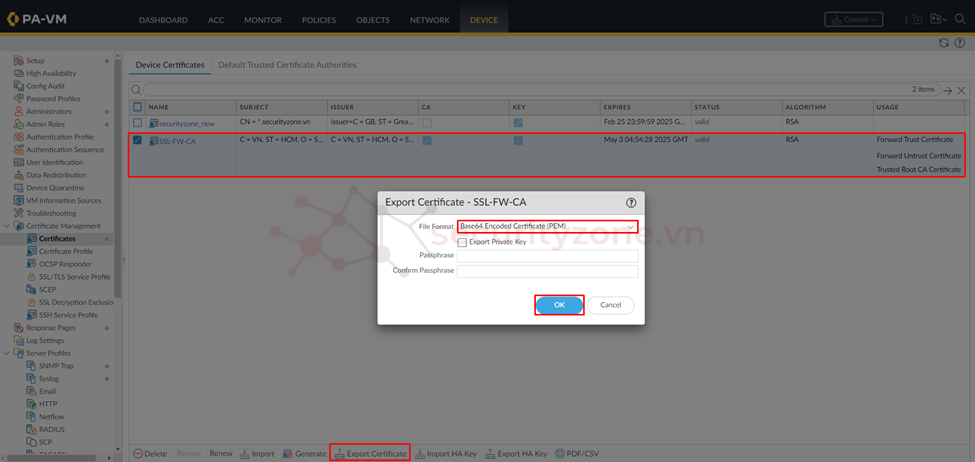

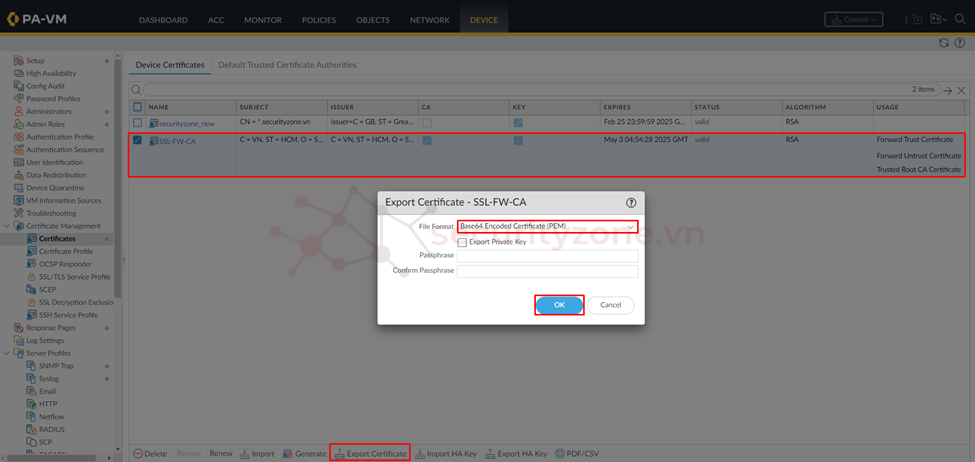

Cuối cùng tiến hành chọn Export Certificate để cài đặt trên các thiết bị cần được giải mã traffic SSL sau này, chọn loại File là Base64 Encoded Certificate (PEM)

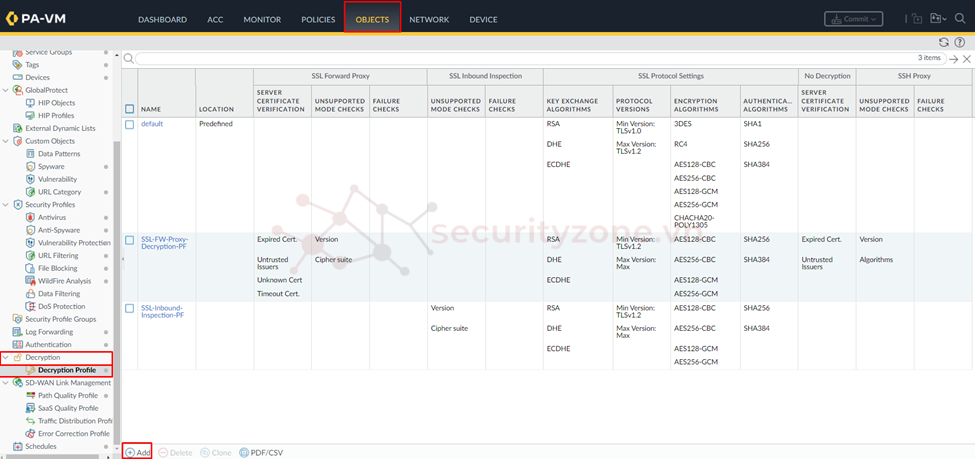

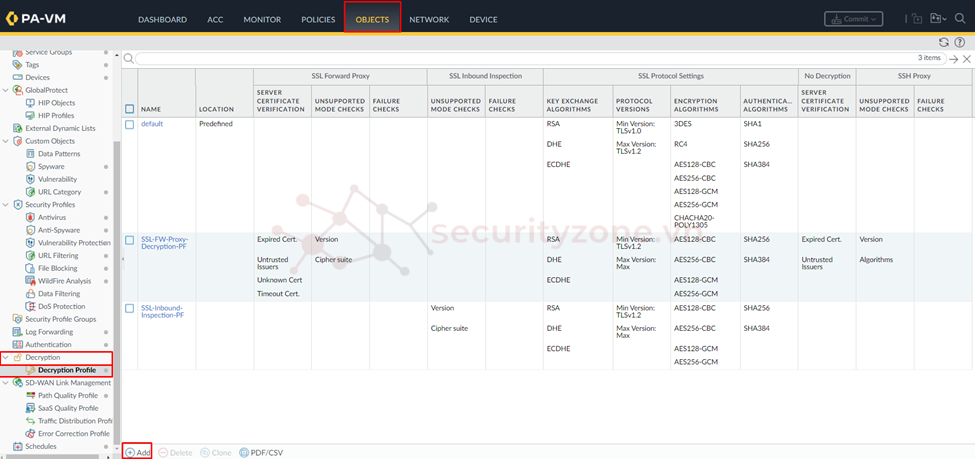

II. Cấu hình Decryption Profile trên PAN VM-series

Cấu hình Decryption Profile cho phép thực hiện kiểm tra cả lưu lượng được giải mã và lưu lượng SSL chọn loại trừ khỏi quá trình giải mã. (Nếu máy chủ phá vỡ quá trình giải mã SSL về mặt kỹ thuật do ghim chứng chỉ hoặc lý do khác, hãy thêm máy chủ đó vào danh sách loại trừ giải mã.) Tùy thuộc vào nhu cầu của việc tạo Decryption Profile hỗ trợ:

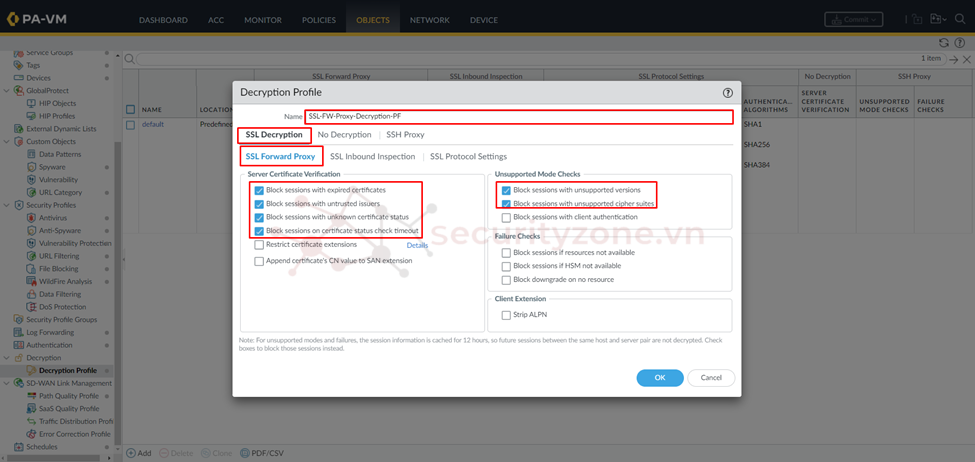

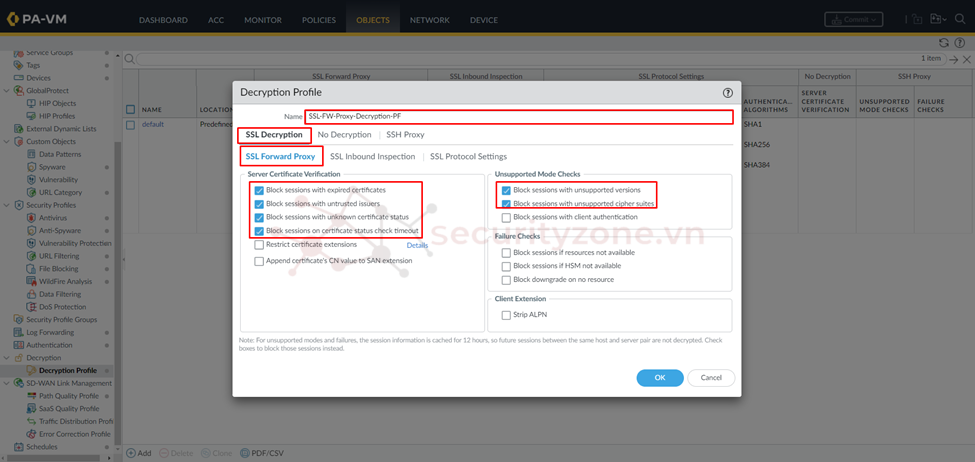

Sau đó tiến hành đặt tên cho Decryption Profile, vì bài lab này chỉ tập trung vào SSL Forward Proxy nên sẽ cấu hình ở phần SSL Decryption > SSL Forward Proxy sau đó điền các thông tin:

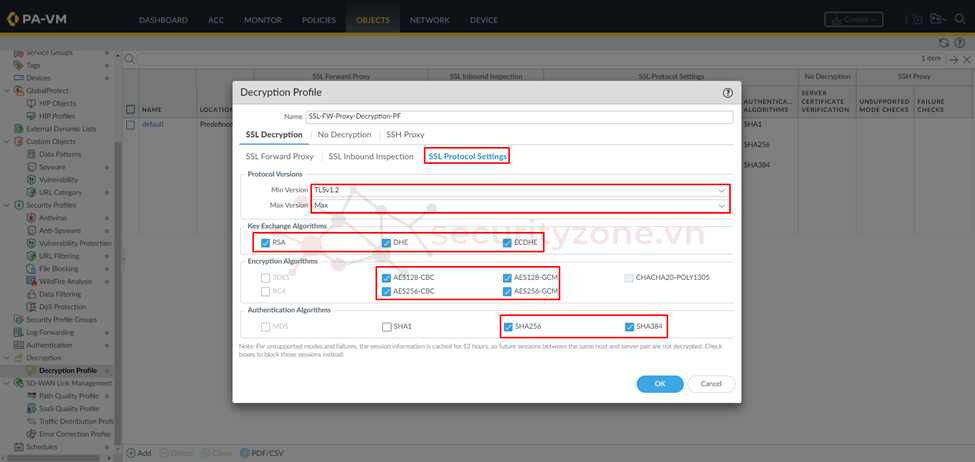

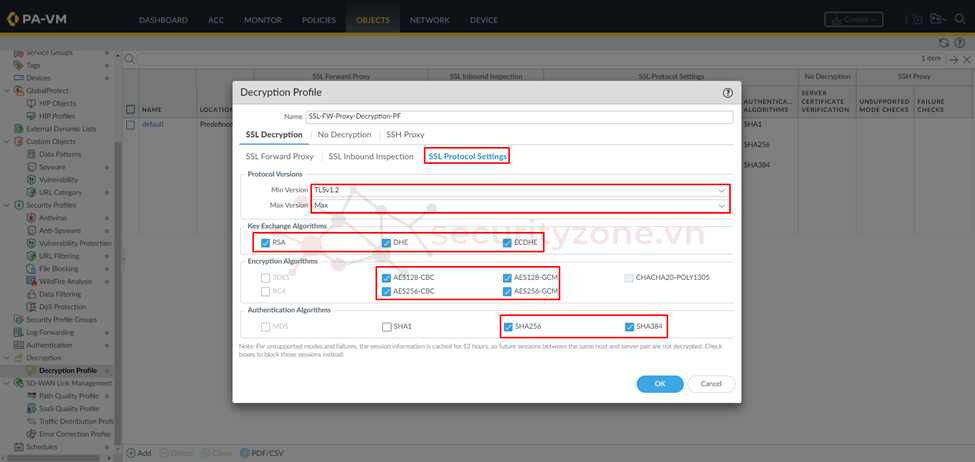

Tiếp theo tại phần SSL Protocol Settings sẽ cấu hình các thông tin liên quan đến các thuật toán và version hỗ trợ khi sử dụng SSL/TLS bao gồm: Cấu hình version TLS, cấu hình các thuật toán trao đổi được hỗ trợ, cấu hình các thuật toán mã hóa và xác thực được hỗ trợ. (nên chọn cấu hình như hình bên dưới hoặc để bảo mật hon nên chọn các thuật toán với chiều dài hơn 128)

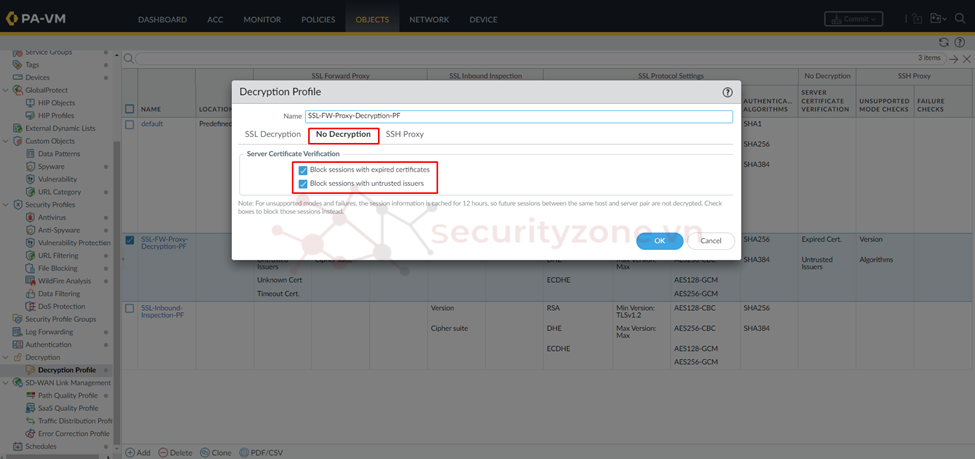

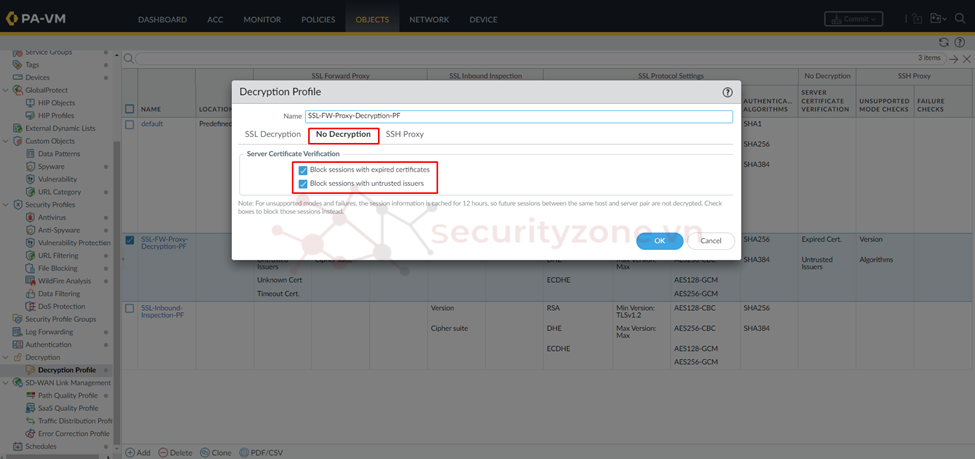

Cuối cùng phần No Decryption sẽ cho phép cấu hình thông tin liên quan đến các traffic SSL/TLS không được giải mã bao gồm:

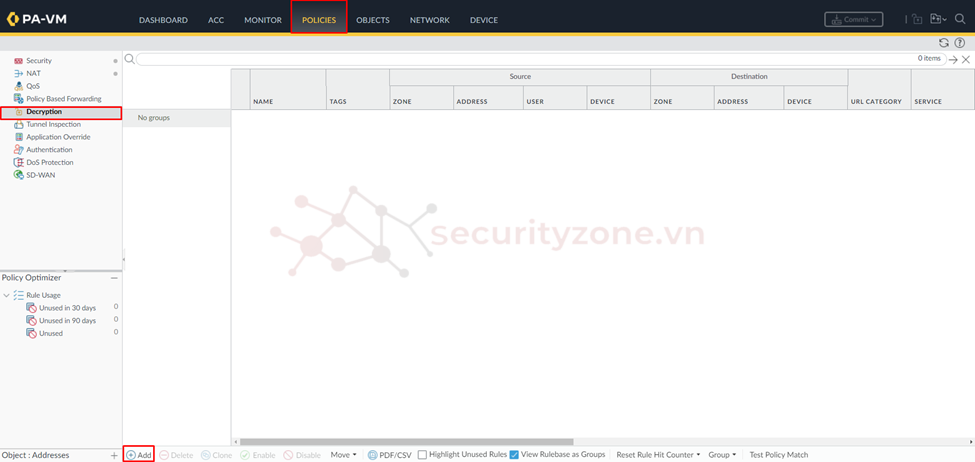

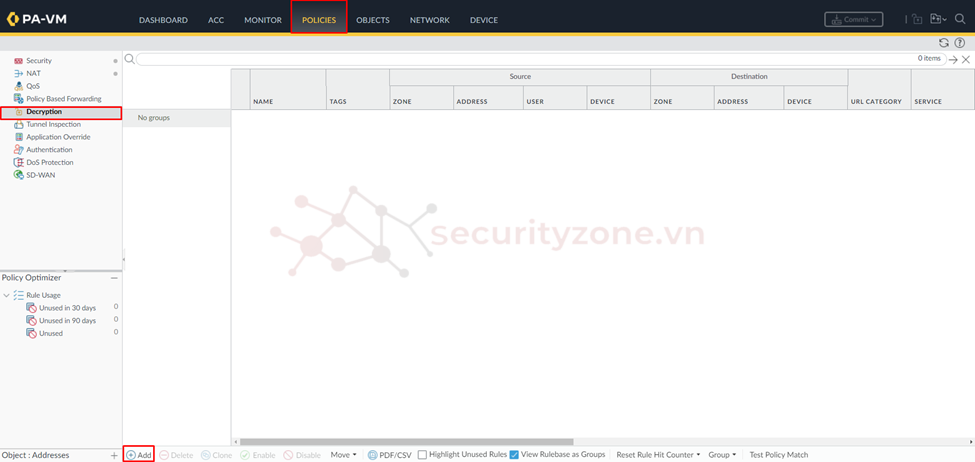

III. Cấu hình Decryption Policy cho SSL Forward Proxy trên PAN VM-series

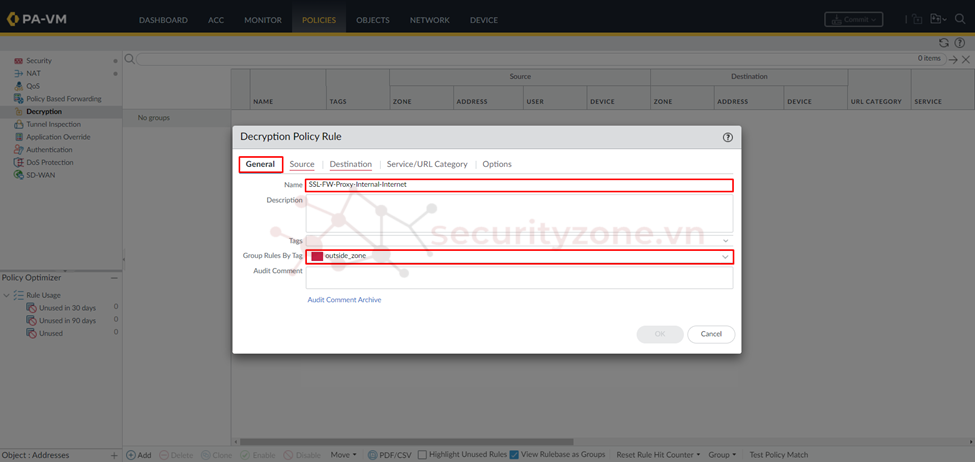

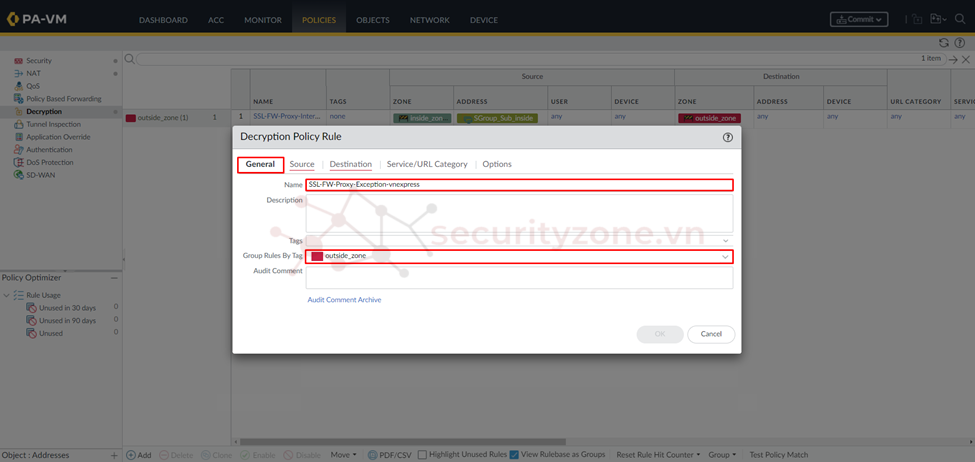

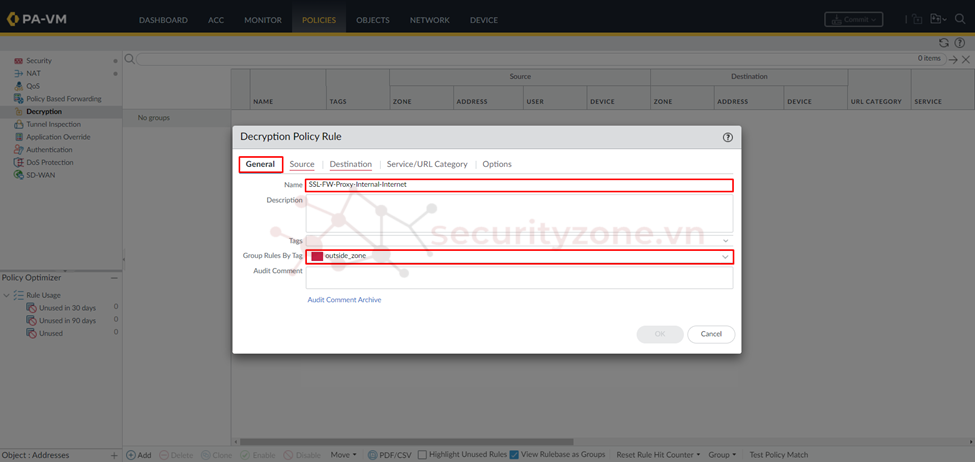

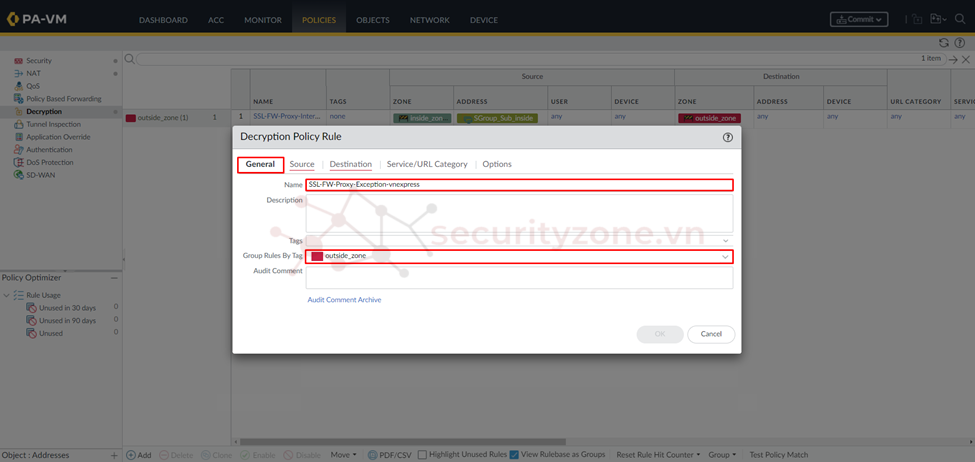

Việc cấu hình Decyption Policy cũng tương tự như cấu hình Security Policy, trước hết tại tab General sẽ cấu hình các thông tin về tên policy cũng như có thể gộp Rule theo từng Group để tiện quản lý như hình bên dưới.

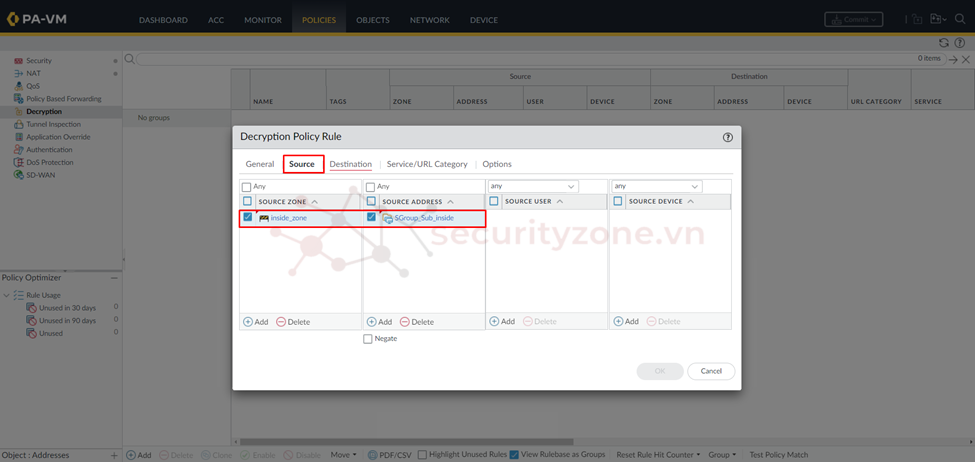

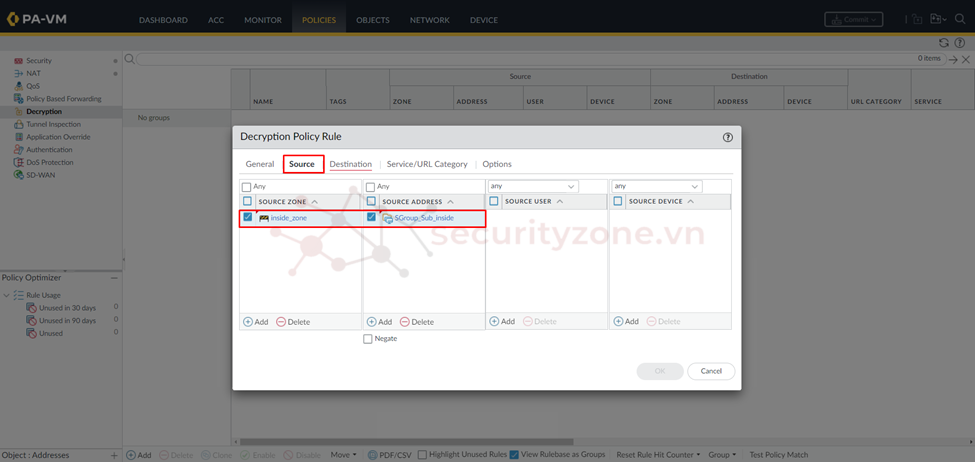

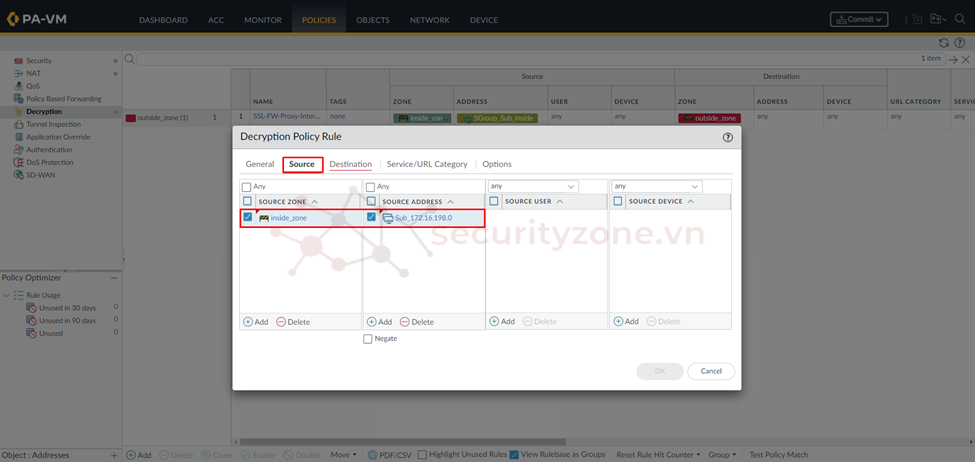

Tiếp theo tại tab Source sẽ định nghĩa nguồn và zone của traffic cần được giải mã ở đây sẽ là các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 từ inside_zone.

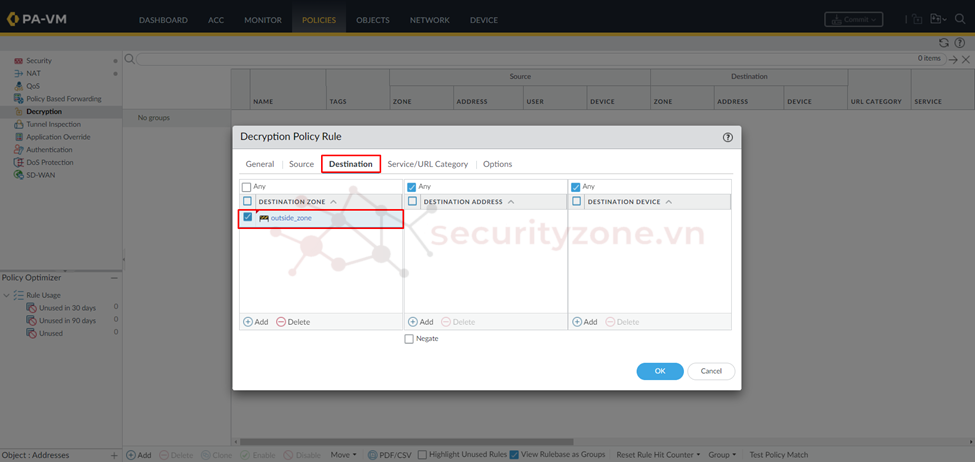

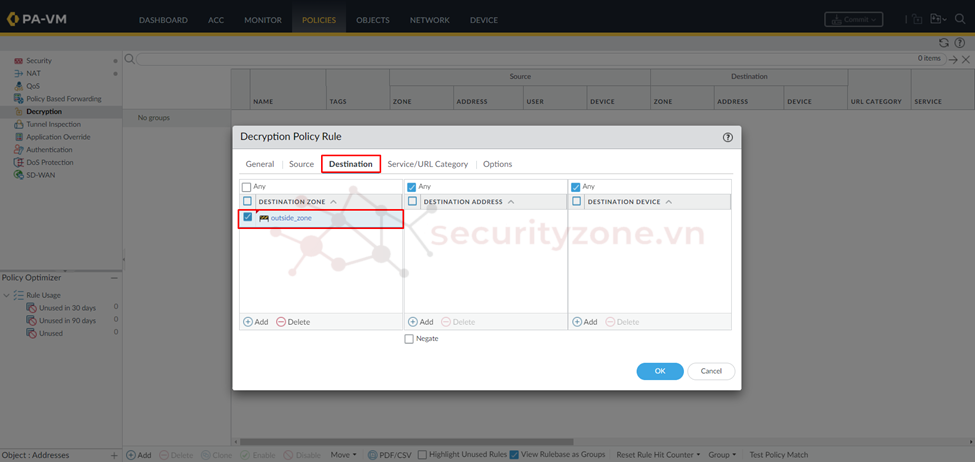

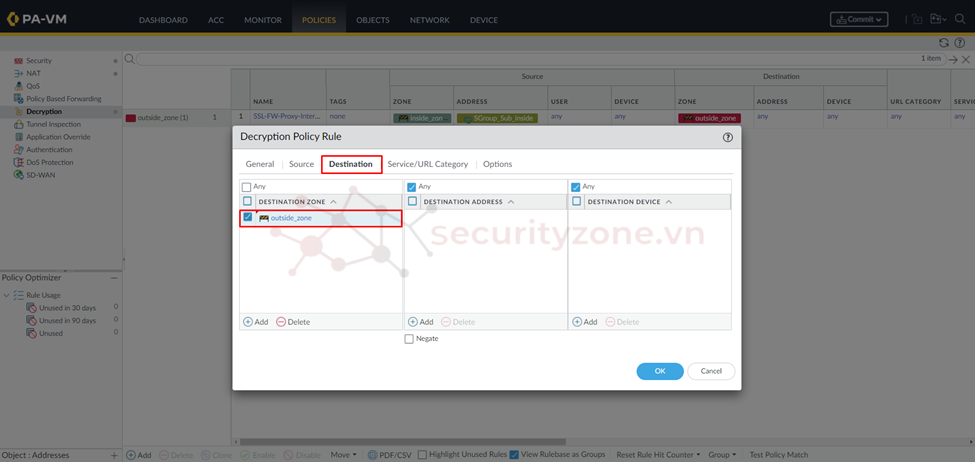

Tiếp theo tại phần Destination sẽ định nghĩa các đích đến của traffic cần được giải mã trong trường hợp này sẽ là các IP Public bên ngoài outside_zone.

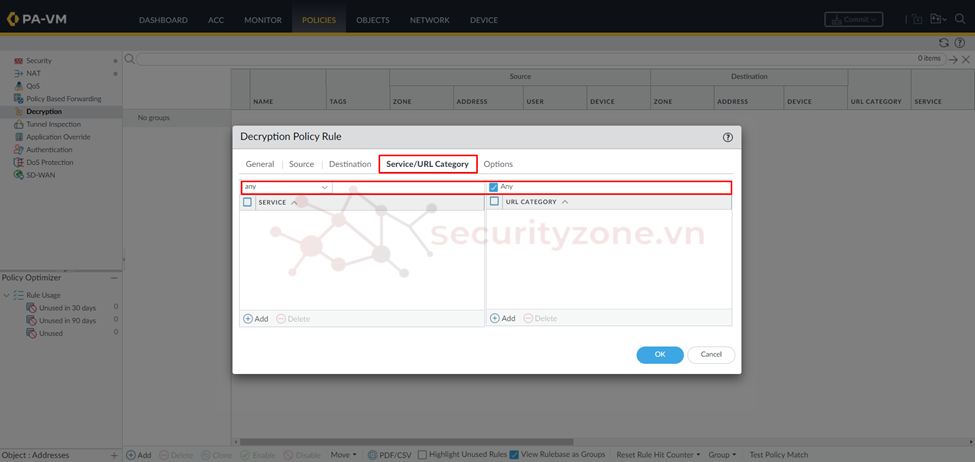

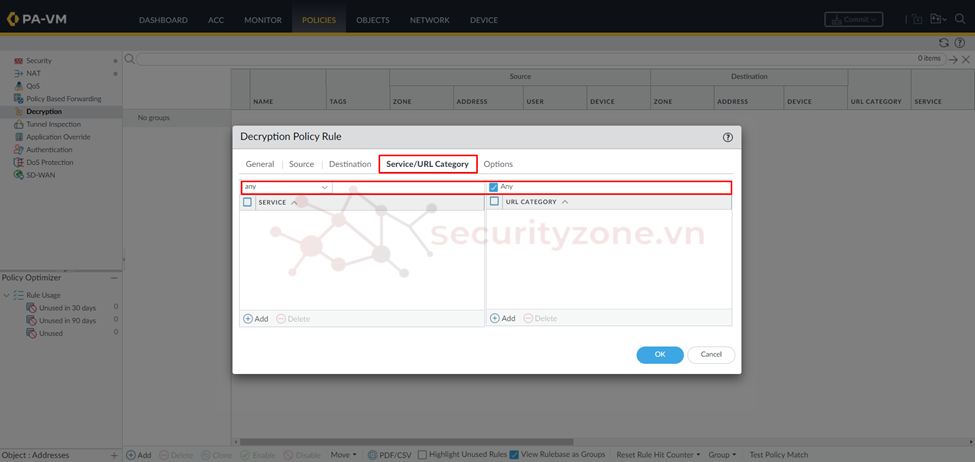

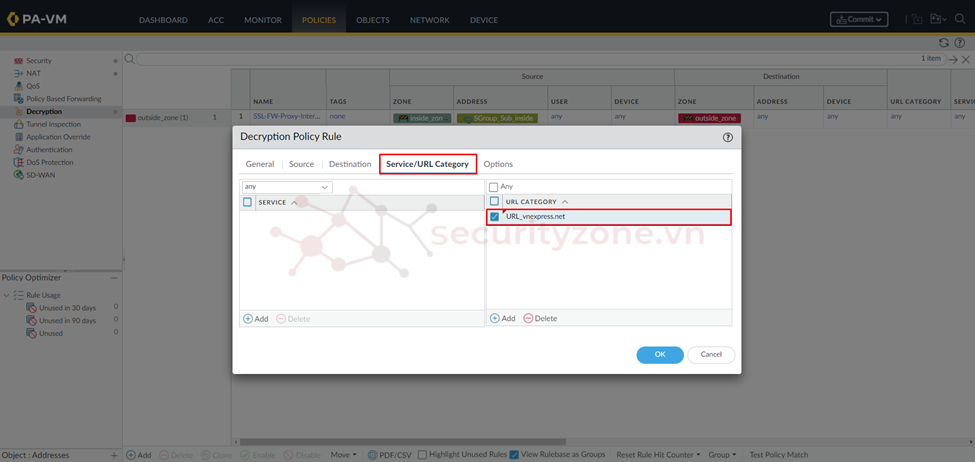

Tiếp theo tại phần Service/URL Category sẽ cấu hình các serivice cần được giải mã (theo port) và các URL truy cập tới cần được giải mã.

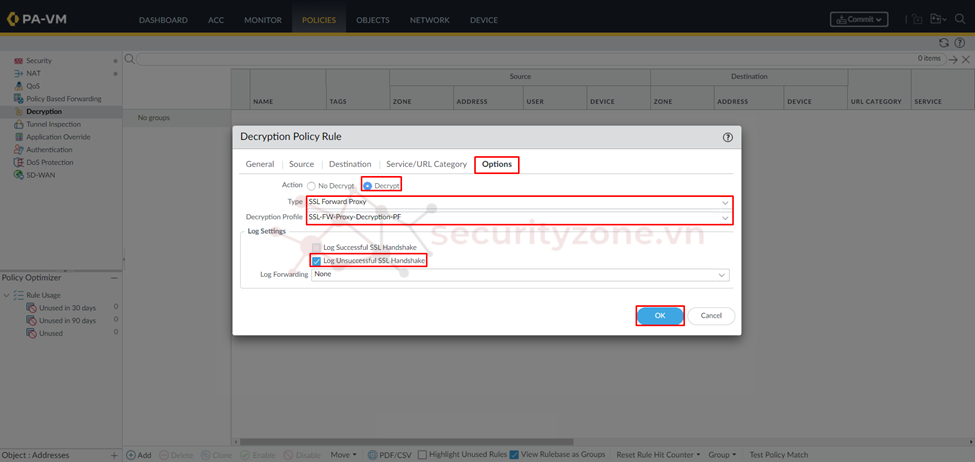

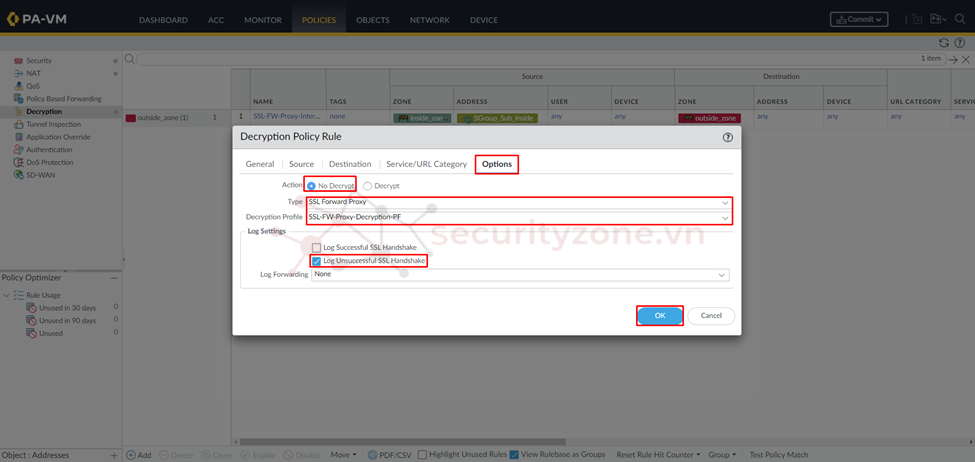

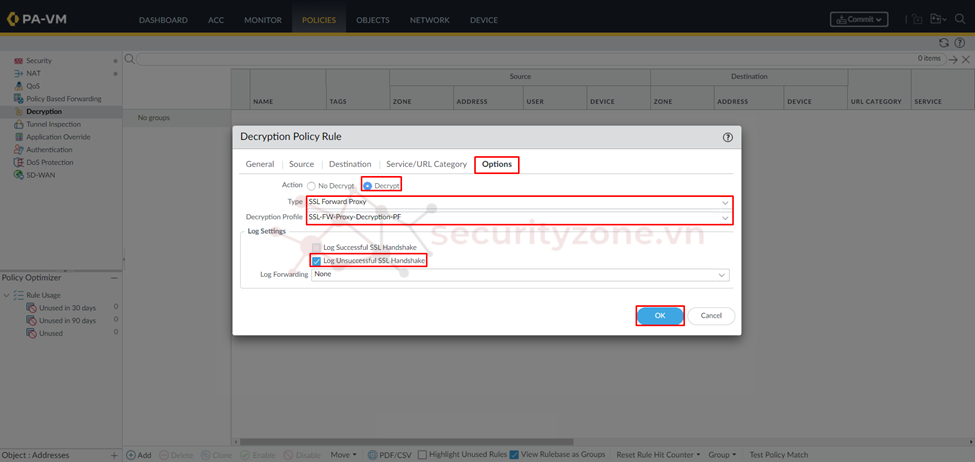

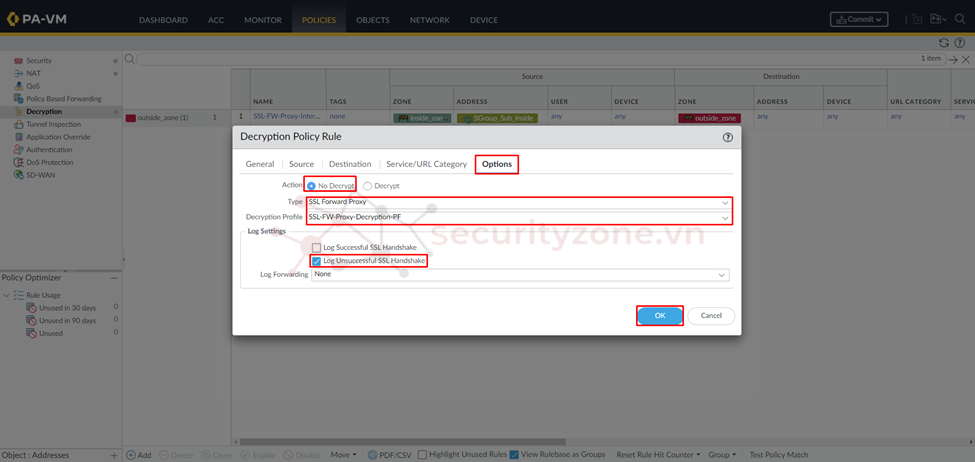

Cuối cùng tại phần Options sẽ tiến hành cấu hình Action Decypt để có thể giải mã traffic sử dụng Type là SSL Forward Proxy và áp dụng Decyption Profile đã cấu hình.

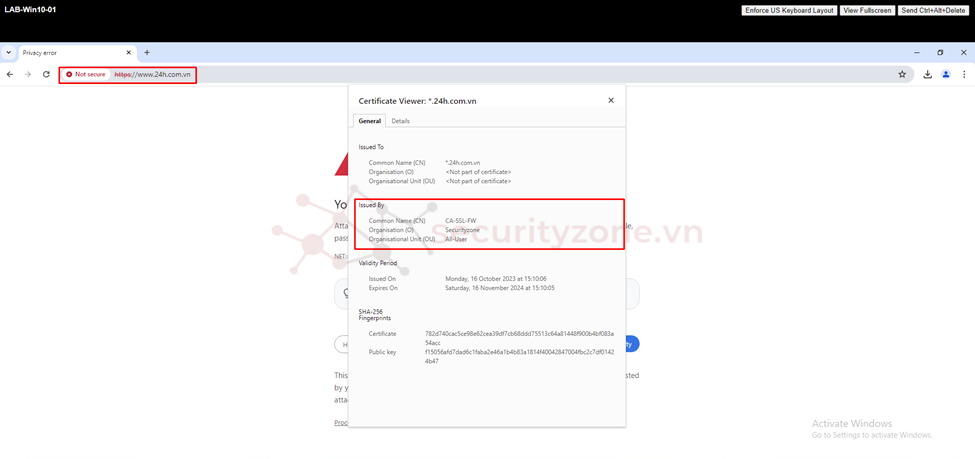

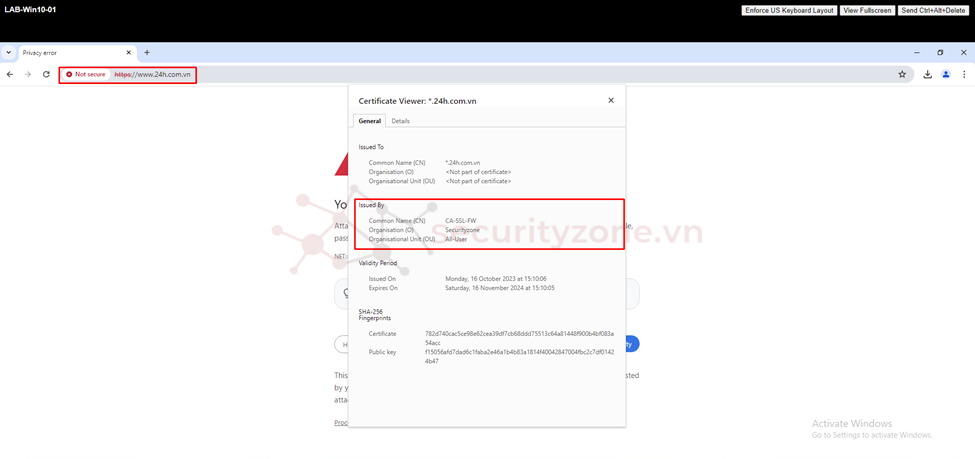

Sau khi đã hoàn thành việc cấu hình Decyption Policy lúc này tiến hành truy cập vào PC thuộc Subnet 172.16.198.0/24 và truy cập vào một trang web HTTPS bất kỳ lúc này sẽ thấy chứng chỉ đã được thay bằng CA certificate trên Palo Alto. Tuy nhiên, lúc này sẽ thấy được trình duyệt sẽ xuât hiện cảnh báo Certificate not trusted nguyên nhân là vì CA certificate trên Palo Alto là dạng Self-Signed. Để khắc phục cần tiến hành import CA certificate đã export ở phần trên vào thiết bị, có nhiều cách import trong bài lab này sẽ tập trung vào cách thủ công.

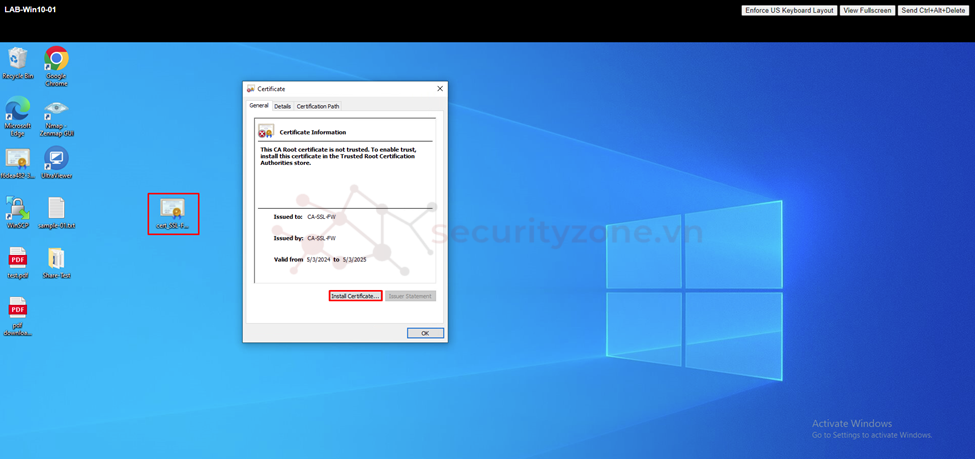

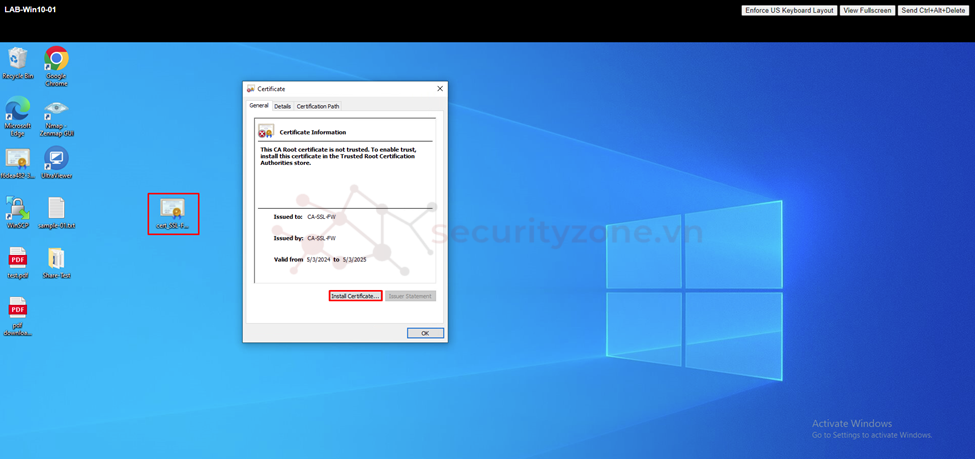

Trước tiên cần tải CA certificate đã export từ Palo Alto về máy cần Import, sau đó chọn vào Certificate đó đồng thời chọn Install Certificate...

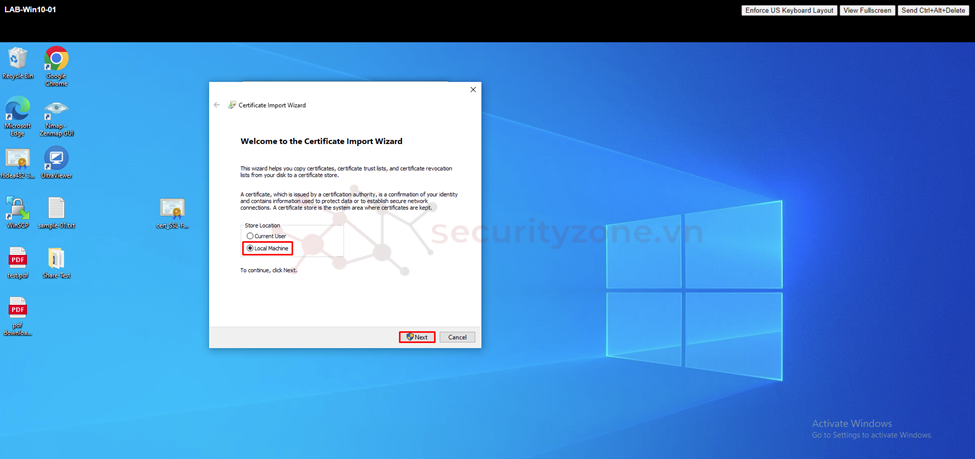

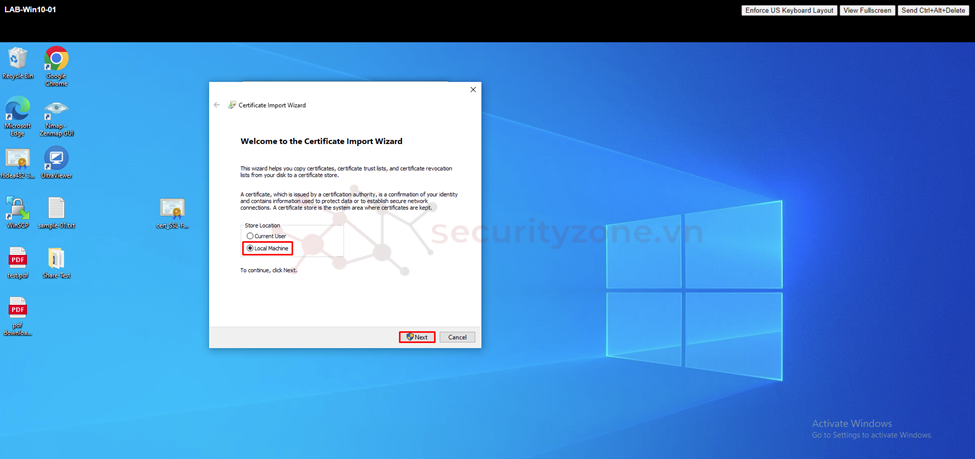

Tiếp theo tiến hành chọn nơi áp dụng cho certificate, khuyến cáo nên chọn Local Machine để áp dụng cho tất cả user truy cập thiết bị rồi chọn Next.

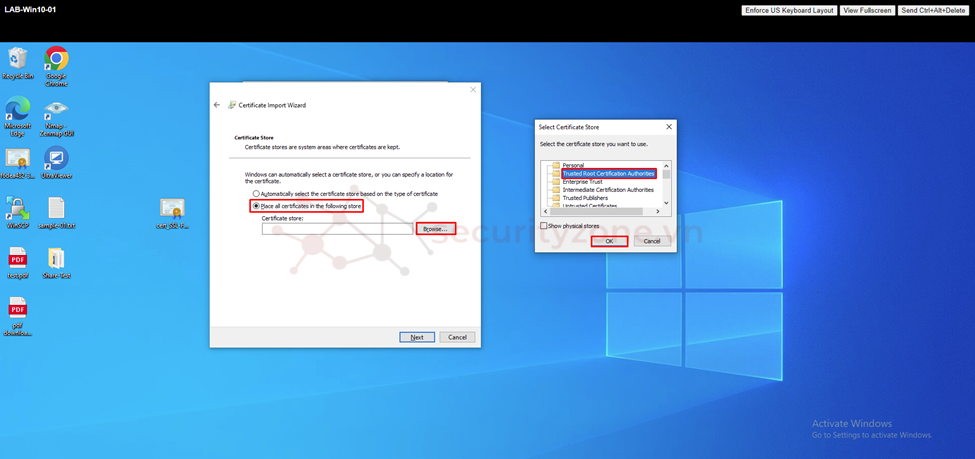

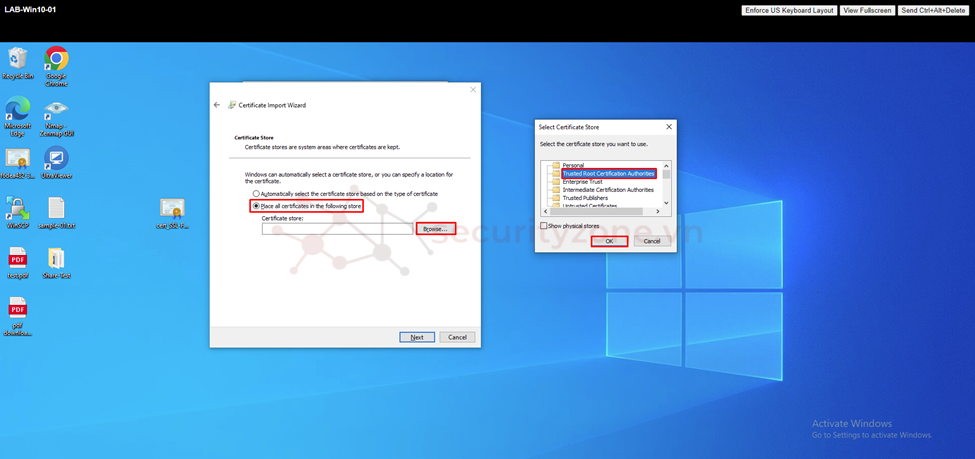

Tiếp theo chọn vị trí lưu trữ certificate tiến hành chọn Place all certificates in the following store và chọn Trusted Root Certificate Authorities để làm nơi lưu trữ cho certificate.

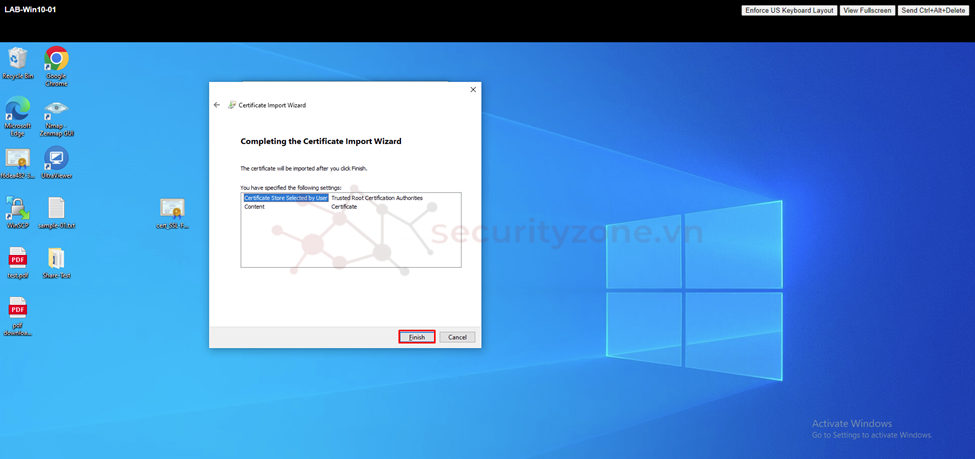

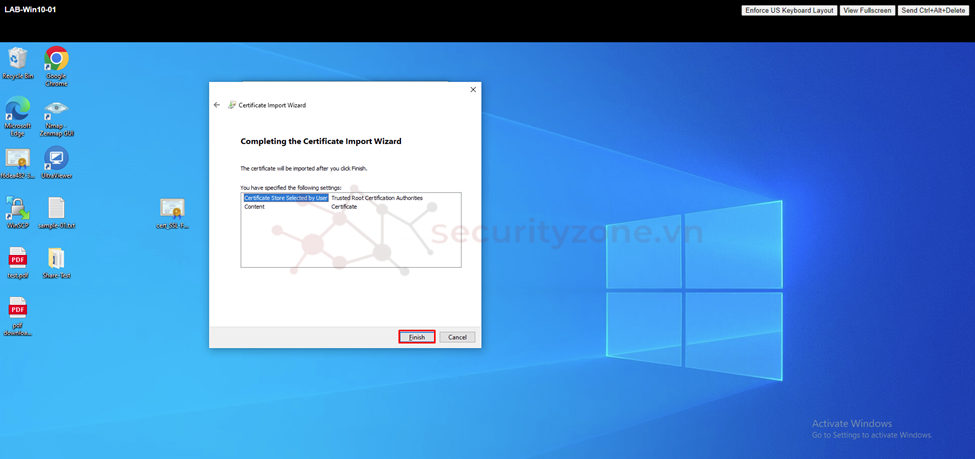

Cuối cùng tiến hành chọn Finish để hoàn thành quá trình import certificate thủ công trên thiết bị Windows.

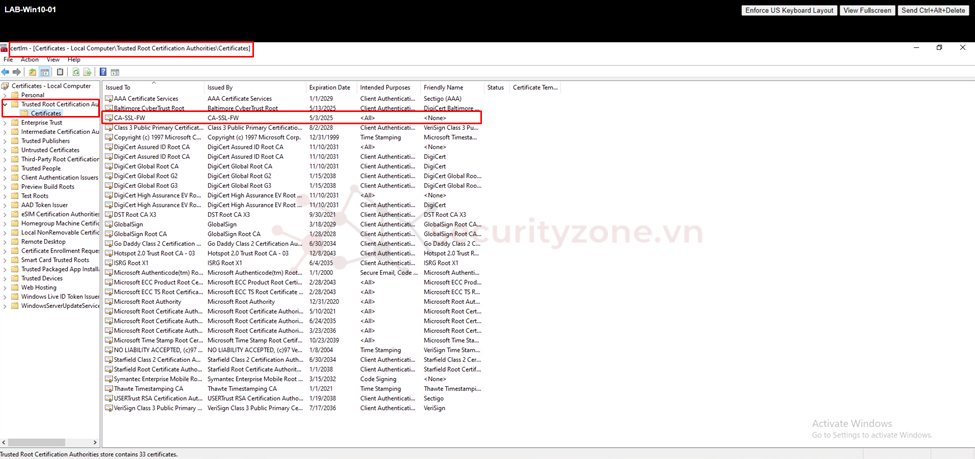

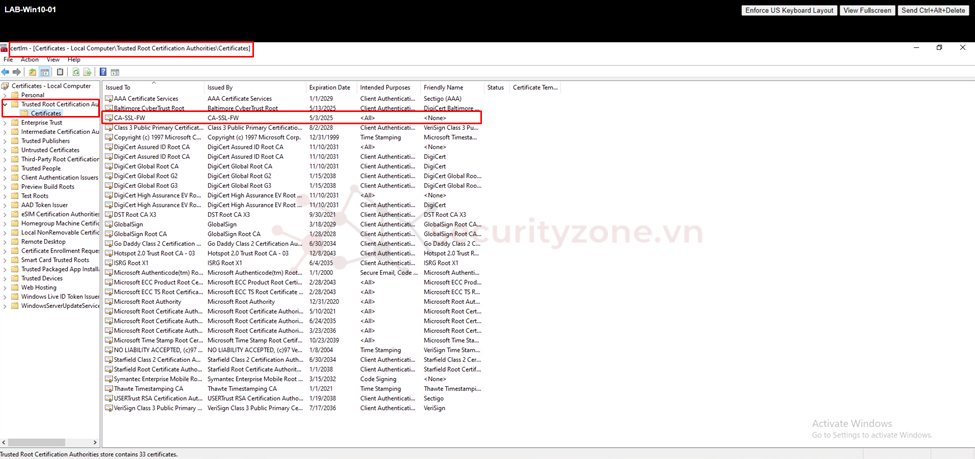

Để kiểm tra tiến hành vào phần run > certmgr.msc trên máy tính rồi vào phần Certificates - Local Computer > Trusted Root Certificate Authorities > Certificates lúc này sẽ thấy CA certificate trên Palo Alto đã được import.

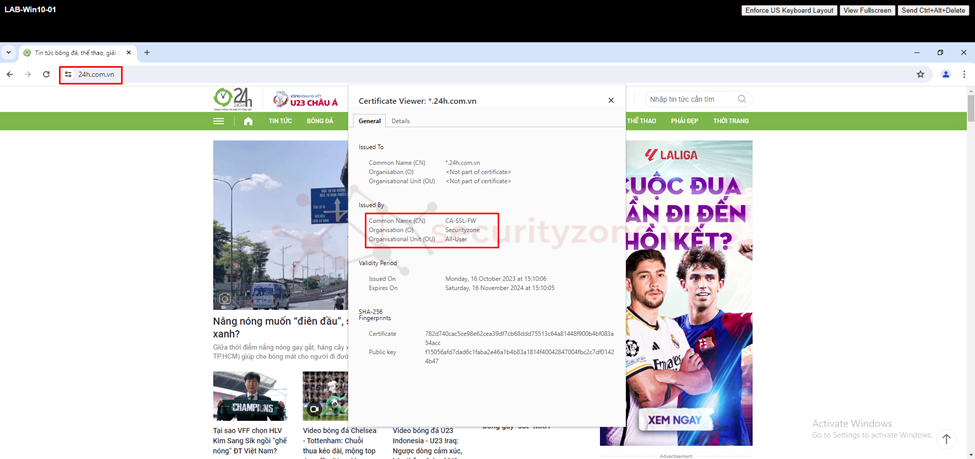

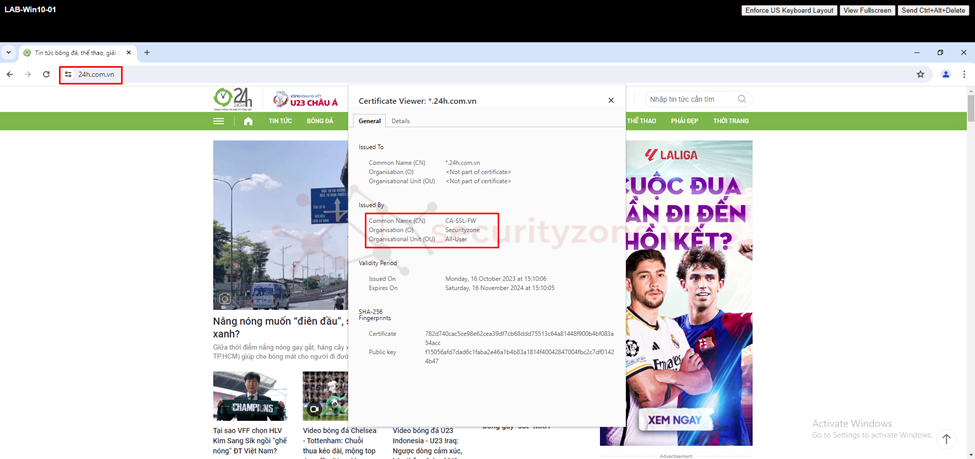

Sau khi đã hoàn thành quá trình import CA certificate của Palo Alto vào máy tính tiến hành truy cập một website HTTPS bất kỳ lúc này sẽ thấy được không còn xuất hình cảnh báo Certificate not trusted.

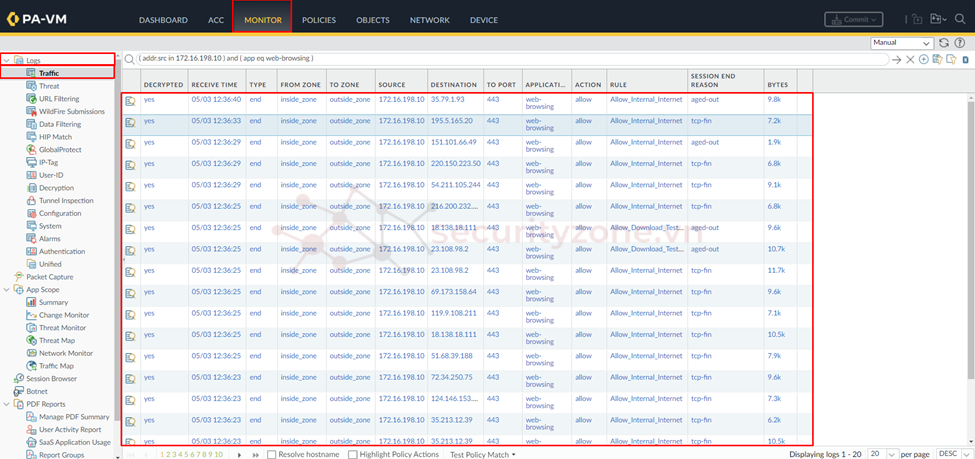

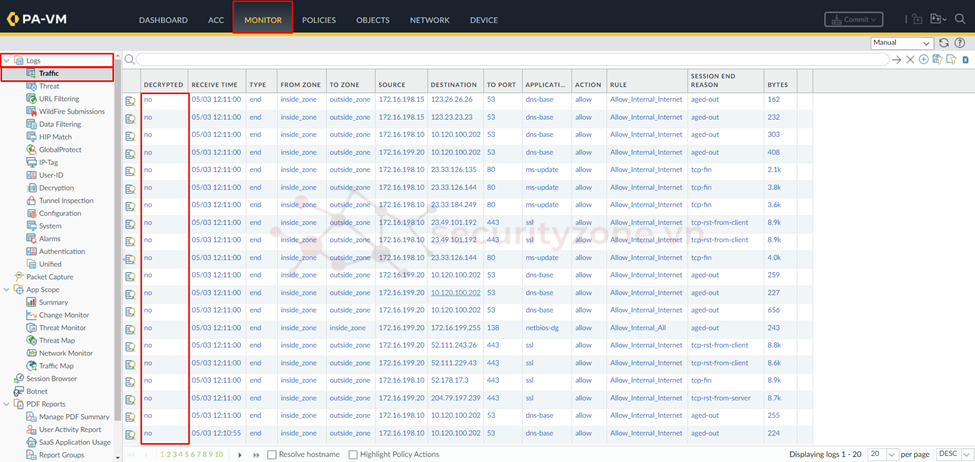

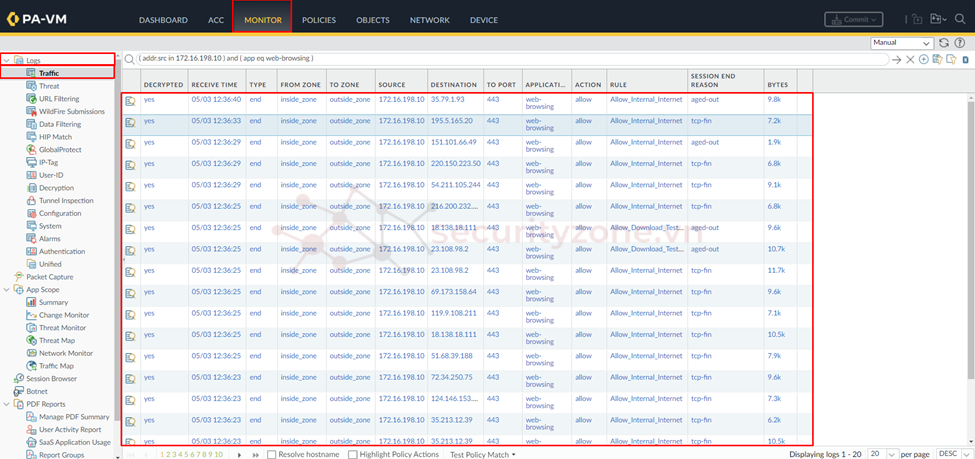

Trên Palo Alto Firewall vào phần MONITOR > logs > Traffic lúc này sẽ thấy ở cột DECRYPTION sẽ có giá trị "yes" chứng minh các traffic đã được giải mã.

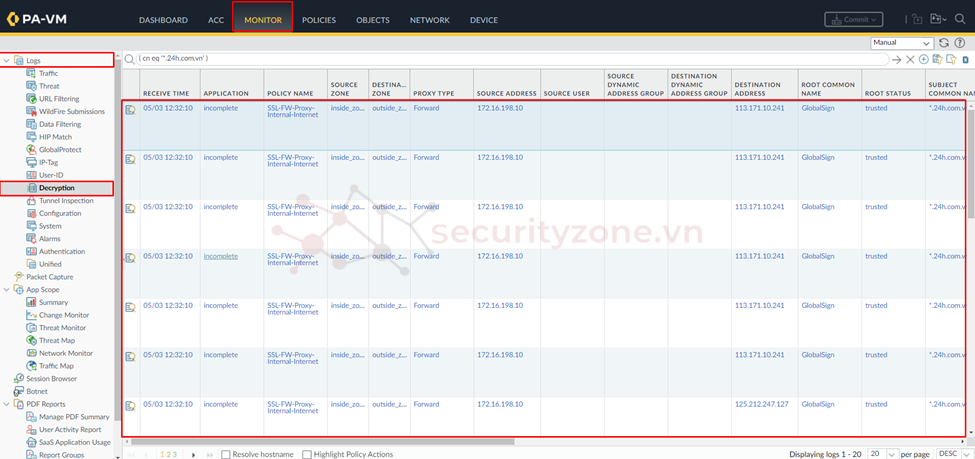

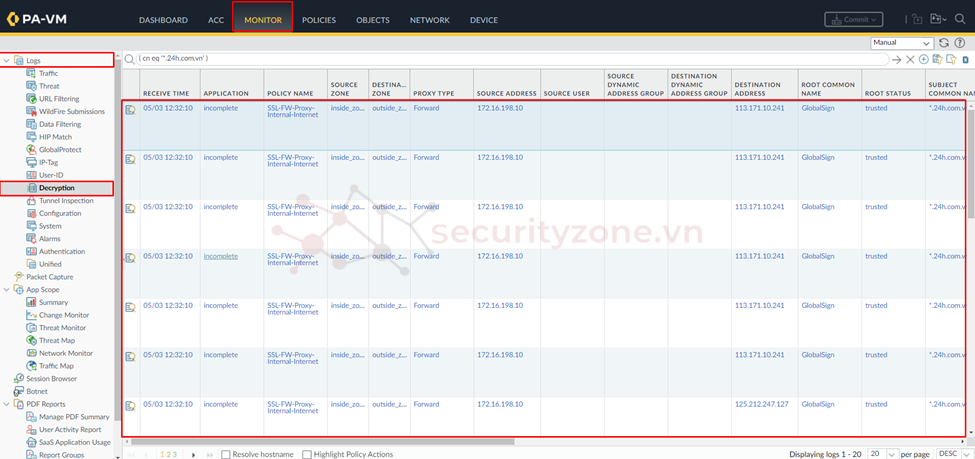

Tiếp tục vào phần MONITOR > Logs > Decryption sẽ thấy được thông tin các traffic và chứng chỉ được giải mã.

Lưu ý: khi cấu hình Decyption Policy nếu chọn "Logs Successful SSL Handshake" thì lúc này sẽ thấy được thêm các traffic bắt tay thành công nhưng đều này có thể làm gia tăng số lượng logs trên thiết bị Palo Alto.

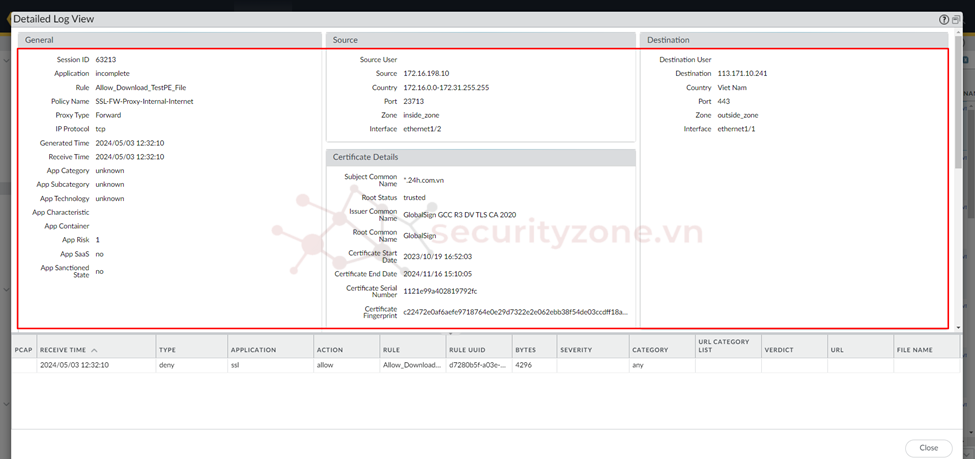

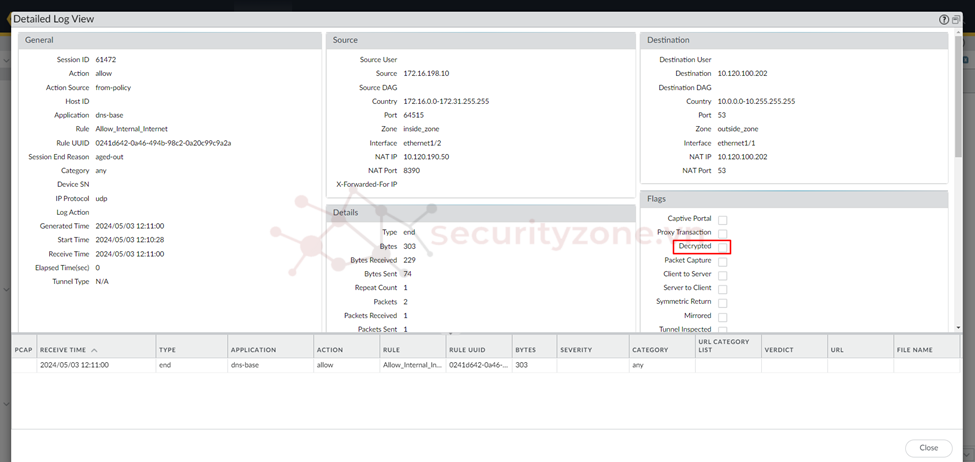

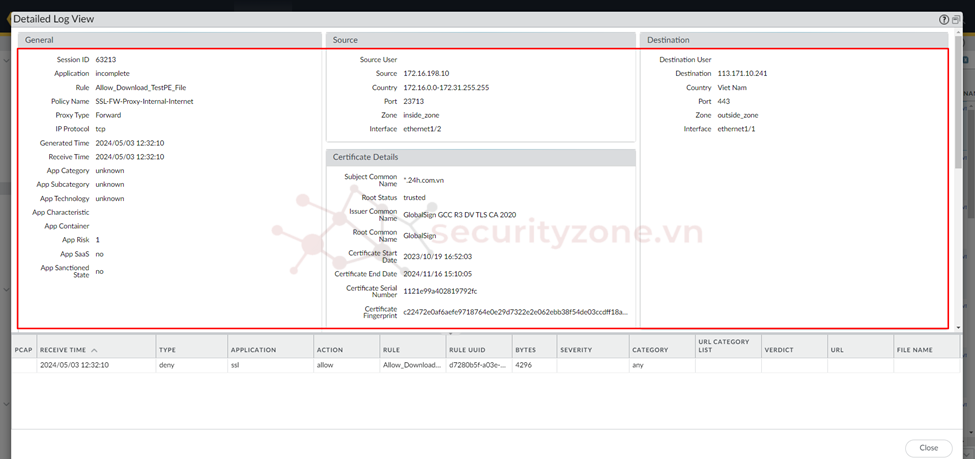

Chọn vào Detail để xem thông tin chi tiết Policy sử dụng cũng như thông tin chi tiết Certificate của máy chủ ứng dụng truy cập.

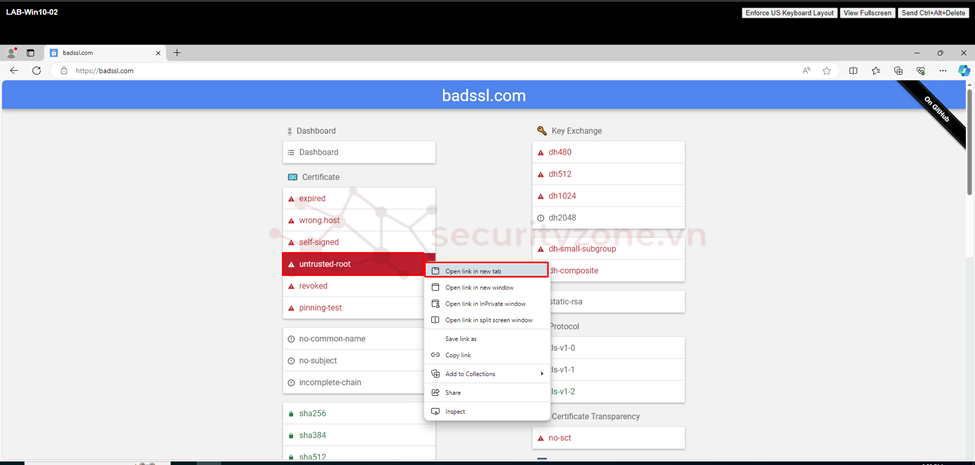

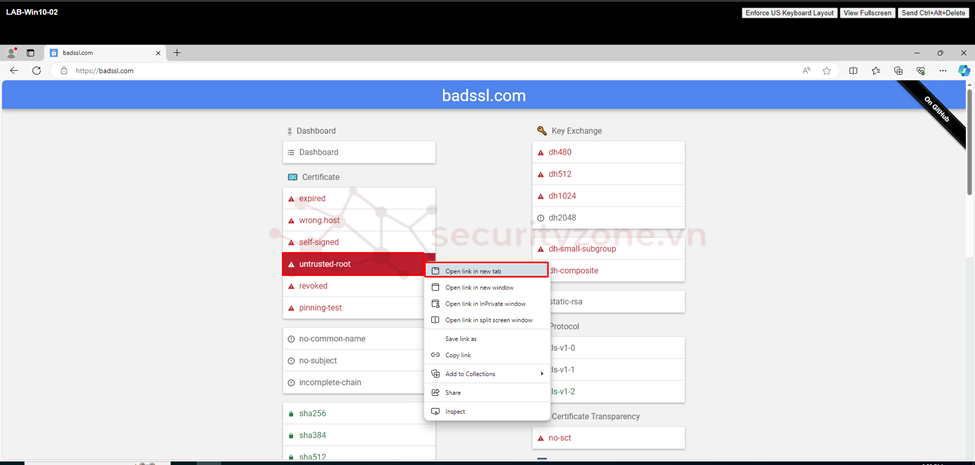

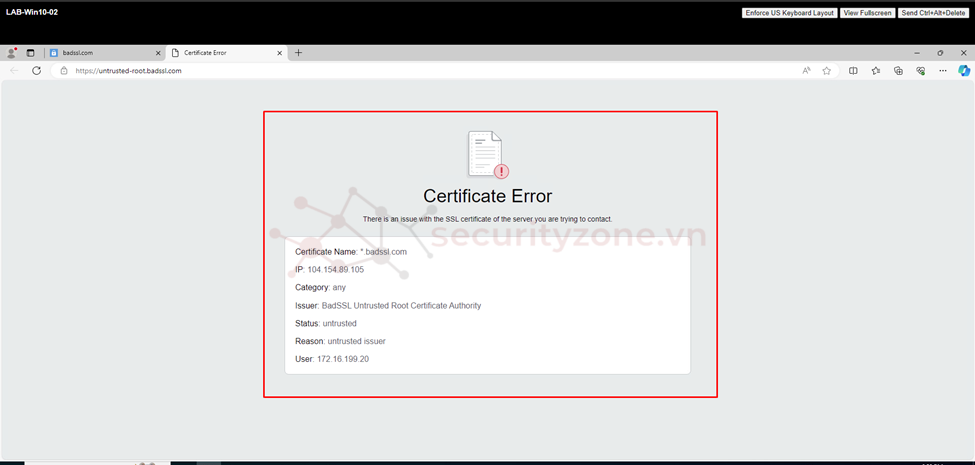

Truy cập vào PC thuộc subnet 172.16.199.0/24 sử dụng trang web badssl.com để kiểm tra firewall có chặn truy cập tới website với certificate untrusted-root như hình.

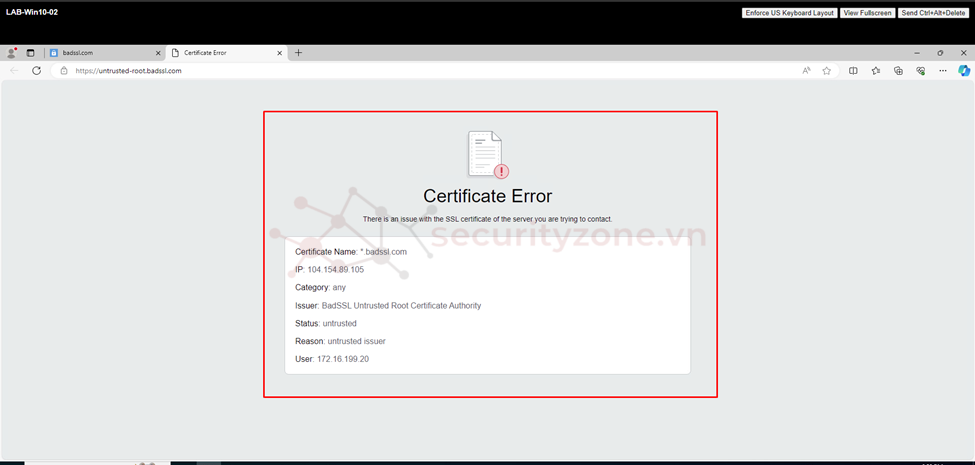

Kết quả trả về trên PC là không thể truy cập website đó vì Firewall đã tiến hành chặn.

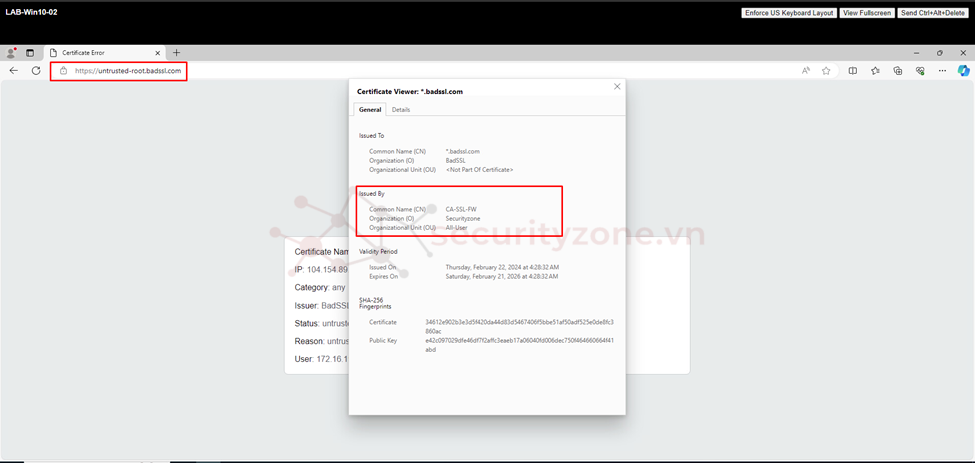

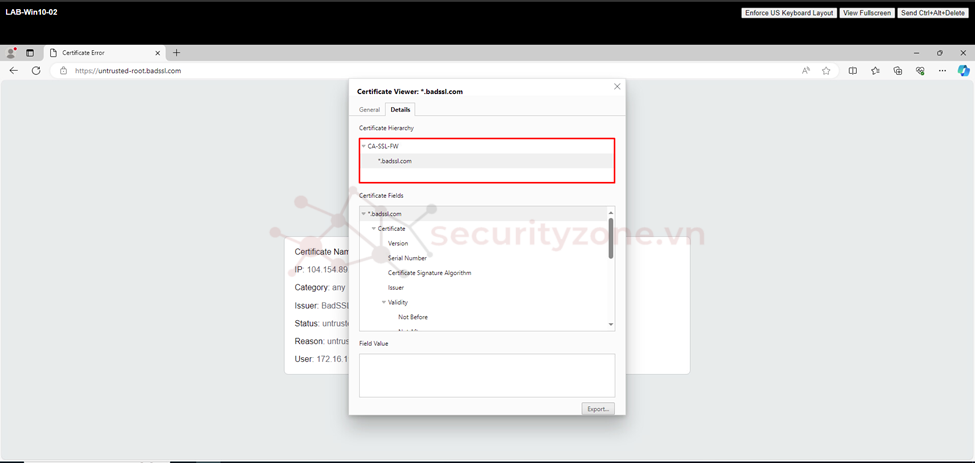

Kiểm tra certificate dùng để mã hóa sẽ thấy được lúc này đã được thay thế bằng CA Certificate trên Firewall.

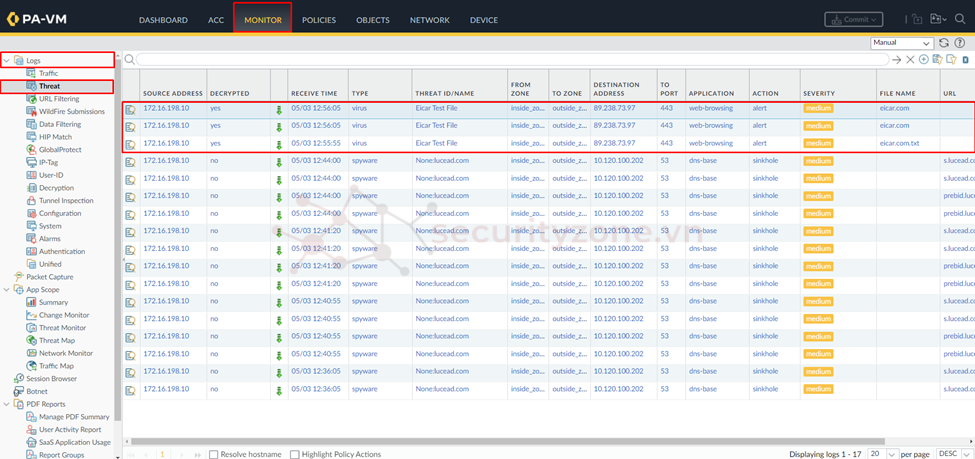

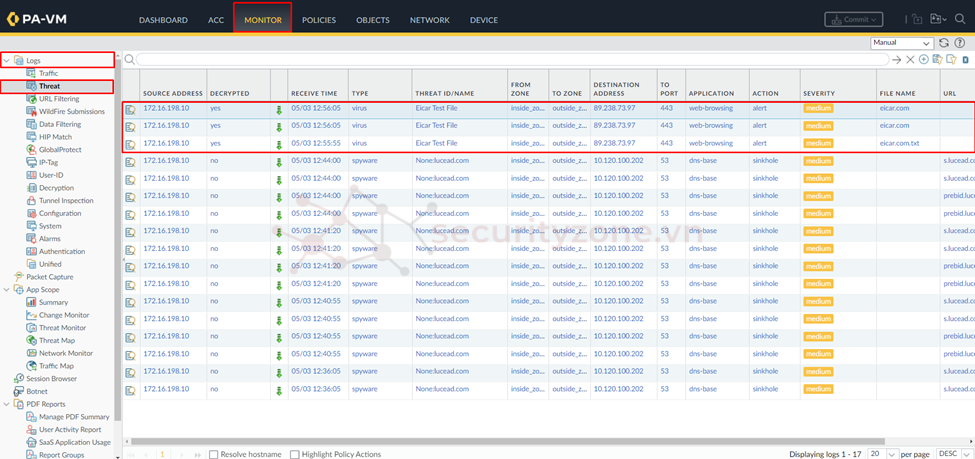

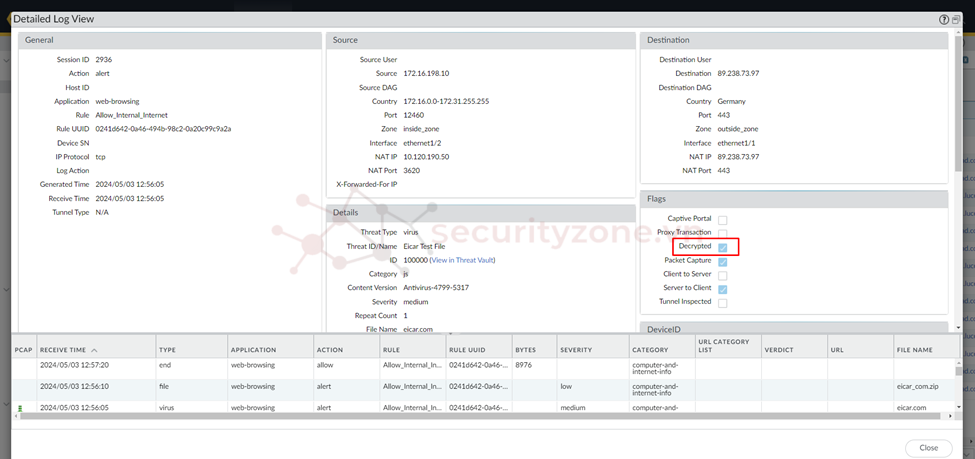

Tương tự tiến hành download tệp tin eicar bằng giao thức HTTPS lúc này sẽ thấy được Firewall đã detect được file EICAR (trong khi trước đó, khi không có tính năng SSL Forward Proxy Firewall sẽ không phát hiện được)

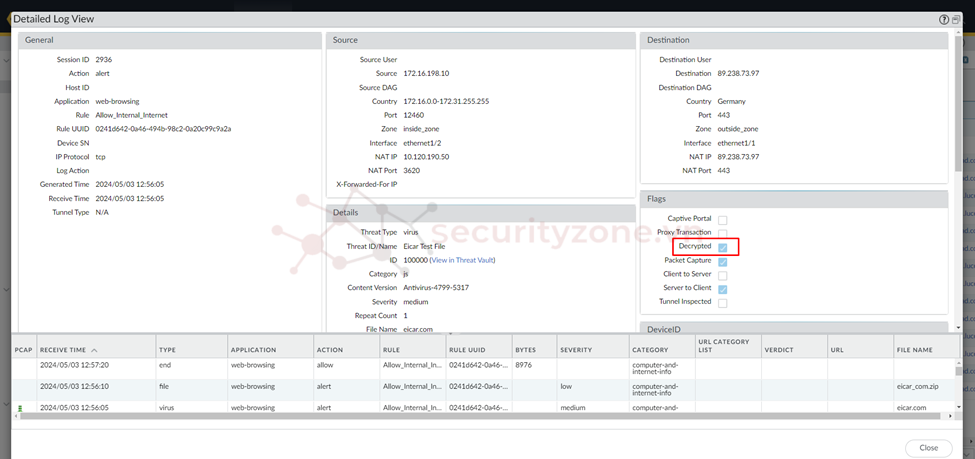

Kiểm tra chi tiết logs detect File Eicar thấy được traffic này đã được Firewall giải mã.

IV. Cấu hình SSL Forward Proxy Exception trên PAN VM-series

Trong một số trường hợp muốn loại trừ một số website không muốn giải mã có 2 cách thực hiện:

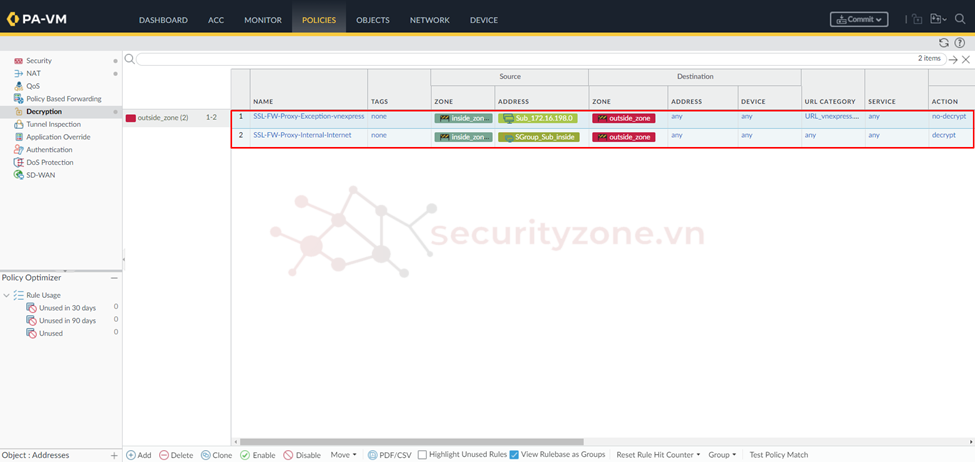

Cấu hình phần Source là subnet 172.16.198.0/24 và Destination là Internet.

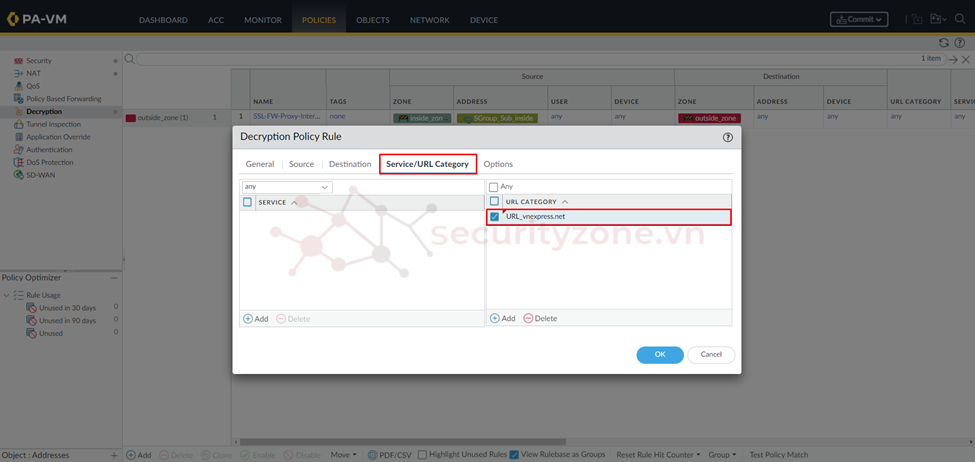

Tại phần Service/URL Category tiến hành cấu hình URL CATEGORY muốn loại trừ giải mã ở đây là URL của vnexpress.net (để xem cấu hình URL CETEGORY có thể tham khảo link sau)

Tại tab Options tiến hành chọn Action là No Decypt để không giải mã traffic này.

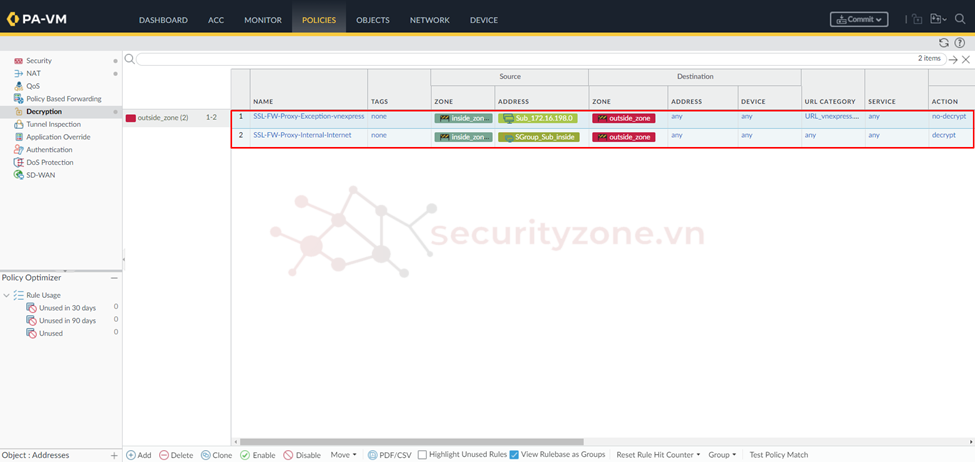

Decryption Policy cũng hoạt động tương tự như Security Policy có nghĩa là sẽ match từ trên xuống dưới, khi đã match 1 policy sẽ không so sánh tới rule tiếp theo. Vì thế, các rule exception nên được đặt ở trên cùng của Policy tránh trường hợp match các policy lớn bao gồm cả exception policy.

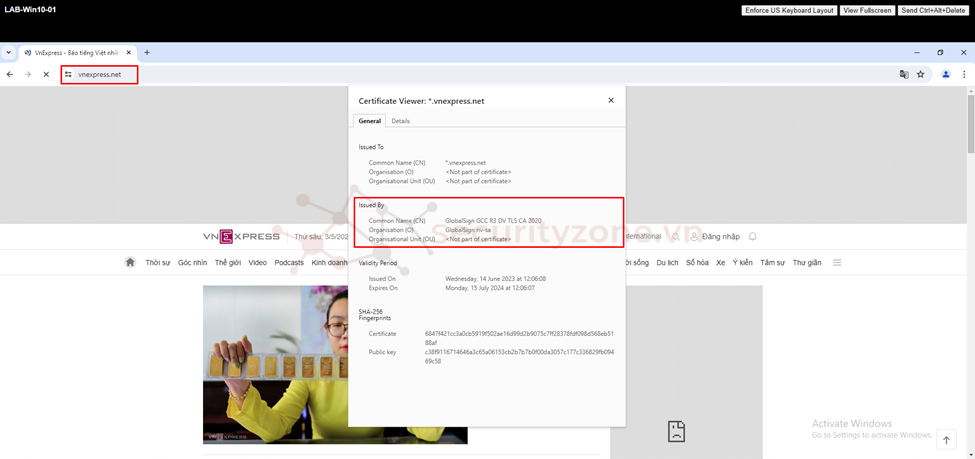

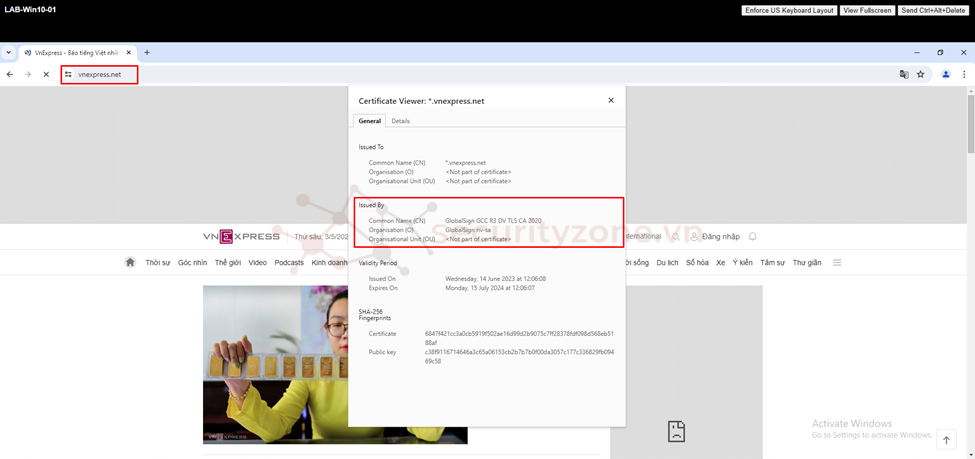

Tiến hành vào PC thuộc Subnet 172.16.198.0/24 và truy cập tới website vnexpress.net lúc này thấy được certificate mã hóa cho kết nối này là của chính website chứ không phải là CA certificate trên Firewall Palo Alto

I. Cấu hình CA certificate trên PAN VM-series cho SSL Forward Proxy

II. Cấu hình Decryption Profile trên PAN VM-series

III. Cấu hình Decryption Policy cho SSL Forward Proxy trên PAN VM-series

IV. Cấu hình SSL Forward Proxy Exception trên PAN VM-series

[LAB-15] Cấu hình tính năng SSL Forward Proxy trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình tạo CA certificate local trên PAN VM-series để xử dụng cho SSL Forward Proxy.

- Cấu hình tạo Decryption Profile cho phép kiểm soát các certificate được cho phép hoạt động trên các Decryption Policy.

- Cấu hình tạo SSL Forward Proxy Decyption policy cho phép giải mã các traffic SSL trên các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

- Import certificate thủ công trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 để tắt cảnh báo certificate not trust trên browser.

- Cấu hình SSL Forward Proxy Exception để không thực hiện giải mã traffic SSL khi PC thuộc subnet 172.16.168.0/24 truy cập vnexpress.net.

I. Cấu hình CA certificate trên PAN VM-series cho SSL Forward Proxy

Như mọi người biết hiện nay hầu hết các ứng dụng Internet đều sử dụng giao thức được mã hóa bằng chứng chỉ SSL/TLS để đảm bảo an toàn cho người dùng và máy chủ, ví dụ phổ biến nhất là HTTPS. Tuy nhiên, việc mã hóa này cũng tạo ra "vùng tối" cho hacker ẩn nấp, lén lút đưa mã độc, đánh cắp thông tin mà Firewall không thể phát hiện do gói tin đã được mã hóa. Hiểu được điều này, Firewall Palo Alto cung cấp tính năng SSL Forward Proxy và SSL Inspection Inbound giúp giải mã lưu lượng SSL, cho phép các ứng dụng bảo mật trên thiết bị quét sâu bên trong gói tin, tìm kiếm và ngăn chặn các mối đe dọa đến từ người dụng hoặc máy chủ giả dạng.

SSL Forward Proxy là một tính năng trong các thiết bị Firewall của Palo Alto Networks cho phép firewall giải mã (decrypt) và quét nội dung các kết nối SSL/TLS. Khi một máy tính trong mạng nội bộ cố gắng truy cập một ứng dụng bảo vệ bằng SSL/TLS. Thông qua SSL Forward Proxy, firewall sẽ tạo một kết nối SSL/TLS mới với trang web đó và giải mã dữ liệu gửi và nhận giữa máy tính và trang web. Điều này cho phép firewall kiểm tra và kiểm soát nội dung của các trang web được truy cập, bao gồm cả việc phát hiện và ngăn chặn các mối đe dọa mạng.

Như hình bên dưới hoạt động của SSL Forward Proxy trên Firewall sẽ theo luồng sau:

- Người dùng truy cập một ứng dụng sử dụng SSL request gửi đến Firewall.

- Firewall sẽ đóng vai trò trung gian gửi lại request đó đến máy chủ ứng dụng.

- Máy chủ ứng dụng gửi certificate để mã hóa kết nối đến Firewall.

- Firewall sẽ thay thế certificate mà máy chủ ứng dụng gửi bằng Forward Trust Certificate được cấu hình trên Firewall cho người dùng.

- Vì nhận được certificate của Firewall nên người dùng sẽ sử dụng certificate của Firewall đã được cài đặt trên thiết bị để thành lập kênh mã hóa SSL.

- Firewall sẽ dùng certificate public của máy chủ ứng dụng sẽ hoàn thành thiết lập kênh mã hóa SSL với máy chủ ứng dụng.

- Cuối cùng tất cả traffic được mã hóa giữa người dùng và máy chủ ứng dụng thực chất điều phải thông qua Firewall chia làm 2 đoạn: từ người dùng tới Firewall và từ Firewall tới máy chủ ứng dụng. Vì thế mọi traffic trao đổi giữa người dùng và máy chủ ứng dụng Firewall đều có thể đọc được.

Các đặc điểm của tính năng SSL Forward Proxy bao gồm:

- Sử dụng chính sách giải mã SSL Forward Proxy để giải mã và kiểm tra lưu lượng SSL/TLS.

- Thông thường SSL Forward Proxy Decryption Policy sẽ dùng để kiểm tra lưu lượng SSL từ người dùng nội bộ đến web.

- Nó ngăn chặn phần mềm độc hại được che giấu khi lưu lượng truy cập được mã hóa SSL được đưa vào mạng. Hầu hết các tính năng bảo mật của Firewall Palo Alto để hoạt động tốt nhất thì cần phải cấu hình SSL Forward Proxy.

- Khi SSL Forward Proxy Decryption hoạt động Firewall sẽ nằm giữa máy tính nội bộ và máy chủ bên ngoài.

- Tường lửa sử dụng chứng chỉ Forward Trust để tự thiết lập mình là bên thứ ba đáng tin cậy trong phiên. Chứng chỉ này có thể tạo trên Firewall Palo Alto hoặc import từ bên ngoài vào.

- Tường lửa cung cấp khả năng giải mã và kiểm tra lưu lượng truy cập để đảm bảo khả năng hiển thị, kiểm soát và bảo mật.

- Triển khai SSL Forward Proxy Decryption thường được gọi là Man in the Middle.

- Khi Firewall nhận được thông tin lưu lượng SSL từ PC nội bộ nó thay thế chứng chỉ gốc từ đích thành chứng chỉ được cấu hình Forward Trust trên Palo Alto.

- Tường lửa PAN có thể hoạt động như proxy giữa máy khách và trang web HTTPS hoặc Internet.

|

|

Sau đó tiến hành chọn kiểu Certificate là Local đồng thời điền tên cho nó cũng như chọn Certificate Authority để cấu hình nó làm CA certificate. Tiếp theo tiến hành cách thông tin khác bao gồm: thuật toán sử dụng cho certificate (nên dùng các thuật toán bảo mật cao như RSA với đội dài key > 1024), các đặc điểm của certificate như hình bên dưới.

Sau khi hệ thống tạo xong CA certificate tiến hành chọn vào nó và tiến hành chọn các thông tin sau:

- Forward Trust Certificate: Firewall sẽ sử dụng certificate này để mã hóa các kết nối tới máy chủ ứng dụng với certificate an toàn.

- Forward Untrust Certificate: Firewall sẽ sử dụng certificate này để mã hóa các kết nối tới các máy chủ ứng dụng với certificate không an toàn.

- Trust Root CA: Firewall sẽ CA certificate này là an toàn tương tự các certificate trong phần Default Trusted Certificate Authorities.

Cuối cùng tiến hành chọn Export Certificate để cài đặt trên các thiết bị cần được giải mã traffic SSL sau này, chọn loại File là Base64 Encoded Certificate (PEM)

II. Cấu hình Decryption Profile trên PAN VM-series

Cấu hình Decryption Profile cho phép thực hiện kiểm tra cả lưu lượng được giải mã và lưu lượng SSL chọn loại trừ khỏi quá trình giải mã. (Nếu máy chủ phá vỡ quá trình giải mã SSL về mặt kỹ thuật do ghim chứng chỉ hoặc lý do khác, hãy thêm máy chủ đó vào danh sách loại trừ giải mã.) Tùy thuộc vào nhu cầu của việc tạo Decryption Profile hỗ trợ:

- Chặn các phiên dựa trên trạng thái chứng chỉ, bao gồm chặn các phiên có chứng chỉ hết hạn, tổ chức phát hành không đáng tin cậy, trạng thái chứng chỉ không xác định, thời gian chờ kiểm tra trạng thái chứng chỉ và phần mở rộng chứng chỉ.

- Chặn các phiên có phiên bản và bộ mật mã không được hỗ trợ, đồng thời yêu cầu sử dụng client authentication.

- Chặn phiên nếu không có tài nguyên để thực hiện giải mã hoặc nếu không có module bảo mật phần cứng để ký chứng chỉ.

- Xác định các phiên bản giao thức và thuật toán trao đổi khóa, mã hóa và xác thực được phép đối với lưu lượng SSL Forward Proxy và SSL Inbound Inspection.

Sau đó tiến hành đặt tên cho Decryption Profile, vì bài lab này chỉ tập trung vào SSL Forward Proxy nên sẽ cấu hình ở phần SSL Decryption > SSL Forward Proxy sau đó điền các thông tin:

- Block sessions with expired certificates: để chặn truy cập tới các ứng dụng với certificate đã hết hạn.

- Block sessions with untrusted issuers: để chặn truy cập tới các ứng dụng với certificate được ký bởi một bên không đáng tin cậy.

- Block sessions with unknown certificate status: để chặn truy cập tới các ứng dụng với certificate không rõ trạng thái.

- Block sessions on certificate status check timeout: để chặn truy cập tới các ứng dụng khi việc kiểm tra trạng thái bị hết hạn mà không trả về kết quả.

- Block sessions with unsupported versions: để chặn truy cập tới các ứng dụng với giao thức SSL/TLS thấp hơn được quy định trong phần SSL Protocol Settings.

- Block sessions with unsupported cipher suites: để chặn truy cập tới các ứng dụng sử dụng các giao thức không được quy định trong phần SSL Protocol Settings.

Tiếp theo tại phần SSL Protocol Settings sẽ cấu hình các thông tin liên quan đến các thuật toán và version hỗ trợ khi sử dụng SSL/TLS bao gồm: Cấu hình version TLS, cấu hình các thuật toán trao đổi được hỗ trợ, cấu hình các thuật toán mã hóa và xác thực được hỗ trợ. (nên chọn cấu hình như hình bên dưới hoặc để bảo mật hon nên chọn các thuật toán với chiều dài hơn 128)

Cuối cùng phần No Decryption sẽ cho phép cấu hình thông tin liên quan đến các traffic SSL/TLS không được giải mã bao gồm:

- Block sessions with expried certificates: để chặn truy cập tới các ứng dụng không được giải mã với certificate đã hết hạn.

- Block sessions with untrusted issuers: để chặn truy cập tới các ứng dụng không được giải mã với certificate được ký bởi một bên không đáng tin cậy.

III. Cấu hình Decryption Policy cho SSL Forward Proxy trên PAN VM-series

Để tính năng SSL Forward Proxy hoạt động, cần phải định nghĩa các traffic cần được giải mã thông qua các Policy được cấu hình trong phần POLICIES > Decryption > chọn Add.

Việc cấu hình Decyption Policy cũng tương tự như cấu hình Security Policy, trước hết tại tab General sẽ cấu hình các thông tin về tên policy cũng như có thể gộp Rule theo từng Group để tiện quản lý như hình bên dưới.

Tiếp theo tại tab Source sẽ định nghĩa nguồn và zone của traffic cần được giải mã ở đây sẽ là các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 từ inside_zone.

Tiếp theo tại phần Destination sẽ định nghĩa các đích đến của traffic cần được giải mã trong trường hợp này sẽ là các IP Public bên ngoài outside_zone.

Tiếp theo tại phần Service/URL Category sẽ cấu hình các serivice cần được giải mã (theo port) và các URL truy cập tới cần được giải mã.

Cuối cùng tại phần Options sẽ tiến hành cấu hình Action Decypt để có thể giải mã traffic sử dụng Type là SSL Forward Proxy và áp dụng Decyption Profile đã cấu hình.

Sau khi đã hoàn thành việc cấu hình Decyption Policy lúc này tiến hành truy cập vào PC thuộc Subnet 172.16.198.0/24 và truy cập vào một trang web HTTPS bất kỳ lúc này sẽ thấy chứng chỉ đã được thay bằng CA certificate trên Palo Alto. Tuy nhiên, lúc này sẽ thấy được trình duyệt sẽ xuât hiện cảnh báo Certificate not trusted nguyên nhân là vì CA certificate trên Palo Alto là dạng Self-Signed. Để khắc phục cần tiến hành import CA certificate đã export ở phần trên vào thiết bị, có nhiều cách import trong bài lab này sẽ tập trung vào cách thủ công.

Trước tiên cần tải CA certificate đã export từ Palo Alto về máy cần Import, sau đó chọn vào Certificate đó đồng thời chọn Install Certificate...

Tiếp theo tiến hành chọn nơi áp dụng cho certificate, khuyến cáo nên chọn Local Machine để áp dụng cho tất cả user truy cập thiết bị rồi chọn Next.

Tiếp theo chọn vị trí lưu trữ certificate tiến hành chọn Place all certificates in the following store và chọn Trusted Root Certificate Authorities để làm nơi lưu trữ cho certificate.

Cuối cùng tiến hành chọn Finish để hoàn thành quá trình import certificate thủ công trên thiết bị Windows.

Để kiểm tra tiến hành vào phần run > certmgr.msc trên máy tính rồi vào phần Certificates - Local Computer > Trusted Root Certificate Authorities > Certificates lúc này sẽ thấy CA certificate trên Palo Alto đã được import.

Sau khi đã hoàn thành quá trình import CA certificate của Palo Alto vào máy tính tiến hành truy cập một website HTTPS bất kỳ lúc này sẽ thấy được không còn xuất hình cảnh báo Certificate not trusted.

Trên Palo Alto Firewall vào phần MONITOR > logs > Traffic lúc này sẽ thấy ở cột DECRYPTION sẽ có giá trị "yes" chứng minh các traffic đã được giải mã.

Tiếp tục vào phần MONITOR > Logs > Decryption sẽ thấy được thông tin các traffic và chứng chỉ được giải mã.

Lưu ý: khi cấu hình Decyption Policy nếu chọn "Logs Successful SSL Handshake" thì lúc này sẽ thấy được thêm các traffic bắt tay thành công nhưng đều này có thể làm gia tăng số lượng logs trên thiết bị Palo Alto.

Chọn vào Detail để xem thông tin chi tiết Policy sử dụng cũng như thông tin chi tiết Certificate của máy chủ ứng dụng truy cập.

Truy cập vào PC thuộc subnet 172.16.199.0/24 sử dụng trang web badssl.com để kiểm tra firewall có chặn truy cập tới website với certificate untrusted-root như hình.

Kết quả trả về trên PC là không thể truy cập website đó vì Firewall đã tiến hành chặn.

Kiểm tra certificate dùng để mã hóa sẽ thấy được lúc này đã được thay thế bằng CA Certificate trên Firewall.

|

|

Kiểm tra chi tiết logs detect File Eicar thấy được traffic này đã được Firewall giải mã.

IV. Cấu hình SSL Forward Proxy Exception trên PAN VM-series

Trong một số trường hợp muốn loại trừ một số website không muốn giải mã có 2 cách thực hiện:

- Cấu hình trong phần Device > Certificate Management > SSL Decryption Exclusions.

- Cấu hình Decyption Policy để loại trừ traffic tới một số URL Category.

Cấu hình phần Source là subnet 172.16.198.0/24 và Destination là Internet.

|

|

Tại tab Options tiến hành chọn Action là No Decypt để không giải mã traffic này.

Decryption Policy cũng hoạt động tương tự như Security Policy có nghĩa là sẽ match từ trên xuống dưới, khi đã match 1 policy sẽ không so sánh tới rule tiếp theo. Vì thế, các rule exception nên được đặt ở trên cùng của Policy tránh trường hợp match các policy lớn bao gồm cả exception policy.

Tiến hành vào PC thuộc Subnet 172.16.198.0/24 và truy cập tới website vnexpress.net lúc này thấy được certificate mã hóa cho kết nối này là của chính website chứ không phải là CA certificate trên Firewall Palo Alto

Attachments

-

1714915135822.png136.3 KB · Views: 0

1714915135822.png136.3 KB · Views: 0 -

1714915236205.png127.9 KB · Views: 0

1714915236205.png127.9 KB · Views: 0 -

1714915309708.png158.9 KB · Views: 0

1714915309708.png158.9 KB · Views: 0 -

1714915458141.png129.5 KB · Views: 0

1714915458141.png129.5 KB · Views: 0 -

1714916753304.png287.6 KB · Views: 0

1714916753304.png287.6 KB · Views: 0 -

1714916941325.png114.1 KB · Views: 0

1714916941325.png114.1 KB · Views: 0 -

1714917041039.png114.1 KB · Views: 0

1714917041039.png114.1 KB · Views: 0 -

1714917290464.png101 KB · Views: 0

1714917290464.png101 KB · Views: 0

Last edited: