Mục Lục:

I. Giới thiệu về PAN VM-series

II. Cấu hình các thông tin cơ bản trên PAN VM-series

III. Cấu hình Interface trên PAN VM-series

IV. Cấu hình Static Route trên PAN VM-series

V. Cấu hình DHCP server trên PAN VM-series

VI. Thực hiện Commit để áp dụng cấu hình cho PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về PAN VM-series

Palo Alto Networks VM-Series là một dòng sản phẩm ảo hóa của Palo Alto Networks, nó cung cấp các thiết bị tường lửa ảo hóa cho việc bảo vệ các môi trường ảo và đám mây. Các tính năng chính của Palo Alto Networks VM-Series bao gồm:

Palo Alto Networks VM-Series cung cấp nhiều phương thức quản lý để giám sát, cấu hình và duyệt qua các tường lửa ảo. Dưới đây là một số cách quản lý VM-Series:

II. Cấu hình các thông tin cơ bản trên PAN VM-series

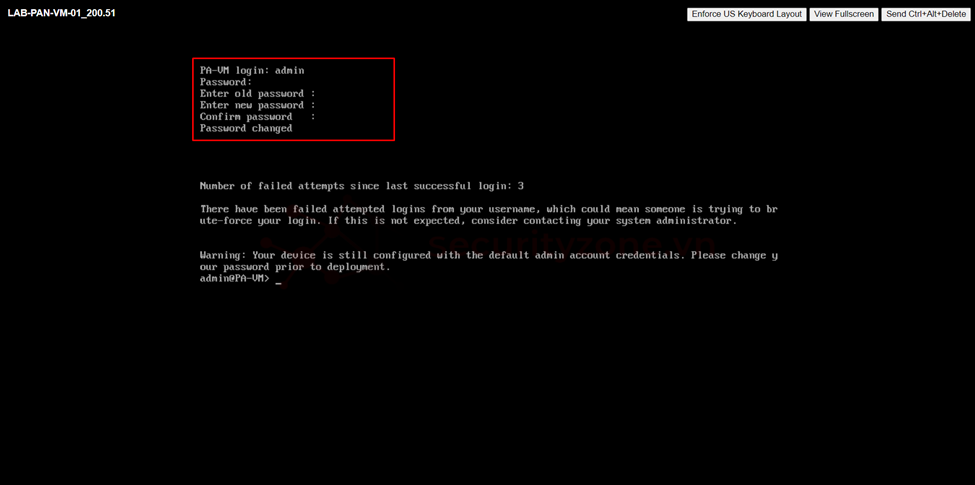

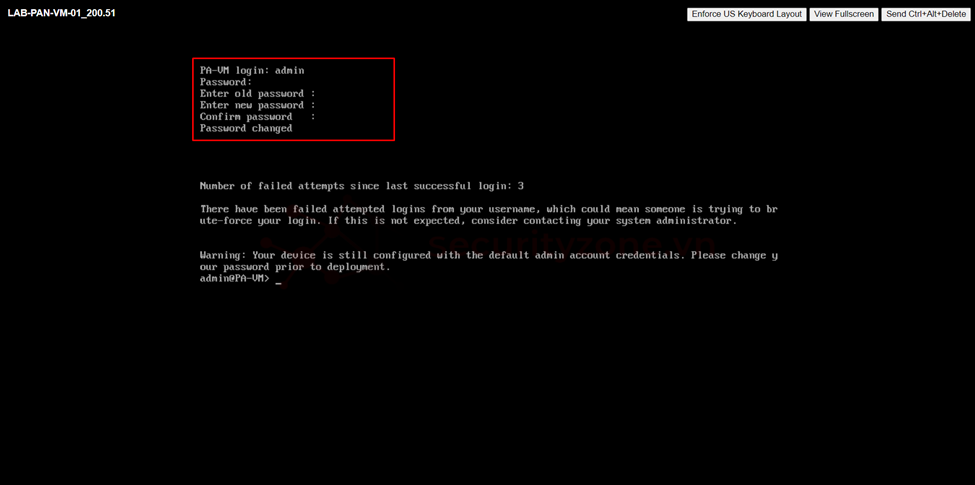

Sau khi đã deploy xong PAN VM-series trên VMware, tiến hành truy cập console của VM và đăng nhập lần đầu vào thiết bị với username và password default là admin/admin. Hệ thống sẽ yêu cầu đổi password như hình bên dưới.

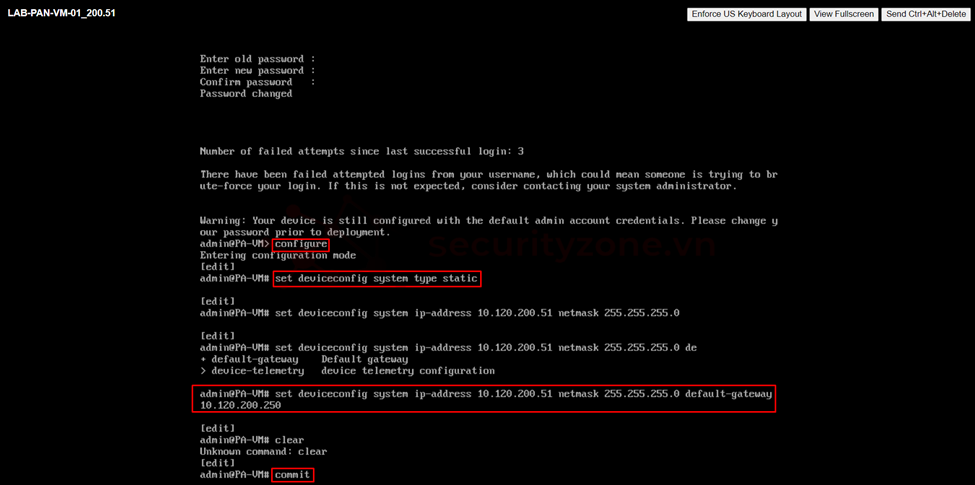

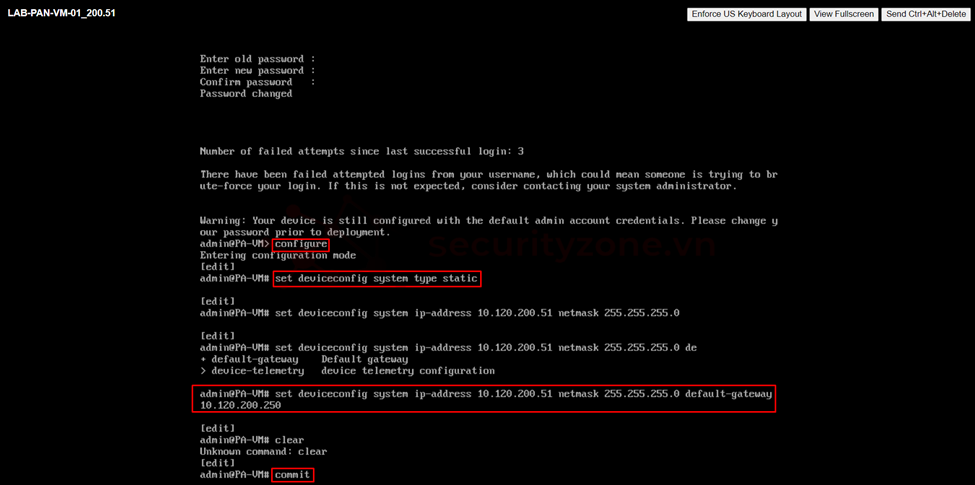

Tiếp theo tiến hành cấu hình IP MGMT manual cho thiết bị để có thể truy cập GUI, bằng cách vào mode configure sau đó gõ lệnh set deviceconfig system type static để chuyển IP MGMT từ DHCP (mặc định) về dạng cấu hình tĩnh rồi gõ tiếp lệnh set deviceconfig system ip-address <ip mgmt> netmask <subnet mask> default-gateway <ip gateway>. Cuối cùng gõ thêm lệnh commit để áp dụng cấu hình cho thiết bị. Có thể kiểm tra ip mgmt đã cấu hình bằng lệnh show interface management.

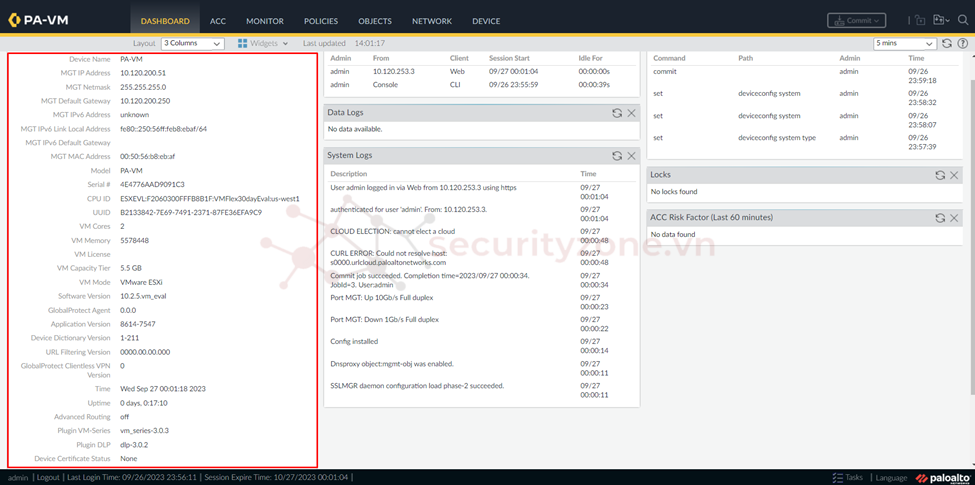

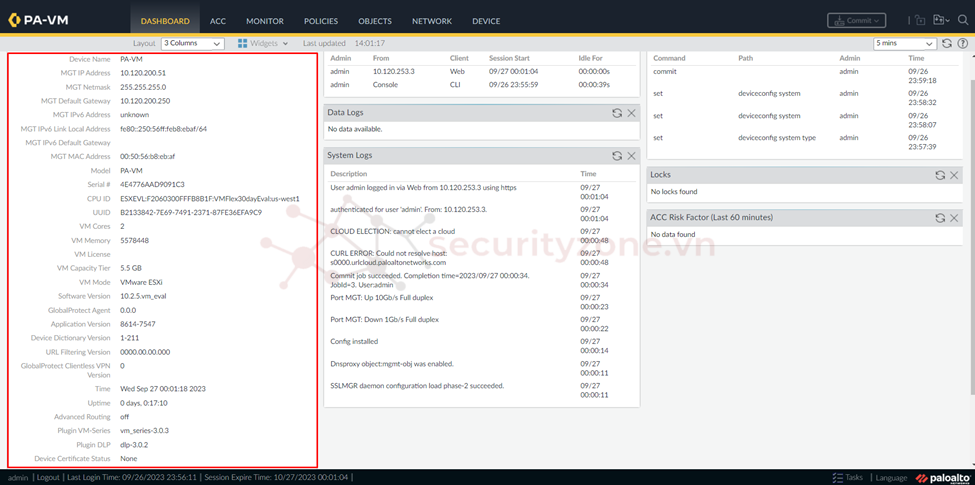

Sau khi đã hoàn thành cấu hình ip mgmt, tiến hành truy cập GUI thiết bị thông qua url: https://<ip mgmt> với thông tin username và password đã cấu hình ở trên.

Sau khi login thành công sẽ được giao diện như hình bên dưới.

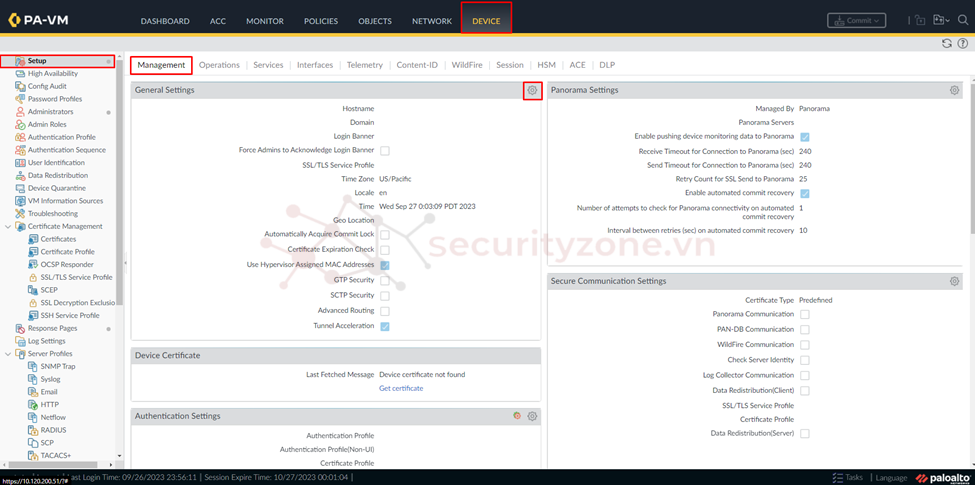

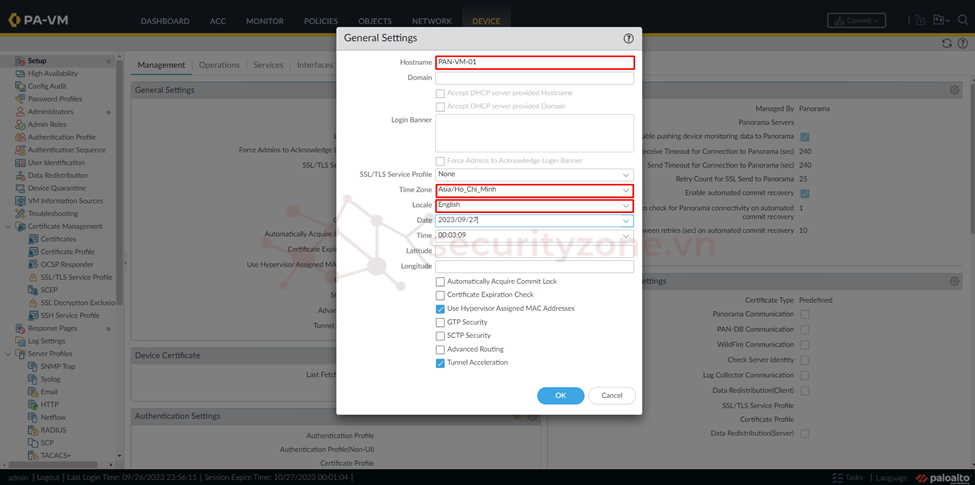

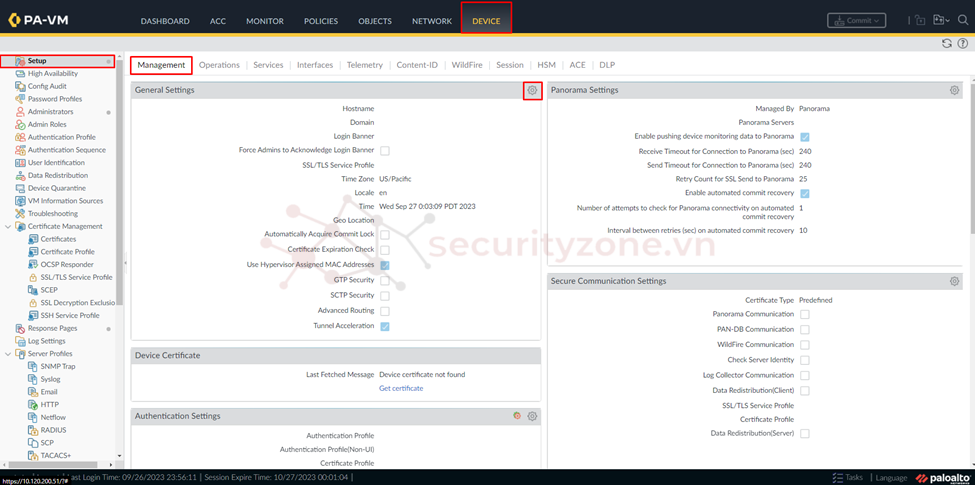

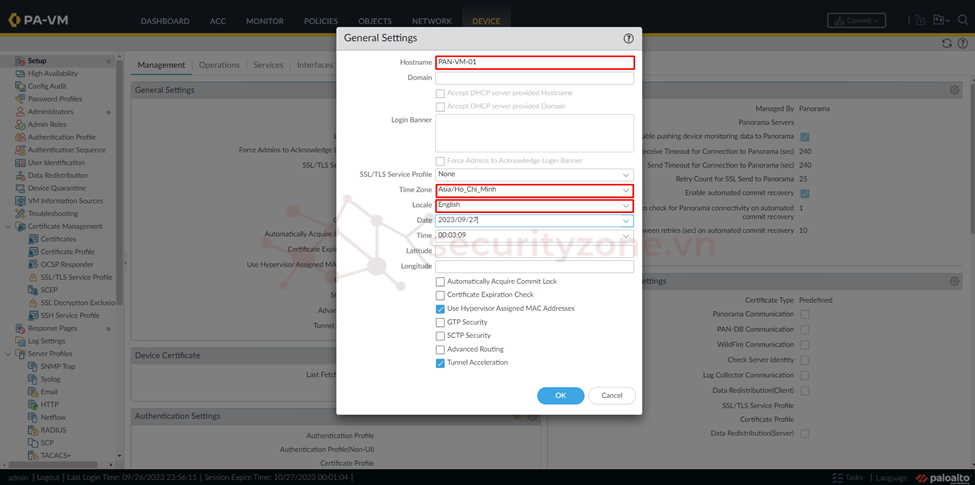

Tiến hành vào phần DEVICE > Setup > Management > General Settings để cấu hình các thông tin quản trị chung của thiết bị.

Cấu hình các thông tin trong phần General Settings bao gồm:

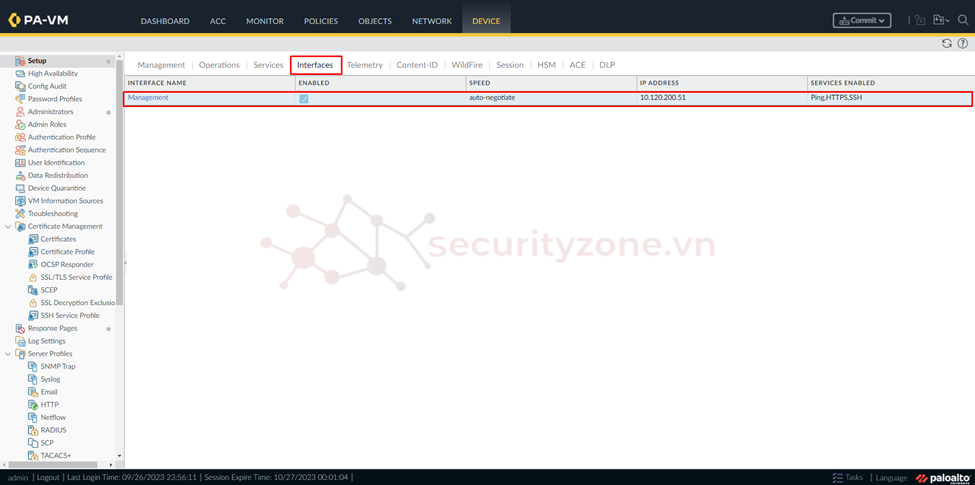

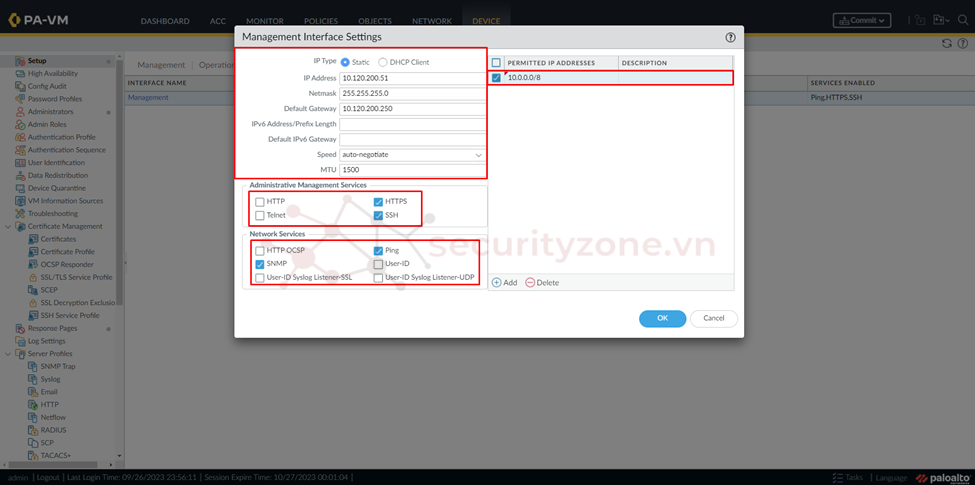

Tiếp theo vào phần Interfaces chọn interface quản trị rồi cấu hình các thông tin bao gồm:

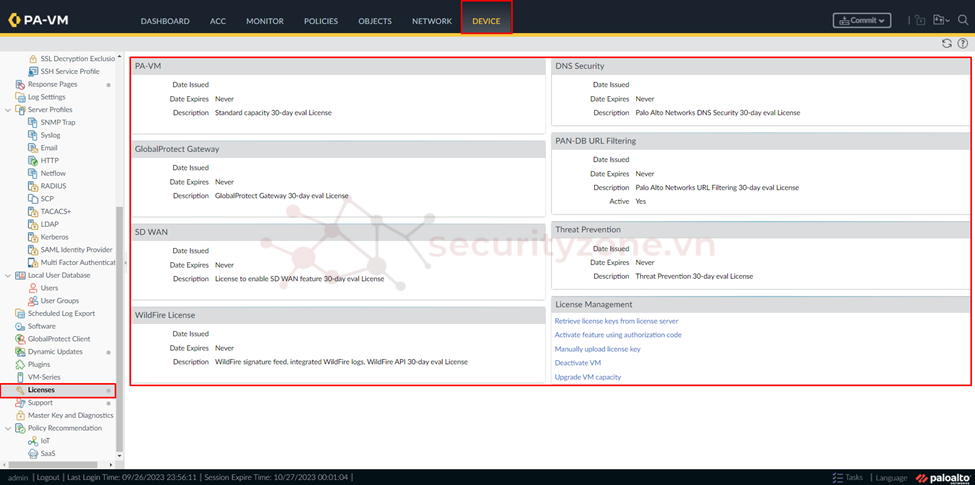

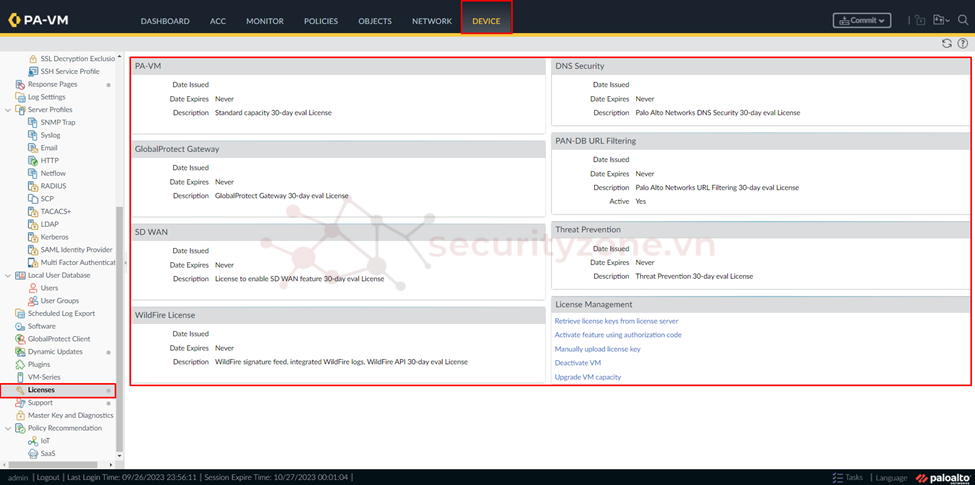

Để kiểm tra license trên thiết bị tiến hành vào phần DEVICE > Licenses tại đây sẽ hiển thị các license hiện có trên thiết bị và các license này được bật theo mặc định (chi tiết thông tin các license tham khảo link sau). Các cách để active license trên Palo Alto bao gồm:

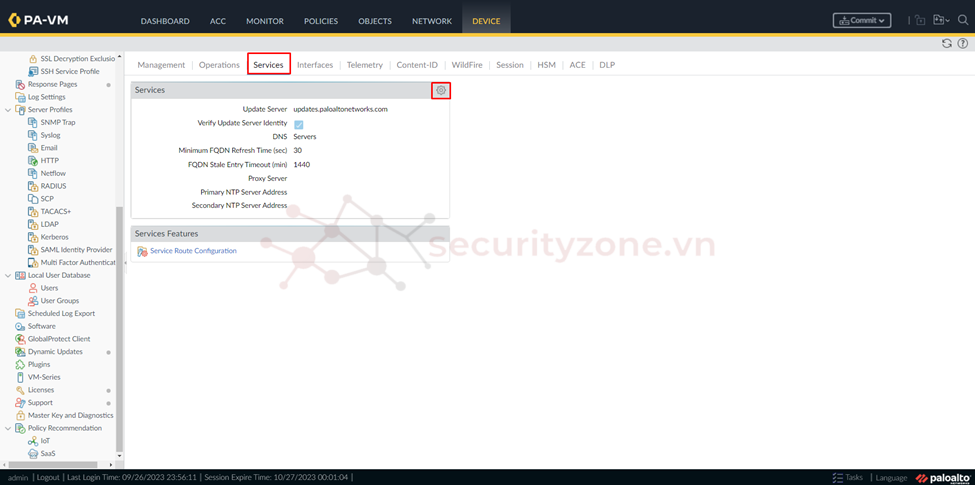

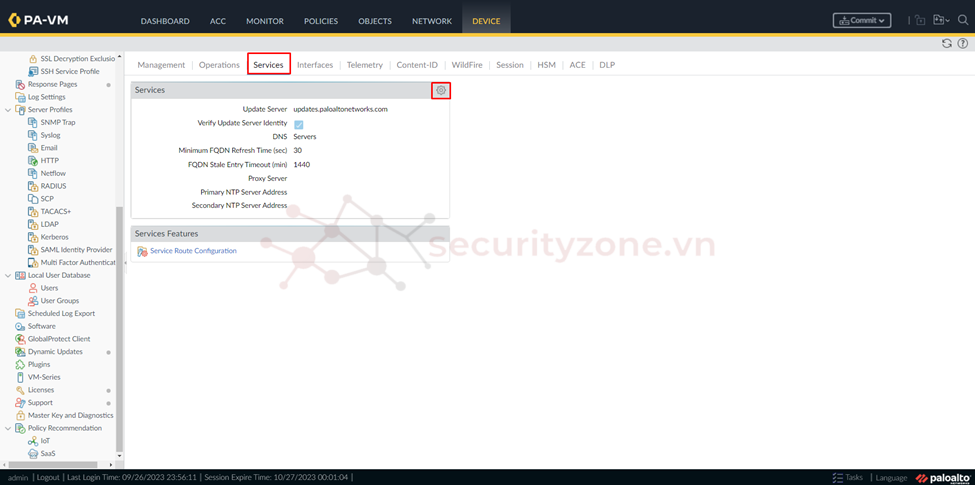

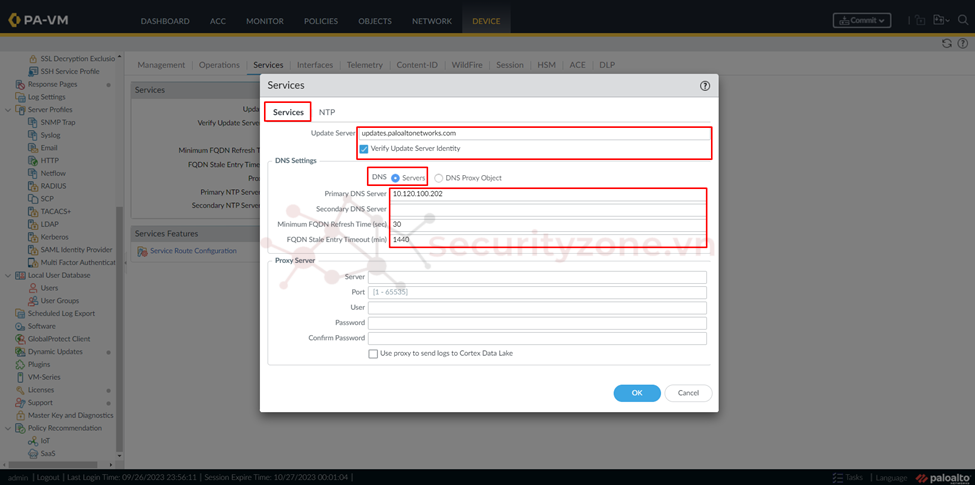

Tiếp theo tiến hành vào phần DEVICE > Setup > Services để cấu hình các dịch vụ cho thiết bị.

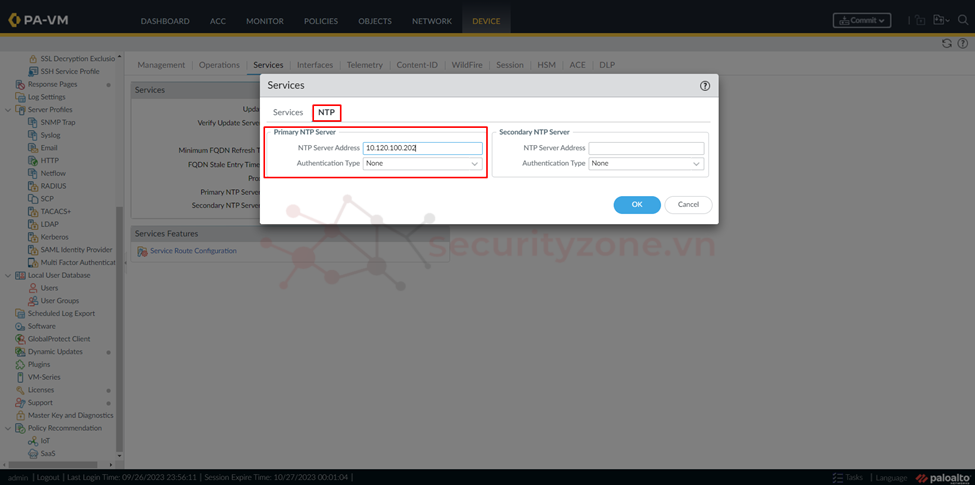

Tại phần Services thực hiện cấu hình Update Server dùng để thiết bị truy vấn để lấy các bản cập nhật phần mềm. Đồng thời cấu hình thông tin DNS server cho thiết bị đảm bảo thiết bị có thể truy cập được dns của Update Server. Ngoài ra tại tab NTP thực hiện cấu hình NTP server cho thiết bị như hình bên dưới.

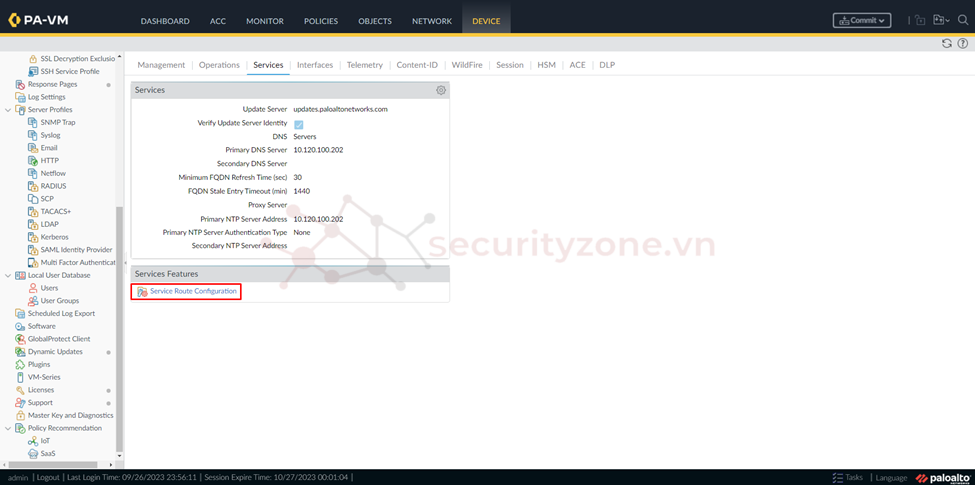

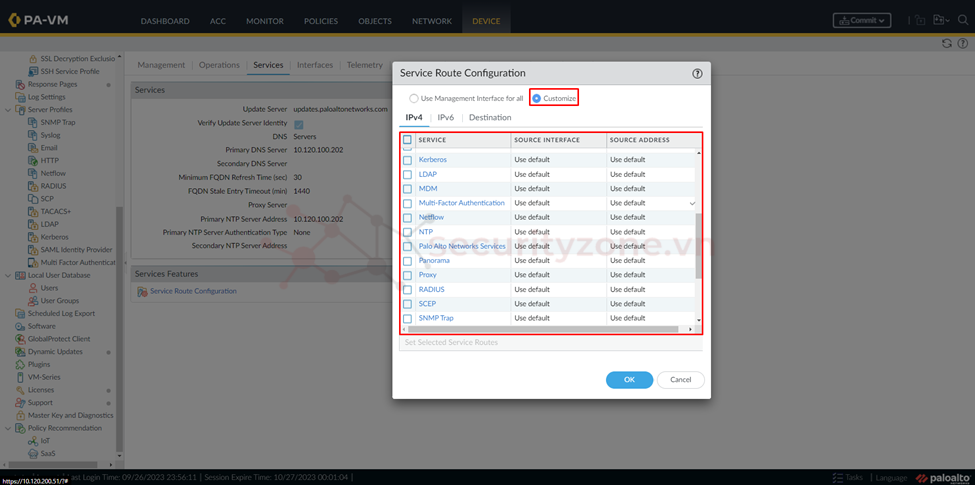

Tiếp theo thực hiện cấu hình Service Features để xác định việc kết nối các dịch vụ trên thiết bị sẽ thông qua ip nào. Có thể chọn Customize để cấu hình truy cập các service thông qua các ip khác.

Lưu ý: mặc định tất cả các service route sẽ được kết nối thông qua ip cổng mgmt, nhưng tùy vào môi trường của hệ thống có thể tinh chỉnh cho phù hợp.

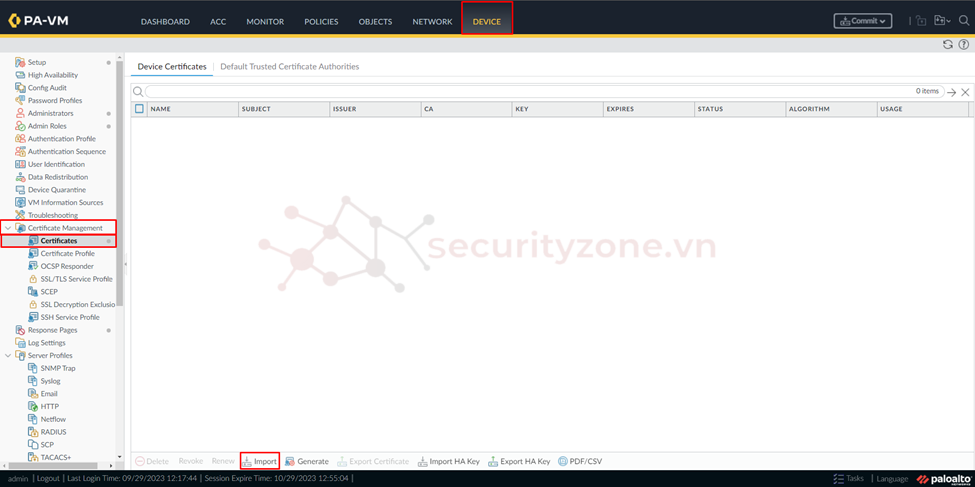

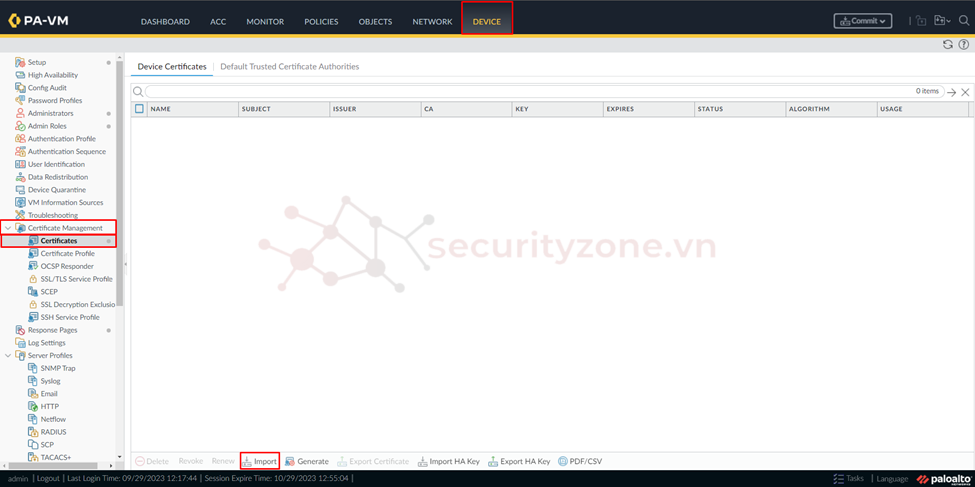

Mặc định các website của thiết bị điều được sử dụng giao thức https nhưng với chứng chỉ mặc định của palo alto, để có thể thay đổi chứng chỉ đó tiến hành vào phần DEVICE > Certificate Management > Certificates > chọn Import để tiến hành upload chứng chỉ muốn sử dụng vào thiết bị.

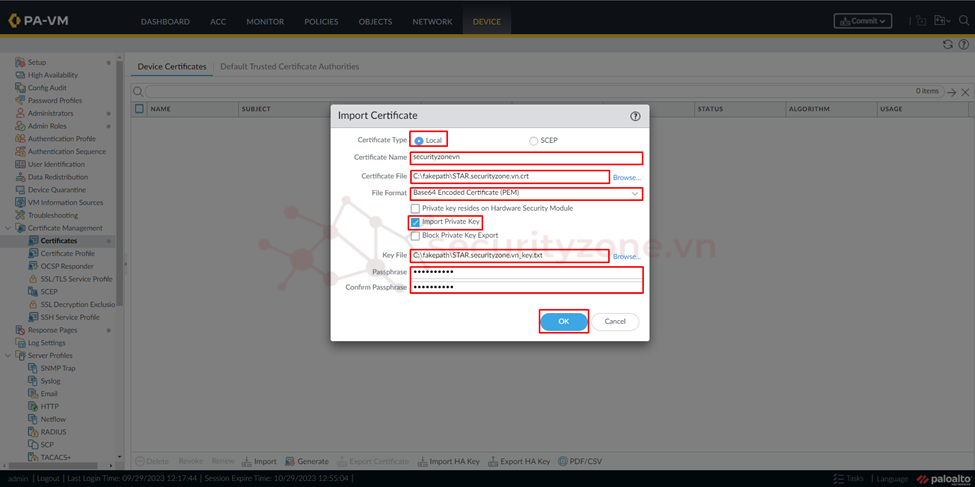

Tiếp theo tiến hành cấu hình các thông số sau để import chứng chỉ vào thiết bị:

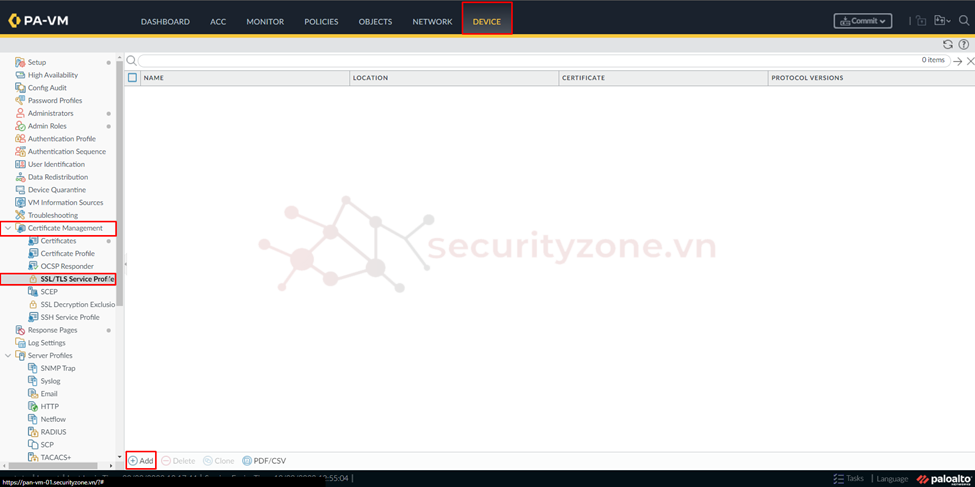

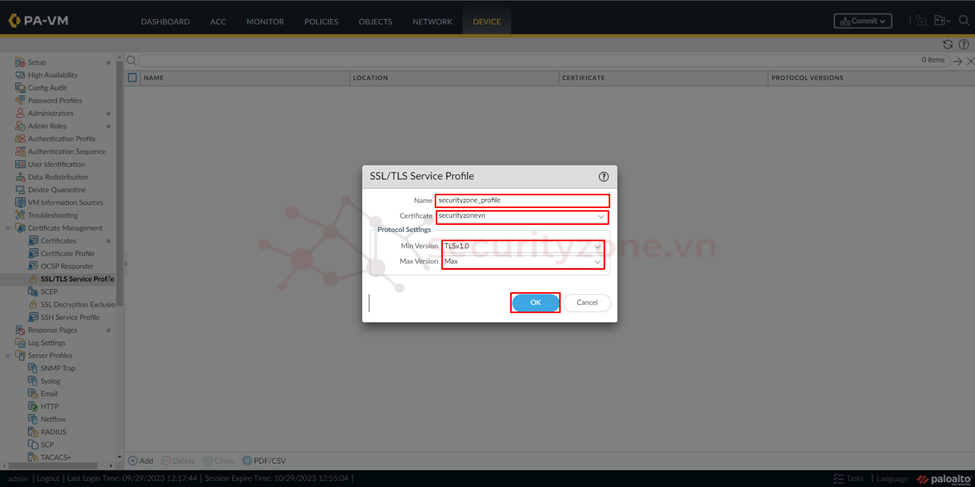

Tiếp theo vào phần DEVICE > Certificate Management > SSL/TLS Service Profile > chọn Add để tạo một ssl/tls profile với thông tin chứng chỉ đã import ở trên và version của ssl/tls muốn sử dụng.

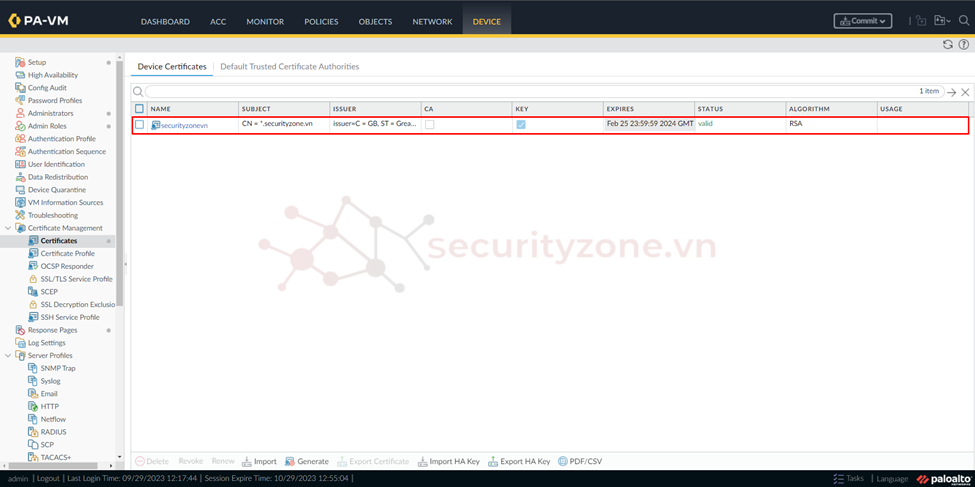

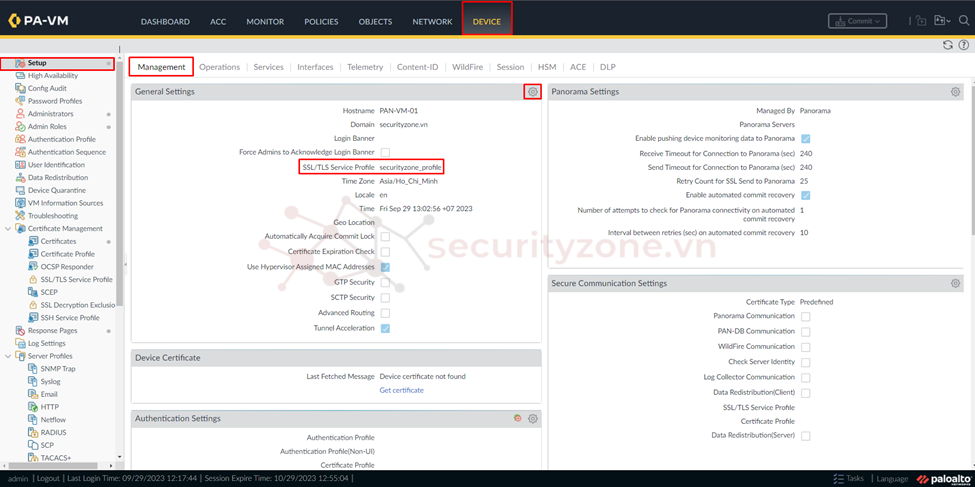

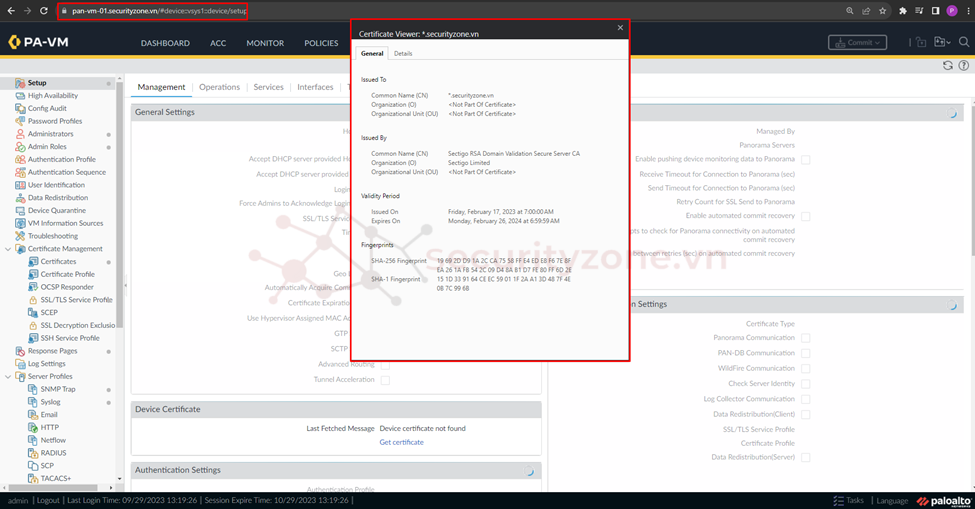

Cuối cùng thực hiện áp dụng ssl/tls profile đã cấu hình ở trên vào phần DEVICE > Setup > Management > General Settings > SSL/TLS Serivce Profile. Sau đó khi truy cập lại thiết bị bằng FQDN đã được cấu hình trên DNS server thì sẽ không còn cảnh báo lỗi chứng chỉ và lúc này chứng chỉ của website đã được chuyển sang chứng chỉ mới.

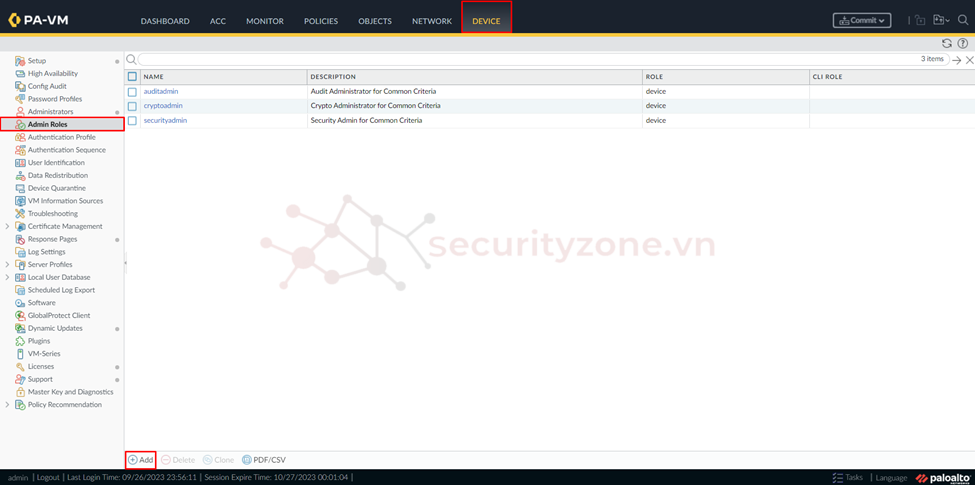

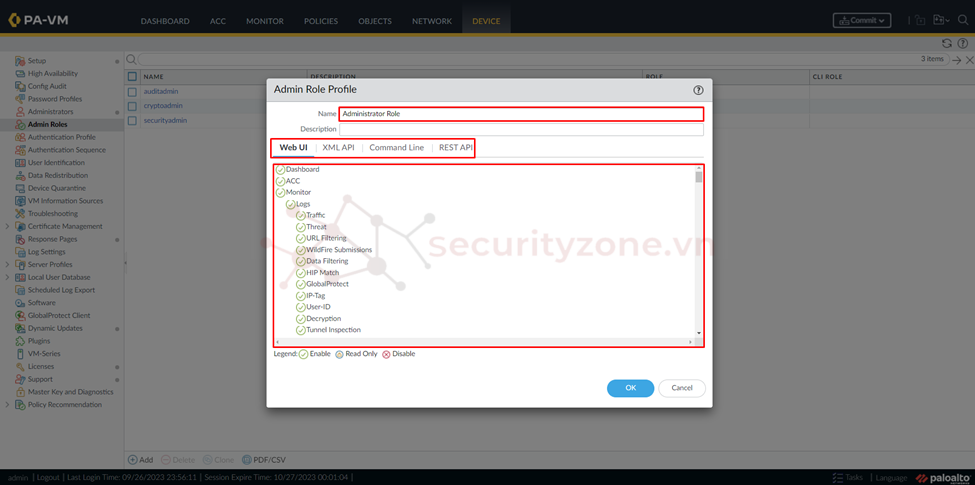

Để cấu hình các user quản trị thiết bị trước hết cần vào phần DEVICE > Admin Role để tiến hành tạo quyền cho user. Hệ thống đã định nghĩa một số role để tạo 1 role mới chọn Add, sau đó chọn các quyền thích hợp để quản trị thiết bị.

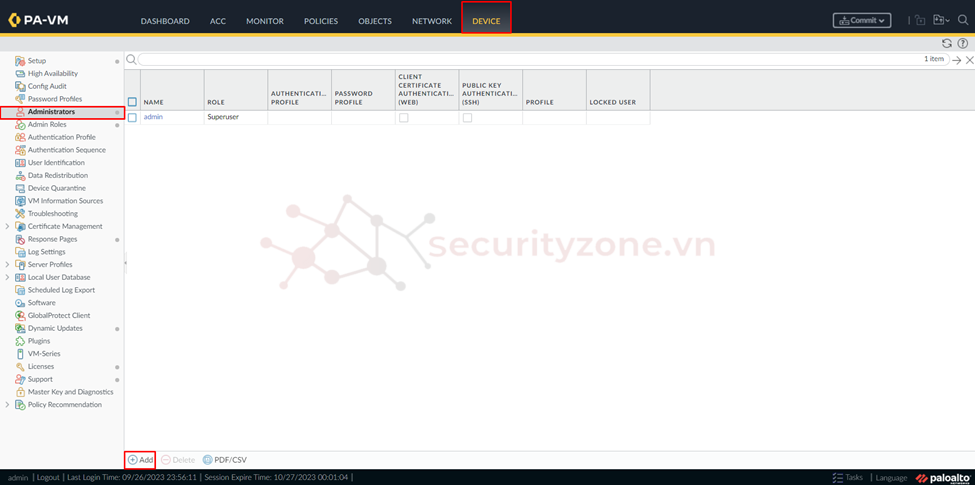

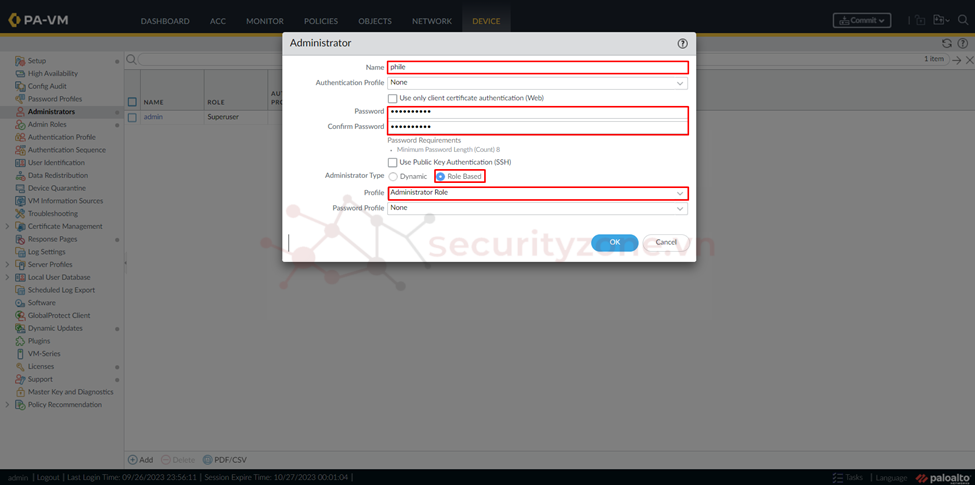

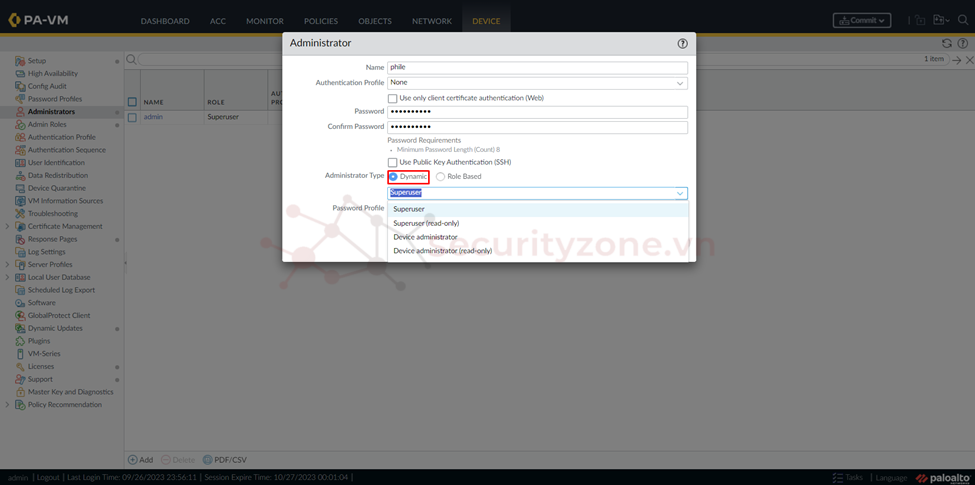

Sau đó tiến hành tạo user bằng cách vào phần DEVICE > Administrators > chọn Add sau đó điền các thông tin sau:

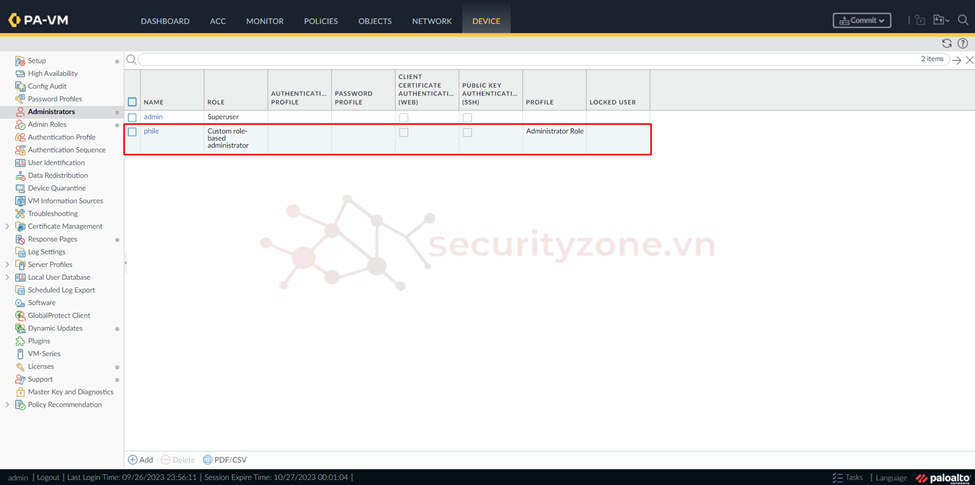

Trong trường hợp chọn Administrator Type là Dynamic lúc này các role có sẵn sẽ hiện ra. Sau khi đã cấu hình xong sẽ được kết quả user được tạo như hình bên dưới.

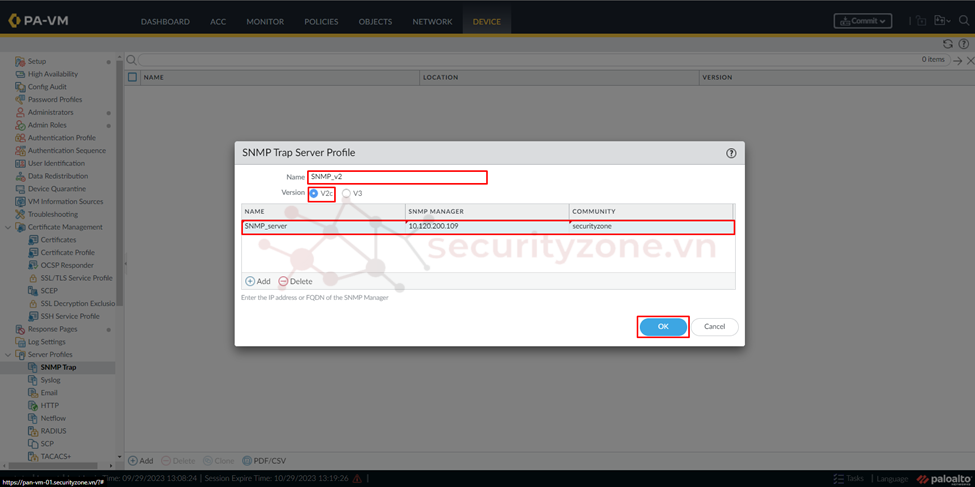

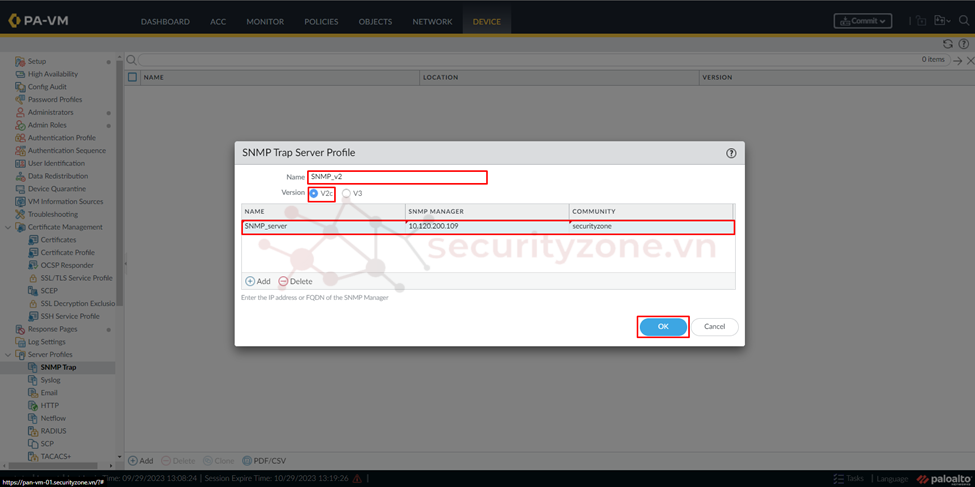

Để cấu hình SNMP cho thiết bị trước tiên cần vào phần DEVICE > Server Profiles > SNMP Trap > chọn Add rồi điền các thông tin sau:

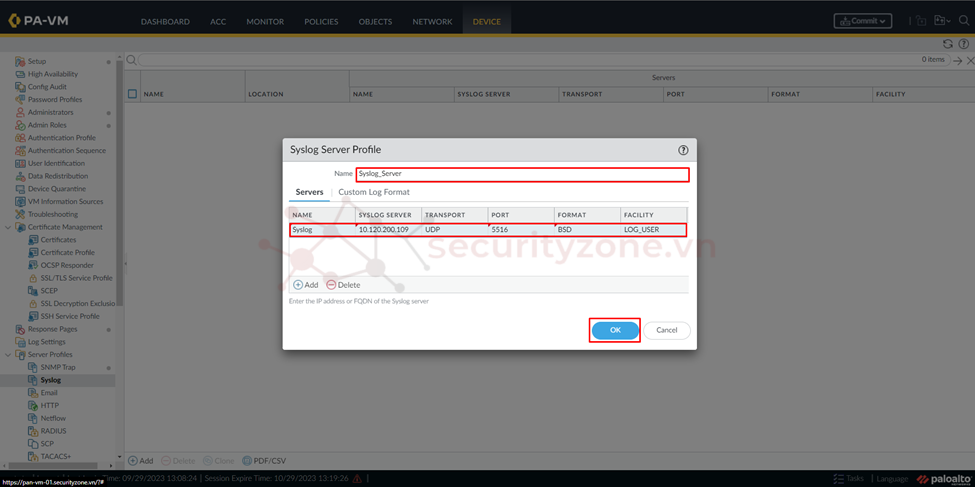

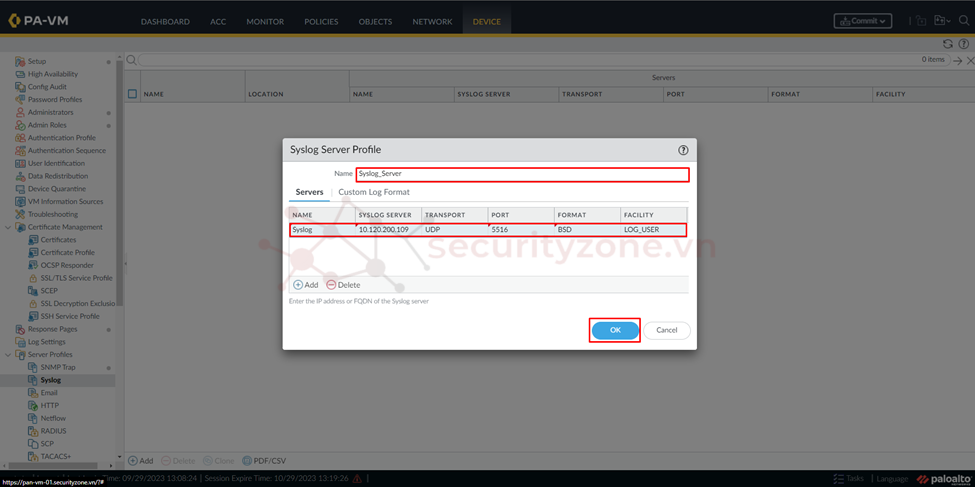

Tương tự cho Syslogs server cũng cần vào phần DEVICE > Server Profiles > Syslog > chọn Add sau đó điền các thông tin tại tab Servers bao gồm SYSLOG SERVER (ip của syslog server), TRANSPORT và PORT (dùng để gửi thông tin logs cho syslog server), FORMAT (định dạng các trường trong logs), FACILITY (vị trí logs trên thiết bị)

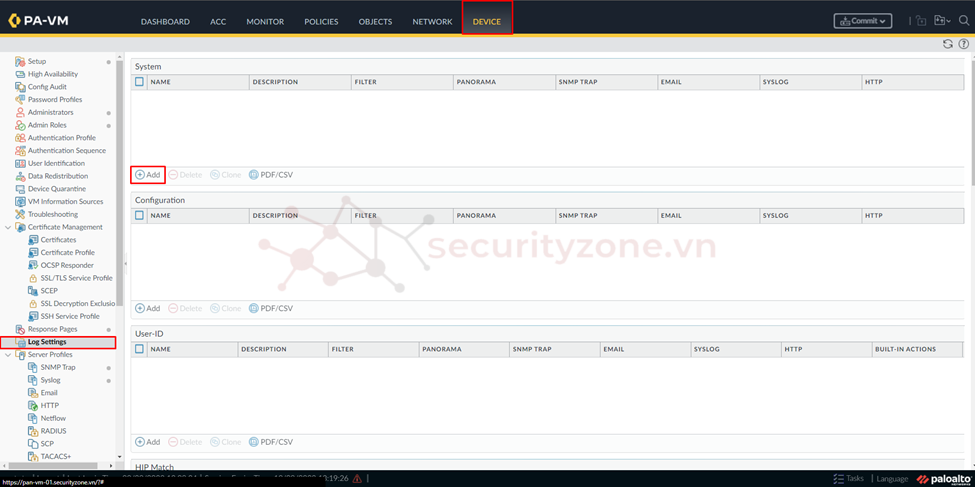

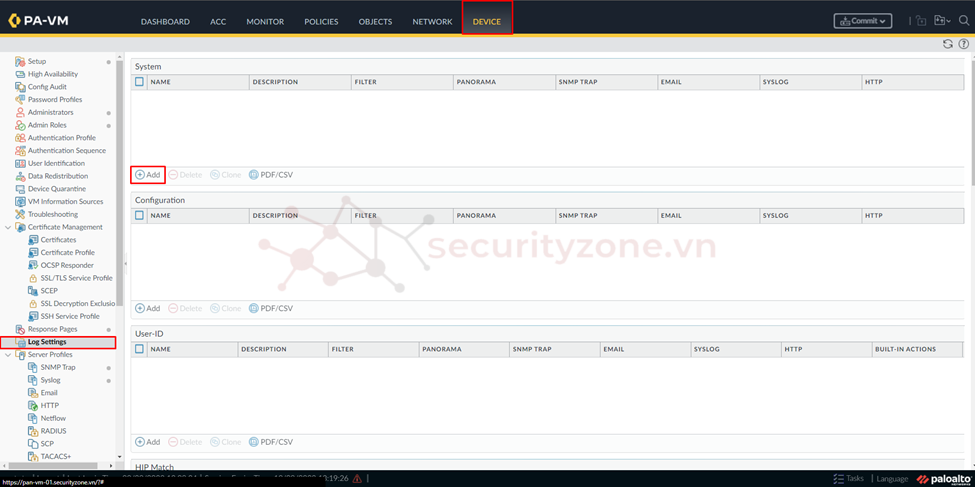

Để các thông tin SNMP và Syslog có thể hoạt động cần phần áp dụng chúng hệ thống bằng cách vào DEVICE > Log Settings > rồi chọn các vùng cần sử dụng SNMP và Syslog rồi chọn Add.

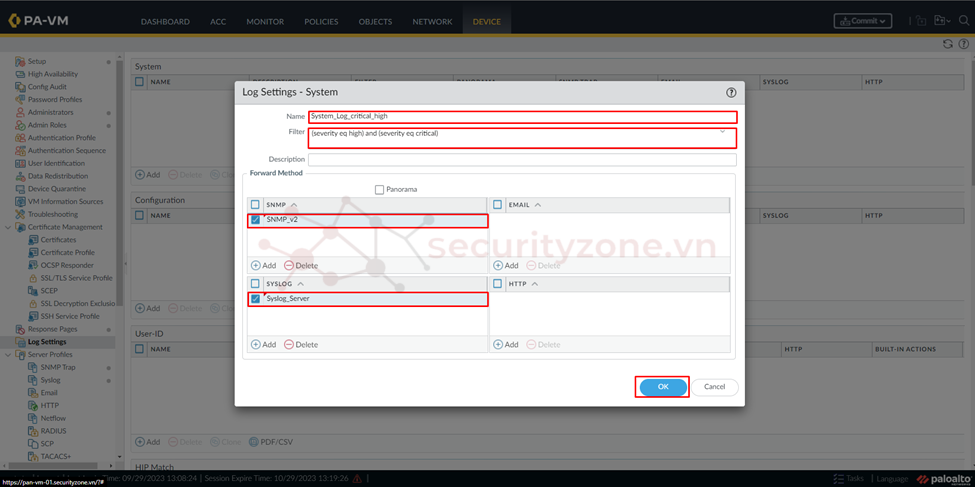

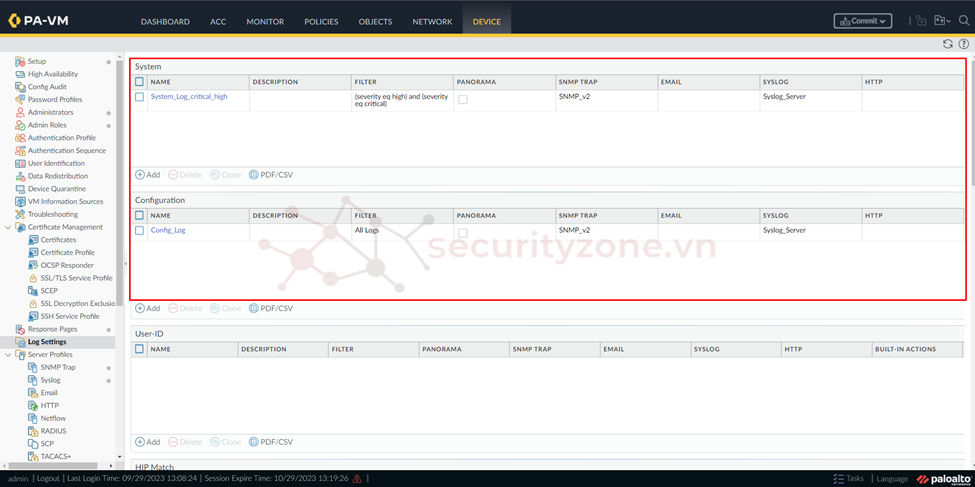

Sau khi đã chọn vùng tiến hành add các thông tin SNMP và Syslog đã cấu hình ở trên vào, đồng thời có thể lọc các thông tin được gửi ở phần Filter. Khi đã cấu hình xong sẽ được kết quả như hình bên dưới.

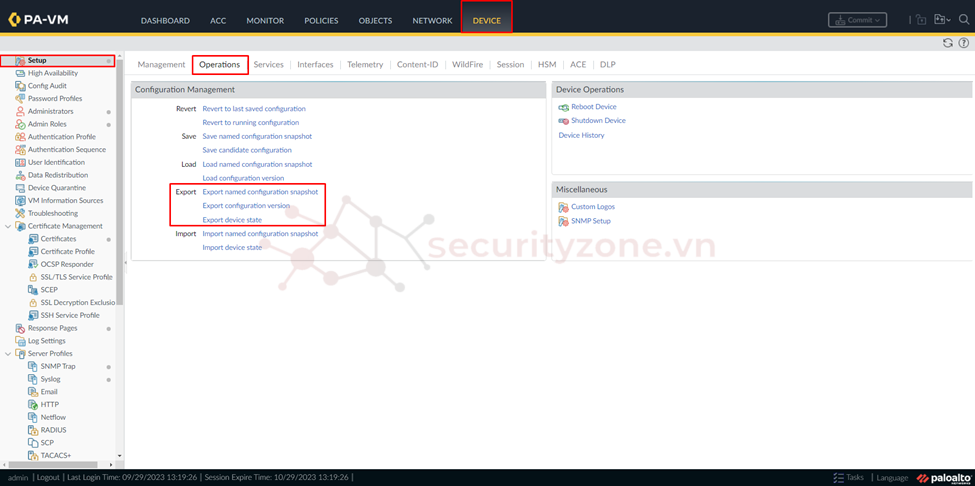

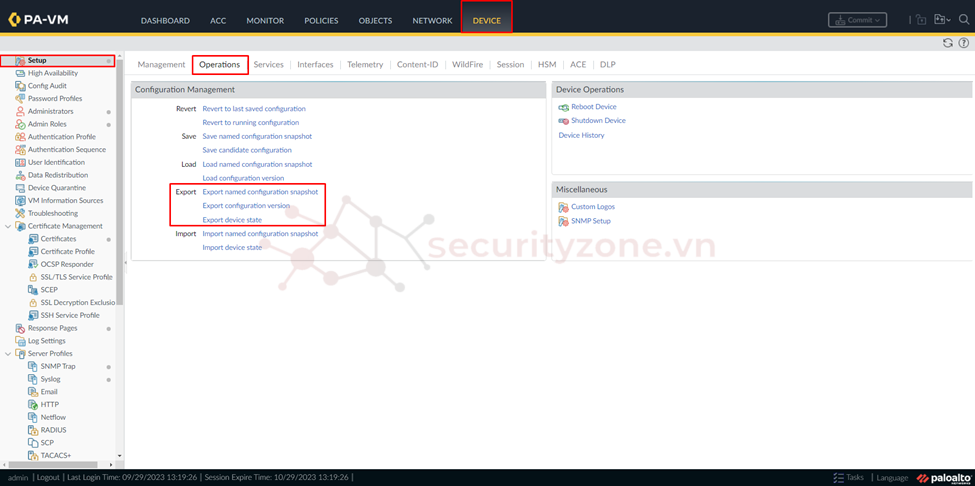

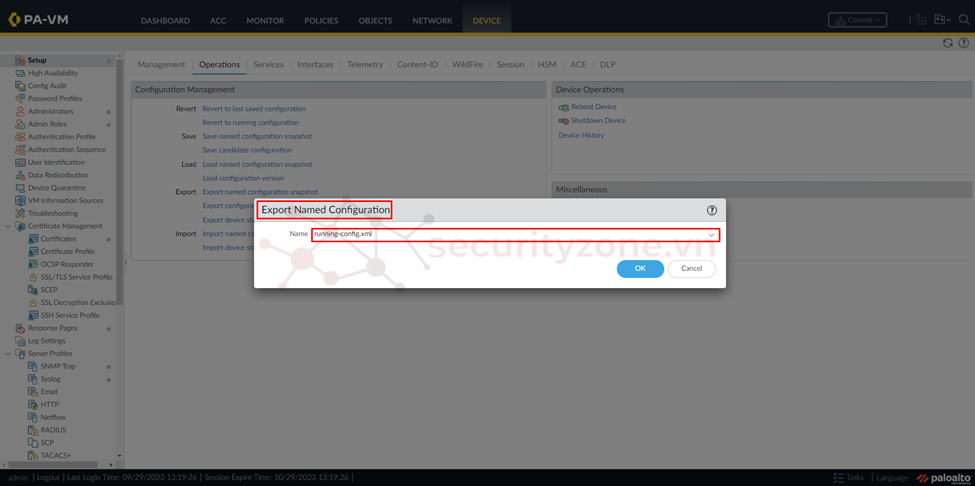

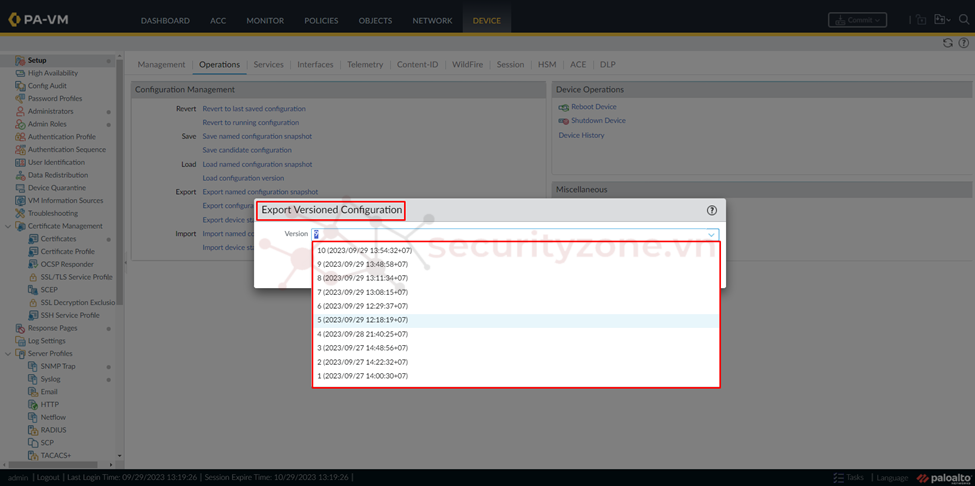

Đối với hoạt động thiết bị sẽ hỗ trợ cấu hình liên quan đến cấu hình cũng như trạng thái hoạt động của thiết bị bằng cách truy cập vào DEVICE > Setup > Operations chọn Export để xuất các cấu hình hiện hiện hữu đồng thời cũng có thể cấu hình các trạng thái thiết bị ở phần Device Operations.

Đối với Export Named Configuration cho phép xuất các cấu hình có tên trên thiết bị còn Export Versioned Configuration cho phép các phiên bản cấu hình được lưu trên thiết bị.

I. Giới thiệu về PAN VM-series

II. Cấu hình các thông tin cơ bản trên PAN VM-series

III. Cấu hình Interface trên PAN VM-series

IV. Cấu hình Static Route trên PAN VM-series

V. Cấu hình DHCP server trên PAN VM-series

VI. Thực hiện Commit để áp dụng cấu hình cho PAN VM-series

[LAB-2] Cấu hình các thông tin cơ bản trên PAN VM-series (Phần 1)

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về PAN VM-series

Palo Alto Networks VM-Series là một dòng sản phẩm ảo hóa của Palo Alto Networks, nó cung cấp các thiết bị tường lửa ảo hóa cho việc bảo vệ các môi trường ảo và đám mây. Các tính năng chính của Palo Alto Networks VM-Series bao gồm:

- Bảo vệ môi trường ảo: VM-Series cho phép tự động mở rộng bảo mật vào các môi trường ảo và đám mây như VMware, Microsoft Azure, AWS (Amazon Web Services), Google Cloud và nhiều nền tảng ảo hóa khác.

- Tường lửa ảo hóa: Palo Alto Networks VM-Series hoạt động như một tường lửa ảo trên các máy ảo và đám mây, cho phép kiểm soát và bảo vệ dữ liệu và ứng dụng trong môi trường ảo.

- Phát hiện xâm nhập: VM-Series cung cấp khả năng phát hiện các hành vi xâm nhập và mối đe dọa trên mạng và ứng dụng.

- Quản tập lý trung: Các thiết bị VM-Series có thể được quản lý tập trung trên một giao diện duy nhất, giúp cho việc triển khai và vận hành được dễ dàng hơn.

- Tích hợp với cơ sở hạ tầng hiện có: VM-Series có khả năng tích hợp với cơ sở hạ tầng mạng và các giải pháp bảo mật hiện có, giúp tối ưu hóa việc triển khai và bảo vệ.

Palo Alto Networks VM-Series cung cấp nhiều phương thức quản lý để giám sát, cấu hình và duyệt qua các tường lửa ảo. Dưới đây là một số cách quản lý VM-Series:

- Palo Alto Networks Panorama: Panorama là một nền tảng quản lý tập trung của Palo Alto Networks, bao gồm cả VM-Series. Nó cho phép quản lý tất cả các tường lửa ảo và vật lý từ một điểm duy nhất. Có thể sử dụng Panorama để cấu hình, giám sát và báo cáo trạng thái bảo mật của các VM-Series trong môi trường đám mây và ảo hóa.

- Giao diện dòng lệnh (CLI): VM-Series cung cấp một giao diện dòng lệnh để quản lý cấu hình và xem các thông tin quan trọng trực tiếp. Có thể kết nối vào máy ảo VM-Series qua SSH hoặc console và sử dụng lệnh để thực hiện các tác vụ quản lý.

- Giao diện người dùng đồ họa (Web UI): VM-Series có một giao diện người dùng đồ họa thông qua trình duyệt web, cho phép cấu hình và quản lý tường lửa ảo một cách trực quan.

- APIs (Application Programming Interfaces): Palo Alto Networks cung cấp các APIs để tự động hóa và tích hợp VM-Series vào các quy trình tự động hóa hoặc quản lý từ xa.

- Integrations with Cloud Management Platforms: Nếu triển khai VM-Series trong môi trường đám mây, có thể sử dụng các công cụ quản lý của nhà cung cấp đám mây (ví dụ: AWS CloudWatch, Azure Monitor) để giám sát và quản lý VM-Series.

- Logging và Alerting: VM-Series có khả năng ghi log chi tiết về các hoạt động bảo mật. Có thể tích hợp các hệ thống quản lý sự cố (SIEM) hoặc các giải pháp gửi cảnh báo để được thông báo về các sự kiện quan trọng.

II. Cấu hình các thông tin cơ bản trên PAN VM-series

Sau khi đã deploy xong PAN VM-series trên VMware, tiến hành truy cập console của VM và đăng nhập lần đầu vào thiết bị với username và password default là admin/admin. Hệ thống sẽ yêu cầu đổi password như hình bên dưới.

Tiếp theo tiến hành cấu hình IP MGMT manual cho thiết bị để có thể truy cập GUI, bằng cách vào mode configure sau đó gõ lệnh set deviceconfig system type static để chuyển IP MGMT từ DHCP (mặc định) về dạng cấu hình tĩnh rồi gõ tiếp lệnh set deviceconfig system ip-address <ip mgmt> netmask <subnet mask> default-gateway <ip gateway>. Cuối cùng gõ thêm lệnh commit để áp dụng cấu hình cho thiết bị. Có thể kiểm tra ip mgmt đã cấu hình bằng lệnh show interface management.

Sau khi đã hoàn thành cấu hình ip mgmt, tiến hành truy cập GUI thiết bị thông qua url: https://<ip mgmt> với thông tin username và password đã cấu hình ở trên.

Sau khi login thành công sẽ được giao diện như hình bên dưới.

Tiến hành vào phần DEVICE > Setup > Management > General Settings để cấu hình các thông tin quản trị chung của thiết bị.

Cấu hình các thông tin trong phần General Settings bao gồm:

- Hostname: tên thiết bị

- Time Zone: vùng thời gian của thiết bị dùng cho logs, quản lý thiết bị,...

- Locale: ngôn ngữ hiển thị trên GUI

Tiếp theo vào phần Interfaces chọn interface quản trị rồi cấu hình các thông tin bao gồm:

- IP Type: kiểu đặt ip cho cổng mgmt

- IP Address: ip cho cổng mgmt

- Netmask: subnet mask của ip cổng mgmt

- Default Gateway: địa chỉ ip mà default route của vrf mgmt sẽ trỏ tới

- Administrative Management Services: các dịch vụ cho phép truy cập vào ip mgmt của thiết bị

- Network Services: các dịch vụ mạng cho phép truy cập vào ip mgmt của thiết bị

- PERMITTED IP ADDRESSES: các ip được cho phép truy cập các dịch vụ trên ip mgmt

|

|

Để kiểm tra license trên thiết bị tiến hành vào phần DEVICE > Licenses tại đây sẽ hiển thị các license hiện có trên thiết bị và các license này được bật theo mặc định (chi tiết thông tin các license tham khảo link sau). Các cách để active license trên Palo Alto bao gồm:

- Retrieve license keys from license server

- Activate feature using authorization code

- Manually upload license key

Tiếp theo tiến hành vào phần DEVICE > Setup > Services để cấu hình các dịch vụ cho thiết bị.

Tại phần Services thực hiện cấu hình Update Server dùng để thiết bị truy vấn để lấy các bản cập nhật phần mềm. Đồng thời cấu hình thông tin DNS server cho thiết bị đảm bảo thiết bị có thể truy cập được dns của Update Server. Ngoài ra tại tab NTP thực hiện cấu hình NTP server cho thiết bị như hình bên dưới.

|

|

Lưu ý: mặc định tất cả các service route sẽ được kết nối thông qua ip cổng mgmt, nhưng tùy vào môi trường của hệ thống có thể tinh chỉnh cho phù hợp.

|

|

Mặc định các website của thiết bị điều được sử dụng giao thức https nhưng với chứng chỉ mặc định của palo alto, để có thể thay đổi chứng chỉ đó tiến hành vào phần DEVICE > Certificate Management > Certificates > chọn Import để tiến hành upload chứng chỉ muốn sử dụng vào thiết bị.

Tiếp theo tiến hành cấu hình các thông số sau để import chứng chỉ vào thiết bị:

- Certificate Type: Local chọn chứng chỉ từ máy tính

- Certificate Name: đặt tên cho chứng chỉ

- Certificate File: chọn Browse để import chứng chỉ vào thiết bị

- File Format: chọn định dạng của chứng chỉ

- Chọn Import Private Key sau đó chọn file key ở phần Key File

- Passphrase: điền mật khẩu bảo vệ

|

|

|

|

|

|

Để cấu hình các user quản trị thiết bị trước hết cần vào phần DEVICE > Admin Role để tiến hành tạo quyền cho user. Hệ thống đã định nghĩa một số role để tạo 1 role mới chọn Add, sau đó chọn các quyền thích hợp để quản trị thiết bị.

|

|

- Name: tên user

- Password: mật khẩu của user

- Administrator Type: chọn kiểu áp dụng role cho user, Dynamic các role do hệ thống định nghĩa, Role Based các role được cấu hình trong phần Admin Role

- Profile: chọn role cho user

|

|

|

|

Để cấu hình SNMP cho thiết bị trước tiên cần vào phần DEVICE > Server Profiles > SNMP Trap > chọn Add rồi điền các thông tin sau:

- Name: tên của SNMP

- Version: phiên bản SNMP với v3 sẽ được bảo mật hơn

- Điền thông tin SNMP server vào các phần NAME, SNMP MANAGER (ip của SNMP server) và COMMUNITY (mã để kết nối)

Tương tự cho Syslogs server cũng cần vào phần DEVICE > Server Profiles > Syslog > chọn Add sau đó điền các thông tin tại tab Servers bao gồm SYSLOG SERVER (ip của syslog server), TRANSPORT và PORT (dùng để gửi thông tin logs cho syslog server), FORMAT (định dạng các trường trong logs), FACILITY (vị trí logs trên thiết bị)

Để các thông tin SNMP và Syslog có thể hoạt động cần phần áp dụng chúng hệ thống bằng cách vào DEVICE > Log Settings > rồi chọn các vùng cần sử dụng SNMP và Syslog rồi chọn Add.

Sau khi đã chọn vùng tiến hành add các thông tin SNMP và Syslog đã cấu hình ở trên vào, đồng thời có thể lọc các thông tin được gửi ở phần Filter. Khi đã cấu hình xong sẽ được kết quả như hình bên dưới.

|

|

Đối với hoạt động thiết bị sẽ hỗ trợ cấu hình liên quan đến cấu hình cũng như trạng thái hoạt động của thiết bị bằng cách truy cập vào DEVICE > Setup > Operations chọn Export để xuất các cấu hình hiện hiện hữu đồng thời cũng có thể cấu hình các trạng thái thiết bị ở phần Device Operations.

Đối với Export Named Configuration cho phép xuất các cấu hình có tên trên thiết bị còn Export Versioned Configuration cho phép các phiên bản cấu hình được lưu trên thiết bị.

|

|

Attachments

-

1696215333731.png164.1 KB · Views: 0

1696215333731.png164.1 KB · Views: 0 -

1696215414402.png100.7 KB · Views: 0

1696215414402.png100.7 KB · Views: 0 -

1696215609701.png114.8 KB · Views: 0

1696215609701.png114.8 KB · Views: 0 -

1696215661406.png125.7 KB · Views: 0

1696215661406.png125.7 KB · Views: 0 -

1696215664566.png97.3 KB · Views: 0

1696215664566.png97.3 KB · Views: 0 -

1696215677434.png124.5 KB · Views: 0

1696215677434.png124.5 KB · Views: 0 -

1696215679776.png141.3 KB · Views: 0

1696215679776.png141.3 KB · Views: 0 -

1696215692565.png124.5 KB · Views: 0

1696215692565.png124.5 KB · Views: 0 -

1696215694818.png115.5 KB · Views: 0

1696215694818.png115.5 KB · Views: 0 -

1696215705537.png125.6 KB · Views: 0

1696215705537.png125.6 KB · Views: 0 -

1696215713445.png137.9 KB · Views: 0

1696215713445.png137.9 KB · Views: 0 -

1696215786582.png102.1 KB · Views: 0

1696215786582.png102.1 KB · Views: 0 -

1696215841197.png97.7 KB · Views: 0

1696215841197.png97.7 KB · Views: 0 -

1696215853601.png115.2 KB · Views: 0

1696215853601.png115.2 KB · Views: 0 -

1696215857045.png125.6 KB · Views: 0

1696215857045.png125.6 KB · Views: 0 -

1696215874006.png118.7 KB · Views: 0

1696215874006.png118.7 KB · Views: 0 -

1696215878225.png114.5 KB · Views: 0

1696215878225.png114.5 KB · Views: 0 -

1696226301495.png209.2 KB · Views: 0

1696226301495.png209.2 KB · Views: 0

Last edited: