Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Security Policy trên PAN VM-series

III. Cấu hình NAT Policy trên PAN VM-series

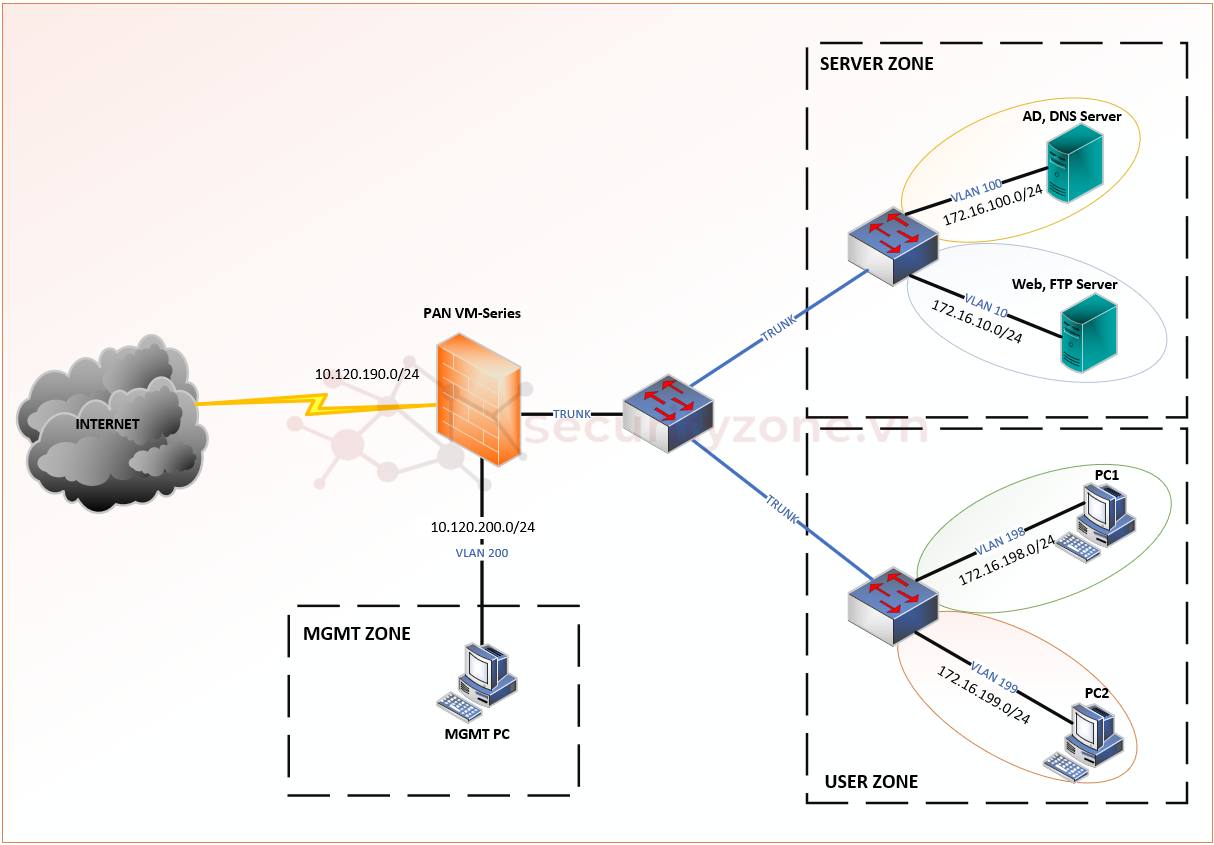

I. Giới thiệu về mô hình bài Lab

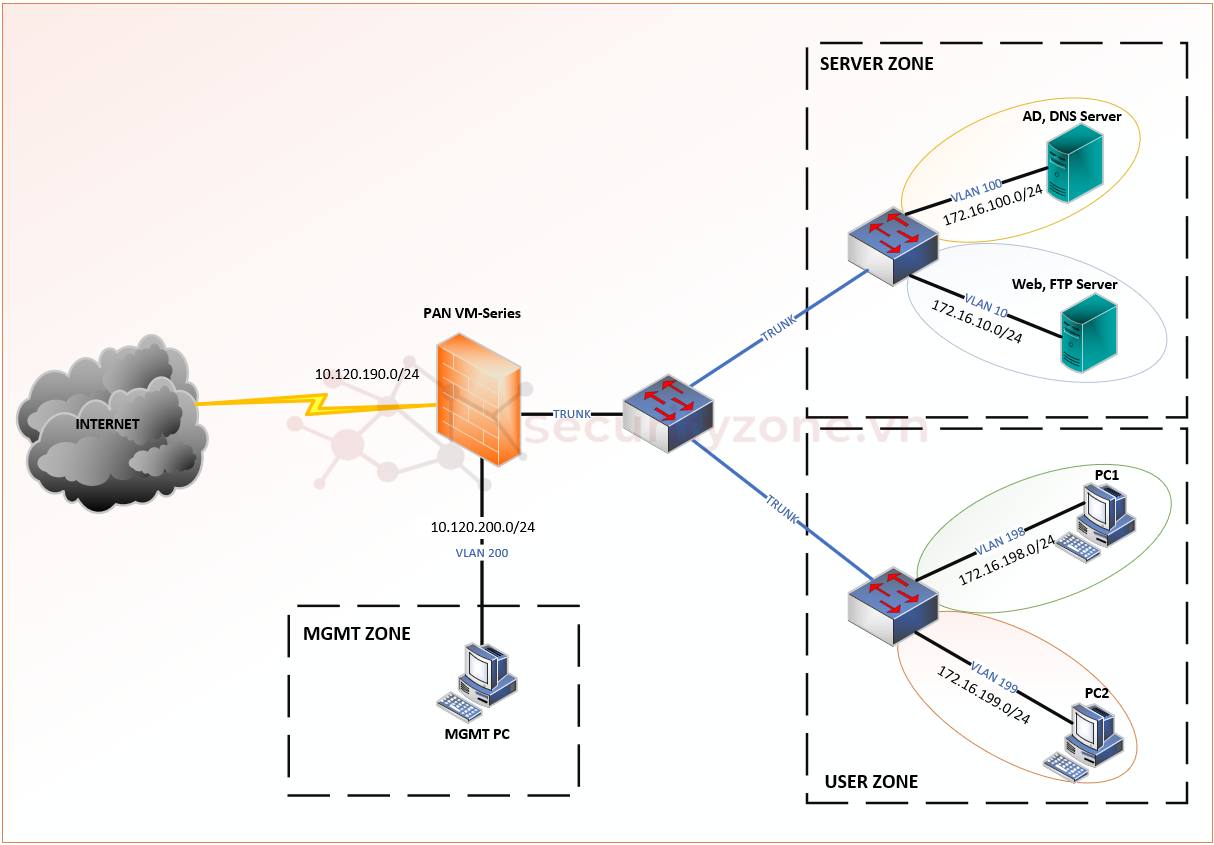

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình Security Policy trên PAN VM-series

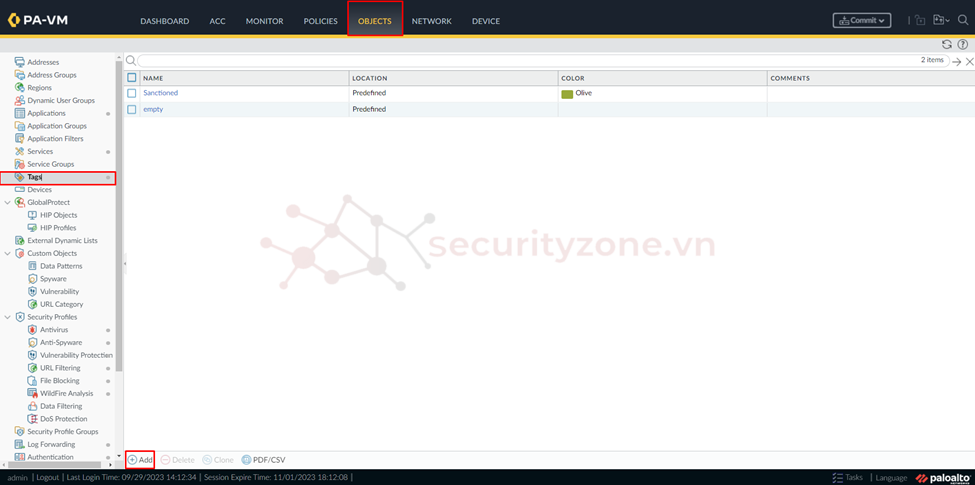

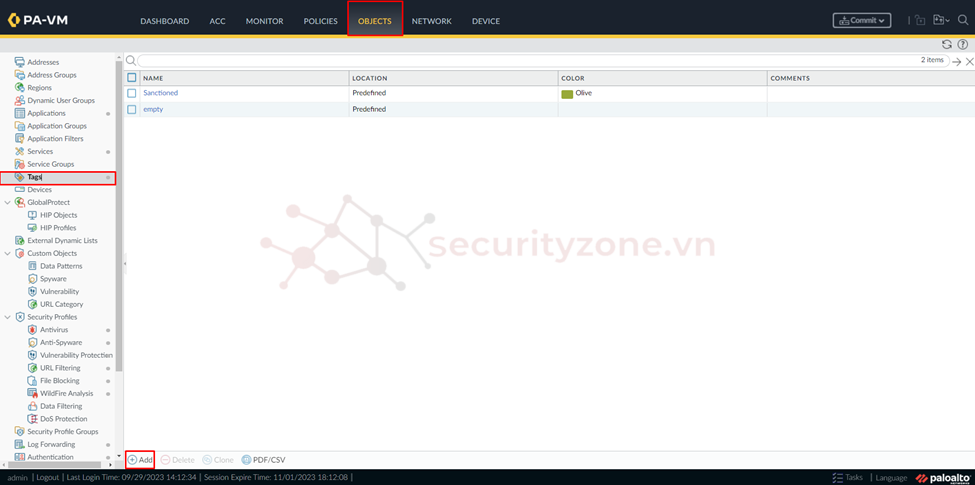

Trước khi cấu hình các Security Policy trên PAN VM-series cần phải tiến hành tạo các object thích hợp. Đối với Firewall PAN VM-series có hỗ hỗ trợ cấu hình các tag cho phép phân loại các object cũng như các chính sách dựa vào màu và ký hiệu cho phép việc quản lý cũng như cấu hình được đơn giản hơn. Để cấu hình tag vào phần OBJECTS > Tags > chọn Add.

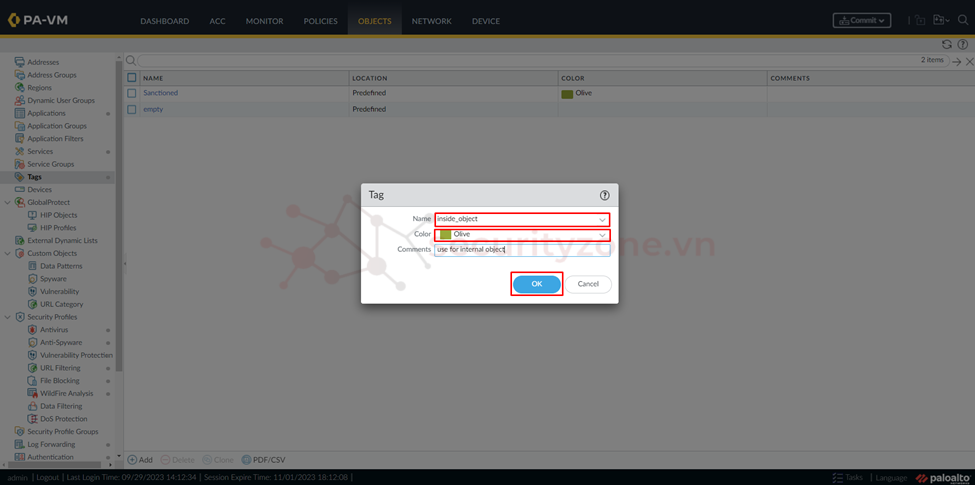

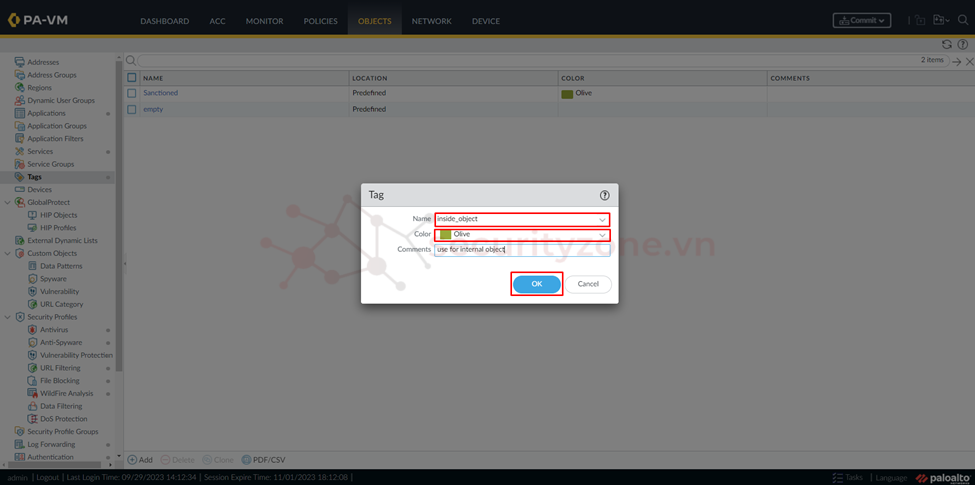

Sau đó tiến hành điền tên của tag và chọn màu cho chúng.

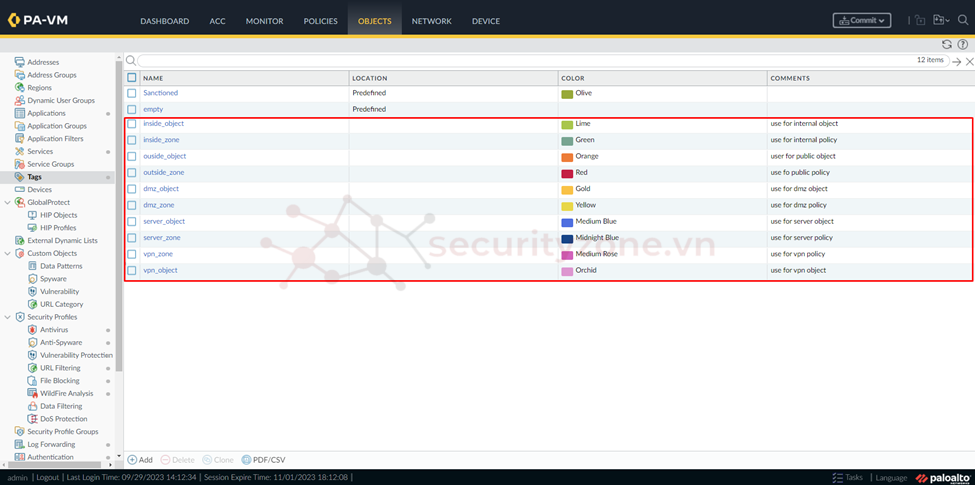

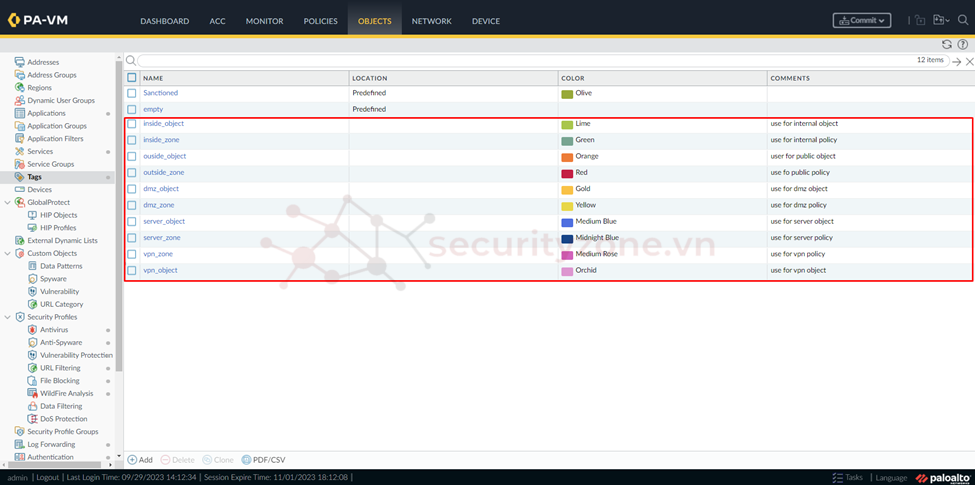

Tiếp tục thực hiện tạo thêm các tag phù hợp với thiết kế của hệ thống như hình bên dưới.

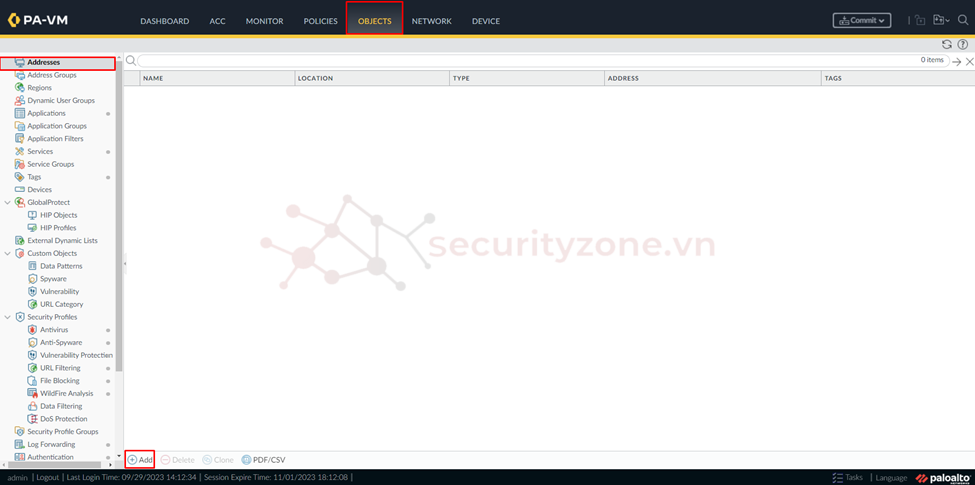

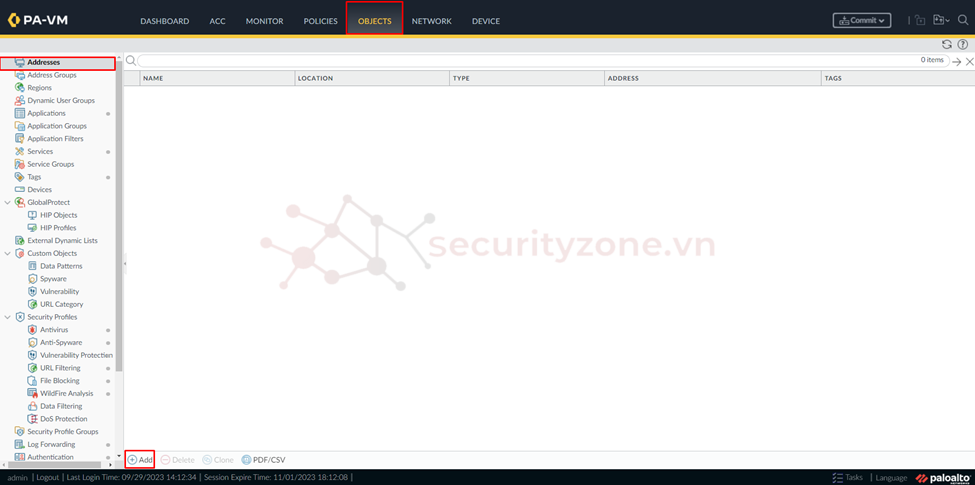

Sau đó tiến hành tạo các object về Address liên quan đến việc định danh IP và URL bằng các vào phần OBJECTS > Addresses > chọn Add. Đối với các object address PAN VM-series hỗ trợ các loại sau:

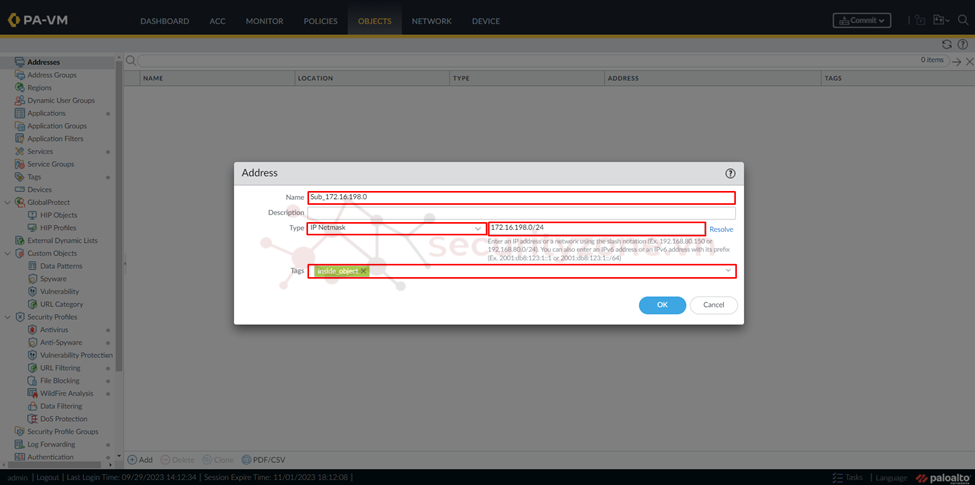

Để cấu hình IP Netmask thực hiện điền các thông tin sau:

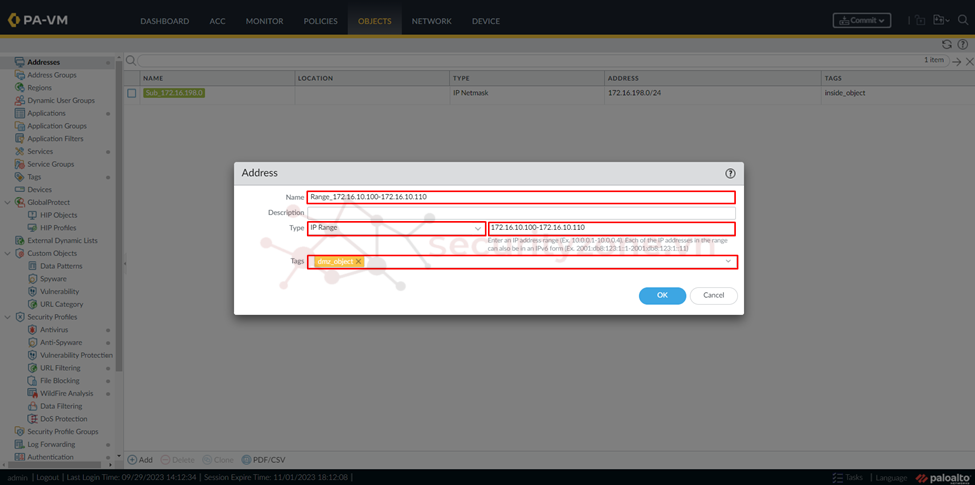

Để cấu hình IP Range thực hiện điền các thông tin sau:

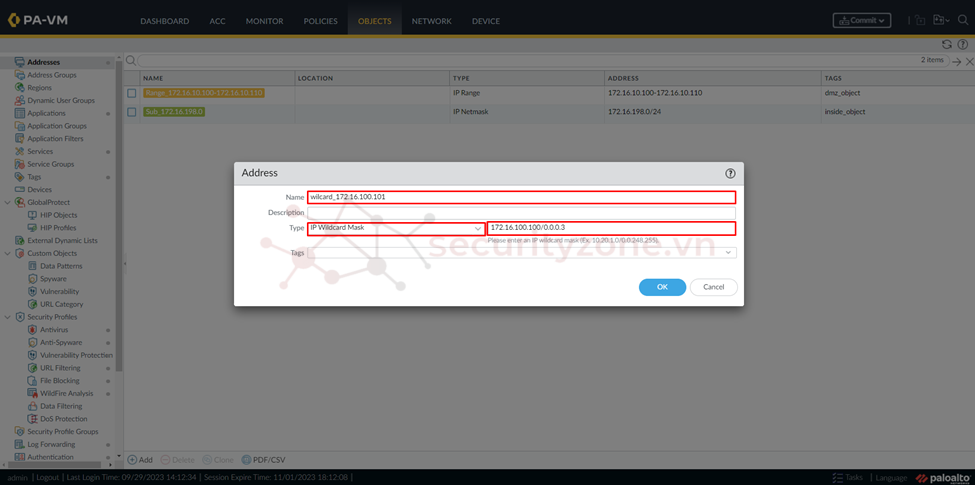

Để cấu hình Wildcard Mask thực hiện điền các thông tin sau:

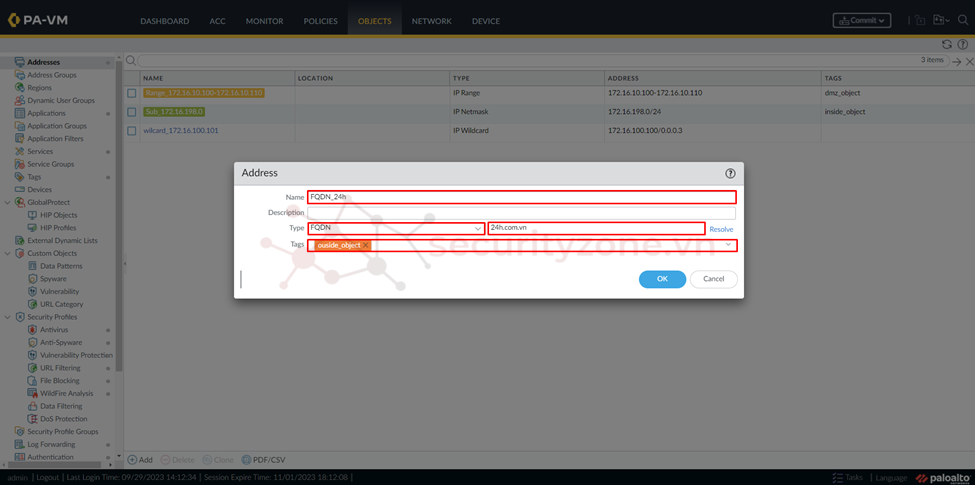

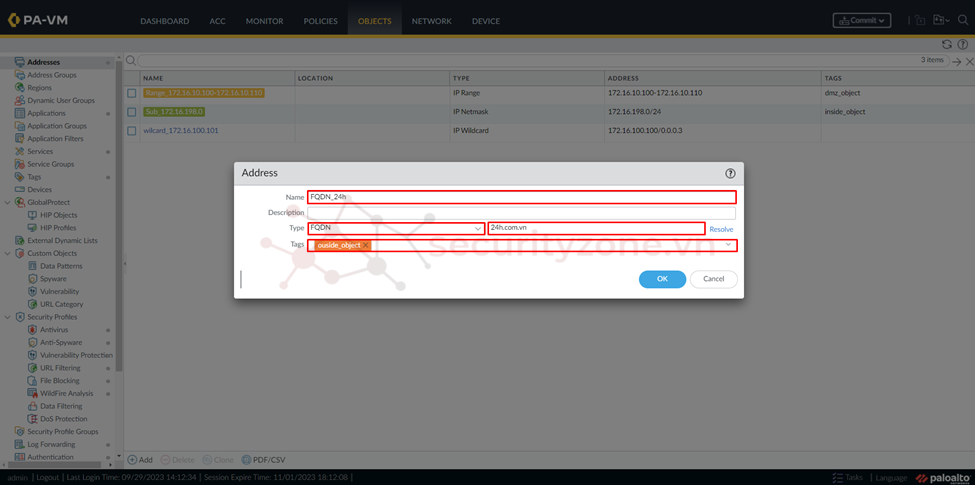

Để cấu hình FQDN thực hiện điền các thông tin sau:

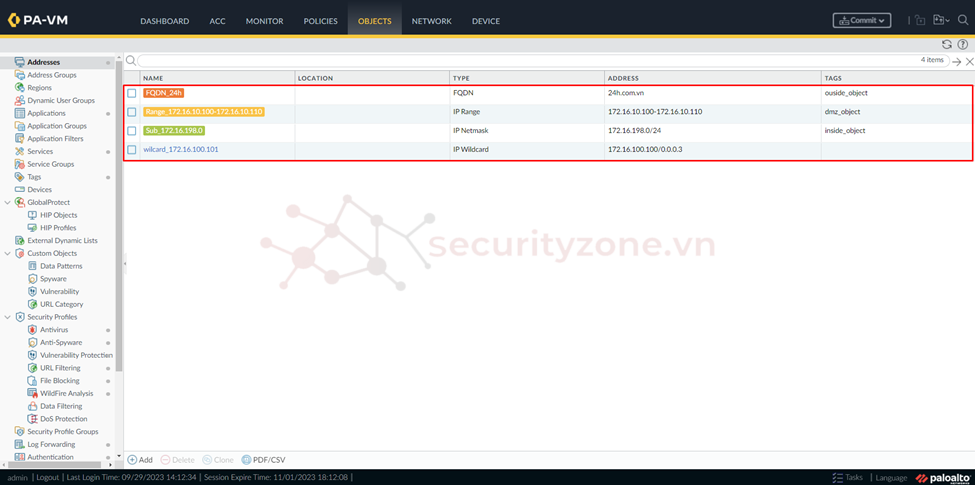

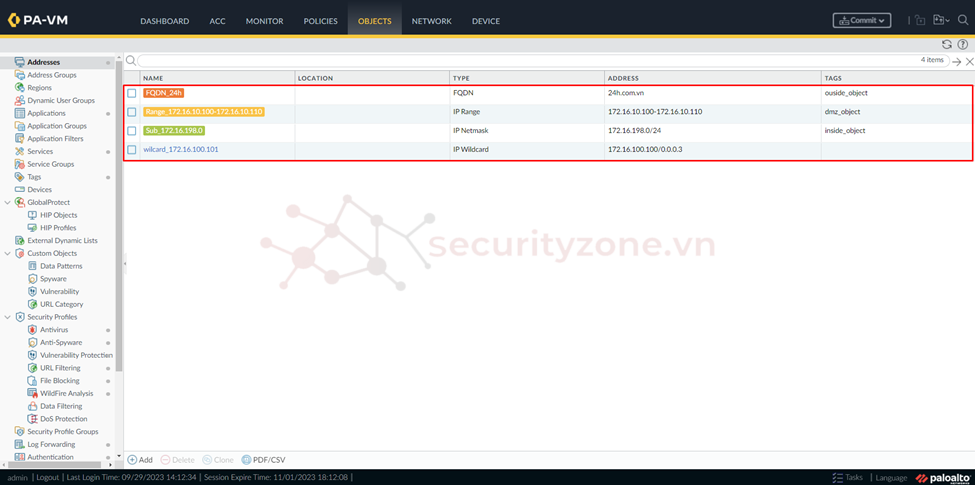

Sau khi đã cấu hình xong các object address sẽ có kết quả như hình bên dưới.

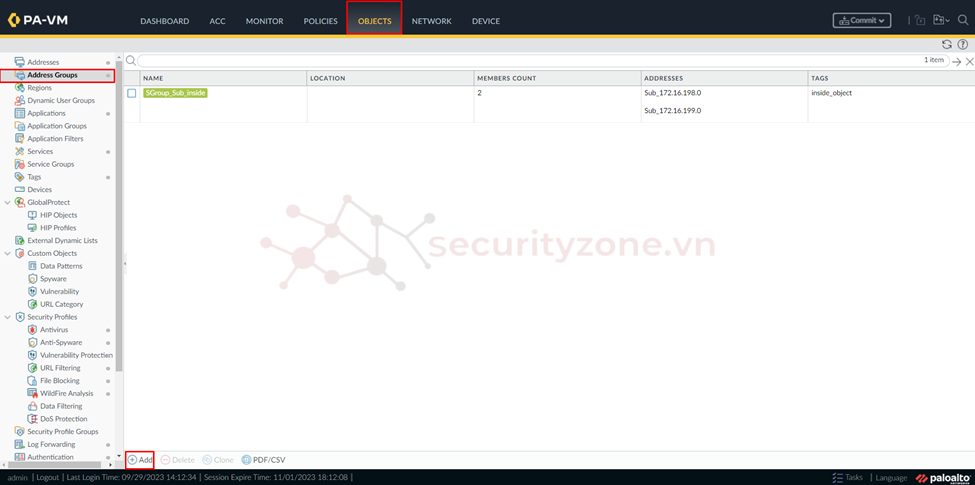

Sau đó tiến hàng vào OBJECTS > Address Group > chọn Add cho phép cấu hình nhóm các object address vào chung với nhau, phục vụ cho cấu hình áp dụng trên nhiều address object.

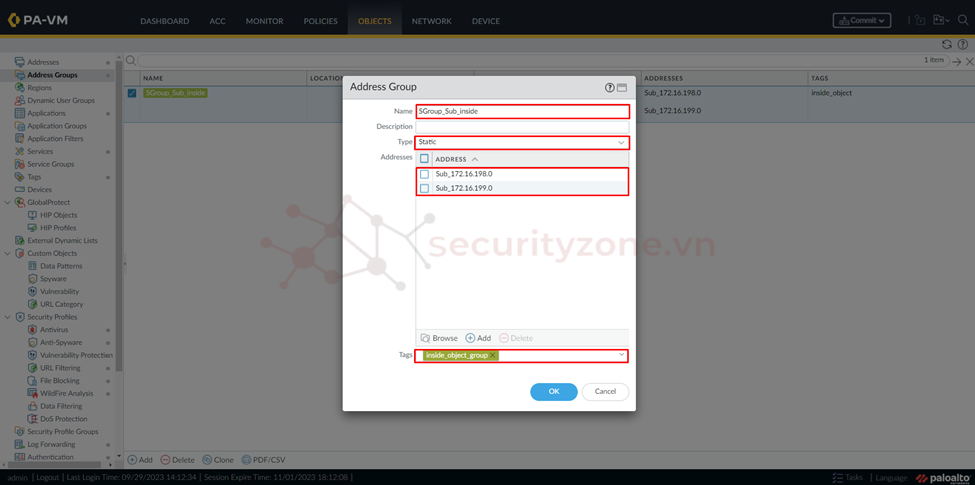

Đối với Address Group cho phép việc nhóm thông qua 2 kiểu là: thủ công (chọn các object address đã cấu hình) hoặc tự động (tạo các điều kiện để các object address tự assign vào group), cụ thể các cấu hình bao gồm:

Trong trường hợp nhóm tự động cũng tiến hành điền các thông tin tương tự nhưng cần phải điền thêm điều kiện Match để các object tự động assign vào group. Sau đó kiểm tra lại bằng cách chọn more dể quan sát các object đã join vào như hình bên dưới.

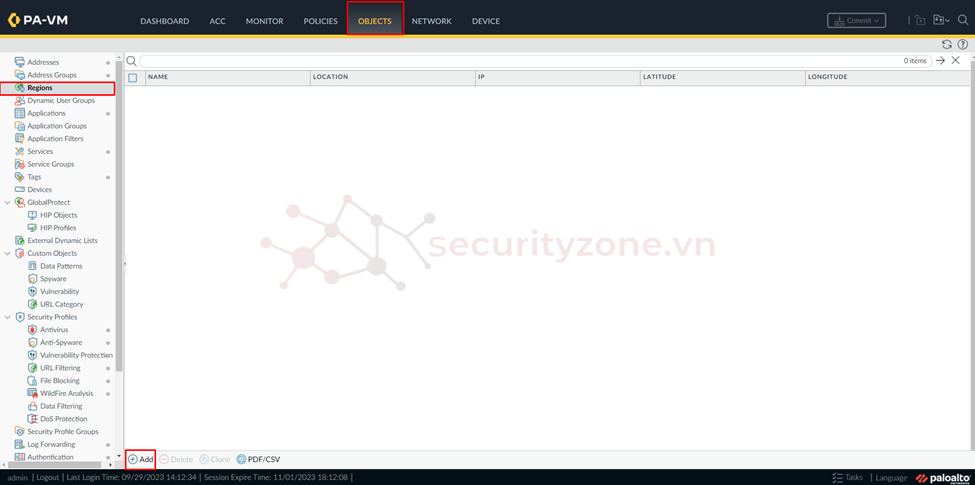

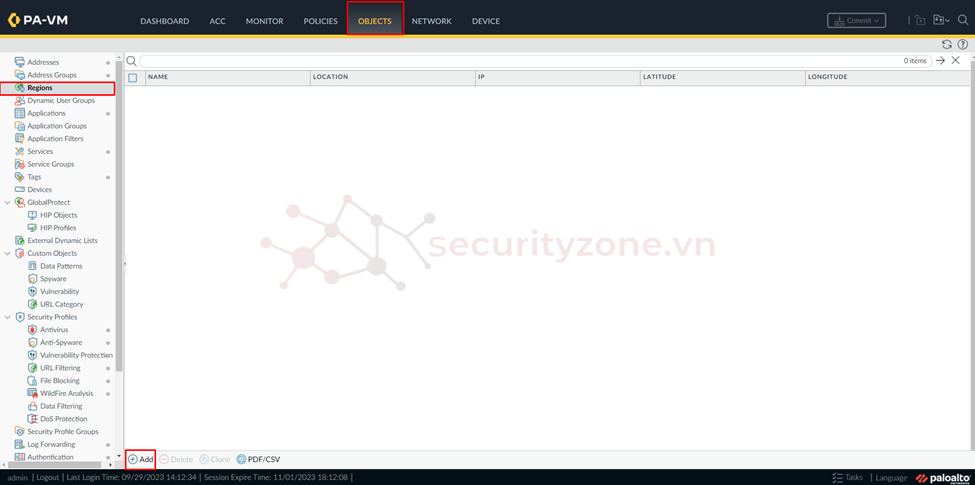

Trên PAN VM-series cũng hỗ trợ tạo các object theo địa lý (thông qua IP public của từng khu vực) bằng cách vào OBJECTS > Regions > chọn Add.

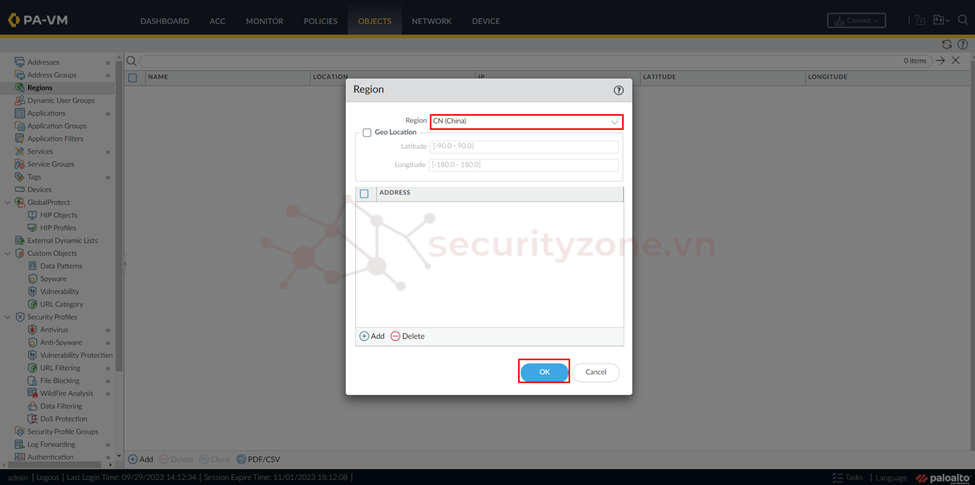

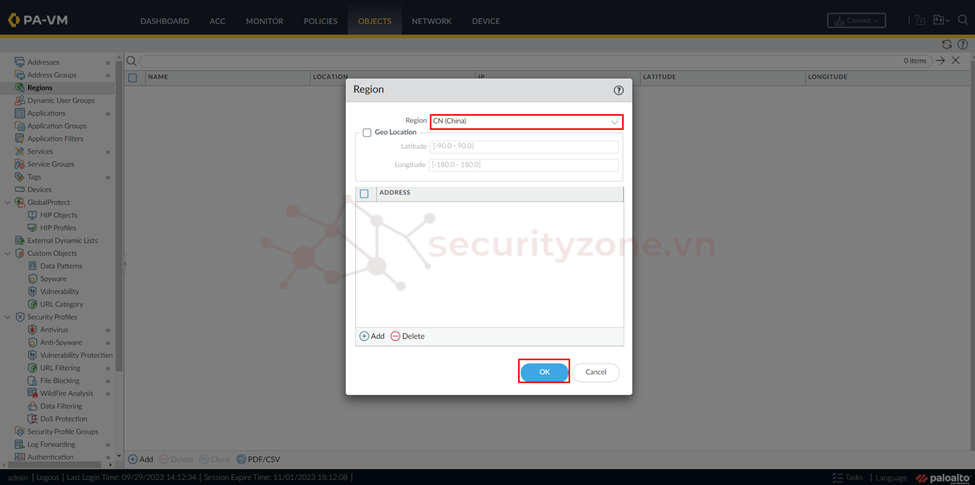

Sau đó chọn quốc qua ở phần Region hoặc chọn theo vị trí bằng Geo Location. Ngoài ra cũng cho phép add thêm các IP cho Region ở phần ADDRESS như hình bên dưới.

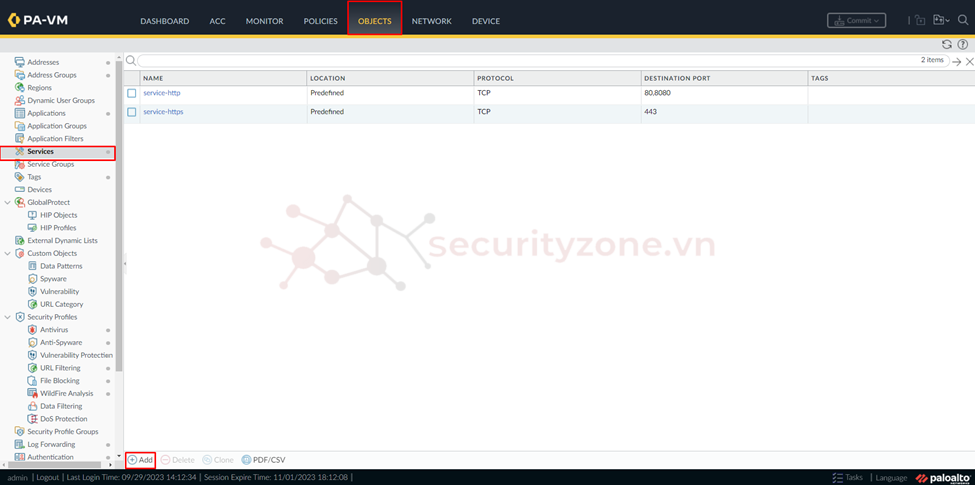

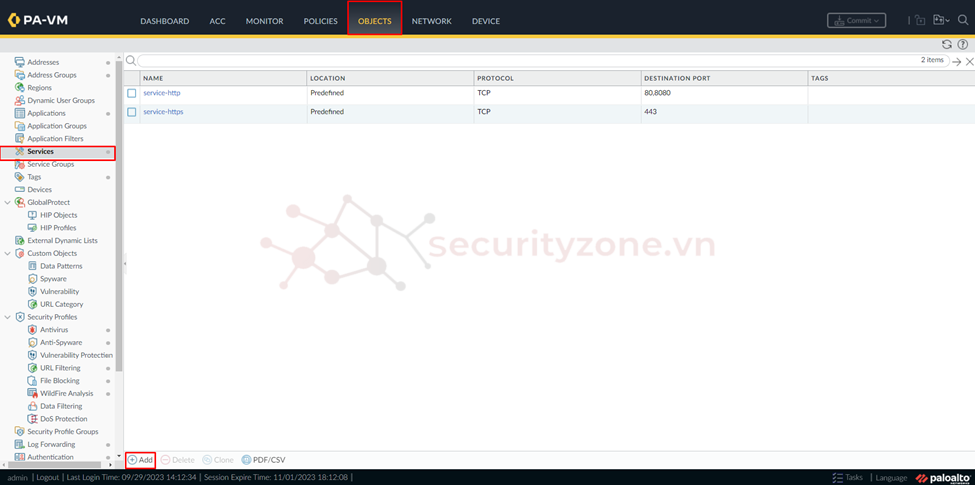

Trên PAN VM-series hỗ trợ xác định các dịch vụ thông qua 2 cách: định nghĩa trong Services (xác định các port và giao thức) hoặc APP-ID (tự động phần loại ứng dụng tham khảo link sau để xem chi tiết). Các đơn giản là cấu hình Service bằng cách vào phần OBJECTS > Services > chọn Add.

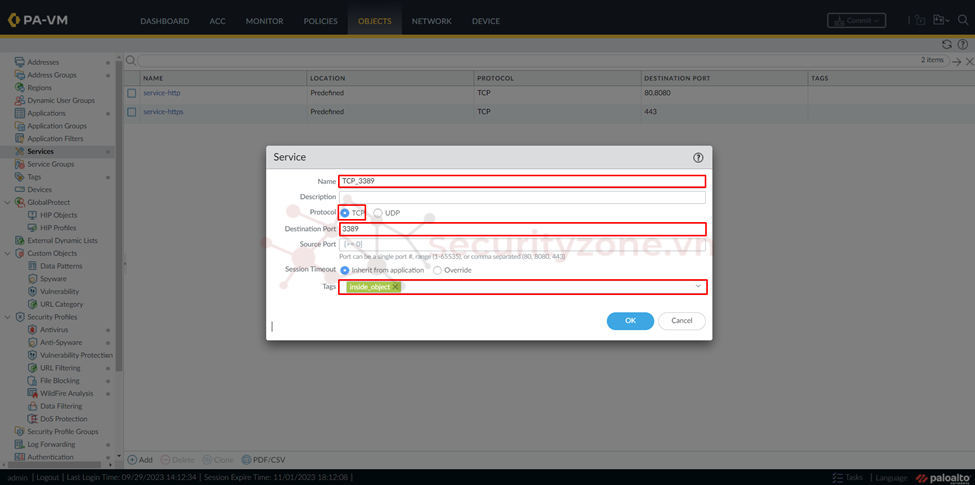

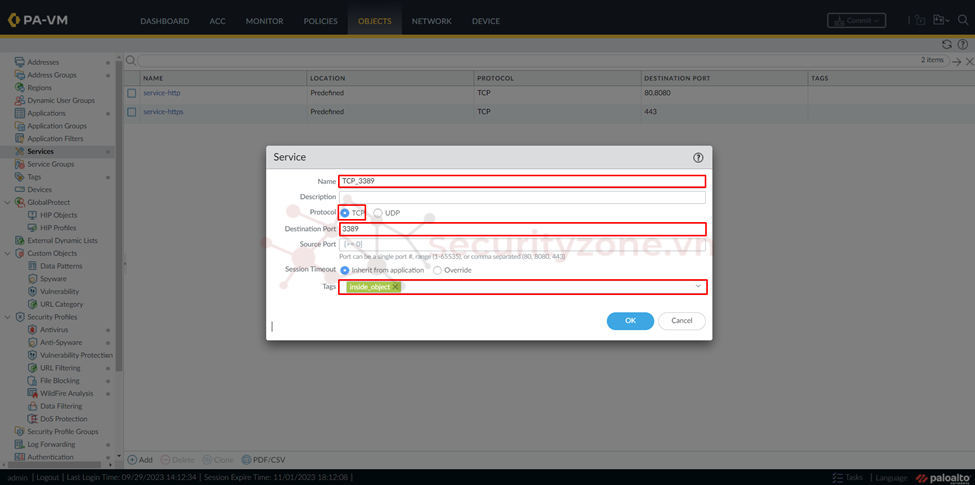

Sau đó tiến hành điền các thông tin sau:

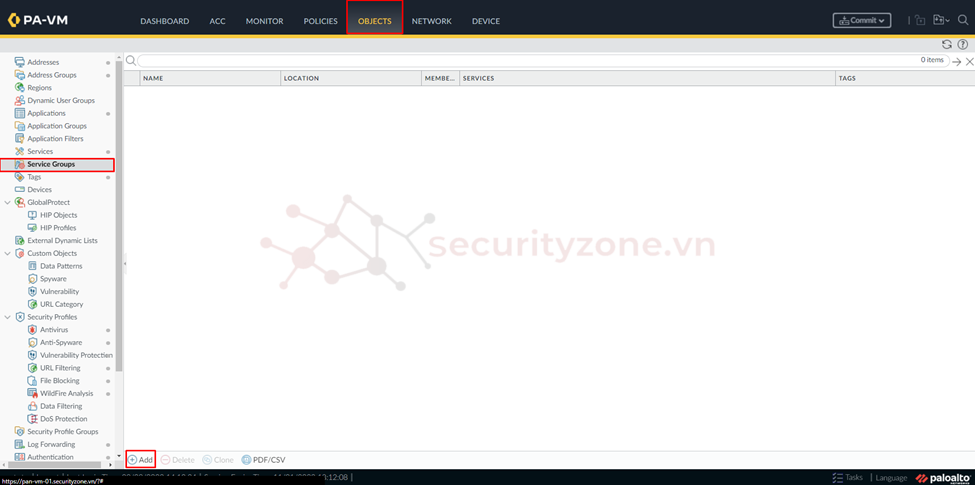

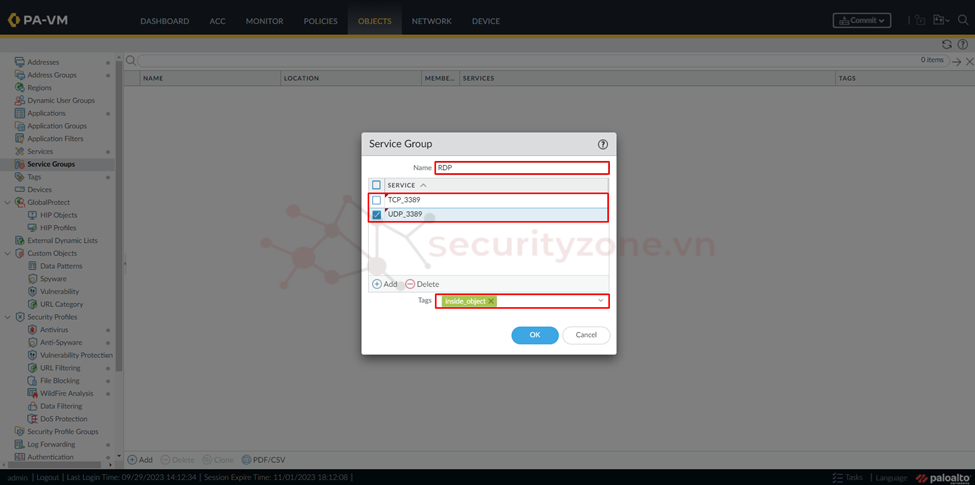

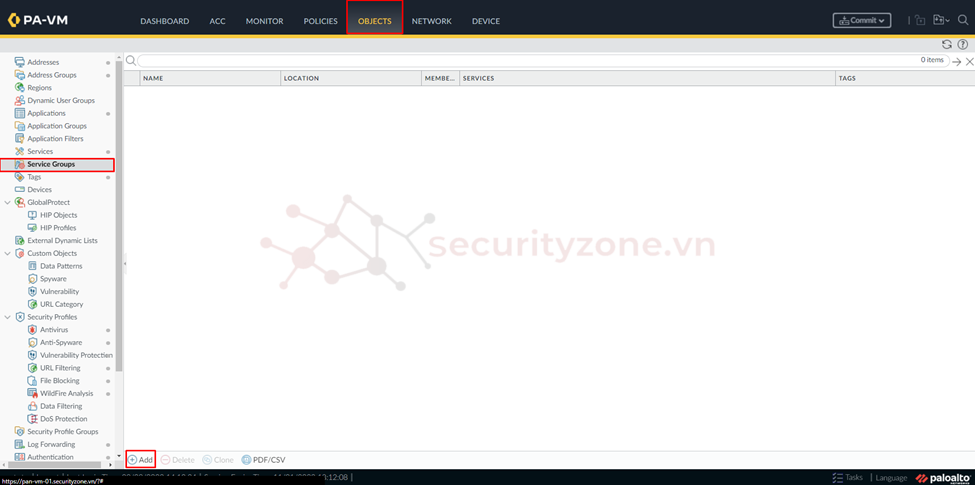

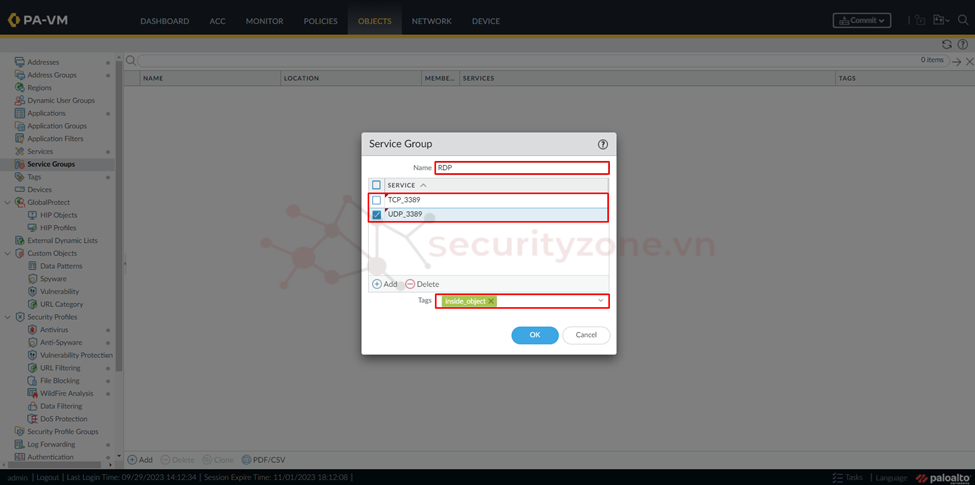

Cũng tương tự như address group, với service cũng cho phép nhóm nhiều object lại với nhau để thực hiện vào phần OBJECTS > Service Groups> chọn Add.

Với Service Group chỉ cho phép việc nhóm object thủ công bằng cách chọn các object đã được cấu hình như hình bên dưới.

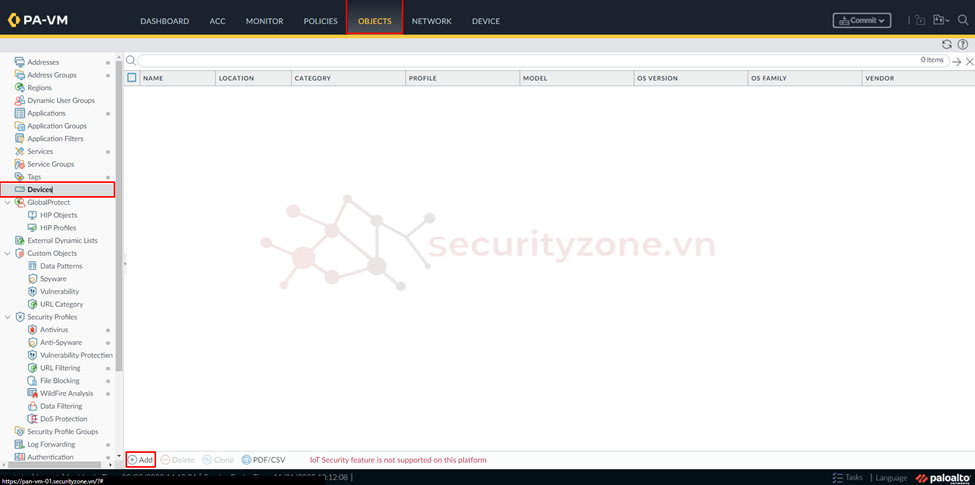

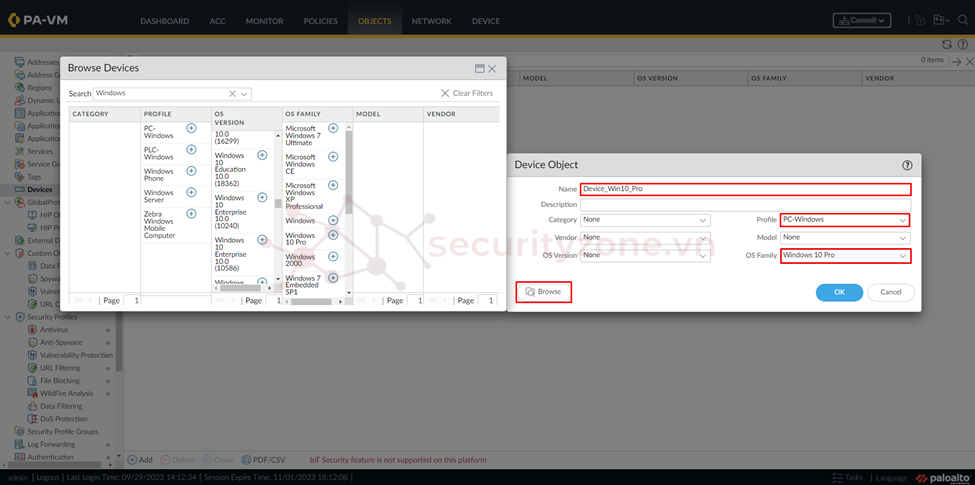

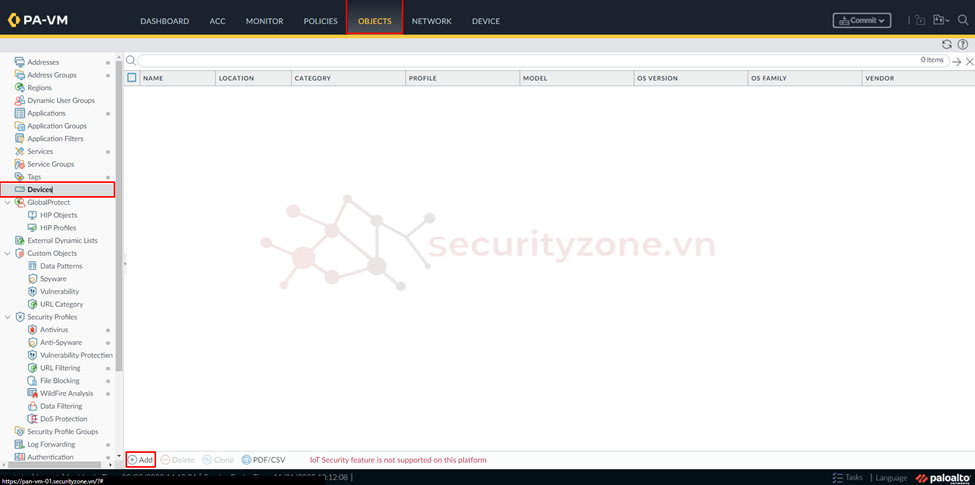

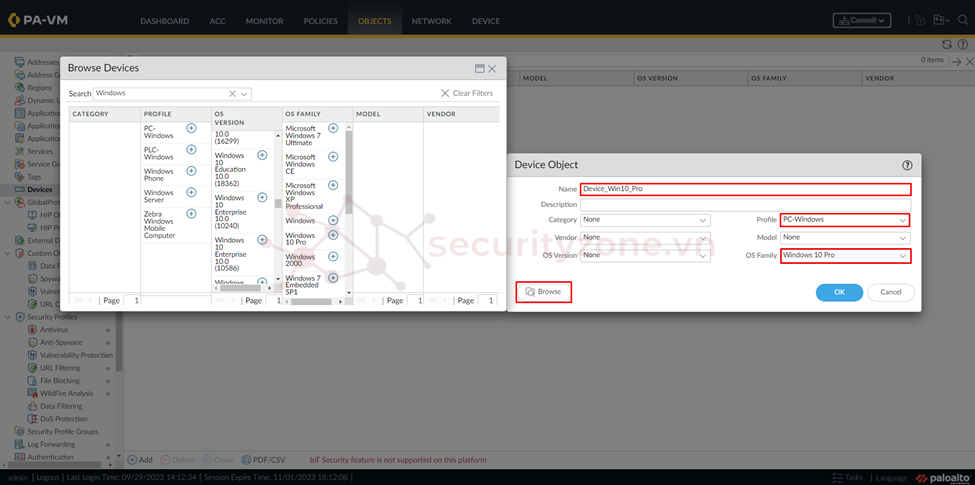

Ngoài ra trên PAN VM-series cũng hỗ trợ cấu hình các object theo thiết bị bằng cách vào phần OBJECTS > Device > chọn Add.

Sau đó tiến hành cấu hình chọn thiết bị và hệ điều hành thích hợp bằng cách cấu hình các thông tin sau:

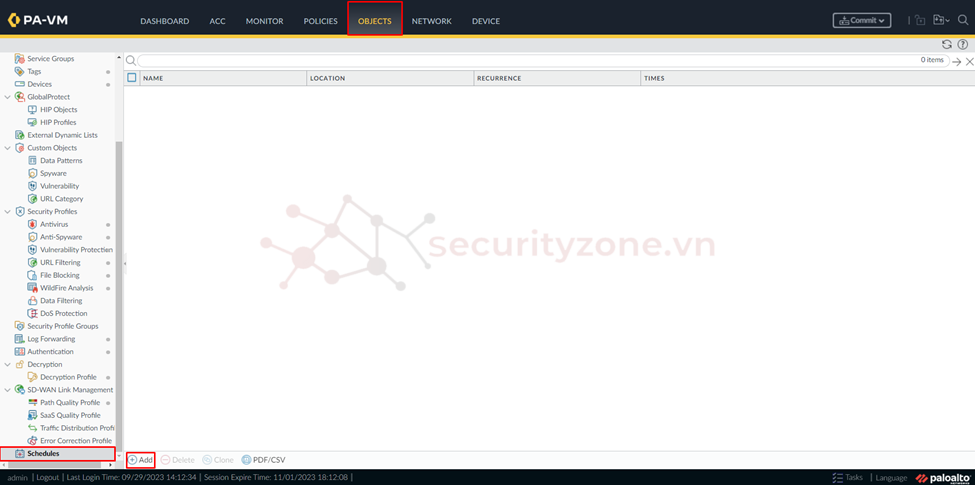

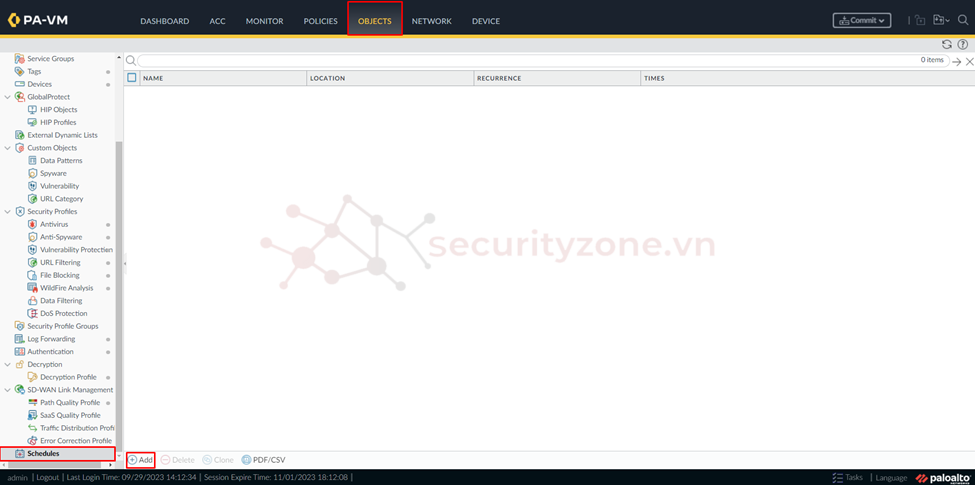

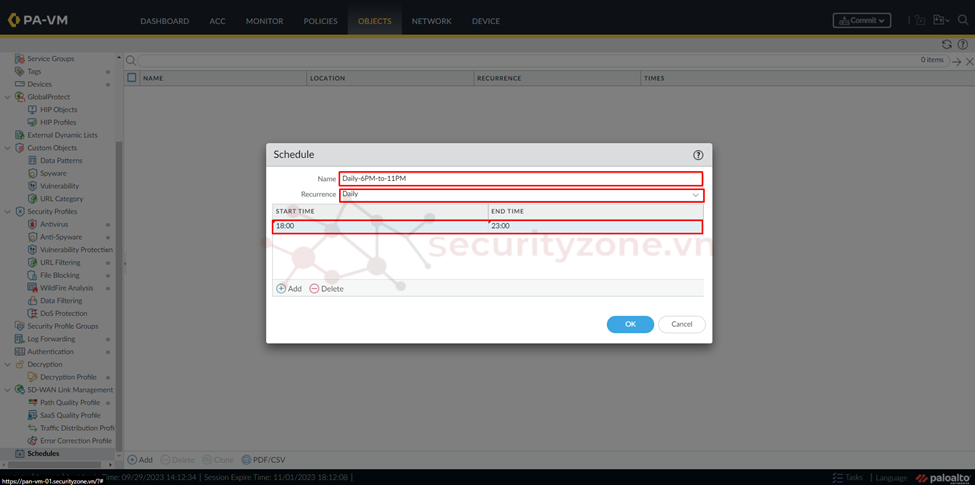

Trên PAN VM-series cũng hỗ trợ object schedule cho phép cấu hình lịch trình dùng cho các chính sách để cấu hình vào phần OBJECTS > Schedule > chọn Add.

Sau đó tiến hành cấu hình các thông tin bao gồm:

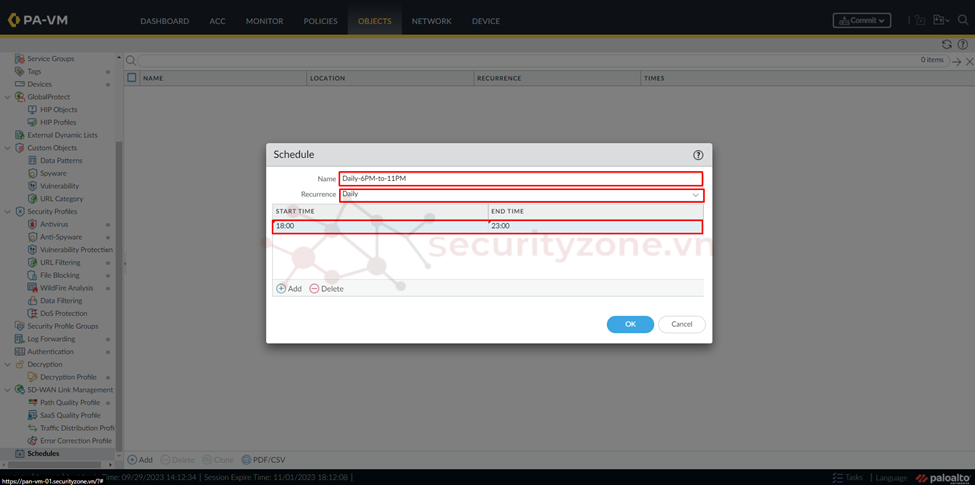

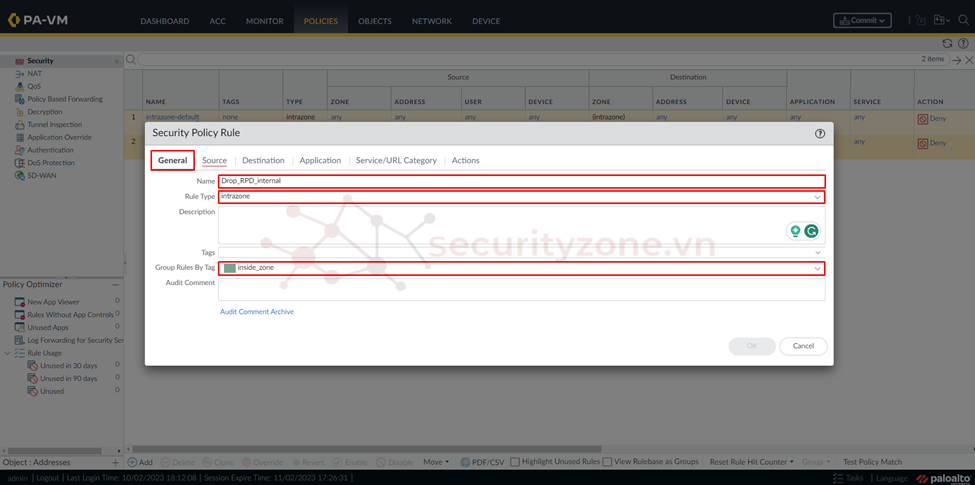

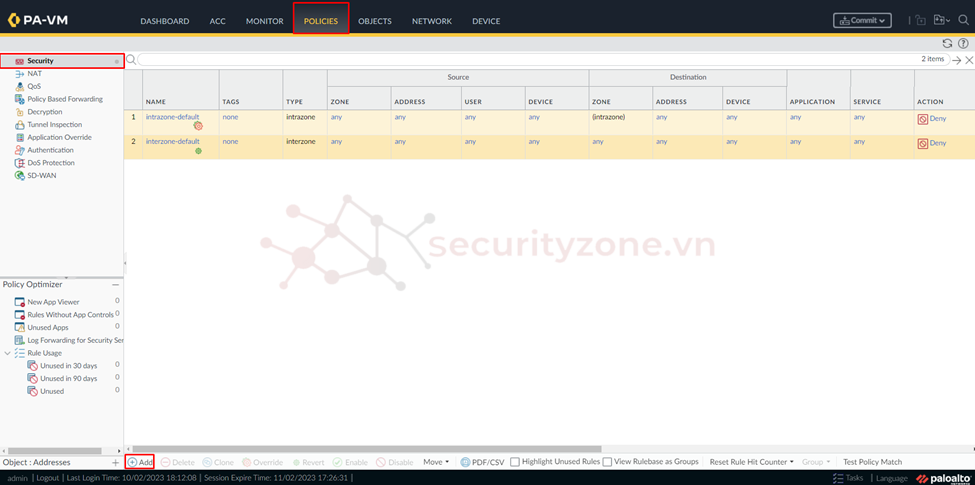

Sau khi đã cấu hình xong các objects tiến hành tạo các Security policy tại phần POLICIES > Security > chọn Add.

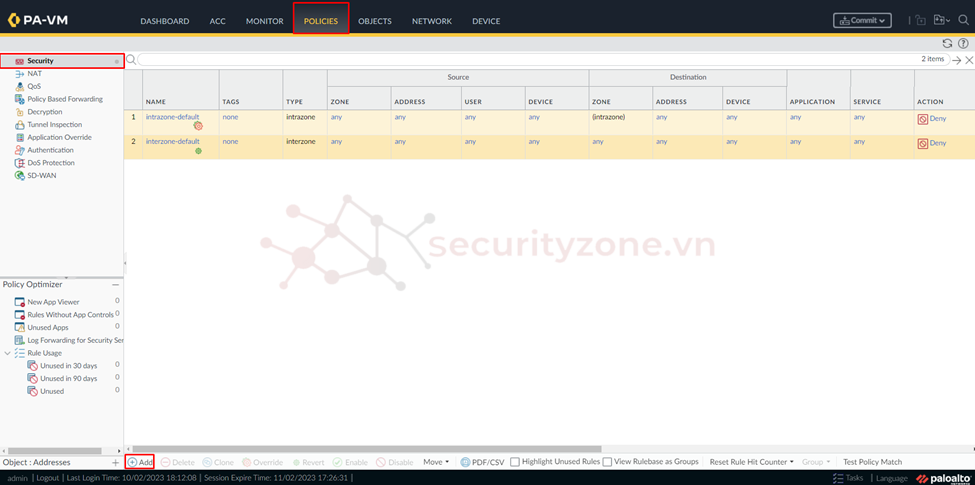

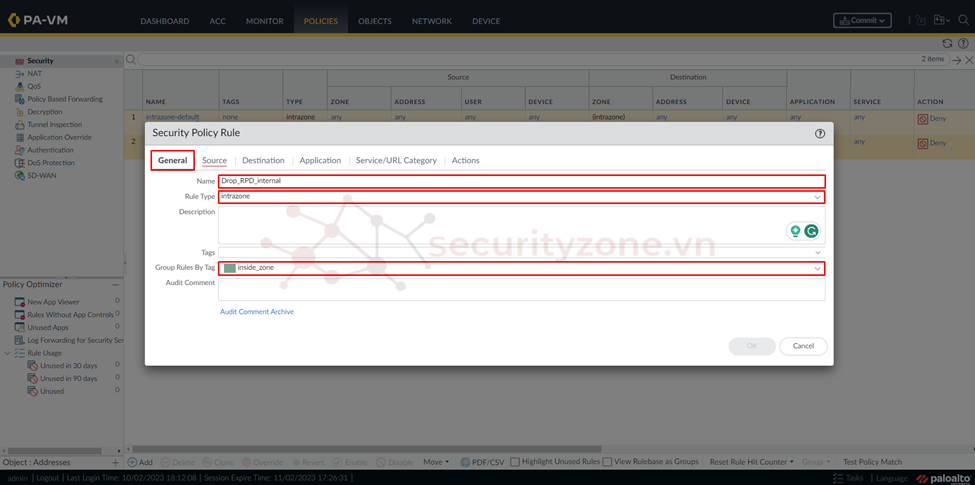

Tiếp theo tại tab General sẽ tiến hành cấu hình các thông tin giúp định danh chính sách, trong bài lab này sẽ cấu hình policy để chặn RDP giữa các subnet 172.16.198.0/24 và 172.16.199.0/24. Cụ thể các thông tin cấu hình bao gồm:

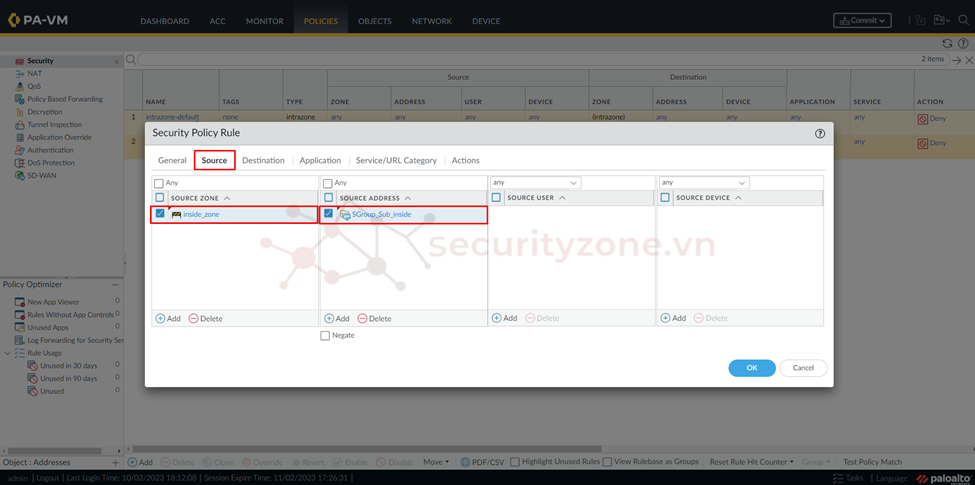

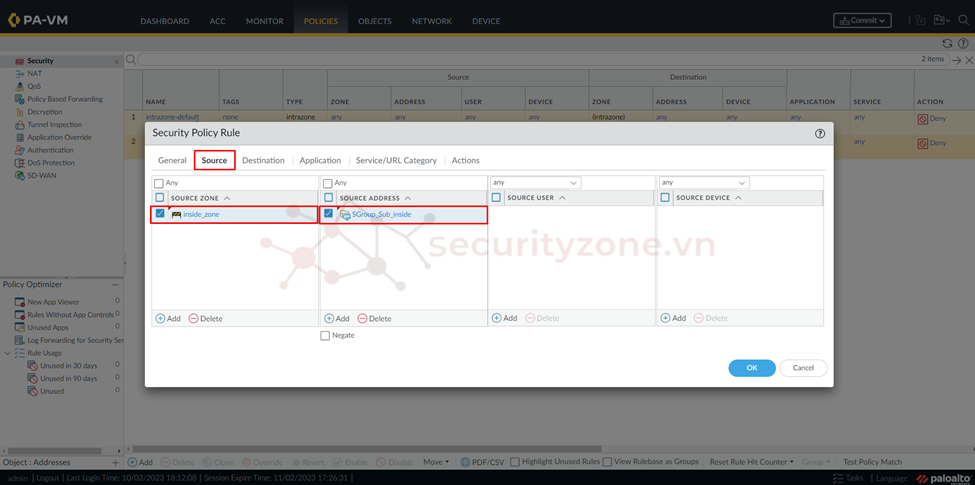

Tiếp theo tại tab Source sẽ cấu hình các thông tin liên quan đến nguồn bắt đầu của traffic trong bài lab này nguồn bắt đầu từ subnet 172.16.198.0/24 và 172.16.199.0/24 thuộc inside_zone cụ thể các thông tin cấu hình bao gồm:

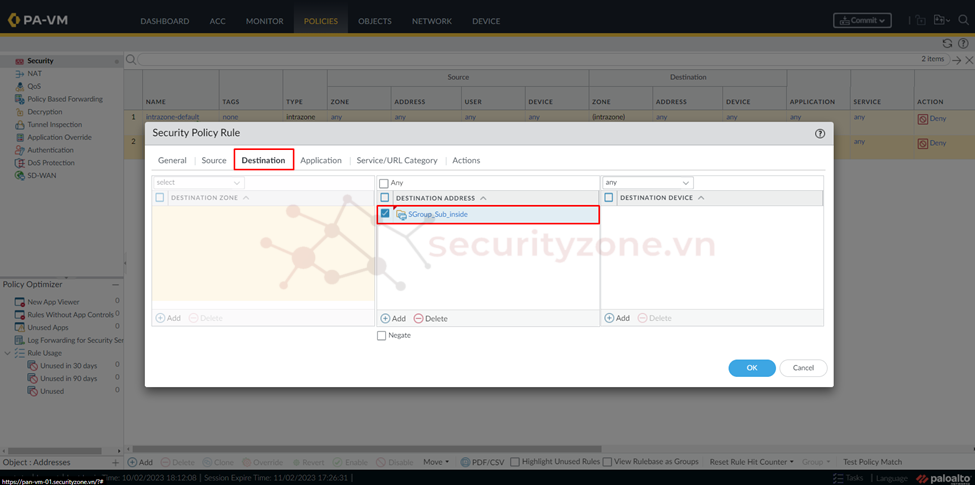

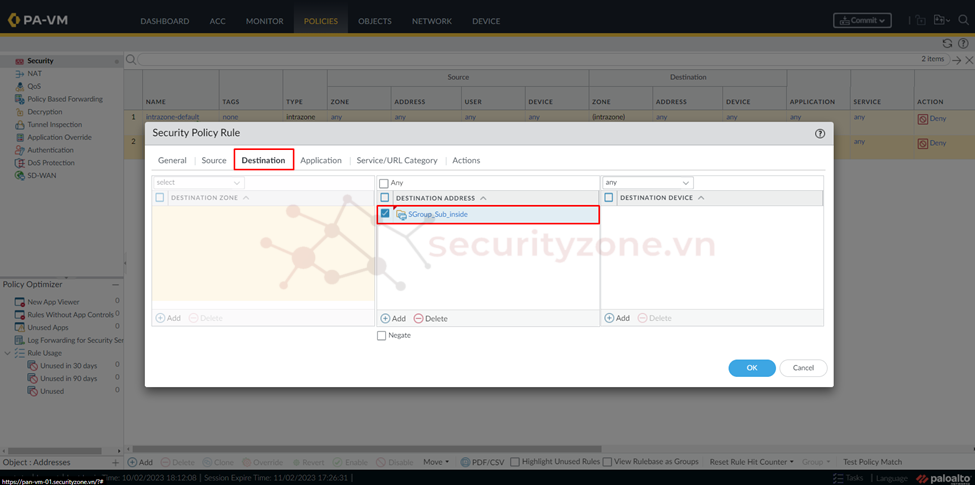

Tiếp theo tại tab Destination sẽ cấu hình tương tự ở trên nhưng lúc này các thông tin liên quan đến đích mà traffic muốn tới trong bài lab này đích muốn tới là subnet 172.16.198.0/24 và 172.16.199.0/24 thuôc tất cả thiết bị.

Lưu ý: với Rule Type là intrazone thì thiết bị ngầm hiểu DESTINATION ZONE cũng tương tự SOURCE ZONE.

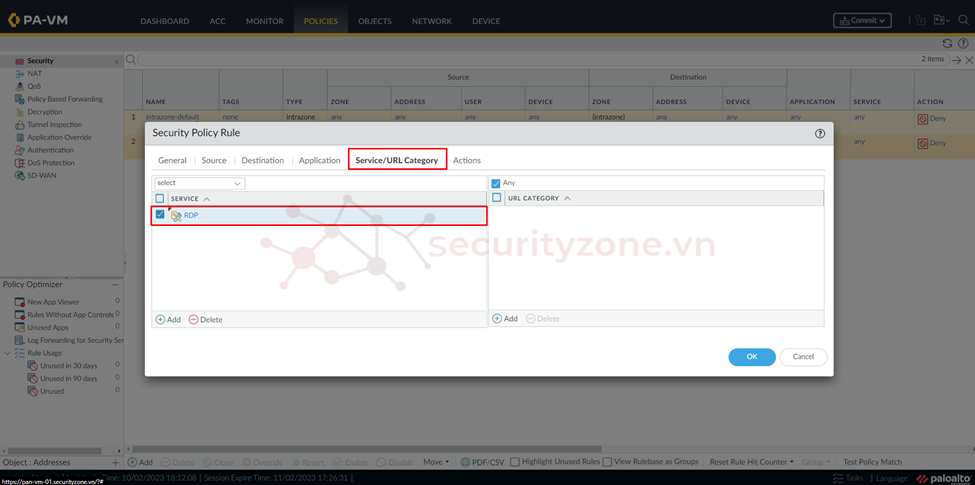

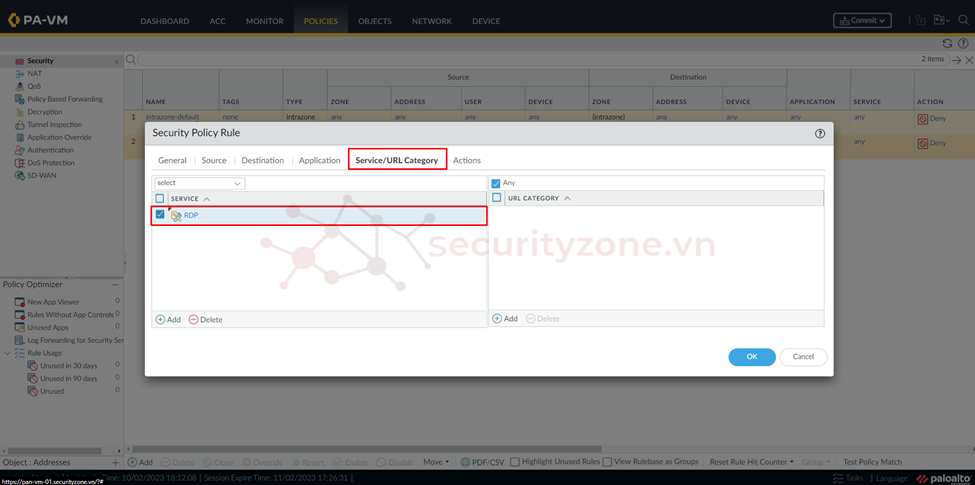

Tiếp theo tại tab Service/URL Category sẽ cho phép cấu hình các dịch vụ cũng như URL match với traffic ở bài lab này service sử dụng là RDP cụ thể là:

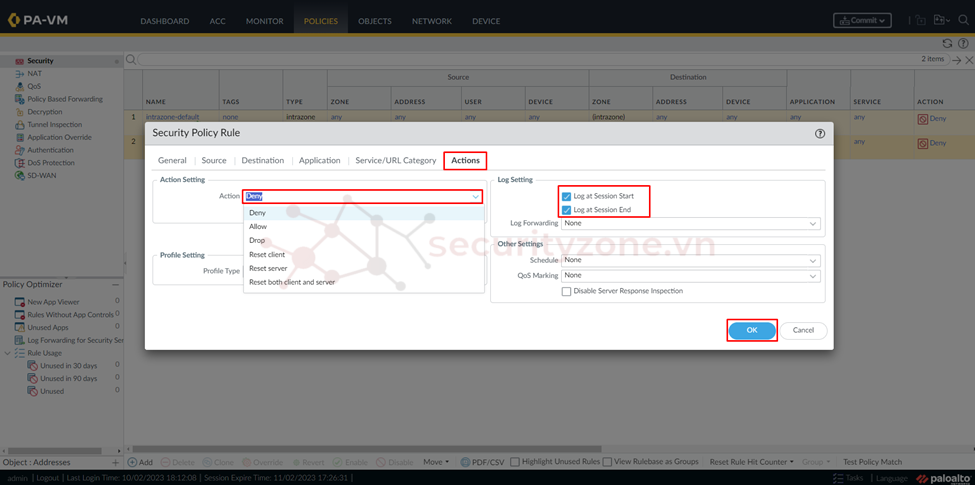

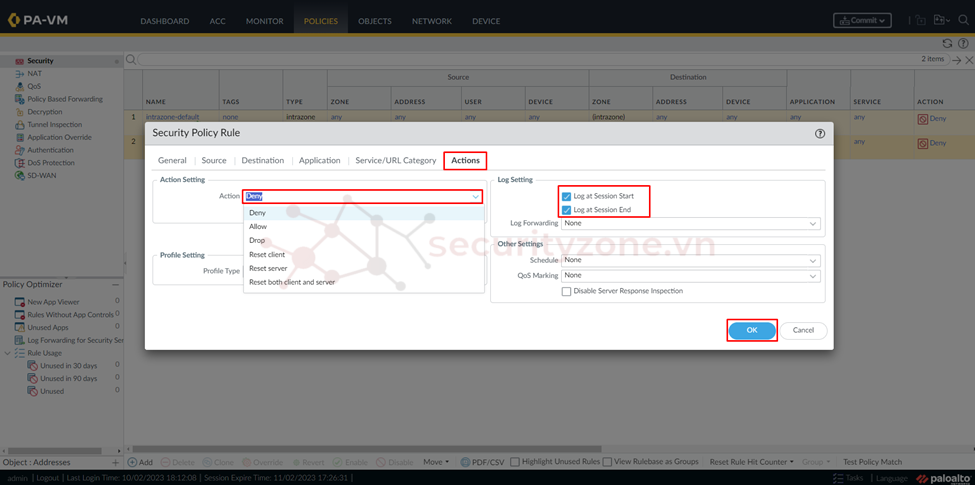

Tiếp theo tại tab Actions sẽ cấu hình các hành động áp dụng cho các các traffic đã match các thông tin ở trên, trong bài lab này sẽ để là deny cụ thể là:

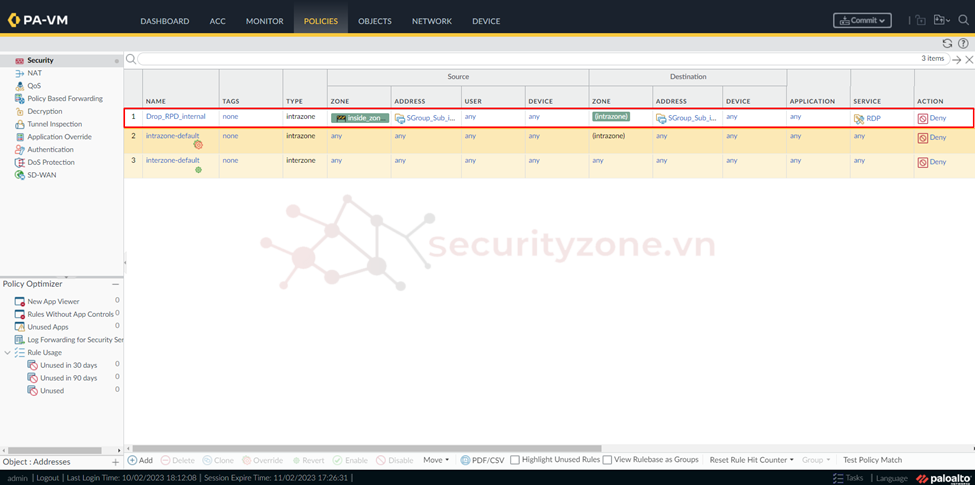

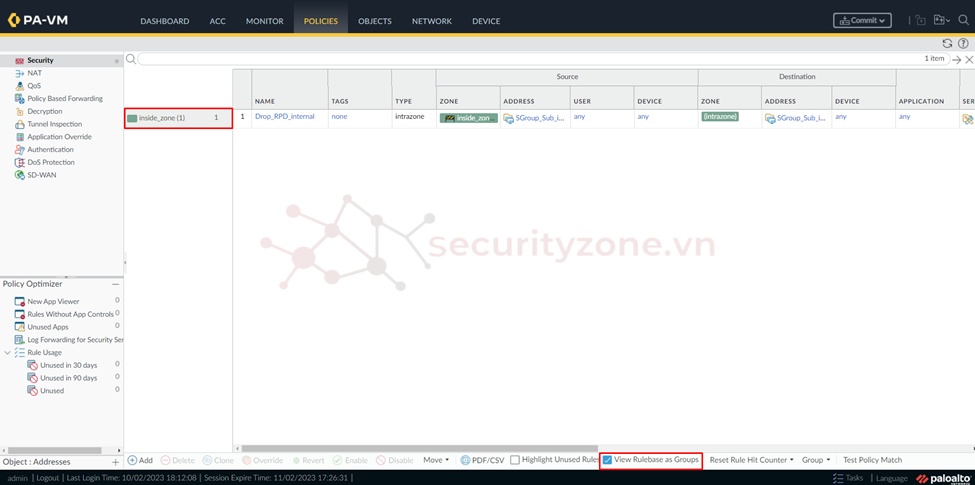

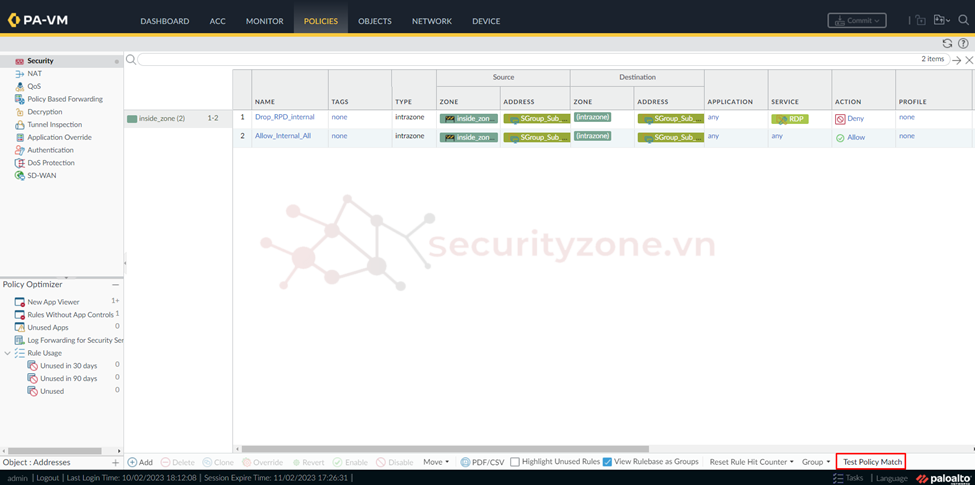

Sau khi đã cấu hình xong các thông tin sẽ được kết quả như hình bên dưới, có thể chọn View Rulebase as Groups cho phép xem các chính sách theo từng tab dựa vào tag đã cấu hình trong chính sách.

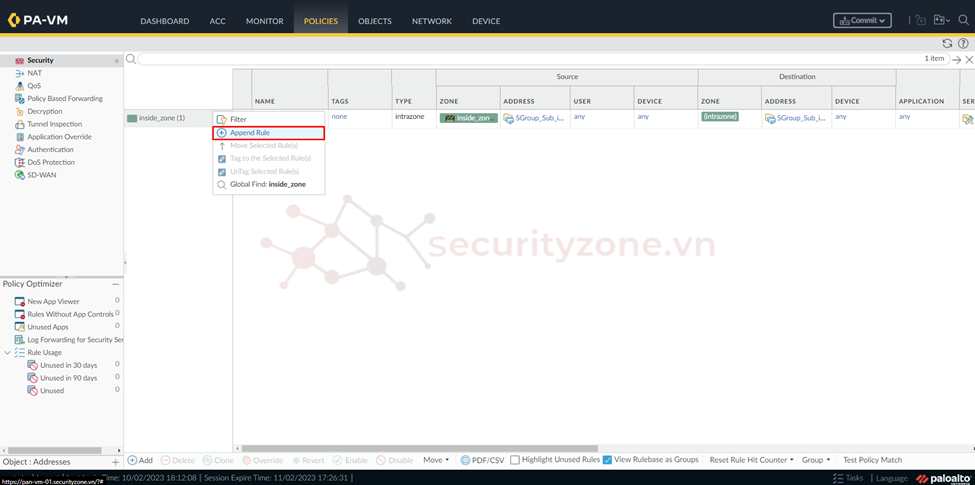

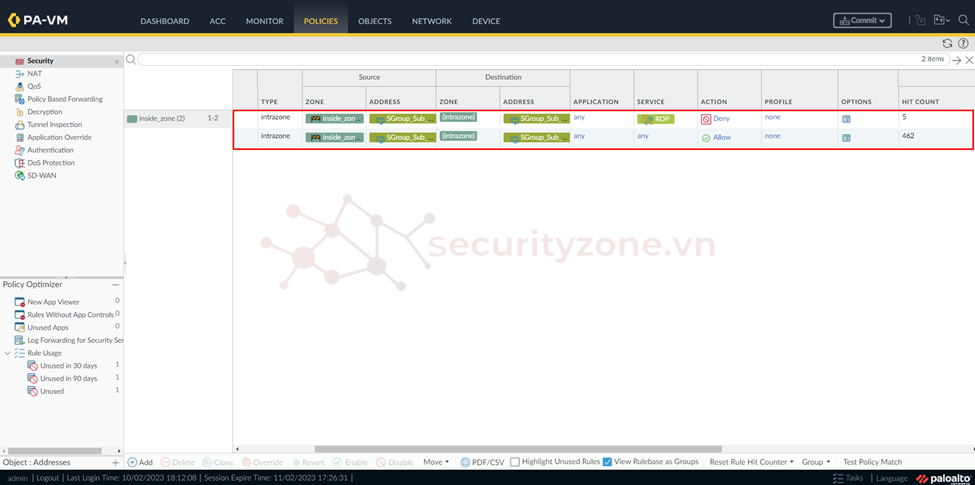

Tiếp tục chọn vào tag của chính sách rồi chọn Append Rule để tạo thêm chính sách thuộc chung tag như hình bên dưới để cho phép giao tiếp giữa Subnet 172.16.198.0/24 và 172.16.199.0/24 trong inside_zone.

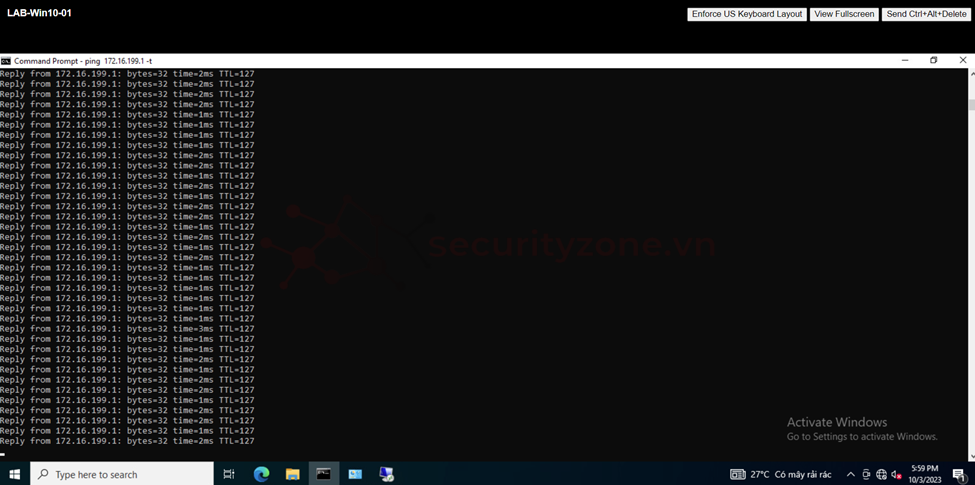

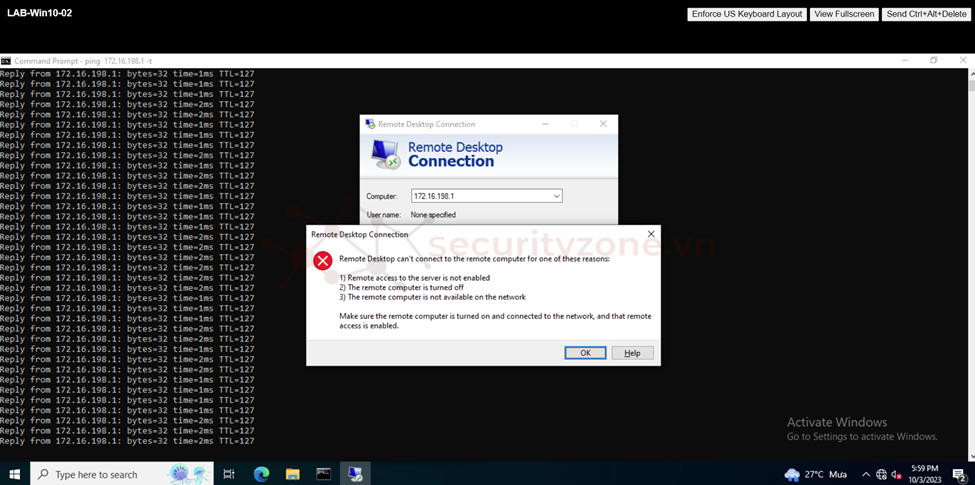

Kiểm tra trên PC thuộc Subnet 172.16.198.0/24 và 172.16.199.0/24 sẽ thấy được ngoại trừ traffic RDP bị chặn còn lại giữa 2 subnet có thể giao tiếp bình thường.

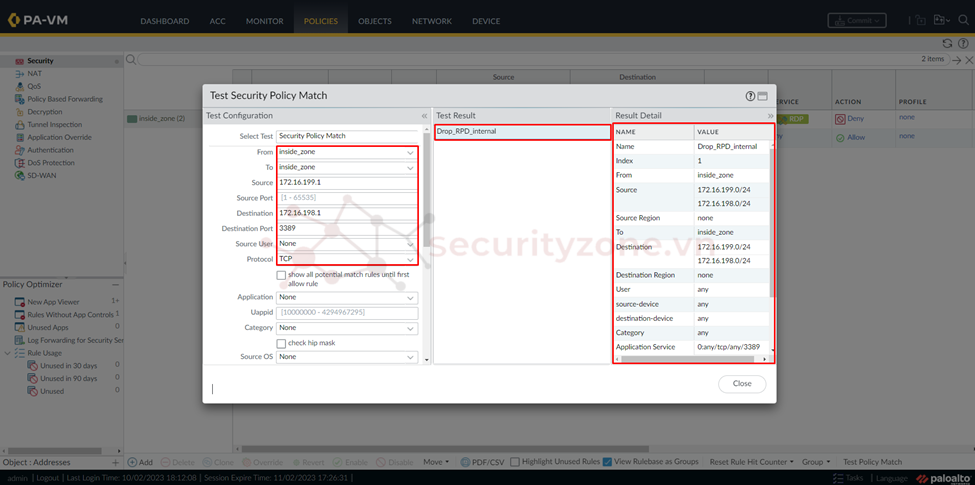

Trên thiết bị PAN VM-series có thể chọn Test Policy Match để kiểm tra các traffic có khớp với các chính sách đã cấu hình trong phần POLICIES > Security. Điền các thông tin tùy vào loại traffic muốn kiểm tra như hình bên dưới.

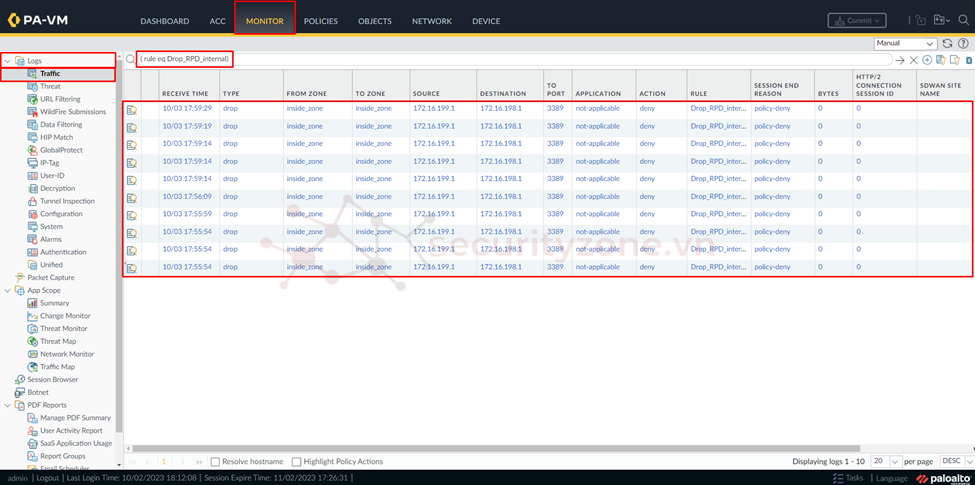

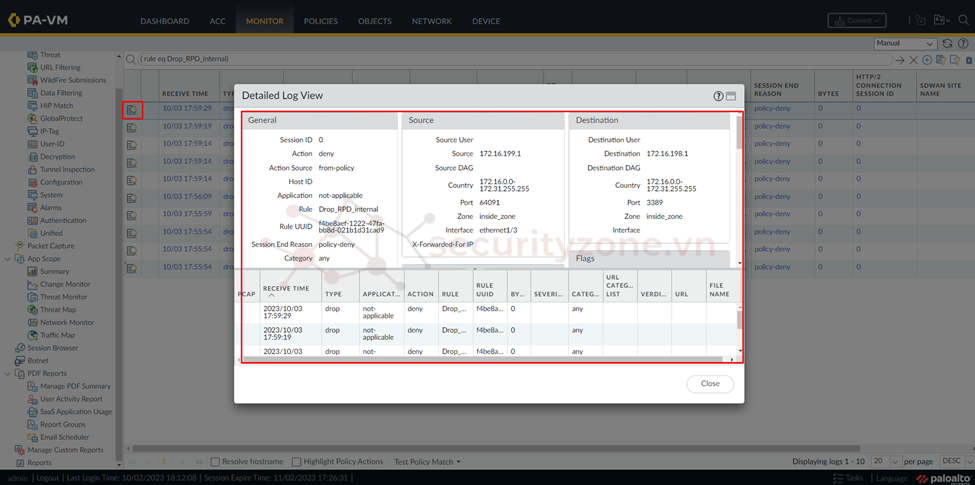

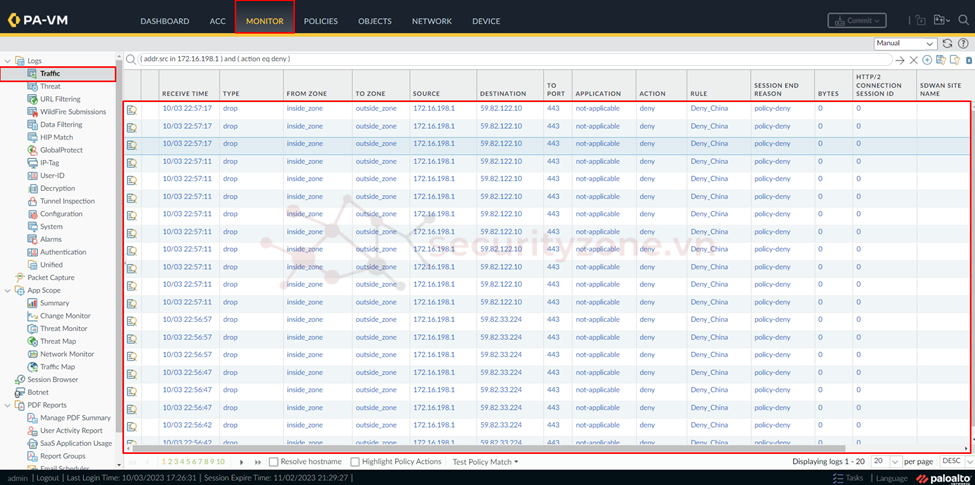

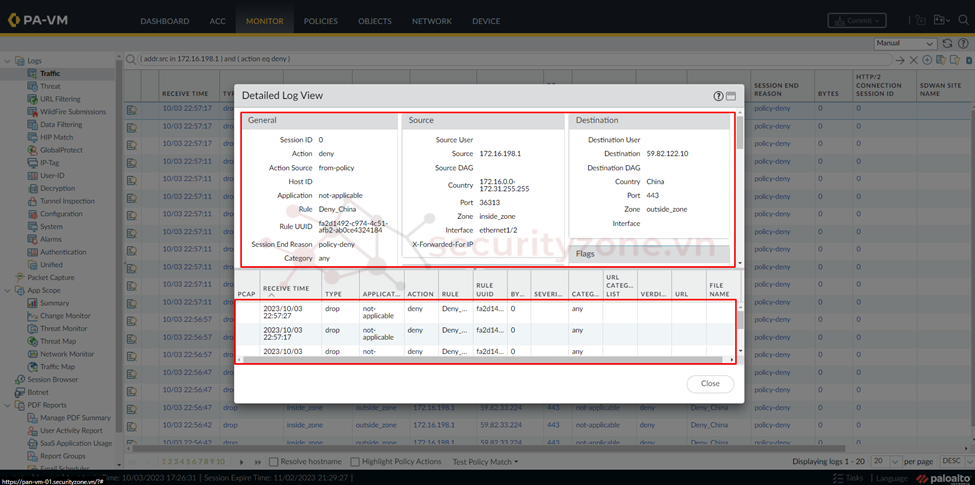

Thêm vào đó tại phần MONITOR > Logs > Traffic còn hiển thị các thông tin nhật ký của các traffic đã match với chính sách cấu hình, chọn vào biểu tượng kính lúp để xem chi tiết về traffic. (cần phần enable log trong rule cấu hình)

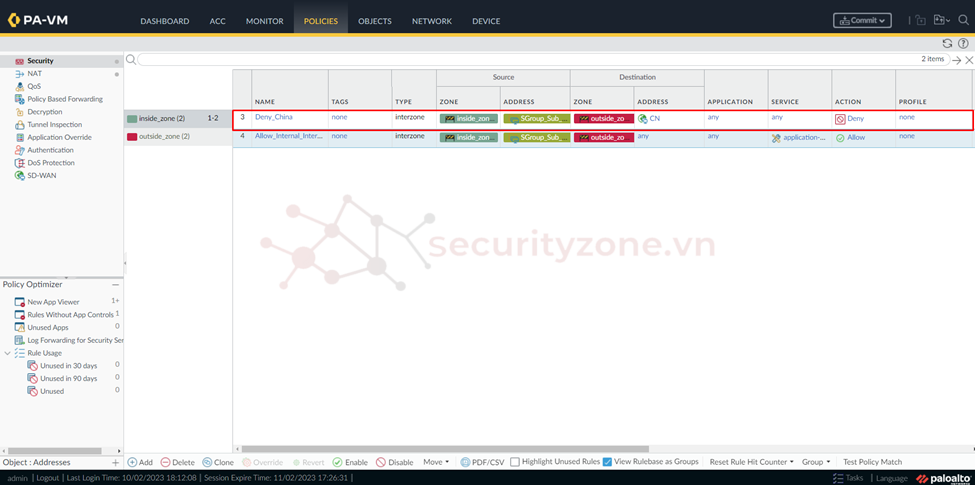

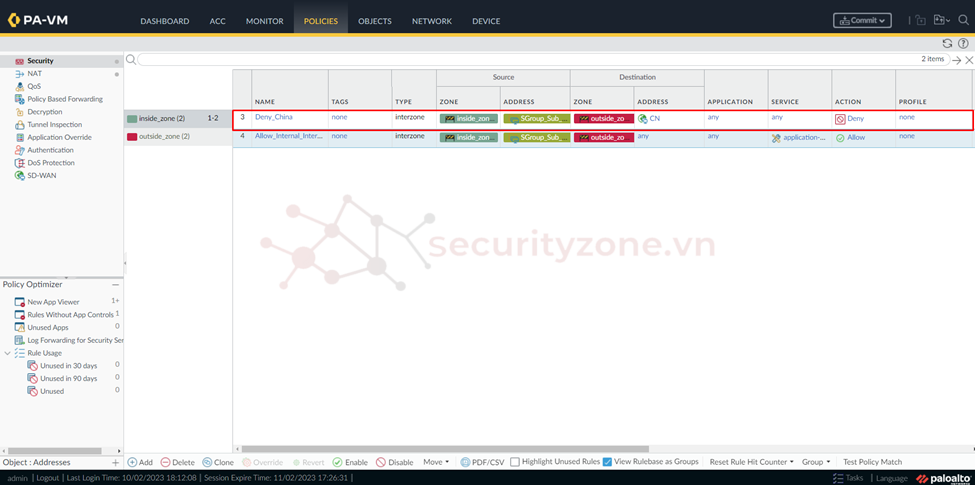

Đối với việc cấu hình chính sách để block traffic từ Subnet 172.16.198.0/24 và 172.16.199.0/24 tới các IP của china cũng thực hiện tương tự như chính sách ở trên, nhưng đổi phần Destination Address thành object Region đã cấu hình.

Lưu ý: đảm bảo các PC của Subnet 172.16.198.0/24 và 172.16.199.0/24 có thể truy cập được internet (tham khảo link sau để xem việc cấu hình NAT overload để các PC có thể kết nối internet)

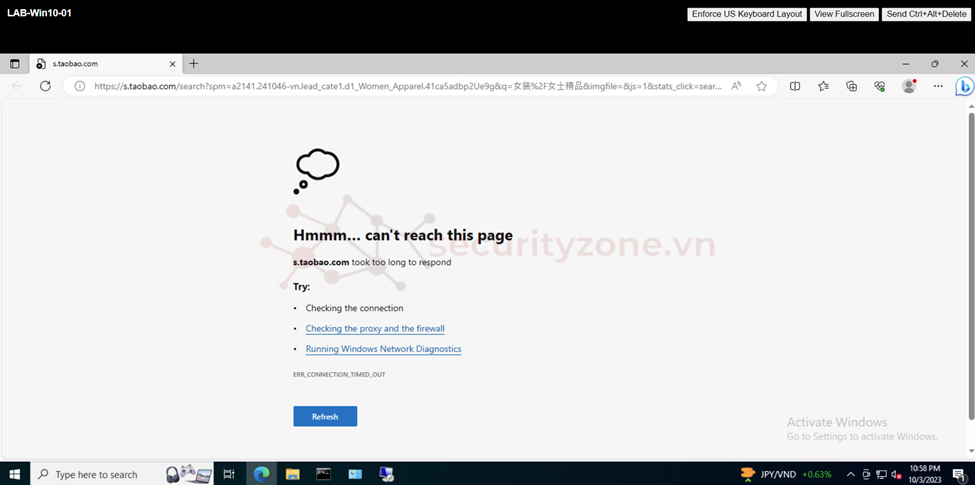

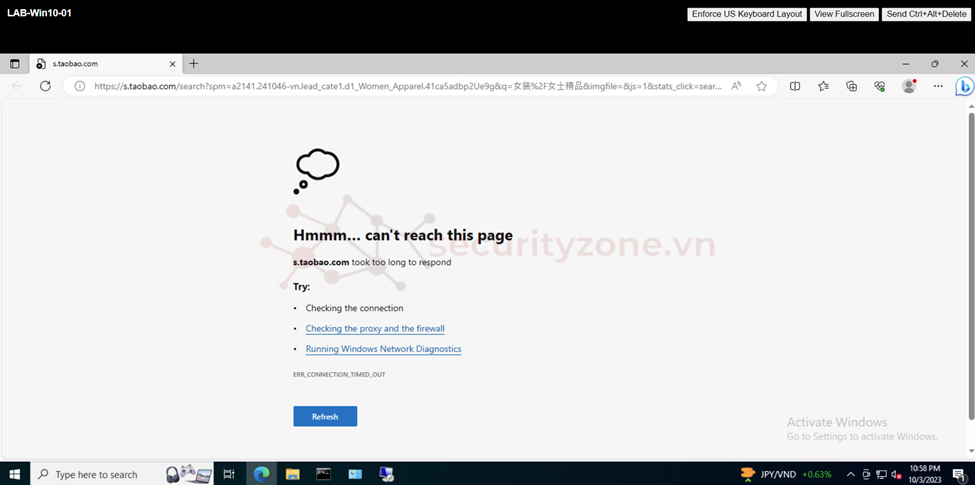

Lúc này trên PC thuộc Subnet 172.16.198.0/24 và 172.16.199.0/24 sẽ không truy cập được các website từ china như hình bên dưới.

Thực hiện kiểm tra trong phần MONITOR > Logs > Traffic sẽ thấy được traffic được match với policy như hình bên dưới.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Security Policy trên PAN VM-series

III. Cấu hình NAT Policy trên PAN VM-series

[LAB-3] Cấu hình Security và NAT Policy trên PAN VM-series (Phần 1)

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình Security Policy đảm bảo giữa các user network sẽ bị chặn giao thức RDP còn lại sẽ cho phép .

- Cấu hình Security Policy chặn các PC trong user network truy cập tới các địa chỉ của china.

- Cấu hình NAT + Security Policy đảm bảo tất cả các PC trong user network có thể truy cập internet thông qua IP outside interface 10.120.190.50/24.

- Cấu hình NAT + Security Policy cho phép server (172.16.100.100/24) truy cập internet thông qua IP 10.120.190.51/24

- Cấu hình NAT + Security Policy cho phép public port 80 trên Web server (172.31.10.100/24) để truy cập thông qua IP 10.120.190.51/24 và port 80.

II. Cấu hình Security Policy trên PAN VM-series

Trước khi cấu hình các Security Policy trên PAN VM-series cần phải tiến hành tạo các object thích hợp. Đối với Firewall PAN VM-series có hỗ hỗ trợ cấu hình các tag cho phép phân loại các object cũng như các chính sách dựa vào màu và ký hiệu cho phép việc quản lý cũng như cấu hình được đơn giản hơn. Để cấu hình tag vào phần OBJECTS > Tags > chọn Add.

Sau đó tiến hành điền tên của tag và chọn màu cho chúng.

Tiếp tục thực hiện tạo thêm các tag phù hợp với thiết kế của hệ thống như hình bên dưới.

Sau đó tiến hành tạo các object về Address liên quan đến việc định danh IP và URL bằng các vào phần OBJECTS > Addresses > chọn Add. Đối với các object address PAN VM-series hỗ trợ các loại sau:

- IP Netmask: xác định các IP hoặc các subnet

- IP Range: xác định 1 dãy IP

- IP Wildcard Mask: xác định 1 dãy IP nhưng linh hoạt hơn so với IP range

- FQDN: xác định tên DNS

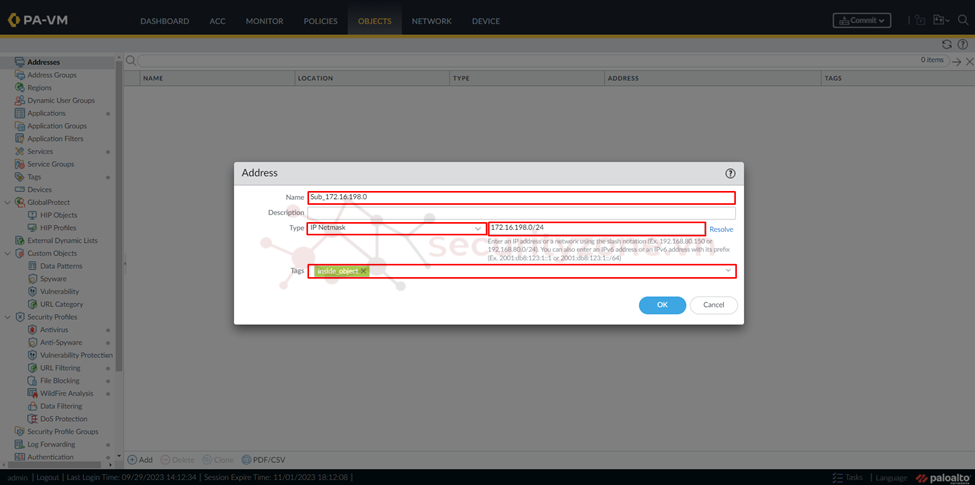

Để cấu hình IP Netmask thực hiện điền các thông tin sau:

- Name: tên của object

- Type: chọn IP Netmask để cho phép cấu hình một subnet hoặc một host (địa chỉ subnet /32)

- Tags: chọn loại tag phù hợp với thiết kế

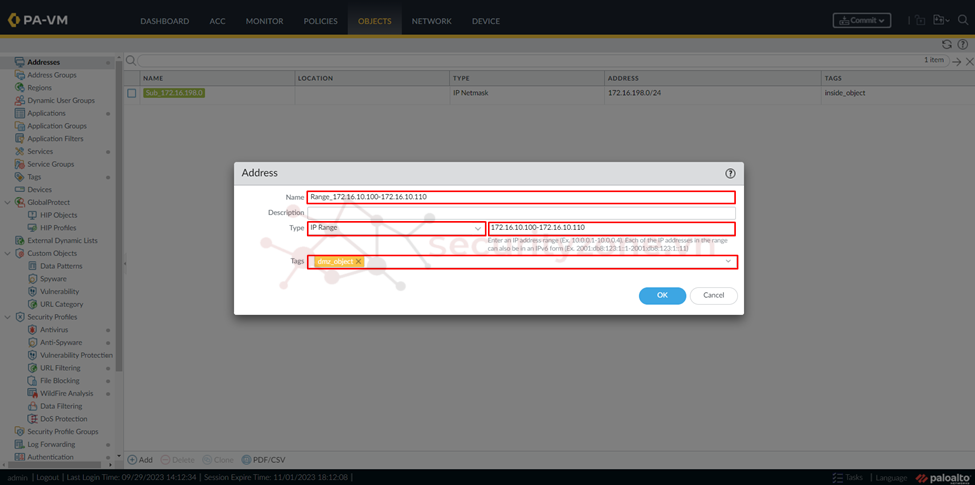

Để cấu hình IP Range thực hiện điền các thông tin sau:

- Name: tên của object

- Type: chọn IP Range để cho phép cấu hình dãy IP

- Tags: chọn loại tag phù hợp với thiết kế

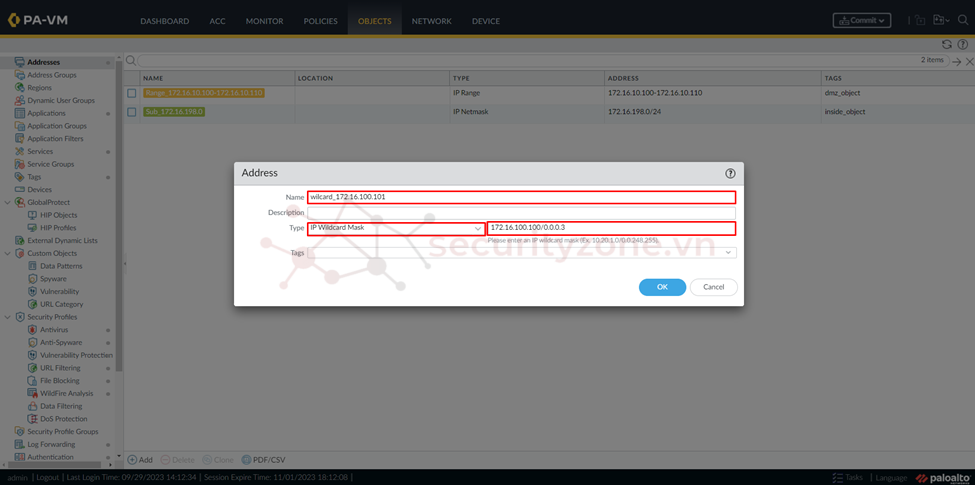

Để cấu hình Wildcard Mask thực hiện điền các thông tin sau:

- Name: tên của object

- Type: chọn Wildcard Mask để cho phép ip và thông tin wildcard để khớp với các ip được hỗ trợ trong dãy

Để cấu hình FQDN thực hiện điền các thông tin sau:

- Name: tên của object

- Type: chọn FQDN để cho phép cấu hình dns name

- Tags: chọn loại tag phù hợp với thiết kế

- Resolve: cho phép dùng để phần giải FQDN sang ip

Sau khi đã cấu hình xong các object address sẽ có kết quả như hình bên dưới.

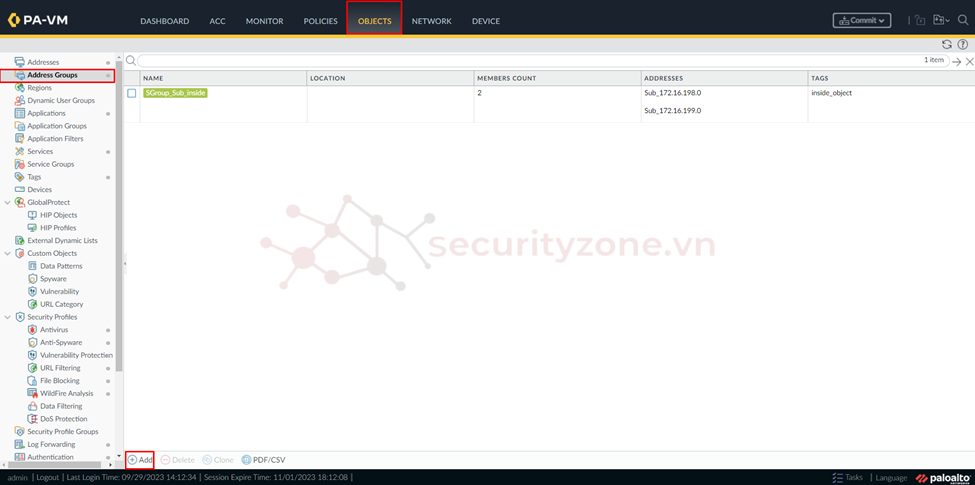

Sau đó tiến hàng vào OBJECTS > Address Group > chọn Add cho phép cấu hình nhóm các object address vào chung với nhau, phục vụ cho cấu hình áp dụng trên nhiều address object.

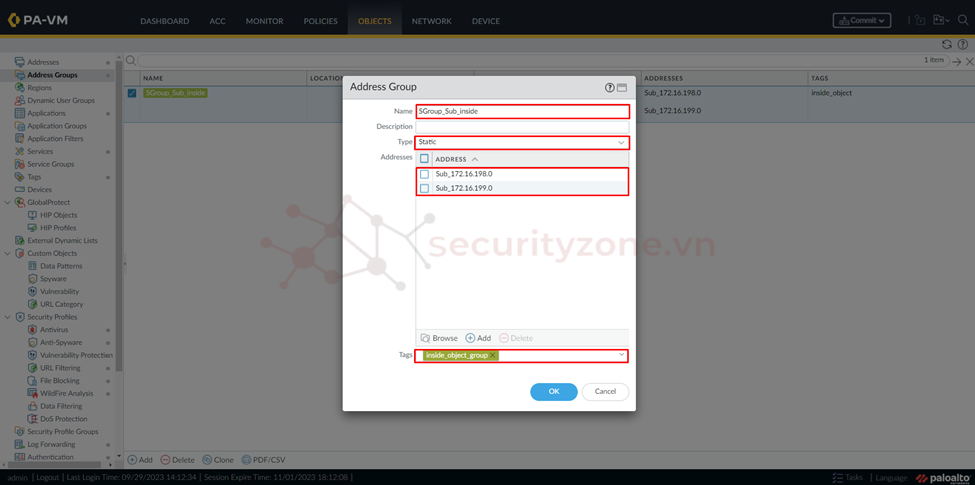

Đối với Address Group cho phép việc nhóm thông qua 2 kiểu là: thủ công (chọn các object address đã cấu hình) hoặc tự động (tạo các điều kiện để các object address tự assign vào group), cụ thể các cấu hình bao gồm:

- Name: tên của group address object

- Type: chọn Static để thực hiện assign thủ công các object address

- Addresses: tiến hành chọn các object address phù hợp vào group

- Tags: chọn loại tag phù hợp với thiết kế

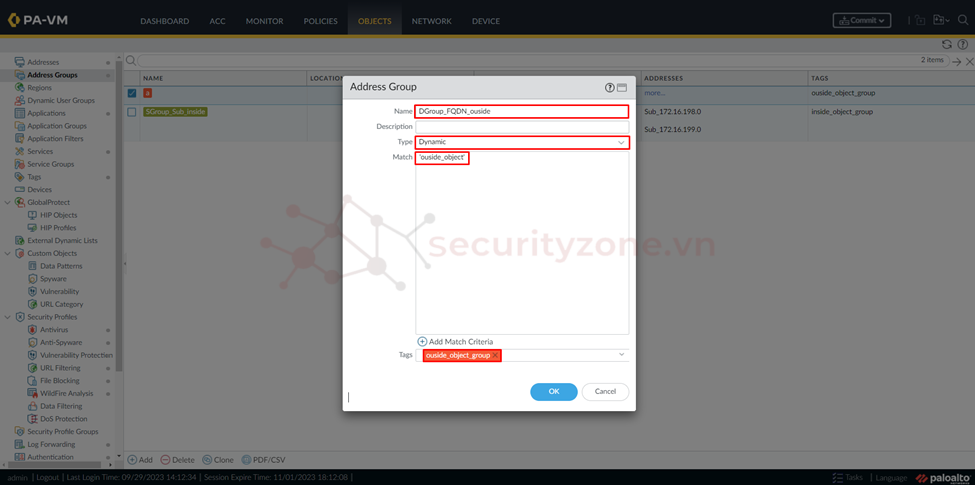

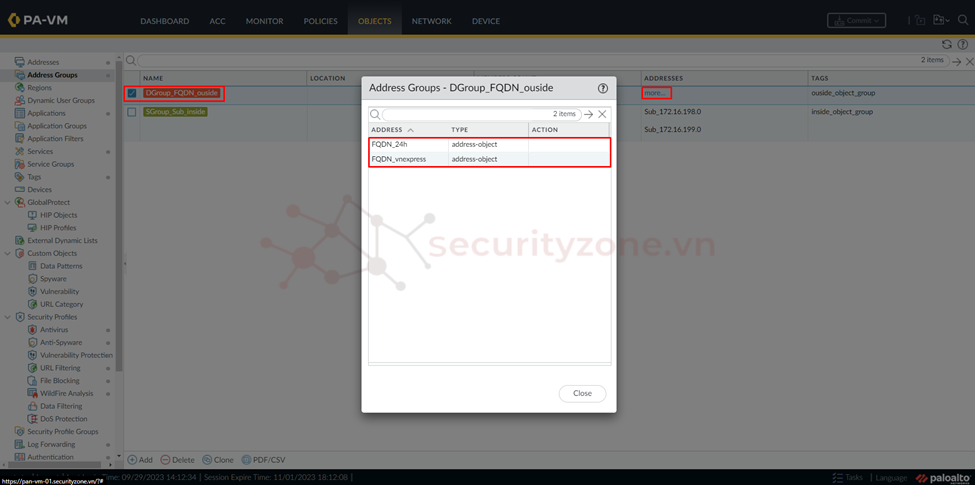

Trong trường hợp nhóm tự động cũng tiến hành điền các thông tin tương tự nhưng cần phải điền thêm điều kiện Match để các object tự động assign vào group. Sau đó kiểm tra lại bằng cách chọn more dể quan sát các object đã join vào như hình bên dưới.

|

|

Sau đó chọn quốc qua ở phần Region hoặc chọn theo vị trí bằng Geo Location. Ngoài ra cũng cho phép add thêm các IP cho Region ở phần ADDRESS như hình bên dưới.

Trên PAN VM-series hỗ trợ xác định các dịch vụ thông qua 2 cách: định nghĩa trong Services (xác định các port và giao thức) hoặc APP-ID (tự động phần loại ứng dụng tham khảo link sau để xem chi tiết). Các đơn giản là cấu hình Service bằng cách vào phần OBJECTS > Services > chọn Add.

Sau đó tiến hành điền các thông tin sau:

- Name: tên của service cấu hình

- Protocol: giao thức của service sử dụng

- Destination Port: port đích được truy cập, nếu để trống là tất cả các port, nếu muốn cấu hình range port dùng '-' giữa port bắt đầu và port kết thúc, muốn cấu hình nhiều port không liền mạch dùng dâu ',' giữa các port

- Source port: port nguồn dùng để truy cập, nếu để trống là tất cả các port, nếu muốn cấu hình range port dùng '-' giữa port bắt đầu và port kết thúc, muốn cấu hình nhiều port không liền mạch dùng dâu ',' giữa các port

- Tags: chọn loại tag phù hợp với thiết kế

Cũng tương tự như address group, với service cũng cho phép nhóm nhiều object lại với nhau để thực hiện vào phần OBJECTS > Service Groups> chọn Add.

Với Service Group chỉ cho phép việc nhóm object thủ công bằng cách chọn các object đã được cấu hình như hình bên dưới.

Ngoài ra trên PAN VM-series cũng hỗ trợ cấu hình các object theo thiết bị bằng cách vào phần OBJECTS > Device > chọn Add.

Sau đó tiến hành cấu hình chọn thiết bị và hệ điều hành thích hợp bằng cách cấu hình các thông tin sau:

- Name: tên của object

- Category: kiểu lại thiết bị

- Vendor: hãng sản xuất thiết bị

- OS Version: hệ điều hành thiết bị sử dụng

- Profile: các template được hệ thống định nghĩa cho 1 nhóm thiết bị

- Model: kiểu máy của thiết bị

- OS Family: thông tin chi tiết về loại hệ điều hành thiết bị sử dụng

Trên PAN VM-series cũng hỗ trợ object schedule cho phép cấu hình lịch trình dùng cho các chính sách để cấu hình vào phần OBJECTS > Schedule > chọn Add.

Sau đó tiến hành cấu hình các thông tin bao gồm:

- Name: tên của object

- Recurrence: độ lặp lại của thời gian có thể cấu hình lắp 1 lần, hằng ngày, hằng tuần,...

- START TIME và END TIME: thời gian bắt đầu và kết thúc muốn áp dụng

Sau khi đã cấu hình xong các objects tiến hành tạo các Security policy tại phần POLICIES > Security > chọn Add.

Tiếp theo tại tab General sẽ tiến hành cấu hình các thông tin giúp định danh chính sách, trong bài lab này sẽ cấu hình policy để chặn RDP giữa các subnet 172.16.198.0/24 và 172.16.199.0/24. Cụ thể các thông tin cấu hình bao gồm:

- Name: tên của policy

- Rule Type: kiểu áp dụng policy lên các zone có 3 loại: intrazone (chỉ áp dụng cho các traffic trong cùng 1 zone), interzone (chỉ áp dụng cho traffic giữa các zone), universal (hỗ trợ áp dụng cho các traffic trong cùng 1 zone và giữa các zone)

- Group Rules By Tag: cho phép nhóm các chính sách theo group để dễ dàng cho việc quản lý và cấu hình.

Tiếp theo tại tab Source sẽ cấu hình các thông tin liên quan đến nguồn bắt đầu của traffic trong bài lab này nguồn bắt đầu từ subnet 172.16.198.0/24 và 172.16.199.0/24 thuộc inside_zone cụ thể các thông tin cấu hình bao gồm:

- SOURCE ZONE: nguồn bắt đầu của traffic thuộc zone nào

- SOURCE ADDRESS: nguồn match với traffic thuộc ip nào

- SOURCE USER: nguồn match với traffic của user nào

- SOURCE DEVICE: nguồn match với traffic của thiết bị nào

Tiếp theo tại tab Destination sẽ cấu hình tương tự ở trên nhưng lúc này các thông tin liên quan đến đích mà traffic muốn tới trong bài lab này đích muốn tới là subnet 172.16.198.0/24 và 172.16.199.0/24 thuôc tất cả thiết bị.

Lưu ý: với Rule Type là intrazone thì thiết bị ngầm hiểu DESTINATION ZONE cũng tương tự SOURCE ZONE.

Tiếp theo tại tab Service/URL Category sẽ cho phép cấu hình các dịch vụ cũng như URL match với traffic ở bài lab này service sử dụng là RDP cụ thể là:

- SERVICE: các dịch vụ mà traffic sẽ match, nó được người dùng định nghĩa

- URL CATEGORY: các url mà traffic sẽ match, nó có thể là từ DB của palo alto hoặc người dùng định nghĩa.

Tiếp theo tại tab Actions sẽ cấu hình các hành động áp dụng cho các các traffic đã match các thông tin ở trên, trong bài lab này sẽ để là deny cụ thể là:

- Action Setting: cho phép chọn hành động của policy hỗ trợ: Allow (cho phép traffi), Deny (chặn traffic truy cập và thực thi hành động deny mặc định được xác định cho ứng dụng đang bị từ chối), Drop (âm thầm drop traffic truy cập; đối với một ứng dụng, nó sẽ ghi đè hành động từ chối mặc định. TCP reset không được gửi đến host/application, với client nó hỗ trợ gửi ICMP Unreachable để thông báo cho người dùng biết), Reset client (gửi TCP reset tới thiết bị phía client), Reset server (gửi TCP reset tới thiết bị phía server), Reset both (gửi TCP reset cho cả 2 phía)

- Profile Setting: cho phép chọn các template bảo mật đã cấu hình trong phần OBJECTS.

- Log Setting: cho phép chọn ghi nhật ký của traffic khi nào lúc bắt đầu session và kết thúc session (recommand bật cả 2 trên các traffic với session dài ví dụ: GRE, OT/ICS,...). Ngoài ra còn hỗ trợ gửi log ra hệ thống thứ 3 thông qua Log Forwarding.

- Other Setting: cho phép cấu hình thời gian áp dụng policy ở Schedule cũng như cấu hình QoS (layer 3) cho traffic.

Sau khi đã cấu hình xong các thông tin sẽ được kết quả như hình bên dưới, có thể chọn View Rulebase as Groups cho phép xem các chính sách theo từng tab dựa vào tag đã cấu hình trong chính sách.

|

|

|

|

|

|

|

|

|

|

Lưu ý: đảm bảo các PC của Subnet 172.16.198.0/24 và 172.16.199.0/24 có thể truy cập được internet (tham khảo link sau để xem việc cấu hình NAT overload để các PC có thể kết nối internet)

Lúc này trên PC thuộc Subnet 172.16.198.0/24 và 172.16.199.0/24 sẽ không truy cập được các website từ china như hình bên dưới.

Thực hiện kiểm tra trong phần MONITOR > Logs > Traffic sẽ thấy được traffic được match với policy như hình bên dưới.

|

|

Last edited: