Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình APP-ID trên PAN VM-series

I. Giới thiệu về mô hình bài Lab

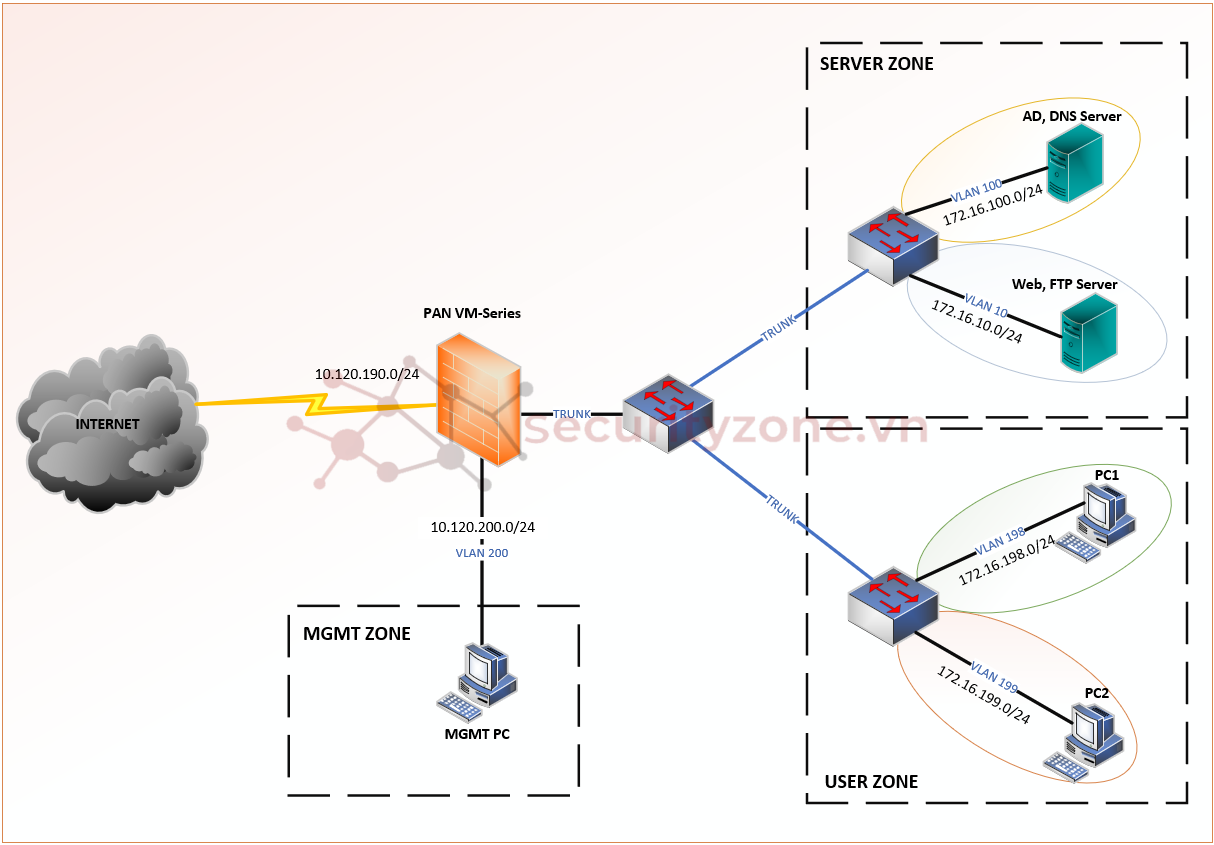

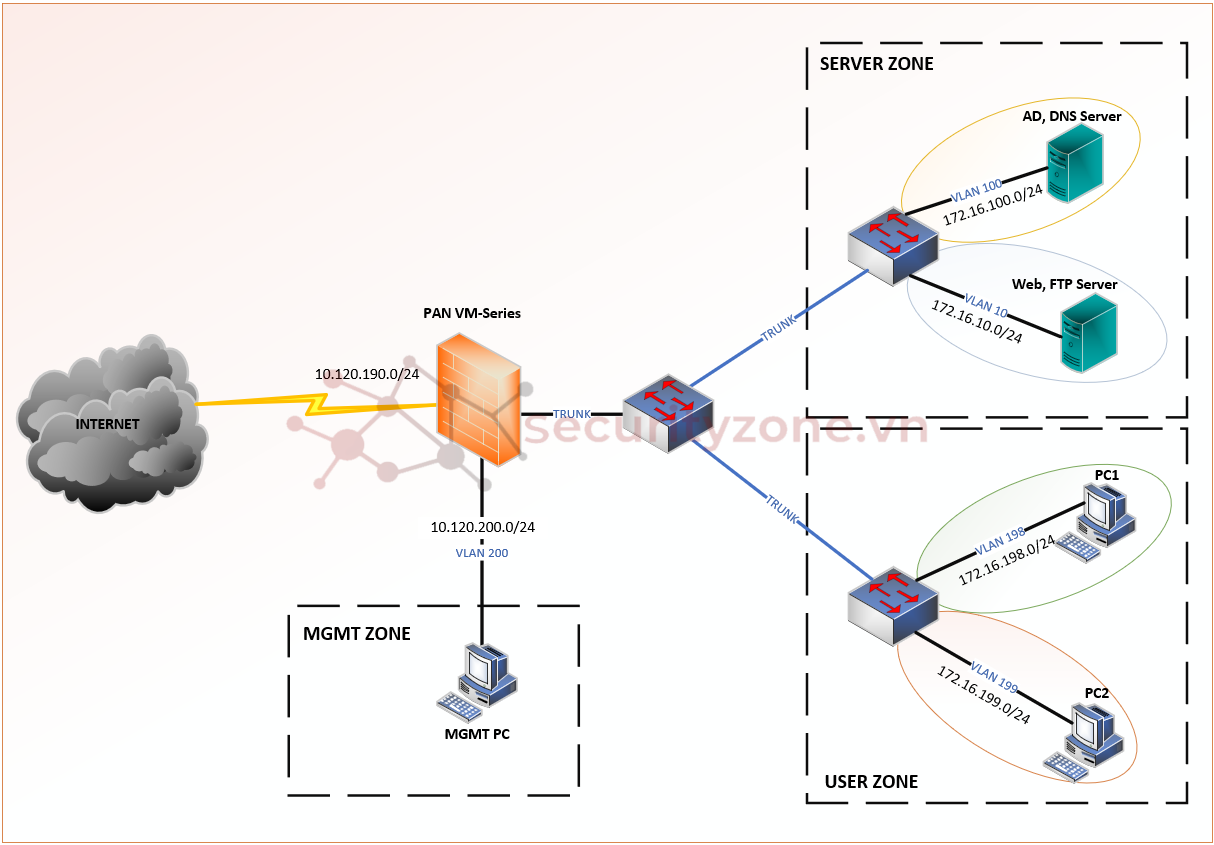

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình APP-ID trên PAN VM-series

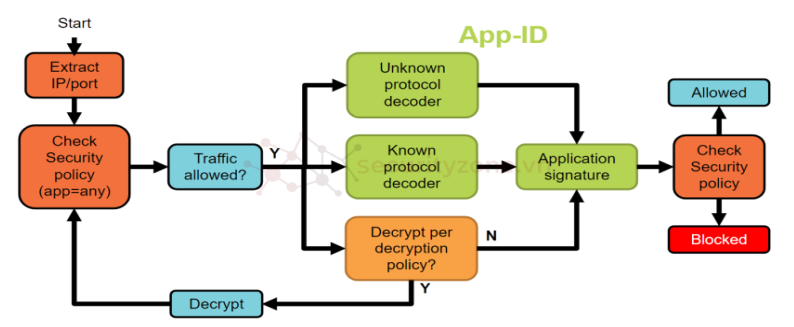

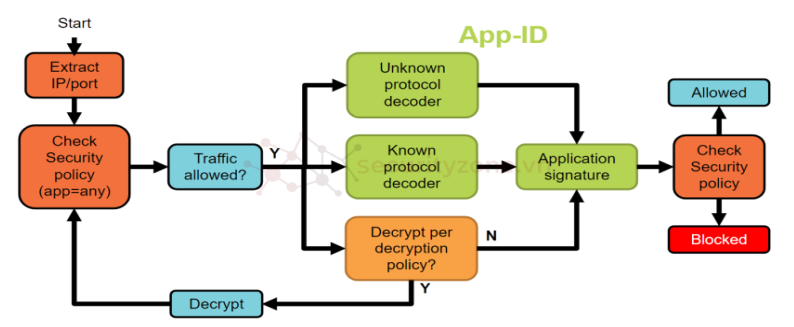

App-ID (Application Identification) là một tính năng của tường lửa thế hệ tiếp theo (NGFW) Palo Alto Networks, cho phép xác định chính xác các ứng dụng đang được sử dụng trong mạng. Các firewall truyền thống chỉ cho phép việc cấu hình các chính sách dựa vào port và protocol, nhưng các thông số này rất dễ bị làm giả để có thể bypass qua firewall để truy cập vào hệ thống (vd: các ứng dụng được đổi port, các ứng dụng được bọc trong một giao thức khác). Palo Alto App-ID không dựa vào port và protocol để xác định application mà nó dựa vào các dấu hiệu nhận biết riêng biệt để xác định ứng dụng (giống như DNA cho dù cho thay đổi giao diện thì vẫn có thể xác định đúng danh tính). Một trong những cách mà App-ID xác định ứng dụng là dựa vào signature hiện nay Palo Alto hỗ trợ xác định hơn 4000 applicaiton signature và được cập nhập theo từng ngày. Việc định danh các ứng dụng nhanh hay chậm phụ thuộc vào giao thức mà ứng dụng sử dụng ví dụ: với ứng dụng dùng giao thức UDP việc xác định chỉ cần thông qua 1 packet, còn với TCP phải sử dụng nhiều packet hơn vì nó trải qua quá trình 3-way handshake,...

App-ID sử dụng bốn cơ chế phân loại ứng dụng khác nhau:

Lợi ích của App-ID

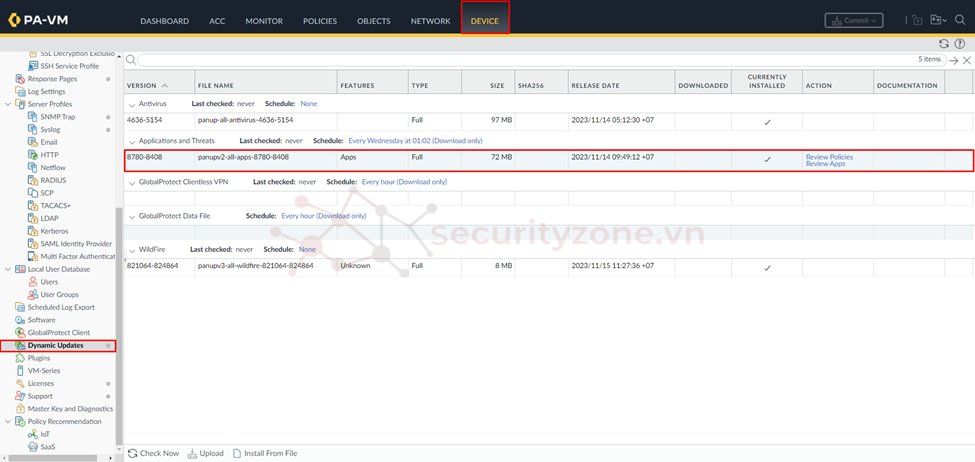

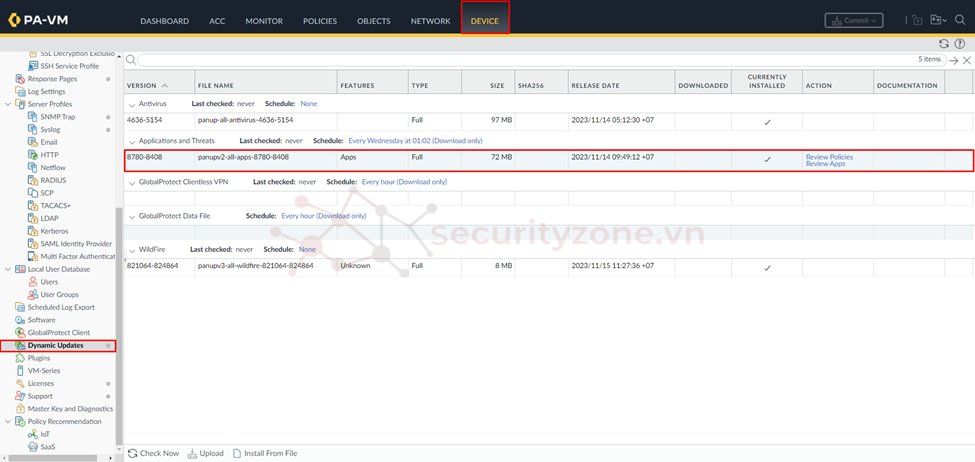

Lưu ý: với trường hợp sử dụng Application trên Firewall Palo Alto cần phải cập nhập database app thường xuyên để có được thông tin mới nhất của các application trong phần DEVICE > Dynamic Updates > Application and Threats. (có để đặt lịch update tự động)

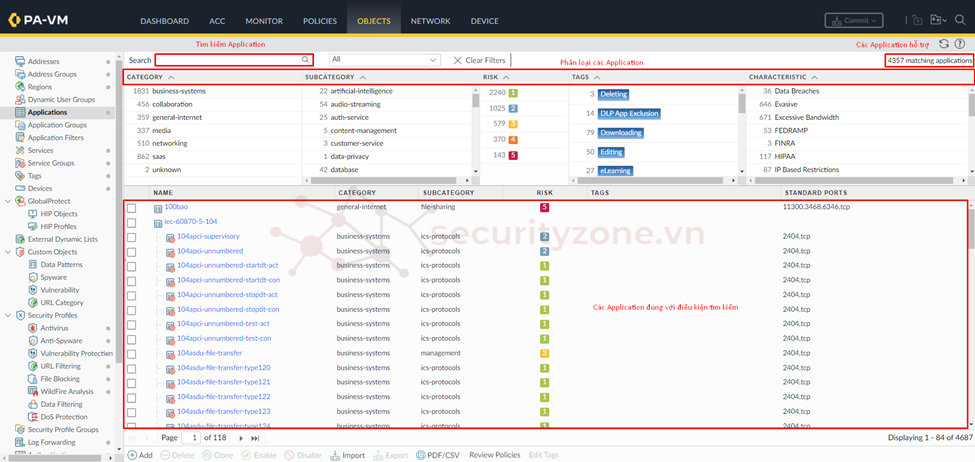

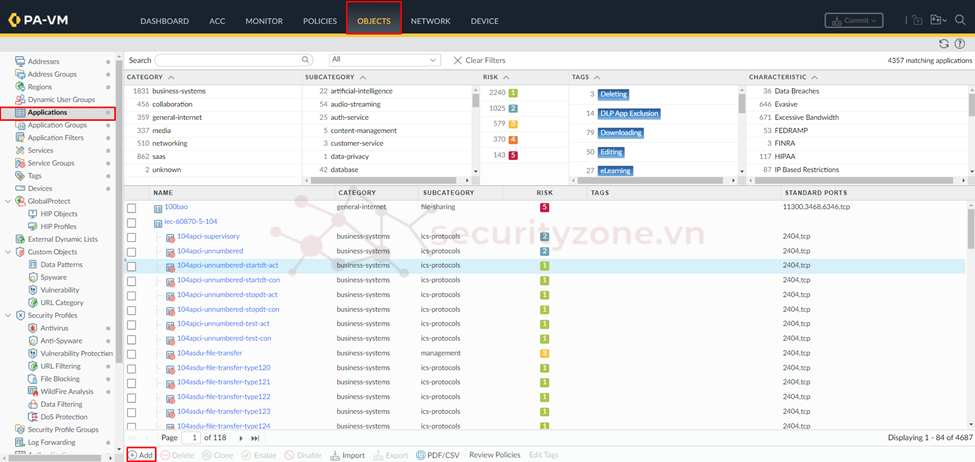

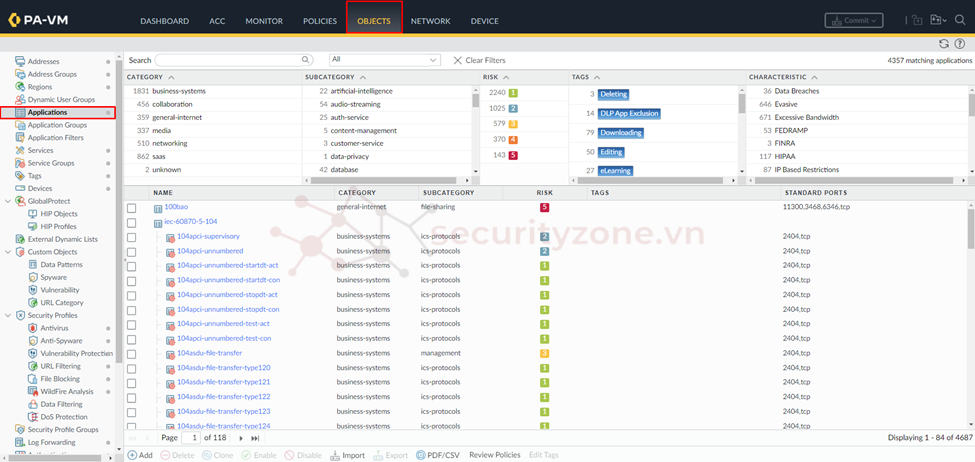

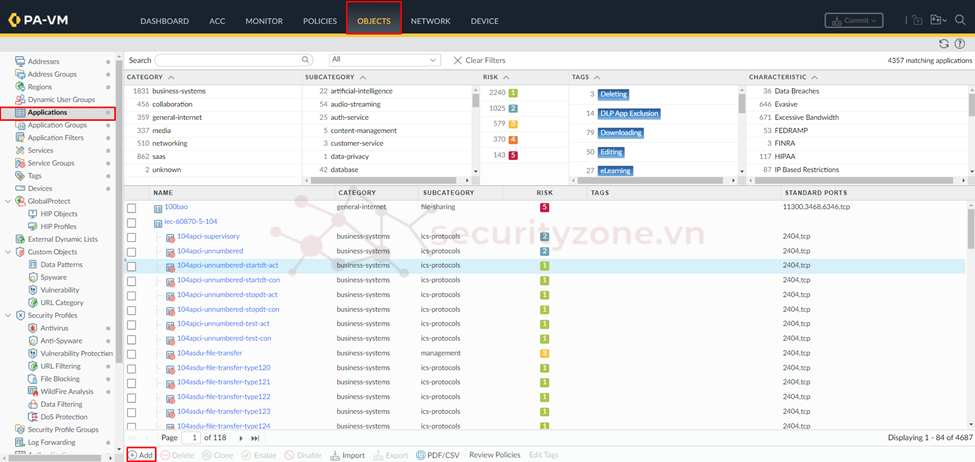

Trong giao diện Application trên Firewall Palo Alto sẽ được chia thành các phần chính như: tìm kiếm, phân loại application, các application được hỗ trợ,...

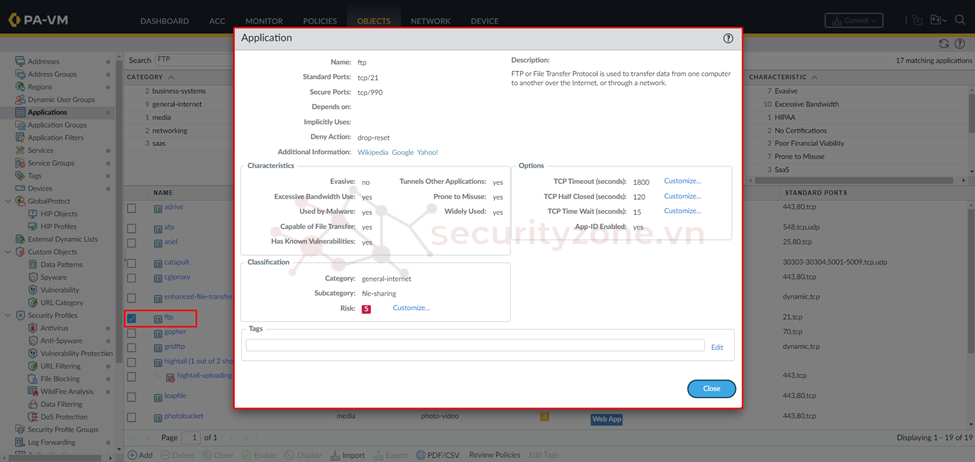

Chọn vào một Application sẽ hiển thị các thông tin của nó được liệt kê bên dưới:

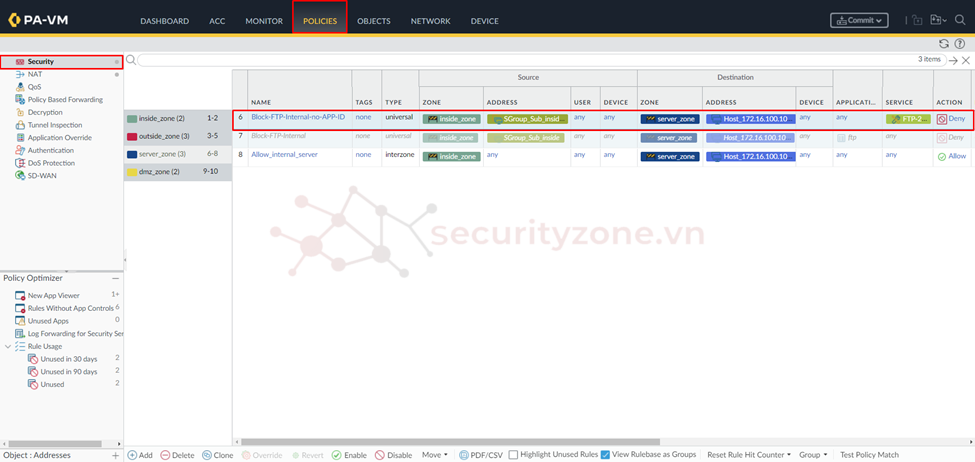

Trong trường hợp không sử dụng App-ID để chặn ứng dụng FTP tiến hành thực hiện bằng cách truy cập POLICIES > Security cấu hình policy để block traffic FTP dựa vào port TCP/21 từ user network (172.16.198.0/24 và 172.16.199.0/24) truy cập tới IP FTP server 172.16.10.100.

Kiểm tra trên thiết bị PC thuộc user network sẽ không truy cập được FTP TCP/21 và trên Palo Alto cũng có logs về việc block kết nối.

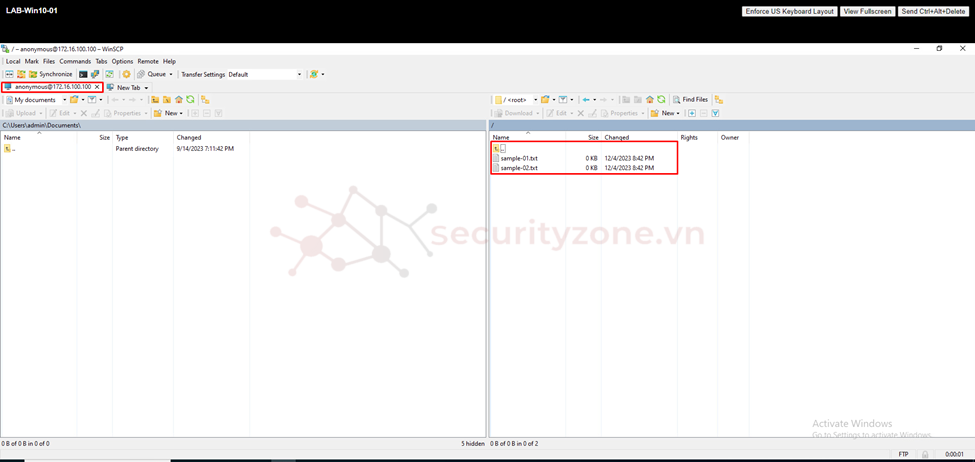

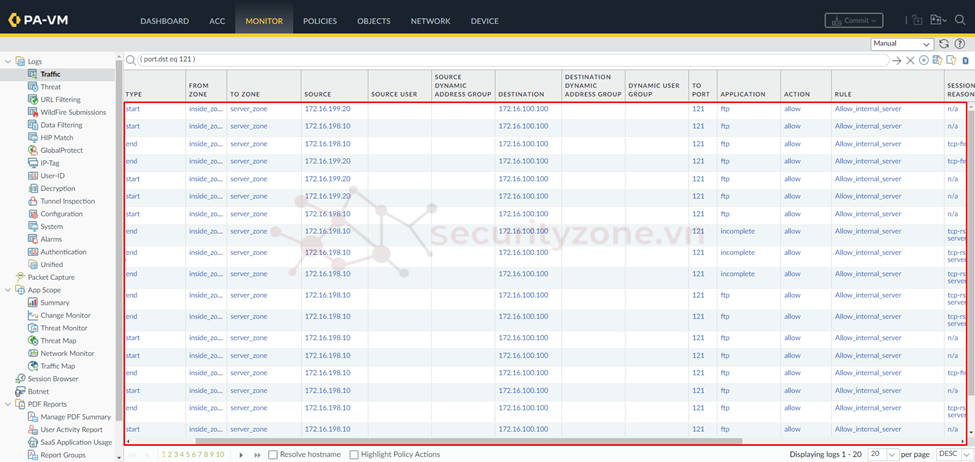

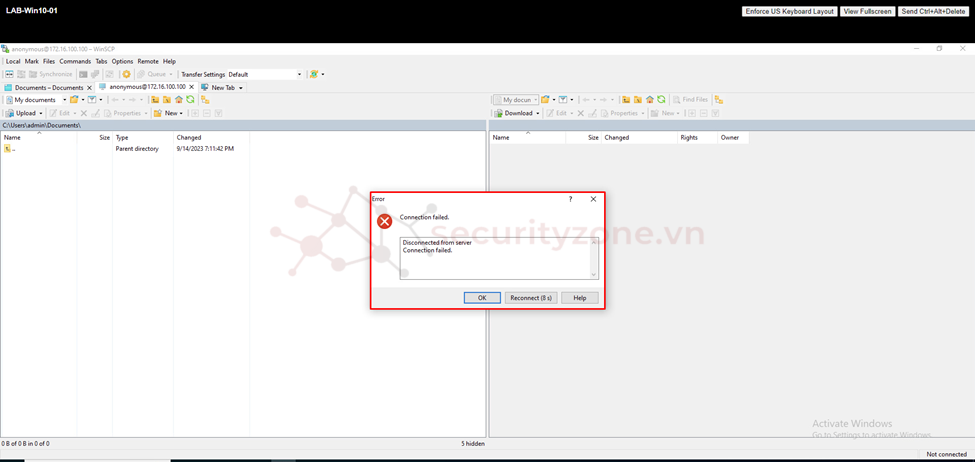

Nhưng khi tiến hành cấu hình lại port trên FTP server thành TCP/121 thì lúc này trên PC sẽ truy cập được FTP server và Palo Alto sẽ không phát hiện được ứng dụng FTP đã thay đổi port.

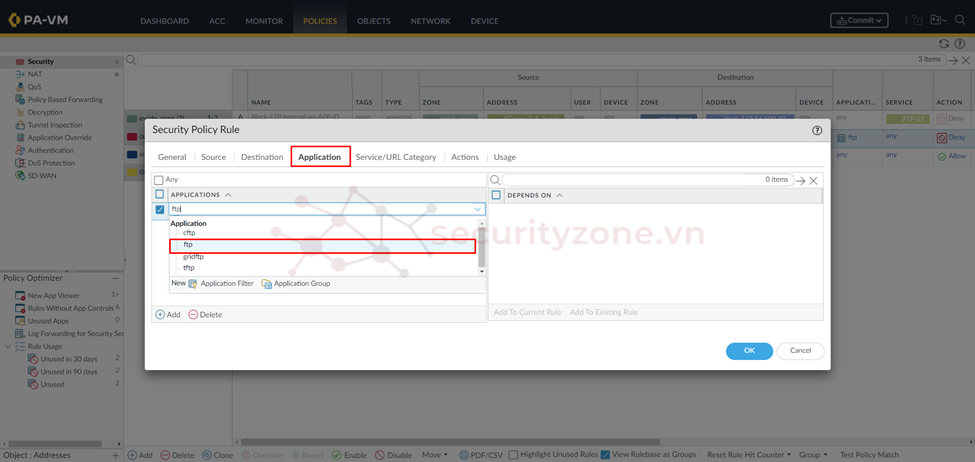

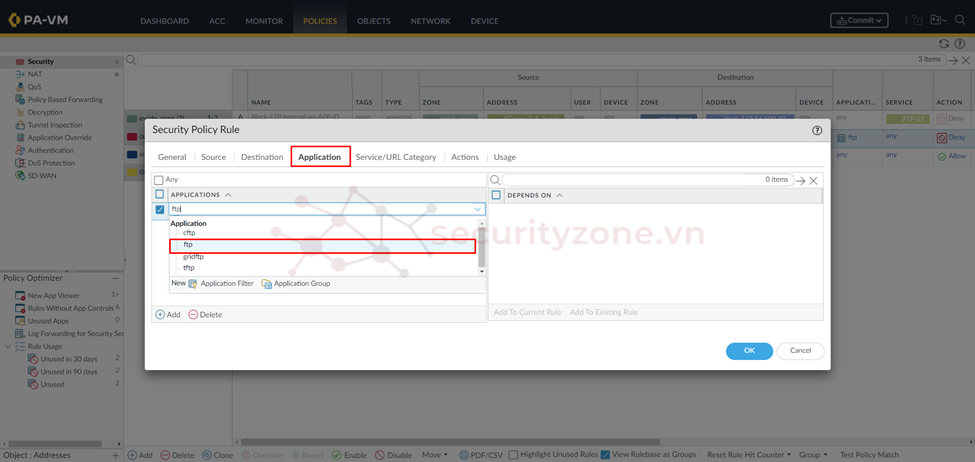

Để khắc phục cần tiến hành cấu hình App-ID, việc cấu hình cũng tương tự như tạo 1 Security Policy nhưng ở tab Application tiến hành chọn ftp.

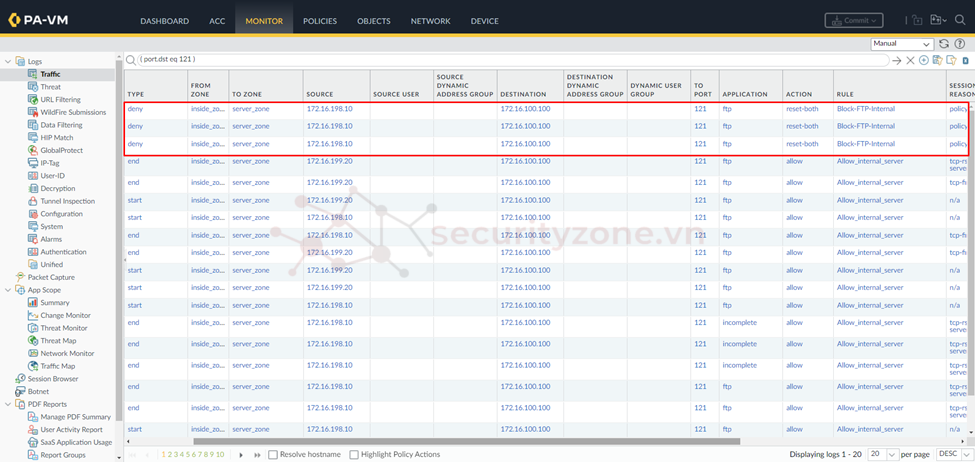

Tiến hành kiểm tra trên PC thuộc user network truy cập FTP TCP/121 sẽ bị chặn và logs trên Palo Alto hiển thị đã chặn Application FTP.

Lưu ý: để App-ID hoạt động tốt nhất thì Palo Alto phải thấy được traffic đi qua nó có nghĩa là đối với các Application hoạt động với SSL thì traffic đó cần được giải mã khi tới Firewall thông qua Decryption Policy.

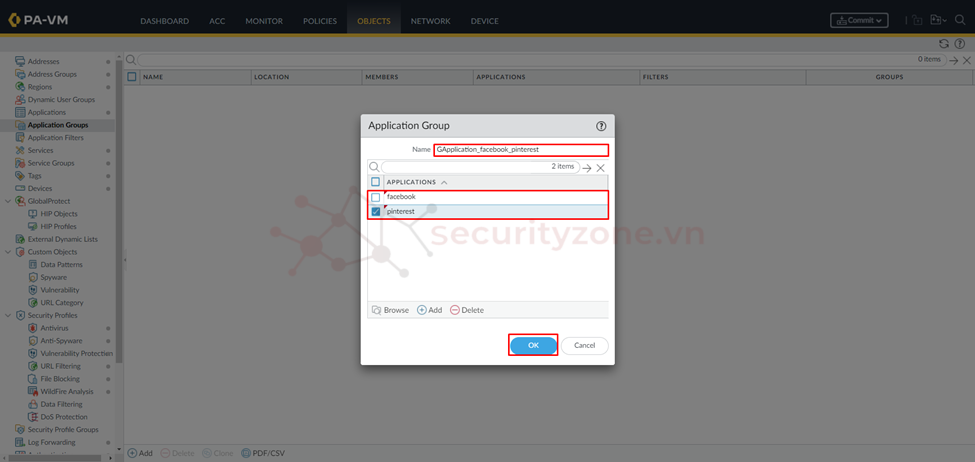

Application Group cho phép việc nhóm các ứng dụng vào cùng 1 group để thuận tiện cho việc cấu hình. Để cấu hình Application Group tiến hành vào phần OBJECTS > Application Groups > Add.

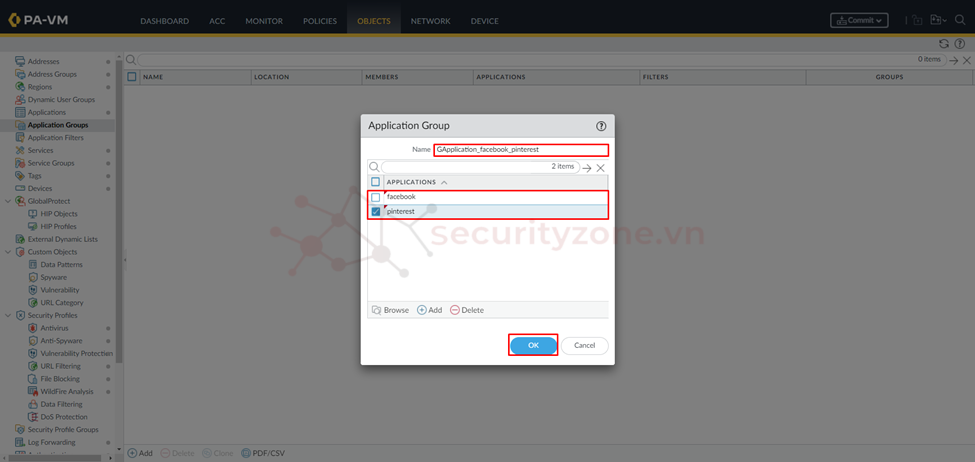

Sau đó đặt tên cho group rồi chọn Application facebook và pinterest như hình bên dưới.

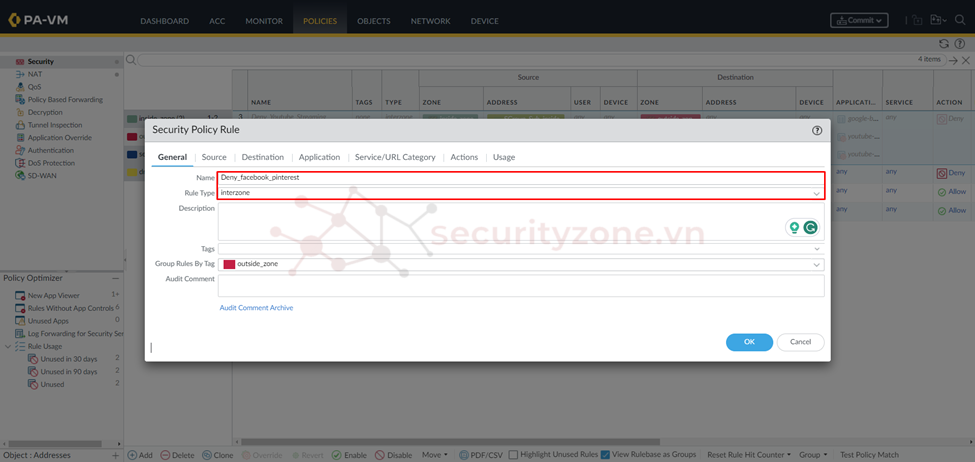

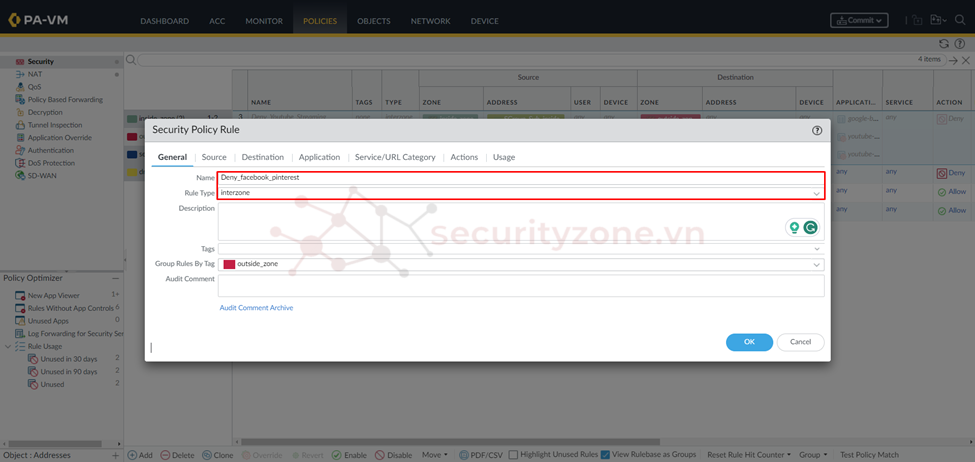

Tiến hành tạo Security Policy ở phần POLICES > Security > Add.

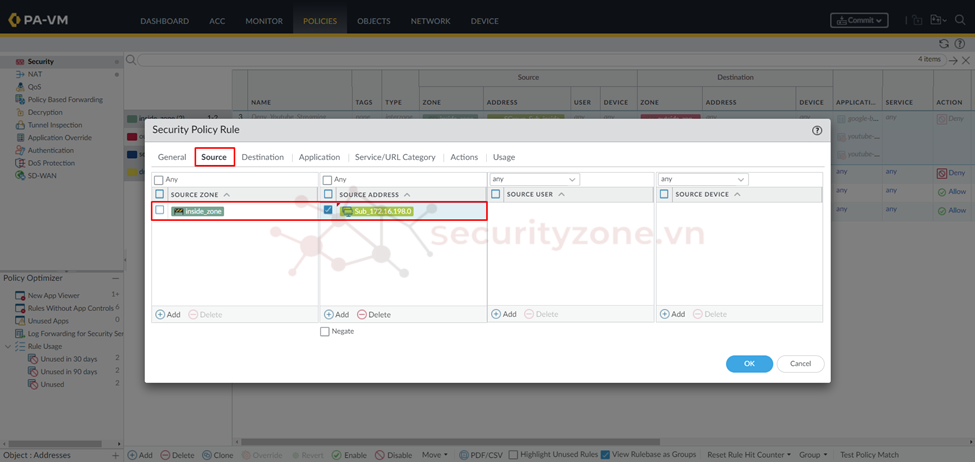

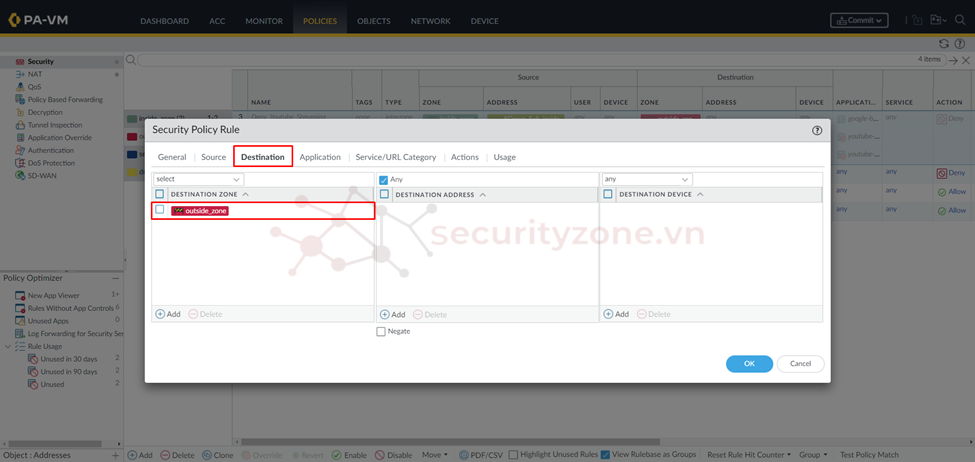

Chọn Source với traffic của PC thuộc subnet 172.16.198.0/24 và Destination là traffic đi Internet.

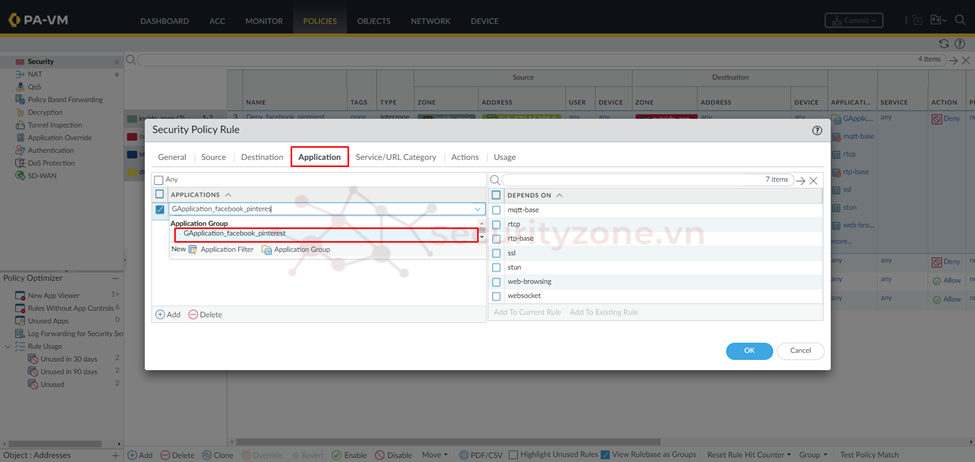

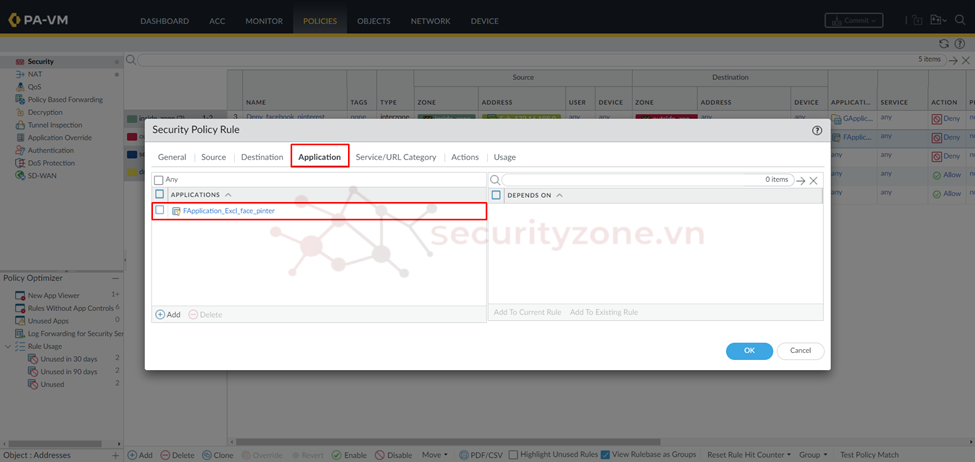

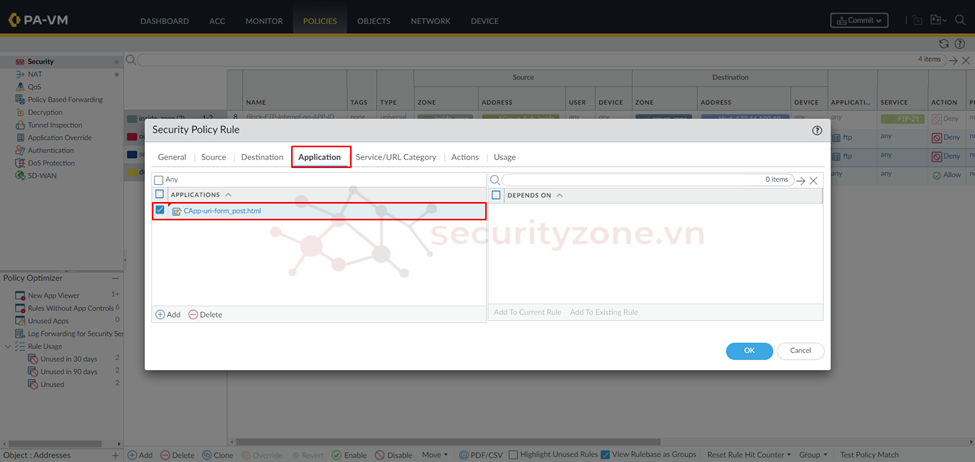

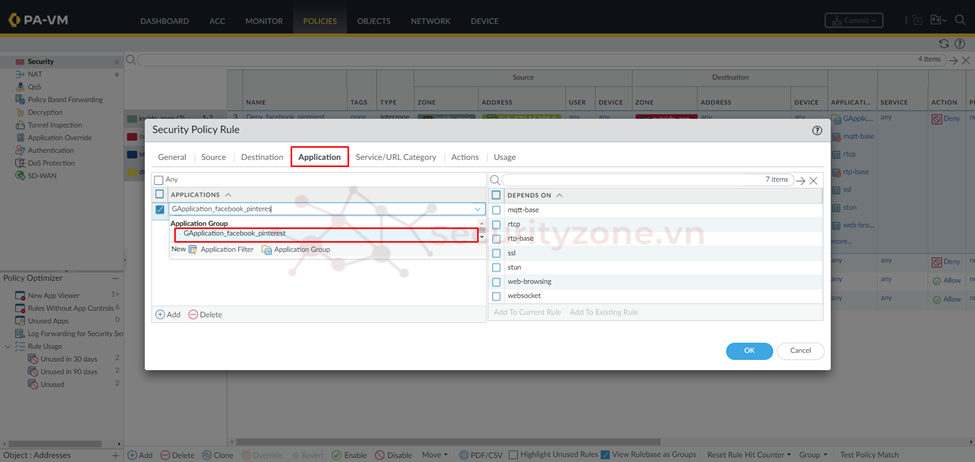

Tại tab Application tiến hành chọn Group Application đã cấu hình.

Lưu ý: vì một số Application còn có một số các Application khác để hoạt động (trong phần Depends on)nên cần phải lại chọn các Application phụ thuộc cho phù hợp để tránh trường hợp block nhầm Application.

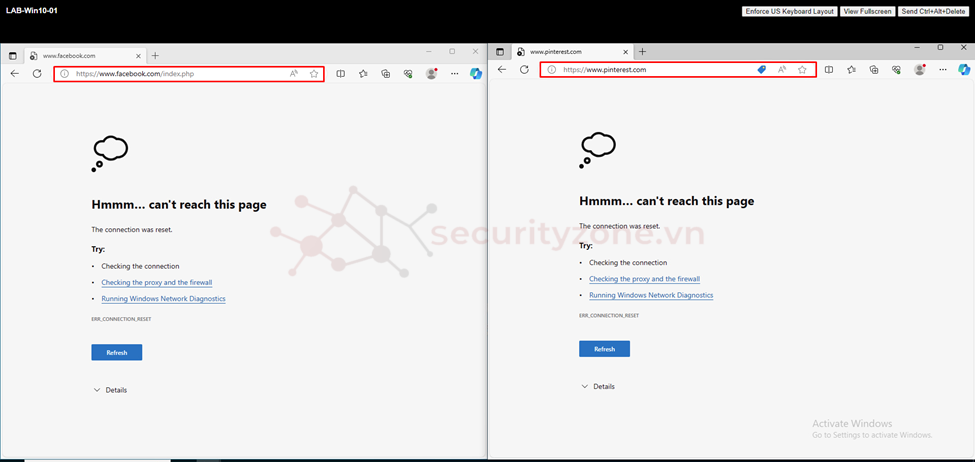

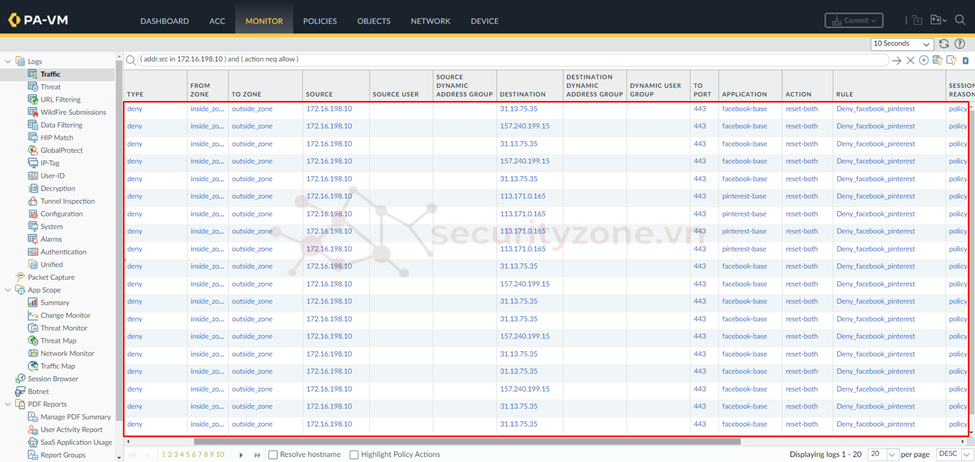

Tiến hành kiểm tra trên PC thuộc subnet 172.16.198.0/24 sẽ thấy các truy cập tới facebook và pinterest sẽ bị chặn, đồng thời trên Palo Alto sẽ thấy được các logs của traffic bị chặn.

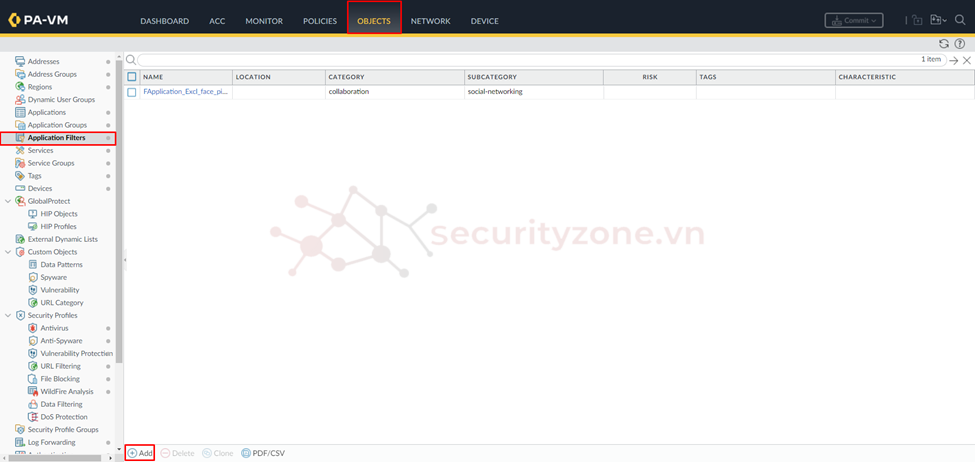

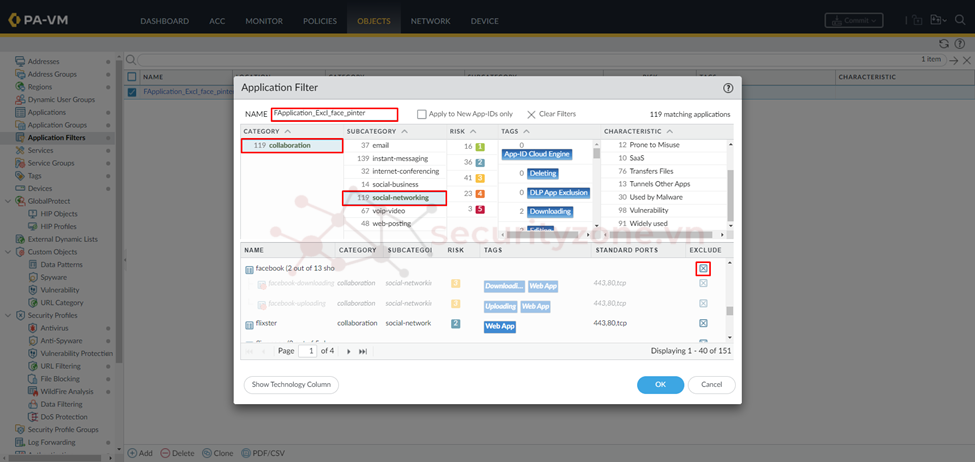

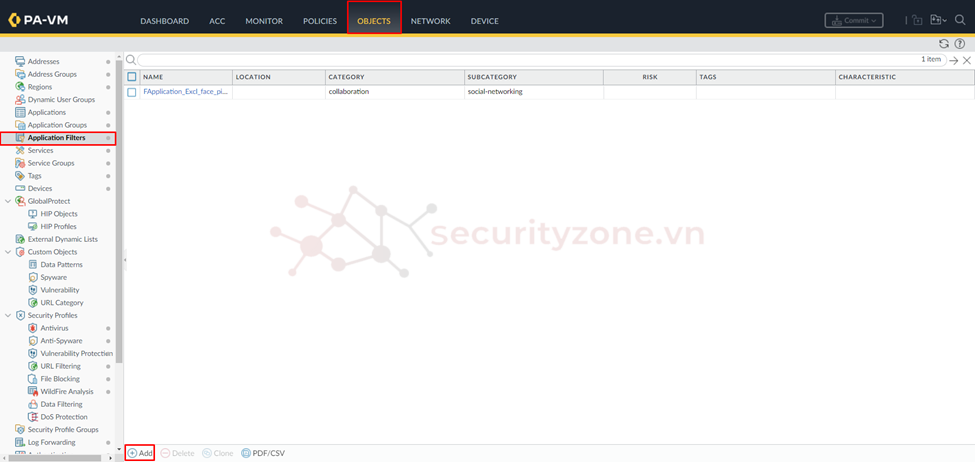

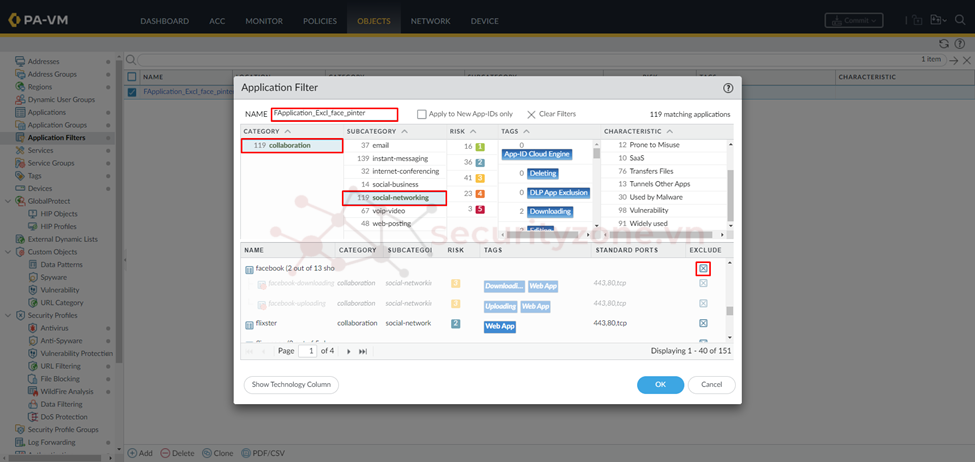

Application Filter cho phép lọc các Application phù hợp với điều kiện đưa ra (tương tự với Application group nhưng bao quát hơn). Để cấu hình vào phần OBJECTS > Application Filters > Add.

Tiếp theo tiến hành đặt tên vào chọn các điều kiện để lọc Application, trong phần lab này sẽ lấy tất cả cả Application trong SUBCATEGORY social-networking ngoại trừ facebook và pinterest.

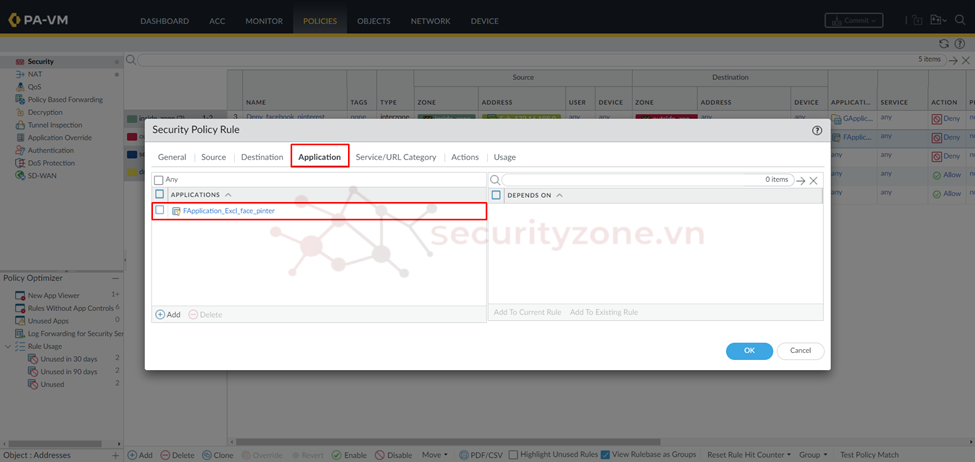

Tiến hành tạo Security Policy để block các Application trong group filter (ngoại trừ facebook và pinterest)

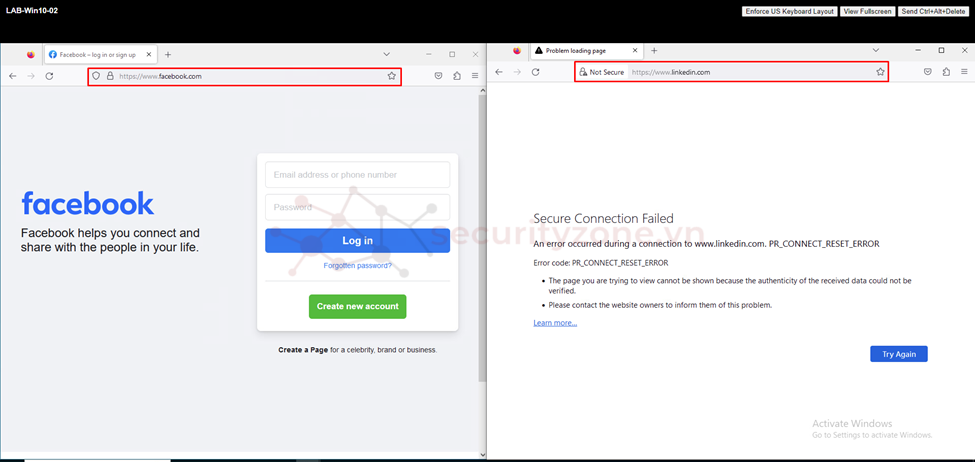

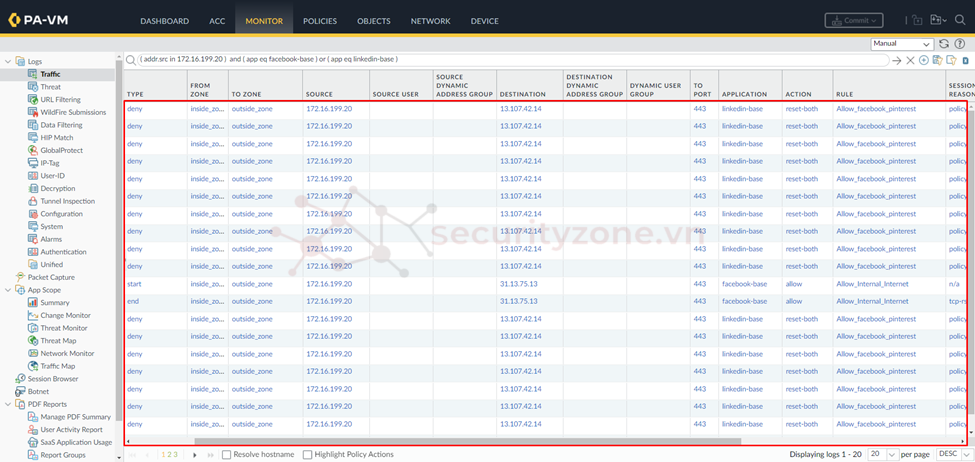

Thực hiện kiểm tra trên PC thuộc subnet 172.16.199.0/24 sẽ thấy được truy cập tới facebook và pinterest sẽ không bị chặn ngoài ra các truy cập tới các Application trong SUBCATEGORY social-networking sẽ vị chặn, đồng thời trên Palo Alto sẽ thấy được các logs của các sự kiện này.

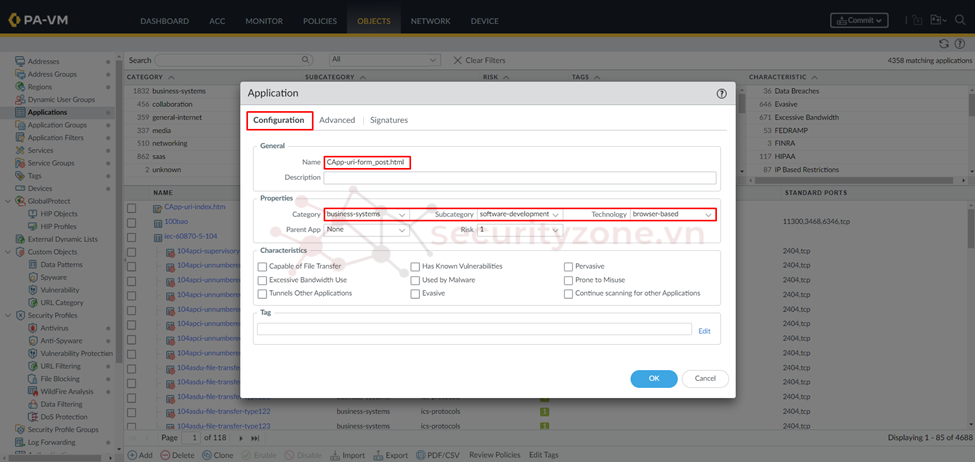

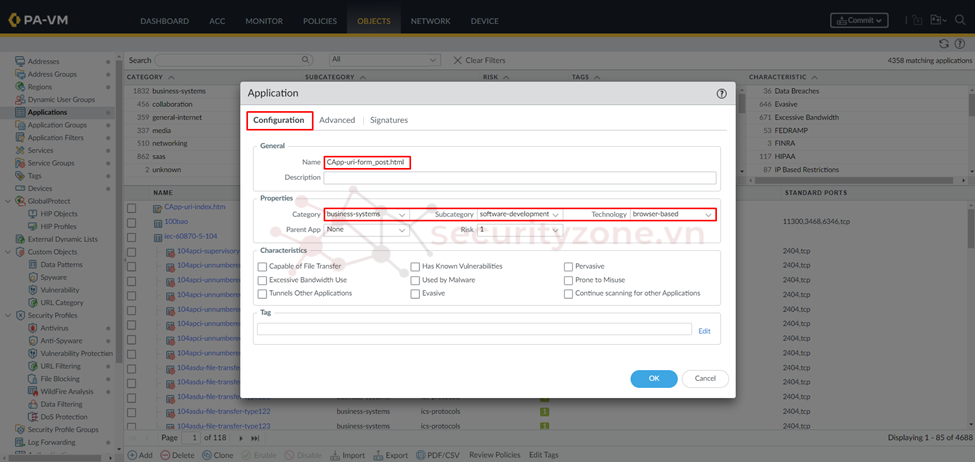

Tại tab Configuration sẽ cấu hình thông tin liên quan đến tên Application, phân loại, đặc điểm của nó.

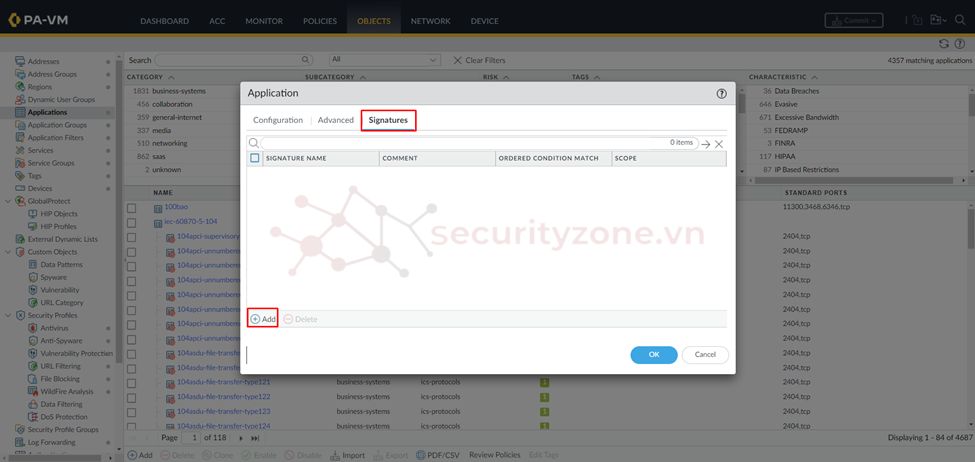

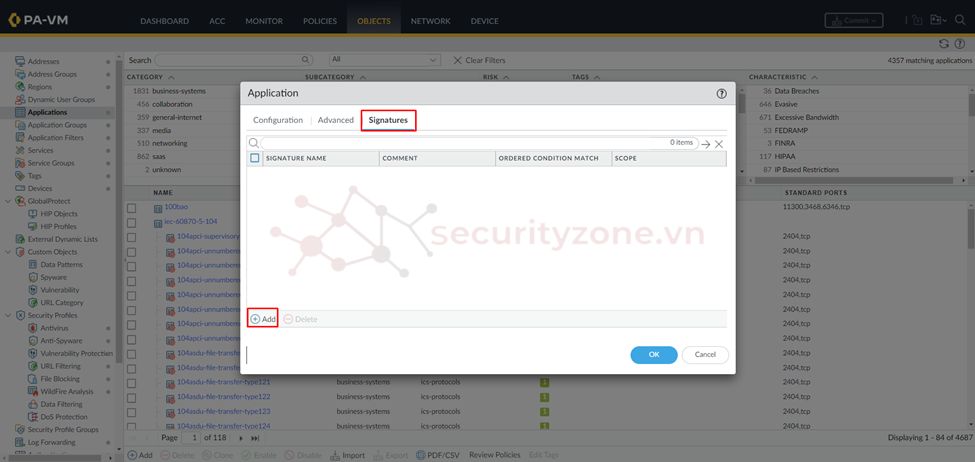

Tại tab Signatures sẽ cấu hình các dấu hiệu nhận biết Application bằng các chọn vào Add.

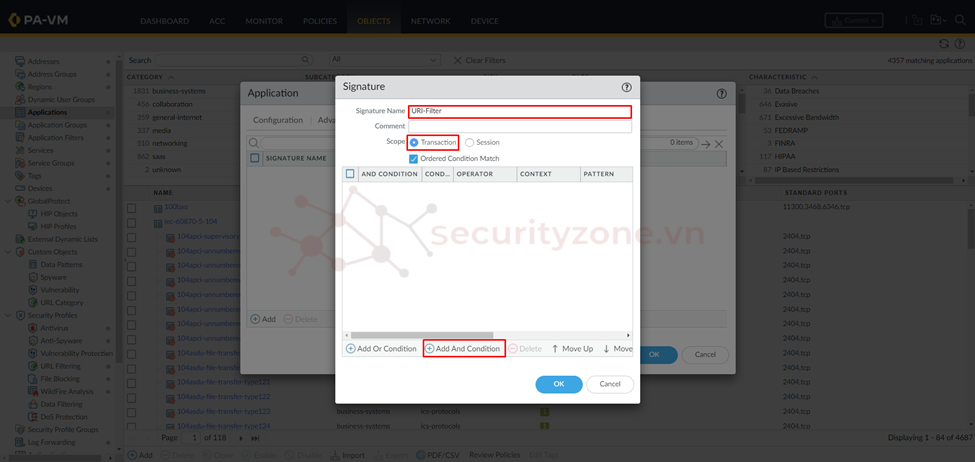

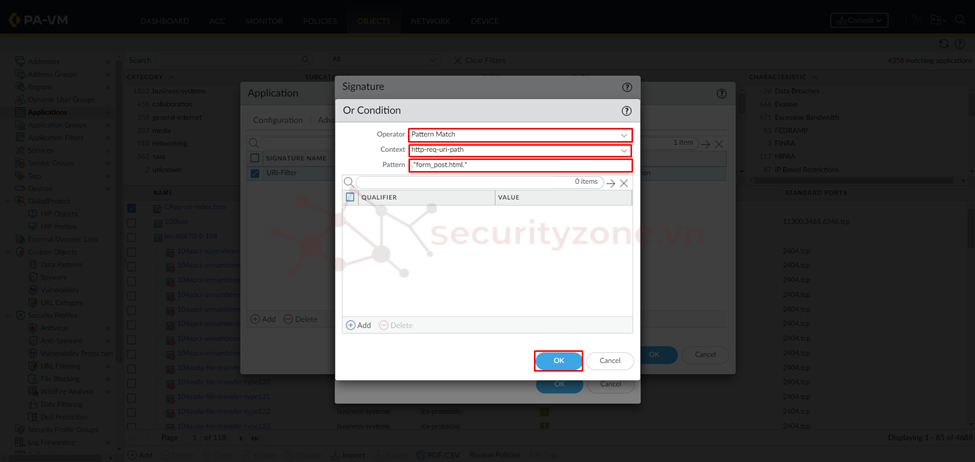

Tiếp theo cấu hình signature về http-req-uri-path để match với uri với đuôi có chứa "form_post.html" như hình bên dưới. (để lọc được uri sử dụng regular expression )

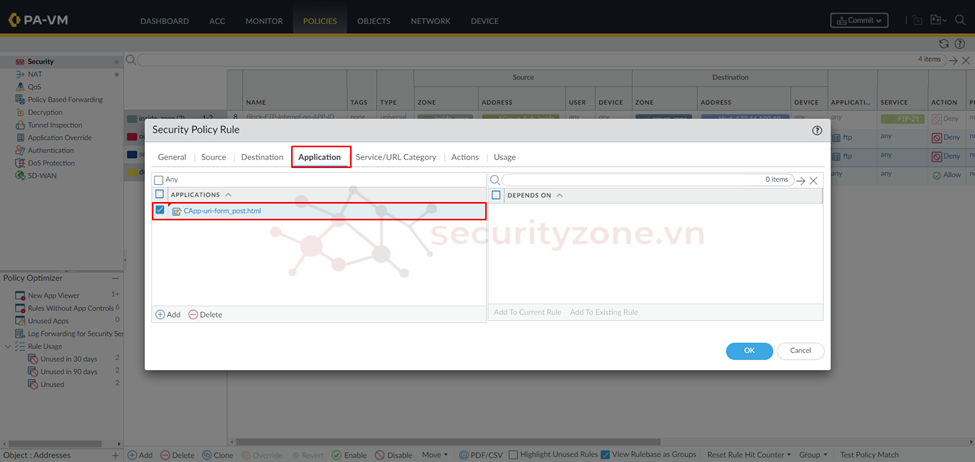

Tiến hành tạo Security Policy với Application mới tạo để block các PC thuộc user network truy cập tới uri có chứa "form_post.html".

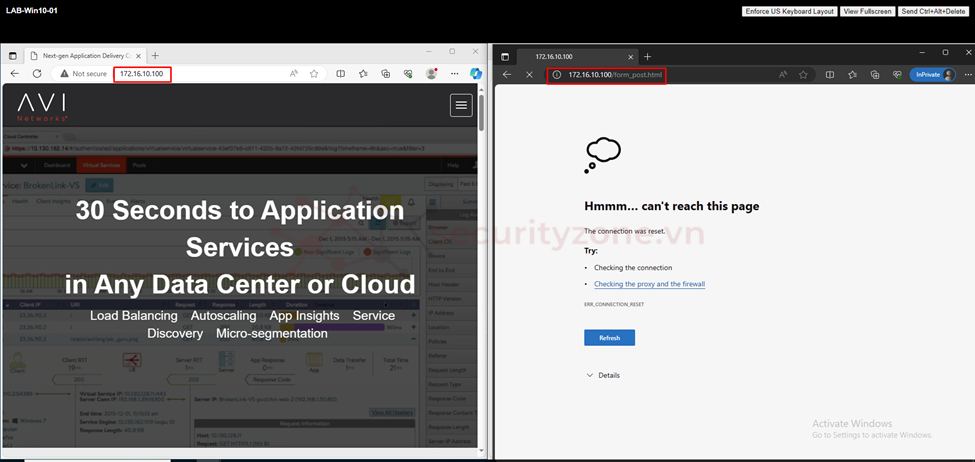

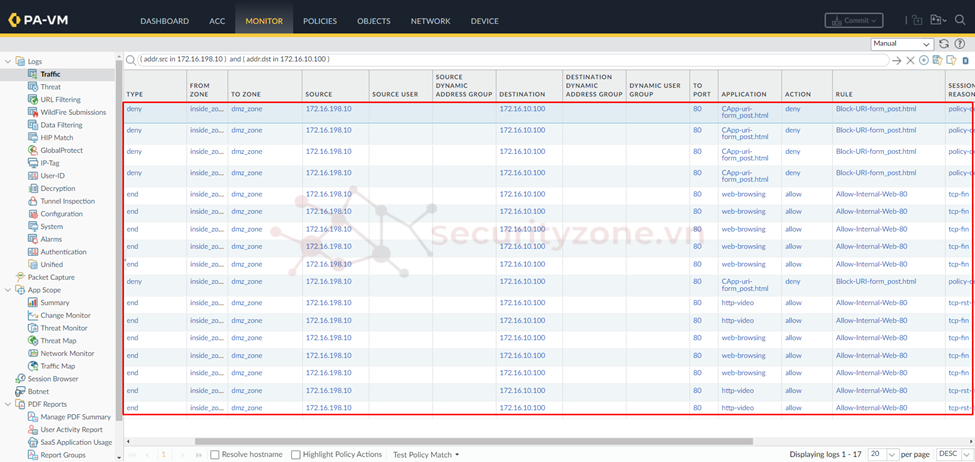

Kiểm tra trên PC sẽ thấy được các truy cập tới uri có chứa "form_post.html" sẽ bị chặn còn lại sẽ truy cập bình thường và trên Palo Alto sẽ thấy được các logs của traffic bị chặn.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình APP-ID trên PAN VM-series

[LAB-4] Cấu hình tính năng APP-ID trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình Security Policy kết hợp với App-ID để thực hiện block FTP đã được thay đổi port từ các PC trong user network đến FTP server 172.16.100.100.

- Cấu hình Application group nhóm các ứng dụng social-networking (pinterest và facebook) để chặn truy cập từ PC thuộc subnet 172.16.198.0/24.

- Cấu hình Application filter lọc các ứng dụng pinterest và facebook để cho phép truy cập từ PC thuộc subnet 172.16.199.0/24 ngoài ra sẽ block các social-networking còn lại.

- Cấu hình tạo ra một Application dựa vào uri path có chứa "form_post.html" và thực hiện block các PC trong user network truy cập tới ngoài ra các uri khác truy cập bình thường.

II. Cấu hình APP-ID trên PAN VM-series

App-ID (Application Identification) là một tính năng của tường lửa thế hệ tiếp theo (NGFW) Palo Alto Networks, cho phép xác định chính xác các ứng dụng đang được sử dụng trong mạng. Các firewall truyền thống chỉ cho phép việc cấu hình các chính sách dựa vào port và protocol, nhưng các thông số này rất dễ bị làm giả để có thể bypass qua firewall để truy cập vào hệ thống (vd: các ứng dụng được đổi port, các ứng dụng được bọc trong một giao thức khác). Palo Alto App-ID không dựa vào port và protocol để xác định application mà nó dựa vào các dấu hiệu nhận biết riêng biệt để xác định ứng dụng (giống như DNA cho dù cho thay đổi giao diện thì vẫn có thể xác định đúng danh tính). Một trong những cách mà App-ID xác định ứng dụng là dựa vào signature hiện nay Palo Alto hỗ trợ xác định hơn 4000 applicaiton signature và được cập nhập theo từng ngày. Việc định danh các ứng dụng nhanh hay chậm phụ thuộc vào giao thức mà ứng dụng sử dụng ví dụ: với ứng dụng dùng giao thức UDP việc xác định chỉ cần thông qua 1 packet, còn với TCP phải sử dụng nhiều packet hơn vì nó trải qua quá trình 3-way handshake,...

App-ID sử dụng bốn cơ chế phân loại ứng dụng khác nhau:

- Application Signature:

- Cơ sở dữ liệu Application Signature được cập nhật hàng tuần như một phần của cập nhật nội dung tường lửa.

- Application Signature cũng có thể được tải xuống và cài đặt thủ công trong Tường lửa PA.

- Unknown Protocol Decoder:

- Một công cụ heuristic App-ID được sử dụng để tra cứu mô hình giao tiếp.

- Nó cố gắng nhận dạng ứng dụng dựa trên hành vi mạng của nó.

- Ví dụ: loại phát hiện này cần thiết cho mã hóa đầu cuối độc quyền như Skype.

- Known Protocol Decoder: Bộ ứng dụng mà người lập trình hiểu được cú pháp, lệnh của các ứng dụng thông dụng

- Protocol Decryption: Sử dụng SSH (Secure Shell) và SSL (Lớp cổng bảo mật) cho khả năng mã hóa.

- App-ID hoạt động bằng cách phân tích lưu lượng mạng để xác định các ứng dụng đang được sử dụng. Nó bắt đầu bằng cách phân tích các giao thức mạng được sử dụng bởi ứng dụng. Nếu giao thức mạng được biết đến, App-ID có thể xác định ứng dụng với độ chính xác cao. (Application Signature)

- Nếu giao thức mạng không được biết đến, App-ID sẽ chuyển sang phân tích mã ứng dụng. App-ID có thể phân tích mã ứng dụng để xác định danh tính của nó bằng cách tìm các chuỗi ký tự đặc biệt hoặc các mẫu dữ liệu. (Known Protocol Decoder)

- Nếu App-ID không thể xác định ứng dụng bằng cách phân tích giao thức mạng hoặc mã, nó sẽ chuyển sang phân tích heuristic. Phân tích heuristic liên quan đến việc tìm kiếm hành vi của ứng dụng. (Unknown Protocol Decoder)

- Nếu App-ID vẫn không thể xác định ứng dụng, nó sẽ sử dụng danh sách các ứng dụng được xác định trước. Danh sách này bao gồm các ứng dụng phổ biến, chẳng hạn như các ứng dụng web, ứng dụng email, và ứng dụng trò chơi.

Lợi ích của App-ID

- Nâng cao khả năng hiển thị ứng dụng:App-ID cung cấp khả năng hiển thị toàn diện về các ứng dụng đang được sử dụng trong mạng. Điều này giúp các tổ chức có thể:

- Xác định các ứng dụng không mong muốn hoặc độc hại.

- Theo dõi việc sử dụng ứng dụng của người dùng.

- Tuân thủ các yêu cầu bảo mật và quy định.

- Tăng cường bảo mật:App-ID cho phép các tổ chức áp dụng các chính sách bảo mật cụ thể cho từng ứng dụng. Điều này giúp bảo vệ mạng khỏi các mối đe dọa như:

- Truy cập trái phép vào các ứng dụng nhạy cảm.

- Tải xuống hoặc chia sẻ nội dung độc hại.

- Sử dụng ứng dụng cho các mục đích trái phép.

- Tăng cường hiệu suất: App-ID được tích hợp sẵn trong tường lửa Palo Alto Networks. Điều này giúp giảm thiểu tác động đến hiệu suất mạng.

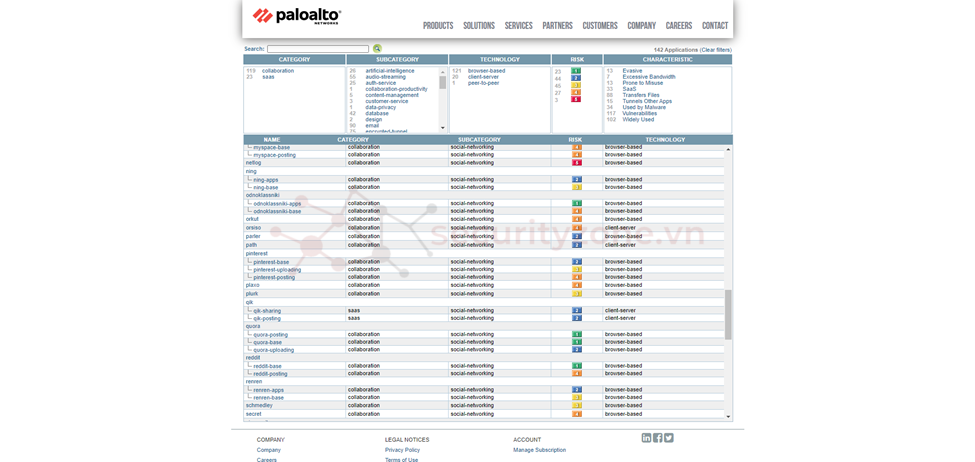

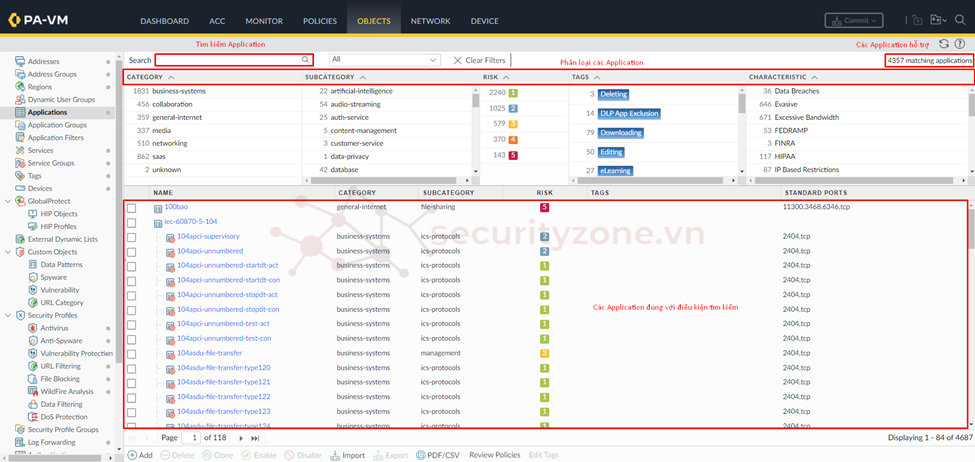

Để cấu hình Security Policy dựa vào App-ID trước hết cần kiểm tra các App-ID được Palo Alto định nghĩa từ trước bằng cách truy cập vào thiết bị Firewall Palo Alto phần OBJECTS > Applications (đối với trường hợp offline) hoặc truy cập vào website: https://applipedia.paloaltonetworks.com/ (đối với trường hợp online) cả hai cách điều giúp hiển thị các ứng dụng do Palo Alto định nghĩa.Application trên Firewall Palo Alto | Application trên website |

|

|

Trong giao diện Application trên Firewall Palo Alto sẽ được chia thành các phần chính như: tìm kiếm, phân loại application, các application được hỗ trợ,...

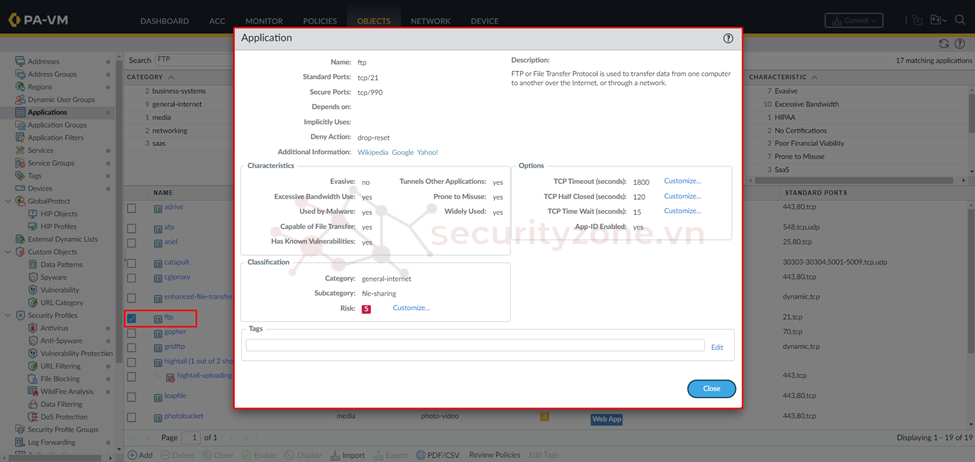

Chọn vào một Application sẽ hiển thị các thông tin của nó được liệt kê bên dưới:

Application Details | Mô tả |

Name | tên của Application |

| Description | thông tin của Application |

| Additional Information | liên kết tới website chứa các thông tin của Application |

| Standard Ports | port thông thường mà Application sử dụng để giao tiếp |

| Depends on | các Application khác cần có để Application này có thể được sử dụng (khi cấu hình policy cần phải chọn tất cả các Application này) |

| Implicitly Uses | các Application chạy ngầm để Application có thể hoạt động (không cần chọn khi cấu hình policy) |

| Previously Identified As | cho biết Application nào đã được xác định trước đó |

| Deny Action | default deny action có thể chỉ định silent drop hoặc TCP reset |

Characteristics | Mô tả |

| Evasive | sử dụng một port hoặc protocol cho một cái gì đó khác với port ban đầu của nó |

| Excessive Bandwidth | chiếm ít nhất 1 Mbps một cách thường xuyên khi hoạt động bình thường |

| Prone to Misuse | dễ dàng thiết lập để sử dụng nhiều hơn dự định của người dùng |

| SaaS | trên Firewall, SaaS được đặc trưng |

| Capable of File Transfer | có khả năng chuyển tập tin từ hệ thống này sang hệ thống khác |

| Tunnels Other Applications | có thể vận chuyển các ứng dụng khác bên trong giao thức của nó |

| Used by Malware | sử dụng ứng dụng để truyền bá, tấn công, đánh cắp dữ liệu hoặc phân phối. |

| Has Known Vulnerabilities | có báo cáo công khai các lỗ hổng |

| Widely used | có khả năng có hơn 1 triệu người dùng |

| Continue Scanning for Other Applications | hướng dẫn tường lửa tiếp tục thử và khớp với các Application Signature khác. |

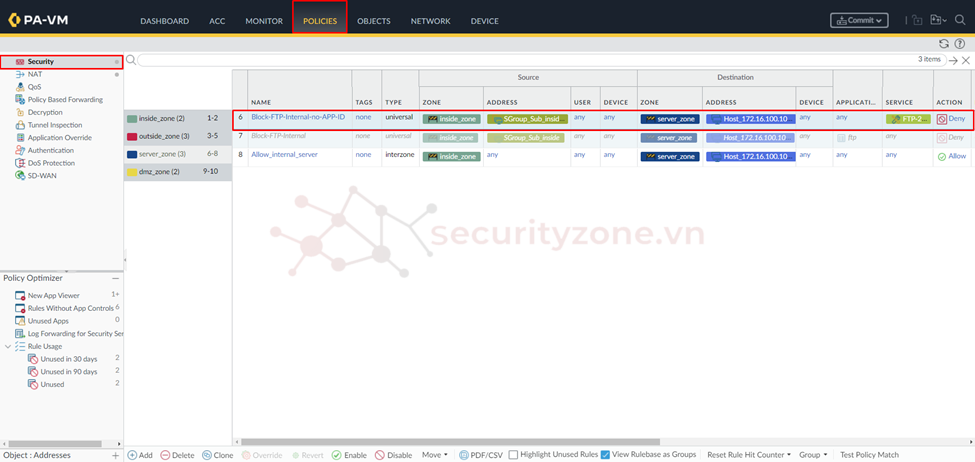

Trong trường hợp không sử dụng App-ID để chặn ứng dụng FTP tiến hành thực hiện bằng cách truy cập POLICIES > Security cấu hình policy để block traffic FTP dựa vào port TCP/21 từ user network (172.16.198.0/24 và 172.16.199.0/24) truy cập tới IP FTP server 172.16.10.100.

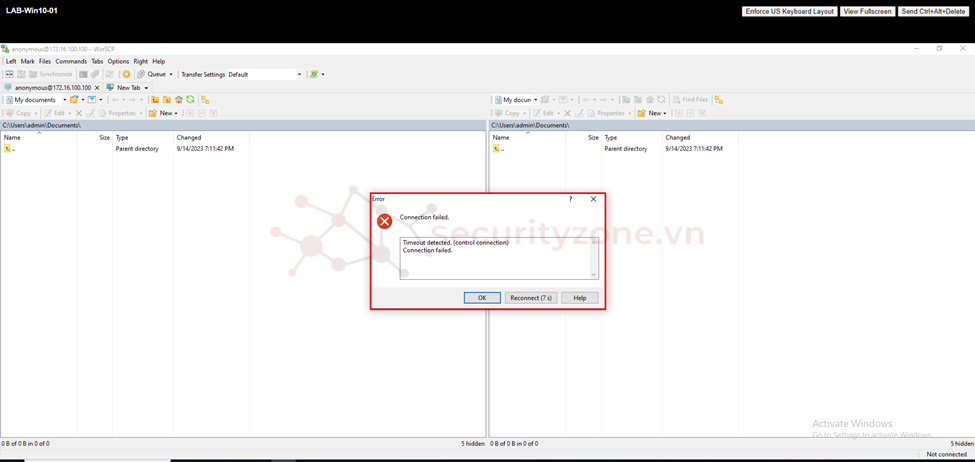

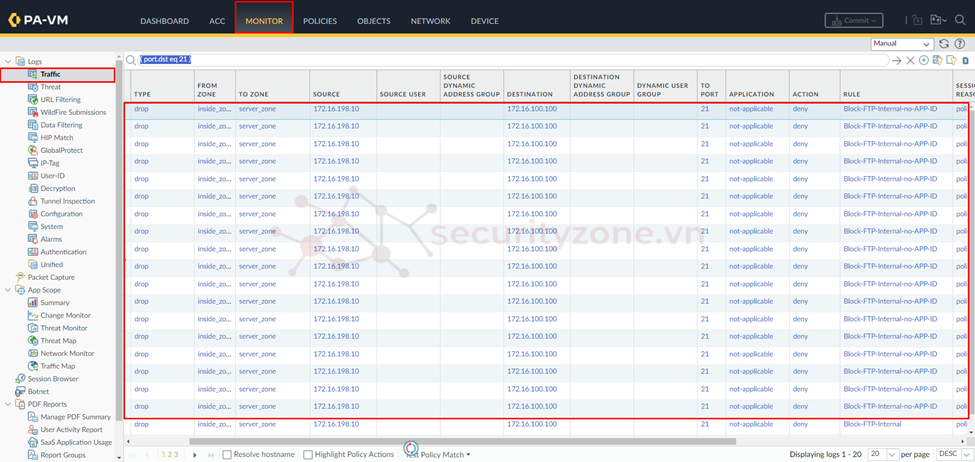

Kiểm tra trên thiết bị PC thuộc user network sẽ không truy cập được FTP TCP/21 và trên Palo Alto cũng có logs về việc block kết nối.

Trên PC | Trên Palo Alto |

|

|

Trên PC | Trên Palo Alto |

|

|

Tiến hành kiểm tra trên PC thuộc user network truy cập FTP TCP/121 sẽ bị chặn và logs trên Palo Alto hiển thị đã chặn Application FTP.

Trên PC | Trên Palo Alto |

|

|

Lưu ý: để App-ID hoạt động tốt nhất thì Palo Alto phải thấy được traffic đi qua nó có nghĩa là đối với các Application hoạt động với SSL thì traffic đó cần được giải mã khi tới Firewall thông qua Decryption Policy.

Application Group cho phép việc nhóm các ứng dụng vào cùng 1 group để thuận tiện cho việc cấu hình. Để cấu hình Application Group tiến hành vào phần OBJECTS > Application Groups > Add.

Sau đó đặt tên cho group rồi chọn Application facebook và pinterest như hình bên dưới.

Tiến hành tạo Security Policy ở phần POLICES > Security > Add.

Chọn Source với traffic của PC thuộc subnet 172.16.198.0/24 và Destination là traffic đi Internet.

|

|

Lưu ý: vì một số Application còn có một số các Application khác để hoạt động (trong phần Depends on)nên cần phải lại chọn các Application phụ thuộc cho phù hợp để tránh trường hợp block nhầm Application.

Tiến hành kiểm tra trên PC thuộc subnet 172.16.198.0/24 sẽ thấy các truy cập tới facebook và pinterest sẽ bị chặn, đồng thời trên Palo Alto sẽ thấy được các logs của traffic bị chặn.

Trên PC | Trên Palo Alto |

|

|

Tiếp theo tiến hành đặt tên vào chọn các điều kiện để lọc Application, trong phần lab này sẽ lấy tất cả cả Application trong SUBCATEGORY social-networking ngoại trừ facebook và pinterest.

Tiến hành tạo Security Policy để block các Application trong group filter (ngoại trừ facebook và pinterest)

Thực hiện kiểm tra trên PC thuộc subnet 172.16.199.0/24 sẽ thấy được truy cập tới facebook và pinterest sẽ không bị chặn ngoài ra các truy cập tới các Application trong SUBCATEGORY social-networking sẽ vị chặn, đồng thời trên Palo Alto sẽ thấy được các logs của các sự kiện này.

Trên PC | Trên Palo Alto |

|

|

Ngoài các Application được Palo Alto cung cấp, cũng có thể tiến hành tạo các Application phù hợp với yêu cầu của hệ thống. Để cấu hình vào phần OBJECTS > Application > Add.

Tại tab Configuration sẽ cấu hình thông tin liên quan đến tên Application, phân loại, đặc điểm của nó.

Tại tab Signatures sẽ cấu hình các dấu hiệu nhận biết Application bằng các chọn vào Add.

Tiếp theo cấu hình signature về http-req-uri-path để match với uri với đuôi có chứa "form_post.html" như hình bên dưới. (để lọc được uri sử dụng regular expression )

|

|

Kiểm tra trên PC sẽ thấy được các truy cập tới uri có chứa "form_post.html" sẽ bị chặn còn lại sẽ truy cập bình thường và trên Palo Alto sẽ thấy được các logs của traffic bị chặn.

Trên PC | Trên Palo Alto |

|

|

Last edited: