Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Antivirus trên PAN VM-series

I. Giới thiệu về mô hình bài Lab

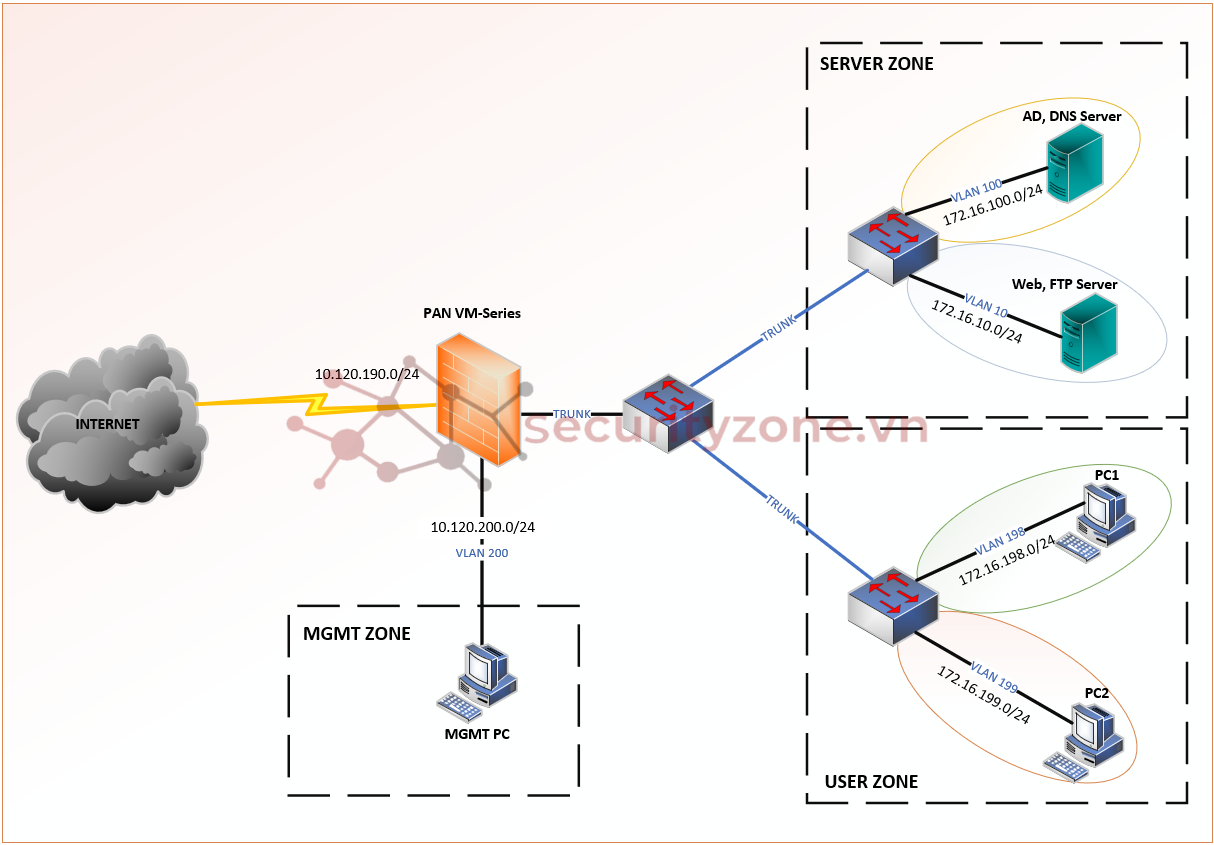

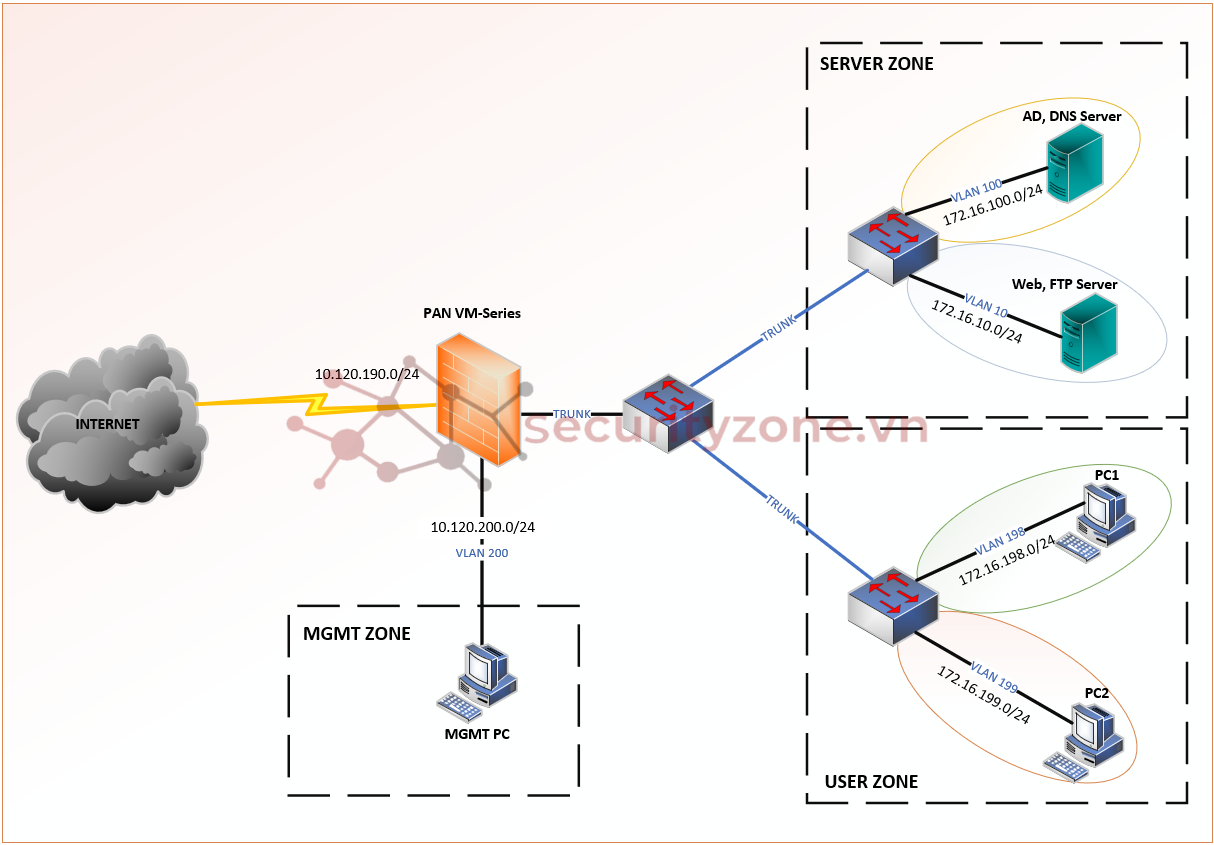

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình Antivirus trên PAN VM-series

Tính năng antivirus trên Firewall Palo Alto là một trong số các tính năng cần đến license Threat Prevention để hoạt động cơ chế hoạt động dựa vào các Signature được Palo Alto cung cấp. Tính năng này được cấu hình trong Antivirus Profile cung cấp khả năng bảo vệ chống lại virus, worms, trojan và spyware download thông qua các giao thức thông dụng như: SMTP, IMAP, POP3, HTTP, HTTP2, FTP và SMB. Giải pháp chống virus cung cấp sự bảo vệ cho các thiết bị trong hệ thống mà không ảnh hưởng đến hiệu suất bằng các kiểm tra các lương lượng traffic thông qua các giao thức được cấu hình hỗ trợ quét nhiều loại phần mềm độc hại trong các tệp thực thi, tệp PDF và HTML cũng như quét virus JavaScript, trong các tệp nén và sơ đồ mã hóa dữ liệu,... Ngoài ra từ phiên bản PAN-OS 10.0, Antivirus profile còn cung cấp tính năng WildFire Inline ML (cần license WildFire) để cho phép phân tích tệp WildFire theo thời gian thực bằng mô hình học máy dựa trên tường lửa, khi tính năng này được cấu hình nên cấu hình để cho phép các mẫu được gửi lên WildFire Cloud để tránh trường hợp false-positive cũng như để giúp cải thiện độ hính xác của mô hình học máy.

Lưu ý: tính năng antivirus trên Firewall Palo Alto dựa vào signature nên chúng cần được update thường xuyên để đảm bảo dữ liệu được mới nhất, cũng như tính năng này chỉ hoạt động trên các giao thức không được mã hóa. Nếu muốn hoạt động trên các giao thức được mã hóa như HTTPs thì cần cấu hình thêm tính năng Decryption trên Firewall Palo Alto.

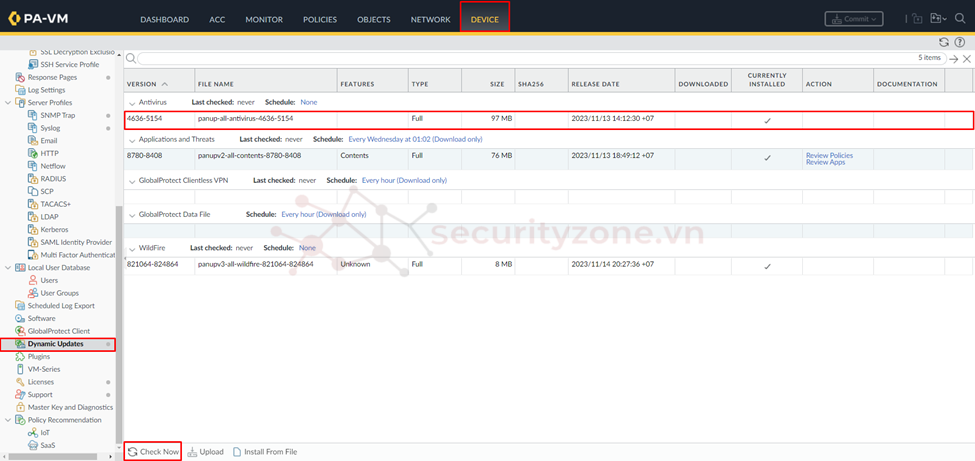

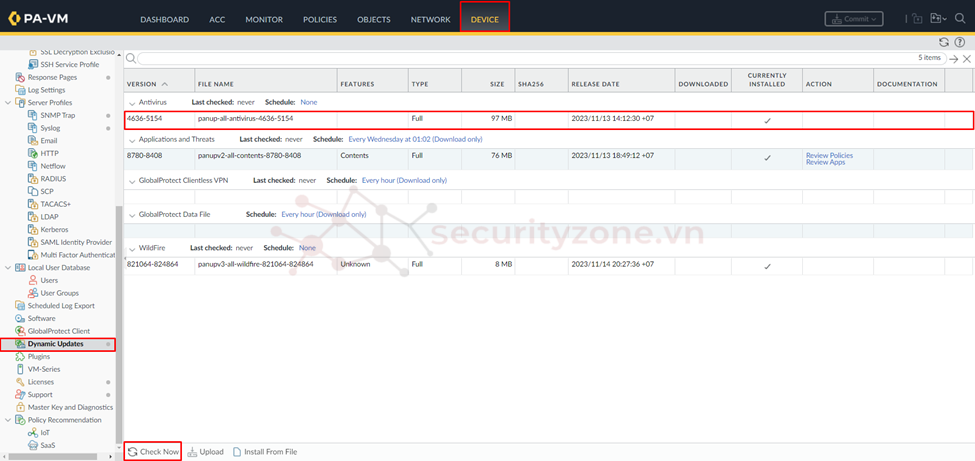

Để đảm bảo tính năng antivirus được hoạt động tốt nhất trước hết cần update database antivirus ở phần DEVICE > Dynamic Updates > Check Now và update database lên version mới nhất như hình bên dưới. (có thể update offline bằng cách chọn Upload rồi chọn Install From File)

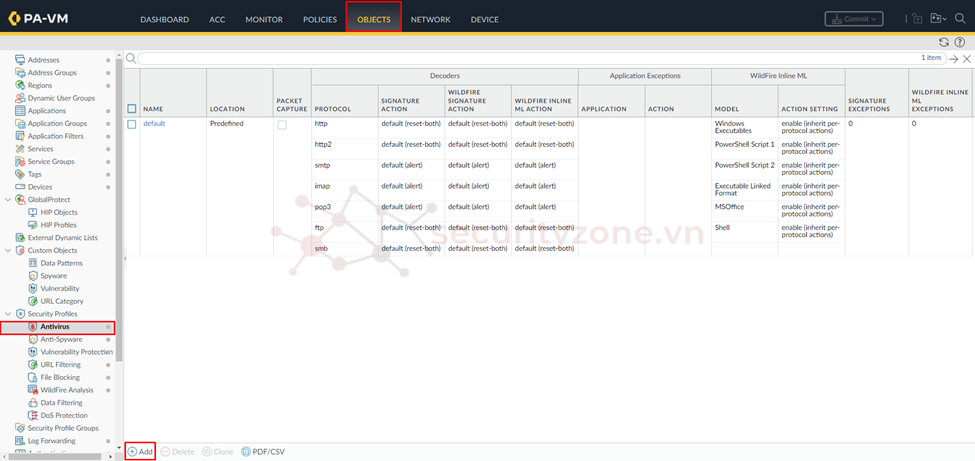

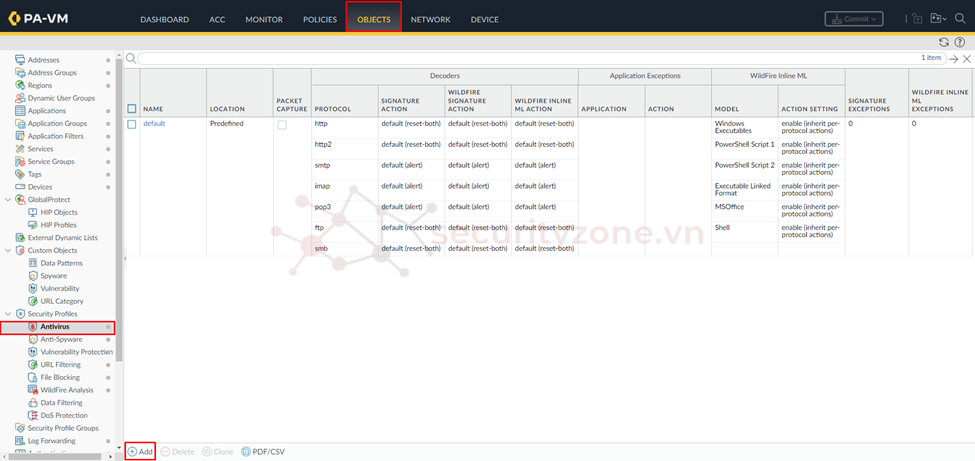

Sau khi đã update xong database, để cấu hình tính năng antivirus tiến hành vào phần OBJECTS > Security Profiles > Antivirus > chọn Add. (mặc định Palo Alto cung cấp cấu hình default)

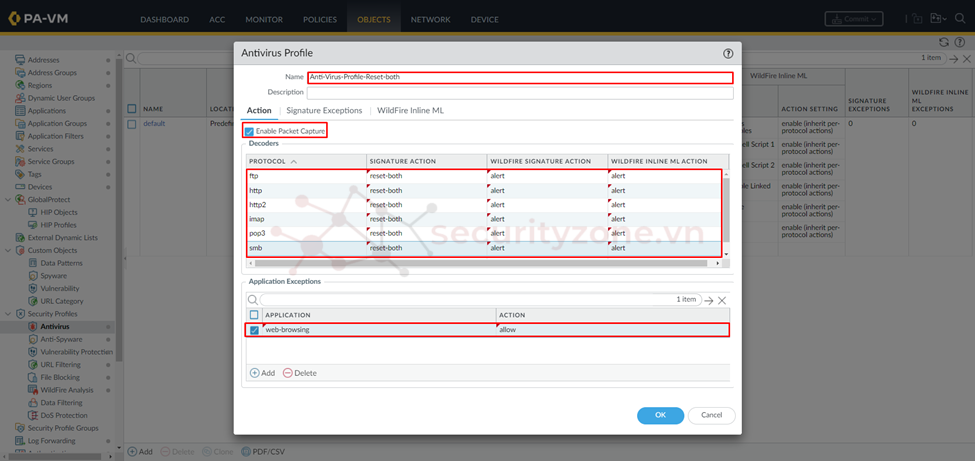

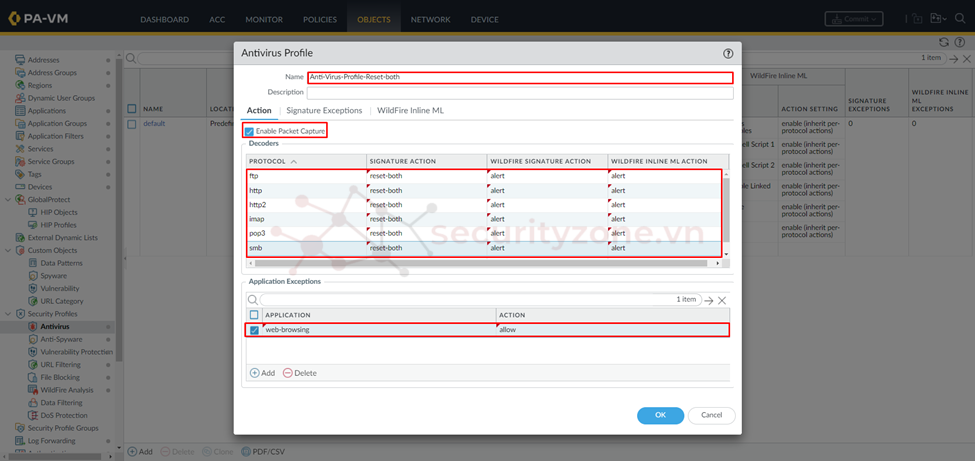

Tiến hành điền các thông tin Name và Description phù hợp cho profile sau đó tại tab Action tiến hành cấu hình các thông tin:

Các Action được hỗ trợ cấu hình trong antivirus profile là:

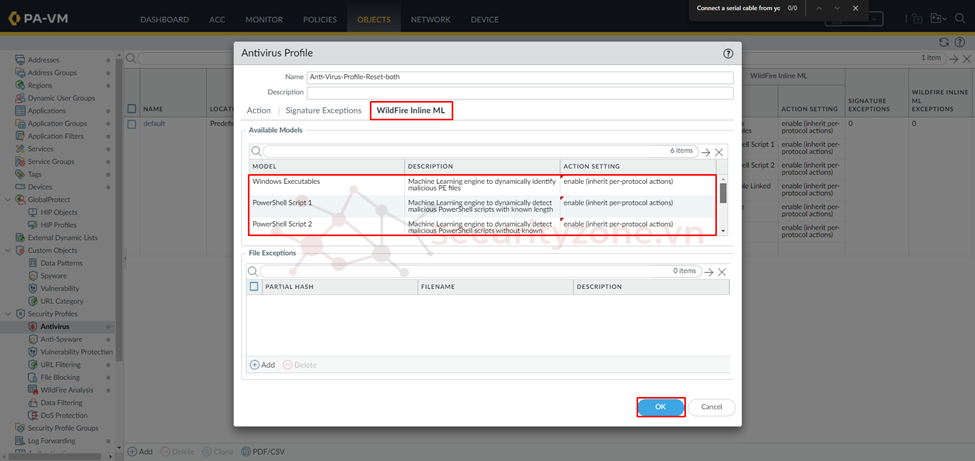

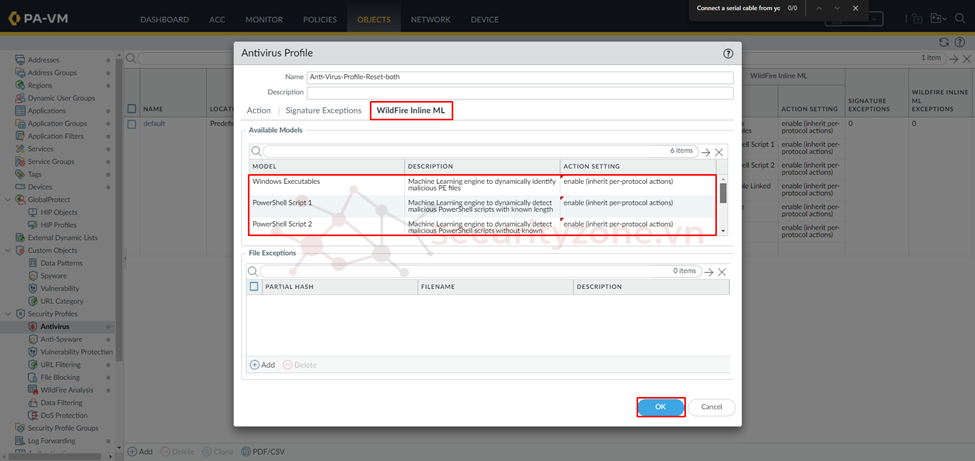

Tại tab WildFire Inline ML cấu hình phân tích tệp WildFire theo thời gian thực bằng mô hình học máy dựa trên tường lửa với các tùy chọn cho từng loại Model:

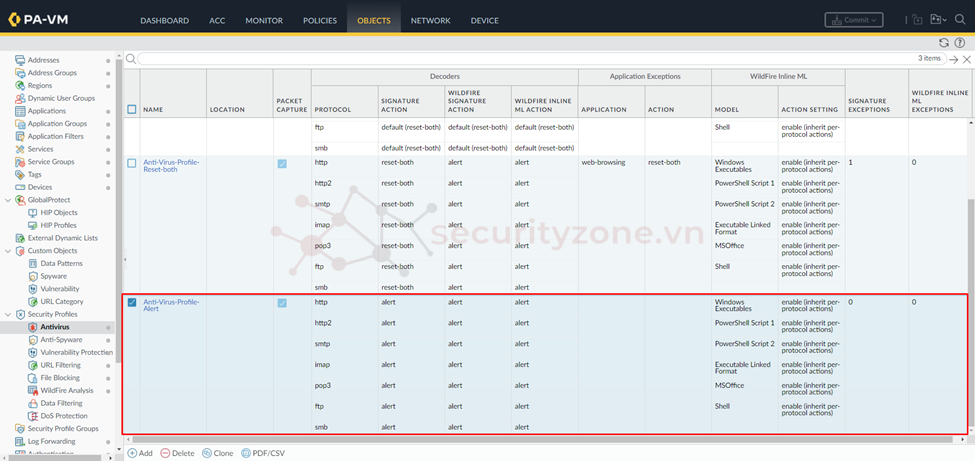

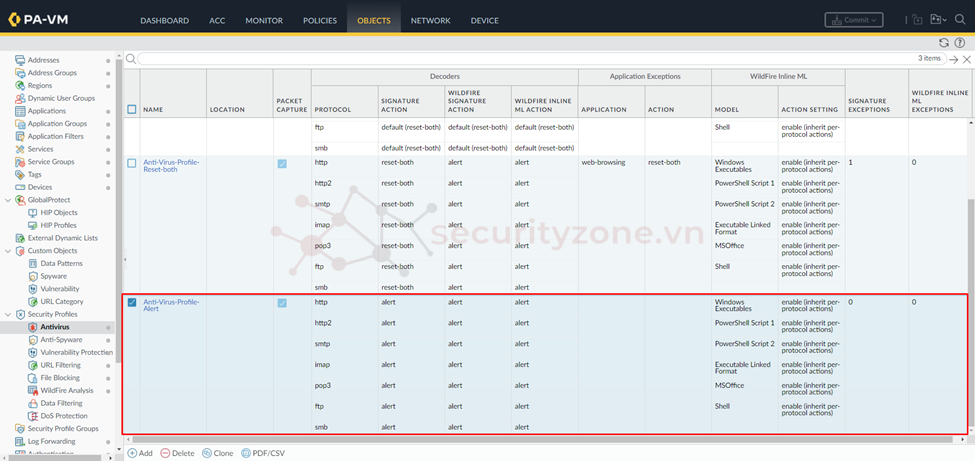

Sau đó tiến hành tạo thêm một profile với action alert như hình bên dưới.

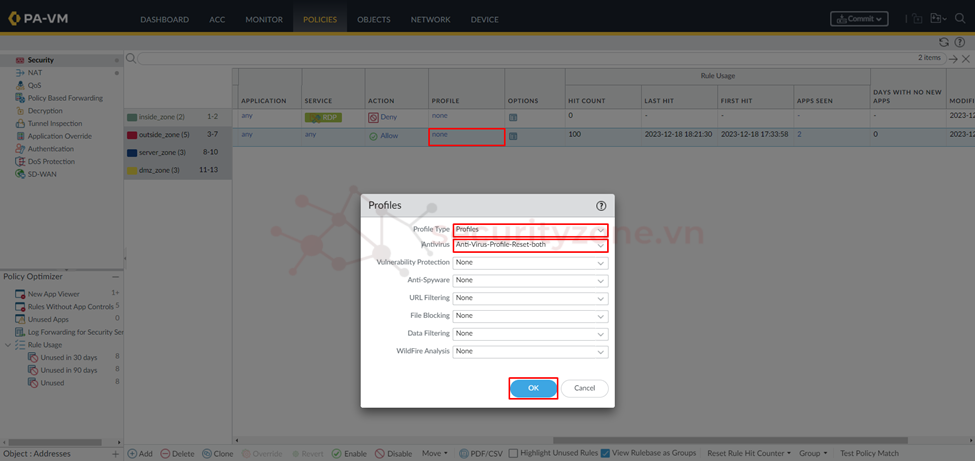

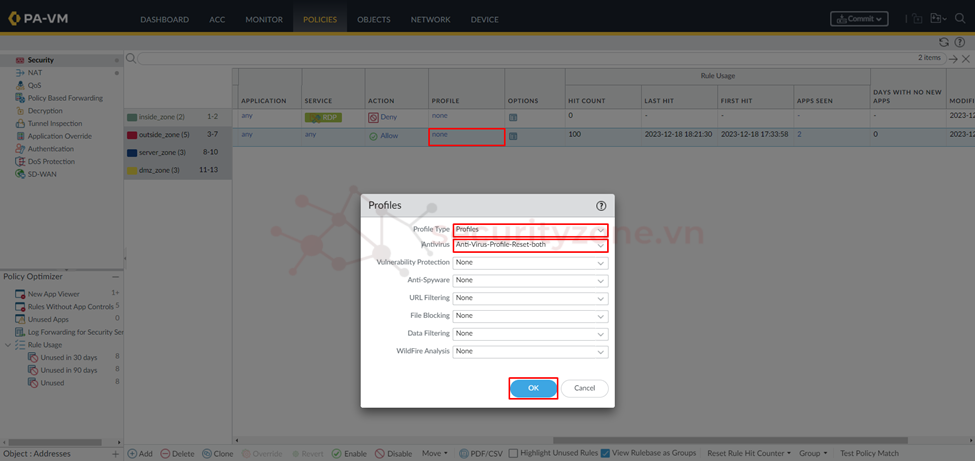

Để tính năng hoạt động cần apply nó vào Security Policy tại tab Actions > Profile Setting hoặc có thể cấu hình trực tiếp trên Policy đã tạo như hình bên dưới ở cột PROFILE. Tiến hành apply antivirus profile reset-both ở SIGNATURE ACTION trên rule allow traffic giữa các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

Lưu ý: chỉ nên cấu hình antivirus profile trên các Security Policy với Action là Allow,

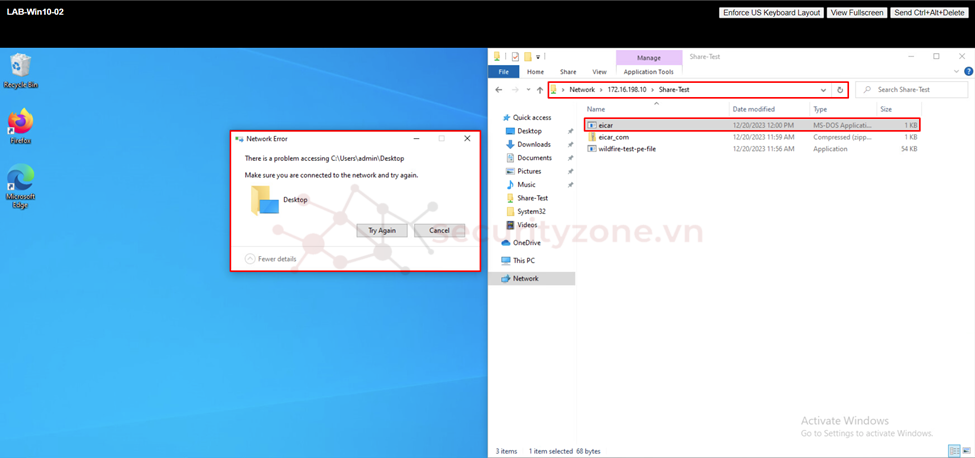

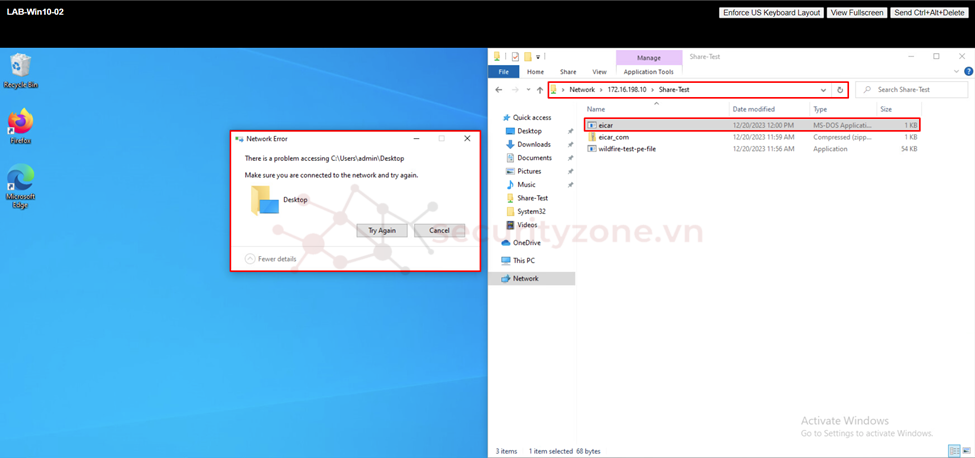

Tiến hành copy một file test virus từ PC thuộc subnet 172.16.199.0/24 tới 172.16.198.0/24 thông qua SMB lúc này sẽ thấy file test virus sẽ không copy thành công.

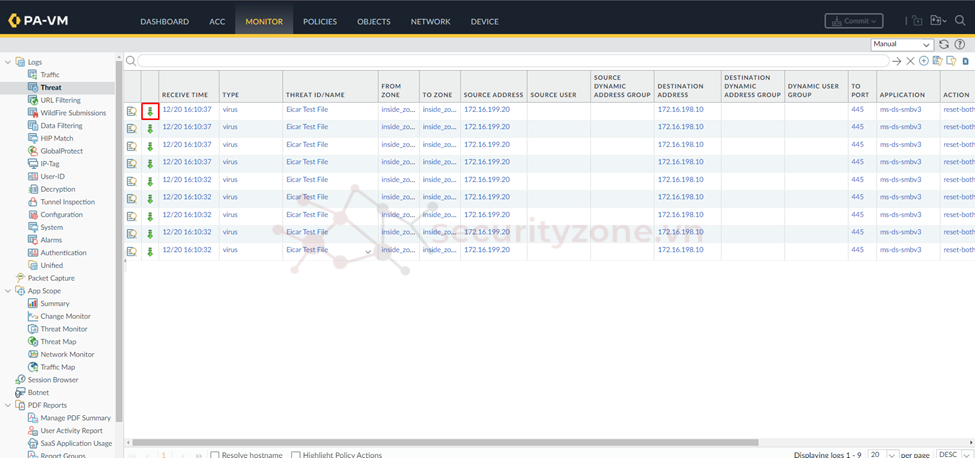

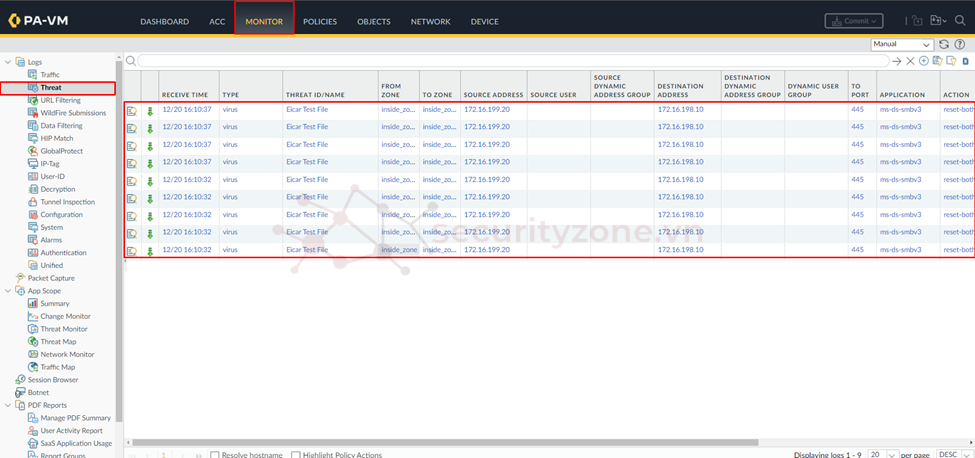

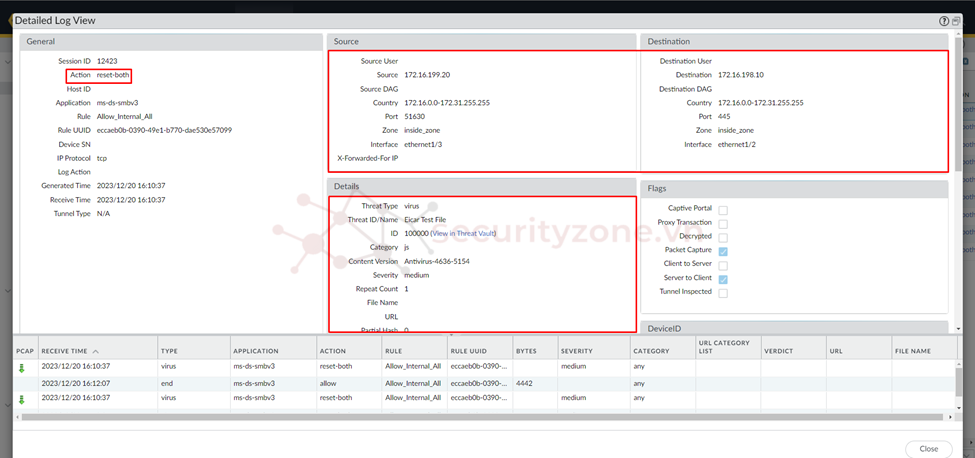

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được traffic từ copy file test virus từ PC thuộc subnet 172.16.199.0/24 tới 172.16.198.0/24 thông qua SMB bị chặn với action là reset-both và thông tin của file test virus.

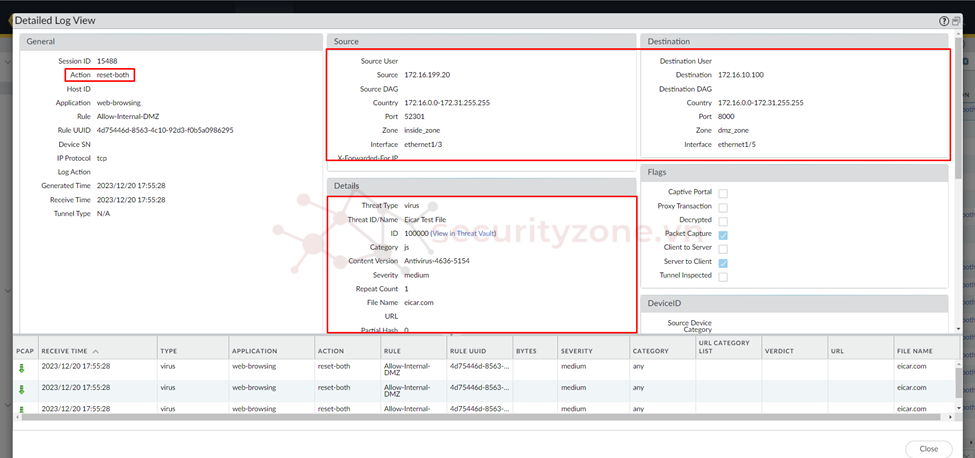

Vì tính năng Enable Packet Capture được cấu hình trong antivirus profile nên khi Firewall phát hiện virus lúc này có thể tải file capture traffic lúc phát hiện như hình bên dưới.

Đối với rule cho phép traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 đi internet tiến hành apply antivirus profile alert ở SIGNATURE ACTION.

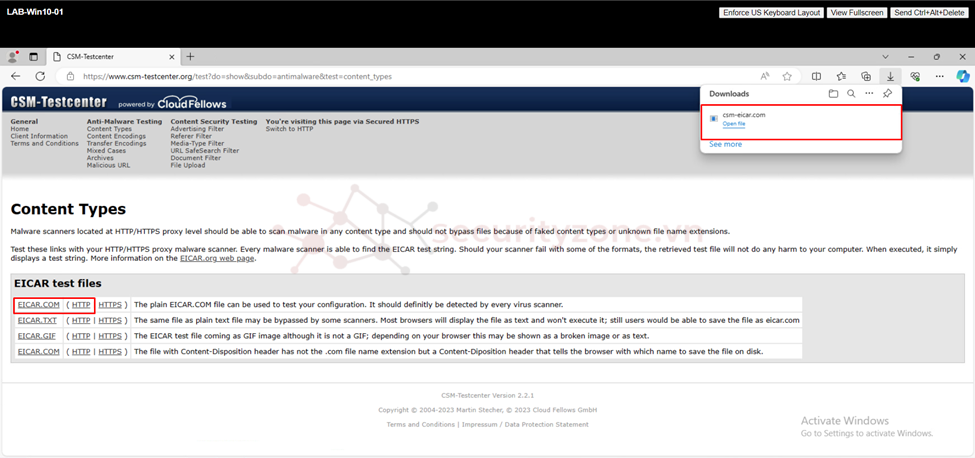

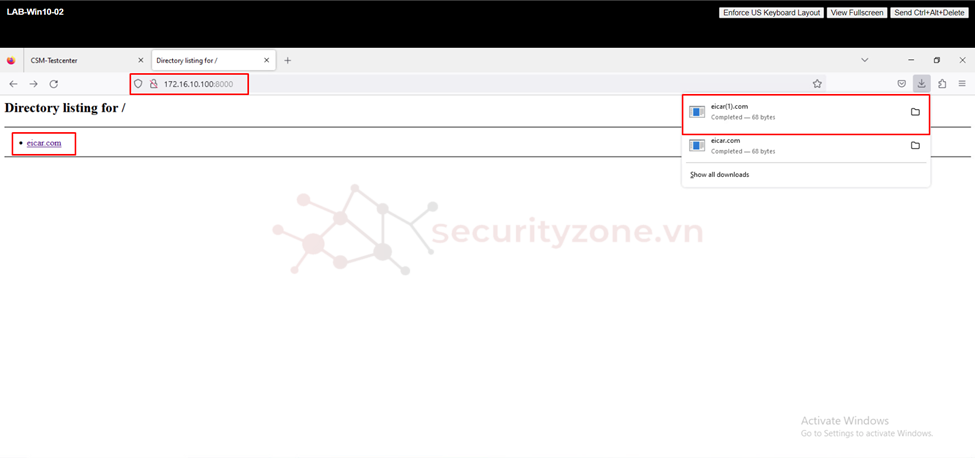

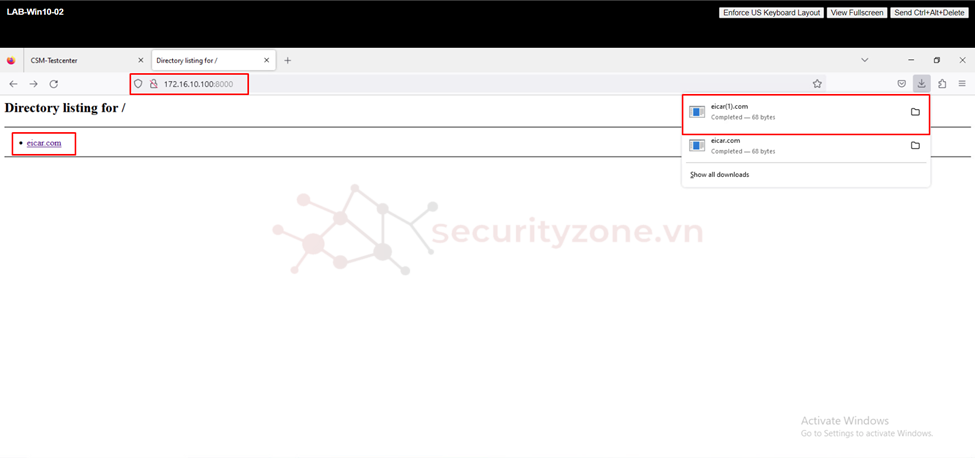

Tiến hành truy cập internet trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 và tải một file test virus thông qua giao thức http, lúc này sẽ thấy file được tải thành công như hình.

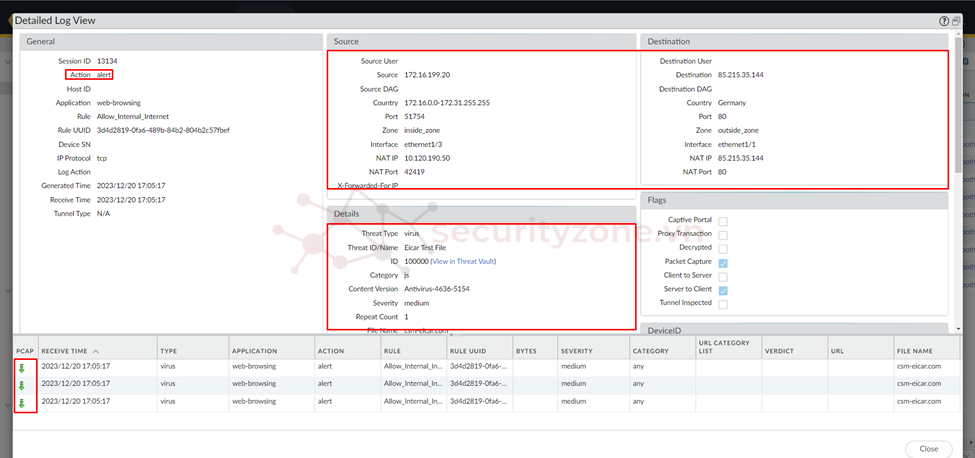

Kiểm tra trên Firewall sẽ thấy được traffic tải file test virus từ internet với action là alert và xem được thông tin của file test virus như hình.

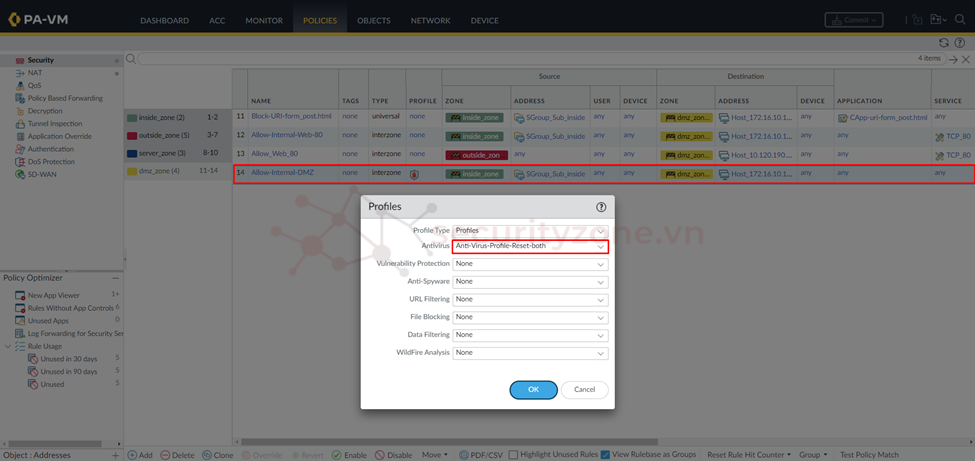

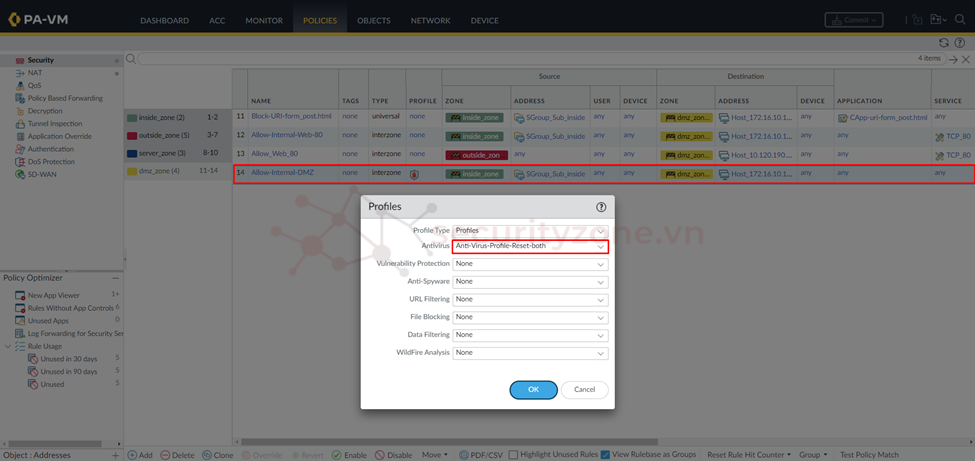

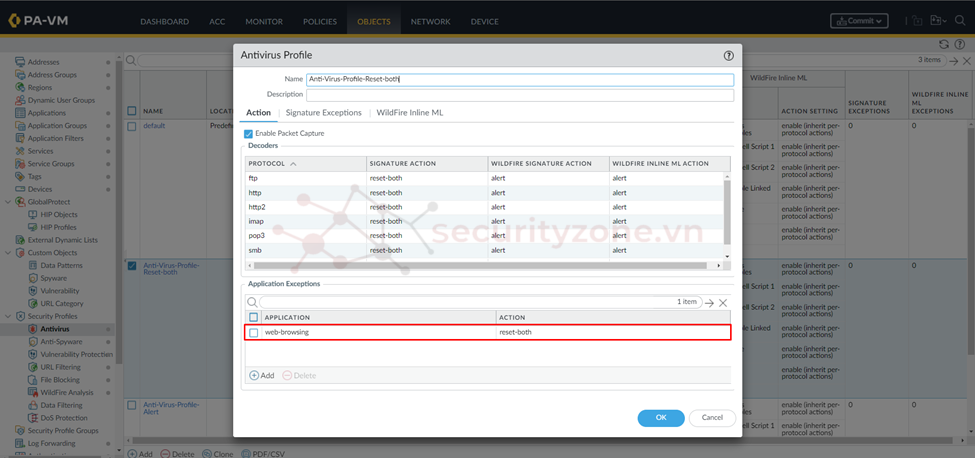

Tiến hành apply profile antivirus reset-both ở SIGNATURE ACTION nhưng có cấu hình Application Exception cho traffic với APP-ID web-browsing với action allow trên rule allow traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới Web Server 172.16.10.100.

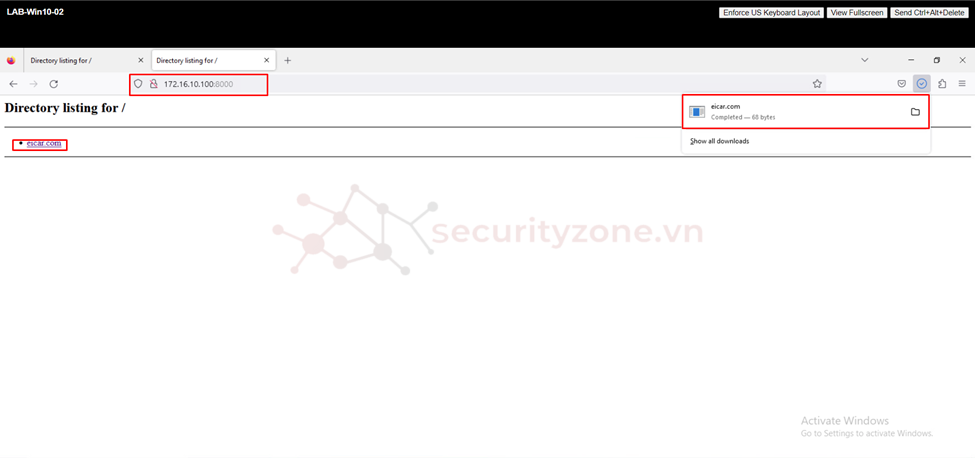

Lúc này từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 có thể download được file test virus từ Web server 172.16.10.100 thông qua trình duyệt bằng giao thức HTTP (tương đương với APP-ID web-browsing)

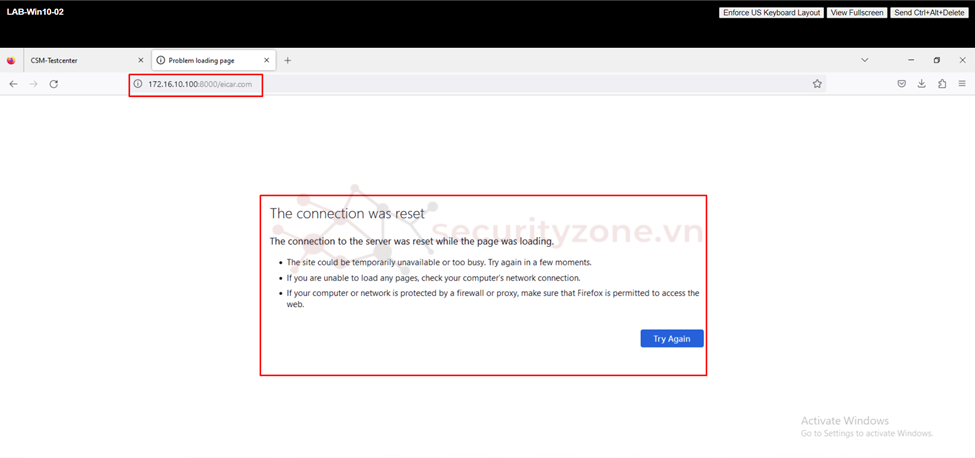

Khi chuyển lại action của Application Exception cho web-browsing thành reset-both thì khi thực hiện download lại file virus test trên Web Server sẽ bị chặn.

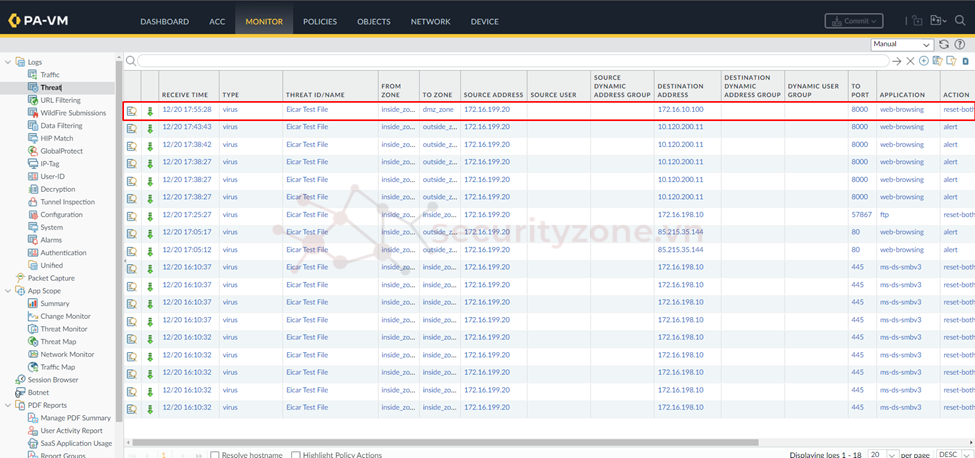

Kiểm tra Threat log trên Firewall sẽ thấy được traffic download file virus test trên Web Server sẽ bị reset-both cũng như thông tin của file test virus như hình bên dưới.

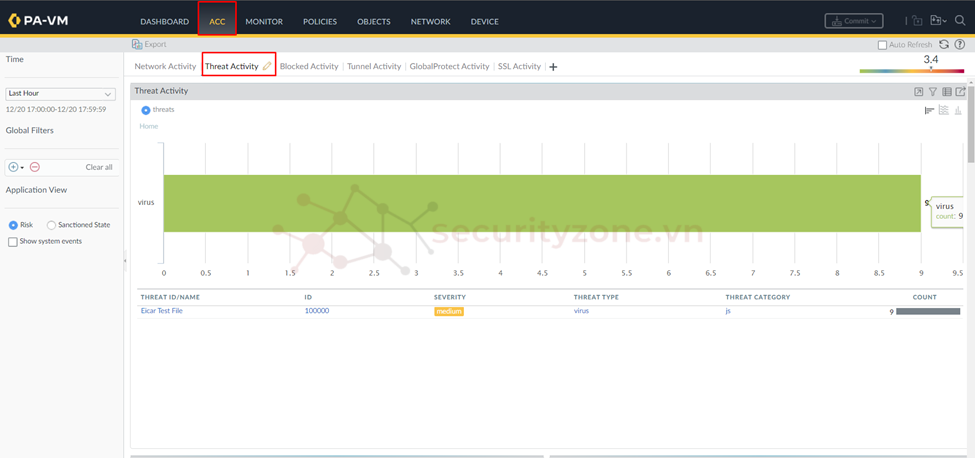

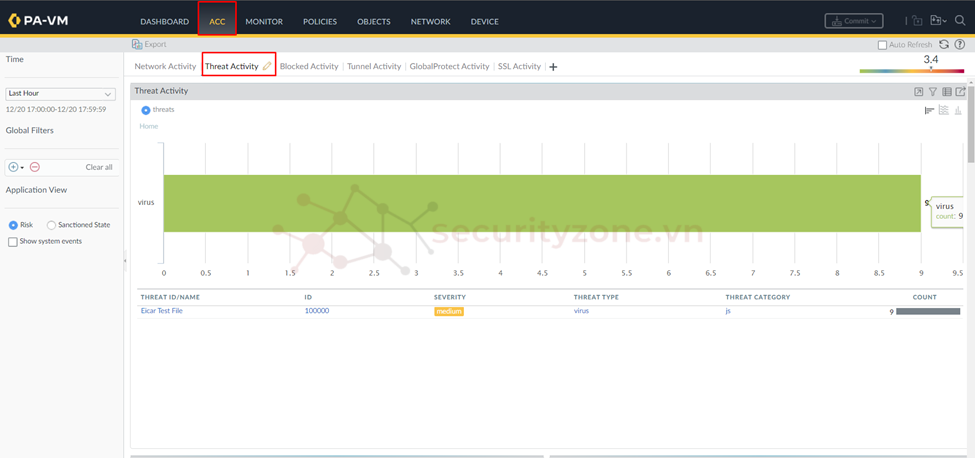

Ngoài ra, trên Firewall Palo Alto cũng cho phép thống kê lại các Threat phát hiện ở phần ACC > Threat Activity > chọn Time phù hợp.

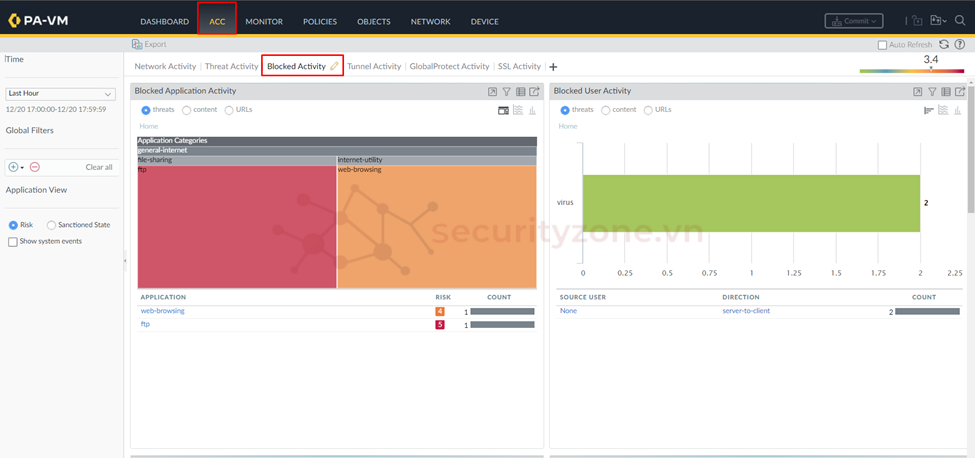

Cũng có thể kiểm tra các hành động block các ứng dụng có traffic độc hại trong phần ACC > Blocked Activity > chọn Time phù hợp.

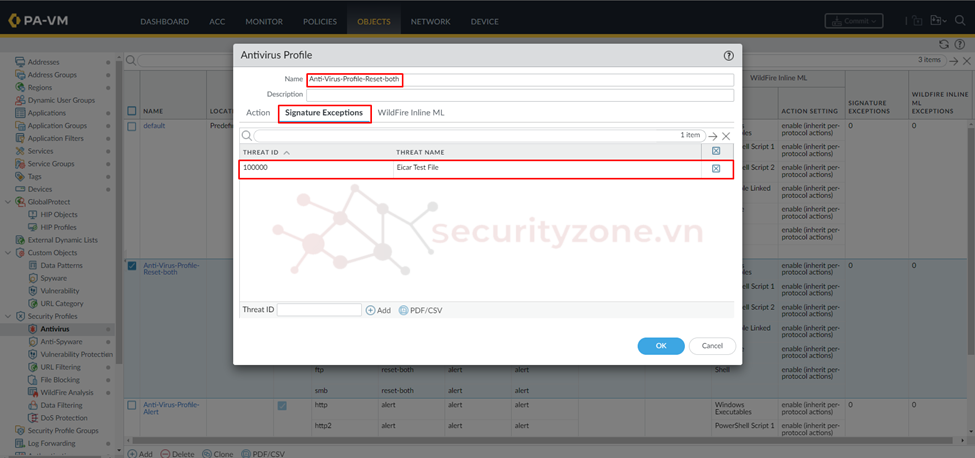

Để cấu hình Exceptions cho các file an toàn trong hệ thống (nhưng Firewall phát hiện là Virus) trong antivirus profile tại tab Signature Exceptions tiến hành điền Threat ID (giá trị định danh Threat có thể được tìm thấy trong phần Monitor > Logs > Threat) và chọn Add.

Thực hiện download lại file test virus trên Web server lúc này sẽ thấy download thành công mặc dù rule truy cập từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới Web server 172.16.10.100 được apply antivirus profile reset-both ở SIGNATURE ACTION (và phần Application Exception cho web-browsing với action reset-both)

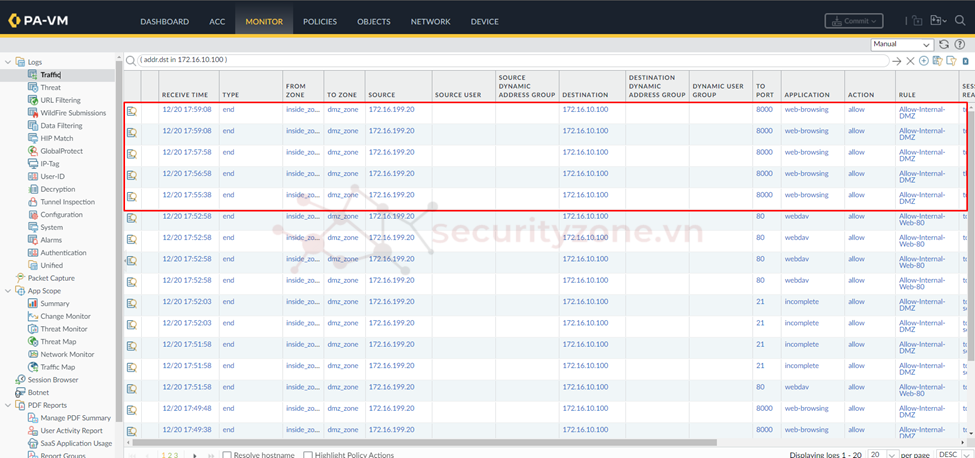

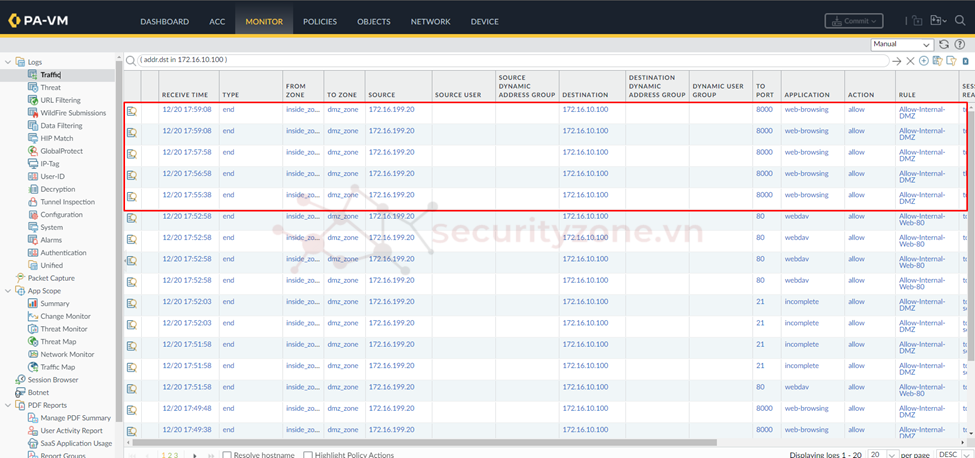

Lúc này trên Firewall sẽ không có logs trong Threat mà chỉ có logs traffic được allow trong MONITOR > Logs > Traffic như hình bên dưới.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Antivirus trên PAN VM-series

[LAB-5] Cấu hình tính năng Anti-Virus trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình Antivirus profile để chặn virus được chia sẻ giữa các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

- Cấu hình Antivirus profile thực hiện cảnh báo virus khi các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập Internet.

- Cấu hình Antivirus profile để chặn virus được chia sẻ từ WEB server 172.16.10.100 đến các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 ngoại trừ các tệp virus được tải thông qua trình duyệt.

- Cấu hình Signature Exceptions để cho phép tệp virus được tải xuống dựa vào Threat ID.

II. Cấu hình Antivirus trên PAN VM-series

Tính năng antivirus trên Firewall Palo Alto là một trong số các tính năng cần đến license Threat Prevention để hoạt động cơ chế hoạt động dựa vào các Signature được Palo Alto cung cấp. Tính năng này được cấu hình trong Antivirus Profile cung cấp khả năng bảo vệ chống lại virus, worms, trojan và spyware download thông qua các giao thức thông dụng như: SMTP, IMAP, POP3, HTTP, HTTP2, FTP và SMB. Giải pháp chống virus cung cấp sự bảo vệ cho các thiết bị trong hệ thống mà không ảnh hưởng đến hiệu suất bằng các kiểm tra các lương lượng traffic thông qua các giao thức được cấu hình hỗ trợ quét nhiều loại phần mềm độc hại trong các tệp thực thi, tệp PDF và HTML cũng như quét virus JavaScript, trong các tệp nén và sơ đồ mã hóa dữ liệu,... Ngoài ra từ phiên bản PAN-OS 10.0, Antivirus profile còn cung cấp tính năng WildFire Inline ML (cần license WildFire) để cho phép phân tích tệp WildFire theo thời gian thực bằng mô hình học máy dựa trên tường lửa, khi tính năng này được cấu hình nên cấu hình để cho phép các mẫu được gửi lên WildFire Cloud để tránh trường hợp false-positive cũng như để giúp cải thiện độ hính xác của mô hình học máy.

Lưu ý: tính năng antivirus trên Firewall Palo Alto dựa vào signature nên chúng cần được update thường xuyên để đảm bảo dữ liệu được mới nhất, cũng như tính năng này chỉ hoạt động trên các giao thức không được mã hóa. Nếu muốn hoạt động trên các giao thức được mã hóa như HTTPs thì cần cấu hình thêm tính năng Decryption trên Firewall Palo Alto.

Để đảm bảo tính năng antivirus được hoạt động tốt nhất trước hết cần update database antivirus ở phần DEVICE > Dynamic Updates > Check Now và update database lên version mới nhất như hình bên dưới. (có thể update offline bằng cách chọn Upload rồi chọn Install From File)

Sau khi đã update xong database, để cấu hình tính năng antivirus tiến hành vào phần OBJECTS > Security Profiles > Antivirus > chọn Add. (mặc định Palo Alto cung cấp cấu hình default)

Tiến hành điền các thông tin Name và Description phù hợp cho profile sau đó tại tab Action tiến hành cấu hình các thông tin:

- Enable Packet Capture: cho phép capture lại các gói tin được xác định là có virus.

- PROTOCOL: các giao thức mà Palo Alto hỗ trợ cho antivirus.

- SIGNATURE ACTION: hành động của Palo Alto khi phát hiện virus dựa vào Signature có trên Firewall

- WILDFIRE SIGNATURE ACTION: hành động của Palo Alto khi phát hiện virus dựa vào hệ thống WildFire trên Cloud của Palo Alto.

- WILDFIRE INLINE ML ACTION: hành động của Palo Alto khi phát hiện virus dựa vào hệ thống WildFire của thiết bị được cấu hình trong tab WildFire Inline ML.

- Application Exception: cho phép cấu hình các ứng dụng (được định nghĩa trong APP-ID) được loại trừ khỏi Protocol và Action khi phát hiện virus.

Các Action được hỗ trợ cấu hình trong antivirus profile là:

- allowed: cho phép lưu lượng truy cập ứng dụng.

- alert: tạo cảnh báo cho từng luồng lưu lượng truy cập ứng dụng. Cảnh báo được lưu trong threat log.

- drop: loại bỏ lưu lượng ứng dụng.

- reset-client: đối với TCP, reset kết nối phía máy khách. Đối với UDP, ngắt kết nối.

- reset-server: đối với TCP, reset kết nối phía máy chủ. Đối với UDP, ngắt kết nối.

- reset-both: đối với TCP, reset kết nối ở cả đầu máy khách và máy chủ. Đối với UDP, ngắt kết nối.

Tại tab WildFire Inline ML cấu hình phân tích tệp WildFire theo thời gian thực bằng mô hình học máy dựa trên tường lửa với các tùy chọn cho từng loại Model:

- enable (inherit per-protocol actions): traffic truy cập được kiểm tra theo lựa chọn trong cột WildFire Inline ML Action ở tab Action.

- alert-only (override more strict actions to alert): traffic truy cập được kiểm tra theo lựa chọn trong cột WildFire Inline ML Action ở tab Action. Nhưng bất kỳ hành động nào có mức độ nghiêm trọng cao hơn alert (drop, reset-client, reset-server, reset-both) sẽ bị ghi đè thành alert, cho phép traffic truy cập đi qua trong khi tạo và lưu cảnh báo trong threat log.

- disable (for all protocols): traffic truy cập được phép đi qua mà không có bất kỳ hành động chính sách nào.

- File Exceptions: cho phép xác định các tệp cụ thể mà không muốn phân tích, chẳng hạn như các tệp dương tính giả, để cấu hình cần có partial hashes được tìm thấy trong Monitor > Logs > Threat.

Sau đó tiến hành tạo thêm một profile với action alert như hình bên dưới.

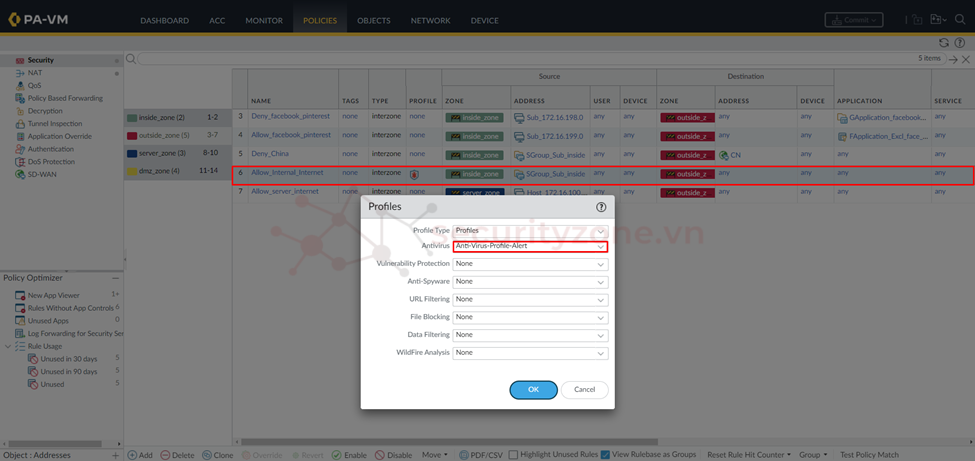

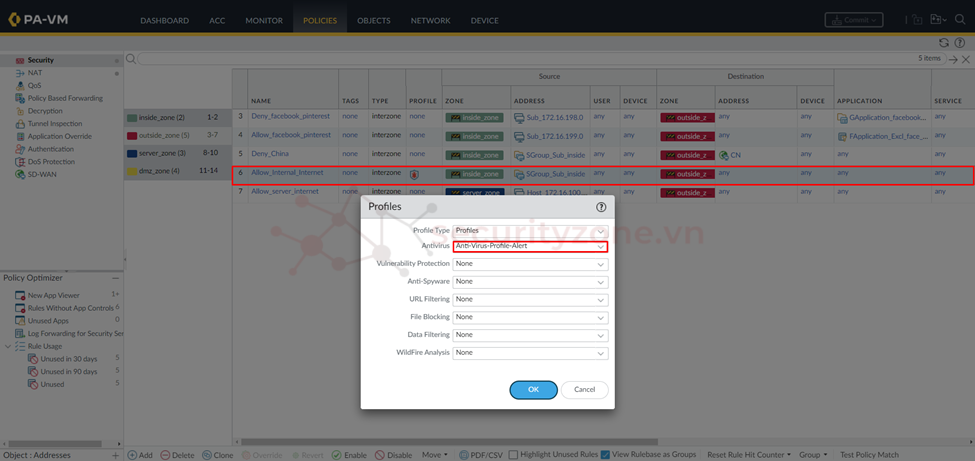

Để tính năng hoạt động cần apply nó vào Security Policy tại tab Actions > Profile Setting hoặc có thể cấu hình trực tiếp trên Policy đã tạo như hình bên dưới ở cột PROFILE. Tiến hành apply antivirus profile reset-both ở SIGNATURE ACTION trên rule allow traffic giữa các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

Lưu ý: chỉ nên cấu hình antivirus profile trên các Security Policy với Action là Allow,

Tiến hành copy một file test virus từ PC thuộc subnet 172.16.199.0/24 tới 172.16.198.0/24 thông qua SMB lúc này sẽ thấy file test virus sẽ không copy thành công.

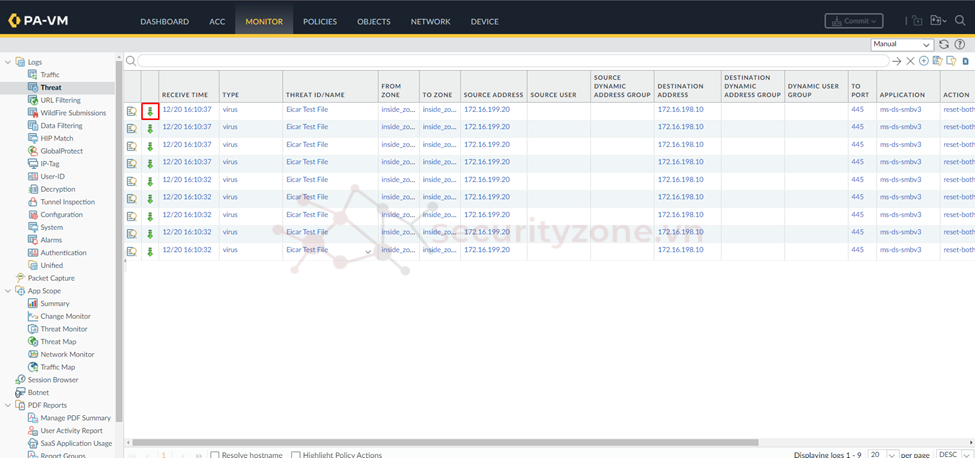

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được traffic từ copy file test virus từ PC thuộc subnet 172.16.199.0/24 tới 172.16.198.0/24 thông qua SMB bị chặn với action là reset-both và thông tin của file test virus.

|

|

Đối với rule cho phép traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 đi internet tiến hành apply antivirus profile alert ở SIGNATURE ACTION.

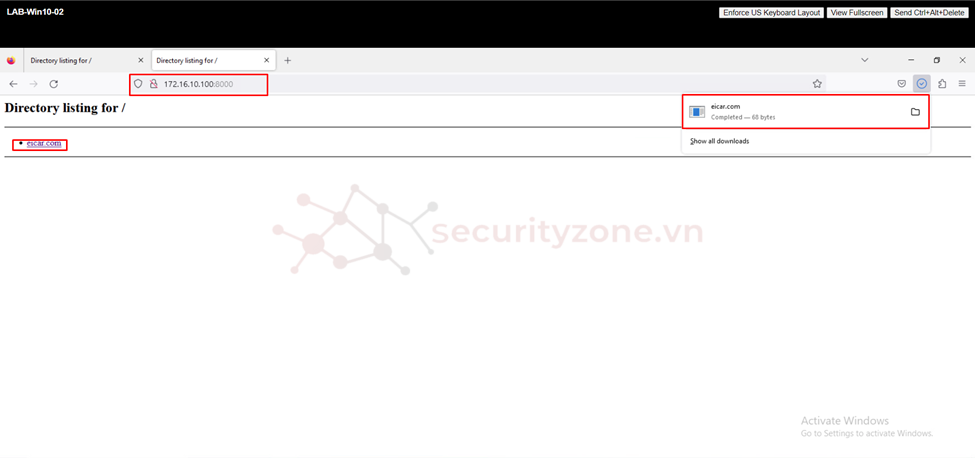

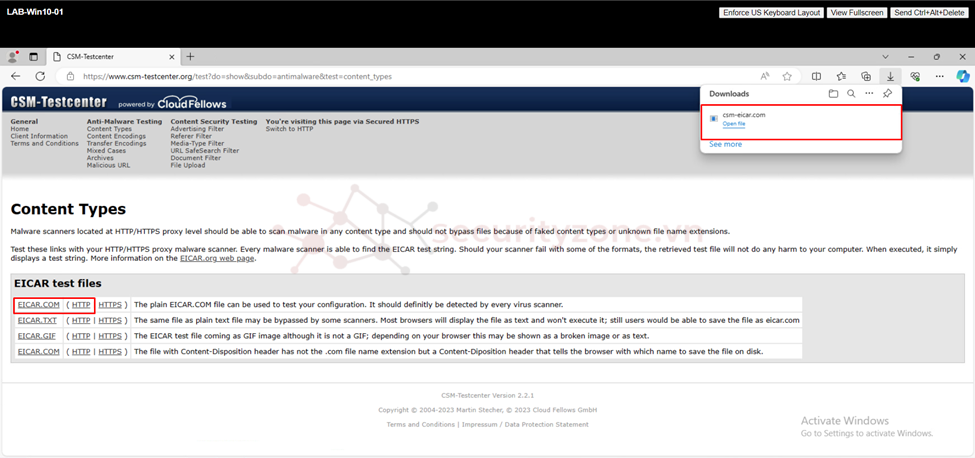

Tiến hành truy cập internet trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 và tải một file test virus thông qua giao thức http, lúc này sẽ thấy file được tải thành công như hình.

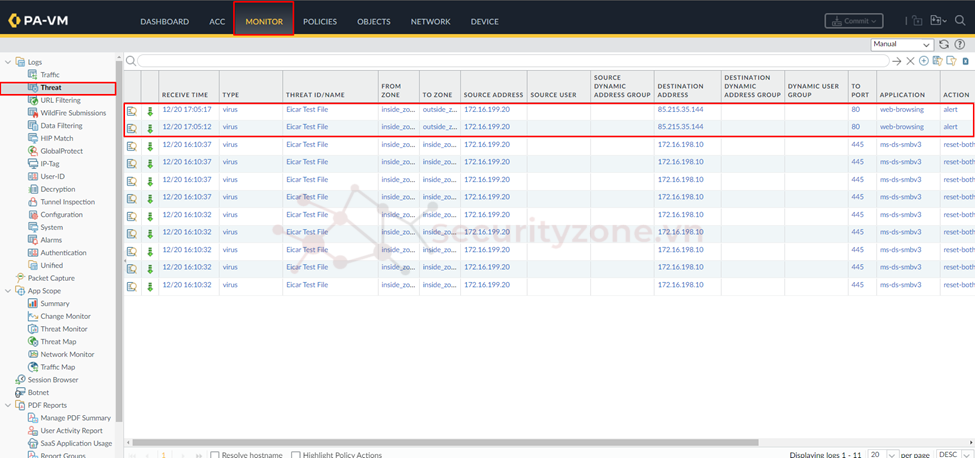

Kiểm tra trên Firewall sẽ thấy được traffic tải file test virus từ internet với action là alert và xem được thông tin của file test virus như hình.

|

|

Lúc này từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 có thể download được file test virus từ Web server 172.16.10.100 thông qua trình duyệt bằng giao thức HTTP (tương đương với APP-ID web-browsing)

Khi chuyển lại action của Application Exception cho web-browsing thành reset-both thì khi thực hiện download lại file virus test trên Web Server sẽ bị chặn.

|

|

|

|

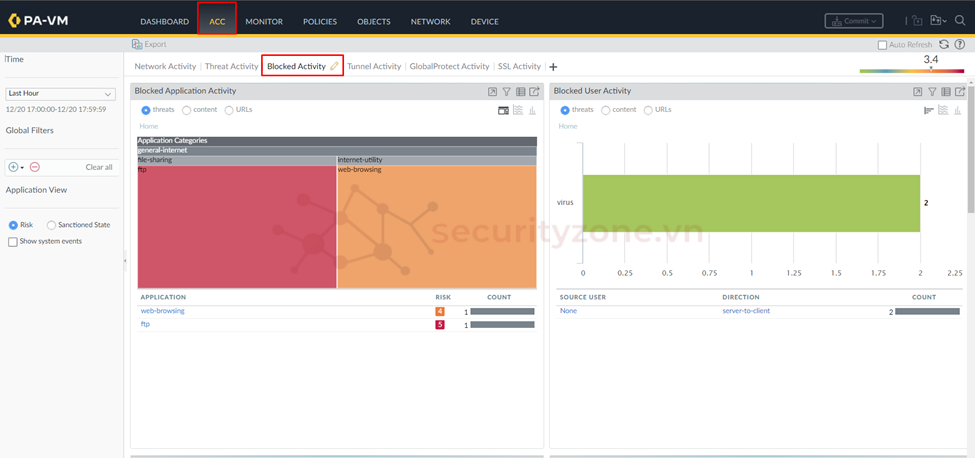

Cũng có thể kiểm tra các hành động block các ứng dụng có traffic độc hại trong phần ACC > Blocked Activity > chọn Time phù hợp.

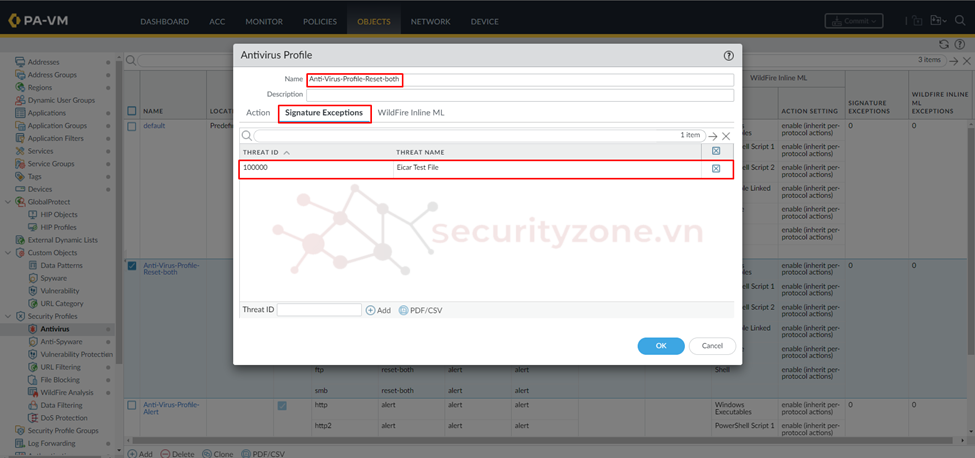

Để cấu hình Exceptions cho các file an toàn trong hệ thống (nhưng Firewall phát hiện là Virus) trong antivirus profile tại tab Signature Exceptions tiến hành điền Threat ID (giá trị định danh Threat có thể được tìm thấy trong phần Monitor > Logs > Threat) và chọn Add.

Thực hiện download lại file test virus trên Web server lúc này sẽ thấy download thành công mặc dù rule truy cập từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới Web server 172.16.10.100 được apply antivirus profile reset-both ở SIGNATURE ACTION (và phần Application Exception cho web-browsing với action reset-both)

Lúc này trên Firewall sẽ không có logs trong Threat mà chỉ có logs traffic được allow trong MONITOR > Logs > Traffic như hình bên dưới.

Attachments

Last edited: