Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Anti-Spyware trên PAN VM-series

III. Cấu hình Custom Spyware Signature

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

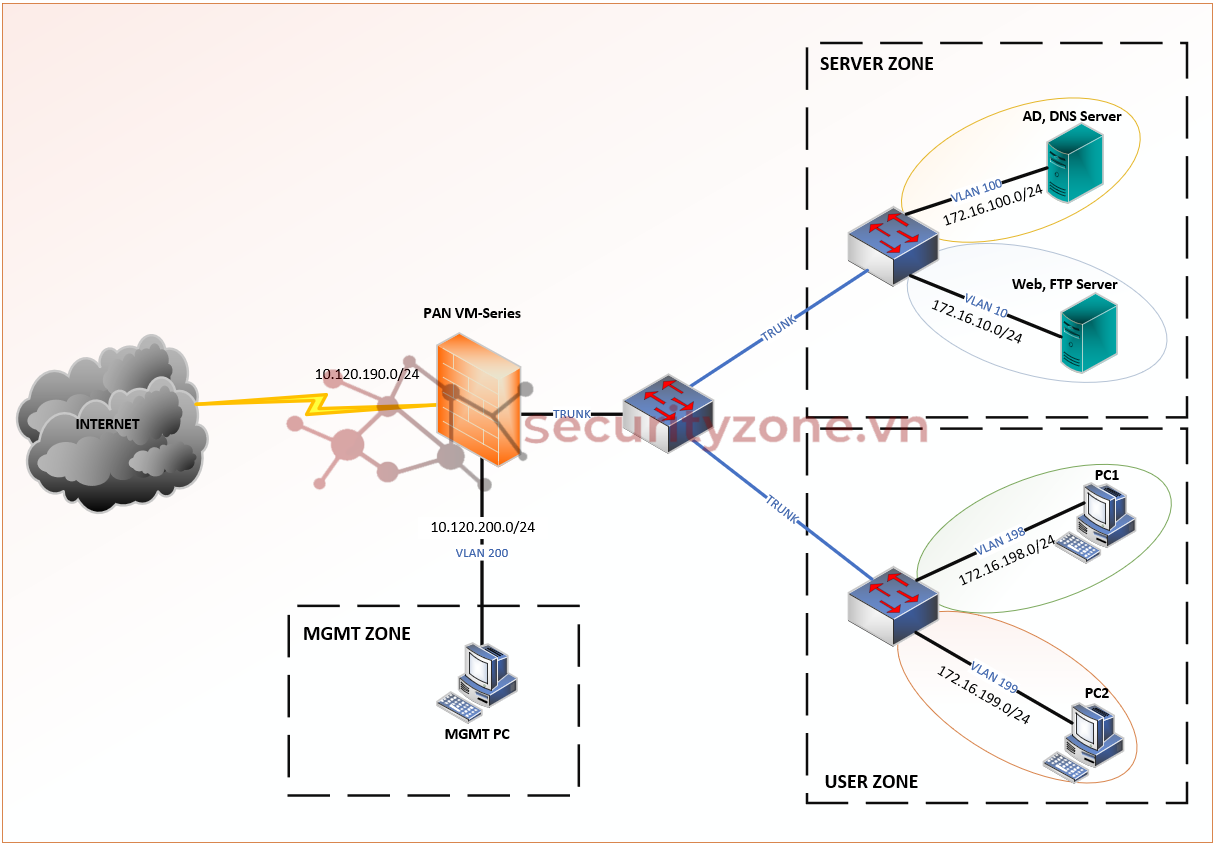

I. Giới thiệu về mô hình bài Lab

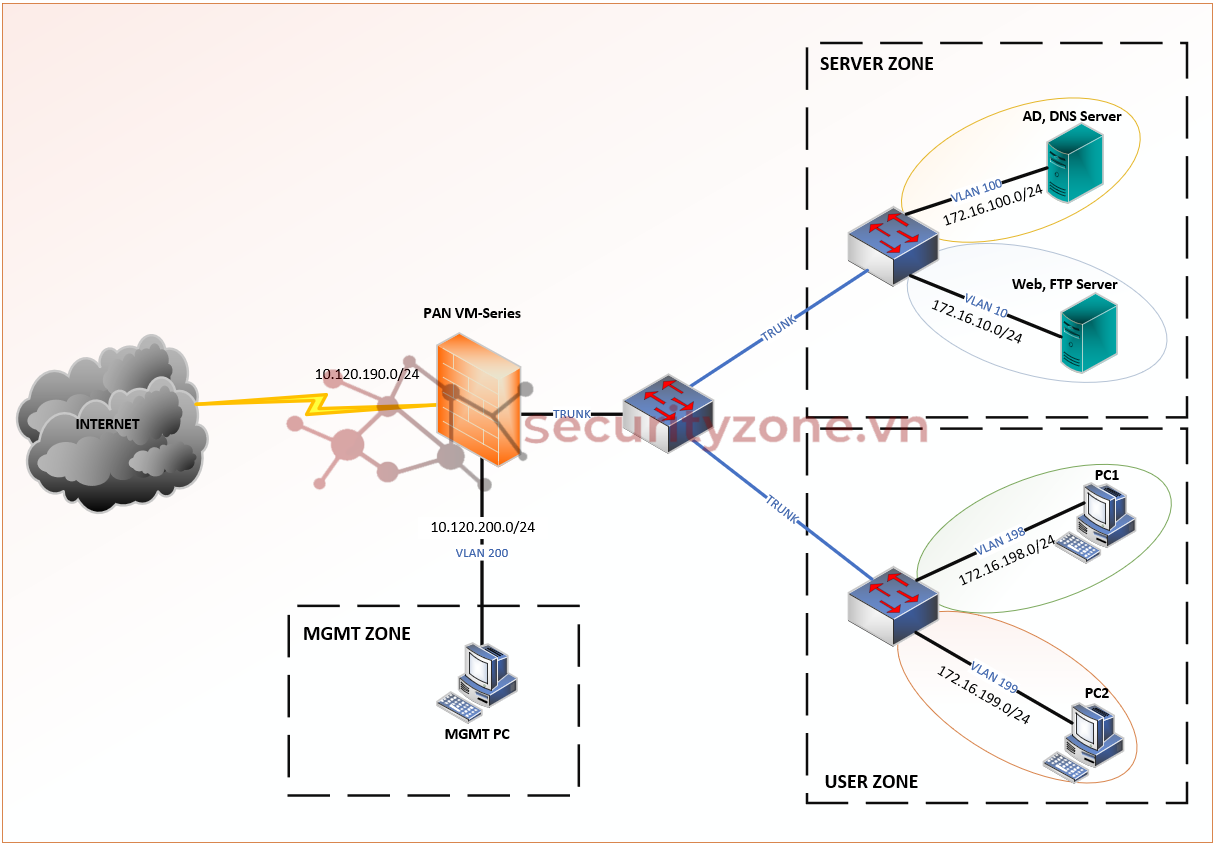

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình Anti-Spyware trên PAN VM-series

Spyware là một loại phần mềm độc hại thu thập và chia sẻ thông tin về máy tính hoặc mạng mà không có sự đồng ý của người dùng. Nó có thể được cài đặt như một thành phần ẩn của các gói phần mềm chính hãng hoặc thông qua các vectơ phần mềm độc hại truyền thống như quảng cáo lừa đảo, trang web, email, tin nhắn tức thời cũng như các kết nối chia sẻ tệp trực tiếp. Không giống như các loại phần mềm độc hại khác, Spyware không chỉ được sử dụng nhiều bởi các tổ chức tội phạm mà còn bởi các nhà quảng cáo và công ty sử dụng phần mềm gián điệp để thu thập dữ liệu thị trường từ người dùng mà không có sự đồng ý của họ. Bất kể nguồn gốc của nó là gì, Spyware chạy ẩn khỏi người dùng và thường khó phát hiện nhưng có thể dẫn đến các triệu chứng như hiệu suất hệ thống bị suy giảm và tần suất xảy ra hành vi không mong muốn cao (cửa sổ bật lên, trang chủ trình duyệt được định tuyến lại, kết quả tìm kiếm,...). Spyware cũng đáng chú ý vì khả năng kết nối mạng của nó. Việc sử dụng một hệ thống bị nhiễm để tìm thông tin sẽ ít có giá trị nếu phần mềm gián điệp không thể gửi lại thông tin đó cho kẻ tấn công. Do đó, phần mềm gián điệp sử dụng nhiều kỹ thuật khác nhau để liên lạc lại với kẻ tấn công theo cách không gây nghi ngờ hoặc thu hút sự chú ý từ các nhóm an ninh mạng.

Spyware có thể sử dụng keylogger để lấy thông tin cá nhân như tên, địa chỉ, mật khẩu, thông tin ngân hàng và tín dụng cũng như thông tin an sinh xã hội của người dùng. Nó có thể quét các tập tin trên ổ cứng của hệ thống, rình mò các ứng dụng khác, cài đặt phần mềm gián điệp bổ sung, đọc cookie và sửa đổi cài đặt internet của hệ thống cũng như DLL. Điều này có thể dẫn đến giảm cài đặt bảo mật (để mời thêm phần mềm độc hại) và trục trặc trên Internet và máy tính, từ nhiều quảng cáo bật lên, dù trực tuyến hay ngoại tuyến, cho đến lỗi kết nối có nguồn gốc sâu trong cài đặt Internet của hệ thống. Nhiều thay đổi trong số này khó có thể đảo ngược hoặc phục hồi nếu không tạo lại thiết bị bị ảnh hưởng. Spyware có thể được ngăn chặn thông qua sự kết hợp giữa các biện pháp kiểm soát bảo mật mạng và endpoint security.

Tính năng Anti-Spyware trên Firewall Palo Alto là một trong số các tính năng cần đến license Threat Prevention để hoạt động cơ chế hoạt động dựa vào các Signature được Palo Alto cung cấp. Cấu hình Anti-Spyware chặn Spyware trên các device bị xâm nhập cố gắng gọi điện về nhà hoặc báo hiệu đến các máy chủ chỉ huy và kiểm soát (C2) bên ngoài, cho phép bạn phát hiện lưu lượng truy cập độc hại rời khỏi mạng từ các device bị nhiễm. Bạn có thể áp dụng nhiều mức độ bảo vệ khác nhau giữa các vùng. Ví dụ: bạn có thể muốn có cấu hình Anti-Spyware tùy chỉnh để giảm thiểu việc kiểm tra giữa các vùng đáng tin cậy, đồng thời tối đa hóa việc kiểm tra lưu lượng truy cập nhận được từ vùng không đáng tin cậy, chẳng hạn như các vùng có kết nối Internet. Ngoài ra từ phiên bản PAN-OS 10.0, Anti-Spyware profile còn cung cấp tính năng Inline Cloud Analysis (cần license Advanced Threat Prevention) để cho phép bật và cấu hình cài đặt để phân tích thời gian thực các mối đe dọa C2 nâng cao trên ML-based detection engines.

Lưu ý: tính năng Anti-Spyware trên Firewall Palo Alto dựa vào signature nên chúng cần được update thường xuyên để đảm bảo dữ liệu được mới nhất, cũng như để tính năng hoạt động tốt nhất nên cấu hình thêm tính năng Decryption trên Firewall Palo Alto.

Để cấu hình tính năng Anti-Spyware tiến hành vào phần OBJECTS > Security Profiles > Anti-Spyware > chọn Add.

Lưu ý: mặc định palo alto đã tạo sẵn 2 profile là default và strict, 2 profile này không thể thay đổi cấu hình chỉ có thể clone nhưng để phù hợp với yêu cầu hệ thống nên tự tạo 1 profile riêng hoặc clone từ 2 profile xong chỉnh sửa cho phù hợp.

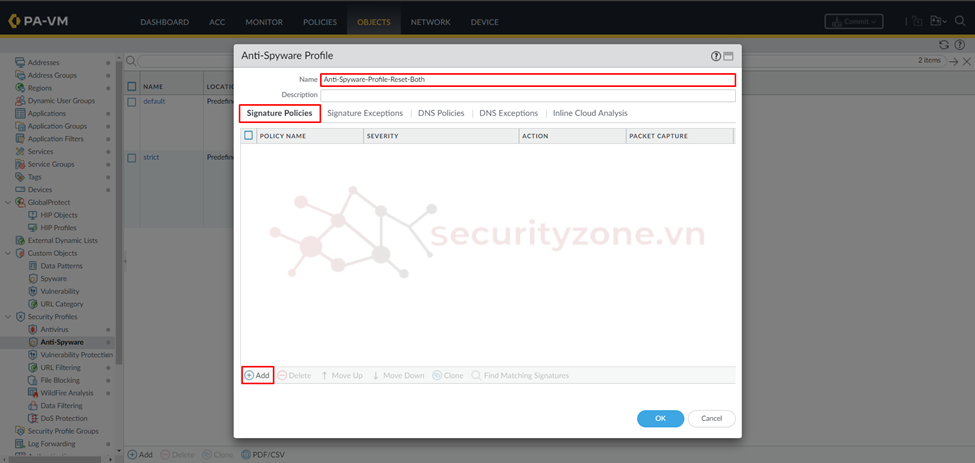

Sau đó tiến hành điền tên của Profile và tại tab Signature Policies tiến hành tạo các rule bằng cách chọn Add.

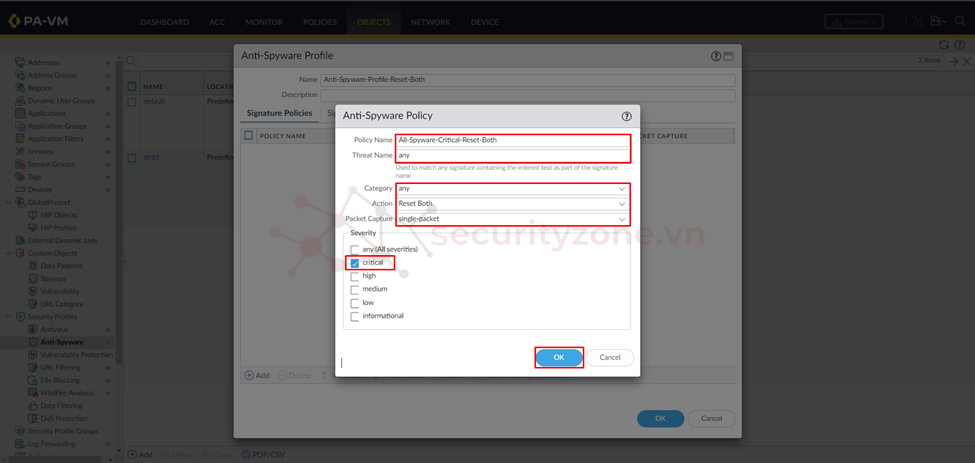

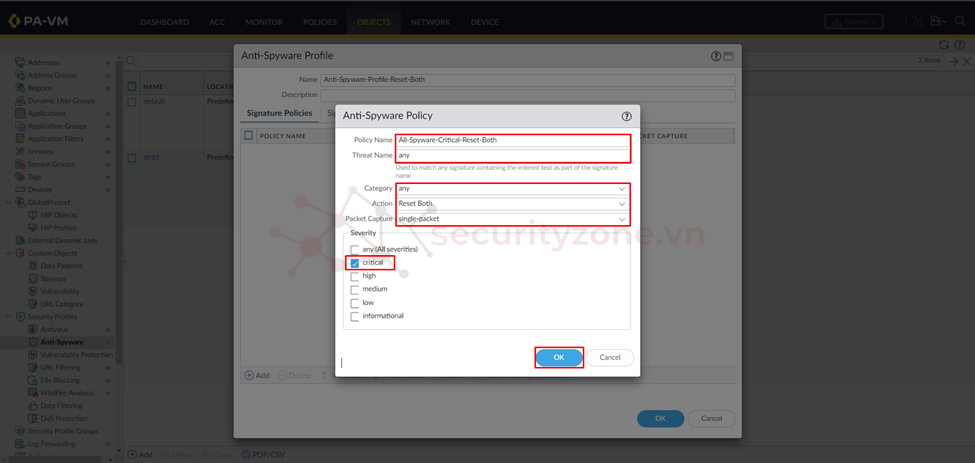

Khi họp thoại xuất hiện tiến hành cấu hình các thông tin sau:

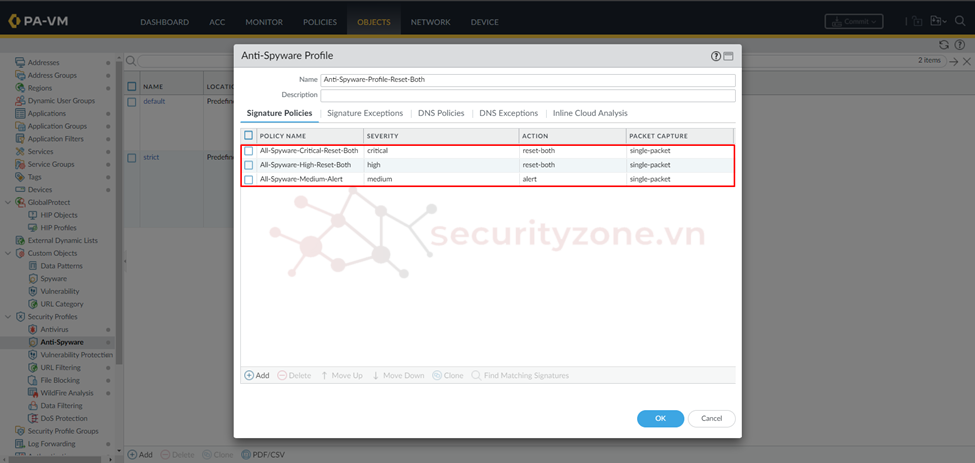

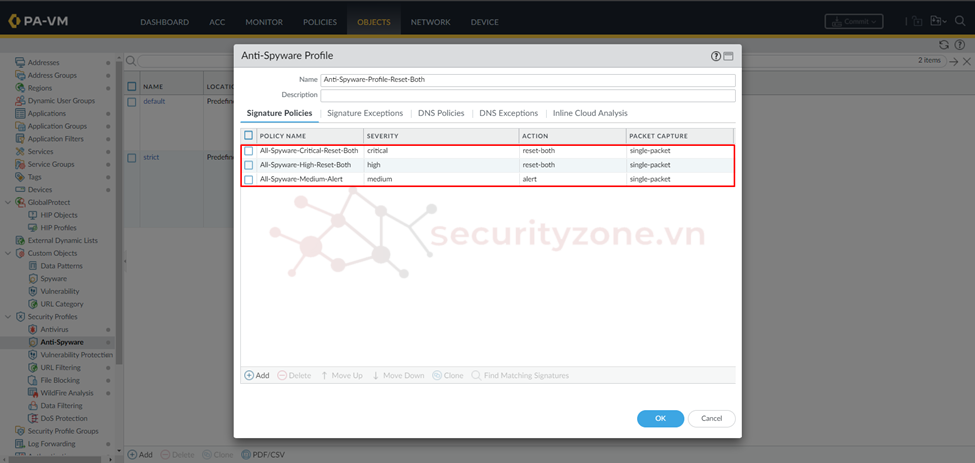

Sau khi tiến hành tạo xong các rule theo yêu cầu sẽ được kết quả như hình bên dưới. (tất cả các rule điều bật packet capture khi có lưu lượng khớp với yêu cầu)

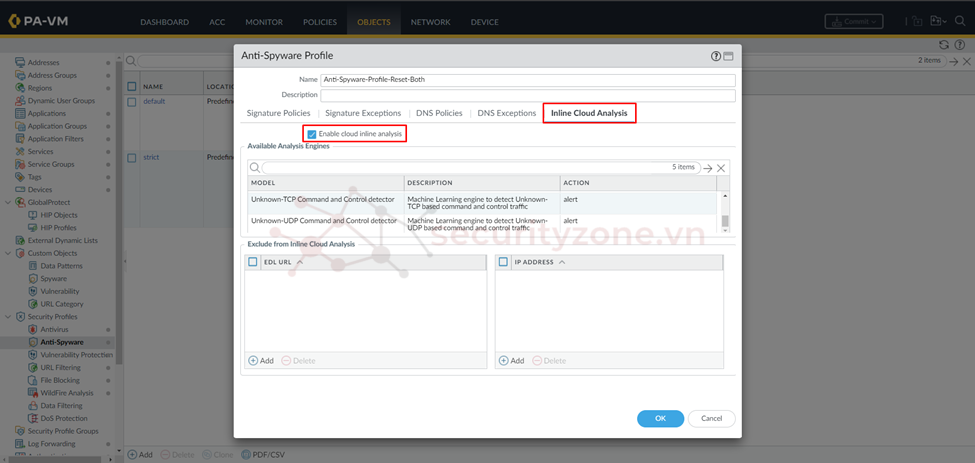

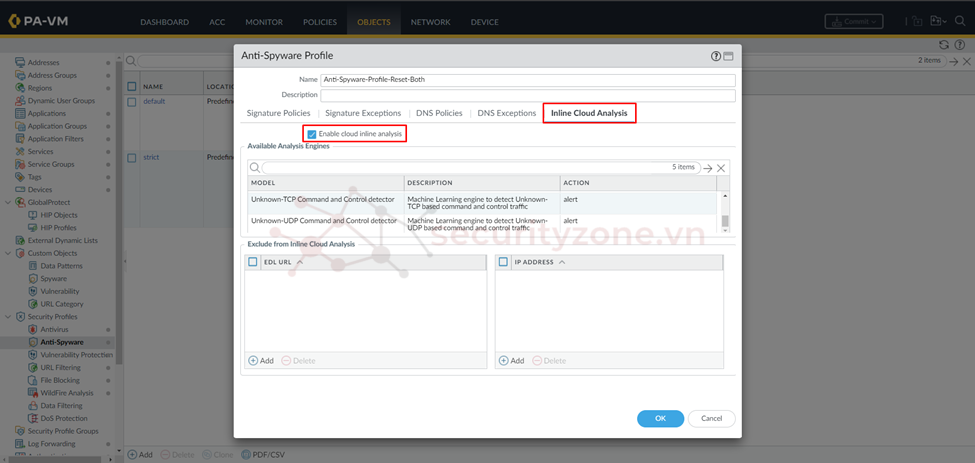

Tiếp theo tại tab Inline Cloud Analysis Tab, tiến hành thực hiện chọn Enable cloud inline analysis để bật tính năng cũng như chọn các action cho các Engines có sẵn (nên để alert tránh trường hợp false positive). Ngoài ra tại phần Exclude from Inline Cloud Analysis, còn cho phép cấu hình IP hoặc URL để bypass các công cụ phân tích inline cloud. (URL có thể cấu hình trong URL category hoặc External Dynamic List)

Lưu ý: cần xác định chính xác các IP và URL cần bypass thật sự an toàn, trong trường hợp không chắc chắn thì không nên bỏ vào Exclude from Inline Cloud Analysis.

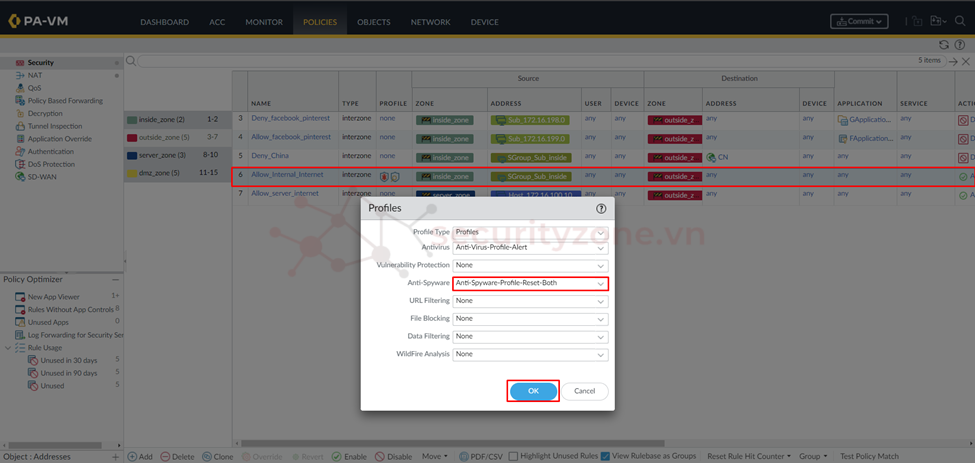

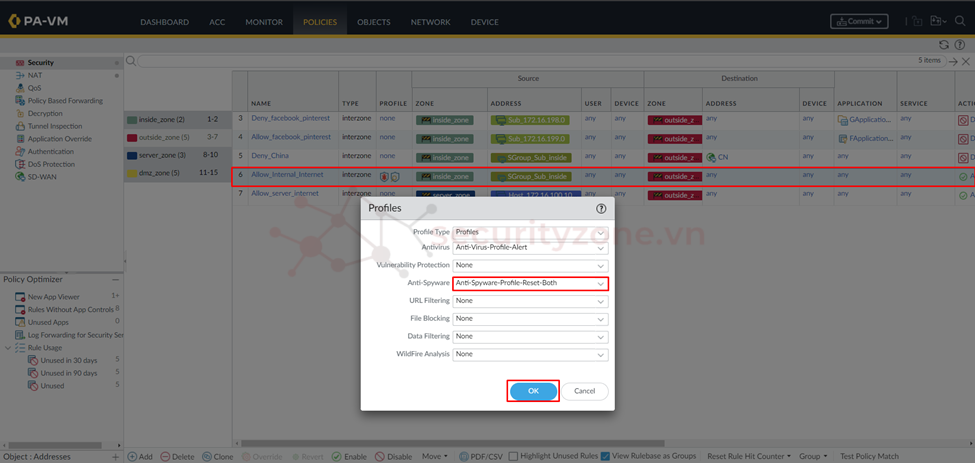

Sau khi đã cấu hình xong Anti-Spyware để có thể hoạt động cần apply vào Security Policy, trong trường hợp này sẽ apply vào policy cho phép các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập internet như hình bên dưới.

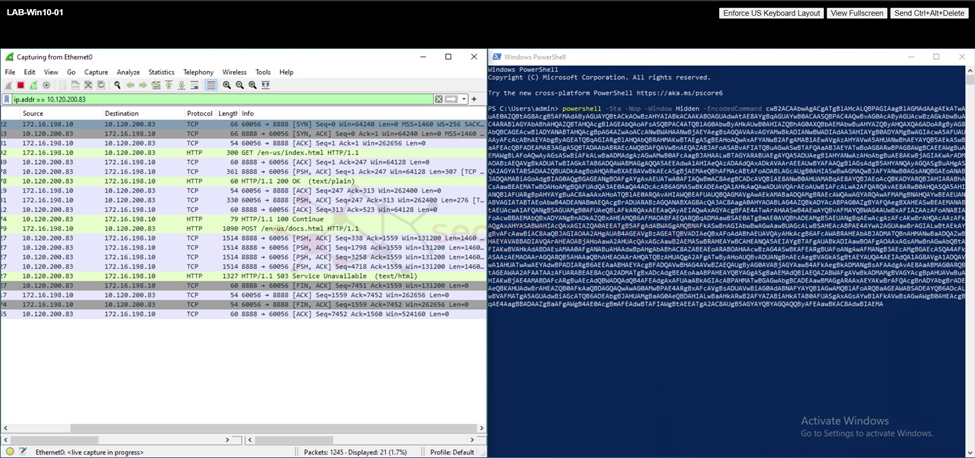

Tiến hành truy cập vào PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 thực hiện giả lập kết nối về C&C server như hình bên dưới. Như kết quả khi chạy xong các lệnh bên powershell thì PC vẫn không kết nối tới C&C server được.

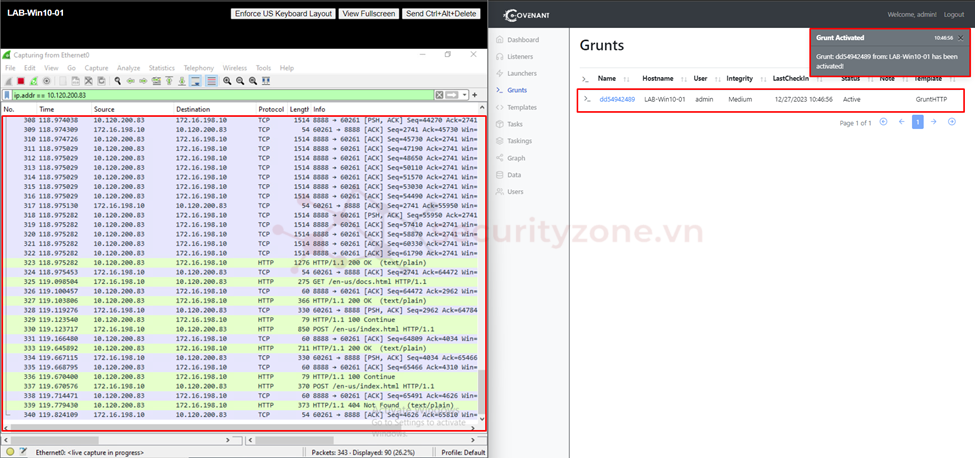

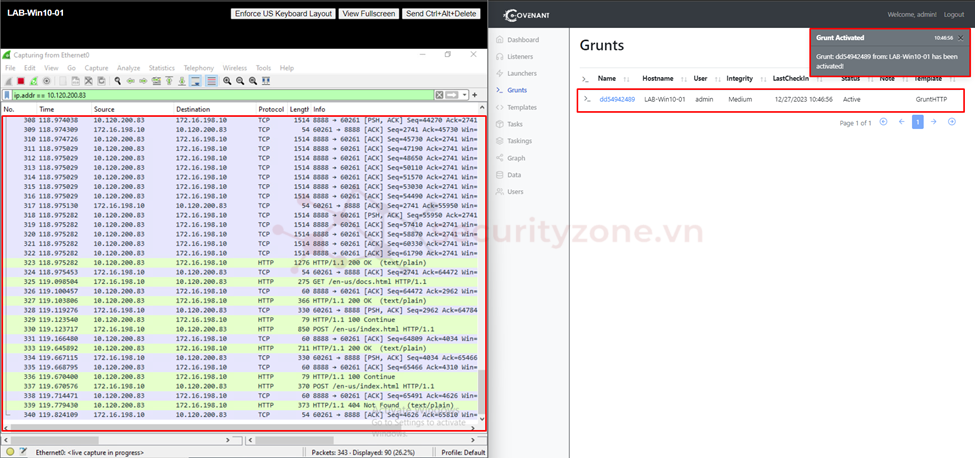

Lưu ý: C&C server được sử dụng trong bài lab này có địa chỉ là 10.120.200.83 và được dựng thông qua Covenant framework.

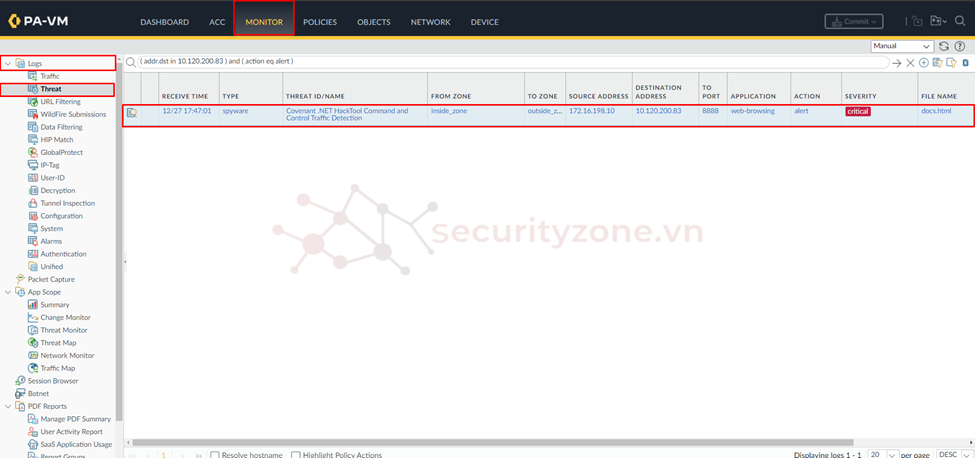

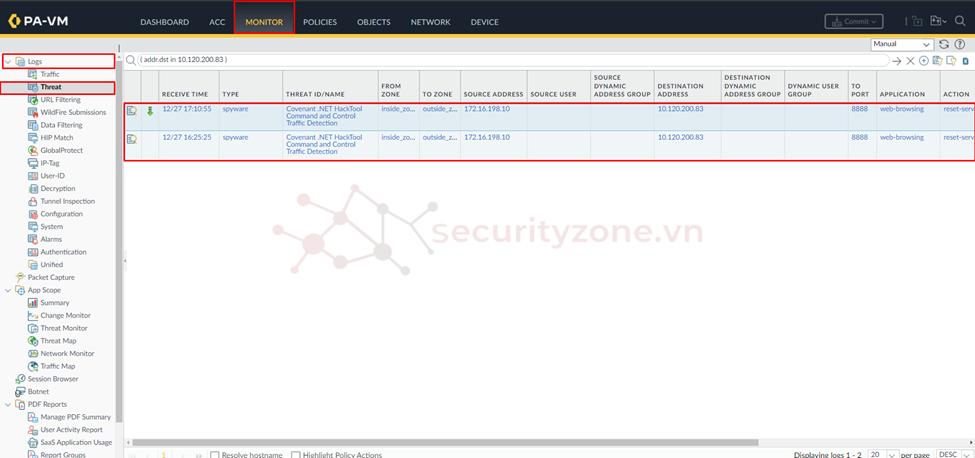

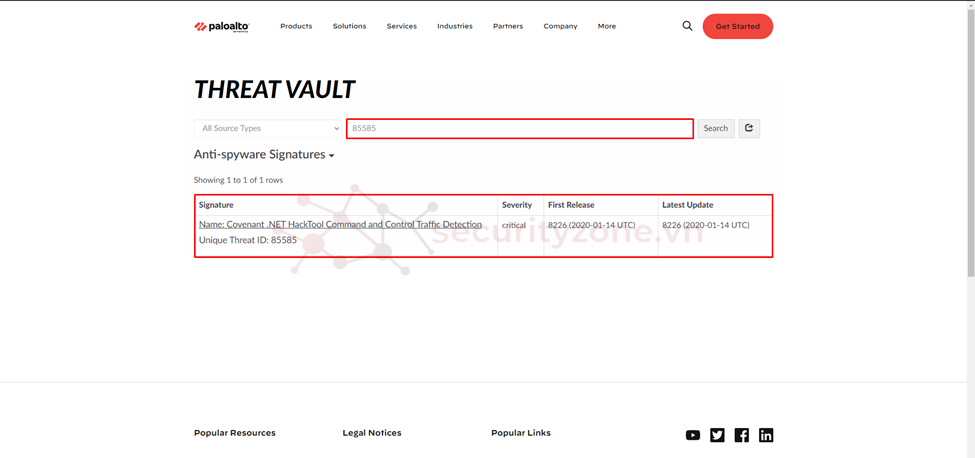

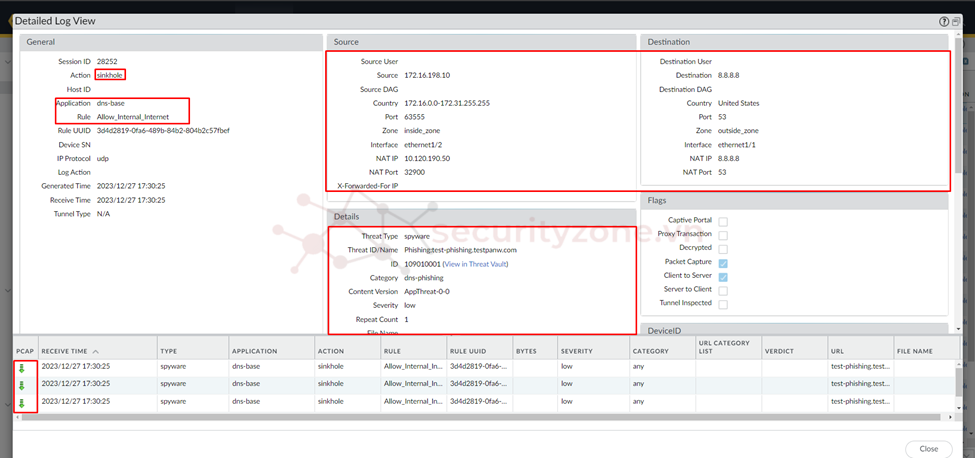

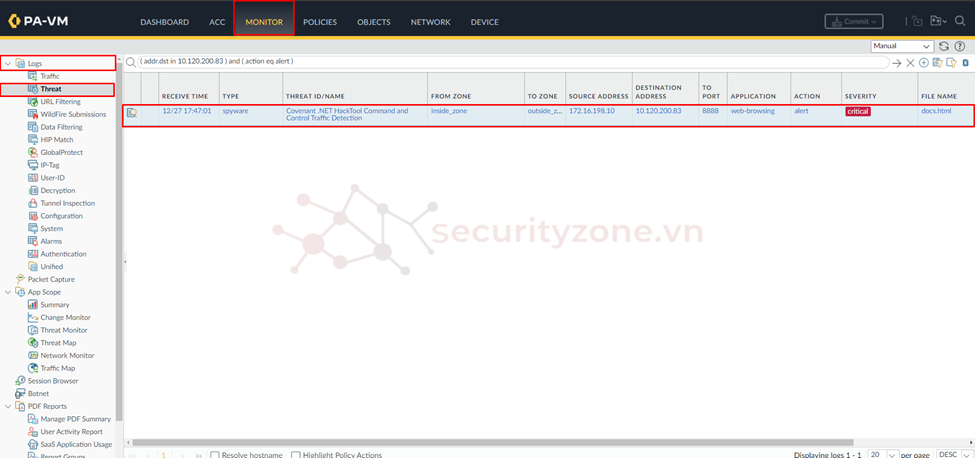

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được các logs traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới C&C server đã bị chặn, chọn Detailed Log View sẽ thấy được chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

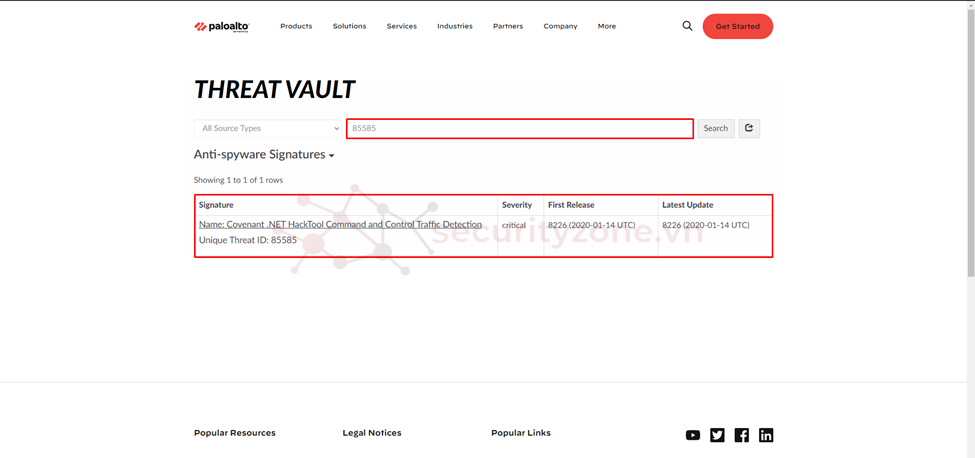

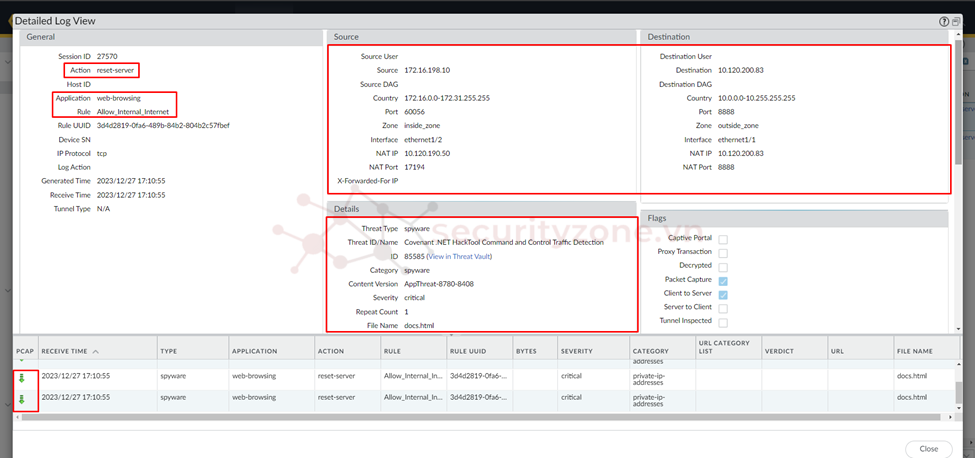

Ngoài cách kiểm tra các thông tin các threat thông qua mục MONITOR > Logs > Threat, Palo Alto cũng cung cấp 1 website là Threat Vault để tra cứu các thông tin đó một các trực tiến thông qua link sau.

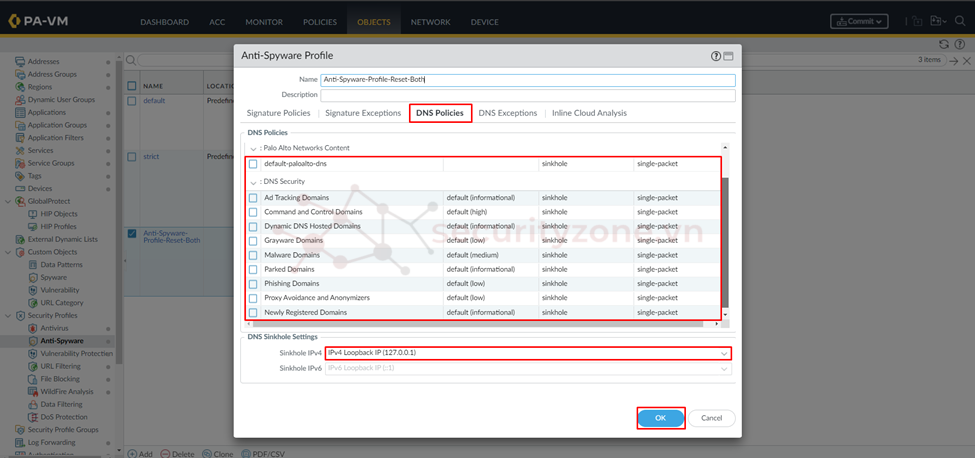

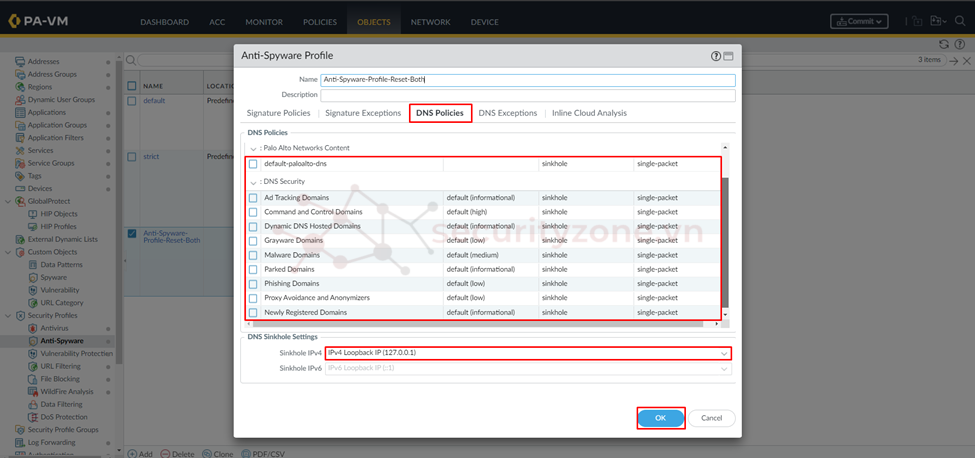

Để ngăn chặn các thiết bị truy cập tới các domain độc hại Palo Alto cũng hỗ trợ tính năng DNS Policies (nằm trong Anti-Spyware Profile), Palo Alto đã chia ra các domain độc hại theo các danh mục như hình bên dưới, bạn chỉ cần cấu hình action tương ứng khi traffic truy cập tới các domain đó với các action thông dụng như: alert, allow, block. Palo Alto còn hỗ trợ cấu hình DNS sinkhole để trả lại 1 IP khác khi có traffic truy cập tới các domain độc hại. Trong phần lab này sẽ tiến hành cấu hình action sinkhole lại IP loopback khi các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào các domain độc hại được định nghĩa trong DNS Policies.

Trên các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào các domain thuộc danh sách cấm của Palo Alto sẽ được trả lại IP là 127.0.0.1 như hình bên dưới.

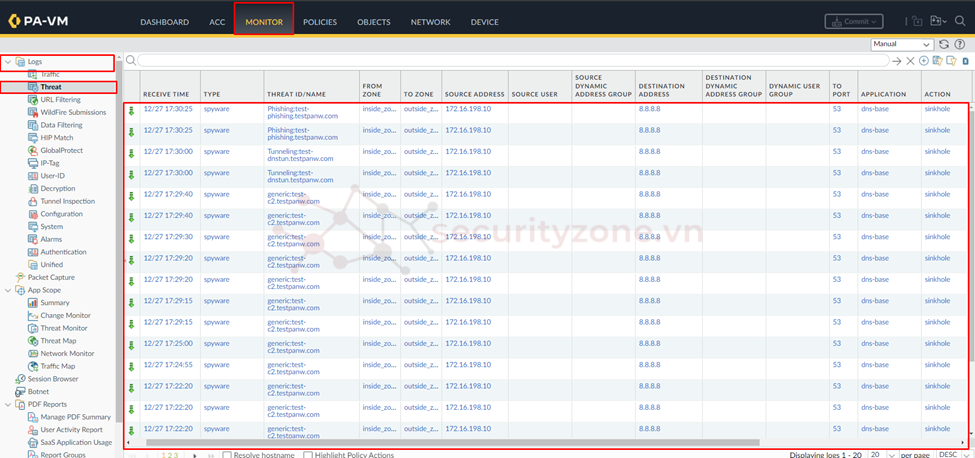

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được các logs traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới các domain thuộc danh sách cấm bị chặn, chọn Detailed Log View sẽ thấy được chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

Lưu ý: Palo Alto có cung cấp một số domain dùng để kiểm tra tính năng DNS Security có sắn trong database Threat được chia thành các danh mục bao gồm:

Tiến hành truy cập vào PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 thực hiện giả lập kết nối về C&C server như hình bên dưới. Như kết quả khi chạy xong các lệnh bên powershell thì PC lúc này đã kết nối được với C&C server.

Trên Palo Alto vào phần MONITOR > Logs > Threat tiến hành kiểm tra sẽ thấy logs traffic C&C server đã được ghi lại với action là alert.

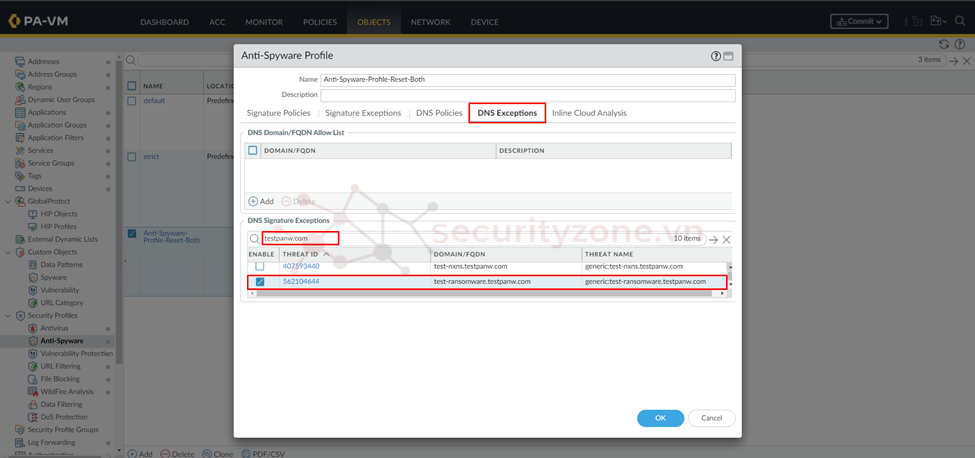

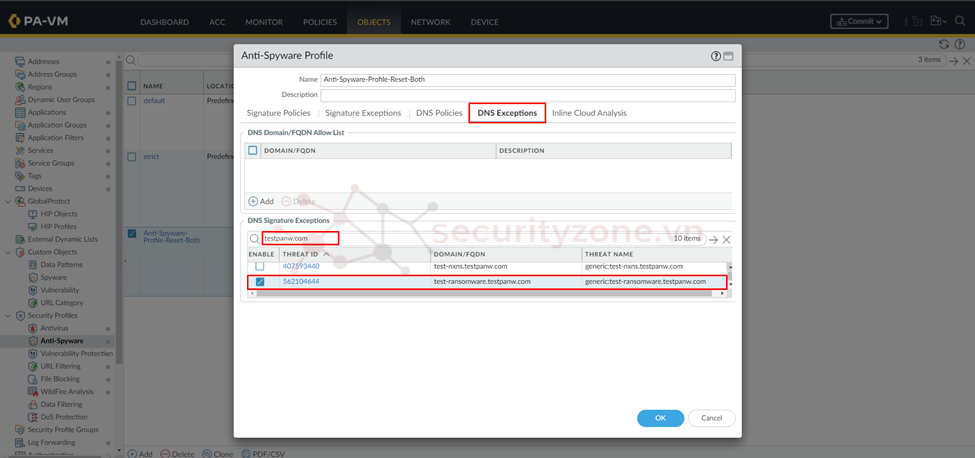

Tương tự đối với DNS Exceptions cũng thực hiện tương tự Signature Exceptions nhưng lúc này dựa vào FQDN như hình bên dưới.

III. Cấu hình Custom Spyware Signature

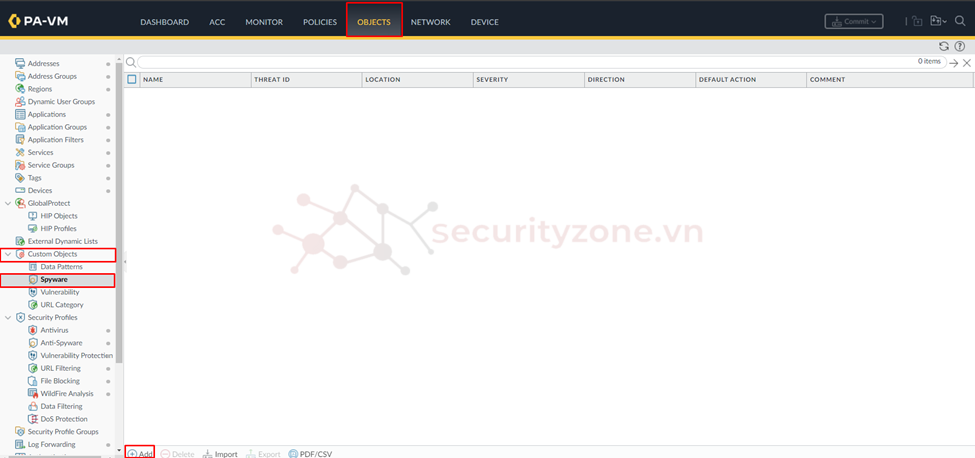

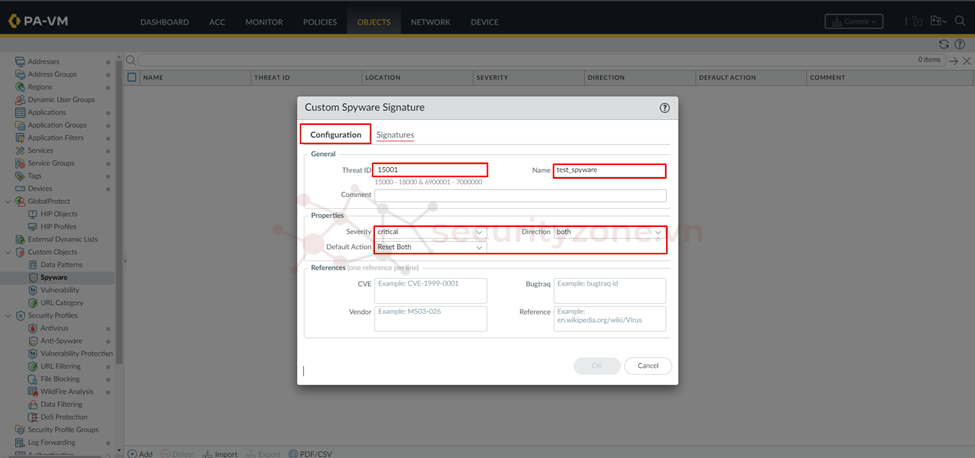

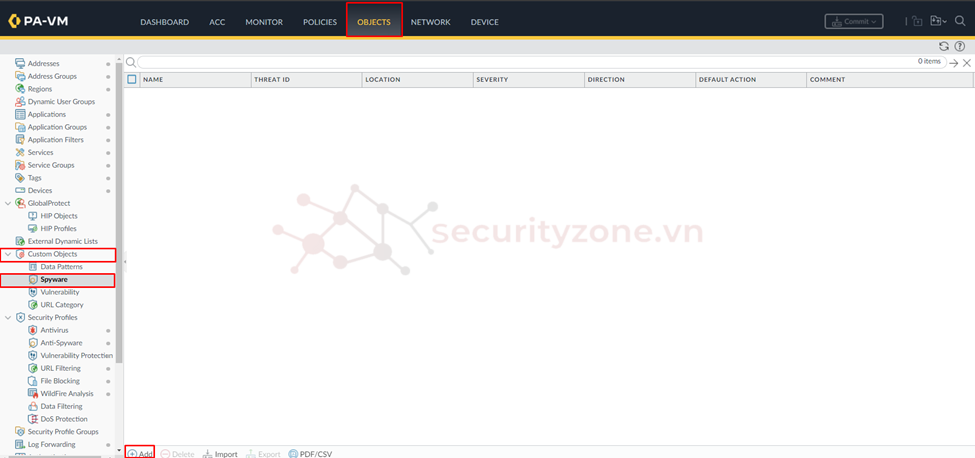

Palo Alto hỗ trợ tạo các spyware custom dựa vào các signature được định nghĩa tai phần OBJECTS > Custom Objects > Spyware > chọn Add.

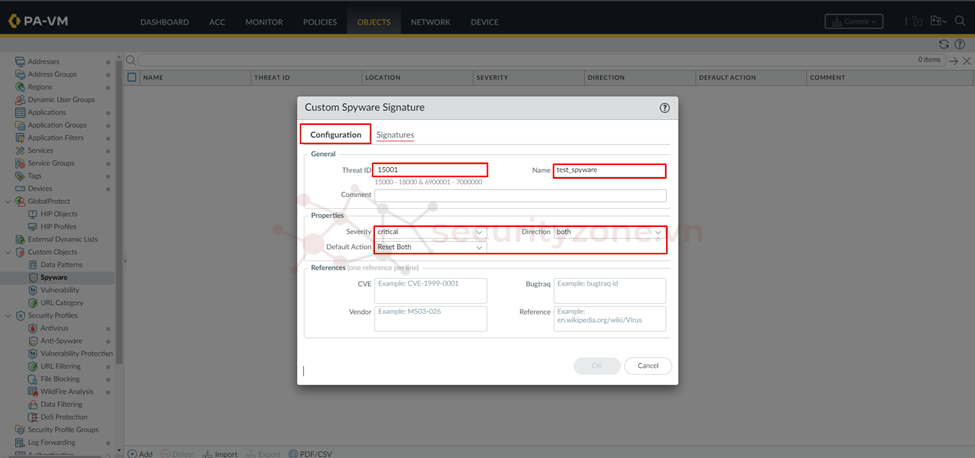

Tại tab Configuration tiến hành cấu hình các thông tin bao gồm:

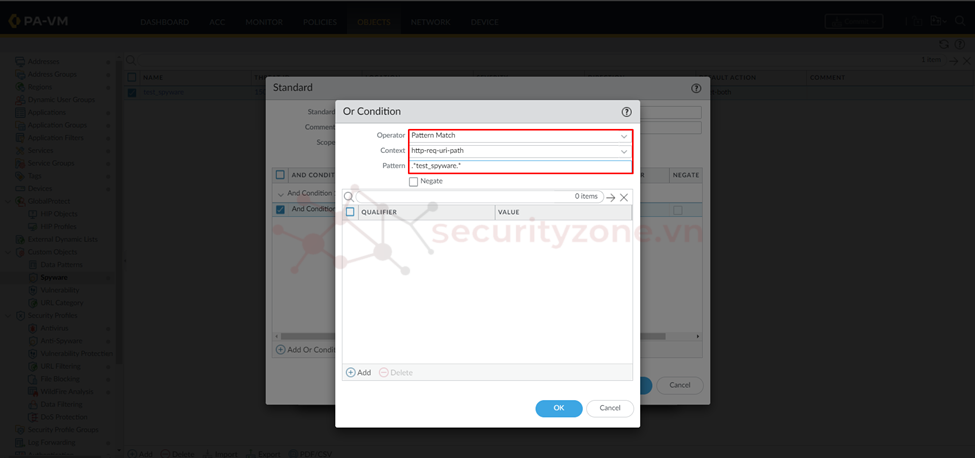

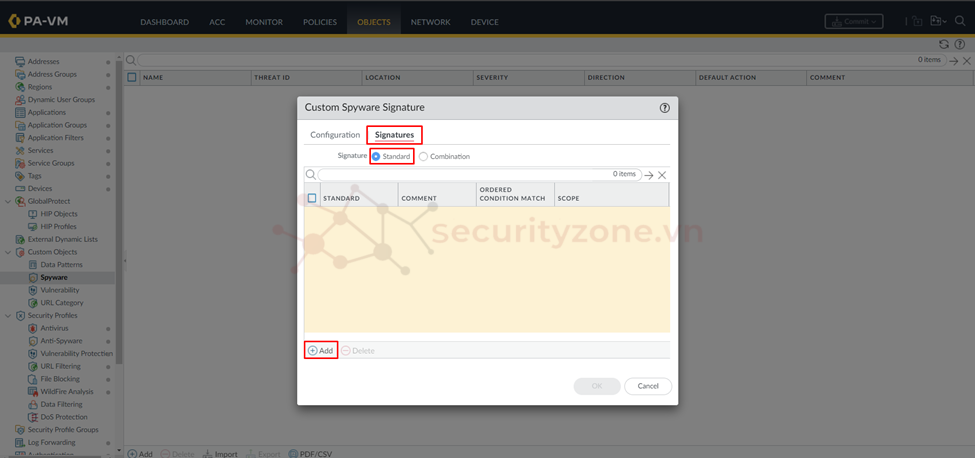

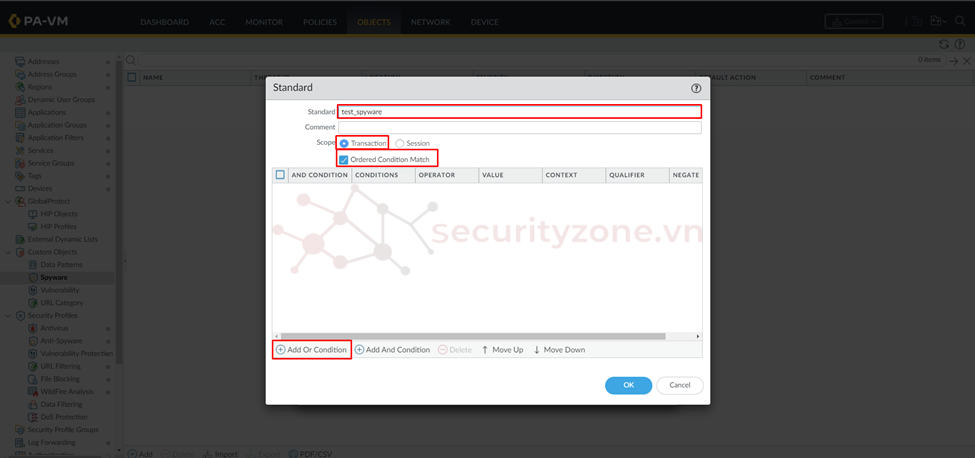

Tiếp theo tiến hành Add các điều kiện Signature để nhận biết threat như hình bên dưới.

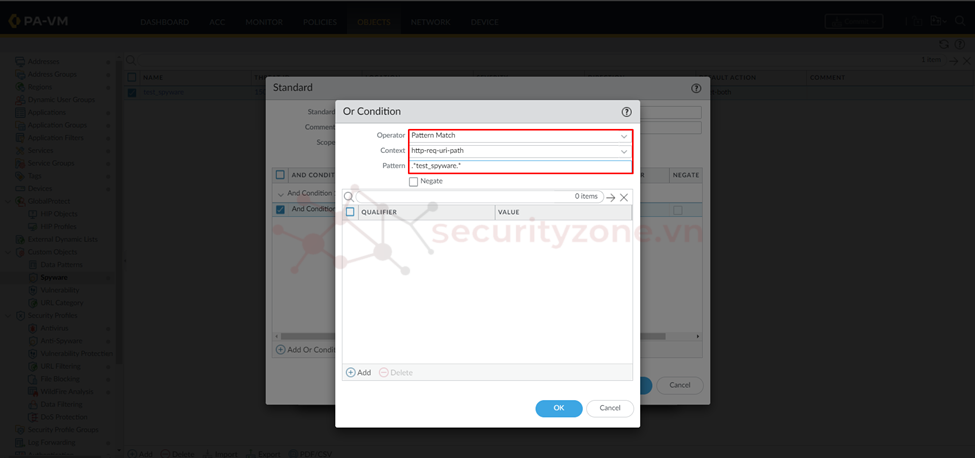

Sau đó cấu hình signature về http-req-uri-path để match với uri với đuôi có chứa "test_spyware" như hình bên dưới. (để lọc được uri sử dụng regular expression )

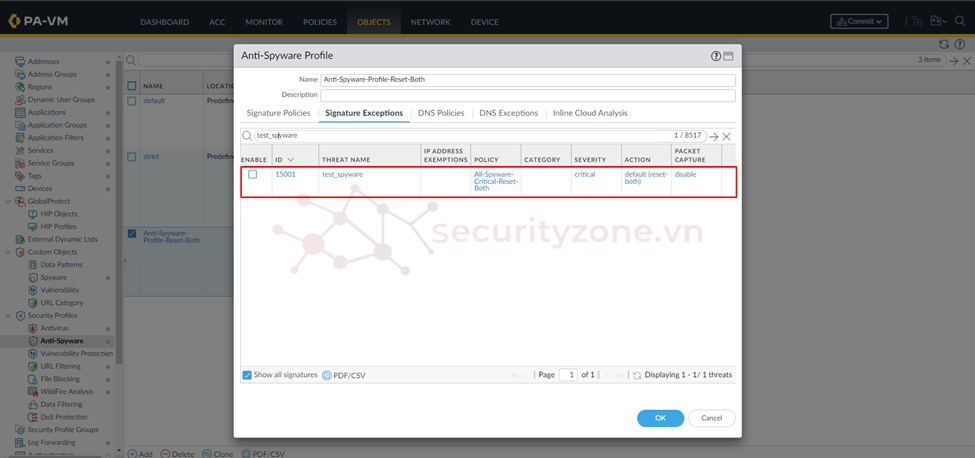

Tiến hành kiểm tra thấy được custom spyware đã được thêm vào database threat (nội bộ) của Firewall.

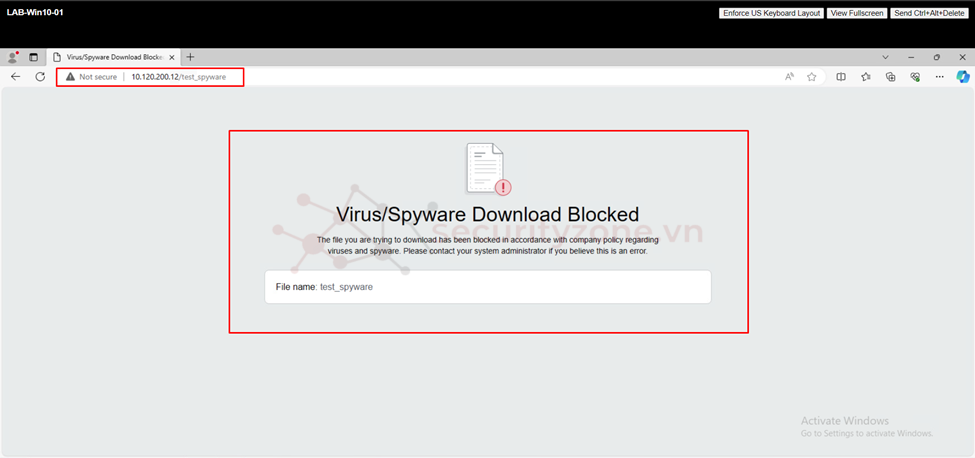

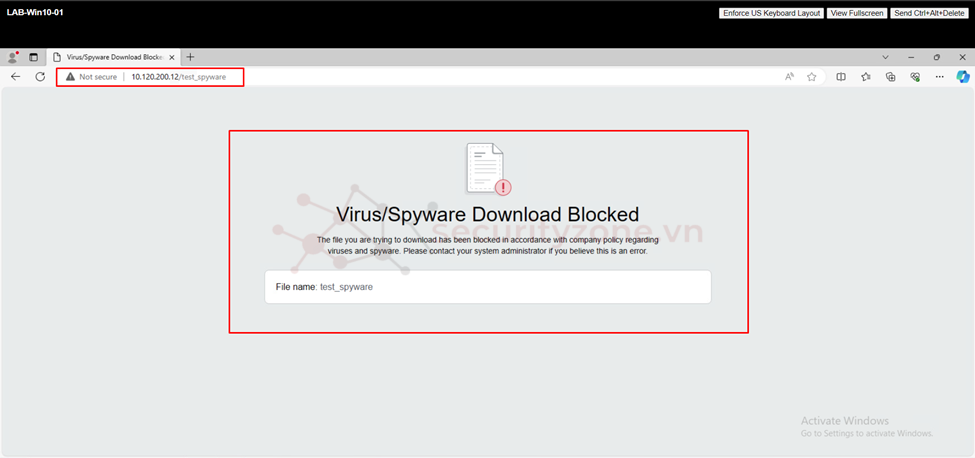

Thực hiện kiểm tra trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập tới site với url có chứa "test_spyware" sẽ bị chặn như hình bên dưới.

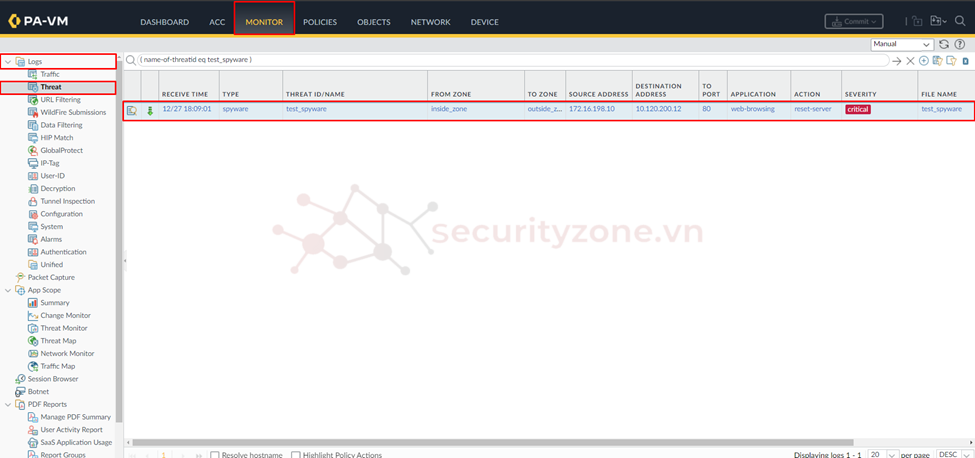

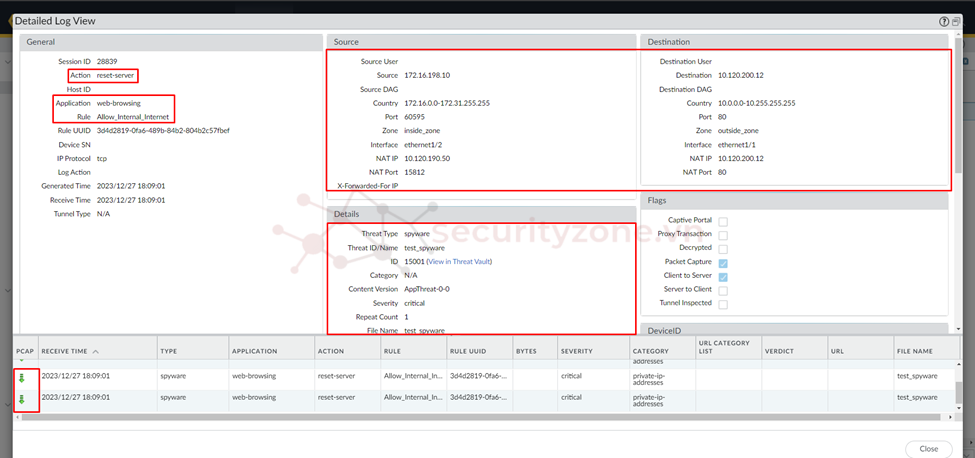

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được các logs traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới site có chứa "test_spyware" bị chặn, chọn Detailed Log View sẽ thấy được chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Anti-Spyware trên PAN VM-series

III. Cấu hình Custom Spyware Signature

[LAB-6] Cấu hình tính năng Anti-Spyware trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình Anti-Spyware profile để chặn traffic C&C (command and control) từ các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 và C&C server.

- Cấu hình Anti-Spyware profile thực hiện dns sinkhole khi các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24. truy cập vào các domain độc hại.

- Cấu hình Signature Exceptions và DNS Signature Exceptions để cho phép traffic C&C truy cập từ các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 dựa vào Threat ID.

- Cấu hình Custom Spyware Signature dựa vào dựa vào uri path có chứa "test_spyware" và thực hiện block các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập.

II. Cấu hình Anti-Spyware trên PAN VM-series

Spyware là một loại phần mềm độc hại thu thập và chia sẻ thông tin về máy tính hoặc mạng mà không có sự đồng ý của người dùng. Nó có thể được cài đặt như một thành phần ẩn của các gói phần mềm chính hãng hoặc thông qua các vectơ phần mềm độc hại truyền thống như quảng cáo lừa đảo, trang web, email, tin nhắn tức thời cũng như các kết nối chia sẻ tệp trực tiếp. Không giống như các loại phần mềm độc hại khác, Spyware không chỉ được sử dụng nhiều bởi các tổ chức tội phạm mà còn bởi các nhà quảng cáo và công ty sử dụng phần mềm gián điệp để thu thập dữ liệu thị trường từ người dùng mà không có sự đồng ý của họ. Bất kể nguồn gốc của nó là gì, Spyware chạy ẩn khỏi người dùng và thường khó phát hiện nhưng có thể dẫn đến các triệu chứng như hiệu suất hệ thống bị suy giảm và tần suất xảy ra hành vi không mong muốn cao (cửa sổ bật lên, trang chủ trình duyệt được định tuyến lại, kết quả tìm kiếm,...). Spyware cũng đáng chú ý vì khả năng kết nối mạng của nó. Việc sử dụng một hệ thống bị nhiễm để tìm thông tin sẽ ít có giá trị nếu phần mềm gián điệp không thể gửi lại thông tin đó cho kẻ tấn công. Do đó, phần mềm gián điệp sử dụng nhiều kỹ thuật khác nhau để liên lạc lại với kẻ tấn công theo cách không gây nghi ngờ hoặc thu hút sự chú ý từ các nhóm an ninh mạng.

Spyware có thể sử dụng keylogger để lấy thông tin cá nhân như tên, địa chỉ, mật khẩu, thông tin ngân hàng và tín dụng cũng như thông tin an sinh xã hội của người dùng. Nó có thể quét các tập tin trên ổ cứng của hệ thống, rình mò các ứng dụng khác, cài đặt phần mềm gián điệp bổ sung, đọc cookie và sửa đổi cài đặt internet của hệ thống cũng như DLL. Điều này có thể dẫn đến giảm cài đặt bảo mật (để mời thêm phần mềm độc hại) và trục trặc trên Internet và máy tính, từ nhiều quảng cáo bật lên, dù trực tuyến hay ngoại tuyến, cho đến lỗi kết nối có nguồn gốc sâu trong cài đặt Internet của hệ thống. Nhiều thay đổi trong số này khó có thể đảo ngược hoặc phục hồi nếu không tạo lại thiết bị bị ảnh hưởng. Spyware có thể được ngăn chặn thông qua sự kết hợp giữa các biện pháp kiểm soát bảo mật mạng và endpoint security.

Tính năng Anti-Spyware trên Firewall Palo Alto là một trong số các tính năng cần đến license Threat Prevention để hoạt động cơ chế hoạt động dựa vào các Signature được Palo Alto cung cấp. Cấu hình Anti-Spyware chặn Spyware trên các device bị xâm nhập cố gắng gọi điện về nhà hoặc báo hiệu đến các máy chủ chỉ huy và kiểm soát (C2) bên ngoài, cho phép bạn phát hiện lưu lượng truy cập độc hại rời khỏi mạng từ các device bị nhiễm. Bạn có thể áp dụng nhiều mức độ bảo vệ khác nhau giữa các vùng. Ví dụ: bạn có thể muốn có cấu hình Anti-Spyware tùy chỉnh để giảm thiểu việc kiểm tra giữa các vùng đáng tin cậy, đồng thời tối đa hóa việc kiểm tra lưu lượng truy cập nhận được từ vùng không đáng tin cậy, chẳng hạn như các vùng có kết nối Internet. Ngoài ra từ phiên bản PAN-OS 10.0, Anti-Spyware profile còn cung cấp tính năng Inline Cloud Analysis (cần license Advanced Threat Prevention) để cho phép bật và cấu hình cài đặt để phân tích thời gian thực các mối đe dọa C2 nâng cao trên ML-based detection engines.

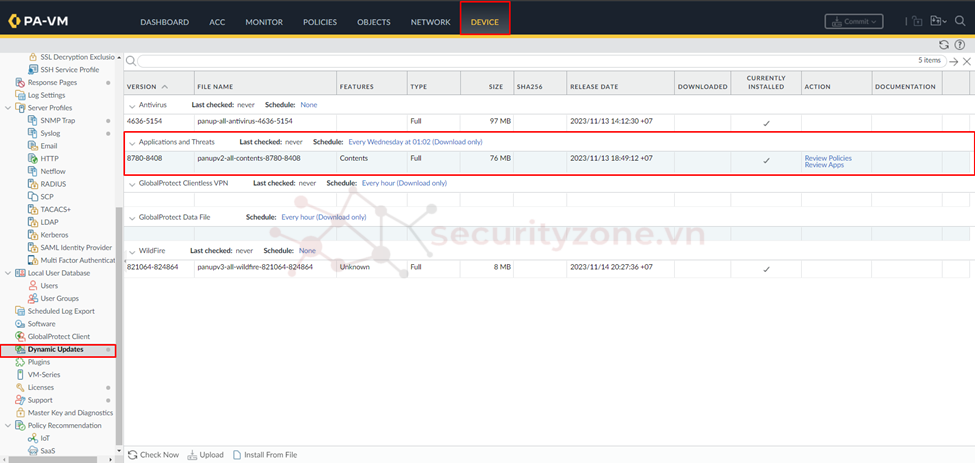

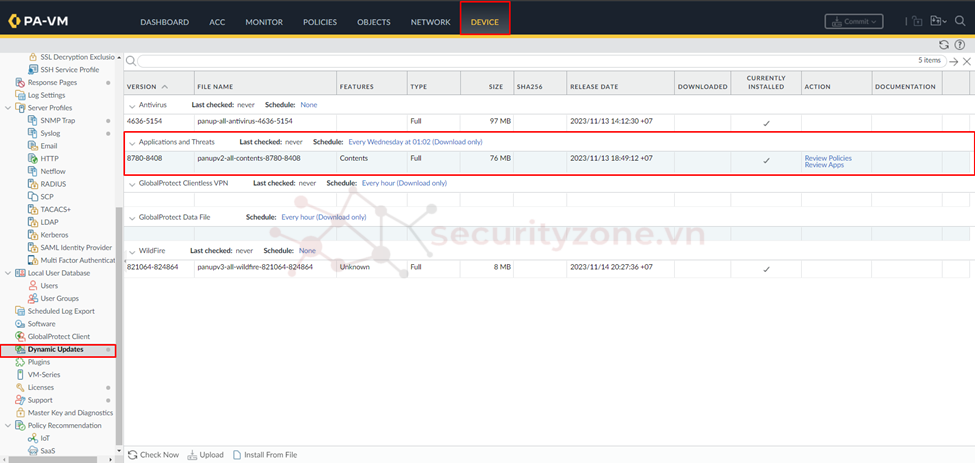

Lưu ý: tính năng Anti-Spyware trên Firewall Palo Alto dựa vào signature nên chúng cần được update thường xuyên để đảm bảo dữ liệu được mới nhất, cũng như để tính năng hoạt động tốt nhất nên cấu hình thêm tính năng Decryption trên Firewall Palo Alto.

Trước tiên để đảm bảo tính năng Anti-Spyware hoạt động tốt nhất cần update database Threat thường xuyên ở trong phần DEVICE > Dynamic Updates như hình bên dưới.

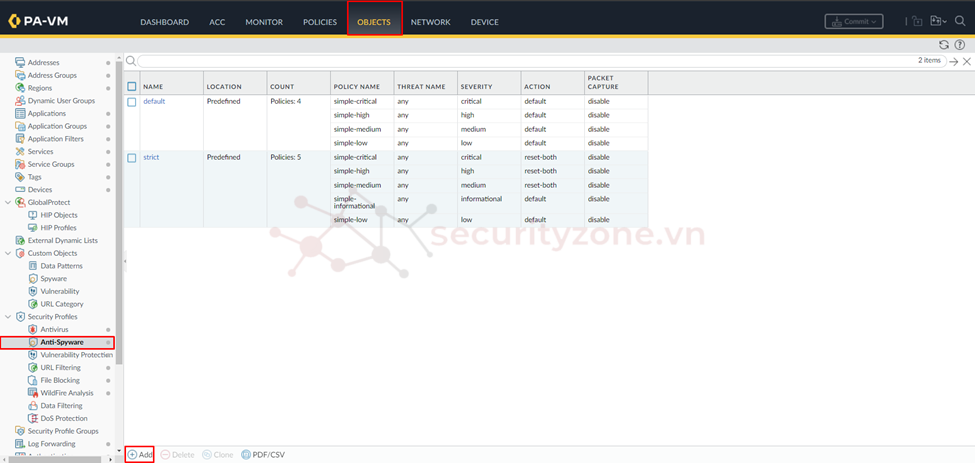

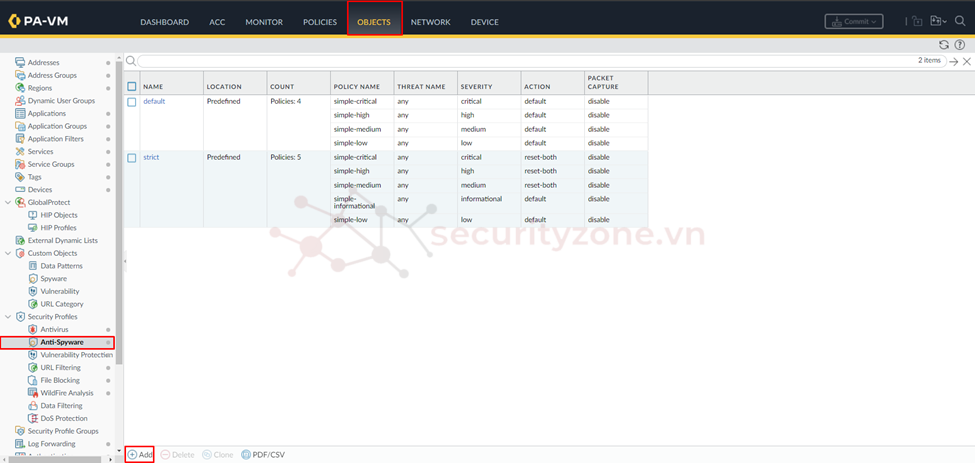

Để cấu hình tính năng Anti-Spyware tiến hành vào phần OBJECTS > Security Profiles > Anti-Spyware > chọn Add.

Lưu ý: mặc định palo alto đã tạo sẵn 2 profile là default và strict, 2 profile này không thể thay đổi cấu hình chỉ có thể clone nhưng để phù hợp với yêu cầu hệ thống nên tự tạo 1 profile riêng hoặc clone từ 2 profile xong chỉnh sửa cho phù hợp.

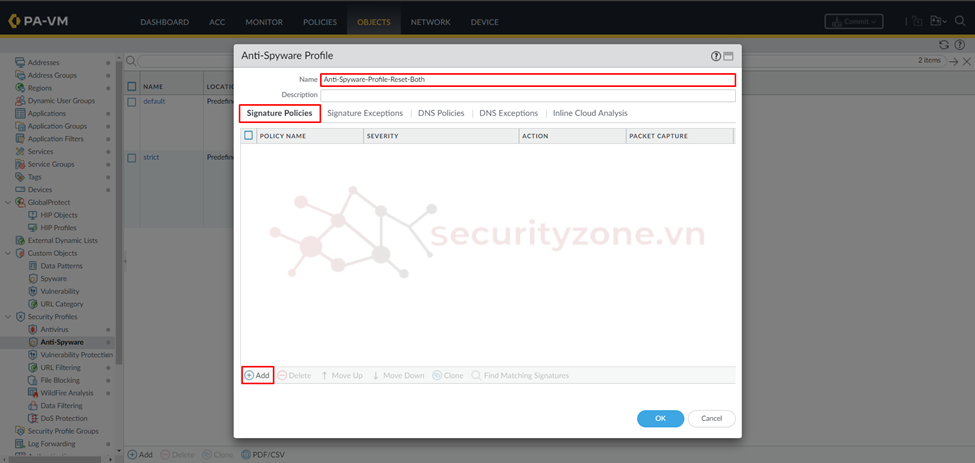

Sau đó tiến hành điền tên của Profile và tại tab Signature Policies tiến hành tạo các rule bằng cách chọn Add.

Khi họp thoại xuất hiện tiến hành cấu hình các thông tin sau:

- Policy Name: tên của rule

- Threat Name: tên của threat trong database của palo alto hoặc custom (có thể xem trong mục MONITOR > Logs > Threat hoặc Threat Vault của Palo Alto theo link sau)

- Category: các threat của Palo Alto được chia thành các danh mục (chi tiết các danh mục Anti-Spyware xem trong link sau) lựa chọn danh mục phù hợp với yêu cầu hệ thống.

- Action: hành động của Palo Alto khi khớp với các signature đã cấu hình.

- Packet Capture: cho phép capture lại các gói tin được xác định là có spyware.

- Severity: các threat trong database của Anti-Spyware được chia làm 5 loại (critical, high, medium, low, or informational) phụ thuộc vào tính nghiêm trong của spyware.

- Allow: cho phép lưu lượng truy cập ứng dụng.

- Alert: tạo cảnh báo cho từng luồng lưu lượng truy cập ứng dụng. Cảnh báo được lưu trong threat log.

- Drop: loại bỏ lưu lượng ứng dụng.

- Reset Client: đối với TCP, reset kết nối phía máy khách. Đối với UDP, ngắt kết nối.

- Reset Server: đối với TCP, reset kết nối phía máy chủ. Đối với UDP, ngắt kết nối.

- Reset Both: đối với TCP, reset kết nối ở cả đầu máy khách và máy chủ. Đối với UDP, ngắt kết nối.

- Block IP: chặn lưu lượng truy cập từ một nguồn hoặc một cặp nguồn-đích; Có thể cấu hình trong một khoảng thời gian nhất định.

Sau khi tiến hành tạo xong các rule theo yêu cầu sẽ được kết quả như hình bên dưới. (tất cả các rule điều bật packet capture khi có lưu lượng khớp với yêu cầu)

Tiếp theo tại tab Inline Cloud Analysis Tab, tiến hành thực hiện chọn Enable cloud inline analysis để bật tính năng cũng như chọn các action cho các Engines có sẵn (nên để alert tránh trường hợp false positive). Ngoài ra tại phần Exclude from Inline Cloud Analysis, còn cho phép cấu hình IP hoặc URL để bypass các công cụ phân tích inline cloud. (URL có thể cấu hình trong URL category hoặc External Dynamic List)

Lưu ý: cần xác định chính xác các IP và URL cần bypass thật sự an toàn, trong trường hợp không chắc chắn thì không nên bỏ vào Exclude from Inline Cloud Analysis.

Sau khi đã cấu hình xong Anti-Spyware để có thể hoạt động cần apply vào Security Policy, trong trường hợp này sẽ apply vào policy cho phép các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập internet như hình bên dưới.

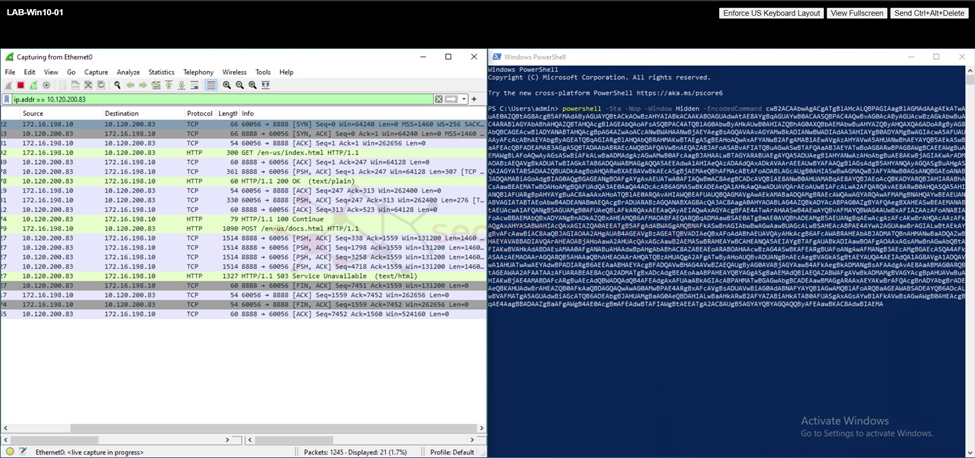

Tiến hành truy cập vào PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 thực hiện giả lập kết nối về C&C server như hình bên dưới. Như kết quả khi chạy xong các lệnh bên powershell thì PC vẫn không kết nối tới C&C server được.

Lưu ý: C&C server được sử dụng trong bài lab này có địa chỉ là 10.120.200.83 và được dựng thông qua Covenant framework.

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được các logs traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới C&C server đã bị chặn, chọn Detailed Log View sẽ thấy được chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

|

|

Để ngăn chặn các thiết bị truy cập tới các domain độc hại Palo Alto cũng hỗ trợ tính năng DNS Policies (nằm trong Anti-Spyware Profile), Palo Alto đã chia ra các domain độc hại theo các danh mục như hình bên dưới, bạn chỉ cần cấu hình action tương ứng khi traffic truy cập tới các domain đó với các action thông dụng như: alert, allow, block. Palo Alto còn hỗ trợ cấu hình DNS sinkhole để trả lại 1 IP khác khi có traffic truy cập tới các domain độc hại. Trong phần lab này sẽ tiến hành cấu hình action sinkhole lại IP loopback khi các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào các domain độc hại được định nghĩa trong DNS Policies.

Trên các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập vào các domain thuộc danh sách cấm của Palo Alto sẽ được trả lại IP là 127.0.0.1 như hình bên dưới.

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được các logs traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới các domain thuộc danh sách cấm bị chặn, chọn Detailed Log View sẽ thấy được chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

|

|

Lưu ý: Palo Alto có cung cấp một số domain dùng để kiểm tra tính năng DNS Security có sắn trong database Threat được chia thành các danh mục bao gồm:

Danh mục | Site Name |

C2 | |

DNS Tunneling | |

DGA | |

Dynamic DNS | |

Malware | |

Newly Registered Domains | |

Phishing | |

Grayware | |

Parked | |

Proxy Avoidance and Anonymizers | |

Fast Flux | |

Malicious NRD | |

NXNS Attack | |

Dangling | |

DNS Rebinding | |

DNS Infiltration | |

Wildcard Abuse | |

Strategically-Aged | |

Compromised DNS | |

Ad Tracking | |

CNAME Cloaking | |

Ransomware | |

Stockpile | |

Cybersquatting | |

Subdomain Reputation |

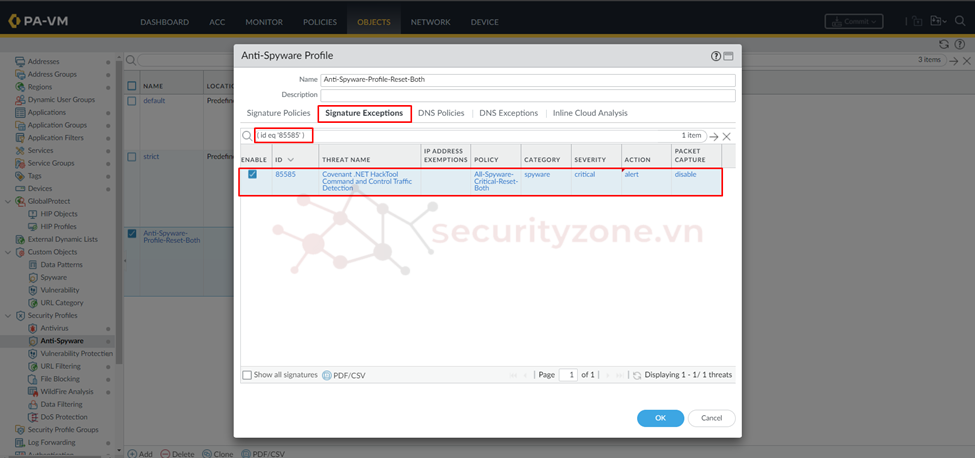

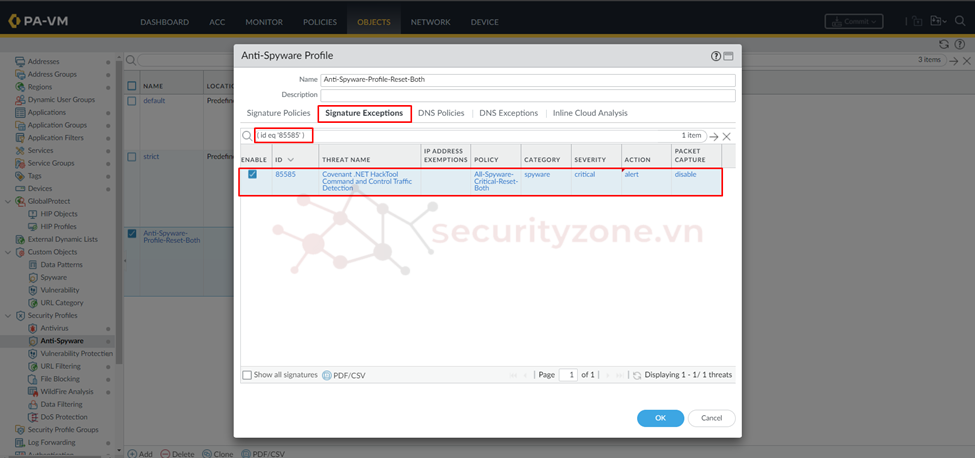

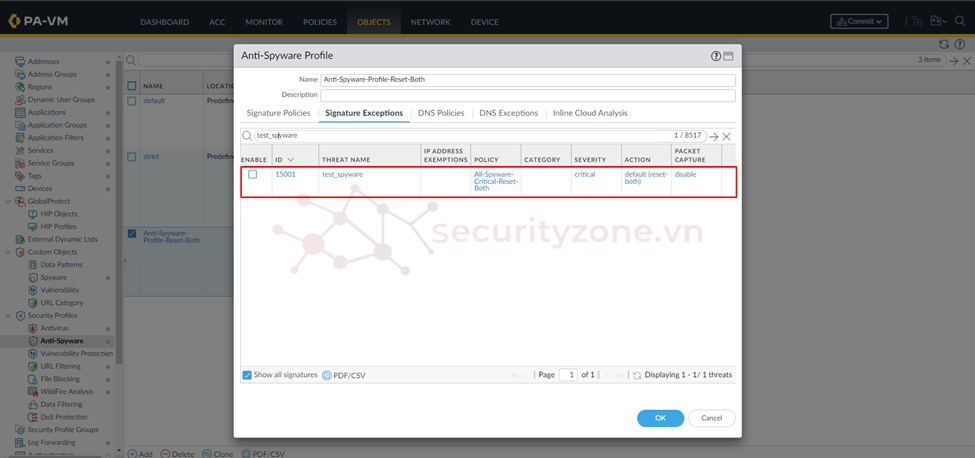

Để cấu hình Exception tiến hành vào tab Signature Exceptions và tìm kiếm threat mình cần loại trừ dựa vào threat ID, threat name,... (lấy các thông tin này trong MONITOR > Logs > Threat hoặc Threat Vault) rồi chọn ENABLE và chọn lại ACTION. Trong yêu cầu, tiến hành loại trừ Threat Covenant như hình bên dưới với action là alert.

Tiến hành truy cập vào PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 thực hiện giả lập kết nối về C&C server như hình bên dưới. Như kết quả khi chạy xong các lệnh bên powershell thì PC lúc này đã kết nối được với C&C server.

Trên Palo Alto vào phần MONITOR > Logs > Threat tiến hành kiểm tra sẽ thấy logs traffic C&C server đã được ghi lại với action là alert.

Tương tự đối với DNS Exceptions cũng thực hiện tương tự Signature Exceptions nhưng lúc này dựa vào FQDN như hình bên dưới.

III. Cấu hình Custom Spyware Signature

Palo Alto hỗ trợ tạo các spyware custom dựa vào các signature được định nghĩa tai phần OBJECTS > Custom Objects > Spyware > chọn Add.

Tại tab Configuration tiến hành cấu hình các thông tin bao gồm:

- Threat ID: giá trị định danh cho threat với range 15000-18000 và 6900001 - 7000000.

- Name: tên của threat.

- Severity: chỉ định mức độ nghiêm trọng của threat.

- Direction: cho biết liệu mối đe dọa được đánh giá từ máy khách đến máy chủ, máy chủ đến máy khách hay cả hai.

- Default Action: chỉ định hành động mặc định cần thực hiện nếu các điều kiện được đáp ứng.

Tiếp theo tiến hành Add các điều kiện Signature để nhận biết threat như hình bên dưới.

|

|

Tiến hành kiểm tra thấy được custom spyware đã được thêm vào database threat (nội bộ) của Firewall.

Thực hiện kiểm tra trên PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập tới site với url có chứa "test_spyware" sẽ bị chặn như hình bên dưới.

Trên Palo Alto vào phần MONITOR > Logs > Threat sẽ thấy được các logs traffic từ PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 tới site có chứa "test_spyware" bị chặn, chọn Detailed Log View sẽ thấy được chi tiết action của firewall, nguồn và đích của traffic cũng như thông tin của threat. (tại đây cũng có thể chon PCAP để download traffic đã được ghi lại)

|

|

Attachments

Last edited: